在 Configuration Manager 中创建和部署 Windows 信息保护 策略

注意

从 2022 年 7 月开始,Microsoft 将弃用 Windows 信息保护 (WIP) 。 Microsoft 将继续在受支持的 Windows 版本上支持 WIP。 新版本的 Windows 不包括 WIP 的新功能,并且将来的 Windows 版本中不支持它。 有关详细信息,请参阅宣布 Windows 信息保护的日落。

为了满足数据保护需求,Microsoft 建议使用 Microsoft Purview 信息保护 和 Microsoft Purview 数据丢失防护。 Purview 简化了配置设置,并提供一组高级功能。

适用于:

- Windows 10

- Windows 11

Microsoft Configuration Manager可帮助你创建和部署 Windows 信息保护 (WIP) 策略。 可以选择受保护的应用、WIP 保护模式以及如何在网络上查找企业数据。

添加 WIP 策略

为组织安装并设置Configuration Manager后,必须为 WIP 创建配置项目,这反过来又会成为 WIP 策略。

提示

在创建新的配置项目之前,请查看使用 Windows 信息保护 (WIP 时的限制一文) 以避免常见问题。

为 WIP 创建配置项

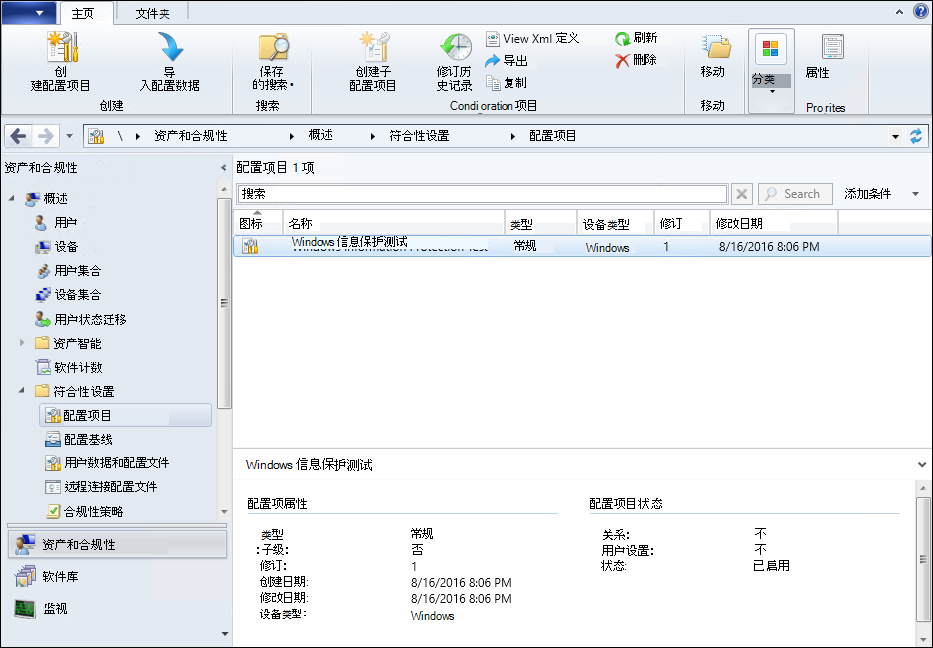

打开Configuration Manager控制台,选择“资产和符合性”节点,展开“概述”节点,展开“符合性设置”节点,然后展开“配置项目”节点。

选择“ 创建配置项目 ”按钮。

此时将启动创建配置项向导。

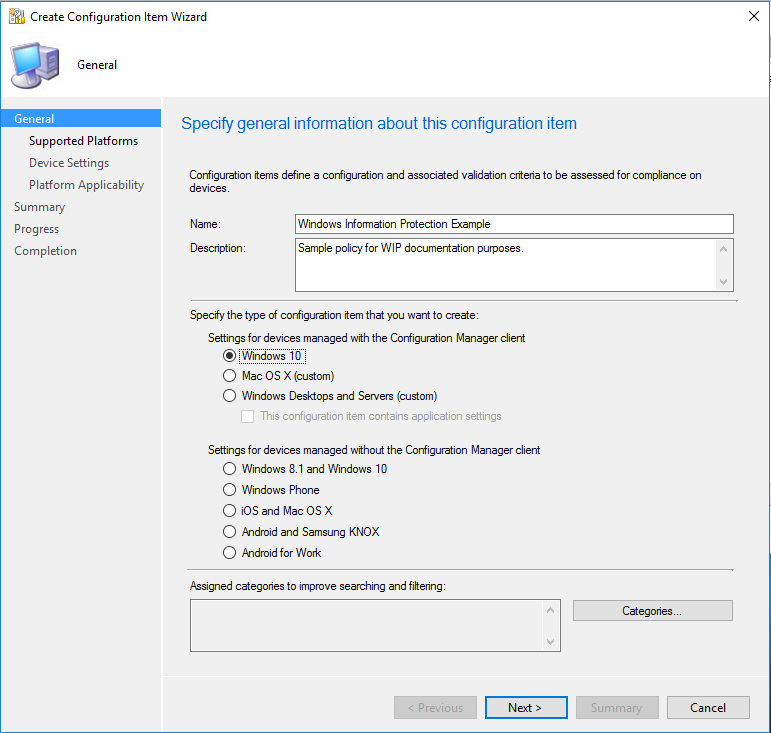

在常规信息屏幕上,将策略的名称(必填)和可选描述分别键入到名称和描述框中。

在“指定要创建的配置类型”区域中,选择表示是否使用 Configuration Manager 进行设备管理的选项,然后选择“下一步”。

使用“配置管理器”客户端托管的设备设置:Windows 10

-或-

不使用“配置管理器”客户端托管的设备设置:Windows 8.1 和 Windows 10

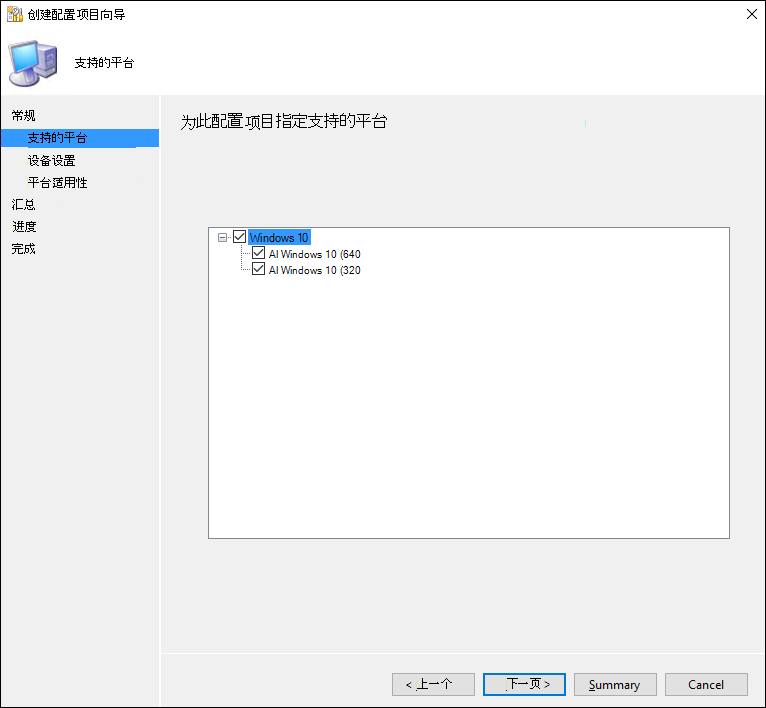

在“支持的平台”屏幕上,选择“Windows 10”框,然后选择“下一步”。

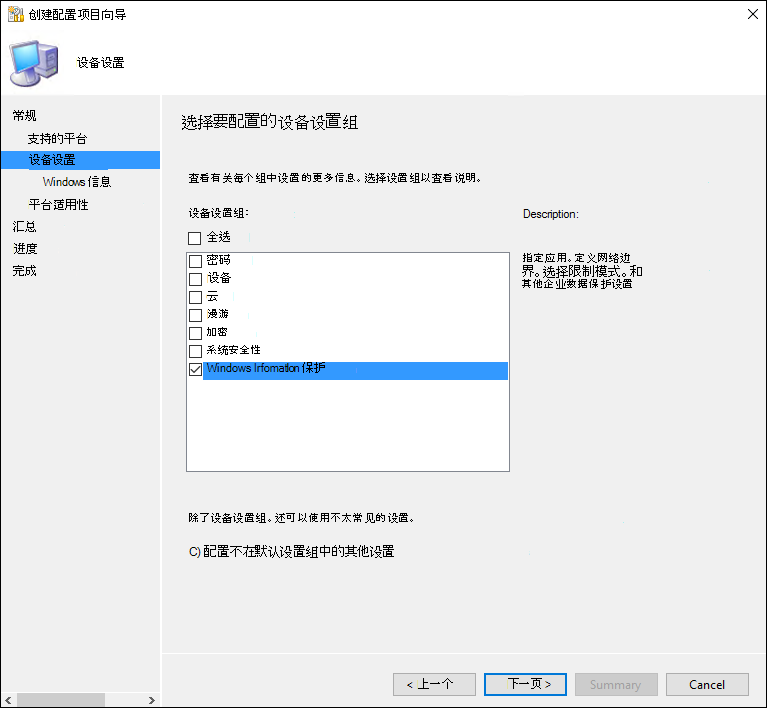

在“设备设置”屏幕上,选择“Windows 信息保护”,然后选择“下一步”。

此时将显示配置 Windows 信息保护设置页,你将在该页上为组织配置策略。

向策略添加应用规则

在 Configuration Manager 的策略创建过程中,你可以选择要通过 Windows 信息保护授予对企业数据的访问权限的应用。 此列表中包含的应用可代表企业保护数据,并限制将企业数据复制或移动到未受保护的应用。

添加应用规则的步骤取决于当前应用的规则模板类型。 你可以添加 Store 应用(也称为通用 Windows 平台 (UWP) 应用)、经过签名的 Windows 桌面应用或 AppLocker 策略文件。

重要提示

启发式应用预期可阻止企业数据进入未受保护的网络位置,并避免加密个人数据。 而无法感知 WIP 的应用可能不会沿用企业网络边界,并将加密它们创建或修改的所有文件。 这意味着它们可能会加密个人数据并在吊销过程中导致数据丢失。

在将应用添加到应用规则列表之前,必须注意从软件提供商那里获取支持声明,证明其应用在 Windows 信息保护中是安全的。 如果未收到此语句,则可能是因为应用在吊销后无法访问必要的文件,因此可能会遇到应用兼容性问题。

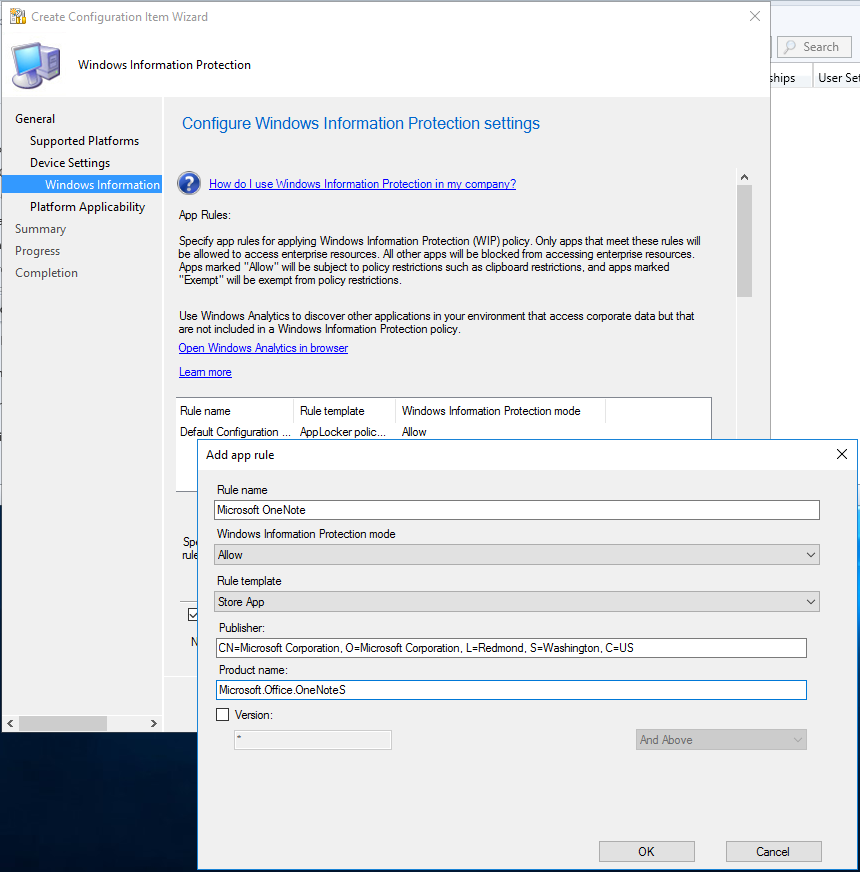

向策略添加 Store 应用规则

对于此示例,我们将 Microsoft OneNote(一个应用商店应用)添加到 “应用规则” 列表。

添加 Store 应用

在 “应用规则 ”区域中,选择“ 添加”。

此时将出现添加应用规则框。

在标题框中为应用添加一个好记的名称。 在此示例中,它是 Microsoft OneNote。

从“Windows 信息保护模式”下拉列表中选择“允许”。

Allow 打开 WIP,通过实施 WIP 限制来帮助保护该应用的公司数据。 如果你想要让某个应用免受限制,可以按照使应用免受 WIP 限制部分中的步骤进行操作。

从规则模板下拉列表中选取 Store 应用。

此时该框将发生更改,显示 Store 应用规则选项。

键入应用的名称及其发布者的名称,然后选择“ 确定”。 对于本 UWP 应用本例,发布者为

CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US,产品名称为Microsoft.Office.OneNote。

如果不知道发布者或产品名称,可以按照以下步骤为这两个桌面设备找到它们。

在不安装 Store 应用的情况下,查找这些应用的发布者和产品名称值

转到 Microsoft Store 网站,找到你的应用。 例如,Microsoft OneNote。

注意

如果应用已经安装在桌面设备上,可以使用 AppLocker 本地安全策略 MMC 管理单元,收集有关将应用添加到受保护的应用列表的信息。 有关如何执行此操作的信息,请参阅本文 添加 AppLocker 策略文件中 的步骤。

从应用 URL 中复制 ID 值。 例如,Microsoft OneNote 的 ID URL 为

https://www.microsoft.com/store/apps/onenote/9wzdncrfhvjl,并且复制 ID 值9wzdncrfhvjl。在浏览器中,运行适用于企业的 Microsoft Store 门户 Web API,以返回包含发布者和产品名称值的 JavaScript 对象表示法 (JSON) 文件。 例如,运行

https://bspmts.mp.microsoft.com/v1/public/catalog/Retail/Products/9wzdncrfhvjl/applockerdata,其中9wzdncrfhvjl将 替换为 ID 值。API 运行并使用应用详细信息打开文本编辑器。

{ "packageIdentityName": "Microsoft.Office.OneNote", "publisherCertificateName": "CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" }复制

publisherCertificateName值并将它们粘贴到发布者名称框中,将packageIdentityName值复制到 Intune 的产品名称框中。重要提示

JSON 文件也可能会返回一个同时适用于发布者名称和产品名称框的

windowsPhoneLegacyId值。 这意味着你有一个使用 XAP 包的应用,并且必须将 “产品名称” 设置为windowsPhoneLegacyId,并将 “发布者名称 ”设置为“CN=”,后跟windowsPhoneLegacyId。例如:

{ "windowsPhoneLegacyId": "ca05b3ab-f157-450c-8c49-a1f127f5e71d", }

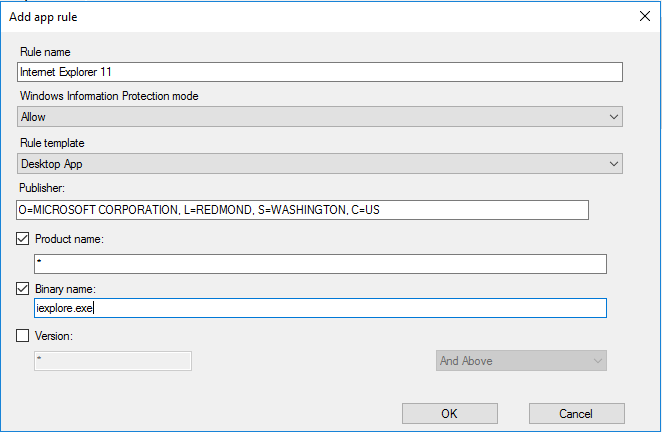

向策略添加桌面应用规则

对于此示例,我们将 Internet Explorer(一个桌面应用)添加到“ 应用规则” 列表。

向策略添加桌面应用

在 “应用规则 ”区域中,选择“ 添加”。

此时将出现添加应用规则框。

在标题框中为应用添加一个好记的名称。 在此示例中,它是 Internet Explorer。

从“Windows 信息保护模式”下拉列表中选择“允许”。

Allow 打开 WIP,通过实施 WIP 限制来帮助保护该应用的公司数据。 如果你想要让某个应用免受限制,可以按照使应用免受 WIP 限制部分中的步骤进行操作。

从规则模板下拉列表中选取桌面应用。

此时该框将发生更改,显示桌面应用规则选项。

选择要为应用规则包含的选项 (查看表) ,然后选择“ 确定”。

选项 管理 保留为“*”的所有字段 由任一发布者签名的所有文件。 (不推荐。) 已选择发布者 由指定发布者签名的所有文件。 如果你的公司是内部业务线应用的发布者和签名者,这可能是非常有用。 选择了“发布者”和“产品名称” 针对指定产品由命名发布者签名的所有文件。 选择了“发布者”、“产品名称”和“二进制名称” 针对指定产品由命名发布者签名的命名文件或程序包的任一版本。 选择了“发布者”、“产品名称”、“二进制名称”和“文件版本”及更高版本 针对指定产品由命名发布者签名的命名文件或程序包的指定版本或更高版本。 建议对之前未启发的启发式应用使用此选项。 “发布者”、“产品名称”、“二进制名称”和“文件版本”,并选中了“发布者”、“产品名称”、“二进制名称”和“文件版本” 针对指定产品由命名发布者签名的命名文件或程序包的指定版本或较旧版本。 发布者、产品名称、二进制名称和文件版本,已完全选择 针对指定产品由命名发布者签名的命名文件或程序包的指定版本。

如果不确定发布者要包含哪些内容,可以运行以下 PowerShell 命令:

Get-AppLockerFileInformation -Path "<path of the exe>"

其中 "<path of the exe>" 转到设备上的应用位置。 例如, Get-AppLockerFileInformation -Path "C:\Program Files\Internet Explorer\iexplore.exe"。

在此示例中,你将获得以下信息:

Path Publisher

---- ---------

%PROGRAMFILES%\INTERNET EXPLORER\IEXPLORE.EXE O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US\INTERNET EXPLOR...

其中文本 O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US 是要在发布者名称框中输入的发布者名称。

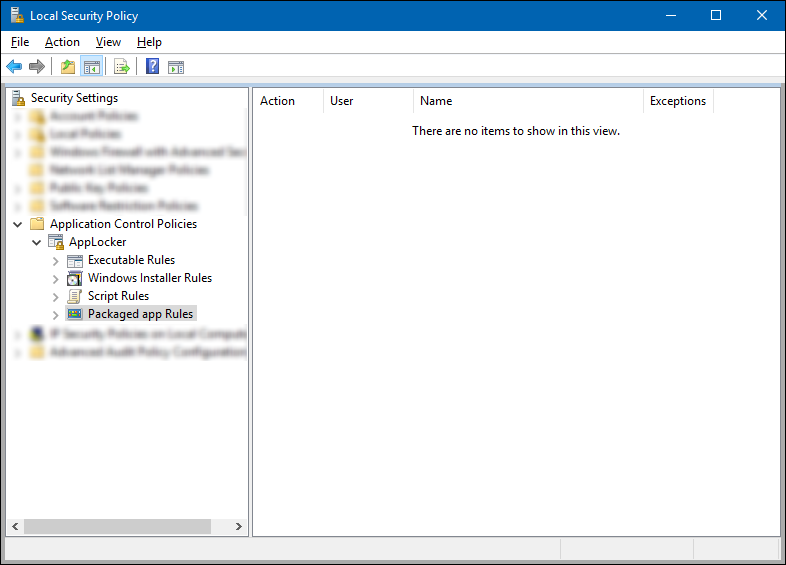

添加 AppLocker 策略文件

对于此示例,我们要将 AppLocker XML 文件添加到 “应用规则” 列表。 如果要同时添加多个应用,请使用此选项。 有关 AppLocker 的详细信息,请参阅 AppLocker 内容。

使用 AppLocker 工具创建应用规则和 xml 文件

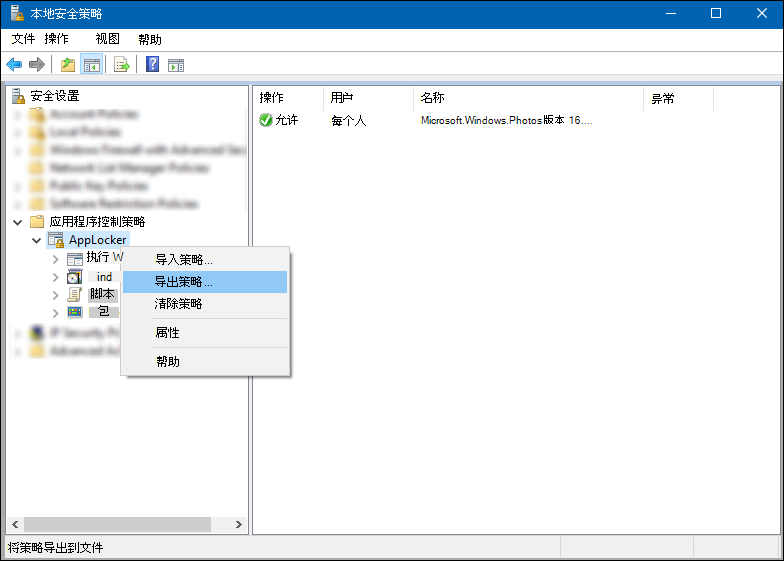

打开本地安全策略管理单元 (SecPol.msc)。

在左窗格中,依次展开 “应用程序控制策略”、“ AppLocker”,然后选择“ 打包的应用规则”。

右键单击右侧窗格中,然后选择“ 创建新规则”。

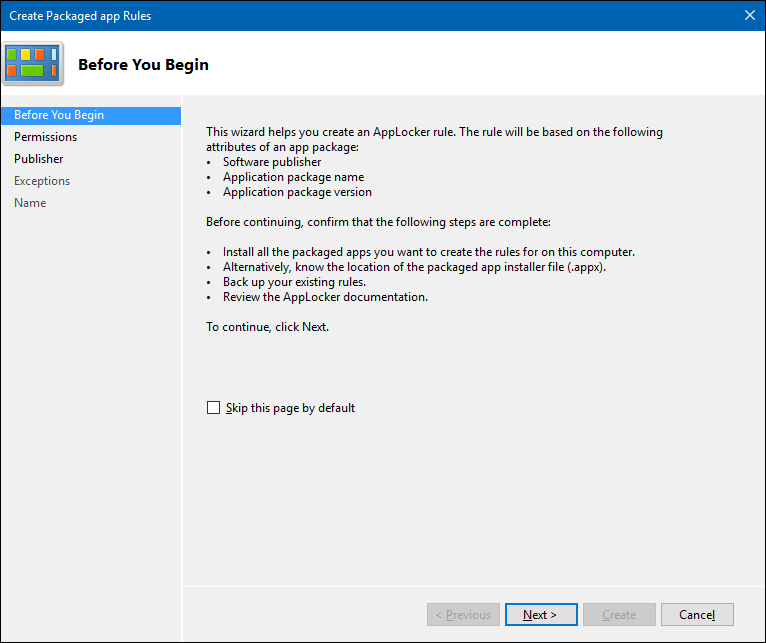

此时将出现创建封装应用规则向导。

在 “开始之前” 页上,选择“ 下一步”。

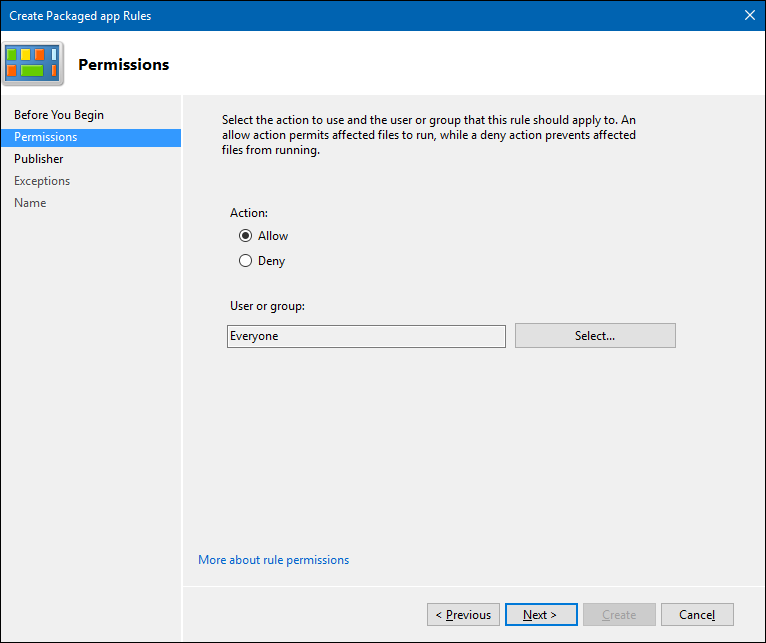

在 “权限” 页上,确保 “操作 ”设置为 “允许 ”,并将 “用户或组 ”设置为 “所有人”,然后选择“ 下一步”。

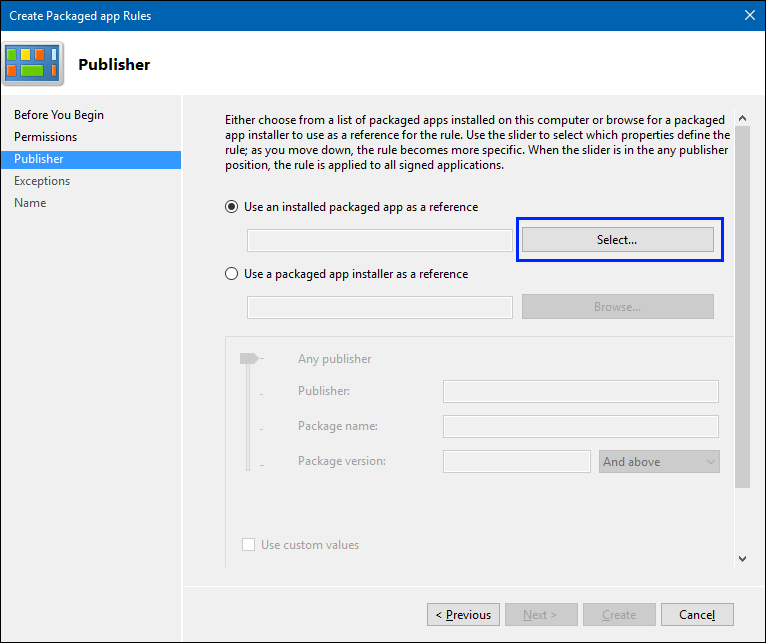

在“发布服务器”页上,从“使用已安装的打包应用作为参考”区域选择。

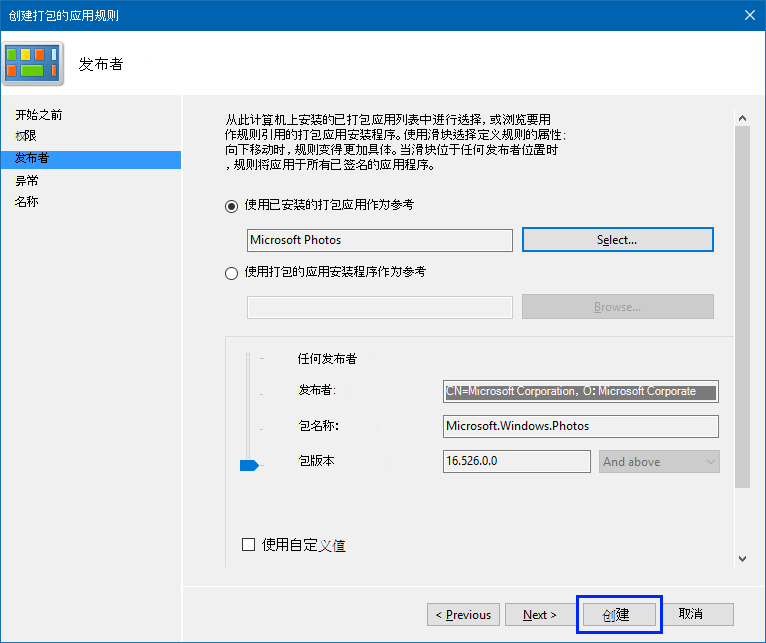

在 “选择应用程序 ”框中,选择要用作规则引用的应用,然后选择“ 确定”。 对于此示例,我们使用 Microsoft 照片。

在更新的 发布服务器上 ,选择“ 创建”。

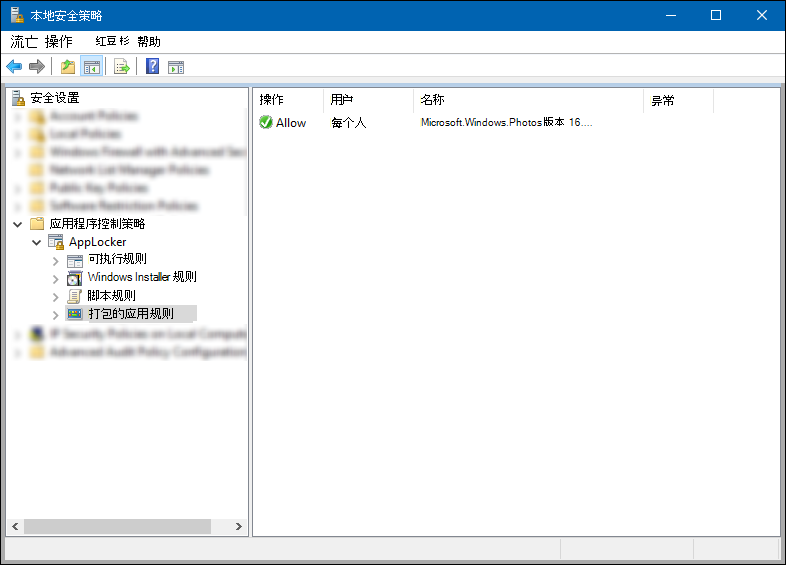

查看本地安全策略管理单元,确保你的规则准确无误。

在左窗格中,右键单击“ AppLocker”,然后选择“ 导出策略”。

此时导出策略框将打开,你可以导出新策略并保存为 XML。

在 “导出策略 ”框中,浏览到策略的存储位置,为策略命名,然后选择“ 保存”。

策略已保存,你将看到一条消息,指出已从策略导出了一个规则。

示例 XML 文件

这是 AppLocker 为 Microsoft 照片创建的 XML 文件。<AppLockerPolicy Version="1"> <RuleCollection Type="Exe" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Msi" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Script" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Dll" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Appx" EnforcementMode="NotConfigured"> <FilePublisherRule Id="5e0c752b-5921-4f72-8146-80ad5f582110" Name="Microsoft.Windows.Photos, version 16.526.0.0 and above, from Microsoft Corporation" Description="" UserOrGroupSid="S-1-1-0" Action="Allow"> <Conditions> <FilePublisherCondition PublisherName="CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" ProductName="Microsoft.Windows.Photos" BinaryName="*"> <BinaryVersionRange LowSection="16.526.0.0" HighSection="*" /> </FilePublisherCondition> </Conditions> </FilePublisherRule> </RuleCollection> </AppLockerPolicy>创建 XML 文件后,需要使用 Configuration Manager 导入该文件。

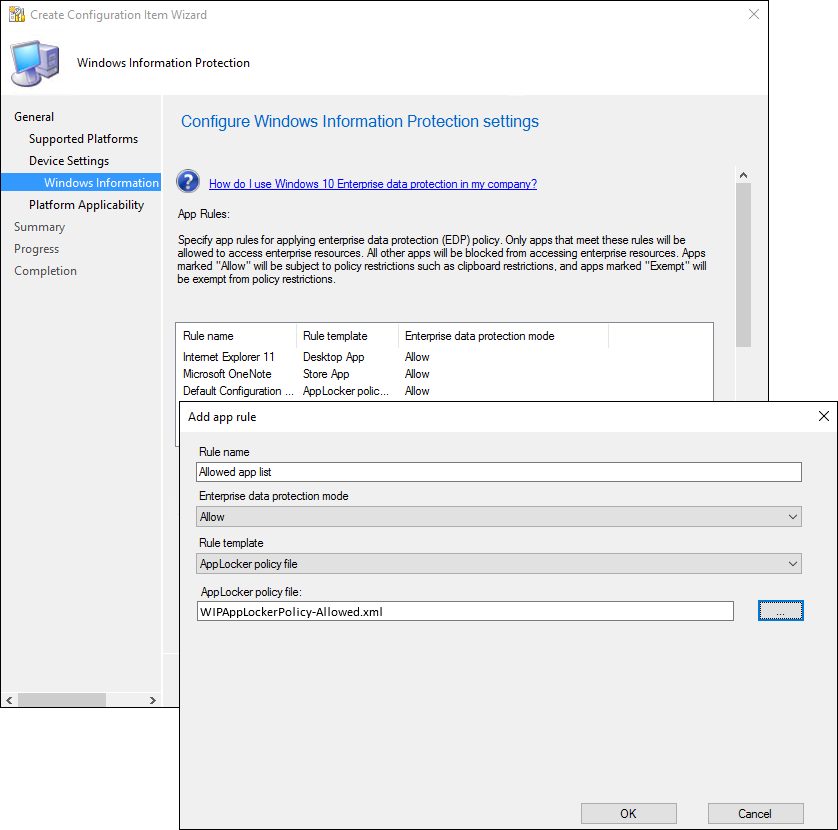

使用 Configuration Manager 导入 Applocker 策略文件应用规则

在 “应用规则 ”区域中,选择“ 添加”。

此时将出现添加应用规则框。

在标题框中为应用添加一个好记的名称。 在此示例中,它是 “允许的应用列表”。

从“Windows 信息保护模式”下拉列表中选择“允许”。

Allow 打开 WIP,通过实施 WIP 限制来帮助保护该应用的公司数据。 如果你想要让某个应用免受限制,可以按照使应用免受 WIP 限制部分中的步骤进行操作。

从规则模板下拉列表中选取 AppLocker 策略文件。

此时该框将发生更改,让你可以导入 AppLocker XML 策略文件。

选择省略号 (...) 浏览 AppLocker XML 文件,选择“ 打开”,然后选择“ 确定” 以关闭 “添加应用规则 ”框。

文件导入后即表示这些应用已添加到应用规则列表。

使应用免受 WIP 限制

如果你遇到兼容性问题,即你的应用与 Windows 信息保护 (WIP) 不兼容,但仍需要与企业数据一起使用,则可以将应用从 WIP 限制中免除。 这意味着你的应用将失去自动加密或标记功能,并且不会沿用网络限制。 这还意味着免受限制的应用可能会泄漏。

使 Store 应用、桌面应用或 AppLocker 策略文件应用规则免受限制

在 “应用规则 ”区域中,选择“ 添加”。

此时将出现添加应用规则框。

在标题框中为应用添加一个好记的名称。 在此示例中,它是 豁免应用列表。

从“Windows 信息保护模式”下拉列表中选择“豁免”。

当你免除应用时,它们可以绕过 WIP 限制并访问你的公司数据。 若要允许应用,请参阅本文中的 向策略添加应用规则 。

根据要添加的规则类型填写应用规则信息的其余部分:

Store 应用。 按照本文将应用商店应用规则添加到策略部分中的发布者和产品名称说明进行操作。

桌面应用。 按照本文将桌面应用规则添加到策略部分中的发布服务器、产品名称、二进制名称和版本说明进行操作。

AppLocker 策略文件。 按照本文的“添加 AppLocker 策略文件”部分中的导入说明,使用免除的应用列表。

选择“确定”。

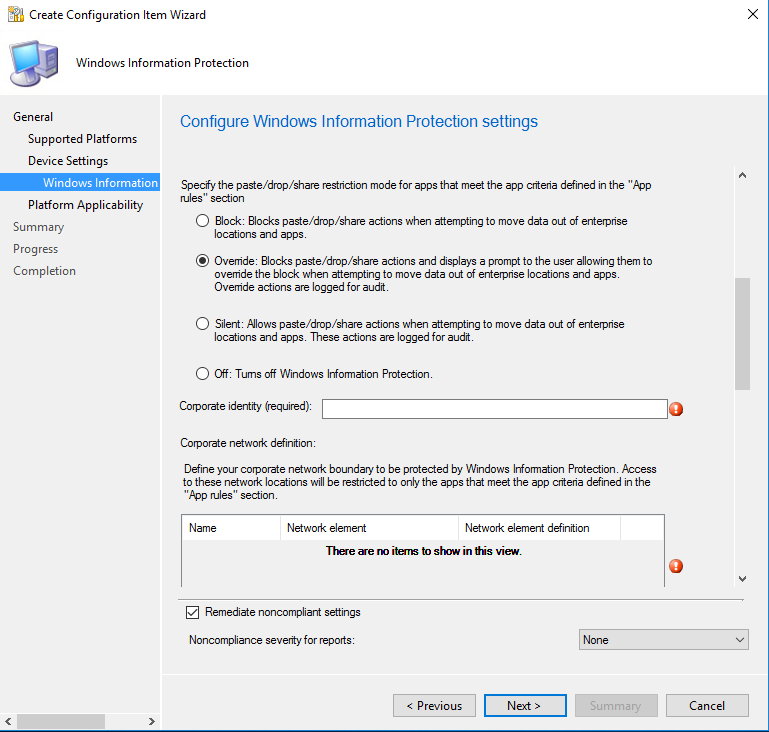

管理企业数据的 WIP 保护级别

在添加要使用 WIP 保护的应用后,你将需要应用管理和保护模式。

我们建议你从静默或替代开始,同时通过一个小组验证你在受保护的应用列表中是否有合适的应用。 完成后,你可以对最终强制执行策略进行更改,或替代,或阻止。

注意

有关如何收集审核日志文件的信息,请参阅如何收集 Windows 信息保护 (WIP) 审核事件日志。

| 模式 | 描述 |

|---|---|

| 阻止 | WIP 将查找不恰当的数据共享行为并阻止员工完成该操作。 除了企业外部其他人员和设备之间的企业数据共享外,还包括非企业保护的应用之间的信息共享。 |

| 替代 | WIP 将查找不恰当的数据共享,当员工执行某些视为可能不安全的操作时会向他们发出警告。 但是,此管理模式允许员工覆盖策略并共享数据,同时将该操作记录到审核日志。 |

| 静默 | WIP 以无提示方式运行,记录不适当的数据共享,而不会阻止在重写模式下提示员工交互的任何内容。 像应用不恰当地尝试访问网络资源或 WIP 保护的数据等不被允许的操作仍将受到阻止。 |

| 关 | WIP 将处于关闭状态,并且不会帮助保护或审核你的数据。 关闭 WIP 后,系统将尝试解密本地连接的驱动器上的任何 WIP 标记文件。 如果重新打开 WIP 保护,以前的解密和策略信息不会自动重新应用。 有关详细信息,请参阅如何禁用 Windows 信息保护。 |

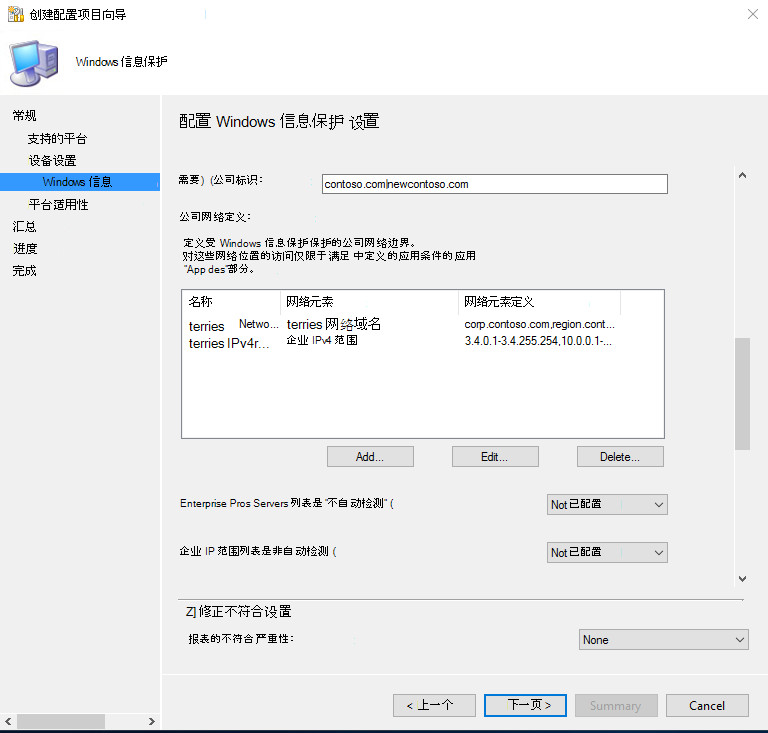

定义企业托管的标识域

企业标识(通常表示为主要 Internet 域 (例如 contoso.com) )有助于识别和标记已标记为受 WIP 保护的应用中的公司数据。 例如,使用 contoso.com 的电子邮件标识为企业,并受到 Windows 信息保护策略的限制。

可以通过用 | 字符分隔企业拥有的多个域来指定这些域。 例如,contoso.com|newcontoso.com。 如果有多个域,第一个将被指定为你的企业标识,而所有其他域则为第一个所有。 我们强烈建议你在此列表中包含所有电子邮件地址域。

添加企业标识

在企业标识字段中键入企业标识的名称。 例如,

contoso.com或contoso.com|newcontoso.com。

选择应用可以访问企业数据的位置

将保护模式添加到应用之后,你将需要确定这些应用可以在你的网络上访问企业数据的位置。

WIP 未附带任何默认位置,因此必须添加每一个网络位置。 此区域适用于在企业范围内获取 IP 地址并绑定到其中一个企业域(包括 SMB 共享)的任何网络终结点设备。 本地文件系统位置应保持加密(例如,在本地 NTFS、FAT、ExFAT 上)。

重要提示

每个 WIP 策略都应包含可定义企业网络位置的策略。

WIP 配置不支持无类 Inter-Domain 路由 (CIDR) 表示法。

定义受保护的应用可以在网络上查找和发送企业数据的位置

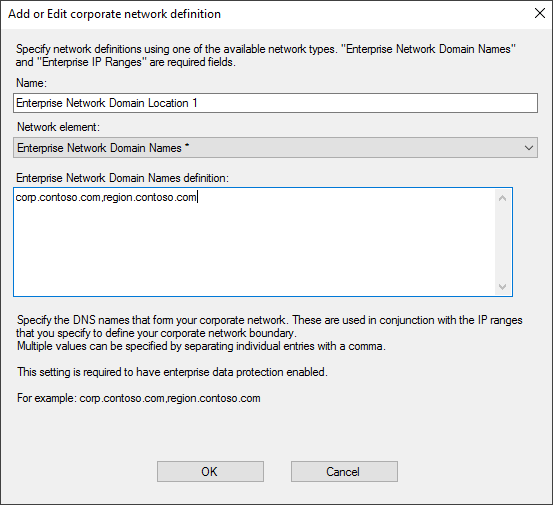

通过单击添加来添加应用可以访问的其他网络位置。

此时将显示添加或编辑企业网络定义框。

在名称框中键入企业网络元素的名称,然后再从网络元素下拉框中选取它的网络元素类型。 这可能包括下表中的任何选项。

企业云资源:指定要被视为企业且受 WIP 保护的云资源。

对于每个云资源,还可以选择从内部代理服务器列表中指定代理服务器,以路由此云资源的流量。 通过内部代理服务器路由的所有流量都被视为企业流量。

如果有多个资源,则必须使用

|分隔符分隔它们。 如果不使用代理服务器,还必须在,前面|包含分隔符。 例如:URL<,proxy>|URL <,proxy>。格式示例:

使用代理:

contoso.sharepoint.com,contoso.internalproxy1.com|contoso.visualstudio.com,contoso.internalproxy2.com无代理:

contoso.sharepoint.com|contoso.visualstudio.com

重要提示

在某些情况下,例如当应用通过 IP 地址直接连接到云资源时,Windows 无法判断它是尝试连接到企业云资源还是个人站点。 在此情况下,Windows 会默认阻止该连接。 若要阻止 Windows 自动阻止这些连接,可以将 /AppCompat/ 字符串添加到 设置。 例如:URL <、proxy>|URL <,proxy>|/AppCompat/。

企业网络域名 (必需) :指定环境中使用的 DNS 后缀。 此列表中出现的完全限定域的所有流量都将受到保护。

此设置将与 IP 范围设置协同检测网络终结点是专用网络上的企业还是个人。

如果你有多个资源,则必须使用“,”分隔符将它们分开。

格式示例:

corp.contoso.com,region.contoso.com代理服务器:指定设备访问云资源的代理服务器。 使用此服务器类型表示要连接到的云资源是企业资源。

此列表不应包含内部代理服务器列表中列出的任何服务器。 内部代理服务器必须仅用于 WIP 保护的(企业)流量。

如果你有多个资源,则必须使用“;”分隔符将它们分开。

格式示例:

proxy.contoso.com:80;proxy2.contoso.com:443内部代理服务器:指定设备访问云资源时要经历的内部代理服务器。 使用此服务器类型表示要连接到的云资源是企业资源。

此列表不应包括代理服务器列表中列出的任何服务器。 代理服务器必须仅用于非 WIP 保护的(非企业)流量。

如果你有多个资源,则必须使用“;”分隔符将它们分开。

格式示例:

contoso.internalproxy1.com;contoso.internalproxy2.com企业 IPv4 范围 (必需) :指定 Intranet 中有效 IPv4 值范围的地址。 这些与你的企业网络域名结合使用的地址,定义了你的企业网络边界。

如果你有多个范围,则必须使用“,”分隔符将它们分开。

格式示例:

- 起始 IPv4 地址:

3.4.0.1 - 结束 IPv4 地址:

3.4.255.254 - 自定义 URI:

3.4.0.1-3.4.255.254, 10.0.0.1-10.255.255.254

- 起始 IPv4 地址:

企业 IPv6 范围:指定 Intranet 中有效 IPv6 值范围的地址。 这些与你的企业网络域名结合使用的地址,定义了你的企业网络边界。

如果你有多个范围,则必须使用“,”分隔符将它们分开。

格式示例:

- 起始 IPv6 地址:

2a01:110:: - 结束 IPv6 地址:

2a01:110:7fff:ffff:ffff:ffff:ffff:ffff - 自定义 URI:

2a01:110:7fff:ffff:ffff:ffff:ffff:ffff,fd00::-fdff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

- 起始 IPv6 地址:

非特定资源:为公司指定身份验证重定向终结点。 这些位置或被视为企业,或被视为个人,具体取决于重定向前的连接上下文。

如果你有多个资源,则必须使用“,”分隔符将它们分开。

格式示例:

sts.contoso.com,sts.contoso2.com

根据需要添加任意数量的位置,然后选择“ 确定”。

添加或编辑公司网络定义框关闭。

确定你是否希望 Windows 查找其他网络设置,以及是否希望在使用“文件资源管理器”时在你的公司文件上显示 WIP 图标。

企业代理服务器列表具有权威性(请不要自动检测)。 如果希望 Windows 将网络边界定义中指定的代理服务器视为网络上可用的代理服务器的完整列表,请选中此框。 如果你清除此框,Windows 将在你的即时网络中搜索其他代理服务器。 未配置是默认选项。

企业 IP 范围列表具有权威性(请不要自动检测)。 如果希望 Windows 将网络边界定义中指定的 IP 范围视为网络上可用的 IP 范围的完整列表,请选中此框。 如果你清除此框,Windows 将在连接到网络的任何已加入域的设备上搜索其他 IP 范围。 未配置是默认选项。

在文件资源管理器中公司文件的 WIP 未感知的允许应用上显示 Windows 信息保护图标覆盖。 如果希望 Windows 信息保护图标覆盖显示在“另存为”和“文件资源管理器”视图中的公司文件上,请选中此框。 此外,对于允许的非启发式应用,图标覆盖还显示在开始菜单中的应用磁贴上,并且应用名称带有托管文本。 未配置是默认选项。

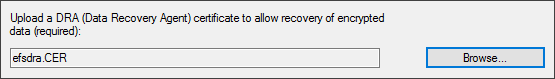

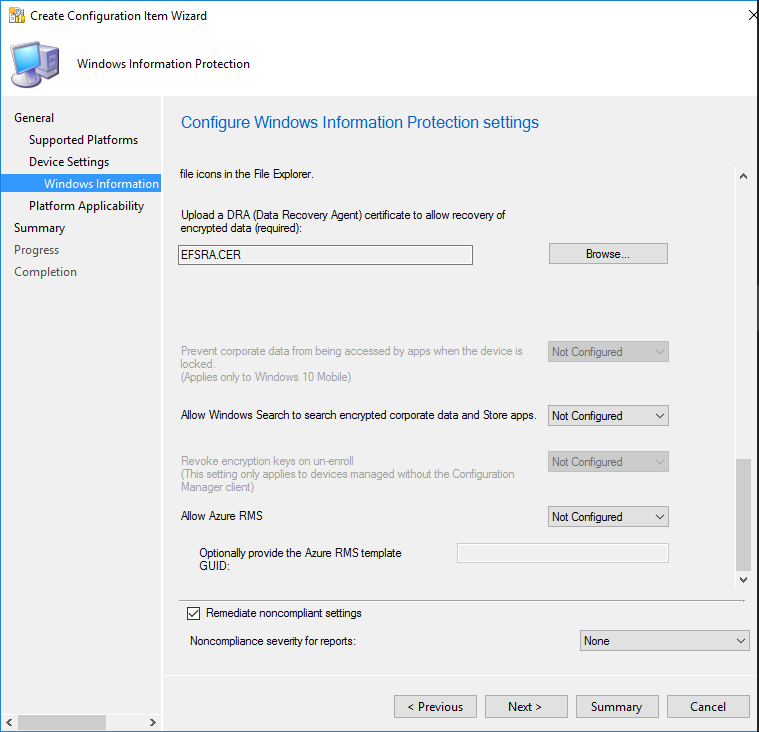

在“ 上传数据恢复代理 (DRA) 证书以允许恢复加密数据 ”框中,选择“ 浏览 ”,为策略添加数据恢复证书。

创建 WIP 策略并将其部署到员工后,Windows 将开始加密员工本地设备驱动器上的公司数据。 如果以某种方式丢失或吊销了员工的本地加密密钥,则加密数据可能不可恢复。 为了帮助避免这种可能性,DRA 证书允许 Windows 使用附带的公钥来加密本地数据,而你保留的私钥可以解密该数据。

有关如何查找和导出数据恢复证书的详细信息,请参阅 数据恢复和加密文件系统 (EFS) 。 有关创建和验证 EFS DRA 证书的详细信息,请参阅 创建和验证加密文件系统 (EFS) Data Recovery Agent (DRA) 证书。

选择与 WIP 相关的可选设置

确定受保护的应用可以访问网络上的企业数据的位置后,系统会要求你确定是否要添加任何可选的 WIP 设置。

设置可选设置

选择设置任何或所有可选选择:

允许 Windows Search 搜索加密的企业数据和 Store 应用。 确定 Windows Search 是否可以搜索和索引加密的企业数据和 Store 应用。 这些选项有:

是。 允许 Windows Search 搜索和索引加密的企业数据和 Store 应用。

否,或未配置(推荐)。 阻止 Windows Search 搜索和索引加密的企业数据和 Store 应用。

在取消注册过程中撤销本地加密密钥。 确定从 Windows 信息保护取消注册时,是否从设备撤销用户的本地加密密钥。 如果吊销加密密钥,用户将再也无法访问加密的企业数据。 这些选项有:

是,或未配置(推荐)。 在注销过程中从设备吊销本地加密密钥。

否。 阻止在注销过程中从设备吊销本地加密密钥。 例如,如果要在移动设备管理 (MDM) 解决方案之间迁移。

允许 Azure RMS。 使用可移动媒体(如 USB 驱动器)实现文件的安全共享。 有关 RMS 如何与 WIP 配合使用的详细信息,请参阅使用 Intune 创建 WIP 策略。 若要确认租户具有哪些模板,请从 AADRM PowerShell 模块运行 Get-AadrmTemplate。 如果未指定模板,WIP 将使用租户中每个人都有权访问的默认 RMS 模板中的密钥。

选择要包含的所有设置后,选择“ 摘要”。

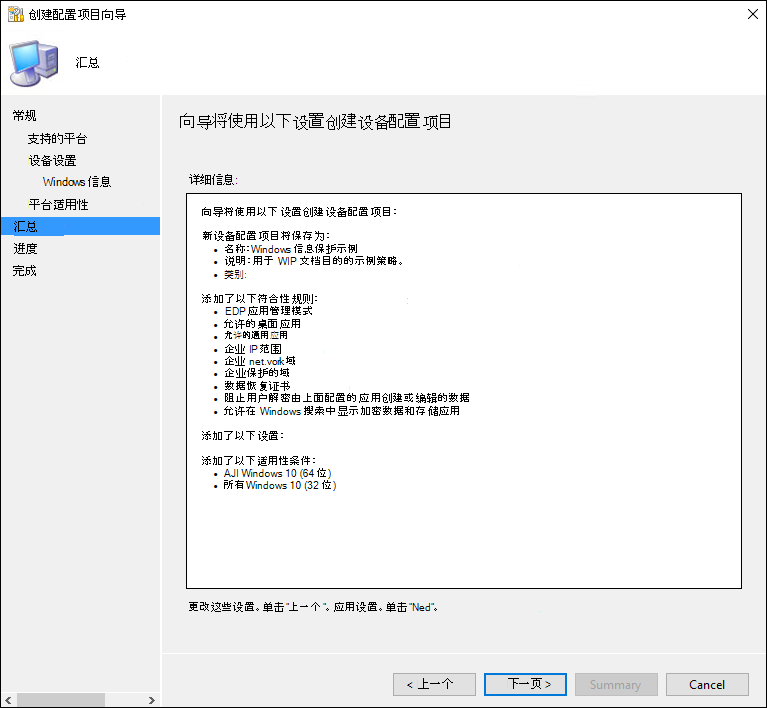

在“摘要”屏幕中查看配置选择

在你完成策略配置后,可以在摘要屏幕上查看所有信息。

查看“摘要”屏幕

选择“ 摘要 ”按钮查看策略选项,然后选择“ 下一步 ”完成并保存策略。

此时将显示进度栏,显示了你的策略的进度。 完成后,选择“ 关闭 ”以返回到 “配置项目” 页。

部署 WIP 策略

创建 WIP 策略后,需要将其部署到组织的设备。 有关部署选项的详细信息,请参阅以下文章:

相关文章

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈