將 Azure Data Explorer 叢集部署到您的虛擬網路

重要

請考慮移至以 Azure 私人端點為基礎的解決方案,以使用 Azure Data Explorer實作網路安全性。 它較不容易出錯,並提供 功能同位。

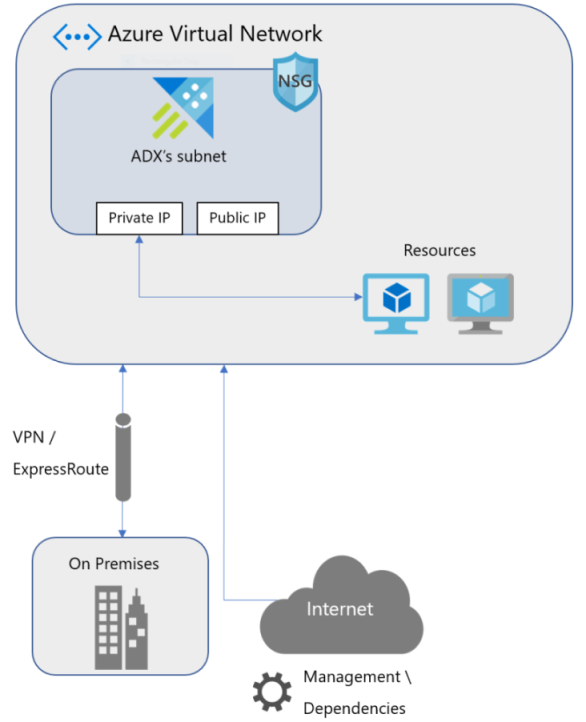

本文說明當您將 Azure Data Explorer 叢集部署到自訂 Azure 虛擬網路時,會出現的資源。 此資訊可協助您將叢集部署到虛擬網路 (VNet) 中的子網。 如需 Azure 虛擬網路的詳細資訊,請參閱什麼是 Azure 虛擬網路?

Azure Data Explorer支援將叢集部署到虛擬網路 (VNet) 中的子網。 這項功能可讓您:

- 在 Azure Data Explorer叢集流量上強制執行網路安全性群組 (NSG) 規則。

- 將您的內部部署網路連線到 Azure Data Explorer叢集的子網。

- 使用服務端點保護資料連線來源 (事件中樞和事件方格) 。

存取虛擬網路中的 Azure Data Explorer 叢集

您可以針對每個服務使用下列 IP 位址來存取 Azure Data Explorer 叢集, (引擎和資料管理服務) :

- 私人 IP:用於存取虛擬網路內的叢集。

- 公用 IP:用於從虛擬網路外部存取叢集以進行管理和監視,以及作為從叢集啟動之輸出連線的來源位址。

重要

預設 NSG 規則會封鎖對虛擬網路外部公用 IP 位址的存取。 若要連線到公用端點,您必須在 NSG 中新增公用 IP 位址的例外狀況。

系統會建立下列 DNS 記錄來存取服務:

[clustername].[geo-region].kusto.windows.net(引擎)ingest-[clustername].[geo-region].kusto.windows.net(資料管理) 對應至每個服務的公用 IP。private-[clustername].[geo-region].kusto.windows.net(引擎)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(資料管理) 對應至每個服務的私人 IP。

規劃虛擬網路中的子網大小

部署子網之後,就無法改變用來裝載 Azure Data Explorer叢集的子網大小。 在您的虛擬網路中,Azure Data Explorer會針對每個 VM 使用一個私人 IP 位址,並為內部負載平衡器使用兩個私人 IP 位址, (引擎和資料管理) 。 Azure 網路功能也會針對每個子網使用五個 IP 位址。 Azure Data Explorer會為數據管理服務布建兩個 VM。 引擎服務 VM 會針對每個使用者設定調整容量進行布建。

IP 位址總數:

| 使用 | 位址數目 |

|---|---|

| 引擎服務 | 每個實例 1 個 |

| 資料管理服務 | 2 |

| 內部負載平衡器 | 2 |

| Azure 保留位址 | 5 |

| 總計 | #engine_instances + 9 |

重要

- 部署 Azure Data Explorer之前,請確定您規劃子網大小。 部署之後,就無法變更子網大小。

- 請確定您未在打算部署 Azure Data Explorer的子網中部署任何其他 Azure 資源或服務。 這樣做可防止從暫停狀態繼續時啟動 Azure Data Explorer。

連線到 Azure Data Explorer的服務端點

Azure 服務端點 可讓您將 Azure 多租使用者資源保護至虛擬網路。 將叢集部署至子網可讓您設定與事件中樞或事件方格的資料連線,同時限制 Azure Data Explorer子網的基礎資源。

私人端點

私人端點允許私人存取 Azure 資源 (,例如儲存體/事件中樞/Data Lake Gen 2) ,並使用來自您虛擬網路的私人 IP,有效地將資源帶入您的虛擬網路。 針對資料連線所使用的資源建立私人端點,例如事件中樞和儲存體,以及儲存體、Data Lake Gen 2 等外部資料表,以及從虛擬網路私人存取基礎資源SQL Database。

注意

設定私人端點需要設定DNS,我們僅支援Azure 私用 DNS區域設定。 不支援自訂 DNS 伺服器。

設定網路安全性群組規則

NSG 可讓您控制虛擬網路內的網路存取。 您必須為 Azure Data Explorer 叢集設定 NSG,才能在虛擬網路中運作。

使用子網委派設定網路安全性群組規則

子網委派是針對部署至虛擬網路中子網的 Azure Data Explorer 叢集設定網路安全性群組規則的預設方法。 使用子網委派時,您必須先將子網委派給 Microsoft.Kusto/clusters ,才能在子網中建立叢集。

藉由在叢集子網上啟用子網委派,您可以讓服務以網路意圖原則的形式定義部署的先決條件。 在子網中建立叢集時,會自動為您建立下列各節中所述的 NSG 組態。

警告

變更子網委派設定最終會中斷叢集的正常作業。 例如,停止叢集之後,您可能無法啟動叢集、執行管理命令,或在您的叢集上套用健康情況監視。

手動設定網路安全性群組規則

或者,您可以手動設定 NSG。 根據預設,將叢集部署至虛擬網路會強制執行子網委派,以設定 「Microsoft.Kusto/clusters」。 您可以使用 [ 預覽功能 ] 窗格來退出宣告此需求。

警告

手動設定叢集的 NSG 規則並不簡單,而且需要您持續監視本文是否有變更。 強烈建議您針對叢集使用子網委派,或者,如果您想要的話,請考慮使用 私人端點 型解決方案。

輸入 NSG 設定

| 使用 | From | 若要 | 通訊協定 |

|---|---|---|---|

| 管理 | Azure Data Explorer管理位址/AzureDataExplorerManagement (ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| 健康狀況監視 | Azure Data Explorer健康情況監視位址 | YourAzureDataExplorerSubnet:443 | TCP |

| Azure Data Explorer內部通訊 | YourAzureDataExplorerSubnet:所有埠 | YourAzureDataExplorerSubnet:All 埠 | 全部 |

| 允許 Azure 負載平衡器輸入 (健康情況探查) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

輸出 NSG 設定

| 使用 | From | 若要 | 通訊協定 |

|---|---|---|---|

| 與 Azure 儲存體的相依性 | YourAzureDataExplorerSubnet | Storage:443 | TCP |

| Azure Data Lake 的相依性 | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| 事件中樞擷取和服務監視 | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| 發佈計量 | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| 如果適用) ,Active Directory ( | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| KeyVault 的相依性 | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| 憑證授權單位 | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| 內部通訊 | YourAzureDataExplorerSubnet | Azure Data Explorer子網:所有埠 | 全部 |

用於 sql\_request 和 http\_request 外掛程式的埠 |

YourAzureDataExplorerSubnet | Internet:Custom | TCP |

下列各節列出管理與健康情況監視的相關 IP 位址。

注意

如果您的子網已委派給 Microsoft.Kusto/clusters ,您可以忽略下列清單,如 使用子網委派設定網路安全性群組規則中所述。 在此案例中,IP 位址可能不是最新的,但會在指派必要的 NSG 規則給叢集時自動更新。

Azure Data Explorer管理 IP 位址

注意

針對未來的部署,請使用 AzureDataExplorer 服務標籤

| 區域 | 位址 |

|---|---|

| 澳大利亞中部 | 20.37.26.134 |

| 澳大利亞中部 2 | 20.39.99.177 |

| 澳大利亞東部 | 40.82.217.84 |

| 澳大利亞東南部 | 20.40.161.39 |

| 巴西南部 | 191.233.25.183 |

| 巴西東南部 | 191.232.16.14 |

| 加拿大中部 | 40.82.188.208 |

| 加拿大東部 | 40.80.255.12 |

| 印度中部 | 40.81.249.251, 104.211.98.159 |

| 美國中部 | 40.67.188.68 |

| 美國中部 EUAP | 40.89.56.69 |

| 中國東部 2 | 139.217.184.92 |

| 中國北部 2 | 139.217.60.6 |

| 東亞 | 20.189.74.103 |

| 美國東部 | 52.224.146.56 |

| 美國東部 2 | 52.232.230.201 |

| 美國東部 2 EUAP | 52.253.226.110 |

| 法國中部 | 40.66.57.91 |

| 法國南部 | 40.82.236.24 |

| 德國中西部 | 51.116.98.150 |

| 日本東部 | 20.43.89.90 |

| 日本西部 | 40.81.184.86 |

| 南韓中部 | 40.82.156.149 |

| 南韓南部 | 40.80.234.9 |

| 美國中北部 | 40.81.43.47 |

| 歐洲北部 | 52.142.91.221 |

| 挪威東部 | 51.120.49.100 |

| 挪威西部 | 51.120.133.5 |

| 波蘭中部 | 20.215.208.177 |

| 南非北部 | 102.133.129.138 |

| 南非西部 | 102.133.0.97 |

| 美國中南部 | 20.45.3.60 |

| 東南亞 | 40.119.203.252 |

| 印度南部 | 40.81.72.110, 104.211.224.189 |

| 瑞士北部 | 20.203.198.33 |

| 瑞士西部 | 51.107.98.201 |

| 阿拉伯聯合大公國中部 | 20.37.82.194 |

| 阿拉伯聯合大公國北部 | 20.46.146.7 |

| 英國南部 | 40.81.154.254 |

| 英國西部 | 40.81.122.39 |

| US DoD 中部 | 52.182.33.66 |

| US DoD 東部 | 52.181.33.69 |

| 美國政府亞利桑那州 | 52.244.33.193 |

| 美國政府德克薩斯州 | 52.243.157.34 |

| 美國政府維吉尼亞州 | 52.227.228.88 |

| 美國中西部 | 52.159.55.120 |

| 西歐 | 51.145.176.215 |

| 印度西部 | 40.81.88.112 |

| 美國西部 | 13.64.38.225 |

| 美國西部 2 | 40.90.219.23 |

| 美國西部 3 | 20.40.24.116 |

健康情況監視位址

| 區域 | 位址 |

|---|---|

| 澳大利亞中部 | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| 澳大利亞中部 2 | 52.163.244.128 |

| 澳大利亞東部 | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| 澳大利亞東南部 | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| 巴西南部 | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| 加拿大中部 | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| 加拿大東部 | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| 印度中部 | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| 美國中部 | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| 美國中部 EUAP | 23.101.115.123 |

| 中國東部 2 | 40.73.96.39 |

| 中國北部 2 | 40.73.33.105 |

| 東亞 | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| 美國東部 | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| 美國東部 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| 美國東部 2 EUAP | 104.46.110.170 |

| 法國中部 | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| 法國南部 | 40.127.194.147 |

| 日本東部 | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| 日本西部 | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| 南韓中部 | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| 南韓南部 | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| 美國中北部 | 23.101.115.123 |

| 歐洲北部 | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| 南非北部 | 52.163.244.128 |

| 南非西部 | 52.163.244.128 |

| 美國中南部 | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| 印度南部 | 52.163.244.128 |

| 東南亞 | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| 瑞士北部 | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| 英國南部 | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| 英國西部 | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| US DoD 中部 | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| US DoD 東部 | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189,52.127.50.128 |

| 美國政府亞利桑那州 | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| 美國政府德克薩斯州 | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| 美國政府維吉尼亞州 | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189,52.127.50.128 |

| 美國中西部 | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| 西歐 | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| 印度西部 | 52.163.244.128 |

| 美國西部 | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| 美國西部 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

ExpressRoute 設定

使用 ExpressRoute 將內部部署網路連線到 Azure 虛擬網路。 常見的設定是透過邊界閘道通訊協定 (BGP) 會話公告預設路由 (0.0.0/0) 。 這會強制來自虛擬網路的流量轉送至可能會卸載流量的客戶內部部署網路,導致輸出流量中斷。 若要克服此預設值,您可以設定 使用者定義的路由 (UDR) (0.0.0.0/0) ,下一個躍點將會是 網際網路。 由於 UDR 優先于 BGP,因此流量會以網際網路為目標。

使用防火牆保護輸出流量

如果您想要使用Azure 防火牆或任何虛擬裝置來保護輸出流量以限制功能變數名稱,則必須在防火牆中允許下列完整功能變數名稱 (FQDN) 。

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

注意

設定路由表

您必須使用下一個躍點網際網路來設定叢集子網的路由表,以防止非對稱路由問題。

使用子網委派設定路由表

建議您使用子網委派來設定叢集部署的路由表,類似于 NSG 規則的完成方式。 藉由在叢集子網上啟用子網委派,您可以讓服務為您設定及更新路由表。

手動設定路由表

或者,您也可以手動設定路由表。 根據預設,將叢集部署到虛擬網路會強制執行要設定的 「Microsoft.Kusto/clusters」 子網委派。 您可以使用 [預覽功能 ] 窗格退出宣告此需求。

警告

手動設定叢集的路由表並不簡單,而且要求您持續監視本文是否有變更。 強烈建議您針對叢集使用子網委派,或者,如果您偏好,請考慮使用 私人端點 型解決方案。

若要手動設定 路由表 ,您必須在子網上定義路由表。 您必須使用下一個躍點網際網路來新增管理和健康情況監視位址。

例如,針對 美國西部 區域,必須定義下列 UDR:

| 名稱 | 位址首碼 | 下一個躍點 |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | 網際網路 |

| ADX_Monitoring | 23.99.5.162/32 | 網際網路 |

| ADX_Monitoring_1 | 40.80.156.205/32 | 網際網路 |

| ADX_Monitoring_2 | 40.80.152.218/32 | 網際網路 |

| ADX_Monitoring_3 | 104.42.156.123/32 | 網際網路 |

| ADX_Monitoring_4 | 104.42.216.21/32 | 網際網路 |

| ADX_Monitoring_5 | 40.78.63.47/32 | 網際網路 |

| ADX_Monitoring_6 | 40.80.156.103/32 | 網際網路 |

| ADX_Monitoring_7 | 40.78.62.97/32 | 網際網路 |

| ADX_Monitoring_8 | 40.80.153.6/32 | 網際網路 |

如何自動探索相依性

Azure Data Explorer提供 API,可讓客戶以程式設計方式探索所有外部輸出相依性) (FQDN。 這些輸出相依性可讓客戶在其端設定防火牆,以允許透過相依 FQDN 的管理流量。 客戶可以在 Azure 或內部部署中擁有這些防火牆設備。 後者可能會導致額外的延遲,而且可能會影響服務效能。 服務小組必須測試此案例,以評估對服務效能的影響。

ARMClient可用來示範使用 PowerShell 的 REST API。

使用 ARMClient 登入

armclient login叫用診斷作業

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversion檢查回應

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

輸出相依性涵蓋Microsoft Entra識別碼、Azure 監視器、憑證授權單位單位、Azure 儲存體和內部追蹤等類別。 在每個類別中,都有執行服務所需的功能變數名稱和埠清單。 它們可用來以程式設計方式設定所選的防火牆設備。

使用 Azure Resource Manager 範本將 Azure Data Explorer叢集部署至虛擬網路

若要將 Azure Data Explorer 叢集部署至虛擬網路,請使用將Azure Data Explorer 叢集部署至虛擬網路Azure Resource Manager 範本。

此範本會建立叢集、虛擬網路、子網、網路安全性群組和公用 IP 位址。

已知的限制

- 具有已部署叢集的虛擬網路資源不支援 移至新的資源群組或訂用帳戶 作業。

- 用於叢集引擎或資料管理服務的公用 IP 位址資源不支援移至新的資源群組或訂用帳戶作業。

- 您無法使用虛擬網路插入 Azure Data Explorer叢集的「私人」DNS 前置詞作為查詢的一部分

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應