在 Azure 虛擬網絡 Manager 中使用安全性系統管理員規則強制執行虛擬網路

在本文中,您將瞭解安全性系統管理員規則如何針對網路安全組等工具提供彈性且可調整的安全策略強制執行。 首先,您會瞭解虛擬網路強制執行的不同模型。 然後,您將瞭解使用安全性管理規則強制執行安全性的一般步驟。

重要

Azure 虛擬網絡 Manager 通常適用於 虛擬網絡 管理員、中樞和輪輻連線設定,以及具有安全性系統管理員規則的安全性設定。 網格聯機設定仍為公開預覽狀態。

此預覽版本是在沒有服務等級協定的情況下提供,不建議用於生產工作負載。 可能不支援特定功能,或可能已經限制功能。 如需詳細資訊,請參閱 Microsoft Azure 預覽版增補使用條款。

虛擬網路強制執行

僅使用 網路安全組 (NSG) 即可在數個應用程式、小組或甚至整個組織之間廣泛強制執行虛擬網路。 通常,嘗試跨組織集中強制執行,以及將細微、彈性的控制交給小組之間,都有平衡動作。

安全性系統管理員規則 旨在藉由合併這些模型的優缺點,同時減少每個模型的缺點,來消除強制執行與彈性之間的這種滑動規模。 中央治理小組會透過安全性管理規則建立防護欄,同時仍保留空間讓個別小組能夠透過 NSG 規則靈活定位安全性。 安全性系統管理員規則並非用來覆寫 NSG 規則。 相反地,他們會使用 NSG 規則,在整個組織中提供強制執行和彈性。

強制模型

讓我們看看一些常見的安全性管理模型,而不需要安全性管理規則,以及其優缺點:

模型 1 - 使用 NSG 的中央治理小組管理

在此模型中,組織內的中央治理小組會管理所有NSG。

| 優點 | 缺點 |

|---|---|

| 中央治理小組可以強制執行重要的安全性規則。 | 作業額外負荷很高,因為系統管理員需要管理每個 NSG,因為 NSG 數目增加,負擔會增加。 |

模型 2 - 使用 NSG 的個別小組管理

在此模型中,沒有集中式治理小組的組織內個別小組會管理自己的NSG。

| 優點 | 缺點 |

|---|---|

| 個別小組可根據服務需求,彈性地控制量身打造安全性規則。 | 中央治理小組無法強制執行重要的安全性規則,例如封鎖有風險的埠。 個別小組也可能設定錯誤或忘記附加 NSG,導致弱點暴露。 |

模型 3 - NSG 是透過個別小組建立 Azure 原則 和管理。

在此模型中,個別小組仍會管理其 NSG。 差異在於 NSG 是使用 Azure 原則 來建立標準規則。 修改這些規則會觸發稽核通知。

| 優點 | 缺點 |

|---|---|

| 個別小組在量身打造安全性規則方面具有彈性的控制。 中央治理小組可以建立標準安全性規則,並在修改規則時接收通知。 |

中央治理小組仍無法強制執行標準安全性規則,因為小組中的NSG擁有者仍然可以修改它們。 通知也會讓管理不堪重負。 |

具有安全性系統管理員規則的網路流量強制執行和例外狀況

讓我們將到目前為止討論的概念套用至範例案例。 公司網路管理員想要強制執行安全性規則,以封鎖整個公司的輸入SSH流量。 如果沒有安全性管理規則,強制執行這種類型的安全性規則就很困難。 如果系統管理員管理所有 NSG,則管理額外負荷很高,且系統管理員無法快速響應產品小組修改 NSG 規則的需求。 另一方面,如果產品小組在沒有安全性系統管理員規則的情況下管理自己的NSG,則系統管理員無法強制執行重要的安全性規則,讓潛在的安全性風險保持開啟。 使用安全性系統管理員規則和 NSG 可以解決這種困境。

在此情況下,系統管理員可以建立安全性系統管理員規則,以封鎖公司中所有虛擬網路的輸入 SSH 流量。 系統管理員也可以建立安全性系統管理員規則,以允許需要例外狀況之特定虛擬網路的輸入SSH流量。 安全性系統管理員規則會在整個公司強制執行,而且系統管理員仍然可以允許特定虛擬網路的例外狀況。 這是透過 針對每個規則使用優先順序來完成。

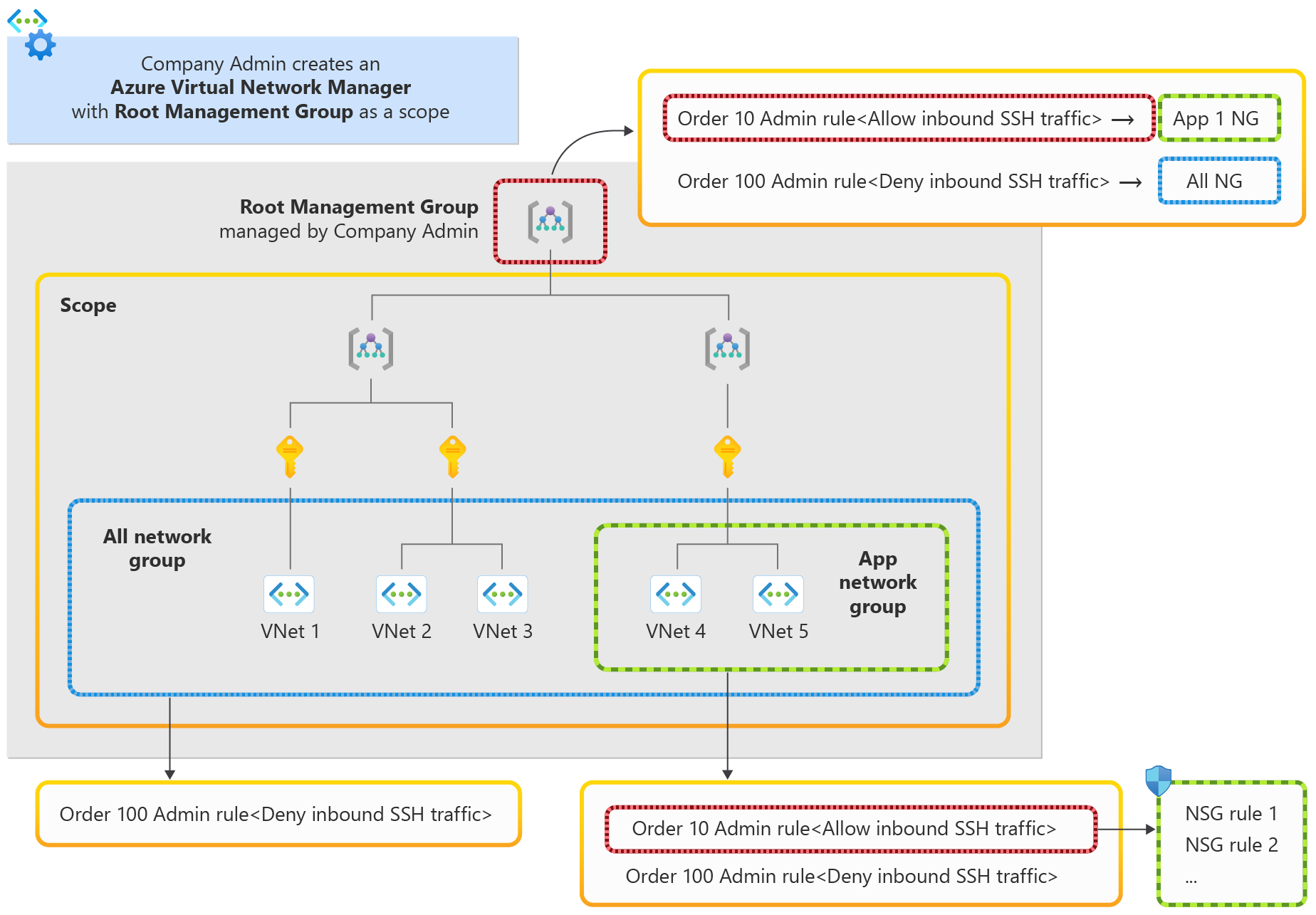

此圖顯示系統管理員如何達成下列目標:

- 在整個組織中強制執行安全性系統管理員規則。

- 允許應用程式小組處理 SSH 流量的例外狀況。

步驟 1:建立網路管理員實例

公司管理員可以建立具有公司根管理群組的網路管理員,作為此網路管理員實例的範圍。

步驟 2:建立虛擬網路的網路群組

系統管理員會建立兩個網路群組 : 由組織中的所有虛擬網路所組成的所有網路群組 ,以及由需要例外狀況之應用程式的虛擬網路所組成的應用程式網路群組。 上圖中的所有網路群組都包含 VNet 1 到 VNet 5,而應用程式網路群組具有 VNet 4 和 VNet 5。 用戶可以輕鬆地使用動態成員資格來定義這兩個網路群組。

步驟 3:建立安全性系統管理員設定

在此步驟中,會使用下列安全性系統管理員設定來定義兩個安全性系統管理員規則:

- 安全性系統管理員規則,可封鎖優先順序較低的100所有網路群組的輸入SSH流量。

- 安全性系統管理員規則,可允許優先順序較高的應用程式網路群組輸入SSH流量 10。

步驟 4:部署安全性系統管理員設定

在部署安全性管理員設定之後,公司中的所有虛擬網路都有安全性系統管理員規則強制執行的拒絕輸入 SSH 流量規則。 任何個別小組都無法修改拒絕規則,只有定義的公司管理員可以。 應用程式虛擬網路同時具有允許輸入 SSH 流量規則和拒絕輸入 SSH 流量規則(繼承自所有網路群組規則)。 在允許應用程式網路群組的輸入SSH流量規則上,會先評估規則的優先順序較小。 當輸入 SSH 流量傳至應用程式 VNet 時,優先順序較高的安全性管理規則會允許流量。 假設應用程式虛擬網路的子網上有 NSG,則會根據應用程式小組所設定的 NSG 來評估此輸入 SSH 流量。 此處所述的安全性系統管理員規則方法可讓公司系統管理員有效地強制執行公司原則,並在與 NSG 搭配運作的組織建立彈性安全性防護欄。

下一步

瞭解如何 使用安全性系統管理員規則封鎖高風險埠