使用 Windows Hello 企業版 遠端桌面登入

您可以使用遠端桌面通訊協定 (RDP) 的重新導向智慧卡功能,使用 Windows Hello 企業版 登入遠端桌面會話。 您可以將憑證部署到使用者的裝置,然後在建立與另一個 Windows 裝置的 RDP 連線時,作為提供的認證。

本文說明兩種憑證部署方法,其中驗證憑證會部署到 Windows Hello 企業版 容器:

- 搭配 SCEP 或 PKCS 連接器使用 Microsoft Intune

- 使用 Active Directory 憑證服務 (AD CS) 註冊原則

提示

請考慮使用遠端 Credential Guard,而不是針對 RDP 登入使用 Windows Hello 企業版。 遠端 Credential Guard 使用 Kerberos 驗證提供單一登錄 (SSO) 至 RDP 會話,而且不需要部署憑證。 如需詳細資訊,請參閱 Remote Credential Guard。

運作方式

Windows 會使用稱為金 鑰儲存提供者 (KSP) 的軟體元件來產生和儲存密碼編譯金鑰:

- 以軟體為基礎的金鑰是使用 Microsoft 軟體金鑰儲存提供者來建立和儲存

- 智慧卡金鑰是使用 Microsoft 智慧卡金鑰儲存提供者來建立和儲存

- 由 Windows Hello 企業版 建立及保護的密鑰會使用 Microsoft Passport 金鑰儲存提供者來建立和儲存

智慧卡上的憑證會從使用 Microsoft 智慧卡 KSP 建立非對稱密鑰組開始。 Windows 會根據您企業頒發證書頒發機構單位的金鑰組要求憑證,該密鑰組會傳回儲存在使用者個人證書存儲中的憑證。 私鑰會保留在智慧卡上,而公鑰會與憑證一起儲存。 憑證 (和金鑰) 上的元數據會儲存用來建立密鑰的金鑰儲存提供者, (記住憑證包含公鑰) 。

相同的概念也適用於 Windows Hello 企業版,不同之處在於密鑰是使用 Microsoft Passport KSP 所建立。 使用者的私鑰仍受到裝置的安全性模組保護, (TPM) 和使用者的手勢 (PIN/生物特徵辨識) 。 憑證 API 會隱藏複雜度。 當應用程式使用憑證時,憑證 API 會使用儲存的金鑰儲存提供者來找出密鑰。 密鑰儲存提供者會導向憑證 API,讓其用來尋找與憑證相關聯的私鑰。 這是 Windows 知道您有未插入智慧卡的智慧卡憑證,並提示您插入智慧卡。

Windows Hello 企業版 模擬智慧卡以提供應用程式相容性,而 Microsoft Passport KSP 會提示使用者輸入其生物特徵辨識手勢或 PIN。

注意

具有生物特徵辨識的遠端桌面不適用於 雙重註冊 或使用者提供替代認證的案例。

需求

以下是使用 Windows Hello 企業版 啟用 RDP 登入的需求清單:

- 以 AD CS 或第三方為基礎的 PKI 基礎結構

- Windows Hello 企業版 部署至用戶端

- 如果您打算支援 Microsoft Entra 加入的裝置,域控制器必須擁有憑證,作為用戶端的信任根目錄。 憑證可確保用戶端不會與 Rogue 域控制器通訊

如果您打算使用 Microsoft Intune 來部署憑證,以下是更多需求:

建立證書範本

建立證書範本的程式適用於使用 內部部署的 Active Directory 憑證服務 (AD CS) 基礎結構的案例。

您必須先建立證書範本,然後根據該範本將憑證部署到 Windows Hello 企業版 容器。

根據您使用 Microsoft Intune 或 Active Directory 註冊原則來部署憑證,證書範本設定會有所不同。 選取最符合您需求的選項。

(CA) 登入您的頒發證書頒發機構單位,然後開啟 伺服器管理員

選取 [工具 > 證書頒發機構單位]。 證書頒發機構單位 Microsoft Management Console (MMC) 隨即開啟

在 MMC 中,展開 CA 名稱,然後以滑鼠右鍵按兩下 [ 證書範 > 本管理]

[證書範本] 主控台隨即開啟。 所有證書範本都會顯示在詳細資料窗格中

以滑鼠右鍵按兩下 [智慧卡登入 ] 範本,然後選取 [ 複製範本]

使用下表來設定樣本:

索引標籤名稱 設定 相容性 - 清除 [ 顯示產生的變更] 複選框

- 從證書頒發機構單位清單中選取 Windows Server 2012 或 Windows Server 2012 R2

- 從 [認證收件者] 列表中選取 [Windows Server 2012] 或 [Windows Server 2012 R2]

一般 - 指定 範本顯示名稱,例如 WHfB 憑證驗證

- 將有效期間設定為所需的值

- 請記下範本名稱以供稍後使用,這應該與此範例中 WHfBCertificateAuthentication (範本顯示名稱減去空格相同)

擴充功能 確認 應用程式原則 延伸模組包含 智慧卡登入。 主體名稱 在 要求中選取 [提供]。 要求處理 - 將 [目的] 設定為 [ 簽章] 和 [智慧卡登入] ,並在系統提示您變更憑證用途時選取 [ 是 ]

- 選取 [ 使用相同金鑰更新 ] 複選框

- 選 取 [註冊期間提示使用者]

注意:如果您使用 PKCS 設定檔部署憑證,請選取 [允許匯出私鑰] 選項密碼編譯 - 將提供者類別設定為 金鑰儲存提供者

- 將演算法名稱設定為 RSA

- 將金鑰大小下限設定為 2048

- 選 取要求必須使用下列其中一個提供者

- 選取 [Microsoft 軟體金鑰儲存提供者]

- 將要求哈希設定為 SHA256

安全性 新增用於 SCEP 或 PKCS 註冊 存取的安全性主體 選取 [確定 ] 以完成您的變更並建立新的範本。 您的新範本現在應該會出現在證書範本清單中

關閉證書範本主控台

發行證書範本

- 在 [證書頒發機構單位] 控制台中,以滑鼠右鍵按兩下 [ 證書範本],選取 [要發出的新 > 證書範本]

- 從範本清單中,選取您先前 (WHFB 憑證驗證) 建立的範本,然後選取 [ 確定]。 範本可能需要一些時間才能復寫到所有伺服器,並可在此清單中使用

- 在範本複寫之後,在 MMC 中,以滑鼠右鍵按兩下 [證書頒發機構單位] 清單,選取 [ 所有工作 > 停止服務]。 再次以滑鼠右鍵按兩下 CA 的名稱,選取[ 所有工作 > 啟動服務]

部署憑證

根據您使用 Microsoft Intune 或 Active Directory 註冊原則,部署憑證的程式會有所不同。 選取最符合您需求的選項。

本節說明如何在 Intune 中設定 SCEP 原則。 您可以遵循類似的步驟來設定 PKCS 原則。

選 取 [裝置 > 組態配置檔 > ] [建立配置檔]

選取 [平臺 > Windows 10 和更新版本] 和 [配置檔類型>範>本 SCEP 憑證]

選取 [建立]

在 [ 基本概念] 面板中 ,提供 [名稱 ],並選擇性地提供 [ 下一步描述 > ]

在 [ 組態設定] 面板中 ,使用下表來設定原則:

設定 設定 憑證類型 使用者 主體名稱格式 CN={{UserPrincipalName}}

注意: 如果使用者 UPN 後綴與 Active Directory 網域 FQDN 不符,請改用CN={{OnPrem_Distinguished_Name}}。主體別名 從下拉式清單中,選 取 [用戶主體名稱 (UPN) 值為 {{UserPrincipalName}}憑證有效期間 設定您選擇的值 金鑰儲存提供者 (KSP) 註冊至 Windows Hello 企業版,否則失敗 金鑰使用方式 數字簽名 金鑰大小 (位) 2048 針對哈希演算法 SHA-2 跟證書 選取 [+跟證書 ],然後選取稍早針對根 CA 憑證建立的受信任憑證配置檔 擴充金鑰使用方式 - 名稱:智慧卡登入

- 物件識別碼:

1.3.6.1.4.1.311.20.2.2 - 預先定義的值:未設定

- 名稱:客戶端驗證

- 物件識別碼:

1.3.6.1.5.5.7.3.2 - 預先定義的值:客戶端驗證

更新閾值 (%) 設定您選擇的值 SCEP 伺服器 URL 提供您在部署 SCEP 基礎結構期間設定的公用端點 () 選取 [下一步]

在 [ 指派] 面板中 ,將原則指派給包含為您要設定之裝置或用戶成員的安全組,然後選取 [ 下一步]

在 [ 適用性規則] 面板中,視需要設定發行限制,然後選取 [ 下一步]

在 [ 檢閱 + 建立] 面板中,檢閱原則設定,然後選取 [ 建立]

如需如何設定 SCEP 原則的詳細資訊,請參閱在 Intune 中設定 SCEP 憑證配置檔。 若要設定 PKCS 原則,請參閱設定及使用 PKCS 憑證與 Intune。

注意

如果您透過 Intune 部署憑證,並透過組策略設定 Windows Hello 企業版,裝置將無法取得憑證,並記錄記錄檔中DeviceManagement-Enterprise-Diagnostic-Provider的錯誤碼0x82ab0011。

若要避免此錯誤,請透過 Intune 而不是組策略來設定 Windows Hello 企業版。

使用非 Microsoft 證書頒發機構單位

如果您使用非 Microsoft PKI,可能無法使用發行至 內部部署的 Active Directory 的證書範本。 如需 Intune/SCEP 與非 Microsoft PKI 部署整合的指引,請參閱在 Microsoft Intune 中搭配 SCEP 使用非 Microsoft 證書頒發機構單位 (CA) 。

除了使用 SCEP,或先前涵蓋的解決方案都無法在您的環境中運作,您可以手動產生憑證簽署要求 (CSR) 以提交至 PKI。 若要協助此方法,您可以使用 Generate-CertificateRequest PowerShell Commandlet。

Commandlet Generate-CertificateRequest 會.inf為預先存在的 Windows Hello 企業版 金鑰產生檔案。 .inf可用來使用 certreq.exe手動產生憑證要求。 Commandlet 也會產生 .req 檔案,以便提交至您的 PKI 以取得憑證。

確認已部署憑證

若要確認憑證已正確部署至 Windows Hello 企業版 容器,請使用下列命令:

certutil -store -user my

輸出會列出儲存在使用者存放區中的金鑰和憑證。 如果從 CA 簽發的憑證部署到 Windows Hello 企業版 容器,輸出會顯示值為的Microsoft Passport Key Storage Provider憑證Provider。

例如:

C:\Users\amanda.brady>certutil -store -user my

my "Personal"

================ Certificate 0 ================

Serial Number: 110000001f4c4eccc46fc8f93a00000000001f

Issuer: CN=Contoso - Issuing CA, DC=CONTOSO, DC=COM

NotBefore: 12/8/2023 6:16 AM

NotAfter: 12/7/2024 6:16 AM

Subject: CN=amanda.brady@contoso.com

Non-root Certificate

Template: 1.3.6.1.4.1.311.21.8.2835349.12167323.7094945.1118853.678601.83.11484210.8005739

Cert Hash(sha1): 63c6ce5fc512933179d3c0a5e94ecba98092f93d

Key Container = S-1-12-1-../../login.windows.net/../amanda.brady@contoso.com

Provider = Microsoft Passport Key Storage Provider

Private key is NOT exportable

Encryption test passed

使用者體驗

一旦使用者取得其憑證,就可以開啟 [遠端桌面連線 mstsc.exe ] () ,以 RDP 連線到與使用者 Active Directory 帳戶位於相同 Active Directory 樹系中的任何 Windows 裝置。 聯機到遠端主機時,系統會提示他們使用 Windows Hello 企業版 來解除鎖定憑證的私鑰。

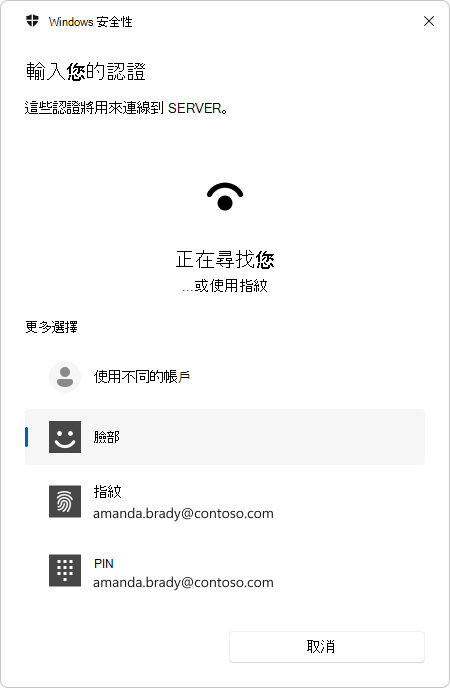

已加入 Microsoft Entra 裝置

使用者可以使用任何可用的 Windows Hello 解除鎖定手勢進行驗證,包括生物特徵辨識。

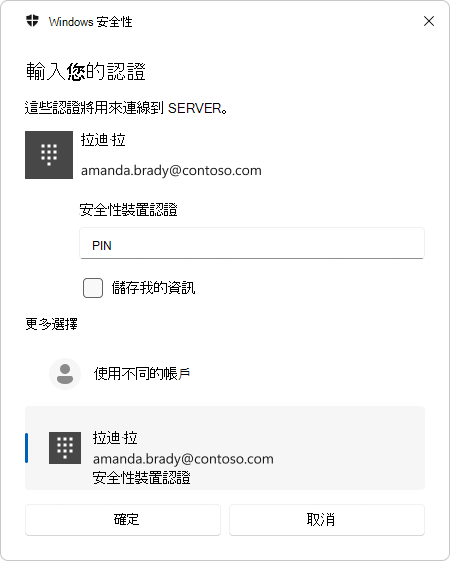

Microsoft Entra 混合式加入裝置

認證提示會將 Windows Hello 認證提供者識別為安全性裝置認證。 用戶必須使用 PIN 認證提供者來解除鎖定。

以下簡短影片顯示使用指紋作為解除鎖定因素的已加入 Microsoft Entra 裝置的用戶體驗:

注意

使用者必須獲得授權,才能使用遠端桌面通訊協定連線到遠端伺服器,例如,身為遠端主機上遠端桌面用戶本地組的成員。

相容性

雖然使用者很樂於生物特徵辨識的便利性,且系統管理員重視安全性,但您可能會遇到應用程式和 Windows Hello 企業版 憑證的相容性問題。 在這類案例中,您可以部署原則設定,以針對需要該原則的使用者還原為先前的行為。

如需詳細資訊,請參閱使用 Windows Hello 企業版 憑證作為智慧卡憑證

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應