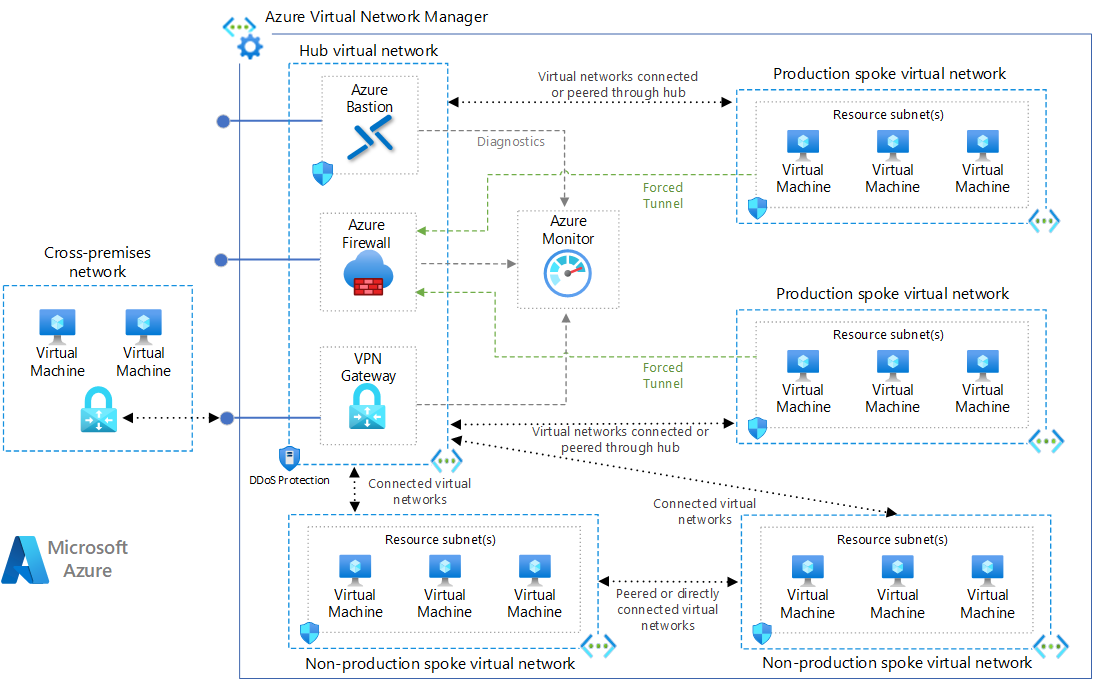

تنفذ هذه البنية المرجعية نمط شبكة محورية مع مكونات البنية الأساسية للمركز المدارة من قبل العملاء. للحصول على حل البنية الأساسية للمركز المدار من قبل Microsoft، راجع تخطيط شبكة النظام المحوري باستخدام Azure Virtual WAN.

بناء الأنظمة

قم بتنزيل ملف Visio لهذه البنية.

سير العمل

يستخدم تكوين شبكة النظام المحوري هذا العناصر المعمارية التالية:

شبكة اتصال افتراضية مركزية تستضيف الشبكة الظاهرية المركزية خدمات Azure المشتركة. يمكن أن تستخدم أحمال العمل المستضافة في الشبكات الظاهرية المحورية هذه الخدمات. الشبكة الظاهرية المركزية هي نقطة الاتصال المركزية للشبكات المحلية.

الشبكات الظاهرية في Spoke. تعزل الشبكات الظاهرية المحورية أحمال العمل وتديرها بشكل منفصل في كل محور. يمكن أن يتضمن كل حمل عمل مستويات متعددة، مع شبكات فرعية متعددة متصلة من خلال موازنات تحميل Azure. يمكن أن توجد المحاور في اشتراكات مختلفة وتمثل بيئات مختلفة، مثل الإنتاج وعدم الإنتاج.

اتصال الشبكة الظاهرية. تربط هذه البنية الشبكات الظاهرية باستخدام اتصالات التناظر أو المجموعات المتصلة. اتصالات التناظر والمجموعات المتصلة هي اتصالات غير متعاضية وزمن انتقال منخفض بين الشبكات الظاهرية. يمكن للشبكات الظاهرية المتناظرة أو المتصلة تبادل نسبة استخدام الشبكة عبر العمود الفقري ل Azure دون الحاجة إلى جهاز توجيه. يقوم Azure Virtual Network Manager بإنشاء مجموعات الشبكة واتصالاتها وإدارتها.

مضيف Azure Bastion. يوفر Azure Bastion اتصالا آمنا من مدخل Microsoft Azure إلى الأجهزة الظاهرية (VMs) باستخدام المستعرض الخاص بك. يمكن لمضيف Azure Bastion المنشور داخل شبكة Azure الظاهرية الوصول إلى الأجهزة الظاهرية في تلك الشبكة الظاهرية أو في الشبكات الظاهرية المتصلة.

Azure Firewall. يوجد مثيل جدار حماية مدار من Azure Firewall في شبكته الفرعية الخاصة.

بوابة Azure VPN أو بوابة Azure ExpressRoute. تمكن بوابة الشبكة الظاهرية شبكة ظاهرية من الاتصال بجهاز شبكة ظاهرية خاصة (VPN) أو دائرة Azure ExpressRoute. توفر البوابة اتصال شبكة اتصال عبر أماكن العمل. لمزيد من المعلومات، راجع الاتصال شبكة محلية إلى شبكة ظاهرية ل Microsoft Azure وتوسيع شبكة محلية باستخدام VPN.

جهاز VPN. يوفر جهاز أو خدمة VPN اتصالا خارجيا بالشبكة الداخلية. يمكن أن يكون جهاز VPN جهازا أو حلا برمجيا مثل خدمة التوجيه والوصول عن بعد (RRAS) في Windows Server. لمزيد من المعلومات، راجع أجهزة VPN التي تم التحقق من صحتها وأدلة تكوين الجهاز.

المكونات

Virtual Network Manager هي خدمة إدارة تساعدك على تجميع الشبكات الظاهرية وتكوينها ونشرها وإدارتها على نطاق واسع عبر اشتراكات Azure والمناطق والمستأجرين. باستخدام Virtual Network Manager، يمكنك تحديد مجموعات من الشبكات الظاهرية لتحديد شبكاتك الظاهرية وتقسيمها منطقيا. يمكنك تحديد تكوينات الاتصال والأمان وتطبيقها عبر جميع الشبكات الظاهرية في مجموعة شبكة في وقت واحد.

Azure Virtual Network هي لبنة الإنشاء الأساسية للشبكات الخاصة في Azure. تمكن الشبكة الظاهرية العديد من موارد Azure، مثل أجهزة Azure الظاهرية، من الاتصال بأمان مع بعضها البعض والشبكات المحلية والإنترنت.

Azure Bastion هي خدمة مدارة بالكامل توفر وصولا أكثر أمانا وسلاسة لبروتوكول سطح المكتب البعيد (RDP) وبروتوكول Shell الآمن (SSH) إلى الأجهزة الظاهرية دون الكشف عن عناوين IP العامة الخاصة بها.

Azure Firewall هي خدمة أمان شبكة مدارة مستندة إلى السحابة تحمي موارد الشبكة الظاهرية. تحتوي خدمة جدار الحماية ذات الحالة هذه على قابلية وصول عالية مدمجة وقابلية توسع سحابية غير مقيدة لمساعدتك في إنشاء نهج اتصال التطبيقات والشبكة وفرضها وتسجيلها عبر الاشتراكات والشبكات الظاهرية.

بوابة VPN هي نوع محدد من بوابة الشبكة الظاهرية التي ترسل حركة مرور مشفرة بين شبكة ظاهرية وموقع محلي عبر الإنترنت العام. يمكنك أيضا استخدام بوابة VPN لإرسال نسبة استخدام الشبكة بطريقة مشفرة بين شبكات Azure الظاهرية عبر شبكة Microsoft.

يمكن ل Azure Monitor جمع بيانات القياس عن بعد وتحليلها والعمل عليها من بيئات داخلية، بما في ذلك Azure والأماكن المحلية. يساعدك Azure Monitor على زيادة أداء التطبيقات وتوافرها إلى أقصى حد وتحديد المشكلات بشكل استباقي في ثوان.

تفاصيل السيناريو

تنفذ هذه البنية المرجعية نمط شبكة محورية حيث تعمل الشبكة الظاهرية المركزية كنقطة مركزية للاتصال بالعديد من الشبكات الظاهرية المحورية. تتصل الشبكات الظاهرية المحورية بالمركز ويمكن استخدامها لعزل أحمال العمل. يمكنك أيضا تمكين السيناريوهات المحلية باستخدام المركز للاتصال بالشبكات المحلية.

تصف هذه البنية نمط شبكة مع مكونات البنية الأساسية للمركز المدارة من قبل العملاء. للحصول على حل البنية الأساسية للمركز المدار من قبل Microsoft، راجع تخطيط شبكة النظام المحوري باستخدام Azure Virtual WAN.

تتضمن فوائد استخدام تكوين المركز والمحور ما يلي:

- توفير التكاليف

- تجاوز حدود الاشتراك

- عزل حمل العمل

لمزيد من المعلومات، راجع تخطيط الشبكة Hub-and-spoke.

حالات الاستخدام المحتملة

تتضمن الاستخدامات النموذجية لبنية النظام المحوري أحمال العمل التي:

- لديك العديد من البيئات التي تتطلب خدمات مشتركة. على سبيل المثال، قد يكون لحمل العمل بيئات تطوير واختبار وإنتاج. قد تتضمن الخدمات المشتركة معرفات DNS أو بروتوكول وقت الشبكة (NTP) أو خدمات مجال Active Directory (AD DS). يتم وضع الخدمات المشتركة في الشبكة الظاهرية المركزية، ويتم نشر كل بيئة إلى محور مختلف للحفاظ على العزلة.

- لا تتطلب الاتصال ببعضها البعض، ولكنها تتطلب الوصول إلى الخدمات المشتركة.

- تتطلب تحكما مركزيا في الأمان، مثل جدار حماية الشبكة المحيطة (المعروف أيضا باسم DMZ) في المركز مع إدارة حمل العمل المنفصلة في كل محور.

- تتطلب تحكما مركزيا في الاتصال، مثل الاتصال الانتقائي أو العزل بين المحاور الخاصة ببيئات أو أحمال عمل معينة.

التوصيات

تنطبق التوصيات التالية على معظم السيناريوهات. اتبع هذه التوصيات ما لم يكن لديك متطلبات محددة تتجاوزها.

مجموعات الموارد والاشتراكات والمناطق

يستخدم هذا الحل المثال مجموعة موارد Azure واحدة. يمكنك أيضا تنفيذ المركز وكل محور في مجموعات موارد واشتراكات مختلفة.

عند إقران الشبكات الظاهرية في اشتراكات مختلفة، يمكنك إقران الاشتراكات بنفس مستأجري Microsoft Entra أو مختلفين. تسمح هذه المرونة بإدارة لامركزية لكل حمل عمل مع الحفاظ على الخدمات المشتركة في المركز. راجع إنشاء شبكة ظاهرية نظيرة - Resource Manager واشتراكات مختلفة ومستأجري Microsoft Entra.

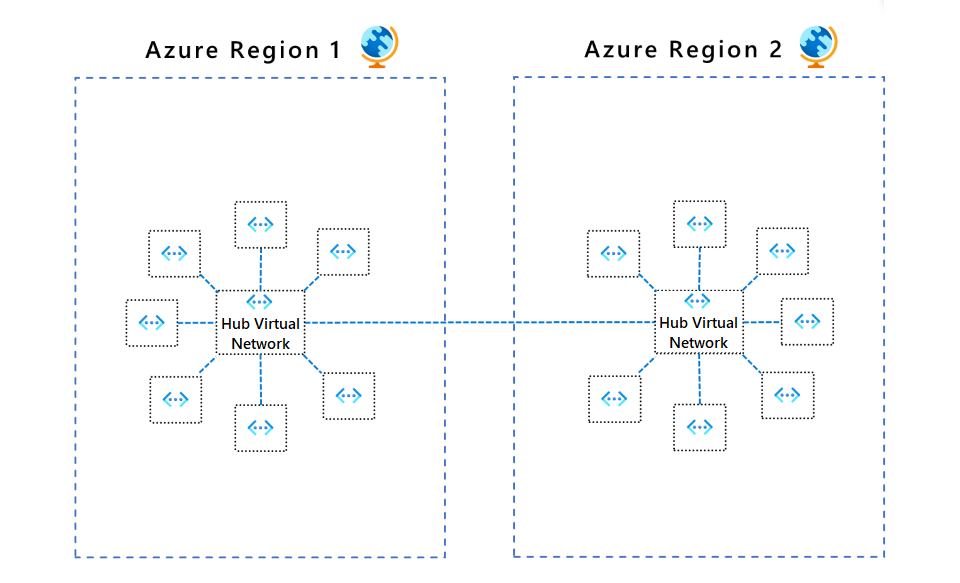

كقاعدة عامة، من الأفضل أن يكون لديك مركز واحد على الأقل لكل منطقة. يساعد هذا التكوين على تجنب نقطة فشل واحدة، على سبيل المثال لتجنب تأثر موارد المنطقة A على مستوى الشبكة بسبب انقطاع في المنطقة ب.

الشبكات الفرعية للشبكة الظاهرية

توضح التوصيات التالية كيفية تكوين الشبكات الفرعية على الشبكة الظاهرية.

بوابة\شبكة فرعية

تتطلب بوابة الشبكة الظاهرية هذه الشبكة الفرعية. يمكنك أيضا استخدام تخطيط الشبكة المحورية بدون بوابة إذا كنت لا تحتاج إلى اتصال شبكة اتصال عبر أماكن العمل.

إنشاء شبكة فرعية تسمى GatewaySubnet مع نطاق عنوان من على الأقل /27. /27 يمنح نطاق العنوان الشبكة الفرعية ما يكفي من خيارات تكوين قابلية التوسع لمنع الوصول إلى قيود حجم البوابة في المستقبل. لمزيد من المعلومات حول إعداد البوابة، راجع البنى المرجعية التالية، بناءً على نوع الاتصال الخاص بك:

لمزيد من التوفر، يمكنك استخدام ExpressRoute بالإضافة إلى VPN لتجاوز الفشل. راجع توصيل شبكة محلية بـ Azure باستخدام ExpressRoute مع تجاوز فشل VPN.

AzureFirewallSubnet

إنشاء شبكة فرعية تسمى AzureFirewallSubnet مع نطاق عنوان على الأقل /26. بغض النظر عن المقياس، فإن نطاق العنوان /26 هو الحجم الموصى به ويغطي أي قيود على الحجم في المستقبل. لا تدعم هذه الشبكة الفرعية مجموعات أمان الشبكة (NSGs).

يتطلب جدار حماية Azure هذه الشبكة الفرعية. إذا كنت تستخدم جهازا ظاهريا لشبكة شريك (NVA)، فاتبع متطلبات الشبكة الخاصة به.

اتصال شبكة Spoke

تناظر الشبكة الظاهرية أو المجموعات المتصلة هي علاقات غير عابرة بين الشبكات الظاهرية. إذا كنت بحاجة إلى شبكات ظاهرية محورية للاتصال ببعضها البعض، أضف اتصالا نظيرا بين تلك المحاور أو ضعها في نفس مجموعة الشبكة.

اتصالات محورية من خلال جدار حماية Azure أو NVA

عدد تناظرات الشبكة الظاهرية لكل شبكة ظاهرية محدود. إذا كان لديك العديد من المحاور التي تحتاج إلى الاتصال ببعضها البعض، فقد ينفد اتصال التناظر. كما أن المجموعات الاتصال لها قيود. لمزيد من المعلومات، راجع حدود الشبكات وحدود المجموعات الاتصال.

في هذا السيناريو، ضع في اعتبارك استخدام المسارات المعرفة من قبل المستخدم (UDRs) لفرض إرسال نسبة استخدام الشبكة المحورية إلى جدار حماية Azure أو NVA آخر يعمل كموجه في المركز. يسمح هذا التغيير للمتحدثين بالاتصال ببعضهم البعض. لدعم هذا التكوين، يجب تنفيذ جدار حماية Azure مع تمكين تكوين النفق المفروض. لمزيد من المعلومات، راجع توجيه Azure Firewall المفروض.

يسهل المخطط في هذا التصميم المعماري تدفقات الخروج. في حين أن Azure Firewall هو في المقام الأول لأمان الخروج، فإنه يمكن أن يكون أيضا نقطة دخول. لمزيد من الاعتبارات حول توجيه دخول NVA للمركز، راجع جدار الحماية وبوابة التطبيق للشبكات الظاهرية.

اتصالات محورية بالشبكات البعيدة من خلال بوابة المركز

لتكوين المحاور للاتصال بالشبكات البعيدة من خلال بوابة المركز، يمكنك استخدام نظيرات الشبكة الظاهرية أو مجموعات الشبكة المتصلة.

لاستخدام تناظرات الشبكة الظاهرية، في إعداد نظير الشبكة الظاهرية :

- قم بتكوين اتصال النظير في المركز للسماح بعبور البوابة.

- قم بتكوين اتصال النظير في كل محور لاستخدام بوابة الشبكة الظاهرية البعيدة.

- تكوين كافة اتصالات التناظر للسماح بنسبة استخدام الشبكة التي تمت إعادة توجيهها.

لمزيد من المعلومات، راجع إنشاء تناظر شبكة ظاهرية.

لاستخدام مجموعات الشبكة المتصلة:

- في Virtual Network Manager، أنشئ مجموعة شبكة وأضف الشبكات الظاهرية الأعضاء.

- إنشاء تكوين اتصال محوري ومركز.

- بالنسبة لمجموعات شبكة Spoke، حدد Hub كبوابة.

لمزيد من المعلومات، راجع إنشاء مركز وطوبولوجيا محورية باستخدام Azure Virtual Network Manager.

اتصالات شبكة Spoke

هناك طريقتان رئيسيتان للسماح للشبكات الظاهرية المحورية بالاتصال ببعضها البعض:

- الاتصال عبر NVA مثل جدار الحماية والموجه. هذه الطريقة تتكبد قفزة بين المتحدثين.

- الاتصال باستخدام تناظر الشبكة الظاهرية أو الاتصال المباشر ل Virtual Network Manager بين المحاور. لا يسبب هذا النهج قفزة بين المتحدثين ويوصى به لتقليل زمن الانتقال.

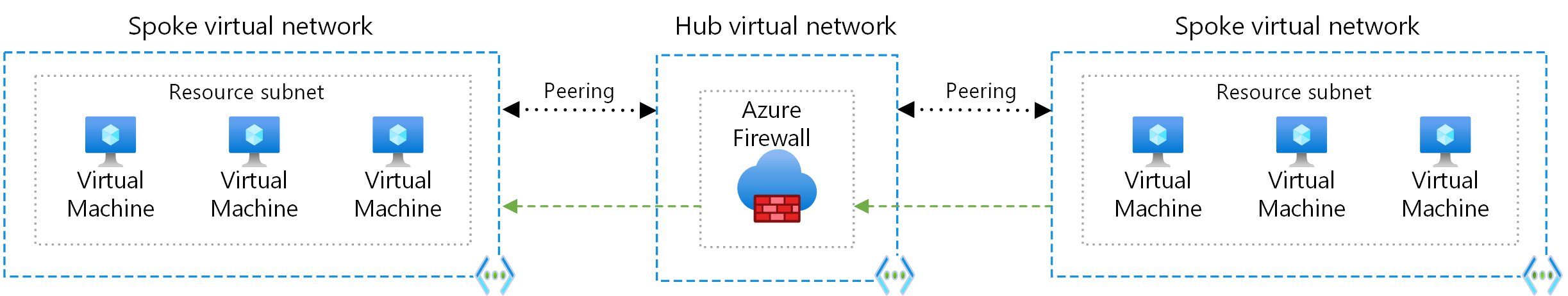

الاتصال من خلال NVA

إذا كنت بحاجة إلى الاتصال بين المحاور، ففكر في نشر Azure Firewall أو NVA آخر في المركز. ثم قم بإنشاء مسارات لإعادة توجيه نسبة استخدام الشبكة من محور إلى جدار الحماية أو NVA، والتي يمكن بعد ذلك توجيهها إلى المحور الثاني. في هذا السيناريو، يجب عليك تكوين اتصالات النظراء للسماح بنسبة استخدام الشبكة.

يمكنك أيضا استخدام بوابة VPN لتوجيه نسبة استخدام الشبكة بين المحاور، على الرغم من أن هذا الاختيار يؤثر على زمن الانتقال ومعدل النقل. للحصول على تفاصيل التكوين، راجع تكوين عبور بوابة VPN لنظير الشبكة الظاهرية.

قم بتقييم الخدمات التي تشاركها في المركز للتأكد من تحجيم المركز لعدد أكبر من المحاور. على سبيل المثال، إذا كان المركز يوفر خدمات جدار الحماية، ففكر في حدود النطاق الترددي لحل جدار الحماية عند إضافة عدة محاور. يمكنك نقل بعض هذه الخدمات المشتركة إلى مستوى ثان من المراكز.

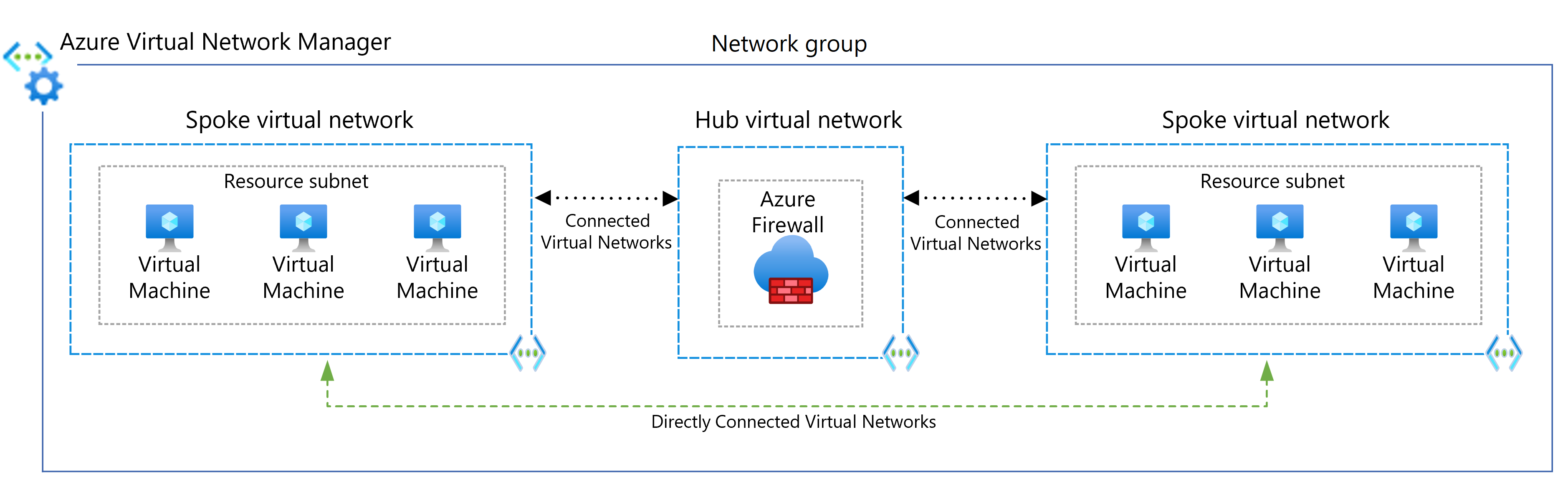

الاتصال المباشر بين الشبكات المحورية

للاتصال مباشرة بين الشبكات الظاهرية المحورية دون اجتياز الشبكة الظاهرية للمركز، يمكنك إنشاء اتصالات نظيرة بين المحاور أو تمكين الاتصال المباشر لمجموعة الشبكة. من الأفضل الحد من الاتصال النظير أو الاتصال المباشر بالشبكات الظاهرية المحورية التي تعد جزءا من نفس البيئة وعبء العمل.

عند استخدام Virtual Network Manager، يمكنك إضافة شبكات ظاهرية محورية إلى مجموعات الشبكة يدويا، أو إضافة شبكات تلقائيا استنادا إلى الشروط التي تحددها. لمزيد من المعلومات، راجع الشبكات بين المتحدثين.

يوضح الرسم التخطيطي التالي استخدام Virtual Network Manager للاتصال المباشر بين المحاور.

توصيات الإدارة

لإدارة عناصر التحكم في الاتصال والأمان مركزيا، استخدم Virtual Network Manager لإنشاء تخطيطات شبكة ظاهرية محورية ومركزية جديدة أو تخطيطات موجودة. يضمن استخدام Virtual Network Manager إعداد تخطيطات الشبكة المحورية للنمو المستقبلي على نطاق واسع عبر اشتراكات متعددة ومجموعات إدارة ومناطق.

تتضمن سيناريوهات حالة استخدام Virtual Network Manager على سبيل المثال ما يلي:

- إضفاء الطابع الديمقراطي على إدارة الشبكة الظاهرية المحورية لمجموعات مثل وحدات الأعمال أو فرق التطبيقات. يمكن أن يؤدي إضفاء الطابع الديمقراطي إلى أعداد كبيرة من الاتصال بالشبكة الظاهرية إلى الشبكة الظاهرية ومتطلبات قواعد أمان الشبكة.

- توحيد بنيات النسخ المتماثلة المتعددة في مناطق Azure متعددة لضمان بصمة عالمية للتطبيقات.

لضمان الاتصال الموحد وقواعد أمان الشبكة، يمكنك استخدام مجموعات الشبكة لتجميع الشبكات الظاهرية في أي اشتراك أو مجموعة إدارة أو منطقة ضمن نفس مستأجر Microsoft Entra. يمكنك إلحاق الشبكات الظاهرية تلقائيا أو يدويا لمجموعات الشبكة من خلال تعيينات العضوية الديناميكية أو الثابتة.

يمكنك تحديد إمكانية اكتشاف الشبكات الظاهرية التي يديرها Virtual Network Manager باستخدام Scopes. توفر هذه الميزة مرونة لعدد مطلوب من مثيلات مدير الشبكة، ما يسمح بمزيد من إضفاء الطابع الديمقراطي على الإدارة لمجموعات الشبكات الظاهرية.

لتوصيل الشبكات الظاهرية المحورية في نفس مجموعة الشبكة ببعضها البعض، استخدم Virtual Network Manager لتنفيذ تناظر الشبكة الظاهرية أو الاتصال المباشر. استخدم خيار الشبكة العمومية لتوسيع الاتصال المباشر للشبكات المحورية في مناطق مختلفة. يوضح الرسم التخطيطي التالي اتصال الشبكة العمومية بين المناطق.

يمكنك إقران الشبكات الظاهرية داخل مجموعة شبكة بمجموعة أساسية من قواعد مسؤول الأمان. تمنع قواعد مسؤول أمان مجموعة الشبكة مالكي الشبكات الظاهرية المحورية من الكتابة فوق قواعد الأمان الأساسية، مع السماح لهم بإضافة مجموعات قواعد الأمان ومجموعات أمان الشبكة الخاصة بهم بشكل مستقل. للحصول على مثال لاستخدام قواعد مسؤول الأمان في تخطيطات النظام المحوري، راجع البرنامج التعليمي: إنشاء مركز آمن وشبكة محورية.

لتسهيل الإطلاق المتحكم به لمجموعات الشبكة والاتصال وقواعد الأمان، تساعدك عمليات نشر تكوين إدارة الشبكة الظاهرية على تحرير تغييرات التكوين التي يحتمل أن تكسر بيئات النظام المحوري بأمان. لمزيد من المعلومات، راجع عمليات نشر التكوين في Azure Virtual Network Manager.

لبدء استخدام Virtual Network Manager، راجع إنشاء طوبولوجيا محورية ومحورية باستخدام Azure Virtual Network Manager.

الاعتبارات

تنفذ هذه الاعتبارات ركائز Azure Well-Architected Framework، وهو عبارة عن مجموعة من المبادئ التوجيهية التي يمكن استخدامها لتحسين جودة حمل العمل. لمزيد من المعلومات، يرجى مراجعةMicrosoft Azure Well-Architected Framework.

Security

ويوفر عامل الأمان ضمانات للحماية من الهجمات المتعمدة واستغلال البيانات والأنظمة القيمة الخاصة بك. للمزيد من المعلومات، يرجى الرجوع إلى نظرة عامة على ركيزة الأمان.

لضمان مجموعة أساسية من قواعد الأمان، تأكد من إقران قواعد مسؤول الأمان بالشبكات الظاهرية في مجموعات الشبكة. تكون لقواعد مسؤول الأمان الأسبقية ويتم تقييمها قبل قواعد NSG. مثل قواعد NSG، تدعم قواعد مسؤول الأمان ترتيب الأولويات وعلامات الخدمة وبروتوكولات L3-L4. لمزيد من المعلومات، راجع قواعد مسؤول الأمان في إدارة الشبكة الظاهرية.

استخدم عمليات نشر إدارة الشبكة الظاهرية لتسهيل الإطلاق المتحكم فيه للتغييرات التي يحتمل أن تكسر قواعد أمان مجموعة الشبكة.

توفر Azure DDoS Protection، جنبا إلى جنب مع أفضل ممارسات تصميم التطبيق، ميزات محسنة لتخفيف DDoS لتوفير المزيد من الدفاع ضد هجمات DDoS. يجب تمكين Azure DDOS Protection على أي شبكة ظاهرية محيطة.

تحسين التكلفة

يتعلق تحسين التكلفة بطرق لتقليل النفقات غير الضرورية وتحسين الكفاءة التشغيلية. لمزيد من المعلومات، راجع نظرة عامة على ركيزة تحسين التكلفة.

ضع في اعتبارك العوامل التالية المتعلقة بالتكلفة عند نشر شبكات النظام المحوري وإدارتها. لمزيد من المعلومات، راجع أسعار الشبكة الظاهرية.

تكاليف Azure Firewall

تنشر هذه البنية مثيل Azure Firewall في شبكة المركز. يمكن أن يؤدي استخدام توزيع Azure Firewall كحل مشترك تستهلكه أحمال العمل المتعددة إلى توفير تكاليف السحابة بشكل كبير مقارنة ب NVAs الأخرى. لمزيد من المعلومات، راجع جدار حماية Azure مقابل الأجهزة الظاهرية للشبكة.

لاستخدام جميع الموارد المنشورة بشكل فعال، اختر حجم جدار حماية Azure الصحيح. حدد الميزات التي تحتاجها والمستوى الأنسب لمجموعة أحمال العمل الحالية. للتعرف على وحدات SKU المتوفرة في Azure Firewall، راجع ما هو Azure Firewall؟

تكاليف عنوان IP الخاص

يمكنك استخدام عناوين IP الخاصة لتوجيه نسبة استخدام الشبكة بين الشبكات الظاهرية النظيرة أو بين الشبكات في المجموعات المتصلة. تنطبق اعتبارات التكلفة التالية:

- يتم فرض رسوم على حركة الدخول والخروج على طرفي الشبكات النظيرة أو المتصلة. على سبيل المثال، نقل البيانات من شبكة ظاهرية في المنطقة 1 إلى شبكة ظاهرية أخرى في المنطقة 2 يتطلب معدل نقل صادر للمنطقة 1 ومعدلا واردا للمنطقة 2.

- المناطق المختلفة لها معدلات نقل مختلفة.

خطط لمعالجة IP استنادا إلى متطلبات التناظر الخاصة بك، وتأكد من عدم تداخل مساحة العنوان عبر المواقع المشتركة ومواقع Azure.

التميز التشغيلي

يغطي التميز التشغيلي عمليات التشغيل التي تحافظ على تشغيل التطبيق في الإنتاج. لمزيد من المعلومات، يرجى مراجعةنظرة عامة على ركيزة التميز التشغيلي.

استخدم Azure Network Watcher لمراقبة مكونات الشبكة واستكشاف الأخطاء وإصلاحها باستخدام الأدوات التالية:

- تظهر لك تحليلات نسبة استخدام الشبكة الأنظمة الموجودة في شبكاتك الظاهرية التي تولد أكبر قدر من نسبة استخدام الشبكة. يمكنك تحديد الاختناقات بصريا قبل أن تصبح مشكلات.

- يراقب Network Performance Monitor معلومات حول دوائر ExpressRoute.

- تساعد تشخيصات VPN في استكشاف أخطاء اتصالات VPN من موقع إلى موقع التي تربط تطبيقاتك بالمستخدمين المحليين وإصلاحها.

ضع في اعتبارك أيضا تمكين تسجيل تشخيص Azure Firewall للحصول على رؤى أفضل حول طلبات DNS ونتائج السماح/الرفض في السجلات.

نشر هذا السيناريو

يتضمن هذا النشر شبكة ظاهرية مركزية واحدة واثنين من المحاور المتصلة، كما ينشر مثيل Azure Firewall ومضيف Azure Bastion. اختياريا، يمكن أن يتضمن النشر أجهزة ظاهرية في أول شبكة محورية وبوابة VPN.

يمكنك الاختيار بين تناظر الشبكة الظاهرية أو المجموعات المتصلة ب Virtual Network Manager لإنشاء اتصالات الشبكة. يحتوي كل أسلوب على العديد من خيارات النشر.

استخدام تناظر الشبكة الظاهرية

قم بتشغيل الأمر التالي لإنشاء مجموعة موارد باسم

hub-spokeفيeastusالمنطقة للنشر. حدد Try It لاستخدام shell مضمن.az group create --name hub-spoke --location eastusقم بتشغيل الأمر التالي لتنزيل قالب Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepقم بتشغيل الأمر التالي لنشر تكوين شبكة النظام المحوري، ونظيرات الشبكة الظاهرية بين المركز والمتحدثين، ومضيف Azure Bastion. عند المطالبة، أدخل اسم المستخدم وكلمة المرور. يمكنك استخدام اسم المستخدم وكلمة المرور هذا للوصول إلى الأجهزة الظاهرية في الشبكات المحورية.

az deployment group create --resource-group hub-spoke --template-file main.bicep

للحصول على معلومات مفصلة وخيارات نشر إضافية، راجع قوالب Hub و Spoke ARM وBicep التي تنشر هذا الحل.

استخدام المجموعات المتصلة ب Virtual Network Manager

قم بتشغيل الأمر التالي لإنشاء مجموعة موارد للنشر. حدد Try It لاستخدام shell مضمن.

az group create --name hub-spoke --location eastusقم بتشغيل الأمر التالي لتنزيل قالب Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepقم بتشغيل الأوامر التالية لتنزيل جميع الوحدات النمطية المطلوبة إلى دليل جديد.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepقم بتشغيل الأمر التالي لنشر تكوين شبكة النظام المحوري واتصالات الشبكة الظاهرية بين المركز والمتحدثين ومضيف Bastion. عند المطالبة، أدخل اسم المستخدم وكلمة المرور. يمكنك استخدام اسم المستخدم وكلمة المرور هذا للوصول إلى الأجهزة الظاهرية في الشبكات المحورية.

az deployment group create --resource-group hub-spoke --template-file main.bicep

للحصول على معلومات مفصلة وخيارات نشر إضافية، راجع قوالب Hub و Spoke ARM وBicep التي تنشر هذا الحل.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

أليجاندرا بالاسيوس | مهندس عملاء أول

مساهمون آخرون:

- ماثيو براتسشون | مهندس عملاء

- جاي لي | مدير أول للمنتجات

- Telmo Sampaio | مدير هندسة الخدمة الرئيسي

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.

الخطوات التالية

للتعرف على المراكز الظاهرية الآمنة ونهج الأمان والتوجيه المقترنة التي يقوم Azure Firewall Manager بتكوينها، راجع ما هو المركز الظاهري الآمن؟

المركز في مخطط شبكة النظام المحوري هو المكون الرئيسي لاشتراك الاتصال في منطقة هبوط Azure. لمزيد من المعلومات حول إنشاء شبكات واسعة النطاق في Azure مع التوجيه والأمان الذي يديره العميل أو Microsoft، راجع تعريف مخطط شبكة Azure.

الموارد ذات الصلة

استكشف البنى التالية ذات الصلة:

- دليل بنية جدار حماية Azure

- جدار الحماية وبوابة التطبيقات للشبكات الظاهرية

- تحري خلل اتصال VPN المختلط وإصلاحه

- الشبكات بين المتحدثين

- الاتصال المختلط

- اتصال الخوادم المستقلة باستخدام محول شبكة Azure

- تأمين أحمال العمل والتحكم فيها من خلال التجزئة على مستوى الشبكة

- البنية الأساسية لمجموعة Azure Kubernetes Service (AKS)