Řešení potíží se synchronizací cloudu

Cloudová synchronizace má řadu závislostí a interakcí, které jsou příčinou vzniku různých problémů. V tomto článku se dozvíte, jak tyto problémy řešit. Toto téma představuje obvyklé oblasti, na které byste se měli zaměřit, postup shromáždění dalších informací a různé techniky, které můžete využít k odhalování problémů.

Problémy s agenty

Při řešení potíží s agentem ověříte, zda byl agent správně nainstalován a že komunikuje s Microsoft Entra ID. Konkrétně některé z prvních věcí, které chcete ověřit u agenta, jsou:

- Je nainstalovaný?

- Je spuštěný místně?

- Zobrazuje se agent na portálu?

- Je agent označený jako v pořádku?

Tyto položky můžete ověřit na portálu a na místním serveru, na kterém běží agent.

Ověření agenta centra pro správu Microsoft Entra

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Pokud chcete ověřit, že Azure zjistí agenta a že je agent v pořádku, postupujte takto:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň hybridní Správa istrator.

- Přejděte ke správě hybridních>identit>Microsoft Entra Připojení> Cloud synchronizace.

- Vyberte synchronizaci cloudu.

- Měli byste vidět nainstalované agenty. Ověřte, že existuje příslušný agent. Pokud je vše v pořádku, zobrazí se aktivní (zelený) stav agenta.

Ověření požadovaných otevřených portů

Ověřte, že agent zřizování Microsoft Entra dokáže úspěšně komunikovat s datacentry Azure. Pokud je v cestě brána firewall, ujistěte se, že jsou otevřené následující porty pro odchozí provoz:

| Číslo portu | K čemu slouží |

|---|---|

| 80 | Stahování seznamů odvolaných certifikátů (CRL) při ověřování certifikátu TLS/SSL |

| 443 | Zpracování veškeré odchozí komunikace se službou proxy aplikací |

Pokud brána firewall vynucuje provoz podle původního uživatele, otevřete také porty 80 a 443 pro provoz ze služeb Windows, které běží jako síťová služba.

Povolit přístup k adresám URL

Povolte přístup k následujícím adresám URL:

| Adresa URL | Port | K čemu slouží |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Komunikace mezi konektorem a cloudovou službou proxy aplikací |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Konektor používá tyto adresy URL k ověření certifikátů. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Konektor používá tyto adresy URL během procesu registrace. |

ctldl.windowsupdate.com |

80/HTTP | Konektor používá tuto adresu URL během procesu registrace. |

Pokud brána firewall nebo proxy server umožňují konfigurovat pravidla přístupu na základě přípon domény, můžete povolit připojení k *.msappproxy.neta *.servicebus.windows.netdalším z předchozích adres URL. Pokud ne, musíte povolit přístup k rozsahům IP adres Azure a značky služeb – veřejný cloud. Rozsahy IP adres se aktualizují každý týden.

Důležité

Vyhněte se všem formám vložené kontroly a ukončení odchozí komunikace TLS mezi konektory privátní sítě Microsoft Entra a cloudovými službami proxy aplikací Microsoft Entra.

Překlad názvů DNS pro koncové body proxy aplikací Microsoft Entra

Veřejné záznamy DNS pro koncové body proxy aplikací Microsoft Entra jsou zřetězené záznamy CNAME odkazující na záznam A. To zajišťuje odolnost proti chybám a flexibilitu. Je zaručeno, že privátní síťový konektor Microsoft Entra vždy přistupuje k názvům hostitelů s příponami *.msappproxy.net domény nebo *.servicebus.windows.net.

Během překladu názvů však záznamy CNAME mohou obsahovat záznamy DNS s různými názvy hostitelů a příponami. Z tohoto důvodu musíte zajistit, aby zařízení přeložila všechny záznamy v řetězu a umožňovala připojení k přeloženým IP adresám. Vzhledem k tomu, že záznamy DNS v řetězu se můžou občas změnit, nemůžeme vám poskytnout žádné záznamy DNS seznamu.

Na místním serveru

Pokud chcete ověřit, že je agent spuštěný, postupujte takto:

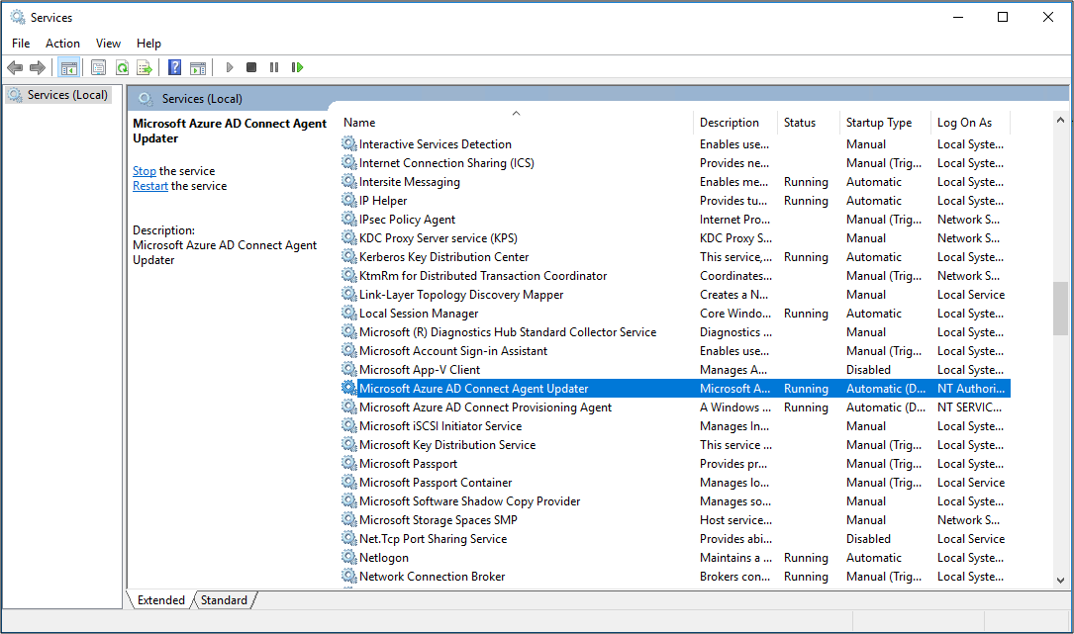

Na serveru s nainstalovaným agentem otevřete služby. Uděláte to tak, že přejdete na Spustit>Services.msc.>

V části Služby se ujistěte, že je k dispozici Microsoft Entra Připojení Agent Updater a Microsoft Entra Provisioning Agent. Ověřte také, že je jejich stav Spuštěný.

Běžné problémy s instalací agenta

Následující části popisují některé běžné problémy s instalací agenta a typické řešení těchto problémů.

Agent se nepodařilo spustit

Může se zobrazit chybová zpráva s informacemi:

Služba Microsoft Entra Provisioning Agent se nepodařilo spustit. Ověřte, že máte dostatečná oprávnění ke spuštění systémových služeb.

Příčinou tohoto problému jsou obvykle zásady skupiny. Zásada zabránila použití oprávnění k místnímu přihlašovacímu účtu služby NT Service vytvořenému instalačním programem (NT SERVICE\AADConnectProvisioningAgent). Tato oprávnění se vyžadují ke spuštění služby.

K řešení tohoto problému použijte tento postup:

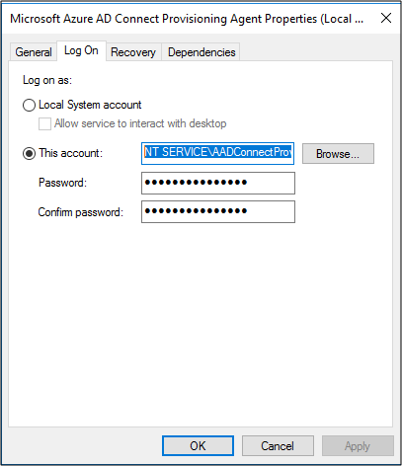

Přihlaste se k serveru pomocí účtu správce.

Otevřete služby tak, že přejdete na Spustit>Services.msc.>

V části Služby poklikejte na agenta Microsoft Entra Provisioning.

Na kartě Přihlásit se změňte tento účet na správce domény. Potom službu restartujte.

Časový limit agenta nebo certifikát není platný.

Při pokusu o registraci agenta se může zobrazit následující chybová zpráva.

Příčinou tohoto problému je obvykle to, že se agent nemůže připojit ke službě hybridní identity. Pokud chcete tento problém vyřešit, nakonfigurujte odchozí proxy server.

Agent zřizování podporuje použití odchozího proxy serveru. Můžete ho nakonfigurovat úpravou následujícího souboru .config agenta: C:\Program Files\Microsoft Azure AD Připojení Provisioning Agent\AAD Připojení ProvisioningAgent.exe.config.

Na konec souboru přidejte následující řádky těsně před koncovou </configuration> značku. Nahraďte proměnné [proxy-server] a [proxy-port] nahraďte názvem proxy serveru a hodnotami portů.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Selhání registrace agenta s chybou zabezpečení

Při instalaci agenta zřizování cloudu se může zobrazit chybová zpráva. Příčinou tohoto problému je obvykle to, že agent nemůže spustit registrační skripty PowerShellu kvůli místním zásadám spouštění PowerShellu.

Pokud chcete tento problém vyřešit, změňte zásady spouštění PowerShellu na serveru. Musíte mít nastavené zásady počítačů a uživatelů jako Undefined nebo RemoteSigned. Pokud jsou nastavené jako Unrestricted, zobrazí se tato chyba. Další informace najdete v tématu Zásady spouštění PowerShellu.

Soubory protokolu

Ve výchozím nastavení agent generuje minimální množství chybových zpráv a informací o trasování zásobníku. Tyto protokoly trasování najdete v následující složce: C:\ProgramData\Microsoft\Azure AD Připojení Provisioning Agent\Trace.

Pokud chcete shromáždit další podrobnosti o řešení potíží souvisejících s agenty, postupujte takto.

- Nainstalujte modul PowerShellu AADCloudSyncTools.

- K zachycení informací použijte rutinu

Export-AADCloudSyncToolsLogsPowerShellu. Kolekci dat můžete vyladit pomocí následujících možností.SkipVerboseTraceexportovat pouze aktuální protokoly bez zachycení podrobných protokolů (výchozí hodnota = false).TracingDurationMinsurčit jinou dobu trvání zachycení (výchozí hodnota = 3 minuty).OutputPathpro zadání jiné výstupní cesty (výchozí = složka Dokumenty uživatele).

Problémy se synchronizací objektů

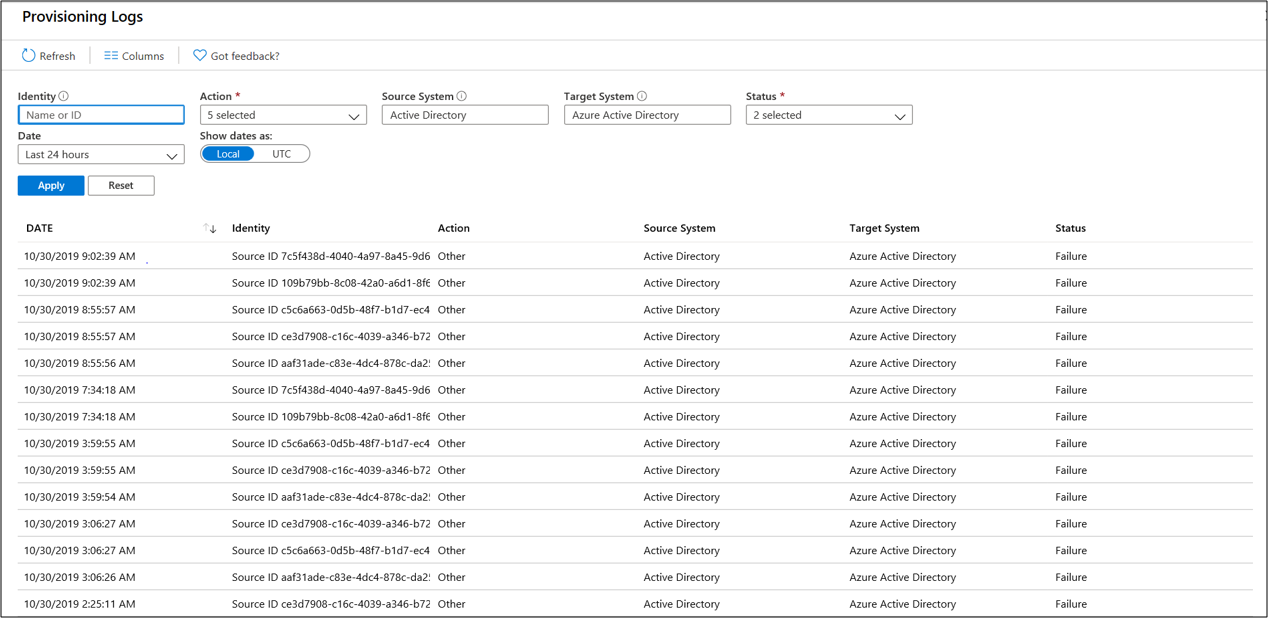

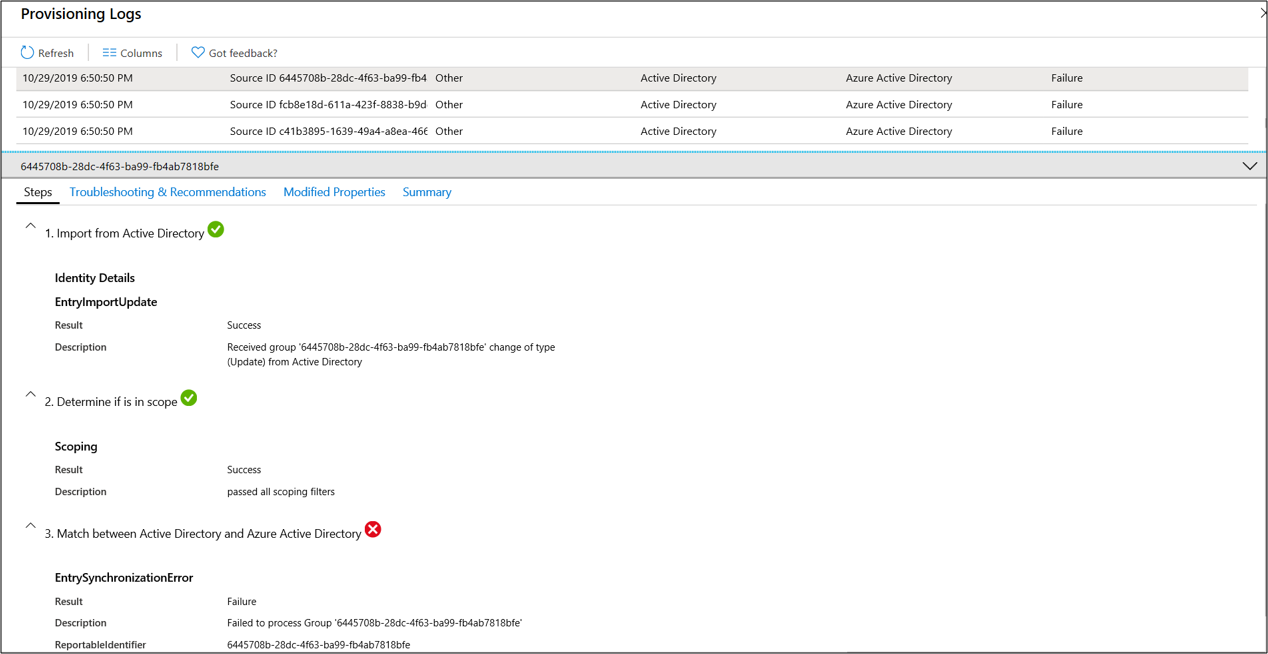

Na portálu můžete pomocí protokolů zřizování sledovat a řešit problémy se synchronizací objektů. Pokud chcete zobrazit protokoly, vyberte Protokoly.

Protokoly zřizování poskytují řadu informací o stavu objektů, které se synchronizují mezi vaším místní Active Directory prostředím a Azure.

Zobrazení můžete filtrovat, abyste se mohli zaměřit na konkrétní problémy, jako jsou kalendářní data. V protokolech můžete také vyhledat aktivity související s objektem služby Active Directory pomocí jeho služby Active Directory ObjectGuid. Poklikáním na jednotlivé události zobrazíte další informace.

Tyto informace poskytují podrobné kroky a informace o tom, kde dochází k problému se synchronizací. Tímto způsobem můžete přesně určit místo problému.

Přeskočené objekty

Pokud synchronizujete uživatele a skupiny ze služby Active Directory, možná nebudete moct najít jednu nebo více skupin v Microsoft Entra ID. Důvodem může být to, že synchronizace ještě nedokončila nebo ještě nedokončila vytvoření objektu ve službě Active Directory, což je chyba synchronizace, která blokuje objekt vytvořený v Microsoft Entra ID, nebo se může použít pravidlo pro vymezení rozsahu synchronizačního pravidla, které objekt vylučuje.

Pokud restartujete synchronizaci a po dokončení cyklu zřizování vyhledejte v protokolu zřizování aktivity související s objektem pomocí služby Active Directory ObjectGuiddaného objektu . Pokud v protokolu existuje událost s identitou, která obsahuje pouze ID zdroje a stav Skipped , může to znamenat, že agent filtroval objekt služby Active Directory, protože byl mimo rozsah.

Pravidla oborů ve výchozím nastavení vylučují, aby se následující objekty synchronizovaly s ID Microsoft Entra:

- uživatelé, skupiny a kontakty s nastavenou

IsCriticalSystemObjectna hodnotu PRAVDA, včetně mnoha předdefinovaných uživatelů a skupin ve službě Active Directory - replikační objekty oběti

Ve schématu synchronizace mohou být přítomna další omezení.

Prahová hodnota odstranění objektu Microsoft Entra

Pokud máte topologii implementace s Microsoft Entra Připojení a Microsoft Entra Cloud Sync, jak exportujete do stejného tenanta Microsoft Entra, nebo pokud jste úplně přesunuli z používání Microsoft Entra Připojení do Microsoft Entra Cloud Sync, může se zobrazit následující chybová zpráva exportu, když odstraňujete nebo přesouváte více objektů mimo definovaný obor:

Tato chyba nesouvisí s funkcí prevence náhodného odstranění v synchronizaci cloudu Microsoft Entra Připojení. Aktivuje se funkcí prevence náhodného odstranění nastavenou v adresáři Microsoft Entra z microsoft Entra Připojení. Pokud nemáte nainstalovaný server Microsoft Entra Připojení, ze kterého můžete tuto funkci přepnout, můžete použít modul PowerShellu AADCloudSyncTools nainstalovaný s agentem synchronizace cloudu Microsoft Entra Připojení a zakázat nastavení v tenantovi a povolit blokované odstranění exportu po potvrzení, že jsou očekávané a měly by být povolené. Použijte následující příkaz:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "340ab039-c6b1-48a5-9ba7-28fe88f83980"

Během dalšího cyklu zřizování by se objekty označené k odstranění měly úspěšně odstranit z adresáře Microsoft Entra.

Problémy s zřizováním v karanténě

Synchronizace cloudu monitoruje stav konfigurace a umístí objekty, které nejsou v pořádku, do stavu karantény. Pokud většina nebo všechna volání provedená v cílovém systému konzistentně selžou kvůli chybě (například kvůli neplatným přihlašovacím údajům správce), úloha synchronizace se označí jako v karanténě.

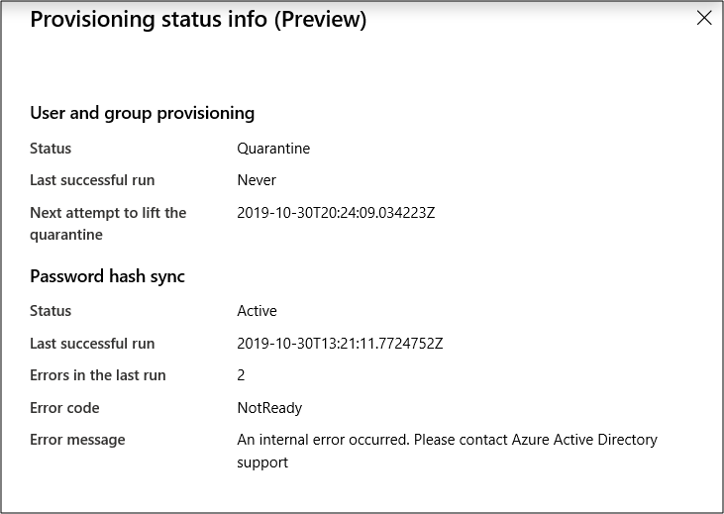

Když vyberete stav, zobrazí se další informace o karanténě. Můžete také získat kód chyby a zprávu.

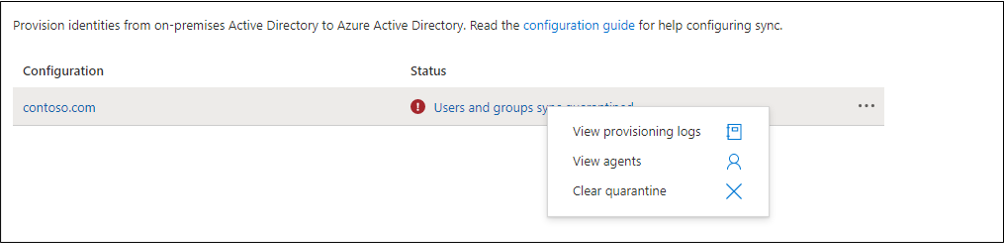

Kliknutím pravým tlačítkem myši na stav zobrazíte další možnosti:

- Prohlédněte si protokoly zřizování.

- Prohlédněte si agenty.

- Vymazání karantény

Řešení karantény

Existují dva různé způsoby řešení karantény. Karanténu můžete vymazat nebo můžete úlohu zřizování restartovat.

Vymazání karantény

Pokud chcete vodoznak vymazat a spustit rozdílovou synchronizaci úlohy zřizování po ověření, jednoduše klikněte pravým tlačítkem myši na stav a vyberte Vymazat karanténu.

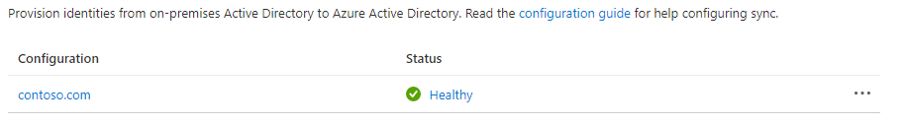

Měli byste vidět oznámení, že karanténa se vymaže.

Pak byste měli vidět stav vašeho agenta jako v pořádku.

Restartování zřizovací úlohy

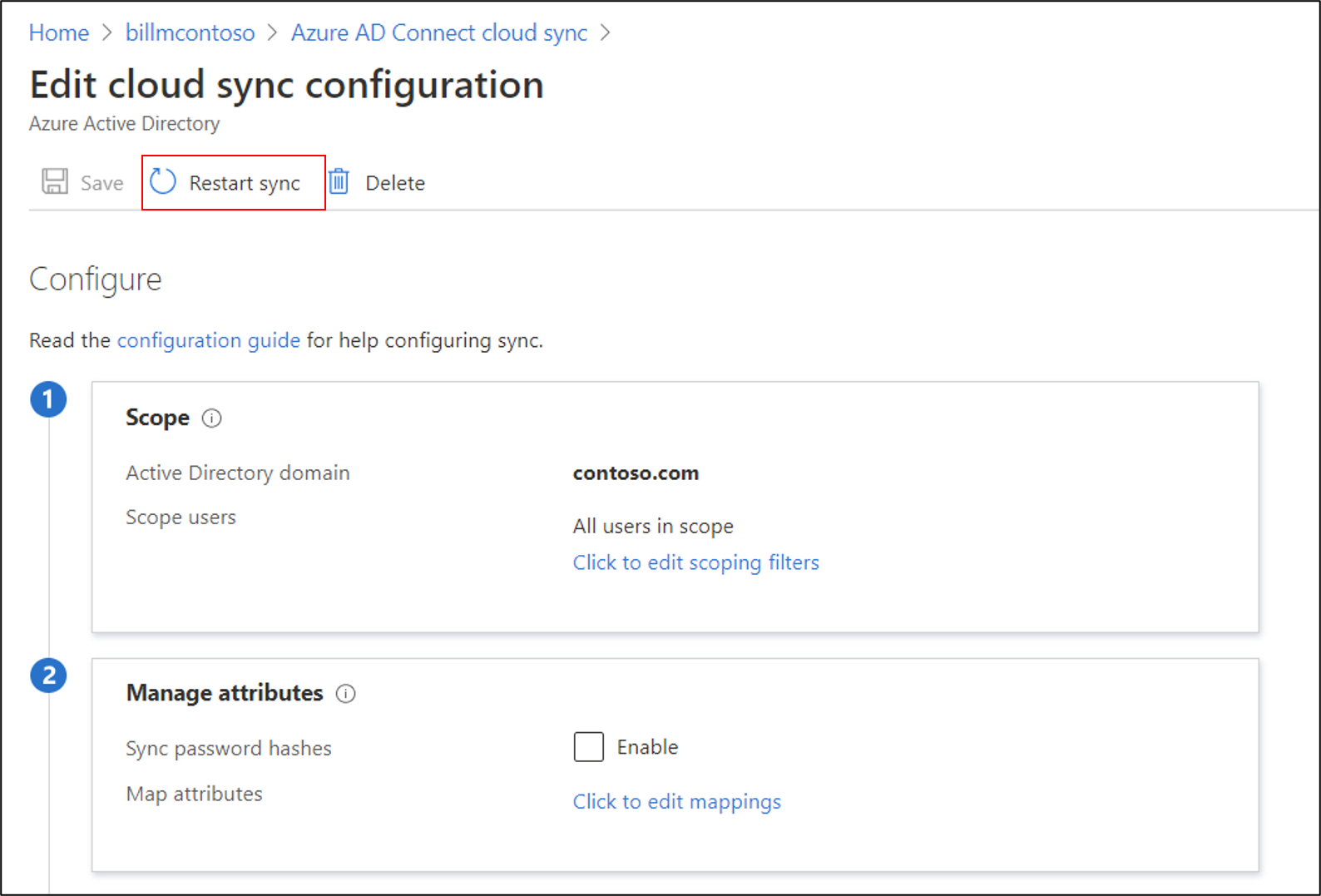

Pomocí portálu restartujte úlohu zřizování. Na stránce konfigurace agenta vyberte Restartovat synchronizaci.

Případně můžete pomocí Microsoft Graphu restartovat úlohu zřizování. Máte plnou kontrolu nad tím, co restartujete. Můžete zrušit zaškrtnutí políčka:

- Escrows, aby se restartoval čítač escrow, který nabíhá směrem ke stavu karantény.

- Umístit aplikaci do karantény, aby byla aplikace odebrána z karantény.

- Vodoznaky.

Použijte následující požadavek:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Oprava účtu cloudové synchronizační služby

Pokud potřebujete opravit účet cloudové synchronizační služby, můžete použít Repair-AADCloudSyncToolsAccount tento příkaz.

Nainstalujte modul PowerShellu AADCloudSyncTools.

V relaci PowerShellu s oprávněními správce, zadejte nebo zkopírujte a vložte následující:

Connect-AADCloudSyncToolsZadejte své přihlašovací údaje microsoft Entra Global Správa istrator.

Zadejte nebo zkopírujte a vložte následující:

Repair-AADCloudSyncToolsAccountPo dokončení by se mělo říct, že se účet úspěšně opravil.

Zpětný zápis hesla

Pokud chcete povolit a používat zpětný zápis hesla se synchronizací cloudu, mějte na paměti následující skutečnosti:

- Pokud potřebujete aktualizovat oprávnění gMSA, může trvat hodinu nebo déle, než se tato oprávnění replikují do všech objektů ve vašem adresáři. Pokud tato oprávnění nepřiřadíte, může se zdát, že zpětný zápis je správně nakonfigurovaný, ale uživatelé můžou při aktualizaci místních hesel z cloudu narazit na chyby. Oprávnění musí být použita pro Tento objekt a všechny potomky objekty , aby se zobrazilo Unexpire Password .

- Pokud se hesla pro některé uživatelské účty nezapisují zpět do místního adresáře, ujistěte se, že pro účet v prostředí místní Active Directory Domain Services (AD DS) není zakázaná dědičnost. Oprávnění k zápisu hesel musí být použita pro potomky objektů, aby funkce fungovala správně.

- Zásady hesel v místním prostředí SLUŽBY AD DS můžou bránit správnému zpracování resetování hesel. Pokud tuto funkci testujete a chcete resetovat hesla pro uživatele více než jednou denně, musí být zásada skupiny pro minimální stáří hesla nastavená na 0. Toto nastavení najdete v následujícím umístění: Zásady>konfigurace>počítače systému Windows Nastavení Security Nastavení>> Account Policies v rámci gpmc.msc.

- Pokud aktualizujete zásady skupiny, počkejte, až se aktualizovaná zásada replikuje, nebo použijte

gpupdate /forcepříkaz. - Aby se hesla okamžitě změnila, musí být minimální stáří hesla nastaveno na 0. Pokud ale uživatelé dodržují místní zásady a minimální stáří hesla je nastavené na hodnotu větší než 0, zpětný zápis hesla po vyhodnocení místních zásad nefunguje.

- Pokud aktualizujete zásady skupiny, počkejte, až se aktualizovaná zásada replikuje, nebo použijte