Postupy: Plánování implementace připojení Microsoft Entra

Zařízení můžete připojit přímo k Microsoft Entra ID, aniž byste se museli připojovat k místní Active Directory a současně zajistit produktivitu a zabezpečení uživatelů. Připojení k Microsoft Entra je připravené pro nasazení v podnikovém měřítku i pro nasazení s vymezeným oborem. Přístup k místním prostředkům pomocí jednotného přihlašování (SSO) je také k dispozici pro zařízení, která jsou připojena k Microsoft Entra. Další informace najdete v tématu Jak funguje jednotné přihlašování k místním prostředkům na zařízeních připojených k Microsoft Entra.

Tento článek obsahuje informace, které potřebujete k naplánování implementace microsoft Entra join.

Požadavky

Tento článek předpokládá, že znáte úvod do správy zařízení v Microsoft Entra ID.

Plánování implementace

Pokud chcete naplánovat implementaci microsoft Entra join, měli byste se seznámit s těmito informacemi:

- Kontrola scénářů

- Kontrola infrastruktury identit

- Posouzení správy zařízení

- Vysvětlení důležitých informací o aplikacích a prostředcích

- Vysvětlení možností zřizování

- Konfigurace služby Enterprise State Roaming

- Konfigurace podmíněného přístupu

Kontrola scénářů

Spojení Microsoft Entra umožňuje přechod na cloudový model s Windows. Pokud plánujete modernizovat správu zařízení a snížit náklady na IT související se zařízeními, microsoft Entra join poskytuje skvělý základ pro dosažení těchto cílů.

Pokud vaše cíle odpovídají následujícím kritériím, zvažte spojení Microsoft Entra:

- Používáte Microsoft 365 jako sadu produktivity pro vaše uživatele.

- Chcete spravovat zařízení pomocí cloudového řešení pro správu zařízení.

- Chcete zjednodušit zřizování zařízení pro geograficky distribuované uživatele.

- Plánujete modernizovat infrastrukturu aplikací.

Kontrola infrastruktury identit

Připojení k Microsoft Entra funguje ve spravovaných a federovaných prostředích. Myslíme si, že většina organizací nasadí spravované domény. Scénáře spravované domény nevyžadují konfiguraci a správu federačního serveru, jako je Active Directory Federation Services (AD FS) (AD FS).

Spravované prostředí

Spravované prostředí je možné nasadit buď prostřednictvím synchronizace hodnot hash hesel, nebo předávat ověřování s bezproblémovým jednotným přihlašováním.

Federované prostředí

Federované prostředí by mělo mít zprostředkovatele identity, který podporuje protokoly WS-Trust i WS-Fed:

- WS-Fed: Tento protokol je nutný pro připojení zařízení k Microsoft Entra ID.

- WS-Trust: Tento protokol se vyžaduje pro přihlášení k zařízení připojenému k Microsoft Entra.

Pokud používáte službu AD FS, musíte povolit následující koncové body WS-Trust: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Pokud váš zprostředkovatel identity tyto protokoly nepodporuje, připojení Microsoft Entra nefunguje nativně.

Poznámka:

Připojení Microsoft Entra v současné době nefunguje se službou AD FS 2019 nakonfigurovanými s externími zprostředkovateli ověřování jako primární metodou ověřování. Microsoft Entra join defaults to password authentication as the primary method, which results in authentication failures in this scenario

Konfigurace uživatele

Pokud vytváříte uživatele ve svém:

- Místní služba Active Directory je potřeba synchronizovat s ID Microsoft Entra pomocí služby Microsoft Entra Připojení.

- MICROSOFT Entra ID, není vyžadováno žádné další nastavení.

Místní hlavní názvy uživatelů (UPN), které se liší od hlavních názvů uživatelů microsoftu Entra, se na zařízeních připojených k Microsoft Entra nepodporují. Pokud vaši uživatelé používají místní hlavní název uživatele (UPN), měli byste přejít na používání primárního hlavního názvu uživatele (UPN) v Microsoft Entra ID.

Změny hlavního názvu uživatele (UPN) se podporují jenom při spuštění aktualizace Windows 10 2004. Uživatelé na zařízeních s touto aktualizací nebudou mít po změně hlavních názvů uživatelů (UPN) žádné problémy. U zařízení před aktualizací Windows 10 2004 by uživatelé měli na svých zařízeních problémy s jednotným přihlašováním a podmíněným přístupem. Aby tento problém vyřešili, musí se přihlásit k Windows pomocí dlaždice Jiný uživatel pomocí nového hlavního názvu uživatele (UPN).

Posouzení správy zařízení

Podporovaná zařízení.

Microsoft Entra join:

- Podporuje zařízení s Windows 10 a Windows 11.

- V předchozích verzích Windows nebo jiných operačních systémech se nepodporuje. Pokud máte zařízení s Windows 7/8.1, musíte upgradovat alespoň na Windows 10, abyste mohli nasadit připojení Microsoft Entra.

- Podporuje se pro standard FIPS (Federal Information Processing Standard) kompatibilní s čipem TPM (Trusted Platform Module) 2.0, ale nepodporuje se pro ČIP TPM 1.2. Pokud vaše zařízení mají čip TPM kompatibilní s standardem FIPS 1.2, musíte je před pokračováním v připojení Microsoft Entra zakázat. Microsoft neposkytuje žádné nástroje pro zakázání režimu FIPS pro čipy TPM, protože závisí na výrobci čipu TPM. Pokud potřebujete podporu, obraťte se na hardware OEM.

Doporučení: Vždy používejte nejnovější verzi Windows, abyste mohli využívat aktualizované funkce.

Platforma pro správu

Správa zařízení pro zařízení připojená k Microsoft Entra je založená na platformě pro správu mobilních zařízení (MDM), jako je Intune nebo POSKYTOVATELÉ CSP MDM. Počínaje Windows 10 je integrovaný agent MDM, který funguje se všemi kompatibilními řešeními MDM.

Poznámka:

Zásady skupiny nejsou podporovány v zařízeních připojených k Microsoft Entra, protože nejsou připojené k místní Active Directory. Správa zařízení připojených k Microsoft Entra je možná pouze prostřednictvím MDM.

Pro správu zařízení připojených k Microsoft Entra existují dva přístupy:

- Pouze MDM – Zařízení spravuje výhradně poskytovatel MDM, jako je Intune. Všechny zásady se doručují jako součást procesu registrace MDM. Pro zákazníky Microsoft Entra ID P1 nebo P2 nebo EMS je registrace MDM automatizovaný krok, který je součástí připojení Microsoft Entra.

- Spoluspráva – Zařízení spravuje poskytovatel MDM a Microsoft Configuration Manager. V tomto přístupu se agent Microsoft Configuration Manageru instaluje do zařízení spravovaného pomocí MDM, aby spravoval určité aspekty.

Pokud používáte zásady skupiny, vyhodnoťte paritu zásad skupiny a paritu zásad MDM pomocí analýz zásad skupiny v Microsoft Intune.

Projděte si podporované a nepodporované zásady a zjistěte, jestli místo zásad skupiny můžete použít řešení MDM. U nepodporovaných zásad zvažte následující otázky:

- Jsou nepodporované zásady nezbytné pro zařízení nebo uživatele připojené k Microsoft Entra?

- Platí nepodporované zásady v cloudovém nasazení?

Pokud vaše řešení MDM není dostupné prostřednictvím galerie aplikací Microsoft Entra, můžete ho přidat podle procesu popsaného v integraci Microsoft Entra s MDM.

Prostřednictvím spolusprávy můžete pomocí Microsoft Configuration Manageru spravovat určité aspekty vašich zařízení, zatímco zásady se doručují prostřednictvím platformy MDM. Microsoft Intune umožňuje spolusprávu pomocí Microsoft Configuration Manageru. Další informace o spolusprávě pro zařízení s Windows 10 nebo novějších najdete v tématu Co je spoluspráva?. Pokud používáte jiný produkt MDM než Intune, obraťte se na svého poskytovatele MDM v příslušných scénářích spolusprávy.

Doporučení: Zvažte pouze správu MDM pro zařízení připojená k Microsoft Entra.

Vysvětlení důležitých informací o aplikacích a prostředcích

Pro lepší uživatelské prostředí a řízení přístupu doporučujeme migrovat aplikace z místního prostředí do cloudu. Zařízení připojená k Microsoftu Entra můžou bezproblémově poskytovat přístup k místním i cloudovým aplikacím. Další informace najdete v tématu Jak funguje jednotné přihlašování k místním prostředkům na zařízeních připojených k Microsoft Entra.

Následující části uvádějí důležité informace o různých typech aplikací a prostředků.

Cloudové aplikace

Pokud je aplikace přidána do galerie aplikací Microsoft Entra, uživatelé získají jednotné přihlašování prostřednictvím zařízení připojených k Microsoft Entra. Nevyžaduje se žádná jiná konfigurace. Uživatelé získají jednotné přihlašování v prohlížečích Microsoft Edge i Chrome. Pro Chrome je potřeba nasadit rozšíření Účty pro Windows 10.

Všechny aplikace Win32, které:

- Spoléhat se na Správce webových účtů (WAM) pro žádosti o tokeny také získat jednotné přihlašování na zařízeních připojených k Microsoft Entra.

- Nespoléhejte na WAM, že by uživatelé mohli požádat o ověření.

Místní webové aplikace

Pokud jsou vaše aplikace vytvořené nebo hostované místně, musíte je přidat na důvěryhodné weby prohlížeče do:

- Povolení integrovaného ověřování systému Windows pro práci

- Poskytněte uživatelům prostředí jednotného přihlašování bez výzvy.

Pokud používáte službu AD FS, přečtěte si téma Ověření a správa jednotného přihlašování pomocí služby AD FS.

Doporučení: Zvažte hostování v cloudu (například Azure) a integraci s ID Microsoft Entra pro lepší prostředí.

Místní aplikace, které se spoléhají na starší protokoly

Uživatelé z zařízení připojených k Microsoft Entra získají jednotné přihlašování, pokud má zařízení přístup k řadiči domény.

Poznámka:

Zařízení připojená k Microsoftu Entra můžou bezproblémově poskytovat přístup k místním i cloudovým aplikacím. Další informace najdete v tématu Jak funguje jednotné přihlašování k místním prostředkům na zařízeních připojených k Microsoft Entra.

Doporučení: Nasaďte proxy aplikace Microsoft Entra, abyste povolili zabezpečený přístup pro tyto aplikace.

Místní síťové sdílené složky

Uživatelé mají jednotné přihlašování ze zařízení připojených k Microsoft Entra, když má zařízení přístup k místnímu řadiči domény. Zjistěte, jak to funguje.

Tiskárny

Pokud chcete mít cloudové řešení pro správu tisku bez místních závislostí, doporučujeme nasadit univerzální tisk .

Místní aplikace, které se spoléhají na ověřování počítače

Zařízení připojená k Microsoftu entra nepodporují místní aplikace, které se spoléhají na ověřování počítačů.

Doporučení: Zvažte vyřazení těchto aplikací a přechod na jejich moderní alternativy.

Vzdálená plocha

Připojení ke vzdálené ploše k zařízením připojeným k Microsoft Entra vyžaduje, aby hostitelský počítač byl připojený buď k Microsoft Entra, nebo k hybridnímu připojení Microsoft Entra. Vzdálená plocha z nepřipošleného zařízení nebo zařízení s jiným systémem než Windows se nepodporuje. Další informace najdete v tématu Připojení ke vzdálenému počítači připojenému ke službě Microsoft Entra

Od aktualizace Windows 10 2004 můžou uživatelé také používat vzdálenou plochu z Microsoft Entra zaregistrovaného zařízení s Windows 10 nebo novějším na jiné zařízení připojené k Microsoft Entra.

Ověřování RADIUS a Wi-Fi

Zařízení připojená k microsoftu Entra v současné době nepodporují ověřování RADIUS pomocí místního počítačového objektu a certifikátu pro připojení k přístupovým bodům Wi-Fi, protože radius v tomto scénáři spoléhá na přítomnost místního počítačového objektu. Jako alternativu můžete použít certifikáty nabízené přes Intune nebo přihlašovací údaje uživatele k ověření ve Wi-Fi.

Vysvětlení možností zřizování

Poznámka:

[Zařízení připojená k Microsoftu Entra se nedají nasadit pomocí nástroje pro přípravu systému (Sysprep) ani podobných nástrojů pro vytváření bitových kopií.

Zařízení připojená k Microsoft Entra můžete zřídit pomocí následujících přístupů:

- Samoobslužná služba v prostředí OOBE/Nastavení – v režimu samoobslužné služby uživatelé procházejí procesem připojení Microsoft Entra buď během prostředí Windows Out of Box Experience (OOBE), nebo z Windows Nastavení. Další informace najdete v tématu Připojení pracovního zařízení k síti vaší organizace.

- Windows Autopilot – Windows Autopilot umožňuje předkonfiguraci zařízení pro plynulejší prostředí připojení Microsoft Entra v prostředí OOBE. Další informace najdete v přehledu Windows Autopilotu.

- Hromadná registrace – Hromadná registrace umožňuje správci řízené připojení Microsoft Entra pomocí nástroje hromadného zřizování ke konfiguraci zařízení. Další informace najdete v tématu Hromadná registrace zařízení s Windows.

Tady je porovnání těchto tří přístupů.

| Element (Prvek) | Samoobslužné nastavení | Windows Autopilot | Hromadná registrace |

|---|---|---|---|

| Vyžadování interakce uživatele k nastavení | Ano | Ano | No |

| Vyžadovat IT úsilí | No | Ano | Yes |

| Použitelné postupy | OOBE &Nastavení | Jen prostředí prvního spuštění počítače | Jen prostředí prvního spuštění počítače |

| Práva místního správce udělená primárnímu uživateli | Ano, ve výchozím nastavení | Konfigurovatelné | No |

| Vyžadovat podporu výrobce OEM zařízení | No | Ano | No |

| Podporované verze | 1511+ | 1709+ | 1703+ |

Pokud chcete zvolit přístup nebo přístupy k nasazení, projděte si předchozí tabulku a projděte si následující aspekty pro přijetí některého z přístupů:

- Jsou vaši uživatelé tech savvy, aby si prošli nastavení sami?

- Samoobslužná služba může těmto uživatelům nejlépe fungovat. Zvažte Windows Autopilot, abyste vylepšili uživatelské prostředí.

- Jsou vaši uživatelé vzdálení nebo v podnikovém prostředí?

- Samoobslužná služba nebo Autopilot fungují nejlépe pro vzdálené uživatele pro bezproblémové nastavení.

- Dáváte přednost konfiguraci řízenou uživatelem nebo spravovanou správcem?

- Hromadná registrace funguje lépe pro nasazení řízené správcem a před předáním uživatelům zařízení.

- Kupujete zařízení od 1-2 OEMS nebo máte širokou distribuci zařízení OEM?

- Pokud nakupujete od omezených OEM, kteří také podporují Autopilot, můžete využít užší integrace s Autopilotem.

Konfigurace nastavení zařízení

Centrum pro správu Microsoft Entra umožňuje řídit nasazení zařízení připojených k Microsoft Entra ve vaší organizaci. Pokud chcete nakonfigurovat související nastavení, přejděte na Nastavení zařízení Identita>>Všechna zařízení.> Další informace

Uživatelé můžou zařízení připojit k Microsoft Entra ID.

Tuto možnost nastavte na možnost Vše nebo Vybráno na základě rozsahu nasazení a nastavte zařízení připojené k Microsoft Entra.

Další místní správci na zařízeních připojených k Microsoft Entra

Zvolte Vybrané a vybere uživatele, které chcete přidat do skupiny místních správců na všech zařízeních připojených k Microsoft Entra.

Vyžadování vícefaktorového ověřování (MFA) pro připojení zařízení

Pokud potřebujete, aby uživatelé při připojování zařízení k Microsoft Entra ID vyžadovali vícefaktorové ověřování, vyberte Ano .

Doporučení: Použijte akci uživatele Zaregistrovat nebo připojit zařízení v podmíněném přístupu k vynucení vícefaktorového ověřování pro připojení zařízení.

Konfigurace nastavení mobility

Než budete moct nakonfigurovat nastavení mobility, možná budete muset nejdřív přidat poskytovatele MDM.

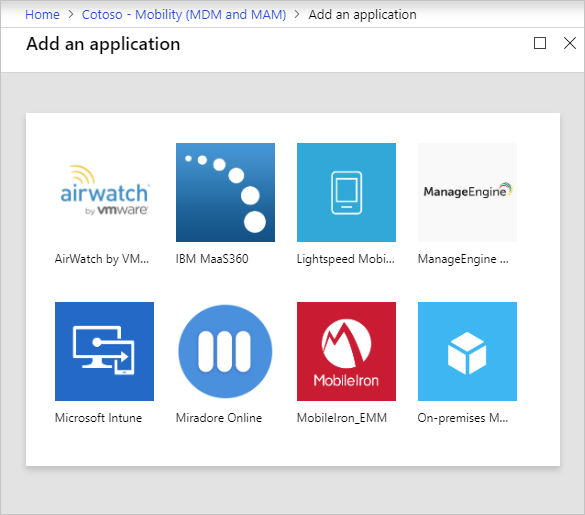

Přidání poskytovatele MDM:

Na stránce Microsoft Entra ID v části Spravovat vyberte

Mobility (MDM and MAM).Vyberte Přidat aplikaci.

V seznamu vyberte svého poskytovatele MDM.

Vyberte svého poskytovatele MDM a nakonfigurujte související nastavení.

Obor uživatele MDM

Vyberte Některé nebo Vše na základě rozsahu nasazení.

V závislosti na rozsahu se stane jedna z následujících věcí:

- Uživatel je v oboru MDM: Pokud máte předplatné Microsoft Entra ID P1 nebo P2, registrace MDM je automatizovaná spolu s microsoft Entra join. Všichni uživatelé s vymezeným oborem musí mít odpovídající licenci pro správu mobilních zařízení (MDM). Pokud v tomto scénáři selže registrace MDM, připojení Microsoft Entra se vrátí zpět.

- Uživatel není v oboru MDM: Pokud uživatelé nejsou v oboru MDM, připojení Microsoft Entra se dokončí bez registrace MDM. Výsledkem tohoto oboru je nespravované zařízení.

Adresy URL MDM

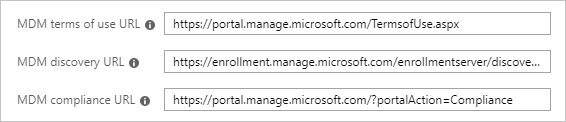

Existují tři adresy URL, které souvisejí s vaší konfigurací MDM:

- Adresa URL podmínek použití MDM

- Adresa URL zjišťování MDM

- Adresa URL dodržování předpisů MDM

Každá adresa URL má předdefinovanou výchozí hodnotu. Pokud jsou tato pole prázdná, požádejte o další informace zprostředkovatele MDM.

Nastavení MAM

Správa mobilních aplikací (MAM) se nevztahuje na připojení k Microsoft Entra.

Konfigurace služby Enterprise State Roaming

Pokud chcete povolit stavový roaming do Microsoft Entra ID, aby uživatelé mohli synchronizovat nastavení na různých zařízeních, přečtěte si téma Povolení služby Enterprise State Roaming v Microsoft Entra ID.

Doporučení: Povolte toto nastavení i pro zařízení připojená k hybridnímu připojení Microsoft Entra.

Konfigurace podmíněného přístupu

Pokud máte pro zařízení připojená k Microsoft Entra nakonfigurovaného poskytovatele MDM, poskytovatel zařízení označí jako vyhovující, jakmile je zařízení pod správou.

Tuto implementaci můžete použít k vyžadování spravovaných zařízení pro přístup ke cloudovým aplikacím pomocí podmíněného přístupu.