Rychlý start: Bezproblémové jednotné přihlašování Microsoft Entra

Microsoft Entra bezproblémové jednotné přihlašování (bezproblémové jednotné přihlašování) automaticky přihlásí uživatele, když používají své podnikové desktopy, které jsou připojené k podnikové síti. Bezproblémové jednotné přihlašování poskytuje uživatelům snadný přístup ke cloudovým aplikacím bez použití jiných místních komponent.

Pokud chcete nasadit bezproblémové jednotné přihlašování pro Microsoft Entra ID pomocí microsoft Entra Připojení, proveďte kroky popsané v následujících částech.

Kontrola požadavků

Ujistěte se, že jsou splněné následující požadavky:

Nastavení serveru Microsoft Entra Připojení: Pokud jako metodu přihlašování používáte předávací ověřování, nevyžaduje se žádná další kontrola požadavků. Pokud jako metodu přihlašování používáte synchronizaci hodnot hash hesel a mezi Microsoft Entra Připojení a MICROSOFT Entra ID existuje brána firewall, ujistěte se, že:

Používáte Microsoft Entra Připojení verze 1.1.644.0 nebo novější.

Pokud brána firewall nebo proxy server povolí, přidejte připojení k seznamu povolených adres

*.msappproxy.netURL přes port 443. Pokud vyžadujete konkrétní adresu URL místo zástupného znaku pro konfiguraci proxy serveru, můžete nakonfigurovattenantid.registration.msappproxy.net, kdetenantidje identifikátor GUID tenanta, pro kterého tuto funkci konfigurujete. Pokud ve vaší organizaci nejsou možné výjimky proxy serveru založené na adrese URL, můžete místo toho povolit přístup k rozsahům IP adres datacentra Azure, které se aktualizují každý týden. Tento předpoklad platí jenom v případě, že povolíte funkci bezproblémového jednotného přihlašování. Nevyžaduje se pro přímé přihlašování uživatelů.Poznámka:

- Microsoft Entra Připojení verze 1.1.557.0, 1.1.558.0, 1.1.561.0 a 1.1.614.0 mají problém související se synchronizací hodnot hash hesel. Pokud nemáte v úmyslu používat synchronizaci hodnot hash hesel ve spojení s předávacím ověřováním, přečtěte si poznámky k verzi Microsoft Entra Připojení a přečtěte si další informace.

Použijte podporovanou topologii Microsoft Entra Připojení: Ujistěte se, že používáte některou z podporovaných topologií Microsoft Entra Připojení.

Poznámka:

Bezproblémové jednotné přihlašování podporuje více místních doménových struktur Windows Server Active Directory (Windows Server AD), ať už mezi nimi existují vztahy důvěryhodnosti windows Serveru AD.

Nastavení přihlašovacích údajů správce domény: Musíte mít přihlašovací údaje správce domény pro každou doménovou strukturu služby Windows Server AD, která:

- Synchronizujete se s Microsoft Entra ID prostřednictvím microsoft Entra Připojení.

- Obsahuje uživatele, pro které chcete povolit bezproblémové jednotné přihlašování.

Povolit moderní ověřování: Pokud chcete tuto funkci použít, musíte ve svém tenantovi povolit moderní ověřování .

Používejte nejnovější verze klientů Microsoftu 365: Pokud chcete získat tiché přihlašování s klienty Microsoftu 365 (například s Outlookem, Wordem nebo Excelem), musí uživatelé používat verze 16.0.8730.xxxx nebo novější.

Poznámka:

Pokud máte odchozí proxy server HTTP, ujistěte se, že je adresa URL autologon.microsoftazuread-sso.com na seznamu povolených. Tuto adresu URL byste měli explicitně zadat, protože zástupný znak nemusí být přijat.

Povolení funkce

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Povolte bezproblémové jednotné přihlašování prostřednictvím Připojení Microsoft Entra.

Poznámka:

Pokud Microsoft Entra Připojení nesplňuje vaše požadavky, můžete bezproblémové jednotné přihlašování povolit pomocí PowerShellu. Tuto možnost použijte, pokud máte více než jednu doménu pro každou doménovou strukturu AD systému Windows Server a chcete cílovou doménu nastavit tak, aby umožňovala bezproblémové jednotné přihlašování.

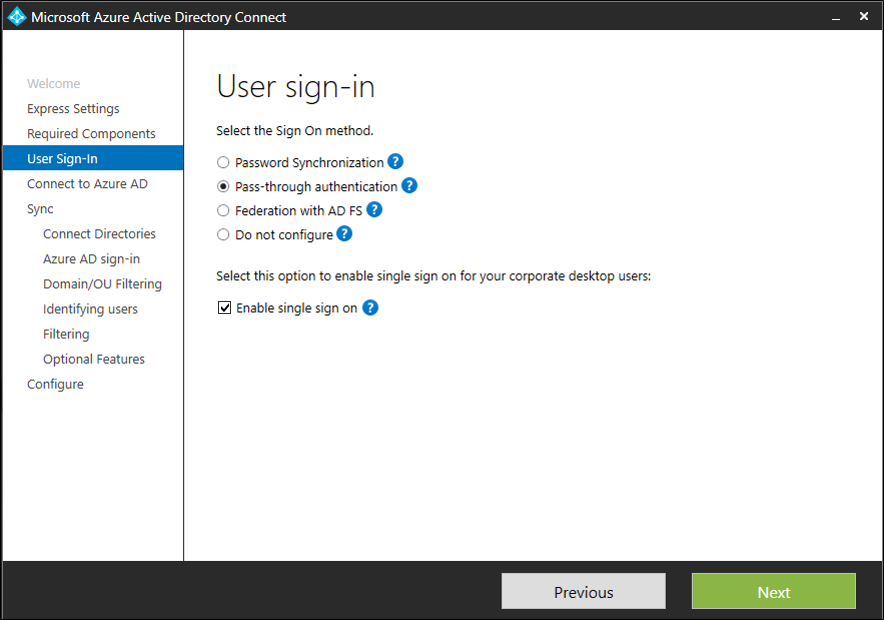

Pokud provádíte novou instalaci microsoft Entra Připojení, zvolte vlastní instalační cestu. Na přihlašovací stránce uživatele vyberte možnost Povolit jednotné přihlašování.

Poznámka:

Tato možnost je dostupná pouze v případě, že vybranou metodou přihlašování je synchronizace hodnot hash hesel nebo předávací ověřování.

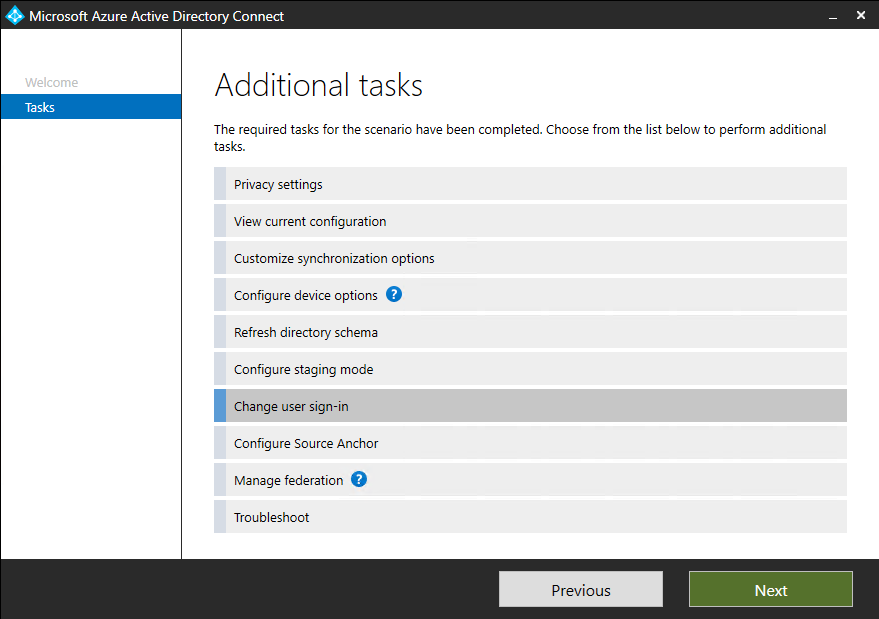

Pokud už máte instalaci microsoft Entra Připojení, vyberte v části Další úlohy možnost Změnit přihlášení uživatele a pak vyberte Další. Pokud používáte Microsoft Entra Připojení verze 1.1.880.0 nebo novější, je ve výchozím nastavení vybraná možnost Povolit jednotné přihlašování. Pokud používáte starší verzi microsoft Entra Připojení, vyberte možnost Povolit jednotné přihlašování.

Pokračujte v průvodci na stránce Povolit jednotné přihlašování. Zadejte přihlašovací údaje doménové Správa istratoru pro každou doménovou strukturu služby Windows Server AD, která:

- Synchronizujete se s Microsoft Entra ID prostřednictvím microsoft Entra Připojení.

- Obsahuje uživatele, pro které chcete povolit bezproblémové jednotné přihlašování.

Po dokončení průvodce se ve vašem tenantovi povolí bezproblémové jednotné přihlašování.

Poznámka:

Přihlašovací údaje k doméně Správa istrator nejsou uloženy v microsoft entra Připojení ani v MICROSOFT Entra ID. Používají se jenom k povolení této funkce.

Pokud chcete ověřit, že jste bezproblémové jednotné přihlašování povolili správně:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň hybridní identita Správa istrator.

- Přejděte do služby Microsoft>Entra Hybrid Management>microsoft Entra Připojení> Připojení sync.

- Ověřte, že je bezproblémové jednotné přihlašování nastavené na Povoleno.

Důležité

Bezproblémové jednotné přihlašování vytvoří účet počítače pojmenovaný AZUREADSSOACC v každé doménové struktuře windows Serveru AD ve vašem místním adresáři služby Windows Server AD. Účet AZUREADSSOACC počítače musí být z bezpečnostních důvodů silně chráněn. Ke správě účtu počítače by měly být povoleny pouze účty domény Správa istrator. Ujistěte se, že je delegování protokolu Kerberos v účtu počítače zakázané a že v účtu počítače nemá oprávnění delegování žádný jiný účet ve službě AZUREADSSOACC Windows Server AD. Uložte účty počítačů v organizační jednotce tak, aby byly v bezpečí před náhodným odstraněním a přístup k nim měli jenom Správa istrátoři domény.

Poznámka:

Pokud v místním prostředí používáte architekturu pro zmírnění rizik předávání hodnot hash a krádeže přihlašovacích údajů, proveďte odpovídající změny, aby se zajistilo, že AZUREADSSOACC se účet počítače nedokončí v kontejneru karantény.

Zavedení funkce

Bezproblémové jednotné přihlašování můžete uživatelům postupně zavádět podle pokynů uvedených v dalších částech. Začnete přidáním následující adresy URL microsoft Entra do všech nebo vybraných nastavení zóny intranetu uživatele prostřednictvím zásad skupiny ve Službě Windows Server AD:

https://autologon.microsoftazuread-sso.com

Musíte také povolit nastavení zásad zóny intranetu s názvem Povolit aktualizace stavového řádku prostřednictvím skriptu prostřednictvím zásad skupiny.

Poznámka:

Následující pokyny fungují jenom pro Internet Explorer, Microsoft Edge a Google Chrome ve Windows (pokud Google Chrome sdílí sadu důvěryhodných adres URL webu s Internet Explorerem). Přečtěte si, jak nastavit Mozilla Firefox a Google Chrome v macOS.

Proč potřebujete upravit nastavení zóny intranetu uživatele

Ve výchozím nastavení prohlížeč automaticky vypočítá správnou zónu( internet nebo intranet) z konkrétní adresy URL. Například http://contoso/ se mapuje na zónu intranetu a http://intranet.contoso.com/ mapuje se na internetovou zónu (protože adresa URL obsahuje tečku). Prohlížeče neodesílají lístky Kerberos do cloudového koncového bodu, například na adresu URL Microsoft Entra, pokud adresu URL explicitně nepřidáte do zóny intranetu prohlížeče.

Existují dva způsoby, jak změnit nastavení zóny intranetu uživatele:

| Možnost | důležité informace o Správa | Uživatelské prostředí |

|---|---|---|

| Zásady skupiny | Správa uzamkne úpravy nastavení zóny intranetu. | Uživatelé nemůžou měnit vlastní nastavení |

| Předvolba zásad skupiny | Správa umožňuje úpravy nastavení zóny intranetu | Uživatelé můžou upravit vlastní nastavení. |

Podrobné kroky zásad skupiny

Otevřete nástroj Editor pro správu zásad skupiny.

Upravte zásady skupiny, které se vztahují na některé nebo všechny vaše uživatele. Tento příklad používá výchozí zásady domény.

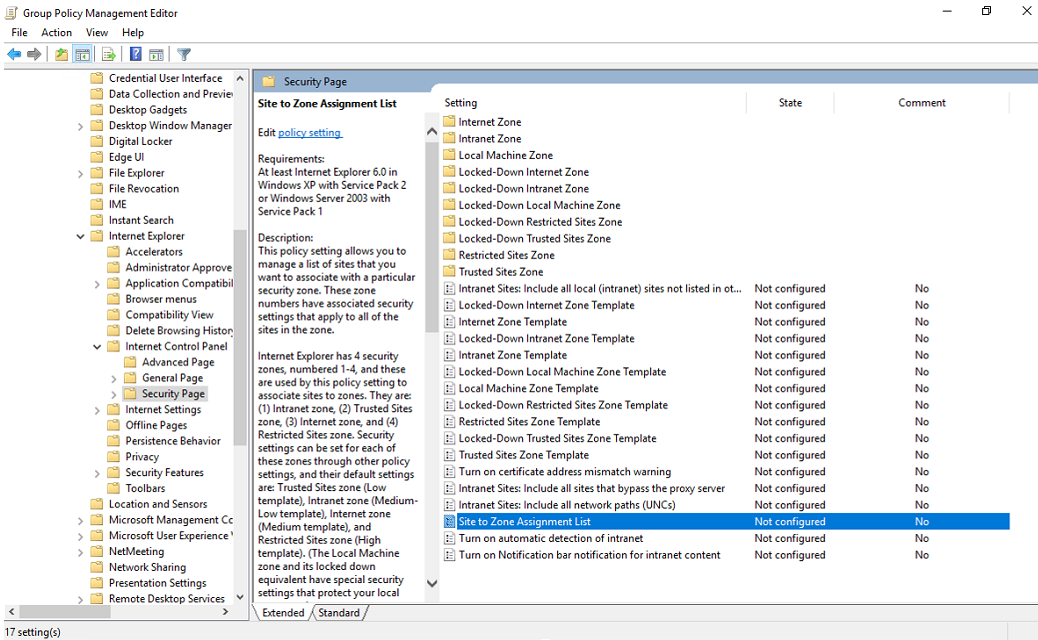

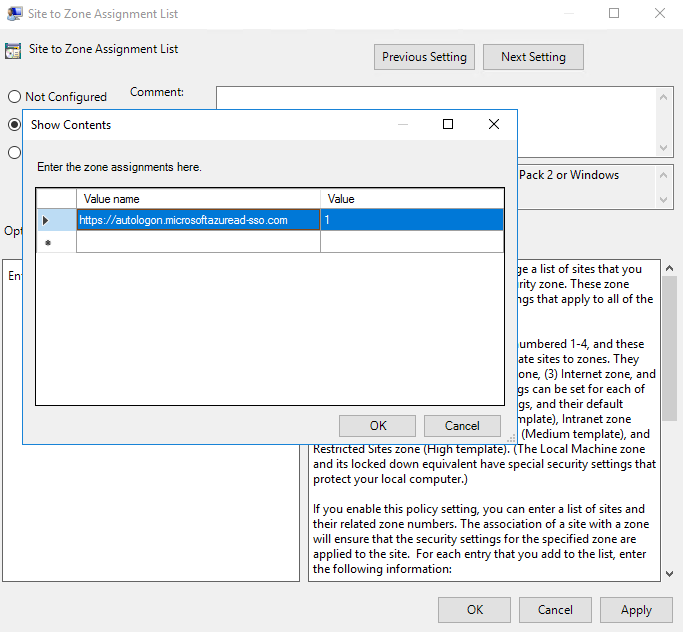

Přejděte na Zásady> konfigurace>uživatelů Správa istrativní šablony>součásti>systému Windows Internet Explorer>Internet Ovládací panely> Security stránka. Vyberte web k seznamu přiřazení zóny.

Povolte zásadu a v dialogovém okně zadejte následující hodnoty:

Název hodnoty: Adresa URL Microsoft Entra, kde se předávají lístky Protokolu Kerberos.

Hodnota (data): 1 označuje zónu intranetu.

Výsledek vypadá jako v tomto příkladu:

Název hodnoty:

https://autologon.microsoftazuread-sso.comHodnota (data): 1

Poznámka:

Pokud chcete některým uživatelům zabránit v používání bezproblémového jednotného přihlašování (například pokud se tito uživatelé přihlašují ke sdíleným kioskům), nastavte předchozí hodnoty na 4. Tato akce přidá adresu URL Microsoft Entra do omezené zóny a bezproblémové jednotné přihlašování uživatelům se nezdaří po celou dobu.

Vyberte OK a potom znovu vyberte OK.

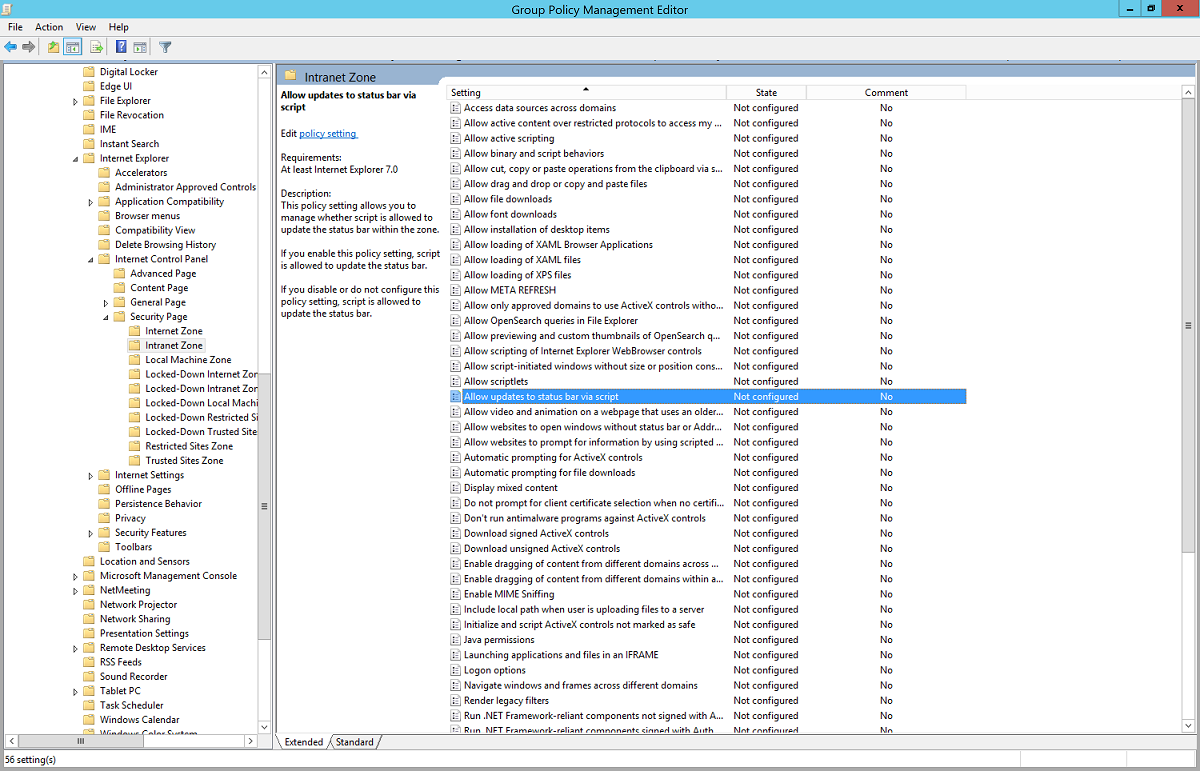

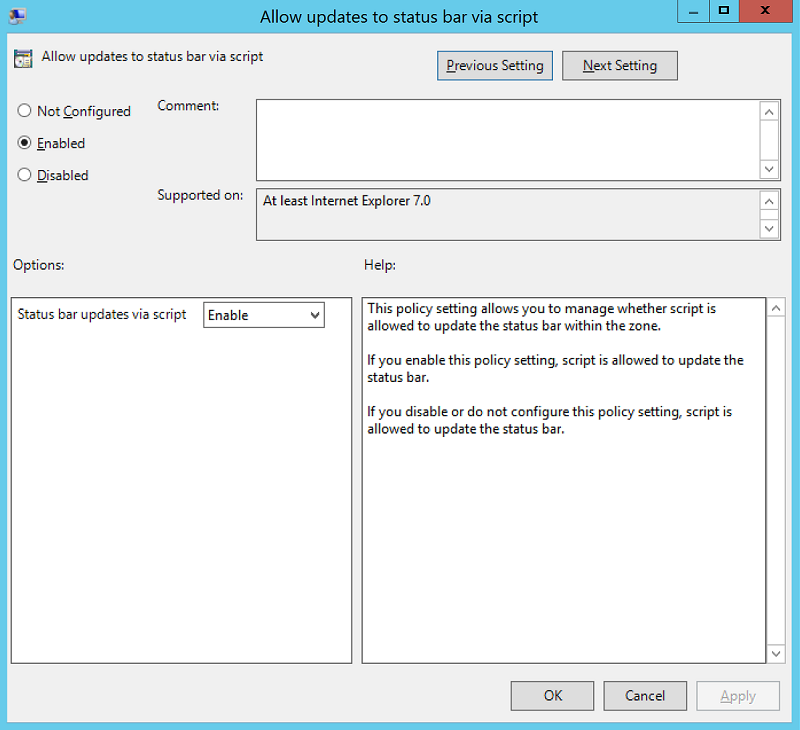

Přejděte na Zásady> konfigurace>uživatele Správa istrativní šablony>součásti systému Windows Internet>Explorer Internet explorer>Internet Ovládací panely> Security Page>Intranet zóna. Vyberte Povolit aktualizace stavového řádku prostřednictvím skriptu.

Povolte nastavení zásad a pak vyberte OK.

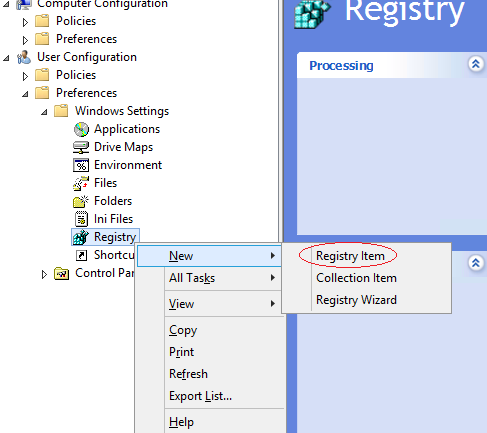

Podrobné kroky pro předvolbu zásad skupiny

Otevřete nástroj Editor pro správu zásad skupiny.

Upravte zásady skupiny, které se vztahují na některé nebo všechny vaše uživatele. Tento příklad používá výchozí zásady domény.

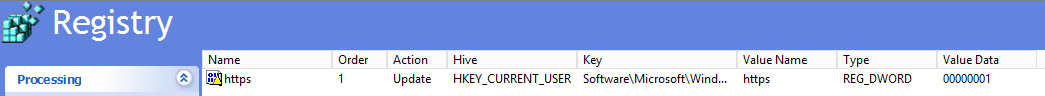

Přejděte do Předvoleb>konfigurace>uživatele Windows Nastavení> Registry>Nová>položka registru.

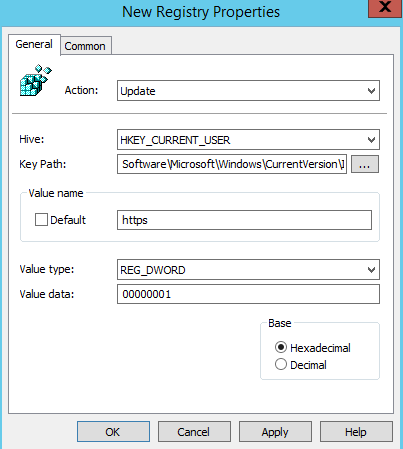

Zadejte nebo vyberte následující hodnoty, jak je znázorněno, a pak vyberte OK.

Cesta ke klíči: Software\Microsoft\Windows\CurrentVersion\Internet Nastavení\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Název hodnoty: https

Typ hodnoty: REG_DWORD

Data hodnoty: 00000001

Důležité informace o prohlížeči

Další části obsahují informace o bezproblémovém jednotném přihlašování, které jsou specifické pro různé typy prohlížečů.

Mozilla Firefox (všechny platformy)

Pokud ve svém prostředí používáte nastavení zásad ověřování, ujistěte se, že do oddílu SPNEGO přidáte adresu URL Microsoft Entra (https://autologon.microsoftazuread-sso.com). Můžete také nastavit možnost PrivateBrowsing na true povolit bezproblémové jednotné přihlašování v režimu privátního procházení.

Safari (macOS)

Ujistěte se, že je počítač s macOS připojený ke službě Windows Server AD.

Pokyny pro připojení zařízení s macOS ke službě Windows Server AD jsou mimo rozsah tohoto článku.

Microsoft Edge založený na Chromiu (všechny platformy)

Pokud jste přepsali nastavení zásad AuthNegotiateDelegateAllowlist nebo AuthServerAllowlist ve vašem prostředí, ujistěte se, že do těchto nastavení zásad přidáte také adresu URL Microsoft Entra (https://autologon.microsoftazuread-sso.com).

Microsoft Edge založený na Chromiu (macOS a dalších platformách mimo Windows)

Informace o tom, jak přidat adresu URL Microsoft Entra pro integrované ověřování do seznamu povolených, najdete v Prohlížeči Microsoft Edge založených na seznamu zásad Chromium, který je založený na Chromiu na platformě MacOS a dalších platformách, které nejsou windows.

Google Chrome (všechny platformy)

Pokud jste přepsali nastavení zásad AuthNegotiateDelegateAllowlist nebo AuthServerAllowlist ve vašem prostředí, ujistěte se, že do těchto nastavení zásad přidáte také adresu URL Microsoft Entra (https://autologon.microsoftazuread-sso.com).

macOS

Použití rozšíření zásad skupiny služby Active Directory třetích stran k zavedení adresy URL Microsoft Entra pro uživatele Firefoxu a Google Chrome pro macOS je mimo rozsah tohoto článku.

Známá omezení prohlížeče

Bezproblémové jednotné přihlašování nefunguje v Internet Exploreru, pokud je prohlížeč spuštěný v režimu Rozšířené chráněné. Bezproblémové jednotné přihlašování podporuje další verzi Microsoft Edge založenou na Chromiu a funguje v režimu InPrivate a hosta podle návrhu. Microsoft Edge (starší verze) se už nepodporuje.

Možná budete muset nakonfigurovat AmbientAuthenticationInPrivateModesEnabled uživatele typu InPrivate nebo host na základě odpovídající dokumentace:

Testování bezproblémového jednotného přihlašování

Pokud chcete funkci otestovat pro konkrétního uživatele, ujistěte se, že jsou splněny všechny následující podmínky:

- Uživatel se přihlásí k podnikovému zařízení.

- Zařízení je připojené k vaší doméně ad windows serveru. Zařízení nemusí být připojené k Microsoft Entra.

- Zařízení má přímé připojení k řadiči domény, a to buď v podnikové kabelové nebo bezdrátové síti, nebo prostřednictvím připojení vzdáleného přístupu, jako je připojení VPN.

- Tuto funkci jste pro tohoto uživatele nasadili prostřednictvím zásad skupiny.

Pokud chcete otestovat scénář, ve kterém uživatel zadá uživatelské jméno, ale ne heslo:

- Přihlaste se ke službě https://myapps.microsoft.com. Nezapomeňte vymazat mezipaměť prohlížeče nebo použít novou relaci privátního prohlížeče s některým z podporovaných prohlížečů v privátním režimu.

Pokud chcete otestovat scénář, ve kterém uživatel nemusí zadávat uživatelské jméno nebo heslo, použijte jeden z těchto kroků:

- Přihlaste se ke službě

https://myapps.microsoft.com/contoso.onmicrosoft.com. Nezapomeňte vymazat mezipaměť prohlížeče nebo použít novou relaci privátního prohlížeče s některým z podporovaných prohlížečů v privátním režimu. Nahraďtecontosonázvem vašeho tenanta. - Přihlaste se k

https://myapps.microsoft.com/contoso.comnové relaci privátního prohlížeče. Nahraďtecontoso.comověřenou doménou (ne federovanou doménou) ve vašem tenantovi.

Vrácení klíčů

V části Povolit tuto funkci vytvoří Microsoft Entra Připojení účty počítače (představující Microsoft Entra ID) ve všech doménových strukturách Windows Serveru AD, na kterých jste povolili bezproblémové jednotné přihlašování. Další informace najdete v článku Microsoft Entra o bezproblémovém jednotném přihlašování: Technické podrobné informace.

Důležité

Dešifrovací klíč Kerberos v účtu počítače, pokud dojde k úniku, lze použít k vygenerování lístků protokolu Kerberos pro libovolného uživatele v doménové struktuře Windows Server AD. Aktéři se zlými úmysly pak můžou zosobnit přihlášení Microsoft Entra pro ohrožené uživatele. Důrazně doporučujeme, abyste tyto dešifrovací klíče Kerberos pravidelně převráceli nebo alespoň jednou za 30 dní.

Pokyny k vrácení klíčů najdete v tématu Bezproblémové jednotné přihlašování společnosti Microsoft Entra: Nejčastější dotazy.

Důležité

Tento krok nemusíte provádět okamžitě po povolení této funkce. Dešifrovací klíče Kerberos se alespoň jednou za 30 dnů převrácejí.

Další kroky

- Podrobné technické informace: Seznamte se s fungováním funkce bezproblémového jednotného přihlašování.

- Nejčastější dotazy: Získejte odpovědi na nejčastější dotazy týkající se bezproblémového jednotného přihlašování.

- Řešení potíží: Zjistěte, jak vyřešit běžné problémy s funkcí bezproblémového jednotného přihlašování.

- UserVoice: K vytvoření nových žádostí o funkce použijte fórum Microsoft Entra.