Private Link pro službu Azure Database for MySQL

PLATÍ PRO: Jednoúčelový server Azure Database for MySQL

Jednoúčelový server Azure Database for MySQL

Důležité

Jednoúčelový server Azure Database for MySQL je na cestě vyřazení. Důrazně doporučujeme upgradovat na flexibilní server Azure Database for MySQL. Další informace o migraci na flexibilní server Azure Database for MySQL najdete v tématu Co se děje s jednoúčelovým serverem Azure Database for MySQL?

Private Link umožňuje připojení k různým službám PaaS v Azure přes privátní koncový bod. Azure Private Link v podstatě přináší služby Azure do vaší privátní virtuální sítě. K prostředkům PaaS je možné přistupovat přes privátní IP adresu stejně jako k jakýmkoli jiným prostředkům ve virtuální síti.

Seznam služeb PaaS, které podporují funkce služby Private Link, najdete v dokumentaci ke službě Private Link. Privátní koncový bod je privátní IP adresa v rámci konkrétní virtuální sítě a podsítě.

Poznámka:

Funkce privátního propojení je dostupná jenom pro servery Azure Database for MySQL na cenových úrovních Pro obecné účely nebo Optimalizováno pro paměť. Ujistěte se, že databázový server je v některé z těchto cenových úrovní.

Prevence exfiltrace dat

Filtrace exfiltrace dat ve službě Azure Database for MySQL je v případě, že autorizovaný uživatel, například správce databáze, dokáže extrahovat data z jednoho systému a přesunout je do jiného umístění nebo systému mimo organizaci. Uživatel například přesune data do účtu úložiště vlastněného třetí stranou.

Představte si scénář s uživatelem, na kterém běží MySQL Workbench v rámci virtuálního počítače Azure, který se připojuje k serveru Azure Database for MySQL zřízenému v oblasti USA – západ. Následující příklad ukazuje, jak omezit přístup s veřejnými koncovými body ve službě Azure Database for MySQL pomocí řízení přístupu k síti.

Zakažte veškerý provoz služby Azure do služby Azure Database for MySQL prostřednictvím veřejného koncového bodu nastavením Povolit službám Azure vypnuto. Zajistěte, aby k serveru neměly přístup žádné IP adresy ani rozsahy prostřednictvím pravidel brány firewall nebo koncových bodů služby virtuální sítě.

Povolte provoz pouze do služby Azure Database for MySQL pomocí privátní IP adresy virtuálního počítače. Další informace najdete v článcích o pravidlech brány firewall koncového bodu služby a virtuální sítě.

Na virtuálním počítači Azure zpřesníte rozsah odchozího připojení pomocí skupin zabezpečení sítě (NSG) a značek služeb následujícím způsobem:

- Zadejte pravidlo NSG, které povolí provoz pro značku služby = SQL. Usa – západ – povolení připojení ke službě Azure Database for MySQL v oblasti USA – západ

- Zadejte pravidlo NSG (s vyšší prioritou) pro odepření provozu pro značku služby = SQL – odepření připojení k aktualizaci do služby Azure Database for MySQL ve všech oblastech

Na konci tohoto nastavení se virtuální počítač Azure může připojit pouze ke službě Azure Database for MySQL v oblasti USA – západ. Připojení ale není omezeno na jednu službu Azure Database for MySQL. Virtuální počítač se stále může připojit k jakékoli službě Azure Database for MySQL v oblasti USA – západ, včetně databází, které nejsou součástí předplatného. I když jsme omezili rozsah exfiltrace dat ve výše uvedeném scénáři na konkrétní oblast, úplně jsme ho neodstranili.

Pomocí služby Private Link teď můžete nastavit řízení přístupu k síti, jako jsou skupiny zabezpečení sítě, a omezit tak přístup k privátnímu koncovému bodu. Jednotlivé prostředky Azure PaaS se pak mapují na konkrétní privátní koncové body. Insider se zlými úmysly má přístup jenom k mapovanému prostředku PaaS (například Azure Database for MySQL) a k žádnému jinému prostředku.

Místní připojení přes privátní partnerský vztah

Když se připojíte k veřejnému koncovému bodu z místních počítačů, musí se vaše IP adresa přidat do brány firewall založené na PROTOKOLU IP pomocí pravidla brány firewall na úrovni serveru. I když tento model funguje dobře pro povolení přístupu k jednotlivým počítačům pro vývojové nebo testovací úlohy, je obtížné je spravovat v produkčním prostředí.

Pomocí služby Private Link můžete povolit přístup mezi místy k privátnímu koncovému bodu pomocí Express Route (ER), privátního partnerského vztahu nebo tunelu VPN. Následně můžou zakázat veškerý přístup přes veřejný koncový bod a nepoužívat bránu firewall založenou na PROTOKOLU IP.

Poznámka:

V některých případech jsou azure Database for MySQL a podsíť virtuální sítě v různých předplatných. V těchto případech musíte zajistit následující konfigurace:

- Ujistěte se, že obě předplatná mají zaregistrovaného poskytovatele prostředků Microsoft.DBforMySQL . Další informace najdete v tématu registrace resource-manageru.

Konfigurace služby Private Link pro Službu Azure Database for MySQL

Proces vytvoření

K povolení služby Private Link se vyžadují privátní koncové body. Můžete to provést pomocí následujících návodů.

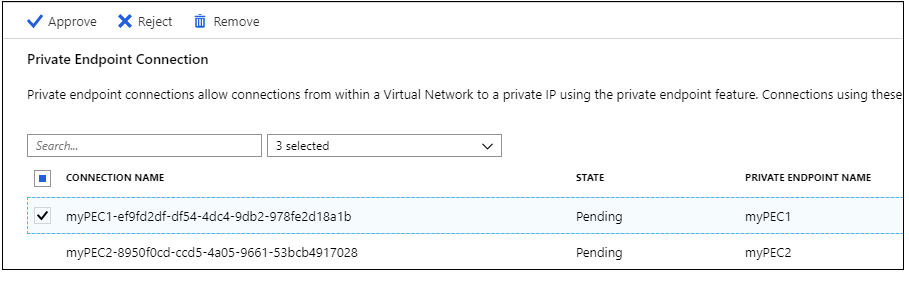

Proces schválení

Jakmile správce sítě vytvoří privátní koncový bod (PE), může správce MySQL spravovat privátní koncový bod Připojení ion (PEC) do služby Azure Database for MySQL. Toto oddělení povinností mezi správcem sítě a DBA je užitečné pro správu připojení Ke službě Azure Database for MySQL.

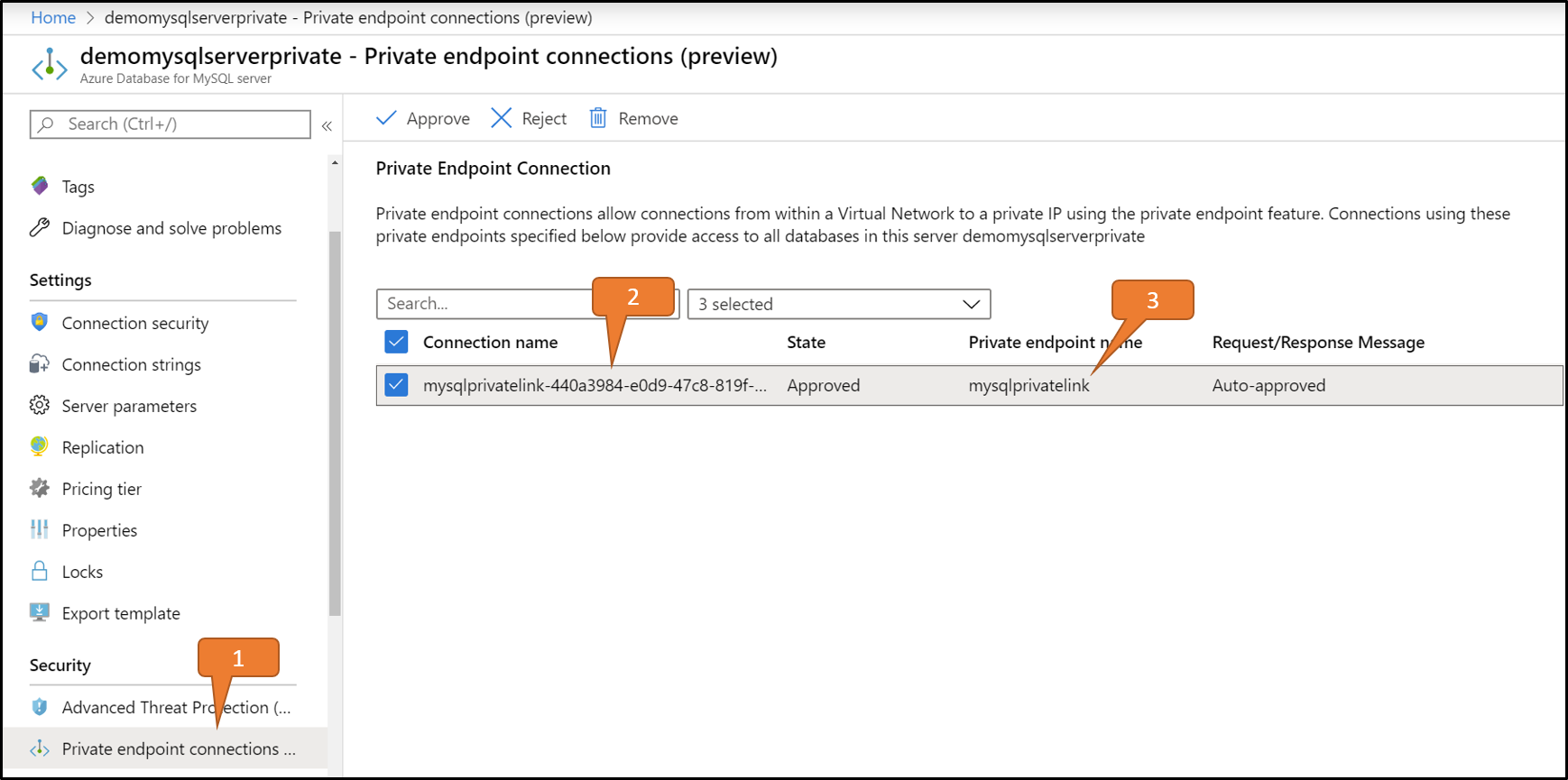

- Na webu Azure Portal přejděte k prostředku serveru Azure Database for MySQL.

- Výběr připojení privátního koncového bodu v levém podokně

- Zobrazuje seznam všech Připojení privátních koncových bodů (PEC).

- Vytvořil se odpovídající privátní koncový bod (PE)

- Vyberte jednotlivou pec ze seznamu tak, že ji vyberete.

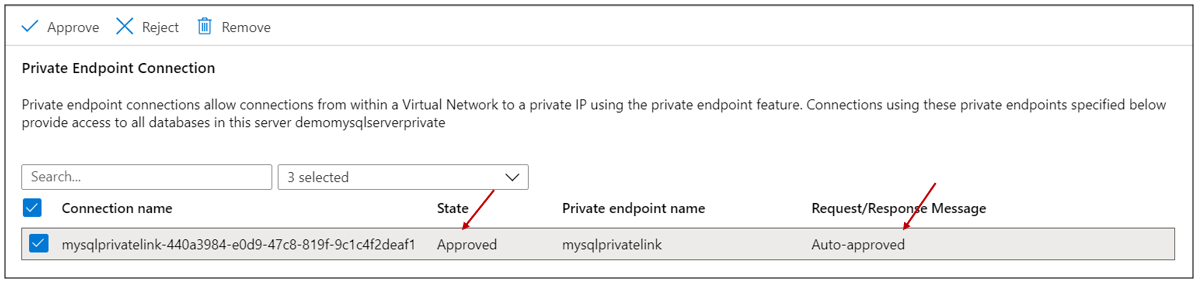

- Správce serveru MySQL se může rozhodnout schválit nebo odmítnout PEC a volitelně přidat krátkou textovou odpověď.

- Po schválení nebo zamítnutí bude seznam odrážet odpovídající stav spolu s textem odpovědi.

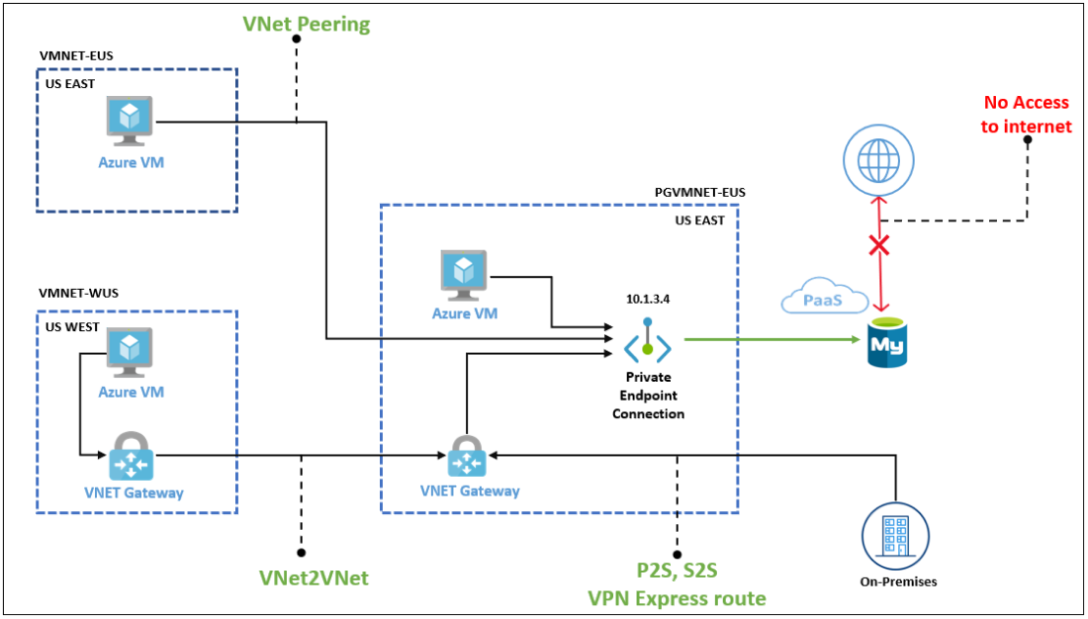

Případy použití služby Private Link pro Službu Azure Database for MySQL

Klienti se můžou připojit k privátnímu koncovému bodu ze stejné virtuální sítě, partnerské virtuální sítě ve stejné oblasti nebo napříč oblastmi nebo prostřednictvím připojení typu VNet-to-VNet napříč oblastmi. Klienti se navíc můžou připojit z místního prostředí pomocí ExpressRoute, privátního partnerského vztahu nebo tunelového propojení VPN. Níže je zjednodušený diagram znázorňující běžné případy použití.

Připojení z virtuálního počítače Azure v partnerské virtuální síti (VNet)

Nakonfigurujte partnerský vztah virtuálních sítí tak, aby navazoval připojení ke službě Azure Database for MySQL z virtuálního počítače Azure v partnerské virtuální síti.

Připojení z virtuálního počítače Azure v prostředí VNet-to-VNet

Nakonfigurujte připojení brány VPN typu VNet-to-VNet k navázání připojení ke službě Azure Database for MySQL z virtuálního počítače Azure v jiné oblasti nebo předplatném.

Připojení z místního prostředí přes síť VPN

Pokud chcete navázat připojení z místního prostředí ke službě Azure Database for MySQL, zvolte a implementujte jednu z těchto možností:

Private Link v kombinaci s pravidly firewallu

Při použití služby Private Link v kombinaci s pravidly brány firewall jsou možné následující situace a výsledky:

Pokud nenakonfigurujete žádná pravidla brány firewall, ve výchozím nastavení nebude mít žádný provoz přístup ke službě Azure Database for MySQL.

Pokud nakonfigurujete veřejný provoz nebo koncový bod služby a vytvoříte privátní koncové body, budou různé typy příchozího provozu autorizované odpovídajícím typem pravidla brány firewall.

Pokud nenakonfigurujete žádný veřejný provoz nebo koncový bod služby a vytvoříte privátní koncové body, bude služba Azure Database for MySQL přístupná jenom prostřednictvím privátních koncových bodů. Pokud nekonfigurujete veřejný provoz nebo koncový bod služby, po zamítnutí nebo odstranění všech schválených privátních koncových bodů nebude mít žádný provoz přístup ke službě Azure Database for MySQL.

Odepření veřejného přístupu ke službě Azure Database for MySQL

Pokud chcete pro přístup ke službě Azure Database for MySQL spoléhat jenom na privátní koncové body, můžete zakázat nastavení všech veřejných koncových bodů (tj. pravidel brány firewall a koncových bodů služby virtuální sítě) nastavením konfigurace odepření přístupu k veřejné síti na databázovém serveru.

Pokud je toto nastavení nastaveno na ANO, budou k vaší službě Azure Database for MySQL povolena pouze připojení prostřednictvím privátních koncových bodů. Pokud je toto nastavení nastavené na NE, můžou se klienti připojit k vaší službě Azure Database for MySQL na základě nastavení brány firewall nebo koncového bodu služby virtuální sítě. Po nastavení hodnoty přístupu k privátní síti navíc zákazníci nemůžou přidat nebo aktualizovat stávající pravidla brány firewall a pravidla koncového bodu služby virtuální sítě.

Poznámka:

Tato funkce je dostupná ve všech oblastech Azure, kde Azure Database for MySQL – Single Server podporuje cenové úrovně Pro obecné účely a Optimalizováno pro paměť.

Toto nastavení nemá žádný vliv na konfigurace SSL a TLS pro vaši službu Azure Database for MySQL.

Informace o tom, jak nastavit přístup k veřejné síti pro službu Azure Database for MySQL z webu Azure Portal, najdete v tématu Postup konfigurace odepření přístupu k veřejné síti.

Další kroky

Další informace o funkcích zabezpečení Azure Database for MySQL najdete v následujících článcích:

Informace o konfiguraci brány firewall pro Službu Azure Database for MySQL najdete v tématu Podpora brány firewall.

Informace o konfiguraci koncového bodu služby virtuální sítě pro službu Azure Database for MySQL najdete v tématu Konfigurace přístupu z virtuálních sítí.

Přehled připojení ke službě Azure Database for MySQL najdete v tématu Architektura Připojení ivity služby Azure Database for MySQL.