Migrace na vícefaktorové ověřování Microsoft Entra a ověřování uživatelů Microsoft Entra

Vícefaktorové ověřování pomáhá zabezpečit infrastrukturu a prostředky před špatnými aktéry. Microsoft Multi-Factor Authentication Server (MFA Server) se už pro nová nasazení nenabízí. Zákazníci, kteří používají MFA Server, by měli přejít na vícefaktorové ověřování Microsoft Entra (vícefaktorové ověřování Microsoft Entra).

Existuje několik možností migrace z MFA Serveru na Microsoft Entra ID:

- Dobré: Přesun pouze vaší služby MFA do Microsoft Entra ID.

- Lepší: Přesunutí služby MFA a ověřování uživatelů na ID Microsoft Entra, které je popsáno v tomto článku.

- Nejlepší: Přesun všech aplikací, služby MFA a ověřování uživatelů do Microsoft Entra ID. Pokud máte v plánu přesunout aplikace, které jsou popsané v tomto článku, přečtěte si část o přesunu aplikací do části Microsoft Entra ID.

Pokud chcete vybrat příslušnou možnost migrace vícefaktorového ověřování pro vaši organizaci, podívejte se na aspekty migrace z MFA Serveru na vícefaktorové ověřování Microsoft Entra.

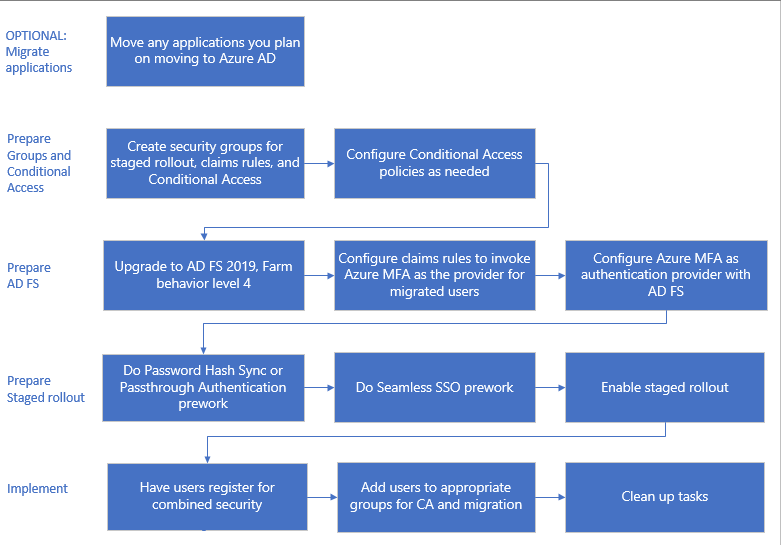

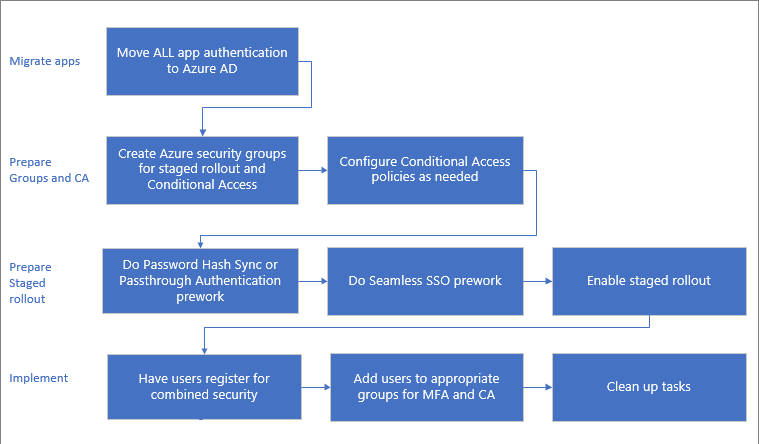

Následující diagram znázorňuje proces migrace na vícefaktorové ověřování Microsoft Entra a cloudové ověřování při zachování některých aplikací ve službě AD FS. Tento proces umožňuje iterativní migraci uživatelů z MFA Serveru na vícefaktorové ověřování Microsoft Entra na základě členství ve skupině.

Každý krok je vysvětlený v dalších částech tohoto článku.

Poznámka:

Pokud plánujete přesunout jakékoli aplikace do Microsoft Entra ID v rámci této migrace, měli byste to udělat před migrací MFA. Pokud přesunete všechny aplikace, můžete přeskočit části procesu migrace vícefaktorového ověřování. Přečtěte si část o přesouvání aplikací na konci tohoto článku.

Postup migrace na Microsoft Entra ID a ověřování uživatelů

Příprava skupin a podmíněného přístupu

Skupiny se používají ve třech kapacitách pro migraci MFA.

Pokud chcete uživatele iterativním způsobem přesunout do vícefaktorového ověřování Microsoft Entra s fázovaným uvedením.

Použijte skupinu vytvořenou v Microsoft Entra ID, která se označuje také jako cloudová skupina. Skupiny zabezpečení Microsoft Entra nebo Skupiny Microsoft 365 můžete použít k přesunu uživatelů do vícefaktorového ověřování i pro zásady podmíněného přístupu.

Důležité

Vnořené a dynamické skupiny nejsou podporovány pro postupné uvedení. Nepoužívejte tyto typy skupin.

Zásady podmíněného přístupu Pro podmíněný přístup můžete použít BUĎ ID Microsoft Entra, nebo místní skupiny.

Vyvolání vícefaktorového ověřování Microsoft Entra pro aplikace SLUŽBY AD FS pomocí pravidel deklarací identity Tento krok platí jenom v případě, že používáte aplikace se službou AD FS.

Musíte použít skupinu zabezpečení místní Active Directory. Jakmile je vícefaktorové ověřování Microsoft Entra další metodou ověřování, můžete určit skupiny uživatelů, kteří budou tuto metodu používat pro každý vztah důvěryhodnosti předávající strany. Můžete například volat vícefaktorové ověřování Microsoft Entra pro uživatele, které jste už migrovali, a MFA Server pro uživatele, kteří ještě nejsou migrovaní. Tato strategie je užitečná při testování i během migrace.

Poznámka:

Nedoporučujeme opakovaně používat skupiny, které se používají pro zabezpečení. Skupinu zabezpečení používejte jenom k zabezpečení skupiny vysoce hodnotných aplikací pomocí zásad podmíněného přístupu.

Konfigurace zásad podmíněného přístupu

Pokud už používáte podmíněný přístup k určení, kdy se uživatelům zobrazí výzva k vícefaktorovým ověřováním, nebudete potřebovat žádné změny zásad. Když se uživatelé migrují do cloudového ověřování, začnou používat vícefaktorové ověřování Microsoft Entra definované zásadami podmíněného přístupu. Už nebudou přesměrováni na AD FS a MFA Server.

Pokud vaše federované domény mají federované domény nastavené příznakem enforceMfaByFederatedIdp FederatedIdpMfaBehavior nebo supportsMfa ($Truepokud jsou obě nastavené, přepíšífederované IdpMfaBehavior), pravděpodobně vynucujete vícefaktorové ověřování ve službě AD FS pomocí pravidel deklarací identity.

V takovém případě budete muset analyzovat pravidla deklarací identity pro vztah důvěryhodnosti předávající strany Microsoft Entra ID a vytvořit zásady podmíněného přístupu, které podporují stejné cíle zabezpečení.

V případě potřeby nakonfigurujte zásady podmíněného přístupu před povolením postupného uvedení. Další informace naleznete v následujících zdrojích:

Příprava služby AD FS

Pokud ve službě AD FS nemáte žádné aplikace, které vyžadují vícefaktorové ověřování, můžete tuto část přeskočit a přejít do části Příprava postupného uvedení.

Upgrade serverové farmy služby AD FS na verzi 2019, FBL 4

Ve službě AD FS 2019 společnost Microsoft vydala nové funkce, které pomáhají určit další metody ověřování předávající strany, jako je například aplikace. Další metodu ověřování můžete určit pomocí členství ve skupině a určit zprostředkovatele ověřování. Zadáním další metody ověřování můžete přejít na vícefaktorové ověřování Microsoft Entra a zároveň zachovat ostatní ověřování beze změny během přechodu.

Další informace najdete v tématu Upgrade na službu AD FS ve Windows Serveru 2016 pomocí databáze WID. Tento článek popisuje upgrade farmy na AD FS 2019 i upgrade FBL na verzi 4.

Konfigurace pravidel deklarací identity pro vyvolání vícefaktorového ověřování Microsoft Entra

Teď, když je vícefaktorové ověřování Microsoft Entra další metodou ověřování, můžete přiřadit skupiny uživatelů k používání vícefaktorového ověřování Microsoft Entra konfigurací pravidel deklarací identity, označovaných také jako vztahy důvěryhodnosti předávající strany. Pomocí skupin můžete určit, který zprostředkovatel ověřování se nazývá globálně nebo podle aplikace. Můžete například volat vícefaktorové ověřování Microsoft Entra pro uživatele, kteří se zaregistrovali pro kombinované bezpečnostní informace nebo mají migrovaná telefonní čísla, zatímco volání MFA Serveru pro uživatele, jejichž telefonní čísla se nemigrovala.

Poznámka:

Pravidla deklarací identity vyžadují místní skupinu zabezpečení.

Zálohovat pravidla

Před konfigurací nových pravidel deklarací identity zálohujte svá pravidla. V rámci kroků čištění budete muset obnovit pravidla deklarací identity.

V závislosti na konfiguraci možná budete muset zkopírovat stávající pravidlo a přidat nová pravidla vytvořená pro migraci.

Pokud chcete zobrazit globální pravidla, spusťte:

Get-AdfsAdditionalAuthenticationRule

Pokud chcete zobrazit vztahy důvěryhodnosti předávající strany, spusťte následující příkaz a nahraďte RPTrustName názvem pravidla deklarací důvěryhodnosti předávající strany:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Zásady řízení přístupu

Poznámka:

Zásady řízení přístupu nelze nakonfigurovat tak, aby se na základě členství ve skupině vyvolal konkrétní zprostředkovatel ověřování.

Pokud chcete přejít ze zásad řízení přístupu na další ověřovací pravidla, spusťte tento příkaz pro každý vztah důvěryhodnosti předávající strany pomocí zprostředkovatele ověřování MFA Serveru:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Tento příkaz přesune logiku z aktuální zásady řízení přístupu do dalších pravidel ověřování.

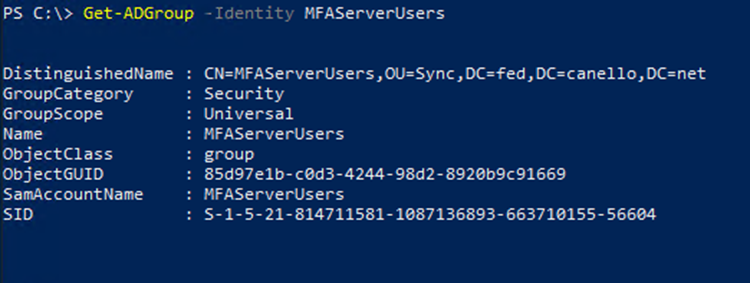

Nastavení skupiny a vyhledání identifikátoru SID

Budete muset mít konkrétní skupinu, do které umístíte uživatele, pro které chcete vyvolat vícefaktorové ověřování Microsoft Entra. Budete muset najít identifikátor zabezpečení (SID) pro tuto skupinu.

Pokud chcete najít identifikátor SID skupiny, spusťte následující příkaz a nahraďte GroupName názvem vaší skupiny:

Get-ADGroup GroupName

Nastavení pravidel deklarací identity pro volání vícefaktorového ověřování Microsoft Entra

Následující rutiny Microsoft Graph PowerShellu vyvolávají vícefaktorové ověřování Microsoft Entra pro uživatele ve skupině, pokud nejsou v podnikové síti.

Nahraďte "YourGroupSid" identifikátorem SID nalezeným spuštěním předchozí rutiny.

Ujistěte se, že si v roce 2019 projděte další zprostředkovatele ověřování.

Důležité

Než budete pokračovat, zálohujte pravidla deklarací identity.

Nastavení globálního pravidla deklarací identity

Spusťte následující příkaz a nahraďte RPTrustName názvem pravidla deklarací důvěryhodnosti předávající strany:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Příkaz vrátí aktuální další ověřovací pravidla pro vztah důvěryhodnosti předávající strany.

K aktuálním pravidlům deklarací identity musíte přidat následující pravidla:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Následující příklad předpokládá, že aktuální pravidla deklarací identity jsou nakonfigurovaná tak, aby zobrazovala výzvu pro vícefaktorové ověřování, když se uživatelé připojují mimo vaši síť. Tento příklad obsahuje další pravidla, která potřebujete připojit.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Nastavení pravidla deklarací identity pro jednotlivé aplikace

Tento příklad upraví pravidla deklarací identity pro konkrétní vztah důvěryhodnosti předávající strany (aplikace). Obsahuje další pravidla, která potřebujete připojit.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Konfigurace vícefaktorového ověřování Microsoft Entra jako zprostředkovatele ověřování ve službě AD FS

Pokud chcete nakonfigurovat vícefaktorové ověřování Microsoft Entra pro službu AD FS, musíte nakonfigurovat každý server služby AD FS. Pokud je ve vaší farmě více serverů AD FS, můžete je vzdáleně nakonfigurovat pomocí Prostředí Microsoft Graph PowerShell.

Podrobné pokyny k tomuto procesu najdete v tématu Konfigurace serverů SLUŽBY AD FS.

Po nakonfigurování serverů můžete přidat vícefaktorové ověřování Microsoft Entra jako další metodu ověřování.

Příprava postupného uvedení

Teď jste připraveni povolit postupné uvedení. Postupné zavedení vám pomůže iterativní přesun uživatelů do phS nebo PTA a zároveň migrovat jejich místní nastavení MFA.

- Nezapomeňte si projít podporované scénáře.

- Nejprve budete muset udělat prework for PHS nebo prework for PTA. Doporučujeme PHS.

- V dalším kroku provedete předběžnou práci pro bezproblémové jednotné přihlašování.

- Povolte postupné zavedení cloudového ověřování pro vybranou metodu ověřování.

- Přidejte skupiny, které jste vytvořili pro postupné uvedení. Nezapomeňte, že uživatele přidáte do skupin iterativním způsobem a že nemůžou být dynamické skupiny ani vnořené skupiny.

Registrace uživatelů pro vícefaktorové ověřování Microsoft Entra

Tato část popisuje, jak se uživatelé můžou zaregistrovat ke kombinovanému zabezpečení (MFA a samoobslužné resetování hesla) a jak migrovat nastavení MFA. Microsoft Authenticator se dá použít jako v režimu bez hesla. Dá se také použít jako druhý faktor vícefaktorového ověřování s některou metodou registrace.

Registrace pro kombinovanou registraci zabezpečení (doporučeno)

Doporučujeme uživatelům zaregistrovat kombinované informace o zabezpečení, což je jediné místo pro registraci metod ověřování a zařízení pro vícefaktorové ověřování i samoobslužné resetování hesla.

Microsoft poskytuje komunikační šablony, které můžete uživatelům poskytnout, aby je provedli kombinovaným procesem registrace.

Patří mezi ně šablony pro e-maily, plakáty, stany v tabulkách a různé další prostředky. Uživatelé zaregistrují své informace na https://aka.ms/mysecurityinfoadrese , která je přenese na kombinovanou obrazovku registrace zabezpečení.

Doporučujeme zabezpečit proces registrace zabezpečení pomocí podmíněného přístupu , který vyžaduje registraci z důvěryhodného zařízení nebo umístění. Informace o sledování stavu registrace naleznete v tématu Aktivita metody ověřování pro Id Microsoft Entra.

Poznámka:

Uživatelé, kteří musí zaregistrovat kombinované bezpečnostní údaje z nedůvěryhodného umístění nebo zařízení, mohou být vydány dočasné přístupové pass nebo případně dočasně vyloučené ze zásad.

Migrace nastavení MFA ze serveru MFA

Pomocí nástroje MFA Server Migration můžete synchronizovat registrovaná nastavení MFA pro uživatele z MFA Serveru do Microsoft Entra ID. Můžete synchronizovat telefonní čísla, hardwarové tokeny a registrace zařízení, jako jsou nastavení aplikace Microsoft Authenticator.

Přidání uživatelů do příslušných skupin

- Pokud jste vytvořili nové zásady podmíněného přístupu, přidejte do těchto skupin příslušné uživatele.

- Pokud jste pro pravidla deklarací identity vytvořili místní skupiny zabezpečení, přidejte do těchto skupin příslušné uživatele.

- Až po přidání uživatelů do příslušných pravidel podmíněného přístupu přidejte uživatele do skupiny, kterou jste vytvořili pro postupné uvedení. Jakmile budete hotovi, začnou používat metodu ověřování Azure, kterou jste vybrali (PHS nebo PTA) a vícefaktorové ověřování Microsoft Entra, když jsou potřeba k provedení vícefaktorového ověřování.

Důležité

Vnořené a dynamické skupiny nejsou podporovány pro postupné uvedení. Nepoužívejte tyto typy skupin.

Nedoporučujeme opakovaně používat skupiny, které se používají pro zabezpečení. Pokud k zabezpečení skupiny vysoce hodnotných aplikací používáte skupinu aplikací s podmíněným přístupem, použijte skupinu jenom pro tento účel.

Sledování

K dispozici je mnoho sešitů Azure Monitoru a sestav využití a Přehledy pro monitorování nasazení. Tyto sestavy najdete v MICROSOFT Entra ID v navigačním podokně v části Monitorování.

Postupné uvedení monitorování

V části Sešity vyberte Veřejné šablony. V části Hybridní ověřování vyberte skupiny, uživatele a přihlášení v sešitu Postupné uvedení .

Tento sešit lze použít k monitorování následujících aktivit:

- Uživatelé a skupiny přidané do postupného uvedení

- Uživatelé a skupiny odebrané z postupného uvedení

- Selhání přihlášení pro uživatele ve fázovaném uvedení a důvody selhání

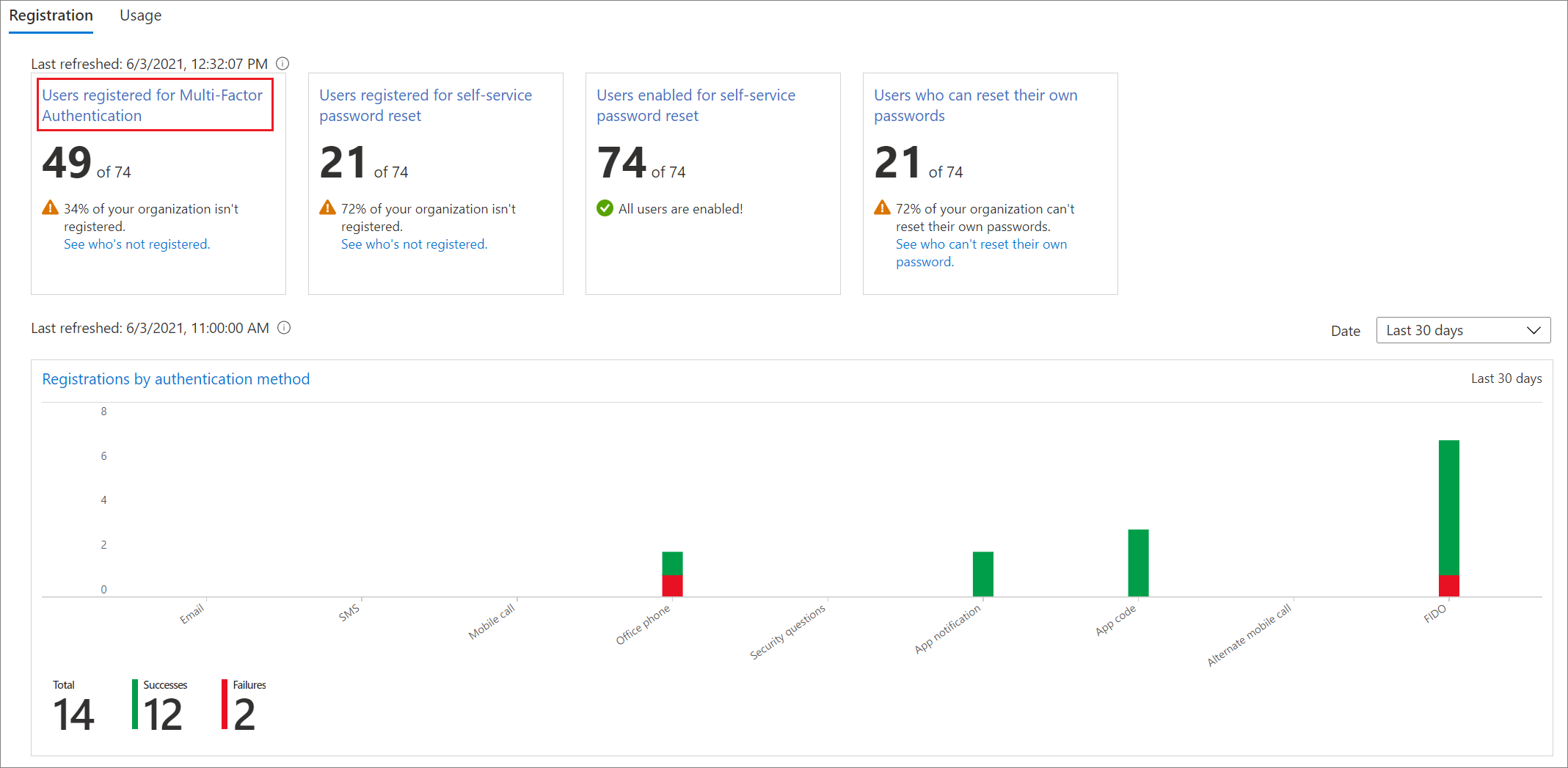

Monitorování registrace vícefaktorového ověřování Microsoft Entra

Registraci vícefaktorového ověřování Microsoft Entra je možné monitorovat pomocí sestavy Využití metod ověřování a přehledů. Tuto sestavu najdete v Microsoft Entra ID. Vyberte Monitorování a pak vyberte Využití a přehledy.

V nástroji Usage &insights vyberte metody ověřování.

Podrobné informace o registraci vícefaktorového ověřování Microsoft Entra najdete na kartě Registrace. Pokud chcete zobrazit seznam registrovaných uživatelů, můžete přejít k podrobnostem tak , že vyberete hypertextový odkaz Pro vícefaktorové ověřování Azure.

Monitorování stavu přihlašování k aplikaci

Monitorujte aplikace, které jste přesunuli do Microsoft Entra ID, pomocí sešitu stavu přihlášení k aplikaci nebo sestavy využití aktivit aplikace.

- Sešit stavu přihlášení aplikace Podrobné pokyny k používání tohoto sešitu najdete v tématu Monitorování stavu přihlašování k aplikacím.

- Sestava využití aktivit aplikace Microsoft Entra Tato sestava se dá použít k zobrazení úspěšných a neúspěšných přihlášení pro jednotlivé aplikace a také k procházení podrobností a zobrazení aktivit přihlašování pro konkrétní aplikaci.

Vyčištění úloh

Po přesunutí všech uživatelů do cloudového ověřování Microsoft Entra a vícefaktorového ověřování Microsoft Entra jste připraveni vyřadit MFA Server z provozu. Před odebráním serveru doporučujeme zkontrolovat protokoly MFA Serveru, abyste měli jistotu, že ho uživatelé nebo aplikace nepoužívají.

Převod domén na spravované ověřování

Teď byste měli převést federované domény v MICROSOFT Entra ID na spravovanou a odebrat konfiguraci postupného uvedení. Tento převod zajišťuje, aby noví uživatelé používali cloudové ověřování bez přidání do skupin migrace.

Vrácení pravidel deklarací identity ve službě AD FS a odebrání zprostředkovatele ověřování MFA Serveru

Postupujte podle kroků v části Konfigurace pravidel deklarací identity a vyvolejte vícefaktorové ověřování Microsoft Entra, abyste vrátili pravidla deklarací identity a odebrali všechna pravidla deklarací identity AzureMFAServerAuthentication.

Odeberte například následující část z pravidel:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

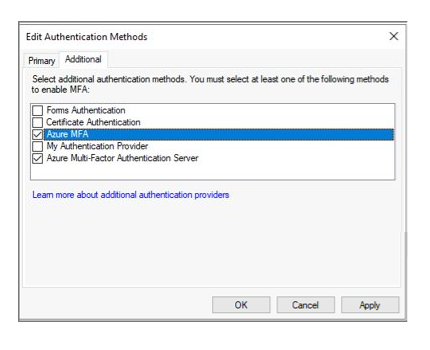

Zakázání MFA Serveru jako zprostředkovatele ověřování ve službě AD FS

Tato změna zajišťuje, že se jako zprostředkovatel ověřování používá pouze vícefaktorové ověřování Microsoft Entra.

- Otevřete konzolu pro správu služby AD FS.

- V části Služby klikněte pravým tlačítkem na Metody ověřování a vyberte Upravit metody vícefaktorového ověřování.

- Zrušte zaškrtnutí políčka Azure Multi-Factor Authentication Server.

Vyřazení MFA Serveru z provozu

Pokud chcete odebrat servery MFA ve vašem prostředí, postupujte podle procesu vyřazení podnikového serveru z provozu.

Mezi možné aspekty při vyřazení MFA Serveru patří:

- Před odebráním serveru doporučujeme zkontrolovat protokoly MFA Serveru, abyste měli jistotu, že ho uživatelé nebo aplikace nepoužívají.

- Odinstalujte Multi-Factor Authentication Server z Ovládací panely na serveru.

- Volitelně vyčistíte protokoly a datové adresáře, které zůstanou po jejich prvním zálohování.

- Odinstalujte sadu SDK webového serveru s vícefaktorovým ověřováním, pokud je to možné, včetně všech souborů, které zůstaly po inetpub\wwwroot\MultiFactorAuthWebServiceSdk a/nebo adresářích MultiFactorAuth.

- U verzí MFA Serveru starších než 8.0.x může být také nutné odebrat vícefaktorové ověřování Telefon webové službě aplikace.

Přesun ověřování aplikace do Microsoft Entra ID

Pokud migrujete veškeré ověřování aplikací s vícefaktorovým ověřováním a ověřováním uživatelů, budete moct odebrat významné části místní infrastruktury a snížit náklady a rizika. Pokud přesunete všechna ověřování aplikací, můžete přeskočit fázi Přípravy služby AD FS a zjednodušit migraci vícefaktorového ověřování.

Proces přesunu veškerého ověřování aplikací je znázorněn v následujícím diagramu.

Pokud nemůžete přesunout všechny aplikace před migrací, přesuňte co nejvíce, než začnete. Další informace o migraci aplikací do Azure najdete v tématu Prostředky pro migraci aplikací do Microsoft Entra ID.