Povolení přihlašování k místním prostředkům bez hesla pomocí ID Microsoft Entra

Toto téma ukazuje, jak povolit ověřování bez hesla pro místní prostředky pro prostředí se zařízeními se systémem Windows 10 verze 2004 nebo novějším. Zařízení můžou být připojená k Microsoft Entra nebo hybridní připojení Microsoft Entra. Tato funkce ověřování bez hesla poskytuje bezproblémové jednotné přihlašování k místním prostředkům, když používáte klíče zabezpečení kompatibilní s Microsoftem nebo s důvěryhodností Windows Hello pro firmy Cloudu.

Použití jednotného přihlašování k přihlášení k místním prostředkům pomocí klíčů FIDO2

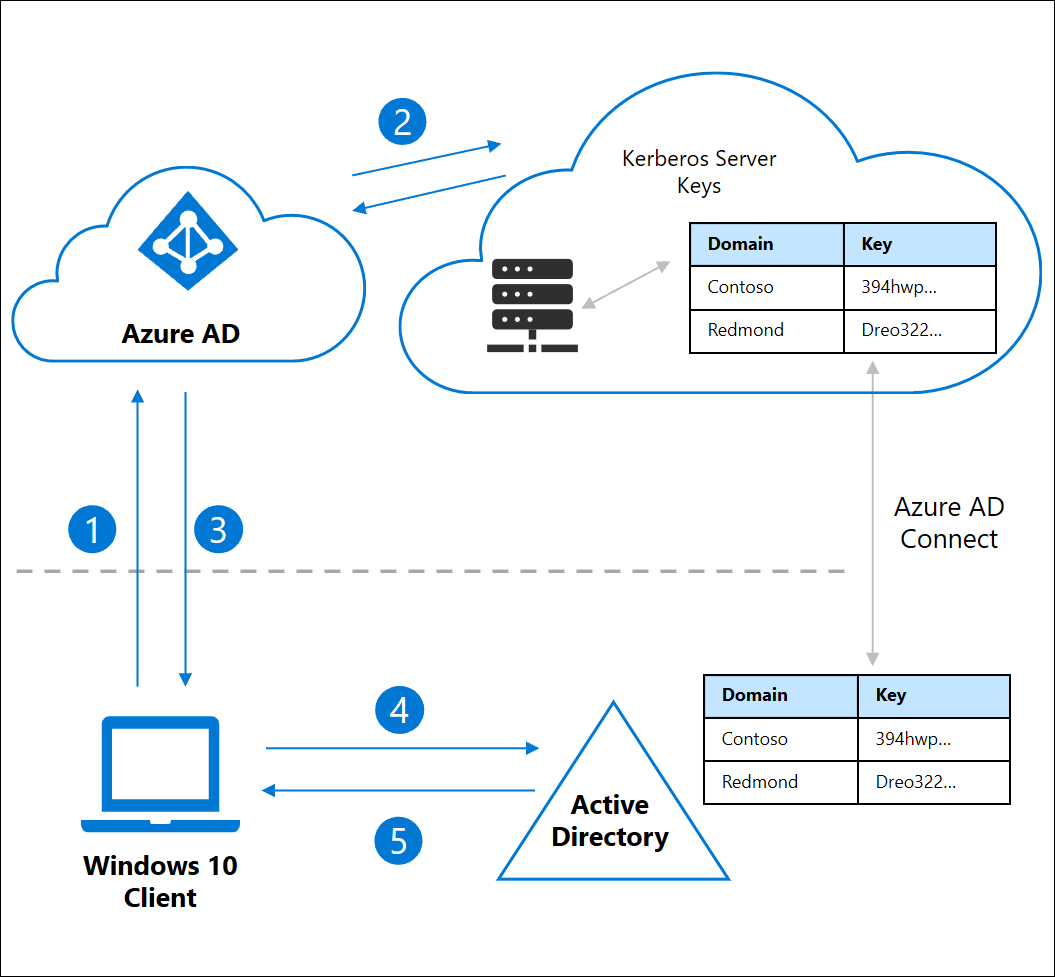

Id Microsoft Entra může vydávat lístky pro udělování lístků kerberos (TGT) pro jednu nebo více domén služby Active Directory. Díky této funkci se uživatelé můžou přihlásit k Windows pomocí moderních přihlašovacích údajů, jako jsou klíče zabezpečení FIDO2, a pak přistupovat k tradičním prostředkům založeným na službě Active Directory. Lístky služeb a autorizace protokolu Kerberos jsou nadále řízeny vašimi řadiči domény místní Active Directory.

V instanci místní Active Directory se vytvoří objekt serveru Microsoft Entra Kerberos a pak bezpečně publikuje do Microsoft Entra ID. Objekt není přidružený k žádným fyzickým serverům. Je to jednoduše prostředek, který může microsoft Entra ID použít k vygenerování TGT protokolu Kerberos pro vaši doménu služby Active Directory.

Uživatel se přihlásí k zařízení s Windows 10 pomocí klíče zabezpečení FIDO2 a ověří se v Microsoft Entra ID.

Microsoft Entra ID zkontroluje adresář pro klíč serveru Kerberos, který odpovídá místní Active Directory doméně uživatele.

Microsoft Entra ID vygeneruje TGT protokolu Kerberos pro místní Active Directory doménu uživatele. Tento průvodce odstraňováním potíží zahrnuje pouze SID uživatele a žádná autorizační data.

TGT se vrátí klientovi spolu s primárním obnovovacím tokenem Microsoft Entra (PRT).

Klientský počítač kontaktuje místní Active Directory řadič domény a obchoduje částečné TGT pro plně vytvořený TGT.

Klientský počítač má nyní Microsoft Entra PRT a úplný TGT služby Active Directory a má přístup ke cloudovým i místním prostředkům.

Požadavky

Než začnete s postupy v tomto článku, musí vaše organizace dokončit pokyny v části Povolit klíče (FIDO2) pro vaši organizaci.

Musíte také splnit následující požadavky na systém:

Zařízení musí používat Windows 10 verze 2004 nebo novější.

Řadiče domény Windows Serveru musí používat Windows Server 2016 nebo novější a musí mít nainstalované opravy pro následující servery:

AES256_HMAC_SHA1 musí být povolena, když je zabezpečení sítě: Konfigurace typů šifrování povolených pro zásady Protokolu Kerberos je nakonfigurovaná na řadičích domény.

Musíte mít přihlašovací údaje potřebné k dokončení kroků ve scénáři:

- Uživatel služby Active Directory, který je členem skupiny Domain Správa s pro doménu a členem skupiny Enterprise Správa s doménové struktury. Označuje se jako $domainCred.

- Uživatel Microsoft Entra, který je členem role Globální Správa istrátory. Označuje se jako $cloudCred.

Uživatelé musí mít následující atributy MICROSOFT Entra ID vyplněné prostřednictvím microsoft Entra Připojení:

- onPremisesSamAccountName (accountName v entra Připojení)

- onPremisesDomainName (domainFQDN v entra Připojení)

- onPremisesSecurityIdentifier (objectSID v entra Připojení)

Entra Připojení synchronizuje tyto atributy ve výchozím nastavení. Pokud změníte atributy, které se mají synchronizovat, vyberte accountName, domainFQDN a objectSID pro synchronizaci.

Podporované scénáře

Scénář v tomto článku podporuje jednotné přihlašování v obou následujících instancích:

- Cloudové prostředky, jako jsou Microsoft 365 a jiné aplikace s podporou SAML (Security Assertion Markup Language).

- Místní prostředky a ověřování integrované s Windows na weby Prostředky můžou zahrnovat weby a weby SharePointu, které vyžadují ověřování iis nebo prostředky, které používají ověřování NTLM.

Nepodporované scénáře

Následující scénáře se nepodporují:

- Nasazení služby Windows Server Doména služby Active Directory Services (AD DS) připojené (pouze místní zařízení)

- Scénáře protokolu RDP (Remote Desktop Protocol), infrastruktury virtuálních klientských počítačů (VDI) a Citrixu pomocí klíče zabezpečení.

- S/MIME pomocí klíče zabezpečení.

- Spustit jako pomocí klíče zabezpečení.

- Přihlaste se k serveru pomocí klíče zabezpečení.

AzureADHybridAuthenticationManagement Instalace modulu

Modul AzureADHybridAuthenticationManagement poskytuje správcům funkce správy FIDO2.

Otevřete příkazový řádek PowerShellu pomocí možnosti Spustit jako správce.

AzureADHybridAuthenticationManagementNainstalujte modul:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Poznámka:

- Modul

AzureADHybridAuthenticationManagementpoužívá modul PowerShellu AzureADPreview k poskytování pokročilých funkcí správy Microsoft Entra. Pokud je modul Azure Active Directory PowerShell už nainstalovaný na místním počítači, instalace popsaná tady může selhat kvůli konfliktu. Chcete-li zabránit konfliktům během instalace, nezapomeňte zahrnout příznak "-AllowClobber". - Modul můžete nainstalovat do libovolného

AzureADHybridAuthenticationManagementpočítače, ze kterého budete mít přístup ke svému řadiči domény místní Active Directory bez závislosti na řešení Microsoft Entra Připojení. - Modul

AzureADHybridAuthenticationManagementse distribuuje prostřednictvím Galerie prostředí PowerShell. Galerie prostředí PowerShell je centrální úložiště pro obsah PowerShellu. V něm najdete užitečné moduly PowerShellu, které obsahují příkazy PowerShellu a prostředky DSC (Desired State Configuration).

Vytvoření objektu serveru Kerberos

Správa istrátory používají AzureADHybridAuthenticationManagement modul k vytvoření objektu serveru Microsoft Entra Kerberos v místním adresáři.

V každé doméně a doménové struktuře ve vaší organizaci, které obsahují uživatele Microsoft Entra, spusťte následující kroky:

- Otevřete příkazový řádek PowerShellu pomocí možnosti Spustit jako správce.

- Spuštěním následujících příkazů PowerShellu vytvořte nový objekt serveru Microsoft Entra Kerberos ve vaší místní Active Directory doméně i v tenantovi Microsoft Entra.

Výběr cloudu Azure (výchozí hodnota je komerční azure)

Ve výchozím nastavení bude rutina Set-AzureADKerberosSever používat koncové body komerčního cloudu. Pokud konfigurujete Kerberos v jiném cloudovém prostředí, musíte nastavit rutinu tak, aby používala zadaný cloud.

Pokud chcete získat seznam dostupných cloudů a číselnou hodnotu potřebnou ke změně, spusťte následující příkaz:

Get-AzureADKerberosServerEndpoint

Příklad výstupu:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

Poznamenejte si číselnou hodnotu vedle požadovaného cloudového prostředí.

Pokud chcete nastavit požadované cloudové prostředí, spusťte následující příkaz:

(Příklad: Pro cloud pro státní správu USA)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

Příklad 1 – výzva k zadání všech přihlašovacích údajů

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Global Administrators group for Azure AD.'

# Enter a domain administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group.'

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Příklad 2 výzvy ke cloudovým přihlašovacím údajům

Poznámka:

Pokud pracujete na počítači připojeném k doméně s účtem s oprávněními správce domény, můžete parametr -DomainCredential přeskočit. Pokud není zadaný parametr -DomainCredential, použije se aktuální přihlašovací údaje windows pro přístup k vašemu místní Active Directory řadiči domény.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

Příklad 3 výzva k zadání všech přihlašovacích údajů pomocí moderního ověřování

Poznámka:

Pokud vaše organizace chrání přihlašování založené na heslech a vynucuje moderní metody ověřování, jako je vícefaktorové ověřování, TECHNOLOGIE FIDO2 nebo čipové karty, musíte použít -UserPrincipalName parametr s hlavním názvem uživatele (UPN) globálního správce.

- V následujícím příkladu nahraďte

contoso.corp.comnázvem domény místní Active Directory. - Nahraďte

administrator@contoso.onmicrosoft.comv následujícím příkladu hlavní název uživatele (UPN) globálního správce.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of an Azure Active Directory global administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a domain administrator username and password.

$domainCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

Příklad 4 výzvy k zadání cloudových přihlašovacích údajů pomocí moderního ověřování

Poznámka:

Pokud pracujete na počítači připojeném k doméně s účtem, který má oprávnění správce domény, a vaše organizace chrání přihlašování založené na heslech a vynucuje moderní metody ověřování, jako je vícefaktorové ověřování, FIDO2 nebo technologie čipových karet, musíte použít -UserPrincipalName parametr s hlavním názvem uživatele (UPN) globálního správce. A můžete přeskočit parametr -DomainCredential.

> – Nahraďte administrator@contoso.onmicrosoft.com v následujícím příkladu hlavní název uživatele (UPN) globálního správce.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of an Azure Active Directory global administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

Zobrazení a ověření serveru Microsoft Entra Kerberos

Nově vytvořený server Microsoft Entra Kerberos můžete zobrazit a ověřit pomocí následujícího příkazu:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Tento příkaz vypíše vlastnosti serveru Microsoft Entra Kerberos. Vlastnosti můžete zkontrolovat a ověřit, jestli je všechno v pořádku.

Poznámka:

Spuštění v jiné doméně zadáním přihlašovacích údajů ve formátu domény\uživatelské_jméno se připojí přes protokol NTLM a pak selže. Použití formátu userprincipalname pro správce domény však zajistí, aby se procedura RPC s řadičem domény pokusila správně vytvořit vazbu na řadič domény. Pokud jsou uživatelé ve skupině zabezpečení Chránění uživatelé ve službě Active Directory, vyřešte tento problém pomocí těchto kroků: Přihlaste se jako jiný uživatel domény v AD Připojení a nezadávejte parametr -domainCredential. Použije se lístek Kerberos uživatele, který je aktuálně přihlášený. Provedením příkazu whoami /groups můžete ověřit, jestli má uživatel požadovaná oprávnění ke spuštění předchozího příkazu ve službě Active Directory.

| Vlastnost | Popis |

|---|---|

| ID | Jedinečné ID objektu DC služby AD DS. Toto ID se někdy označuje jako jeho slot nebo ID větve. |

| DomainDnsName | Název domény DNS domény služby Active Directory. |

| ComputerAccount | Objekt účtu počítače objektu serveru Microsoft Entra Kerberos (DC). |

| UserAccount | Zakázaný objekt uživatelského účtu, který obsahuje šifrovací klíč TGT serveru Microsoft Entra Kerberos. Název domény tohoto účtu je CN=krbtgt_AzureAD,CN=Users,<Domain-DN>. |

| KeyVersion | Key version of the Microsoft Entra Kerberos server TGT encryption key. Verze se přiřadí při vytvoření klíče. Verze se pak zvýší při každé obměně klíče. Přírůstky jsou založené na metadatech replikace a pravděpodobně vyšší než jedna. Například počáteční klíč KeyVersion může být 192272. Při prvním otočení klíče může verze přejít na 212621. Důležité je ověřit, že keyVersion pro místní objekt a CloudKeyVersion pro cloudový objekt jsou stejné. |

| KeyUpdatedOn | Datum a čas, kdy byl šifrovací klíč TGT serveru Microsoft Entra Kerberos aktualizován nebo vytvořen. |

| KeyUpdatedFrom | Řadič domény, kde byl naposledy aktualizován šifrovací klíč serveru Microsoft Entra Kerberos TGT. |

| CloudId | ID z objektu Microsoft Entra. Musí odpovídat ID z prvního řádku tabulky. |

| CloudDomainDnsName | DomainDnsName z objektu Microsoft Entra. Musí odpovídat DomainDnsName z druhého řádku tabulky. |

| CloudKeyVersion | KeyVersion z objektu Microsoft Entra. Musí odpovídat keyVersion z pátého řádku tabulky. |

| CloudKeyUpdatedOn | KeyUpdatedOn z objektu Microsoft Entra. Musí odpovídat KeyUpdatedOn ze šestého řádku tabulky. |

Obměna klíče serveru Microsoft Entra Kerberos

Šifrovací klíče serveru Microsoft Entra Kerberos krbtgt by se měly pravidelně obměňovat. Doporučujeme postupovat podle stejného plánu, který používáte k obměně všech ostatních klíčů nástroje Active Directory DC krbtgt .

Upozorňující

Existují další nástroje, které by mohly otočit klíče krbtgt . K obměně klíčů krbtgt serveru Microsoft Entra Kerberos však musíte použít nástroje uvedené v tomto dokumentu. Tím se zajistí, že se klíče aktualizují jak v místní Active Directory, tak v Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Odebrání serveru Microsoft Entra Kerberos

Pokud chcete vrátit scénář a odebrat server Microsoft Entra Kerberos z místní Active Directory i Microsoft Entra ID, spusťte následující příkaz:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Scénáře s víceforesty a vícedoménami

Objekt serveru Microsoft Entra Kerberos je reprezentován v Microsoft Entra ID jako kerberosDomain objekt. Každá místní Active Directory doména je reprezentována jako jeden objekt KerberosDomain v Microsoft Entra ID.

Řekněme například, že vaše organizace má doménovou strukturu služby Active Directory se dvěma doménami contoso.com a fabrikam.com. Pokud se rozhodnete povolit microsoft Entra ID vydávat TGT protokolu Kerberos pro celou doménovou strukturu, existují dva objekty KerberosDomain v Microsoft Entra ID, jeden objekt KerberosDomain pro contoso.com a druhý pro fabrikam.com. Pokud máte více doménových struktur služby Active Directory, existuje jeden objekt KerberosDomain pro každou doménu v každé doménové struktuře.

Postupujte podle pokynů v tématu Vytvoření objektu serveru Kerberos v každé doméně a doménové struktuře ve vaší organizaci, která obsahuje uživatele Microsoft Entra.

Známé chování

Pokud vypršela platnost hesla, přihlášení pomocí FIDO je zablokované. Očekávání spočívá v tom, že uživatelé resetují svá hesla, než se budou moct přihlásit pomocí FIDO. Toto chování platí také pro hybridní místní synchronizované přihlašování uživatelů s Windows Hello pro firmy cloudovým vztahem důvěryhodnosti kerberos.

Řešení potíží a zpětná vazba

Pokud narazíte na problémy nebo chcete sdílet zpětnou vazbu k této funkci přihlašování pomocí hesla bez hesla, sdílejte ji prostřednictvím aplikace Centrum Windows Feedback následujícím způsobem:

- Otevřete Centrum Feedback a ujistěte se, že jste přihlášení.

- Odešlete zpětnou vazbu výběrem následujících kategorií:

- Kategorie: Zabezpečení a ochrana osobních údajů

- Podkategorie: FIDO

- Pokud chcete zaznamenat protokoly, použijte možnost Znovu vytvořit můj problém .

Nejčastější dotazy k přihlašování k bezpečnostnímu klíči bez hesla

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Tady jsou některé odpovědi na nejčastější dotazy týkající se přihlašování bez hesla:

Funguje přihlašování pomocí hesla bez hesla v místním prostředí?

Tato funkce nefunguje v čistě místním prostředí služby AD DS.

Moje organizace vyžaduje dvoufaktorové ověřování pro přístup k prostředkům. Co můžu udělat pro podporu tohoto požadavku?

Klíče zabezpečení mají různé faktory. Požádejte výrobce zařízení o záznamu a prodiskutujte, jak je možné jejich zařízení povolit pomocí PIN kódu nebo biometrického kódu jako druhého faktoru.

Můžou správci nastavit klíče zabezpečení?

Pracujeme na této funkci pro obecnou dostupnost (GA) této funkce.

Kde najdu kompatibilní klíče zabezpečení?

Informace o kompatibilních klíčích zabezpečení najdete v tématu Klíče zabezpečení FIDO2.

Co můžu dělat, když ztratím svůj bezpečnostní klíč?

Pokud chcete odstranit zaregistrovaný bezpečnostní klíč, přihlaste se k myaccount.microsoft.com a přejděte na stránku Bezpečnostní údaje .

Co můžu dělat, když nemůžu použít klíč zabezpečení FIDO hned po vytvoření hybridního počítače připojeného k Microsoft Entra?

Pokud provádíte čistou instalaci počítače s hybridním připojením k Microsoft Entra po připojení k doméně a restartování, musíte se přihlásit pomocí hesla a počkat na synchronizaci zásad, než se budete moct přihlásit pomocí klíče zabezpečení FIDO.

- Zkontrolujte aktuální stav spuštěním

dsregcmd /statusv okně příkazového řádku a zkontrolujte, jestli se stav AzureAdJoined i DomainJoined zobrazují jako ANO. - Toto zpoždění při synchronizaci představuje známé omezení zařízení připojených k doméně a není specifické pro FIDO.

Co když po přihlášení pomocí FIDO nemůžu získat jednotné přihlašování k síťovému prostředku NTLM a zobrazí se výzva k zadání přihlašovacích údajů?

Ujistěte se, že je dostatek řadičů domény opravených tak, aby odpovídaly včas na vaši žádost o prostředek. Pokud chcete zjistit, jestli řadič domény tuto funkci spouští, spusťte nltest /dsgetdc:contoso /keylist /kdca zkontrolujte výstup.

Poznámka:

Přepínač /keylist v nltest příkazu je k dispozici v klientském systému Windows 10 v2004 a novějším.

Fungují klíče zabezpečení FIDO2 v přihlášení k Windows s řadičem domény jen pro čtení v hybridním prostředí?

Přihlášení k SYSTÉMU WINDOWS FIDO2 hledá zapisovatelný řadič domény pro výměnu TGT uživatele. Pokud máte alespoň jeden zapisovatelný řadič domény na lokalitu, funguje přihlášení správně.