Tato příručka představuje sadu osvědčených postupů pro spouštění S/4HANA a Suite v HANA v prostředí s vysokou dostupností, které podporuje zotavení po havárii (DR) v Azure. Informace Fiori se vztahují pouze na aplikace S/4HANA.

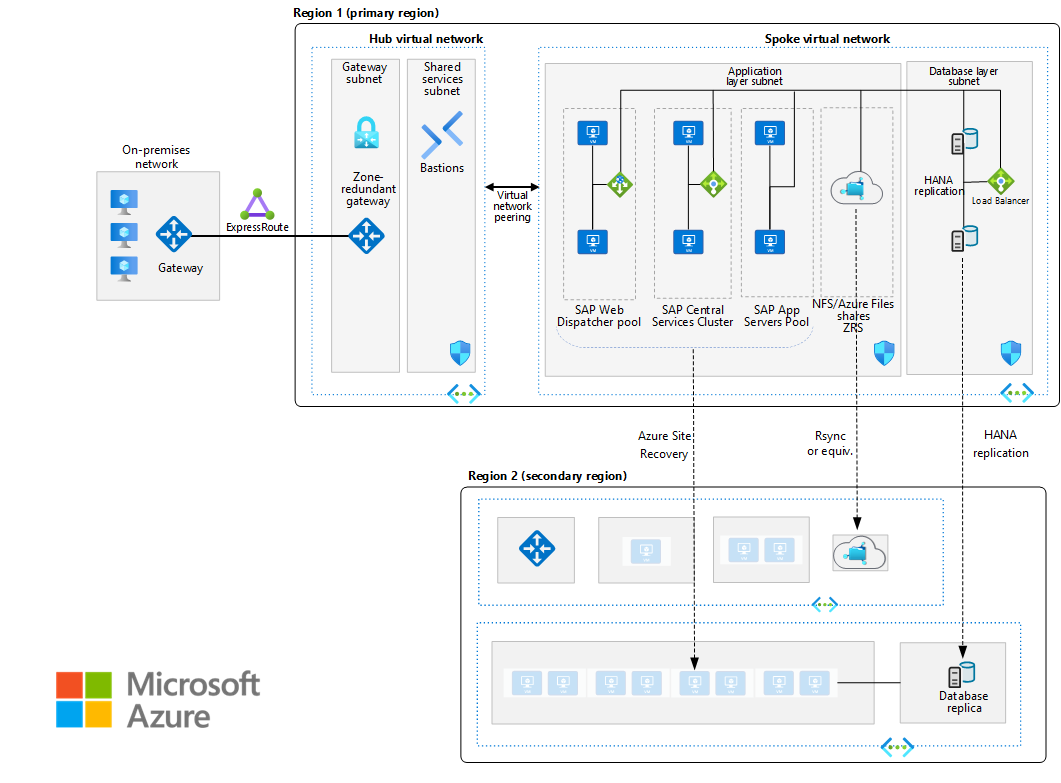

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

Poznámka:

Nasazení této architektury vyžaduje odpovídající licencování produktů SAP a dalších technologií jiných společností než Microsoft.

Tato příručka popisuje běžný produkční systém. Tato architektura je nasazená s velikostmi virtuálních počítačů, které můžete změnit tak, aby vyhovovala potřebám vaší organizace. Aby vyhovovaly potřebám vaší firmy, můžete tuto konfiguraci snížit na jeden virtuální počítač.

V této příručce je rozložení sítě výrazně zjednodušené, aby demonstrovaly principy architektury. Není určeno k popisu celé podnikové sítě.

Architektura používá následující komponenty. Některé sdílené služby jsou volitelné.

Azure Virtual Network. Služba Virtual Network bezpečně propojuje prostředky Azure mezi sebou. V této architektuře se virtuální síť připojuje k místnímu prostředí prostřednictvím brány nasazené v centru hvězdicové topologie. Paprsk je virtuální síť, která se používá pro aplikace SAP a databázové vrstvy.

Partnerský vztah virtuálních sítí Tato architektura používá několik virtuálních sítí, které jsou vzájemně propojeny. Tato topologie nabízí segmentaci a izolaci sítě pro služby nasazené v Azure. Partnerský vztah propojuje sítě transparentně prostřednictvím páteřní sítě Microsoftu a v případě implementace v jedné oblasti nedojde k penalizaci výkonu. Samostatné podsítě se používají pro každou vrstvou aplikaci (SAP NetWeaver), databázi a sdílené služby, jako je jump box a Windows Server Active Directory.

Vms. Tato architektura používá virtuální počítače se systémem Linux pro aplikační vrstvu a databázovou vrstvu seskupené následujícím způsobem:

Aplikační vrstva. Tato vrstva architektury zahrnuje front-endový fond serverů Fiori, fond SAP Web Dispatcher, fond aplikačních serverů a cluster SAP Central Services. Pro zajištění vysoké dostupnosti centrálních služeb v Azure běžících na virtuálních počítačích s Linuxem se vyžaduje vysoce dostupná služba síťové sdílené složky, jako jsou sdílené složky NFS ve službě Soubory Azure, Azure NetApp Files, servery systému souborů NFS (Clustered Network File System) nebo SIOS Protection Suite pro Linux. Pokud chcete nastavit vysoce dostupnou sdílenou složku pro cluster Centrální služby v Systému Red Hat Enterprise Linux (RHEL), můžete glusterFS nakonfigurovat na virtuálních počítačích Azure, na kterých běží RHEL. Na SUSE Linux Enterprise Serveru (SLES) 15 SP1 a novějších verzích nebo SLES pro aplikace SAP můžete pomocí sdílených disků Azure v clusteru Pacemaker dosáhnout vysoké dostupnosti.

SAP HANA. Databázová vrstva využívá dva nebo více virtuálních počítačů s Linuxem v clusteru k dosažení vysoké dostupnosti v nasazení vertikálního navýšení kapacity. Replikace systému HANA (HSR) se používá k replikaci obsahu mezi primárními a sekundárními systémy HANA. Clustering s Linuxem se používá ke zjišťování selhání systému a usnadnění automatického převzetí služeb při selhání. K zajištění izolace nebo vypnutí systému selhání nebo vypnutí clusteru se musí použít mechanismus dělení mozku na úložiště nebo cloud. V nasazeních s horizontálním navýšením kapacity HANA můžete dosáhnout vysoké dostupnosti databáze pomocí jedné z následujících možností:

- Nakonfigurujte pohotovostní uzly HANA pomocí služby Azure NetApp Files bez komponenty clusteringu s Linuxem.

- Horizontální navýšení kapacity bez pohotovostních uzlů pomocí služby Azure Premium Storage Pro převzetí služeb při selhání použijte clustering s Linuxem.

Azure Bastion. Tato služba umožňuje připojit se k virtuálnímu počítači pomocí prohlížeče a webu Azure Portal nebo přes nativního klienta SSH nebo RDP, který je již nainstalovaný na místním počítači. Pokud se ke správě používají jenom protokolY RDP a SSH, je skvělým řešením Azure Bastion. Pokud používáte jiné nástroje pro správu, jako je SQL Server Management Studio nebo front-end SAP, použijte tradiční jump box s vlastním nasazením.

Privátní DNS služba.Azure Privátní DNS poskytuje spolehlivou a zabezpečenou službu DNS pro vaši virtuální síť. Azure Privátní DNS spravuje a překládá názvy domén ve virtuální síti bez nutnosti konfigurace vlastního řešení DNS.

Nástroje pro vyrovnávání zatížení. Pokud chcete distribuovat provoz do virtuálních počítačů v podsíti aplikační vrstvy SAP pro zajištění vysoké dostupnosti, doporučujeme použít Azure Standard Load Balancer. Všimněte si, že Load Balancer úrovně Standard poskytuje ve výchozím nastavení vrstvu zabezpečení. Virtuální počítače, které jsou za Load Balancerem úrovně Standard, nemají odchozí připojení k internetu. Pokud chcete povolit odchozí internet na virtuálních počítačích, musíte aktualizovat konfiguraci Load Balanceru úrovně Standard. K získání odchozího připojení můžete použít také Azure NAT Gateway . V případě vysoké dostupnosti webových aplikací SAP použijte integrovaný nástroj SAP Web Dispatcher nebo jiný komerčně dostupný nástroj pro vyrovnávání zatížení. Založte výběr na:

- Váš typ provozu, například HTTP nebo SAP GUI.

- Síťové služby, které potřebujete, například ukončení protokolu SSL (Secure Sockets Layer).

Load Balancer úrovně Standard podporuje několik front-endových virtuálních IP adres. Tato podpora je ideální pro implementace clusteru, které zahrnují tyto komponenty:

- Pokročilé programování obchodních aplikací (jazyk ABAP) SAP Central Service (ASCS)

- Server replikace enqueue (ERS)

Tyto dvě komponenty můžou sdílet nástroj pro vyrovnávání zatížení, aby se řešení zjednodušilo.

Standard Load Balancer podporuje také clustery SAP s více systémem (multi-SID). Jinými slovy, několik systémů SAP na SLES nebo RHEL může sdílet společnou infrastrukturu s vysokou dostupností, aby se snížily náklady. Doporučujeme vyhodnotit úspory nákladů a vyhnout se umístění příliš mnoha systémů do jednoho clusteru. podpora Azure maximálně pět identifikátorů SID na cluster.

Application Gateway. Aplikace Azure Gateway je nástroj pro vyrovnávání zatížení webového provozu, který můžete použít ke správě provozu do webových aplikací. Tradiční nástroje pro vyrovnávání zatížení pracují na přenosové vrstvě (OSI vrstva 4 – TCP a UDP). Směrují provoz na základě zdrojové IP adresy a portu na cílovou IP adresu a port. Application Gateway může rozhodovat o směrování na základě dalších atributů požadavku HTTP, jako je cesta URI nebo hlavičky hostitele. Tento typ směrování se označuje jako vyrovnávání zatížení aplikační vrstvy (vrstva OSI 7). S/4HANA nabízí služby webových aplikací prostřednictvím Fiori. Pomocí služby Application Gateway můžete vyrovnávat zatížení tohoto front-endu Fiori, který se skládá z webových aplikací.

Brána. Brána propojuje jedinečné sítě a rozšiřuje vaši místní síť na virtuální síť Azure. Azure ExpressRoute je doporučená služba Azure pro vytváření privátních připojení, která nepřecházejí přes veřejný internet, ale můžete také použít připojení typu site-to-site . Aby se snížila latence, ExpressRoute Global Reach a ExpressRoute FastPath jsou možnosti připojení, které jsou popsány dále v tomto článku.

Zónově redundantní brána. Brány ExpressRoute nebo virtuální privátní sítě (VPN) můžete nasadit napříč zónami, abyste se hlídali před selháními zón. Tato architektura využívá zónově redundantní brány virtuální sítě k odolnosti místo zónového nasazení založeného na stejné zóně dostupnosti.

Skupina umístění bezkontaktní komunikace. Tato logická skupina umístí omezení na virtuální počítače nasazené ve skupině dostupnosti nebo škálovací sadě virtuálních počítačů. Skupina umístění bezkontaktní komunikace upřednostňuje společné umístění, které umístí virtuální počítače do stejného datacentra, aby se minimalizovala latence aplikace.

Poznámka:

Možnosti konfigurace pro optimální latenci sítě s aplikacemi SAP obsahují aktualizovanou strategii konfigurace. Tento článek byste si měli přečíst, zejména pokud máte v úmyslu nasadit systém SAP, který má optimální latenci sítě.

Skupiny zabezpečení sítě. Chcete-li omezit příchozí, odchozí a uvnitř podsíť provozu ve virtuální síti, můžete vytvořit skupiny zabezpečení sítě.

Skupiny zabezpečení aplikací Pokud chcete definovat jemně odstupňované zásady zabezpečení sítě, které jsou založené na úlohách a jsou zaměřené na aplikace, použijte skupiny zabezpečení aplikací místo explicitních IP adres. Virtuální počítače můžete seskupit podle názvu a zabezpečit aplikace filtrováním provozu z důvěryhodných segmentů sítě.

Azure Storage Úložiště poskytuje trvalost dat pro virtuální počítač ve formě virtuálního pevného disku. Doporučujeme spravované disky Azure.

Doporučení

Tato architektura popisuje malé nasazení na úrovni produkčního prostředí. Nasazení se liší podle obchodních požadavků, proto zvažte tato doporučení jako výchozí bod.

Virtuální počítače

Ve fondech a clusterech aplikačních serverů upravte počet virtuálních počítačů na základě vašich požadavků. Podrobné informace o spuštění SAP NetWeaver na virtuálních počítačích najdete v průvodci plánováním a implementací virtuálních počítačů Azure. Průvodce se vztahuje také na nasazení SAP S/4HANA.

Podrobnosti o podpoře SAP pro typy virtuálních počítačů Azure a metriky propustnosti (SAPS) najdete v 1928533 SAP Note. Pokud chcete získat přístup k poznámkám SAP, potřebujete účet SAP Service Marketplace. Seznam certifikovaných virtuálních počítačů Azure pro databázi HANA najdete v tématu Sap Certified and Supported SAP HANA Hardware Directory.

SAP Web Dispatcher

Komponenta Web Dispatcher se používá k vyrovnávání zatížení provozu SAP mezi aplikačními servery SAP. Aby bylo dosaženo vysoké dostupnosti sap Web Dispatcheru, Azure Load Balancer implementuje buď cluster s podporou převzetí služeb při selhání, nebo paralelní instalaci web dispatcheru. Pro internetovou komunikaci představuje samostatné řešení v hraniční síti doporučenou architekturu, která vyhovuje obavám zabezpečení. Vložený webový dispečer ve službě ASCS je speciální možností. Pokud použijete tuto možnost, zvažte správnou velikost kvůli nadbytečné úloze ve službě ASCS.

Fiori front-end server (FES)

Tato architektura řeší mnoho požadavků a předpokládá, že se používá vložený model Fiori FES. Všechny technologické komponenty se instalují do samotného systému S/4, což znamená, že každý systém S/4 má svůj vlastní launchpad Fiori. Nastavení vysoké dostupnosti pro tento model nasazení je to, že systém S/4 – nevyžaduje se žádné další clustering ani virtuální počítače. Z tohoto důvodu diagram architektury nezobrazuje komponentu FES.

Popis primárních možností nasazení ( vložených nebo centrálních) v závislosti na scénářích – najdete v tématu s možnostmi nasazení SAP Fiori a doporučeními na šířku systému. Kvůli jednoduchosti a výkonu jsou verze softwaru mezi komponentami technologie Fiori a aplikacemi S/4 úzce propojené. Toto nastavení vytvoří nasazení centra, které vyhovuje pouze několika úzkým případům použití.

Pokud používáte nasazení centra FES, je FES doplňkovou komponentou klasického zásobníku SAP NetWeaver jazyk ABAP. Nastavte vysokou dostupnost stejným způsobem, jakým chráníte třívrstvý zásobník aplikací jazyk ABAP s clusterovanými nebo více hostiteli: použijte vrstvu pohotovostní databáze serveru, clusterovanou vrstvu ASCS s vysokou dostupností NFS pro sdílené úložiště a alespoň dva aplikační servery. Provoz je vyrovnána zatížení prostřednictvím dvojice instancí Web Dispatcheru, které mohou být buď clusterované, nebo paralelní. Pro internetové aplikace Fiori doporučujeme nasazení centra FES v hraniční síti. Brány firewall webových aplikací Azure ve službě Application Gateway můžete použít jako kritickou komponentu k odchýlení hrozeb. Pro ověřování uživatelů a jednotné přihlašování pro SAP Fiori použijte ID Microsoft Entra s SAML.

Některé příklady návrhu příchozích a odchozích přenosů na internetu najdete v tématu Příchozí a odchozí připojení k internetu pro SAP v Azure.

Fond aplikačních serverů

Ke správě přihlašovacích skupin pro jazyk ABAP aplikačních serverů se běžně používá transakce SMLG k vyrovnávání zatížení uživatelů přihlášení, použití SM61 pro skupiny dávkových serverů, použití RZ12 pro skupiny vzdáleného volání funkce (RFC) atd. Tyto transakce používají funkci vyrovnávání zatížení, která je na serveru zpráv Centrální služby k distribuci příchozích relací nebo úloh mezi fond aplikačních serverů SAP, které zpracovávají rozhraní SAP GUI a provoz RFC.

Cluster SAP Central Services

Centrální služby můžete nasadit na jeden virtuální počítač, když smlouva SLA (Service Level Agreement) o dostupnosti virtuálního počítače s jednou instancí Azure splňuje váš požadavek. Virtuální počítač se ale stane potenciálním kritickým bodem selhání (SPOF) pro prostředí SAP. Pro nasazení centrálních služeb s vysokou dostupností použijte systém souborů NFS přes Azure Files nebo službu Azure NetApp Files a cluster Centrální služby.

Další možností je použití sdílených disků Azure k dosažení vysoké dostupnosti. V SLES 15 SP1 a novějších nebo SLES pro aplikace SAP můžete nastavit cluster Pacemaker pomocí sdílených disků Azure pro Linux.

Alternativně můžete použít sdílenou složku NFS pro sdílené úložiště clusteru s Linuxem.

Při nasazení Azure se aplikační servery připojují k vysoce dostupné centrální službě prostřednictvím názvů virtuálních hostitelů služeb Central Services nebo ERS. Tyto názvy hostitelů se přiřazují konfiguraci front-endové IP adresy clusteru nástroje pro vyrovnávání zatížení. Load Balancer podporuje několik IP adres front-endu, takže virtuální IP adresy centrální služby i VIRTUÁLNÍ IP adresy ERS je možné nakonfigurovat na jeden nástroj pro vyrovnávání zatížení.

Podpora clusteru s Linuxem pro instalaci ascs s více identifikátory SID v Azure je teď obecně dostupná. Sdílení clusteru dostupnosti mezi několika systémy SAP zjednodušuje prostředí SAP.

Sítě

Tato architektura používá hvězdicovou topologii, kde virtuální síť centra funguje jako centrální bod připojení k místní síti. Paprsky jsou virtuální sítě, které jsou v partnerském vztahu s centrem. Paprsky můžete použít k izolaci úloh. Provoz prochází mezi místním datacentrem a centrem prostřednictvím připojení brány.

Síťové karty

Tradiční místní nasazení SAP implementují více síťových karet na počítač, aby se oddělil provoz správy od obchodního provozu. V Azure je virtuální síť softwarově definovanou sítí, která odesílá veškerý provoz přes stejné síťové prostředky infrastruktury. Proto je použití více síťových adaptérů pro důležité informace o výkonu zbytečné. Pokud ale vaše organizace potřebuje oddělit provoz, můžete na virtuální počítač nasadit několik síťových adaptérů, připojit každou síťovou kartu k jiné podsíti a pak pomocí skupin zabezpečení sítě vynutit různé zásady řízení přístupu.

Síťové karty Azure podporují více IP adres. Tato podpora je v souladu s postupem, který SAP doporučuje používat názvy virtuálních hostitelů pro instalace, jak je uvedeno v poznámce SAP 962955. Pokud chcete získat přístup k poznámkám SAP, potřebujete účet SAP Service Marketplace.

Podsítě a skupiny zabezpečení sítě

Tato architektura rozdělí adresní prostor virtuální sítě na podsítě. Každou podsíť můžete přidružit ke skupině zabezpečení sítě, která definuje zásady přístupu pro podsíť. Umístěte aplikační servery do samostatné podsítě. Díky tomu je můžete snadněji zabezpečit tím, že místo jednotlivých serverů spravujete zásady zabezpečení podsítě.

Když přidružíte skupinu zabezpečení sítě k podsíti, skupina zabezpečení sítě se vztahuje na všechny servery v podsíti a nabízí jemně odstupňovanou kontrolu nad servery. Nastavte skupiny zabezpečení sítě pomocí webu Azure Portal, PowerShellu nebo Azure CLI.

ExpressRoute Global Reach

Pokud vaše síťové prostředí zahrnuje dva nebo více okruhů ExpressRoute, může vám služba ExpressRoute Global Reach pomoct snížit segmenty směrování sítě a snížit latenci. Tato technologie je partnerský vztah tras protokolu BGP (Border Gateway Protocol), který je nastavený mezi dvěma nebo více okruhy ExpressRoute pro přemostit dvě domény směrování ExpressRoute. Global Reach snižuje latenci, když síťový provoz prochází více než jedním okruhem ExpressRoute. V současné době je k dispozici pouze pro privátní peering v okruhech ExpressRoute.

V současné době neexistují žádné seznamy řízení přístupu k síti ani jiné atributy, které je možné změnit v global Reach. Všechny trasy získané daným okruhem ExpressRoute (z místního prostředí a Azure) se tedy inzerují napříč partnerským vztahem okruhu do druhého okruhu ExpressRoute. Doporučujeme vytvořit filtrování síťového provozu místně, abyste omezili přístup k prostředkům.

ExpressRoute FastPath

FastPath implementuje výměny Microsoft Edge v vstupním bodě sítě Azure. FastPath snižuje segmenty směrování sítě pro většinu datových paketů. Díky tomu FastPath snižuje latenci sítě, zlepšuje výkon aplikace a je výchozí konfigurací pro nová připojení ExpressRoute k Azure.

Pokud chcete aktivovat FastPath, kontaktujte podpora Azure pro existující okruhy ExpressRoute.

FastPath nepodporuje partnerský vztah virtuálních sítí. Pokud jsou v partnerském vztahu jiné virtuální sítě, které jsou připojené k ExpressRoute, síťový provoz z vaší místní sítě do ostatních paprskových virtuálních sítí se odešle do brány virtuální sítě. Alternativním řešením je přímé připojení všech virtuálních sítí k okruhu ExpressRoute.

Nástrojů pro vyrovnávání zatížení

SAP Web Dispatcher zpracovává vyrovnávání zatížení provozu HTTP(S) do fondu aplikačních serverů SAP. Tento softwarový nástroj pro vyrovnávání zatížení nabízí služby aplikační vrstvy (označované jako vrstva 7 v síťovém modelu ISO), které jsou schopné ukončit protokol SSL a další funkce snižování zátěže.

Load Balancer je služba vrstvy přenosu sítě (vrstva 4), která vyrovnává provoz pomocí hodnoty hash řazené kolekce členů z datových proudů. Hodnota hash je založená na zdrojové IP adrese, zdrojovém portu, cílové IP adrese, cílovém portu a typu protokolu. Load Balancer se používá v nastaveních clusteru k směrování provozu do primární instance služby nebo uzlu, který je v pořádku, pokud dojde k chybě. Doporučujeme používat Azure Standard Load Balancer pro všechny scénáře SAP. Je důležité si uvědomit, že Load Balancer úrovně Standard je ve výchozím nastavení zabezpečený a žádné virtuální počítače za Load Balancerem úrovně Standard nemají odchozí připojení k internetu. Pokud chcete povolit odchozí internet na virtuálních počítačích, musíte upravit konfiguraci Load Balanceru úrovně Standard.

Pro provoz z klientů SAP GUI, kteří se připojují k serveru SAP přes protokol DIAG nebo RFC, server zpráv Centrální služby vyrovnává zatížení prostřednictvím skupin přihlášení aplikačního serveru SAP. Není potřeba žádný další nástroj pro vyrovnávání zatížení.

Úložiště

Někteří zákazníci používají pro své aplikační servery standardní úložiště. Vzhledem k tomu, že spravované disky úrovně Standard nejsou podporované, jak je uvedeno v poznámkách SAP 1928533, doporučujeme ve všech případech používat prémiové spravované disky Azure nebo Azure NetApp Files . Nedávná aktualizace poznámky SAP 2015553 vylučuje použití úložiště HDD úrovně Standard a úložiště SSD úrovně Standard pro několik konkrétních případů použití.

Vzhledem k tomu, že aplikační servery nejsou hostitelem obchodních dat, můžete také použít menší disky P4 a P6 Premium, které vám pomůžou se správou nákladů. Informace o tom, jak typ úložiště ovlivňuje smlouvu SLA o dostupnosti virtuálního počítače, najdete v tématu SLA pro virtuální počítače. Ve scénářích s vysokou dostupností jsou funkce sdíleného disku Azure dostupné na discích SSD Azure úrovně Premium a Azure Ultra Disk Storage. Další informace najdete v tématu Spravované disky Azure.

Sdílené disky Azure můžete použít s Windows Serverem, SLES 15 SP 1 a novějším nebo SLES pro SAP. Pokud používáte sdílený disk Azure v clusterech s Linuxem, sdílený disk Azure slouží jako blokové zařízení STONITH (SBD). Nabízí hlas kvora v situaci dělení sítě clusteru. Tento sdílený disk nemá systém souborů a nepodporuje souběžné zápisy z několika členských virtuálních počítačů clusteru.

Azure NetApp Files má integrované funkce sdílení souborů pro systém souborů NFS a SMB.

Pro scénáře sdílených složek NFS poskytuje Azure NetApp Files dostupnost pro sdílené složky NFS, které lze použít pro /hana/shareda /hana/data/hana/log svazky. Záruku dostupnosti najdete ve sla pro Azure NetApp Files. Pokud pro /hana/data svazky a /hana/log svazky používáte sdílené složky NFS založené na Službě Azure NetApp Files, musíte použít protokol NFS verze 4.1. /hana/shared Pro svazek se podporuje protokol NFS v3.

Pro záložní úložiště dat doporučujeme používat studené a archivní úrovně přístupu Azure. Tyto úrovně úložiště jsou nákladově efektivní způsoby ukládání dlouhodobých dat, ke kterým dochází zřídka. Můžete také zvážit použití úrovně Standard služby Azure NetApp Files jako cíle zálohování nebo možnosti zálohování služby Azure NetApp Files. Pro spravovaný disk je doporučená datová úroveň zálohování studená nebo archivní úroveň přístupu Azure.

Úroveň výkonu Ultra Disk Storage a Azure NetApp Files výrazně snižují latenci disku a využívají důležité aplikace pro výkon a databázové servery SAP.

Azure Premium SSD v2 je navržený pro úlohy kritické pro výkon, jako je SAP. Informace o výhodách tohoto řešení úložiště a jeho aktuálních omezeních najdete v tématu Nasazení ssd úrovně Premium v2 .

Důležité informace o výkonu

Aplikační servery SAP neustále komunikují s databázovými servery. Pro aplikace kritické pro výkon, které běží na libovolné databázové platformě, včetně SAP HANA, povolte akcelerátor zápisu pro svazek protokolu, pokud používáte SSD úrovně Premium v1. To může zlepšit latenci zápisu do protokolu. Ssd úrovně Premium v2 nepoužívá akcelerátor zápisu. Akcelerátor zápisu je k dispozici pro virtuální počítače řady M.

K optimalizaci komunikace mezi servery použijte akcelerované síťové služby. Většina velikostí instancí virtuálních počítačů optimalizovaných pro obecné účely a výpočetních prostředků, které mají dvě nebo více virtuálních procesorů, podporují akcelerované síťové služby. U instancí, které podporují hyperthreading, podporují instance virtuálních počítačů se čtyřmi nebo více virtuálními procesory akcelerované síťové služby.

Podrobnosti o požadavcích na výkon SAP HANA najdete v poznámkách SAP 1943937 – Nástroj pro kontrolu konfigurace hardwaru. Pokud chcete získat přístup k poznámkám SAP, potřebujete účet SAP Service Marketplace.

Pokud chcete dosáhnout vysoké propustnosti vstupně-výstupních operací za sekundu a šířky pásma disku, platí běžné postupy optimalizace výkonu svazků úložiště pro vaše rozložení úložiště. Pokud například zkombinujete více disků a vytvoříte prokláněný diskový svazek, můžete zlepšit výkon vstupně-výstupních operací. Povolením mezipaměti pro čtení obsahu úložiště, který se mění zřídka, můžete zvýšit rychlost načítání dat. Doporučení týkající se konfigurací úložiště pro různé velikosti virtuálních počítačů při spuštění SAP HANA najdete v tématu Konfigurace úložiště virtuálních počítačů Azure SAP HANA.

Azure Premium SSD v2 je navržený pro úlohy kritické pro výkon, jako je SAP. Informace o výhodách a omezeních a optimálních scénářích využití najdete v typech spravovaných disků Azure.

Diskové úložiště Úrovně Ultra je nová generace úložiště, která splňuje náročné IOPS a požadavky na šířku pásma přenosu aplikací, jako je SAP HANA. Můžete dynamicky měnit výkon disků úrovně Ultra a nezávisle konfigurovat metriky, jako jsou IOPS a MB/s, aniž byste restartovali virtuální počítač. Pokud je diskové úložiště úrovně Ultra dostupné, doporučujeme místo akcelerátoru zápisu diskové úložiště úrovně Ultra.

Některé aplikace SAP vyžadují častou komunikaci s databází. Latence sítě mezi aplikačními a databázovými vrstvami může mít nepříznivý vliv na výkon aplikace. Skupiny umístění bezkontaktní komunikace Azure nastavují omezení umístění pro virtuální počítače nasazené ve skupinách dostupnosti. V rámci logické konstrukce skupiny jsou spolulokace a výkon upřednostňovány oproti škálovatelnosti, dostupnosti a nákladům. Skupiny umístění bezkontaktní komunikace mohou výrazně zlepšit uživatelské prostředí pro většinu aplikací SAP. Informace o skriptech a nástrojích, které jsou k dispozici na GitHubu pro skupiny umístění bezkontaktní komunikace, najdete v tématu Skupiny umístění bezkontaktní komunikace Azure.

Umístění síťového virtuálního zařízení (NVA) mezi aplikací a databázovými vrstvami libovolného zásobníku aplikací SAP se nepodporuje. Síťové virtuální zařízení vyžaduje značné množství času ke zpracování datových paketů. V důsledku toho nepřijatelně zpomaluje výkon aplikace.

Doporučujeme také zvážit výkon při nasazování prostředků se zónami dostupnosti, které můžou zvýšit dostupnost služby, jak je popsáno dále v tomto článku. Zvažte vytvoření jasného profilu latence sítě mezi všemi zónami cílové oblasti. Tento přístup vám pomůže při rozhodování o umístění prostředků pro minimální latenci mezi zónami. Pokud chcete vytvořit tento profil, spusťte test nasazením malých virtuálních počítačů v každé zóně. Mezi doporučené nástroje pro test patří PsPing a Iperf. Po otestech odeberte tyto virtuální počítače. Testovací nástroj pro latenci sítě veřejné domény, který můžete použít místo toho, najdete v tématu Test latence zóny dostupnosti.

Azure NetApp Files má jedinečné funkce výkonu, které umožňují ladění v reálném čase, které vyhovuje potřebám nejnáročnějších prostředí SAP. Důležité informace o výkonu, které je potřeba vzít v úvahu při použití služby Azure NetApp Files, najdete v tématu Určení velikosti databáze HANA ve službě Azure NetApp Files.

Aspekty zabezpečení

Azure nabízí v aplikační vrstvě SAP širokou škálu velikostí virtuálních počítačů pro vertikální navýšení a horizontální navýšení kapacity. Inkluzivní seznam najdete v tématu "Aplikace SAP v Azure: Podporované produkty a typy virtuálních počítačů Azure" v SAP Note 1928533. Pokud chcete získat přístup k poznámkám SAP, potřebujete účet SAP Service Marketplace. Neustále se certifikuje více typů virtuálních počítačů, takže můžete vertikálně navýšit nebo snížit kapacitu ve stejném cloudovém nasazení.

Na databázové vrstvě tato architektura spouští aplikace SAP HANA S/4 na virtuálních počítačích Azure, které můžou vertikálně navýšit kapacitu až 24 terabajtů (TB) v jedné instanci. Pokud vaše úloha překročí maximální velikost virtuálního počítače, můžete použít konfiguraci více uzlů pro maximálně 96 TB (4 x 24) pro aplikace OLTP (online zpracování transakcí). Další informace najdete v tématu Certifikovaný a podporovaný hardwarový adresář SAP HANA.

Aspekty dostupnosti

Redundance prostředků je obecný motiv v řešeních infrastruktury s vysokou dostupností. Smlouvy SLA pro dostupnost virtuálních počítačů s jednou instancí pro různé typy úložišť najdete v tématu SLA pro virtuální počítače. Pokud chcete zvýšit dostupnost služeb v Azure, nasaďte prostředky virtuálních počítačů pomocí škálovacích sad virtuálních počítačů s flexibilní orchestrací, zónami dostupnosti nebo skupinami dostupnosti.

V této distribuované instalaci aplikace SAP se základní instalace replikuje, aby se dosáhlo vysoké dostupnosti. Pro každou vrstvu architektury se návrh s vysokou dostupností liší.

Přístupy k nasazení

Nasazení úloh SAP v Azure může být regionální nebo zónové v závislosti na požadavcích na dostupnost a odolnost aplikací SAP. Azure nabízí různé možnosti nasazení, jako jsou škálovací sady virtuálních počítačů s flexibilní orchestrací (FD=1), zóny dostupnosti a skupiny dostupnosti, aby se zlepšila dostupnost prostředků. Pokud chcete získat komplexní přehled o dostupných možnostech nasazení a jejich použitelnosti v různých oblastech Azure (včetně zón, v rámci jedné zóny nebo v oblasti bez zón), podívejte se na architekturu a scénáře s vysokou dostupností pro SAP NetWeaver.

Web Dispatcher na úrovni aplikačních serverů

Vysokou dostupnost můžete dosáhnout pomocí redundantních instancí Web Dispatcheru. Další informace najdete v tématu SAP Web Dispatcher v dokumentaci k SAP. Úroveň dostupnosti závisí na velikosti aplikace, která je za Web Dispatcherem. V malých nasazeních s několika obavami týkajícími se škálovatelnosti můžete společně vyhledat Web Dispatcher s virtuálními počítači ASCS. Tímto způsobem ušetříte nezávislou údržbu operačního systému a současně získáte vysokou dostupnost.

Centrální služby na úrovni aplikačních serverů

Pro zajištění vysoké dostupnosti centrálních služeb na virtuálních počítačích Azure s Linuxem použijte příslušné rozšíření vysoké dostupnosti pro vybranou distribuci Linuxu. Je zvykem umístit sdílené systémy souborů do vysoce dostupného úložiště NFS pomocí SUSE DRBD nebo Red Hat GlusterFS. Pokud chcete zajistit vysoce dostupný systém souborů NFS a eliminovat potřebu clusteru NFS, můžete místo toho použít jiná nákladově efektivní nebo robustní řešení, jako je NFS přes Azure Files nebo Azure NetApp Files . Jako poznámku si všimněte, že sdílené složky Azure NetApp Files můžou hostovat data a soubory protokolů SAP HANA. Toto nastavení umožňuje model nasazení HANA se škálováním na více systémů s pohotovostními uzly, zatímco systém souborů NFS přes Azure Files je vhodný pro vysoce dostupné sdílení souborů mimo databázi.

Systém souborů NFS přes Azure Files teď podporuje sdílené složky s vysokou dostupností pro SLES i RHEL. Toto řešení funguje dobře u vysoce dostupných sdílených složek, jako jsou ty z , v instalacích /sapmnt/saptrans SAP.

Azure NetApp Files podporuje vysokou dostupnost SLUŽBY ASCS v SLES. Podrobné informace o službě ASCS v systému RHEL s vysokou dostupností najdete v tématu SIOS Protection Suite pro Linux.

Vylepšený agent Azure Plot je k dispozici pro SUSE i Red Hat a poskytuje výrazně rychlejší převzetí služeb při selhání služby než předchozí verze agenta.

Další možností je použití sdílených disků Azure k dosažení vysoké dostupnosti. V SLES 15 SP 1 a novějších nebo SLES pro SAP můžete nastavit cluster Pacemaker pomocí sdílených disků Azure, abyste dosáhli vysoké dostupnosti.

V Azure Standard Load Balanceru můžete povolit port s vysokou dostupností a vyhnout se nutnosti konfigurovat pravidla vyrovnávání zatížení pro mnoho portů SAP. Obecně platí, že pokud při nastavování nástroje pro vyrovnávání zatížení povolíte funkci přímého vrácení serveru (DSR), odpovědi serveru na dotazy klientů můžou nástroj pro vyrovnávání zatížení obejít. Tato funkce se také označuje jako plovoucí IP adresa. Nástroj pro vyrovnávání zatížení může být místní nebo v Azure. Díky tomuto přímému připojení se nástroj pro vyrovnávání zatížení stává kritickým bodem v cestě přenosu dat. Pro clustery ASCS a HANA DB doporučujeme povolit DSR. Pokud virtuální počítače v back-endovém fondu vyžadují veřejné odchozí připojení, vyžaduje se další konfigurace .

Pro provoz z klientů SAP GUI, kteří se připojují k serveru SAP přes protokol DIAG nebo RFC, server zpráv Centrální služby vyrovnává zatížení pomocí přihlašovacích skupin aplikačního serveru SAP. Není potřeba žádný další nástroj pro vyrovnávání zatížení.

Aplikační servery na úrovni aplikačních serverů

Vysokou dostupnost můžete dosáhnout vyrovnáváním zatížení v rámci fondu aplikačních serverů.

Úroveň ASCS

Stejně jako u vrstvy aplikačních serverů je běžně nasazené řešení vysoké dostupnosti HANA pro Linux Pacemaker.

Databázová vrstva

Architektura v této příručce znázorňuje vysoce dostupný databázový systém SAP HANA, který se skládá ze dvou virtuálních počítačů Azure. Funkce replikace nativního systému databázové vrstvy poskytuje ruční nebo automatické převzetí služeb při selhání mezi replikovanými uzly:

- Pro ruční převzetí služeb při selhání nasaďte více než jednu instanci HANA a použijte HSR.

- Pro automatické převzetí služeb při selhání použijte rozšíření HSR i Linux s vysokou dostupností (HAE) pro vaši distribuci Linuxu. Vysoká dostupnost pro Linux poskytuje clusterové služby prostředkům HANA, zjišťování událostí selhání a orchestraci převzetí služeb při selhání do uzlu, který je v pořádku.

Nasazení virtuálních počítačů napříč zónami dostupnosti

Zóny dostupnosti můžou zvýšit dostupnost služeb. Zóny odkazují na fyzicky oddělená umístění v rámci konkrétní oblasti Azure. Zlepšují dostupnost úloh a chrání aplikační služby a virtuální počítače před výpadky datacentra. Virtuální počítače v jedné zóně se považují za virtuální počítače v jedné aktualizační doméně nebo doméně selhání. Při výběru zónového nasazení se virtuální počítače ve stejné zóně distribuují do domén selhání a upgradují se na základě maximálního úsilí.

V oblastech Azure, které tuto funkci podporují, jsou k dispozici aspoň tři zóny. Maximální vzdálenost mezi datovými centry v těchto zónách ale není zaručená. Pokud chcete nasadit víceúrovňový systém SAP napříč zónami, musíte znát latenci sítě v rámci zóny a cílových zón a jak citlivé jsou nasazené aplikace na latenci sítě.

Při rozhodování o nasazení prostředků napříč zónami dostupnosti vezměte v úvahu tyto aspekty:

- Latence mezi virtuálními počítači v jedné zóně

- Latence mezi virtuálními počítači napříč vybranými zónami

- Dostupnost stejných služeb Azure (typů virtuálních počítačů) ve vybraných zónách

Poznámka:

Pro zotavení po havárii nedoporučujeme zóny dostupnosti. Lokalita zotavení po havárii by měla být alespoň 100 mil od primární lokality v případě přírodní katastrofy. Neexistuje žádná jistota o vzdálenosti mezi datacentry.

Příklad aktivního/pasivního nasazení

V tomto příkladu nasazení stav aktivní/pasivní odkazuje na stav aplikační služby v rámci zón. Ve vrstvě aplikace jsou všechny čtyři aktivní aplikační servery systému SAP v zóně 1. Další sada čtyř pasivních aplikačních serverů je integrovaná v zóně 2, ale je vypnutá. Aktivují se jenom v případě, že jsou potřeba.

Clustery se dvěma uzly pro centrální služby a databázi jsou roztažené mezi dvě zóny. Pokud zóna 1 selže, centrální služby a databázové služby běží v zóně 2. Pasivní aplikační servery v zóně 2 se aktivují. Díky všem komponentám tohoto systému SAP, které jsou umístěné ve stejné zóně, se minimalizuje latence sítě.

Příklad aktivního/aktivního nasazení

V nasazení typu aktivní/aktivní jsou dvě sady aplikačních serverů vytvořené ve dvou zónách. V každé zóně jsou dva aplikační servery v každé sadě neaktivní nebo vypnuté. V důsledku toho existují aktivní aplikační servery v obou zónách v normálních operacích.

Služba ASCS a databázové služby běží v zóně 1. Aplikační servery v zóně 2 můžou mít delší latenci sítě, když se připojí k ASCS a databázovým službám kvůli fyzické vzdálenosti mezi zónami.

Pokud zóna 1 přejde do režimu offline, služby ASCS a databázové služby převezme služby při selhání do zóny 2. Neaktivní aplikační servery lze převést do režimu online, aby poskytovaly plnou kapacitu pro zpracování aplikací.

Aspekty zotavení po havárii

Každá vrstva v zásobníku aplikací SAP používá jiný přístup k zajištění ochrany zotavení po havárii. Podrobnosti o strategiích zotavení po havárii a implementaci najdete v tématu Přehled zotavení po havárii a pokyny pro infrastrukturu pro úlohy SAP a pokyny pro zotavení po havárii pro aplikaci SAP.

Poznámka:

Pokud dojde k regionální havárii, která způsobí hromadnou událost převzetí služeb při selhání pro mnoho zákazníků Azure v jedné oblasti, není zaručená kapacita prostředků cílové oblasti. Stejně jako všechny služby Azure site Recovery nadále přidává funkce a možnosti. Nejnovější informace o replikaci z Azure do Azure najdete v matici podpory.

Důležité informace o nákladech

K odhadu nákladů použijte cenovou kalkulačku Azure.

Další informace najdete v části věnované nákladům v tématu Dobře navržená architektura Microsoft Azure.

Virtuální počítače

Tato architektura používá virtuální počítače s Linuxem pro správu, aplikace SAP a databázové vrstvy.

Obecně platí několik možností platby pro virtuální počítače:

U úloh bez předvídatelného času dokončení nebo spotřeby prostředků zvažte možnost průběžných plateb.

Zvažte použití rezervací Azure, pokud se můžete zavázat k používání virtuálního počítače po dobu jednoho roku nebo tříletého období. Rezervace virtuálních počítačů můžou výrazně snížit náklady. Můžete zaplatit až 72 procent nákladů na službu s průběžným platbou.

Pomocí spotových virtuálních počítačů Azure můžete spouštět úlohy, které je možné přerušit a nevyžadují dokončení v rámci předem určeného časového rámce nebo smlouvy SLA. Azure nasadí spotové virtuální počítače, když je k dispozici kapacita, a vyřazuje je, když potřebuje kapacitu zpět. Náklady spojené s spotovými virtuálními počítači jsou nižší než u jiných virtuálních počítačů. Zvažte spotové virtuální počítače pro tyto úlohy:

- Scénáře vysokovýkonné výpočetní techniky, úlohy dávkového zpracování nebo aplikace pro vizuální vykreslování

- Testovací prostředí, včetně kontinuální integrace a úloh průběžného doručování

- Rozsáhlé bezstavové aplikace

Rezervované instance virtuálních počítačů Azure můžou snížit celkové náklady na vlastnictví tím, že zkombinují sazby rezervovaných instancí virtuálních počítačů Azure s předplatným s průběžnými platbami, abyste mohli spravovat náklady napříč předvídatelnými a proměnlivými úlohami. Další informace o této nabídce najdete v tématu Rezervované instance virtuálních počítačů Azure.

Přehled cen najdete v tématu Ceny virtuálních počítačů s Linuxem.

Load Balancer

V tomto scénáři se nástroje pro vyrovnávání zatížení Azure používají k distribuci provozu do virtuálních počítačů v podsíti aplikační vrstvy.

Účtuje se vám jenom počet nakonfigurovaných pravidel vyrovnávání zatížení a odchozích přenosů. Pravidla překladu příchozích síťových adres (NAT) jsou bezplatná. Za Load Balancer úrovně Standard se neúčtují žádné hodinové poplatky, pokud nejsou nakonfigurovaná žádná pravidla.

ExpressRoute

V této architektuře je ExpressRoute síťová služba, která se používá k vytváření privátních připojení mezi místní sítí a virtuálními sítěmi Azure.

Veškerý příchozí přenos dat je zdarma. Veškerý odchozí přenos dat se účtuje na základě předem stanovené sazby. Další informace najdete v tématu o cenách Azure ExpressRoute.

Důležité informace o správě a provozu

Pokud chcete systém udržovat v produkčním prostředí, zvažte následující body.

Azure Center pro řešení SAP

Azure Center for SAP solutions je komplexní řešení, které umožňuje vytvářet a provozovat systémy SAP jako jednotné úlohy v Azure a poskytuje efektivnější základ pro inovace. Prostředí nasazení s asistencí pro řešení SAP také vytvoří potřebné výpočetní, úložné a síťové komponenty, které potřebujete ke spuštění systému SAP. Pomůže vám pak automatizovat instalaci softwaru SAP podle osvědčených postupů Microsoftu. Možnosti správy můžete využít u nových i stávajících systémů SAP v Azure. Další informace najdete v tématu Azure Center pro řešení SAP.

Backup

Data SAP HANA můžete zálohovat mnoha způsoby. Po migraci do Azure pokračujte v používání existujících řešení zálohování, která máte. Azure poskytuje dva nativní přístupy k zálohování. SAP HANA můžete zálohovat na virtuálních počítačích nebo použít Azure Backup na úrovni souborů. Azure Backup má certifikaci BackInt od SAP. Další informace najdete v nejčastějších dotazech k Azure Backup a matici podpory pro zálohování databází SAP HANA na virtuálních počítačích Azure.

Poznámka:

V současné době snímky úložiště Azure podporují jenom nasazení s jedním kontejnerem nebo vertikálním navýšením kapacity HANA.

Správa identit

Použití centralizovaného systému správy identit k řízení přístupu k prostředkům na všech úrovních:

Poskytnutí přístupu k prostředkům Azure prostřednictvím řízení přístupu na základě role v Azure (Azure RBAC)

Udělte přístup k virtuálním počítačům Azure prostřednictvím protokolu LDAP (Lightweight Directory Access Protocol), Microsoft Entra ID, Kerberos nebo jiného systému.

Podpora přístupu v rámci samotných aplikací prostřednictvím služeb, které SAP poskytuje, nebo použití OAuth 2.0 a Microsoft Entra ID.

Sledování

Pokud chcete maximalizovat dostupnost a výkon aplikací a služeb v Azure, použijte Azure Monitor, komplexní řešení pro shromažďování, analýzu a akce na telemetrii z cloudových a místních prostředí. Azure Monitor ukazuje, jak aplikace fungují a aktivně identifikují problémy, které je ovlivňují, a prostředky, na nichž závisí. V případě aplikací SAP, které běží na SAP HANA a dalších hlavních databázových řešeních, najdete v tématu Azure Monitor pro řešení SAP, kde se dozvíte, jak vám azure Monitor pro SAP může pomoct se správou dostupnosti a výkonu služeb SAP.

Bezpečnostní aspekty

SAP má vlastní modul pro správu uživatelů (UME) pro řízení přístupu a autorizace na základě role v rámci aplikací a databází SAP. Podrobnosti najdete v tématu Zabezpečení SAP HANA: Přehled.

Pokud chcete zlepšit zabezpečení sítě, zvažte použití hraniční sítě , která používá síťové virtuální zařízení k vytvoření brány firewall před podsítí pro Web Dispatcher a fondy front-end serverů Fiori. Náklady na přenos dat jsou důvodem, proč umístit aktivní front-endové servery, které používají aplikace Fiori ve stejné virtuální síti jako systémy S/4. Alternativou je umístit je do hraniční sítě a připojit je k S/4 prostřednictvím partnerského vztahu virtuální sítě.

Kvůli zabezpečení infrastruktury se data šifrují při přenosu a neaktivních uložených datech. Část "Aspekty zabezpečení" sap NetWeaveru ve službě Azure Virtual Machines – Plánování a implementace obsahuje informace o zabezpečení sítě, které platí pro S/4HANA. Tato příručka také určuje síťové porty, které se mají otevřít v bránách firewall, aby umožňovaly komunikaci aplikací.

Pokud chcete šifrovat disky virtuálních počítačů s Linuxem, máte různé možnosti, jak je popsáno v přehledu šifrování disků. Pro šifrování neaktivních uložených dat SAP HANA doporučujeme používat nativní šifrovací technologii SAP HANA. Informace o podpoře šifrování disků Azure v konkrétních distribucích Linuxu, verzích a imagích najdete v tématu Azure Disk Encryption pro virtuální počítače s Linuxem.

Pro šifrování neaktivních uložených dat SAP HANA doporučujeme používat nativní šifrovací technologii SAP HANA.

Poznámka:

Nepoužívejte šifrování neaktivních uložených dat HANA a šifrování disků Azure na stejném svazku úložiště. Pro HANA používejte pouze šifrování dat HANA. Použití klíčů spravovaných zákazníkem může mít také vliv na propustnost vstupně-výstupních operací.

Komunity

Komunity dokážou zodpovědět dotazy a pomáhají zajistit úspěšné nasazení. Zvažte tyto prostředky:

- Spouštění aplikací SAP na blogu Microsoft Platform

- Podpora komunity Azure

- Komunita SAP

- Stack Overflow SAP

Přispěvatelé

Tento článek spravuje Microsoft. Původně byl napsán následujícím přispěvatelem.

Hlavní autor:

- Ben Trinh | Hlavní architekt

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

Další informace a příklady úloh SAP, které používají některé ze stejných technologií jako tato architektura, najdete v těchto článcích:

- Nasazení SAP S/4HANA nebo BW/4HANA v Azure

- Plánování a implementace virtuálních počítačů Azure pro SAP NetWeaver

- Použití Azure k hostování a spouštění scénářů úloh SAP