Správa přístupu k pracovním prostorům služby Log Analytics

Faktory, které určují, ke kterým datům máte přístup v pracovním prostoru služby Log Analytics, jsou:

- Nastavení v samotném pracovním prostoru.

- Vaše přístupová oprávnění k prostředkům, které odesílají data do pracovního prostoru.

- Metoda použitá pro přístup k pracovnímu prostoru.

Tento článek popisuje, jak spravovat přístup k datům v pracovním prostoru služby Log Analytics.

Přehled

Faktory definující data, ke kterým máte přístup, jsou popsány v následující tabulce. Každý faktor je podrobněji popsán v následujících částech.

| Faktor | Popis |

|---|---|

| Režim přístupu | Metoda použitá pro přístup k pracovnímu prostoru. Definuje rozsah dostupných dat a použitý režim řízení přístupu. |

| Režim řízení přístupu | Nastavení pracovního prostoru, které definuje, jestli se oprávnění použijí na úrovni pracovního prostoru nebo prostředku. |

| Řízení přístupu na základě role Azure | Oprávnění použitá pro jednotlivce nebo skupiny uživatelů pro pracovní prostor nebo prostředek odesílající data do pracovního prostoru. Definuje, ke kterým datům máte přístup. |

| Azure RBAC na úrovni tabulky | Volitelná oprávnění definující konkrétní datové typy v pracovním prostoru, ke kterému máte přístup. Lze použít pro všechny režimy přístupu nebo režimy řízení přístupu. |

Režim přístupu

Režim přístupu odkazuje na přístup k pracovnímu prostoru služby Log Analytics a definuje data, ke které můžete přistupovat během aktuální relace. Režim se určuje podle rozsahu, který vyberete v Log Analytics.

Existují dva režimy přístupu:

- Kontext pracovního prostoru: Můžete zobrazit všechny protokoly v pracovním prostoru, ke kterému máte oprávnění. Dotazy v tomto režimu jsou vymezeny na všechna data v tabulkách, ke kterým máte přístup v pracovním prostoru. Tento režim přístupu se používá, když se protokoly přistupují k pracovnímu prostoru jako oboru, například když na webu Azure Portal vyberete protokoly v nabídce Azure Monitor.

- Kontext prostředku: Při přístupu k pracovnímu prostoru pro konkrétní prostředek, skupinu prostředků nebo předplatné, například při výběru protokolů z nabídky prostředků na webu Azure Portal, můžete zobrazit protokoly pouze pro prostředky ve všech tabulkách, ke kterým máte přístup. Dotazy v tomto režimu jsou omezené pouze na data přidružená k tomuto prostředku. Tento režim také umožňuje podrobné řízení přístupu na základě role v Azure. Pracovní prostory používají model protokolu kontextu prostředku, ve kterém se k tomuto prostředku automaticky přidruží každý záznam protokolu vygenerovaný prostředkem Azure.

Záznamy jsou k dispozici pouze v dotazech kontextových prostředků, pokud jsou přidružené k příslušnému prostředku. Pokud chcete toto přidružení zkontrolovat, spusťte dotaz a ověřte, že je vyplněný sloupec _ResourceId .

Existují známá omezení s následujícími prostředky:

- Počítače mimo Azure: Kontext prostředků se podporuje jenom se službou Azure Arc pro servery.

- Přehledy aplikace: Podporováno pouze pro kontext prostředků při použití prostředku založeného na pracovním prostoru Přehledy prostředku.

- Azure Service Fabric

Porovnání režimů přístupu

Následující tabulka shrnuje režimy přístupu:

| Problém | Kontext pracovního prostoru | Kontext prostředku |

|---|---|---|

| Kdo je každý model určený? | Centrální správa. Správa istrátory, kteří potřebují konfigurovat shromažďování dat a uživatele, kteří potřebují přístup k široké škále prostředků. V současné době se také vyžaduje, aby uživatelé, kteří potřebují přistupovat k protokolům pro prostředky mimo Azure. |

Aplikační týmy. Správa istrátory monitorovaných prostředků Azure. Umožňuje jim soustředit se na svůj prostředek bez filtrování. |

| Co uživatel vyžaduje k zobrazení protokolů? | Oprávnění k pracovnímu prostoru Viz Oprávnění pracovního prostoru ve správě přístupu pomocí oprávnění pracovního prostoru. |

Přístup pro čtení k prostředku. Viz Oprávnění k prostředkům ve správě přístupu pomocí oprávnění Azure. Oprávnění mohou být zděděna ze skupiny prostředků nebo předplatného nebo přímo přiřazena k prostředku. Oprávnění k protokolům prostředku se automaticky přiřadí. Uživatel nevyžaduje přístup k pracovnímu prostoru. |

| Jaký je rozsah oprávnění? | Pracovního prostoru. Uživatelé s přístupem k pracovnímu prostoru můžou dotazovat všechny protokoly v pracovním prostoru z tabulek, ke kterým mají oprávnění. Viz Nastavení přístupu pro čtení na úrovni tabulky. |

Prostředek Azure. Uživatelé můžou dotazovat protokoly pro konkrétní prostředky, skupiny prostředků nebo předplatná, ke kterým mají přístup v jakémkoli pracovním prostoru, ale nemůžou dotazovat protokoly pro jiné prostředky. |

| Jak může uživatel přistupovat k protokolům? | V nabídce Služby Azure Monitor vyberte Protokoly. Vyberte protokoly z pracovních prostorů služby Log Analytics. Ze sešitů Azure Monitoru. |

V nabídce prostředku Azure vyberte Protokoly . Uživatelé budou mít přístup k datům pro tento prostředek. V nabídce Azure Monitor vyberte Protokoly. Uživatelé budou mít přístup k datům pro všechny prostředky, ke kterým mají přístup. Pokud mají uživatelé přístup k pracovnímu prostoru, vyberte protokoly z pracovních prostorů služby Log Analytics. Ze sešitů Azure Monitoru. |

Režim řízení přístupu

Režim řízení přístupu je nastavení v každém pracovním prostoru, které definuje způsob určení oprávnění pro daný pracovní prostor.

Vyžadovat oprávnění pracovního prostoru. Tento řídicí režim neumožňuje podrobné řízení přístupu na základě role v Azure. Aby měl uživatel přístup k pracovnímu prostoru, musí mít udělená oprávnění k pracovnímu prostoru nebo konkrétním tabulkám.

Pokud uživatel přistupuje k pracovnímu prostoru v režimu kontextu pracovního prostoru, má přístup ke všem datům v libovolné tabulce, ke které má udělený přístup. Pokud uživatel přistupuje k pracovnímu prostoru v režimu kontextu prostředku, má přístup jenom k datům pro daný prostředek v libovolné tabulce, ke které má udělený přístup.

Toto nastavení je výchozí pro všechny pracovní prostory vytvořené před březnem 2019.

Použijte oprávnění k prostředku nebo pracovnímu prostoru. Tento řídicí režim umožňuje podrobné řízení přístupu na základě role v Azure. Uživatelům je možné udělit přístup jenom k datům přidruženým k prostředkům, které můžou zobrazit přiřazením oprávnění Azure

read.Když uživatel přistupuje k pracovnímu prostoru v režimu kontextu pracovního prostoru, použijí se oprávnění pracovního prostoru. Když uživatel přistupuje k pracovnímu prostoru v režimu kontextu prostředku, ověřují se pouze oprávnění k prostředkům a oprávnění pracovního prostoru se ignorují. Povolte azure RBAC pro uživatele tím, že ho odeberete z oprávnění pracovního prostoru a povolíte jejich rozpoznání oprávnění k prostředkům.

Toto nastavení je výchozí pro všechny pracovní prostory vytvořené po březnu 2019.

Poznámka:

Pokud má uživatel k pracovnímu prostoru oprávnění pouze k prostředkům, může k pracovnímu prostoru přistupovat pouze pomocí režimu kontextu prostředku za předpokladu, že je režim přístupu k pracovnímu prostoru nastavený na Použít oprávnění k prostředku nebo pracovnímu prostoru.

Konfigurace režimu řízení přístupu pro pracovní prostor

V nabídce pracovního prostoru služby Log Analytics zobrazte aktuální režim řízení přístupu k pracovnímu prostoru na stránce Přehled pracovního prostoru.

Toto nastavení změňte na stránce Vlastnosti pracovního prostoru. Pokud nemáte oprávnění ke konfiguraci pracovního prostoru, je změna nastavení zakázaná.

Azure RBAC

Přístup k pracovnímu prostoru se spravuje pomocí Azure RBAC. Pokud chcete udělit přístup k pracovnímu prostoru Služby Log Analytics pomocí oprávnění Azure, postupujte podle pokynů v tématu Přiřazení rolí Azure ke správě přístupu k prostředkům předplatného Azure.

Oprávnění pracovního prostoru

Každý pracovní prostor může mít přidružených více účtů. Každý účet může mít přístup k více pracovním prostorům. Následující tabulka uvádí oprávnění Azure pro různé akce pracovního prostoru:

| Akce | Potřebná oprávnění Azure | Notes |

|---|---|---|

| Změňte cenovou úroveň. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Vytvořte pracovní prostor na webu Azure Portal. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Zobrazte základní vlastnosti pracovního prostoru a zadejte podokno pracovního prostoru na portálu. | Microsoft.OperationalInsights/workspaces/read |

|

| Dotazování protokolů pomocí libovolného rozhraní | Microsoft.OperationalInsights/workspaces/query/read |

|

| Přístup ke všem typům protokolů pomocí dotazů | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Přístup ke konkrétní tabulce protokolu – starší metoda | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Přečtěte si klíče pracovního prostoru a povolte odesílání protokolů do tohoto pracovního prostoru. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Přidání a odebrání řešení monitorování | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/* Microsoft.OperationsManagement/* Microsoft.Automation/* Microsoft.Resources/deployments/*/writeTato oprávnění je potřeba udělit na úrovni skupiny prostředků nebo předplatného. |

|

| Zobrazení dat na dlaždicích řešení Backup a Site Recovery | Správa istrator/Spolusprávce Přistupuje k prostředkům nasazeným pomocí modelu nasazení Classic. |

|

| Spusťte úlohu hledání. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/searchJobs/write |

|

| Obnovte data z archivované tabulky. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/restoreLogs/write |

Předdefinované role

Přiřaďte uživatelům tyto role, abyste jim mohli udělit přístup v různých oborech:

- Předplatné: Přístup ke všem pracovním prostorům v předplatném

- Skupina prostředků: Přístup ke všem pracovním prostorům ve skupině prostředků

- Prostředek: Přístup pouze k zadanému pracovnímu prostoru

Vytvořte přiřazení na úrovni zdroje (pracovního prostoru), abyste zajistili přesné řízení přístupu. Pomocí vlastních rolí můžete vytvářet role s konkrétními požadovanými oprávněními.

Poznámka:

Pokud chcete přidat a odebrat uživatele do role uživatele, musíte mít a Microsoft.Authorization/*/Write mít Microsoft.Authorization/*/Delete oprávnění.

Čtenář Log Analytics

Členové role Čtenář Log Analytics můžou zobrazit všechna nastavení monitorování a monitorování, včetně konfigurace diagnostiky Azure pro všechny prostředky Azure.

Členové role Čtenář Log Analytics můžou provádět:

- Umožňuje zobrazit a prohledat všechna data monitorování.

- Zobrazení nastavení monitorování, včetně zobrazení konfigurace diagnostiky Azure pro všechny prostředky Azure

Role Čtenář Log Analytics zahrnuje následující akce Azure:

| Typ | Oprávnění | Popis |

|---|---|---|

| Akce | */read |

Možnost zobrazit všechny prostředky Azure a konfiguraci prostředků To zahrnuje zobrazení: – Stav rozšíření virtuálního počítače. – Konfigurace diagnostiky Azure pro prostředky. – Všechny vlastnosti a nastavení všech prostředků. U pracovních prostorů umožňuje úplná neomezená oprávnění ke čtení nastavení pracovního prostoru a dotazování dat. Podívejte se na podrobnější možnosti v předchozím seznamu. |

| Akce | Microsoft.Support/* |

Možnost otevírat případy podpory |

| Jiný než akce | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Zabrání čtení klíče pracovního prostoru potřebného k použití rozhraní API pro shromažďování dat a instalaci agentů. Tím zabráníte uživateli v přidávání nových prostředků do pracovního prostoru. |

Přispěvatel Log Analytics

Členové role Přispěvatel Log Analytics můžou provádět:

- Přečtěte si všechna data monitorování udělená rolí čtenáře Log Analytics.

- Úprava nastavení monitorování pro prostředky Azure, včetně:

- Přidání rozšíření virtuálního počítače do virtuálních počítačů

- Konfigurace diagnostiky Azure pro všechny prostředky Azure

- Vytvořte a nakonfigurujte účty Automation. Oprávnění musí být uděleno na úrovni skupiny prostředků nebo předplatného.

- Přidání a odebrání řešení pro správu Oprávnění musí být uděleno na úrovni skupiny prostředků nebo předplatného.

- Čtení klíčů účtu úložiště

- Nakonfigurujte kolekci protokolů ze služby Azure Storage.

- Nakonfigurujte pravidla exportu dat.

- Spusťte úlohu hledání.

- Obnovte archivované protokoly.

Upozorňující

Pomocí oprávnění můžete do virtuálního počítače přidat rozšíření virtuálního počítače, abyste získali plnou kontrolu nad virtuálním počítačem.

Role Přispěvatel Log Analytics zahrnuje následující akce Azure:

| Oprávnění | Popis |

|---|---|

*/read |

Možnost zobrazit všechny prostředky Azure a konfiguraci prostředků To zahrnuje zobrazení: – Stav rozšíření virtuálního počítače. – Konfigurace diagnostiky Azure pro prostředky. – Všechny vlastnosti a nastavení všech prostředků. U pracovních prostorů umožňuje úplná neomezená oprávnění ke čtení nastavení pracovního prostoru a dotazování dat. Podívejte se na podrobnější možnosti v předchozím seznamu. |

Microsoft.Automation/automationAccounts/* |

Možnost vytvářet a konfigurovat účty Azure Automation, včetně přidávání a úprav runbooků |

Microsoft.ClassicCompute/virtualMachines/extensions/* Microsoft.Compute/virtualMachines/extensions/* |

Přidejte, aktualizujte a odeberte rozšíření virtuálních počítačů, včetně rozšíření Microsoft Monitoring Agent a rozšíření OMS Agent pro Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/listKeys/action |

Zobrazení klíče účtu úložiště. Vyžaduje se ke konfiguraci Log Analytics pro čtení protokolů z účtů Azure Storage. |

Microsoft.Insights/alertRules/* |

Přidání, aktualizace a odebrání pravidel upozornění |

Microsoft.Insights/diagnosticSettings/* |

Přidání, aktualizace a odebrání nastavení diagnostiky u prostředků Azure |

Microsoft.OperationalInsights/* |

Přidání, aktualizace a odebrání konfigurace pro pracovní prostory služby Log Analytics Pokud chcete upravit upřesňující nastavení pracovního prostoru, potřebuje Microsoft.OperationalInsights/workspaces/writeuživatel . |

Microsoft.OperationsManagement/* |

Přidání a odebrání řešení pro správu |

Microsoft.Resources/deployments/* |

Vytvoření a odstranění nasazení. Vyžaduje se pro přidávání a odebírání řešení, pracovních prostorů a účtů Automation. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Vytvoření a odstranění nasazení. Vyžaduje se pro přidávání a odebírání řešení, pracovních prostorů a účtů Automation. |

Oprávnění k prostředkům

Pokud chcete číst data z pracovního prostoru nebo je posílat do pracovního prostoru v kontextu prostředku, potřebujete k prostředku tato oprávnění:

| Oprávnění | Popis |

|---|---|

Microsoft.Insights/logs/*/read |

Možnost zobrazit všechna data protokolu pro prostředek |

Microsoft.Insights/logs/<tableName>/readPříklad: Microsoft.Insights/logs/Heartbeat/read |

Možnost zobrazit konkrétní tabulku pro tento prostředek – starší metoda |

Microsoft.Insights/diagnosticSettings/write |

Možnost konfigurovat nastavení diagnostiky tak, aby umožňovala nastavení protokolů pro tento prostředek |

Oprávnění /read se obvykle uděluje z role, která zahrnuje */čtení nebo* oprávnění, například předdefinované role Čtenář a Přispěvatel . Vlastní role, které zahrnují konkrétní akce nebo vyhrazené předdefinované role, nemusí toto oprávnění obsahovat.

Příklady vlastních rolí

Kromě použití předdefinovaných rolí pro pracovní prostor služby Log Analytics můžete vytvořit vlastní role pro přiřazení podrobnějších oprávnění. Tady je několik běžných příkladů.

Příklad 1: Udělte uživateli oprávnění ke čtení dat protokolu ze svých prostředků.

- Nakonfigurujte režim řízení přístupu k pracovnímu prostoru tak, aby používal oprávnění k pracovnímu prostoru nebo prostředku.

- Udělte uživatelům nebo

Microsoft.Insights/logs/*/readoprávnění k jejich prostředkům*/read. Pokud už mají v pracovním prostoru přiřazenou roli Čtenář Log Analytics, stačí.

Příklad 2: Udělte uživateli oprávnění ke čtení dat protokolu ze svých prostředků a spuštění úlohy vyhledávání.

- Nakonfigurujte režim řízení přístupu k pracovnímu prostoru tak, aby používal oprávnění k pracovnímu prostoru nebo prostředku.

- Udělte uživatelům nebo

Microsoft.Insights/logs/*/readoprávnění k jejich prostředkům*/read. Pokud už mají v pracovním prostoru přiřazenou roli Čtenář Log Analytics, stačí. - Udělte uživatelům následující oprávnění k pracovnímu prostoru:

Microsoft.OperationalInsights/workspaces/tables/write: Vyžaduje se, aby bylo možné vytvořit tabulku výsledků hledání (_SRCH).Microsoft.OperationalInsights/workspaces/searchJobs/write: Vyžaduje se, aby bylo možné spustit operaci úlohy vyhledávání.

Příklad 3: Udělte uživateli oprávnění ke čtení dat protokolu ze svých prostředků a nakonfigurujte své prostředky tak, aby odesílaly protokoly do pracovního prostoru služby Log Analytics.

- Nakonfigurujte režim řízení přístupu k pracovnímu prostoru tak, aby používal oprávnění k pracovnímu prostoru nebo prostředku.

- Udělte uživatelům následující oprávnění k pracovnímu prostoru:

Microsoft.OperationalInsights/workspaces/readaMicrosoft.OperationalInsights/workspaces/sharedKeys/action. S těmito oprávněními nemůžou uživatelé provádět žádné dotazy na úrovni pracovního prostoru. Můžou vytvořit výčet pouze pracovního prostoru a použít ho jako cíl pro nastavení diagnostiky nebo konfiguraci agenta. - Udělte uživatelům následující oprávnění k prostředkům:

Microsoft.Insights/logs/*/readaMicrosoft.Insights/diagnosticSettings/write. Pokud už mají přiřazenou roli Přispěvatel Log Analytics, přiřadí se mu role Čtenář nebo udělíte*/readoprávnění k tomuto prostředku, stačí.

Příklad 4: Udělte uživateli oprávnění ke čtení dat protokolu ze svých prostředků, ale ne k odesílání protokolů do pracovního prostoru služby Log Analytics nebo ke čtení událostí zabezpečení.

- Nakonfigurujte režim řízení přístupu k pracovnímu prostoru tak, aby používal oprávnění k pracovnímu prostoru nebo prostředku.

- Udělte uživatelům následující oprávnění k prostředkům:

Microsoft.Insights/logs/*/read. - Přidejte následující NonAction, aby uživatelé mohli číst typ SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. NonAction musí být ve stejné vlastní roli jako akce, která poskytuje oprávnění ke čtení (Microsoft.Insights/logs/*/read). Pokud uživatel zdědí akci čtení z jiné role přiřazené k tomuto prostředku nebo k předplatnému nebo skupině prostředků, může číst všechny typy protokolů. Tento scénář platí i v případě, že dědí*/read, například s rolí Čtenář nebo Přispěvatel.

Příklad 5: Udělte uživateli oprávnění ke čtení dat protokolu ze svých prostředků a všem přihlášením k Microsoft Entra a čtení dat protokolu řešení Update Management v pracovním prostoru služby Log Analytics.

- Nakonfigurujte režim řízení přístupu k pracovnímu prostoru tak, aby používal oprávnění k pracovnímu prostoru nebo prostředku.

- Udělte uživatelům následující oprávnění k pracovnímu prostoru:

Microsoft.OperationalInsights/workspaces/read: Vyžaduje se, aby uživatel mohl vytvořit výčet pracovního prostoru a otevřít podokno pracovního prostoru na webu Azure Portal.Microsoft.OperationalInsights/workspaces/query/read: Vyžaduje se pro každého uživatele, který může spouštět dotazy.Microsoft.OperationalInsights/workspaces/query/SigninLogs/read: Chcete-li číst protokoly přihlašování Microsoft EntraMicrosoft.OperationalInsights/workspaces/query/Update/read: Čtení protokolů řešení Update ManagementMicrosoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Čtení protokolů řešení Update ManagementMicrosoft.OperationalInsights/workspaces/query/UpdateSummary/read: Čtení protokolů řešení Update ManagementMicrosoft.OperationalInsights/workspaces/query/Heartbeat/read: Vyžaduje se, aby bylo možné používat řešení Update Management.Microsoft.OperationalInsights/workspaces/query/ComputerGroup/read: Vyžaduje se, aby bylo možné používat řešení Update Management.

- Udělte uživatelům následující oprávnění ke svým prostředkům:

*/read, přiřazené k roli Čtenář neboMicrosoft.Insights/logs/*/read

Příklad 6: Omezte uživatele v obnovování archivovaných protokolů.

- Nakonfigurujte režim řízení přístupu k pracovnímu prostoru tak, aby používal oprávnění k pracovnímu prostoru nebo prostředku.

- Přiřaďte uživatele k roli Přispěvatel Log Analytics.

- Přidejte následující NonAction, které uživatelům zablokuje obnovení archivovaných protokolů:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Nastavení přístupu pro čtení na úrovni tabulky

Nastavení přístupu na úrovni tabulky umožňují konkrétním uživatelům nebo skupinám udělit oprávnění jen pro čtení k datům z určitých tabulek. Uživatelé s přístupem ke čtení na úrovni tabulky mohou číst data ze zadaných tabulek v pracovním prostoru i v kontextu prostředku.

Poznámka:

K definování přístupu na úrovni tabulky doporučujeme použít zde popsanou metodu, která je aktuálně ve verzi Preview. Alternativně můžete použít starší metodu nastavení přístupu pro čtení na úrovni tabulky, která má určitá omezení související s vlastními tabulkami protokolů. Ve verzi Preview se doporučená metoda popsaná zde nevztahuje na pravidla detekce služby Microsoft Sentinel, která můžou mít přístup k více tabulkám, než je zamýšleno. Než použijete některou z metod, podívejte se na aspekty a omezení přístupu na úrovni tabulky.

Udělení přístupu ke čtení na úrovni tabulky zahrnuje přiřazení dvou rolí uživatele:

- Na úrovni pracovního prostoru – vlastní role, která poskytuje omezená oprávnění ke čtení podrobností pracovního prostoru a spouštění dotazu v pracovním prostoru, ale ne ke čtení dat z tabulek.

- Na úrovni tabulky – role Čtenář , vymezená na konkrétní tabulku.

Pokud chcete uživateli nebo skupině udělit omezená oprávnění k pracovnímu prostoru služby Log Analytics:

Vytvořte vlastní roli na úrovni pracovního prostoru, která uživatelům umožní číst podrobnosti o pracovním prostoru a spouštět v pracovním prostoru dotaz, aniž by museli v tabulkách poskytovat přístup pro čtení k datům:

Přejděte do svého pracovního prostoru a vyberte Role řízení přístupu (IAM).>

Klikněte pravým tlačítkem na roli Čtenář a vyberte Klonovat.

Otevře se obrazovka Vytvořit vlastní roli .

Na kartě Základy na obrazovce:

- Zadejte hodnotu vlastního názvu role a volitelně zadejte popis.

- Nastavte oprávnění směrného plánu na Začátek od začátku.

Vyberte kartu >JSON:

"actions"V části přidejte tyto akce:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read""not actions"V části přidejte:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

V dolní části obrazovky vyberte Uložit>recenzi a vytvořit a na další stránce vytvořte.

Přiřaďte příslušnému uživateli vlastní roli:

Vyberte Řízení přístupu (AIM)>Přidat>přiřazení role.

Vyberte vlastní roli, kterou jste vytvořili, a vyberte Další.

Otevře se karta Členové na obrazovce Přidat přiřazení vlastní role.

Kliknutím na + Vybrat členy otevřete obrazovku Vybrat členy .

Vyhledejte a vyberte uživatele a klikněte na Vybrat.

Vyberte Zkontrolovat a přiřadit.

Uživatel teď může číst podrobnosti pracovního prostoru a spouštět dotaz, ale nemůže číst data z žádných tabulek.

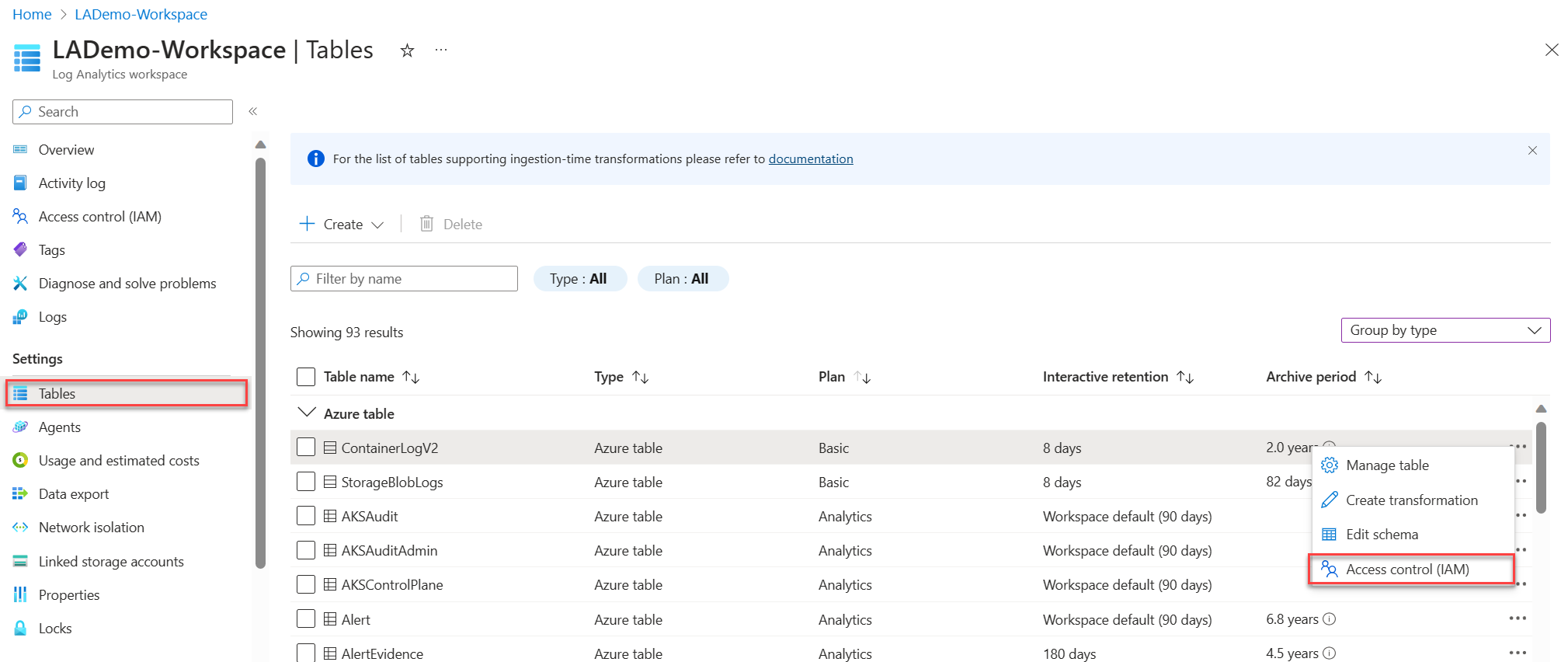

Udělení přístupu ke čtení pro konkrétní tabulku uživateli:

V nabídce Pracovních prostorů služby Log Analytics vyberte Tabulky.

Vyberte tři tečky (...) napravo od tabulky a vyberte Řízení přístupu (IAM).

Na obrazovce Řízení přístupu (IAM) vyberte Přidat>přiřazení role.

Vyberte roli Čtenář a vyberte Další.

Kliknutím na + Vybrat členy otevřete obrazovku Vybrat členy .

Vyhledejte a vyberte uživatele a klikněte na Vybrat.

Vyberte Zkontrolovat a přiřadit.

Uživatel teď může číst data z této konkrétní tabulky. Podle potřeby udělte uživateli přístup pro čtení k jiným tabulkám v pracovním prostoru.

Starší metoda nastavení přístupu pro čtení na úrovni tabulky

Starší metoda na úrovni tabulky také používá vlastní role Azure, které umožňují udělit konkrétním uživatelům nebo skupinám přístup ke konkrétním tabulkám v pracovním prostoru. Vlastní role Azure se vztahují na pracovní prostory s režimy řízení přístupu kontextu pracovního prostoru nebo kontextu prostředků bez ohledu na režim přístupu uživatele.

Pokud chcete definovat přístup k konkrétní tabulce, vytvořte vlastní roli:

- Nastavte uživatelská oprávnění v části Akce definice role.

- Slouží

Microsoft.OperationalInsights/workspaces/query/*k udělení přístupu ke všem tabulkám. - Pokud chcete vyloučit přístup ke konkrétním tabulkám při použití zástupného znaku v akcích, vypište tabulky vyloučené tabulky v části NotActions definice role.

Tady jsou příklady vlastních akcí role pro udělení a odepření přístupu ke konkrétním tabulkám.

Udělte přístup k tabulkám Prezenčních signálů a AzureActivity:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Udělte přístup pouze tabulce SecurityBaseline :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Udělte přístup ke všem tabulkám kromě tabulky SecurityAlert :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Omezení starší verze metody související s vlastními tabulkami

Vlastní tabulky ukládají data, která shromažďujete ze zdrojů dat, jako jsou textové protokoly a rozhraní API kolektoru dat HTTP. Pokud chcete identifikovat typ tabulky, zobrazte informace o tabulce v Log Analytics.

Pomocí starší metody přístupu na úrovni tabulky nemůžete udělit přístup k jednotlivým vlastním tabulkám protokolů na úrovni tabulky, ale přístup ke všem vlastním tabulkám protokolů můžete udělit. Pokud chcete vytvořit roli s přístupem ke všem vlastním tabulkám protokolů, vytvořte vlastní roli pomocí následujících akcí:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Aspekty a omezení přístupu na úrovni tabulky

- V uživatelském rozhraní Log Analytics můžou uživatelé s úrovní tabulky zobrazit seznam všech tabulek v pracovním prostoru, ale můžou načítat pouze data z tabulek, ke kterým mají přístup.

- Standardní role čtenáře nebo přispěvatele, které zahrnují akci */čtení , přepsat řízení přístupu na úrovni tabulky a umožnit uživatelům přístup ke všem datům protokolu.

- Uživatel s přístupem na úrovni tabulky, ale žádná oprávnění na úrovni pracovního prostoru nemají přístup k datům protokolu z rozhraní API, ale ne z webu Azure Portal.

- Správa istrátory a vlastníci předplatného mají přístup ke všem datovým typům bez ohledu na ostatní nastavení oprávnění.

- Vlastníci pracovních prostorů se považují za všechny ostatní uživatele pro řízení přístupu k tabulce.

- Přiřaďte role skupinám zabezpečení místo jednotlivých uživatelů, abyste snížili počet přiřazení. Tento postup vám také pomůže použít existující nástroje pro správu skupin ke konfiguraci a ověření přístupu.

Další kroky

- Informace o shromažďování dat z počítačů v datacentru nebo jiném cloudovém prostředí najdete v přehledu agenta Log Analytics.

- Viz Shromažďování dat o virtuálních počítačích Azure za účelem konfigurace shromažďování dat z virtuálních počítačů Azure.