Plánování přidělování IP adres

Je důležité, aby vaše organizace plánuje přidělování IP adres v Azure. Plánování zajišťuje, že se adresní prostor IP adres nepřekrývá mezi místními umístěními a oblastmi Azure.

Aspekty návrhu:

Překrývající se adresní prostory IP adres napříč místními oblastmi a oblastmi Azure vytvářejí velké problémy s kolizemi.

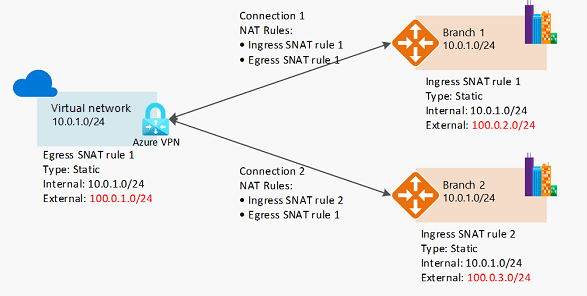

Azure VPN Gateway se může připojit k překrývajícím se místním lokalitám s překrývajícími se adresními prostory IP adres prostřednictvím funkce překladu adres (NAT). Tato funkce je obecně dostupná ve službě Azure Virtual WAN a samostatné službě Azure VPN Gateway.

Adresní prostor můžete přidat po vytvoření virtuální sítě. Tento proces nepotřebuje výpadek, pokud už je virtuální síť připojená k jiné virtuální síti prostřednictvím partnerského vztahu virtuálních sítí. Místo toho každý vzdálený partnerský vztah potřebuje operaci resynchronizace provedenou po změně síťového prostoru.

Azure si v každé podsíti vyhrazuje pět IP adres . Při nastavování velikosti virtuálních sítí a zahrnujících podsítě se zachotáte na těchto adresách.

Některé služby Azure vyžadují vyhrazené podsítě. Mezi tyto služby patří Azure Firewall a Azure VPN Gateway.

Podsítě můžete delegovat na určité služby a vytvářet instance služby v rámci této podsítě.

Doporučení k návrhu:

Předem naplánujte nepřekrývání adresních prostorů IP adres napříč oblastmi Azure a místními umístěními.

Použijte IP adresy z přidělování adres pro privátní internet, označované jako adresy RFC 1918.

Nepoužívejte následující rozsahy adres:

224.0.0.0/4(vícesměrové vysílání)255.255.255.255/32(všesměrové vysílání)127.0.0.0/8(zpětné smyčky)169.254.0.0/16(link-local)168.63.129.16/32(interní DNS)

U prostředí s omezenou dostupností privátních IP adres zvažte použití protokolu IPv6. Virtuální sítě můžou být jenom IPv4 nebo duální zásobník IPv4+IPv6.

Nevytvávejte velké virtuální sítě, jako je

/16. Zajišťuje, aby adresní prostor IP adres nebyl plýtvání. Nejmenší podporovaná podsíť IPv4 je/29a největší je/2při použití definic podsítě CIDR (Classless Inter-Domain Routing). Podsítě IPv6 musí mít přesně/64velikost.Nevytvávejte virtuální sítě bez plánování požadovaného adresního prostoru předem.

Nepoužívejte veřejné IP adresy pro virtuální sítě, zejména pokud veřejné IP adresy nepatří do vaší organizace.

Vezměte v úvahu služby, které budete používat, existují některé služby s rezervovanými IP adresami (IP adresy), jako je AKS se sítěmi CNI.

Používejte nesměrovatelné virtuální sítě s paprsky cílové zóny a službu Azure Private Link, abyste zabránili vyčerpání protokolu IPv4.

Důležité informace o protokolu IPv6

Rostoucí počet organizací přijímá protokol IPv6 ve svých prostředích. Tento přechod je řízený vyčerpáním veřejného prostoru IPv4, nedostatkem privátních IPv4, zejména v rozsáhlých sítích, a nutností poskytovat připojení klientům jen s protokolem IPv6. Neexistuje univerzální přístup k přijetí protokolu IPv6. Existují však osvědčené postupy, které můžete dodržovat, když plánujete protokol IPv6 a implementujete ho ve stávajících sítích Azure.

Architektura přechodu na cloud od Microsoftu pro Azure vám pomůže pochopit aspekty, které je potřeba vzít v úvahu při vytváření systémů v cloudu. Další informace o osvědčených postupech architektury pro navrhování udržitelných systémů najdete v tématu Principy návrhu cílových zón Azure. Podrobná doporučení a osvědčené postupy týkající se vaší cloudové architektury, včetně referenčních nasazení architektury, diagramů a příruček, najdete v průvodci Centrem architektury pro IPv6.

Aspekty návrhu:

Fázujte přijetí protokolu IPv6. V závislosti na vašich obchodních potřebách implementujte protokol IPv6 tam, kde je to potřeba. Mějte na paměti, že protokolY IPv4 a IPv6 mohou existovat stejně dlouho, dokud je to potřeba.

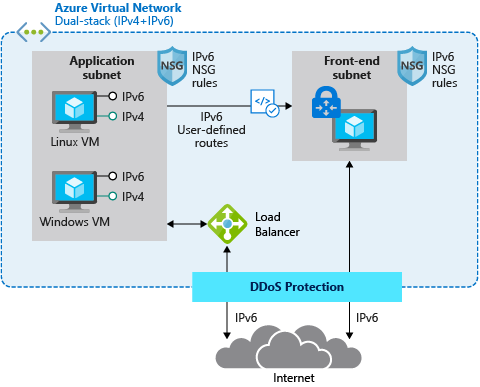

Ve scénářích, kdy aplikace spoléhají na služby IaaS (infrastruktura jako služba), které mají plnou podporu protokolu IPv6, jako jsou virtuální počítače, je možné použít nativní komplexní využití IPv4 a IPv6. Tato konfigurace zabraňuje komplikacím překladu a poskytuje nejvíce informací pro server a aplikaci.

Internetové nástroje pro vyrovnávání zatížení Azure s podporou úrovně Basic-SKU můžete nasadit s adresou IPv6. Tato konfigurace umožňuje nativní kompletní připojení IPv6 mezi veřejným internetem a virtuálními počítači Azure přes nástroj pro vyrovnávání zatížení. Tento přístup také usnadňuje nativní kompletní odchozí připojení mezi virtuálními počítači a klienty s podporou IPv6 na veřejném internetu. Upozorňujeme, že tento přístup vyžaduje, aby každé zařízení v cestě zpracovával provoz IPv6.

Nativní komplexní přístup je nejužitečnější pro přímou komunikaci mezi servery nebo klientem a serverem. Není užitečná pro většinu webových služeb a aplikací, které jsou obvykle chráněné branami firewall, firewally webových aplikací nebo reverzními proxy servery.

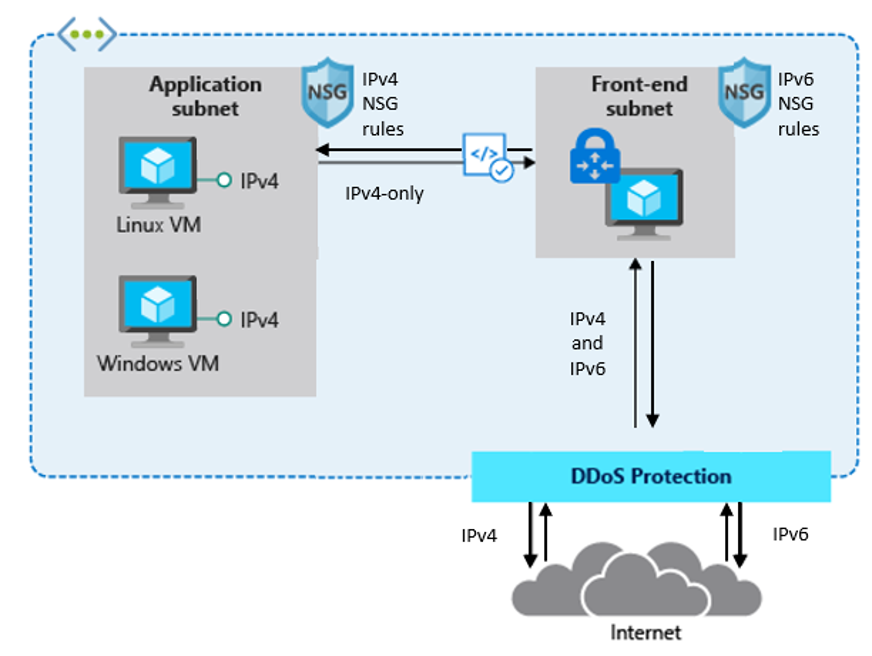

Některá složitá nasazení a aplikace, které používají kombinaci služeb třetích stran, služeb PaaS (Platforma jako služba) a back-endová řešení nemusí podporovat nativní protokol IPv6. V těchto případech potřebujete použít řešení proxy serveru NAT/NAT64 nebo IPv6, abyste umožnili komunikaci mezi protokoly IPv6 a IPv4.

Pokud jsou složitost architektury aplikace nebo jiné faktory, jako jsou náklady na školení, považovány za významné, můžete pro doručování služeb dál používat infrastrukturu jen pro protokol IPv4 a nasadit bránu síťového virtuálního zařízení třetí strany s duálním zásobníkem IPv4/IPv6.

Typické nasazení, které používá síťové virtuální zařízení, může vypadat takto:

Doporučení k návrhu:

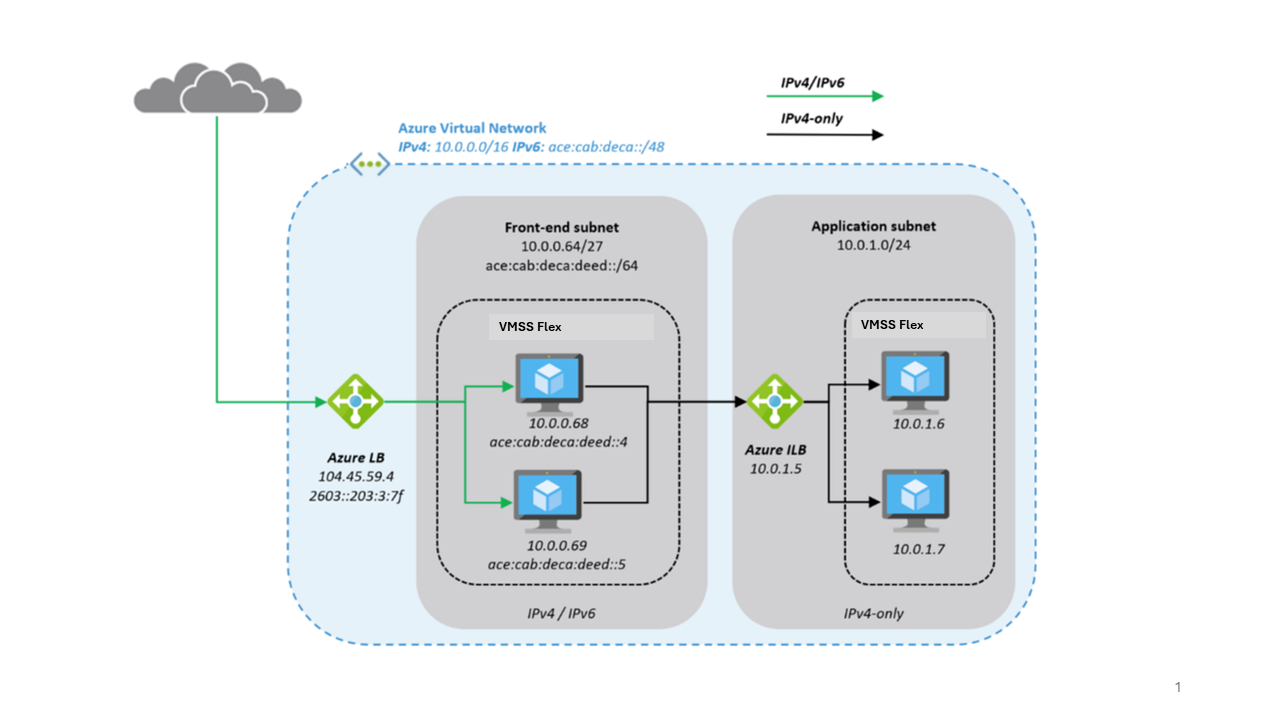

Tady je podrobnější pohled na to, jak může typická architektura vypadat:

Nasaďte síťové virtuální zařízení ve škálovacích sadách virtuálních počítačů s flexibilní orchestrací (VMSS Flex) pro zajištění odolnosti a zpřístupněte je internetu přes Azure Load Balancer, který má front-end veřejné IP adresy.

Síťová virtuální zařízení přijímají přenosy IPv4 a IPv6 a překládají ho do provozu jen pro protokol IPv4 pro přístup k aplikaci v podsíti aplikace. Přístup snižuje složitost aplikačního týmu a snižuje prostor pro útoky.

Nasazení služby Azure Front Door za účelem zajištění globálního směrování webového provozu

Možnosti služby Azure Front Door zahrnují proxy požadavky klientů IPv6 a provoz do back-endu jen pro protokol IPv4, jak je znázorněno tady:

Toto jsou hlavní rozdíly mezi přístupem síťového virtuálního zařízení a přístupem ke službě Azure Front Door:

- Síťová virtuální zařízení jsou spravovaná zákazníkem, pracují ve vrstvě 4 modelu OSI a dají se nasadit ve stejné virtuální síti Azure jako aplikace s privátním a veřejným rozhraním.

- Azure Front Door je globální služba Azure PaaS a funguje ve vrstvě 7 (HTTP/HTTPS). Back-end aplikace je internetová služba, která se dá uzamknout, aby přijímala jenom provoz z Azure Front Dooru.

Ve složitých prostředích můžete použít kombinaci obou. Síťové virtuální zařízení se používají v rámci místního nasazení. Azure Front Door se používá ke směrování provozu do jednoho nebo více regionálních nasazení v různých oblastech Azure nebo jiných internetových umístěních. Pokud chcete určit nejlepší řešení, doporučujeme zkontrolovat možnosti služby Azure Front Door a dokumentaci k produktu.

Bloky CIDR virtuální sítě IPv6:

- Jeden blok CIDR (Classless Inter-Domain Routing) IPv6 můžete přidružit při vytváření nové virtuální sítě v existujícím nasazení Azure ve vašem předplatném. Velikost podsítě pro protokol IPv6 musí být /64. Použití této velikosti zajišťuje budoucí kompatibilitu, pokud se rozhodnete povolit směrování podsítě do místní sítě. Některé směrovače můžou přijímat pouze trasy /64 IPv6.

- Pokud máte existující virtuální síť, která podporuje jenom protokol IPv4, a prostředky ve vaší podsíti, které jsou nakonfigurované tak, aby používaly pouze protokol IPv4, můžete pro virtuální síť a prostředky povolit podporu protokolu IPv6. Vaše virtuální síť může fungovat v režimu duálního zásobníku, který umožňuje vašim prostředkům komunikovat přes protokolY IPv4, IPv6 nebo obojí. Komunikace IPv4 a IPv6 jsou navzájem nezávislé.

- Podporu protokolu IPv4 pro virtuální síť a podsítě nemůžete zakázat. IPv4 je výchozí systém přidělování IP adres pro virtuální sítě Azure.

- Přidružte blok CIDR IPv6 k vaší virtuální síti a podsíti nebo byoIP IPv6. Zápis CIDR je metoda reprezentace IP adresy a její síťové masky. Formáty těchto adres jsou následující:

- Jednotlivá adresa IPv4 je 32 bitů, se čtyřmi skupinami až tří desetinných míst. Například

10.0.1.0. - Blok CIDR IPv4 má čtyři skupiny až tři desetinné číslice, od 0 do 255 oddělených tečkami a následované lomítkem a číslem od 0 do 32. Například

10.0.0.0/16. - Jednotlivá adresa IPv6 je 128 bitů. Má osm skupin čtyř šestnáctkových číslic. Například

2001:0db8:85a3:0000:0000:8a2e:0370:7334. - Blok CIDR IPv6 má čtyři skupiny až čtyři šestnáctkové číslice oddělené dvojtečkami, následované dvojitým dvojtečkem a potom lomítkem a číslem od 1 do 128. Například

2001:db8:1234:1a00::/64.

- Jednotlivá adresa IPv4 je 32 bitů, se čtyřmi skupinami až tří desetinných míst. Například

- Aktualizujte směrovací tabulky tak, aby směrovat provoz IPv6. Pro veřejný provoz vytvořte trasu, která směruje veškerý provoz IPv6 z podsítě do služby VPN Gateway nebo brány Azure ExpressRoute.

- Aktualizujte pravidla skupiny zabezpečení tak, aby zahrnovala pravidla pro adresy IPv6. To umožňuje tok provozu IPv6 do a z vašich instancí. Pokud máte pravidla skupiny zabezpečení sítě pro řízení toku provozu do a z podsítě, musíte zahrnout pravidla pro provoz IPv6.

- Pokud váš typ instance nepodporuje protokol IPv6, použijte duální zásobník nebo nasaďte síťové virtuální zařízení, jak je popsáno výše, který se přeloží z IPv4 na IPv6.

nástroje Správa IP adres (IPAM) (Správa IP adres)

Použití nástroje Správa IP adres vám může pomoct s plánováním IP adres v Azure, protože poskytuje centralizovanou správu a viditelnost, což brání překrývání a konfliktům v adresních prostorech IP adres. Tato část vás provede důležitými aspekty a doporučeními při přijetí nástroje Správa IP adres.

Aspekty návrhu:

V závislosti na vašich požadavcích a velikosti vaší organizace je k dispozici celá řada nástrojů Správa IP adres. Možnosti zahrnují základní inventář založený na Excelu až po opensourcové řešení řízené komunitou nebo komplexní podnikové produkty s pokročilými funkcemi a podporou.

Při vyhodnocování toho, jaký nástroj Správa IP adres implementovat, zvažte tyto faktory:

- Minimální funkce vyžadované vaší organizací

- Celkové náklady na vlastnictví (TCO), včetně licencování a průběžné údržby

- Auditování tras, protokolování a řízení přístupu na základě rolí

- Ověřování a autorizace prostřednictvím Microsoft Entra ID

- Přístupné přes rozhraní API

- Integrace s jinými nástroji a systémy pro správu sítě

- Aktivní komunitní podpora nebo úroveň podpory od poskytovatele softwaru

Zvažte vyhodnocení opensourcového nástroje Správa IP adres, jako je Azure Správa IP adres. Azure Správa IP adres je jednoduché řešení založené na platformě Azure. Automaticky zjišťuje využití IP adres ve vašem tenantovi Azure a umožňuje vám to spravovat vše z centralizovaného uživatelského rozhraní nebo přes rozhraní RESTful API.

Vezměte v úvahu provozní model vaší organizace a vlastnictví nástroje Správa IP adres. Cílem implementace nástroje Správa IP adres je zjednodušit proces vyžádání nových adresních prostorů IP adres pro aplikační týmy bez závislostí a kritických bodů.

Důležitou součástí funkce nástroje Správa IP adres je inventarizace využití adresního prostoru IP adres a logické uspořádání.

Doporučení k návrhu:

Proces rezervace nepřekrývajících se adresních prostorů IP adres by měl podporovat vyžádání různých velikostí na základě potřeb jednotlivých cílových zón aplikace.

- Můžete například přijmout změnu velikosti trička, aby týmy aplikací snadno popsaly své potřeby:

- Malé –

/24– 256 IP adres - Střední –

/22– 1 024 IP adres - Velké –

/20– 4 096 IP adres

- Malé –

- Můžete například přijmout změnu velikosti trička, aby týmy aplikací snadno popsaly své potřeby:

Váš nástroj Správa IP adres by měl mít rozhraní API pro rezervaci nepřekrývajících se adresních prostorů IP adres pro podporu přístupu Infrastruktura jako kód (IaC). Tato funkce je také zásadní pro bezproblémovou integraci Správa IP adres do procesu správa předplatného, což snižuje riziko chyb a potřebu ručního zásahu.

- Příkladem přístupu IaC je Bicep s funkcí skriptu nasazení nebo zdroji dat Terraformu pro dynamické načítání dat z rozhraní API Správa IP adres.

Vytvořte systematický uspořádání prostorů IP adres tím, že je strukturujte podle oblastí Azure a archetypů úloh a zajistíte čistý a trasovatelný inventář sítě.

Proces vyřazení z provozu pro úlohy by měl zahrnovat odebrání adresních prostorů IP adres, které se už nepoužívají, které je možné později znovu použít pro nadcházející nové úlohy, což podporuje efektivní využití prostředků.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro