Fáze návrhu 3: Příchozí připojení k internetu

Volby, které provedete během této fáze návrhu, jsou určeny požadavky aplikací spuštěných v řešení Azure VMware, které musí být dostupné přes veřejné IP adresy. Téměř vždy se internetové aplikace publikují prostřednictvím síťových zařízení, která poskytují zabezpečení (brány firewall nové generace, brány firewall webových aplikací) a vyrovnávání zatížení (nástroje pro vyrovnávání zatížení vrstvy 3 nebo vrstvy 4, kontrolery doručování aplikací). Tato zařízení můžete nasadit v samotném privátním cloudu nebo ve virtuální síti Azure, která je připojená k privátnímu cloudu. Vaše volba je založená na těchto aspektech:

- Pro optimalizaci nákladů a konzistenci můžete použít existující síťová virtuální zařízení nasazená ve virtuálních sítích Azure (jako jsou brány firewall a kontrolery doručování aplikací) k publikování aplikací spuštěných v privátních cloudech.

- Služby Azure PaaS, které je možné použít k publikování internetových aplikací, jako je Azure Firewall (při nasazení ve virtuální síti spravované zákazníkem i při nasazení v centru Azure Virtual WAN) a Aplikace Azure Gateway, můžou pomoct snížit režijní náklady na správu.

- Pokud to dodavatel podporuje, můžete v Azure VMware Solution nasadit brány firewall a kontrolery doručování aplikací jako virtuální zařízení.

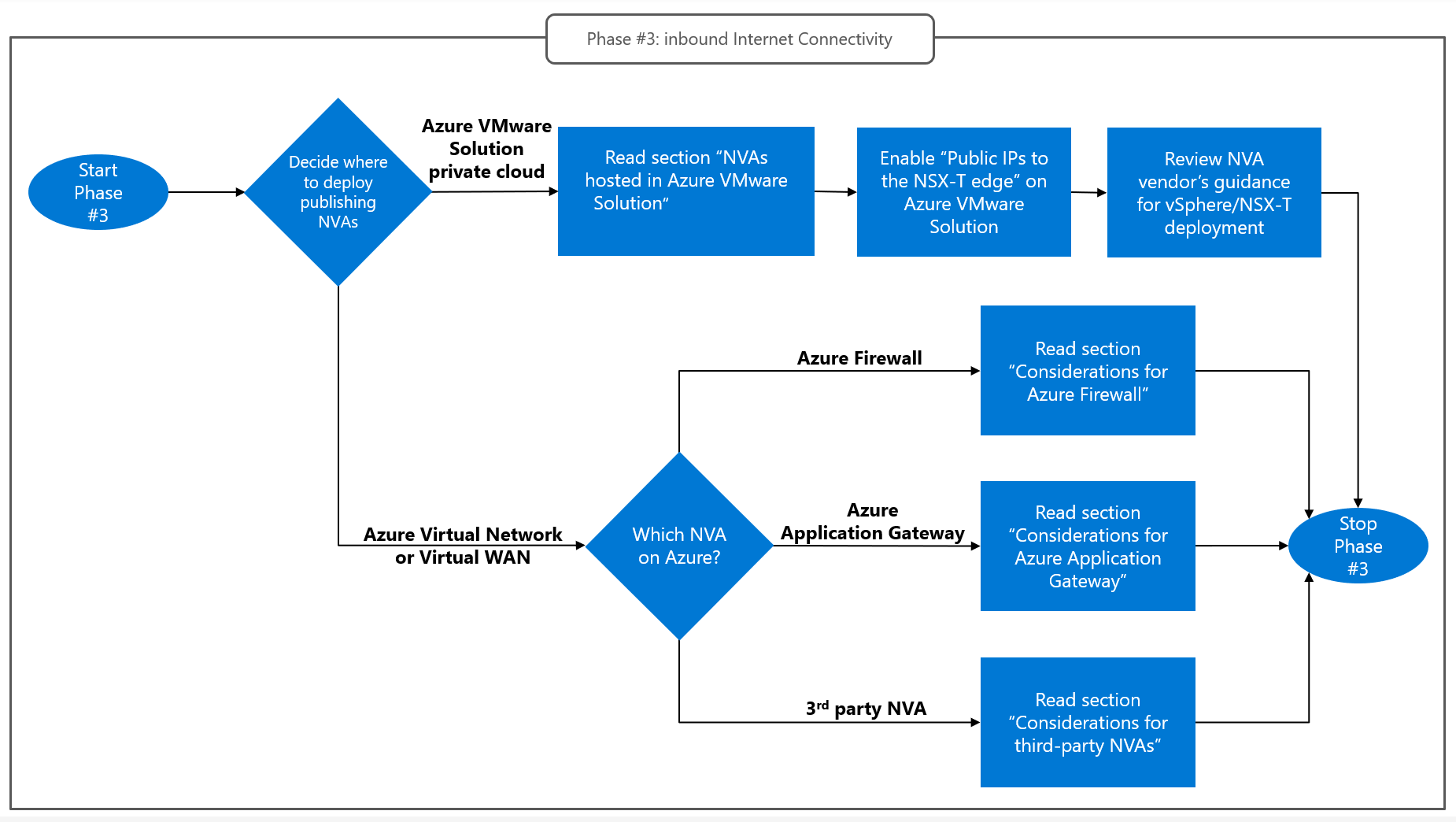

Následující vývojový diagram shrnuje přístup k této fázi:

Síťová virtuální zařízení hostovaná ve virtuální síti Azure

Publikování aplikací Azure VMware Solution prostřednictvím služeb Azure (Azure Firewall, Application Gateway) nebo síťových virtuálních zařízení třetích stran hostovaných ve virtuální síti vyžaduje pouze připojení vrstvy 3 mezi virtuální sítí a privátním cloudem Azure VMware Solution. Další informace najdete v tématu Fáze 2 návrhu: Připojení ivity s virtuálními sítěmi Azure.

Následující části obsahují pokyny pro každou možnost.

Důležité informace o službě Azure Firewall

Azure Firewall je upřednostňovanou možností zveřejnění obecných koncových bodů TCP nebo UDP prostřednictvím zařízení Microsoft Layer 3 nebo vrstvy 4. Pokud chcete publikovat aplikaci Azure VMware Solution prostřednictvím služby Azure Firewall, musíte nakonfigurovat pravidlo překladu adres (DNAT), které mapuje jednu z veřejných IP adres brány firewall na privátní IP adresu koncového bodu aplikace Azure VMware Solution. Azure Firewall automaticky používá překlad zdrojových síťových adres (SNAT) k překladu IP adres, které jsou příchozí z internetu na vlastní privátní IP adresu. V důsledku toho virtuální počítače Azure VMware Solution přijímají provoz, jehož zdrojovou IP adresou je IP adresa brány firewall. Další informace najdete v tématu Filtrování příchozího internetového provozu pomocí DNAT služby Azure Firewall pomocí webu Azure Portal.

Důležité informace o bráně Aplikace Azure

Služba Application Gateway je upřednostňovanou možností pro zveřejnění aplikací HTTP(S) spuštěných v řešení Azure VMware. Tento reverzní proxy server MICROSOFT HTTP poskytuje:

- Směrování požadavků HTTP

- Možnosti firewallu webových aplikací (WAF).

Když používáte Application Gateway, aplikační servery spuštěné v privátním cloudu Azure VMware Solution přijímají provoz, jehož zdrojovou IP adresou je IP adresa aplikační brány. IP adresu klienta je možné přenášet v požadavcích HTTP (obvykle jako vlastní hlavičku x-forwarded-for), pokud logika aplikace vyžaduje přístup k informacím. Další informace najdete v tomto článku o publikování aplikace Azure VMware Solution prostřednictvím služby Application Gateway.

Poznámka

Application Gateway je v současné době jediným nástrojem pro vyrovnávání zatížení Microsoftu, který můžete použít k zveřejnění webových aplikací spuštěných na virtuálních počítačích Azure VMware Solution. Je to proto, že při konfiguraci back-endových fondů virtuálních počítačů můžete odkazovat přímo na privátní IP adresy virtuálních počítačů spuštěných v řešení Azure VMware Solution.

Důležité informace o síťových virtuálních zařízeních třetích stran

Síťová virtuální zařízení třetích stran můžou poskytovat možnosti brány firewall vrstvy 3 nebo vrstvy 4 nebo možnosti reverzního proxy serveru nebo WAF vrstvy 7. Podle pokynů dodavatele síťového virtuálního zařízení nasaďte zařízení ve virtuálních sítích Azure. Podrobné pokyny k vytváření vysoce dostupných clusterů síťových virtuálních zařízení v Azure jsou nad rámec tohoto průvodce. Následující obecné aspekty jsou dostatečně obecné, aby se vztahovaly na jakoukoli technologii síťového virtuálního zařízení:

- Vysoká dostupnost (HA) je vaší zodpovědností. Clustery síťového virtuálního zařízení by měly obsahovat dvě nebo více aktivních instancí síťového virtuálního zařízení (model N-active HA). Měli byste se vyhnout vysoké dostupnosti typu aktivní-pasivní, protože brání horizontální škálovatelnosti.

- Všechny příchozí internetové připojení byste měli distribuovat do všech spuštěných instancí pomocí služby Azure Load Balancer úrovně Standard.

- Síťová virtuální zařízení vrstvy 3 a vrstva 4 musí být nakonfigurovaná tak, aby používala DNAT k překladu příchozích internetových připojení k privátní IP adrese aplikace Azure VMware Solution, kterou chcete publikovat.

- Pokud chcete zachovat symetrii toku, musíte nakonfigurovat síťová virtuální zařízení vrstvy 3 a 4 tak, aby používala SNAT k překladu příchozích internetových připojení na privátní IP adresu jejich výchozího rozhraní.

- Síťová virtuální zařízení vrstvy 7 fungují jako reverzní proxy servery a udržují dvě odlišné relace TCP pro každé příchozí připojení klienta: jedno mezi klientem a síťovým virtuálním zařízením a jedno mezi síťovým virtuálním zařízením a nadřazený aplikační server. Druhá relace pochází z privátní IP adresy síťového virtuálního zařízení. Aplikace HTTP umožňují síťovým virtuálním zařízením vrstvy 7 předávat veřejnou IP adresu klienta aplikačním serverům v hlavičce požadavků HTTP.

Síťová virtuální zařízení hostovaná v řešení Azure VMware (veřejná IP adresa v edgi datacentra NSX-T)

Pokud chcete publikovat aplikace Azure VMware Solution prostřednictvím síťových virtuálních zařízení třetích stran nasazených v Řešení Azure VMware, musíte pro privátní cloud povolit veřejnou IP adresu na hraničním zařízení NSX-T. Tato funkce přidruží veřejné IP adresy Azure z předpony veřejné IP adresy Azure k privátnímu cloudu a nakonfiguruje páteřní síť Microsoftu tak, aby směrovala internetové přenosy určené těmto IP adresám do bran NSX-T1 privátního cloudu. Brány T1 je pak možné nakonfigurovat tak, aby používaly DNAT k překladu příchozích připojení k privátním IP adresám síťových virtuálních zařízení připojených k segmentům NSX-T. Pokyny ke konfiguraci veřejné IP adresy v edgi datacentra NSX-T a konfiguraci pravidel DNAT pro příchozí připojení k internetu najdete v tématu Povolení veřejné IP adresy v edgi datacentra NSX-T. Pokud používáte Azure VMware Solution s veřejnou IP adresou na hraničním datacentru NSX-T, platí následující aspekty:

- Proveďte překlad adres na základě překladu adres (NAT) u bran T1, ne u bran T0. V privátních cloudech Azure VMware Solution jsou brány T0 páry zařízení aktivní-aktivní, takže nemůžou zpracovat stavové relace NAT.

- Musíte přidružit veřejné IP adresy k předponě veřejné IP adresy Azure. Použití IP adres z vlastních předpon IP adres (BYOIP) se v současné době nepodporuje.

- Pokud je privátní cloud Azure VMware Solution nakonfigurovaný s veřejnou IP adresou na hraničním zařízení Data Center NSX-T, nainstaluje se výchozí trasa do bran T0/T1. Směruje odchozí připojení k internetu přes páteřní hraniční síť Microsoftu. V důsledku toho použití veřejné IP adresy na hraničním zařízení datacentra NSX-T pro příchozí připojení k internetu také určuje možnost implementace odchozího připojení, která je popsána v dalším článku tohoto průvodce.

Další kroky

Přečtěte si informace o odchozím připojení k internetu.