Fáze návrhu 4: Odchozí připojení k internetu

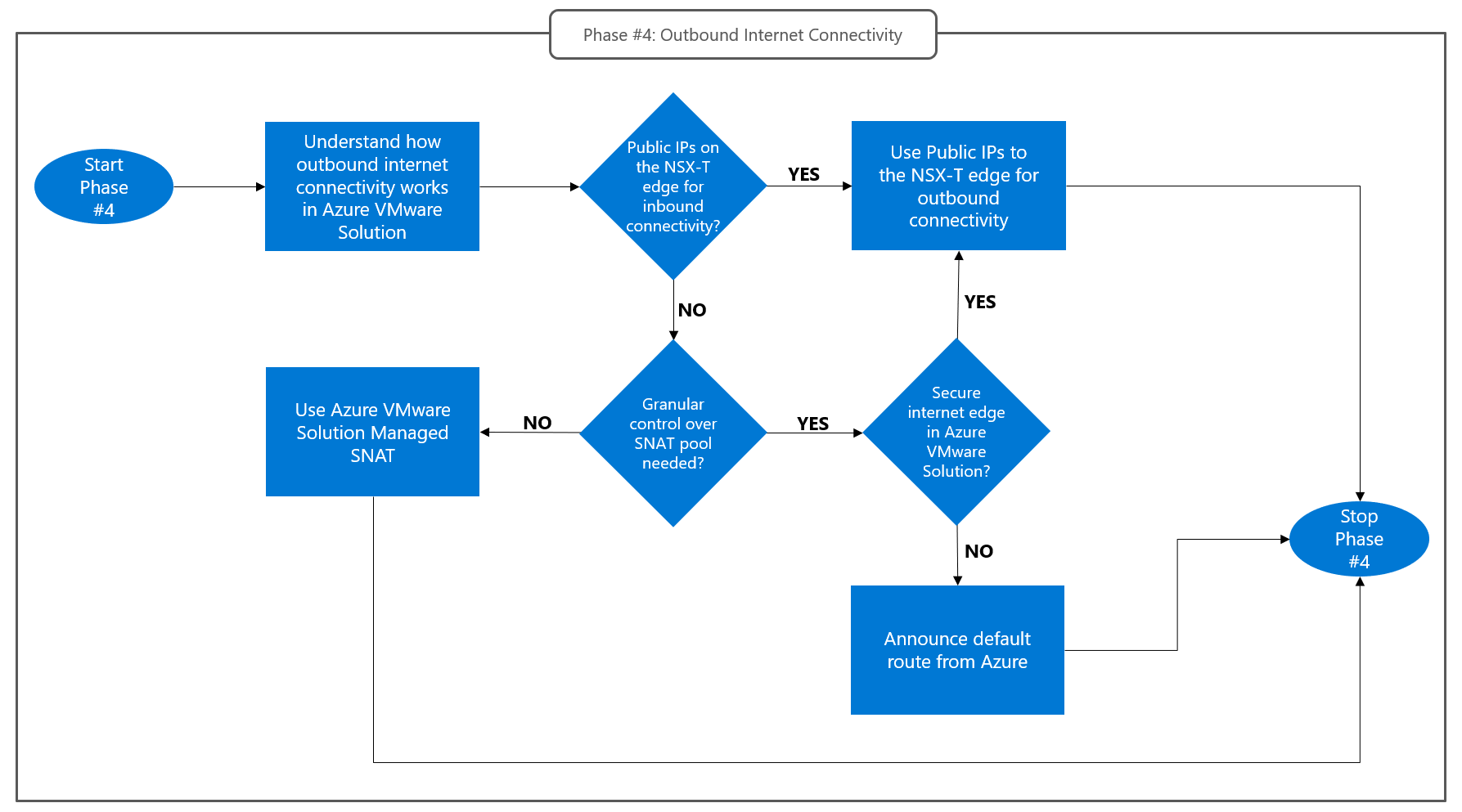

Volby, které v této fázi návrhu provedete, jsou určeny požadavky na odchozí připojení k internetu aplikací nasazených v řešení Azure VMware. Základní přístup k internetu může stačit k tomu, aby virtuální počítače hostované v privátním cloudu mohly stahovat aktualizace softwaru. Scénáře spolupráce B2B, ve kterých je přístup k rozhraní API třetí strany povolený jenom z autorizovaných IP adres, můžou vyžadovat podrobnou kontrolu nad fondem NAT. Ve scénářích Infrastruktura virtuálních klientských počítačů (VDI) může objem relací procházení internetu, které je potřeba podporovat, vyžadovat kontrolu nad velikostí fondu NAT.

Téměř vždy potřebujete zlepšit zabezpečení odchozího přístupu k internetu směrováním připojení přes bránu firewall nebo proxy zařízení. Azure VMware Solution podporuje nasazení těchto zařízení v samotném privátním cloudu nebo ve virtuální síti Azure, která je připojená k privátnímu cloudu. Volba mezi těmito dvěma možnostmi je hlavním cílem této fáze návrhu. Vaše volba je určena těmito aspekty:

- Pro optimalizaci nákladů a konzistenci můžete použít existující síťová virtuální zařízení s rozšířeným zabezpečením pro přístup k internetu (jako jsou brány firewall a předávací proxy servery), které jsou nasazené ve virtuálních sítích Azure.

- Řešení Azure platforma jako služba (PaaS) můžou snížit režijní náklady na správu. Azure Firewall můžete použít k lepšímu zabezpečení přístupu k internetu, zejména pokud povolíte funkce skladové položky Premium.

- Brány firewall třetích stran nebo proxy zařízení můžete nasadit jako virtuální zařízení ve službě Azure VMware Solution. Pokyny k instalaci a doporučené topologie najdete v dokumentaci dodavatele.

Volby, které provedete během této fáze návrhu, závisí na volbách, které provedete během fáze 3. Pokud jako možnost příchozího připojení k internetu vyberete veřejnou IP adresu na edici Data Center NSX-T, musíte ji také použít pro odchozí připojení. Všechna odchozí připojení iniciovaná virtuálními počítači ve službě Azure VMware Solution se spravují na hraničních zařízeních NSX-T. Připojení iony se překládají prostřednictvím překladu zdrojových síťových adres (SNAT) na adresy v předponě veřejné IP adresy Azure, která je přidružená k hraniční síti NSX-T privátního cloudu.

Následující vývojový diagram shrnuje přístup k této fázi návrhu:

Výchozí trasy a odchozí připojení k internetu ve službě Azure VMware Solution

Směrování odchozích internetových připojení iniciovaných virtuálními počítači v privátním cloudu Azure VMware Solution je určeno nakonfigurovanými výchozími trasami. Pro segmenty správy a úloh se používají různé výchozí trasy:

- Síť pro správu privátního cloudu (která hostuje správu vCenter Serveru a NSX-T) vždy používá výchozí trasu, která poskytuje přímý přístup k internetu prostřednictvím přerušení internetu spravovaného platformou. Tuto výchozí trasu nelze přepsat. Nemáte žádnou kontrolu nad fondem SNAT pro připojení, která se spouští ze sítě pro správu.

- Všechny segmenty úloh sdílejí stejnou výchozí konfiguraci trasy. Konfigurace trasy může být jedna z následujících možností:

- Přístup k internetu prostřednictvím přerušení spravovaného platformou s SNAT poskytovanou platformou. Uživatelé nemají žádnou kontrolu nad veřejnými IP adresami ve fondu SNAT. Další informace najdete v tématu Spravované SNAT ve službě Azure VMware Solution.

- Přístup k internetu prostřednictvím přerušení spravovaného platformou s protokolem SNAT nakonfigurovaným uživatelem v NSX-T Uživatelé zodpovídají za:

- Zřizování předpon veřejných IP adres Azure pro fond SNAT

- Definování pravidel překladu adres (NAT) na hraničních zařízeních NSX-T Další informace najdete v tématu Veřejná adresa IPv4 azure pro data center NSX-T Edge.

- Výchozí trasa, která oznamuje okruh Azure ExpressRoute privátního cloudu. Tuto výchozí trasu může vytvořit zařízení podporující protokol BGP ve virtuální síti Azure nebo v místní lokalitě. SNAT je zodpovědností uživatele a musí ji provádět síťová zařízení ve virtuálních sítích Azure nebo v místním prostředí. Další informace najdete v tématu Internetová služba hostovaná v Azure.

Odchozí připojení k internetu pro segmenty úloh můžete nakonfigurovat pomocí webu Azure Portal. Vyberte jednu z možností, které jsou popsány v dalších částech. Další informace najdete v tématu Aspekty návrhu připojení k internetu.

Použití SNAT spravované službou Azure VMware Solution

Spravovaný SNAT je nejjednodušší způsob implementace odchozího přístupu k internetu ve službě Azure VMware Solution. Když tuto možnost povolíte v privátním cloudu, na bránách T0/T1 se nainstaluje výchozí trasa. Trasa směruje provoz směřující na internet do hraničního zařízení spravovaného platformou. Platforma spravovaná hraniční zařízení provádí SNAT. Fond překladu adres (NAT) nemáte žádnou kontrolu. Pomocí spravovaného SNAT můžete poskytnout přímý přístup k internetu k virtuálním počítačům Azure VMware Solution. Můžete také definovat topologie NSX-T, ve kterých jsou připojení vázaná na internet iniciovaná virtuálními počítači směrována na hraniční zařízení s rozšířeným zabezpečením (brány firewall nebo přesměrovávat proxy servery), která jsou nasazená jako virtuální zařízení v samotném privátním cloudu. Tady jsou některé typické důvody, proč se rozhodnout tuto možnost pro odchozí připojení nepoužívat:

- Potřebujete podrobnou kontrolu nad fondem NAT. Pokud například potřebujete k překladu přes veřejné IP adresy použít SNAT, připojení iniciovaná konkrétními virtuálními počítači, která odkazují na konkrétní veřejné koncové body. V tomto případě byste měli zvážit použití veřejné IP adresy v edgi datacentra NSX-T.

- V hraničním centru NSX-T jste vybrali veřejnou IP adresu pro příchozí připojení k internetu během fáze 3 návrhu. V tomto případě musíte také použít veřejnou IP adresu na hraničním datacentru NSX-T pro odchozí připojení k internetu. Další informace naleznete v následující části.

- Chcete směrovat odchozí připojení k internetu prostřednictvím internetového hraničního zařízení s rozšířeným zabezpečením hostovaným ve virtuální síti Azure (nebo v místní lokalitě). V takovém případě musí být výchozí trasa pocházející z internetového hraničního zařízení v Azure a inzerována do privátního cloudu. Další informace najdete v části Původ výchozí trasy z Azure tohoto článku.

Nasazení veřejné IP adresy v hraničním datacentru NSX-T

Když použijete veřejnou IP adresu na hraničním zařízení datacentra NSX-T, výchozí trasa, která přesměruje provoz z bran T1/T0 do internetového hraničního zařízení sítě Azure, existuje v privátním cloudu. Odchozí připojení k internetu na bránách T1 musí být přeložena přes SNAT, aby bylo možné použít jednu z veřejných IP adres přidružených k privátnímu cloudu. Informace o konfiguraci pravidel PŘEKLADU adres (NAT) u bran T1 najdete v tématu Odchozí přístup k internetu pro virtuální počítače. Tuto možnost můžete použít k poskytnutí přímého přístupu k internetu k virtuálním počítačům Azure VMware Solution. Můžete také definovat topologie NSX-T, které směrují připojení vázaná na internet iniciované virtuálními počítači Azure VMware Solution do zařízení s rozšířeným zabezpečením internetových hraničních zařízení (brány firewall nebo přesměrovávat proxy servery), které jsou nasazené jako virtuální zařízení v privátním cloudu.

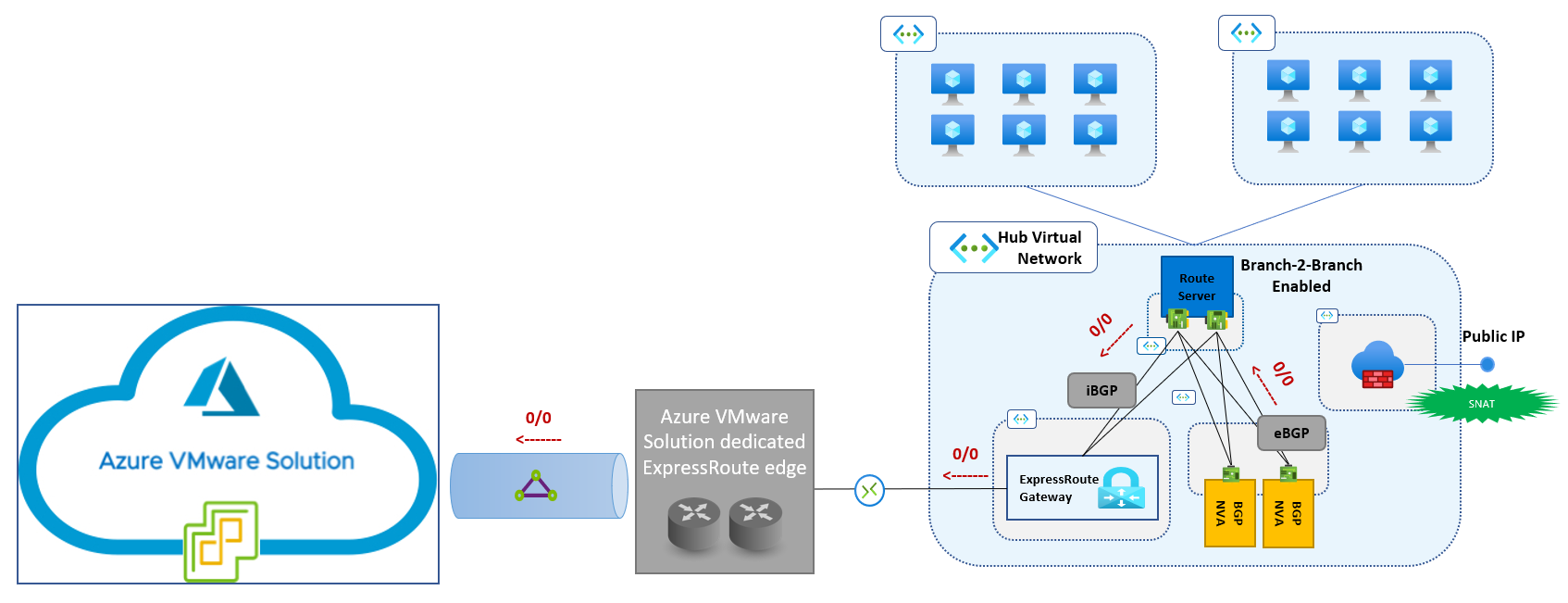

Původ výchozí trasy z Azure (virtuální síť spravovaná zákazníkem nebo Azure Virtual WAN)

Provoz směřující na internet iniciovaný virtuálními počítači Azure VMware Solution můžete směrovat do nativního síťového virtuálního zařízení Azure tím, že oznamujete výchozí trasu přes okruh ExpressRoute spravovaného privátního cloudu. Brány T0 privátního cloudu používají výchozí trasu přijatou z Azure a odesílají provoz směřující na internet do dalšího segmentu směrování určeného přijatou výchozí trasou. Pokud jsou síťové virtuální zařízení hraniční sítě v podpora Azure protokolu BGP, můžete je použít jako reproduktory protokolu BGP, které pocházejí z výchozí trasy. Pokud síťová virtuální zařízení nepodporují protokol BGP (nebo se nedají použít jako reproduktory protokolu BGP kvůli omezením zabezpečení), můžete nasadit další síťová virtuální zařízení, která budou sloužit jako reproduktory BGP. Typický scénář, který vyžaduje další síťové virtuální zařízení podporující protokol BGP, je situace, kdy používáte Azure Firewall na hraničním zařízení Azure Internet. (Azure Firewall nepodporuje protokol BGP.) Výsledná síťová topologie je znázorněná tady:

Další kroky

Přečtěte si informace o zásadách správného řízení pro Azure VMware Solution.