Zabezpečení integrace dat pro SAP v Azure

Tento článek je součástí řady článků "SAP extend and innovate data: Best practices" (Rozšiřte a inovujte data SAP: Osvědčené postupy).

- Identifikace zdrojů dat SAP

- Výběr nejlepšího konektoru SAP

- Výkon a řešení potíží při extrakci dat SAP

- Zabezpečení integrace dat pro SAP v Azure

- Obecná architektura integrace dat SAP

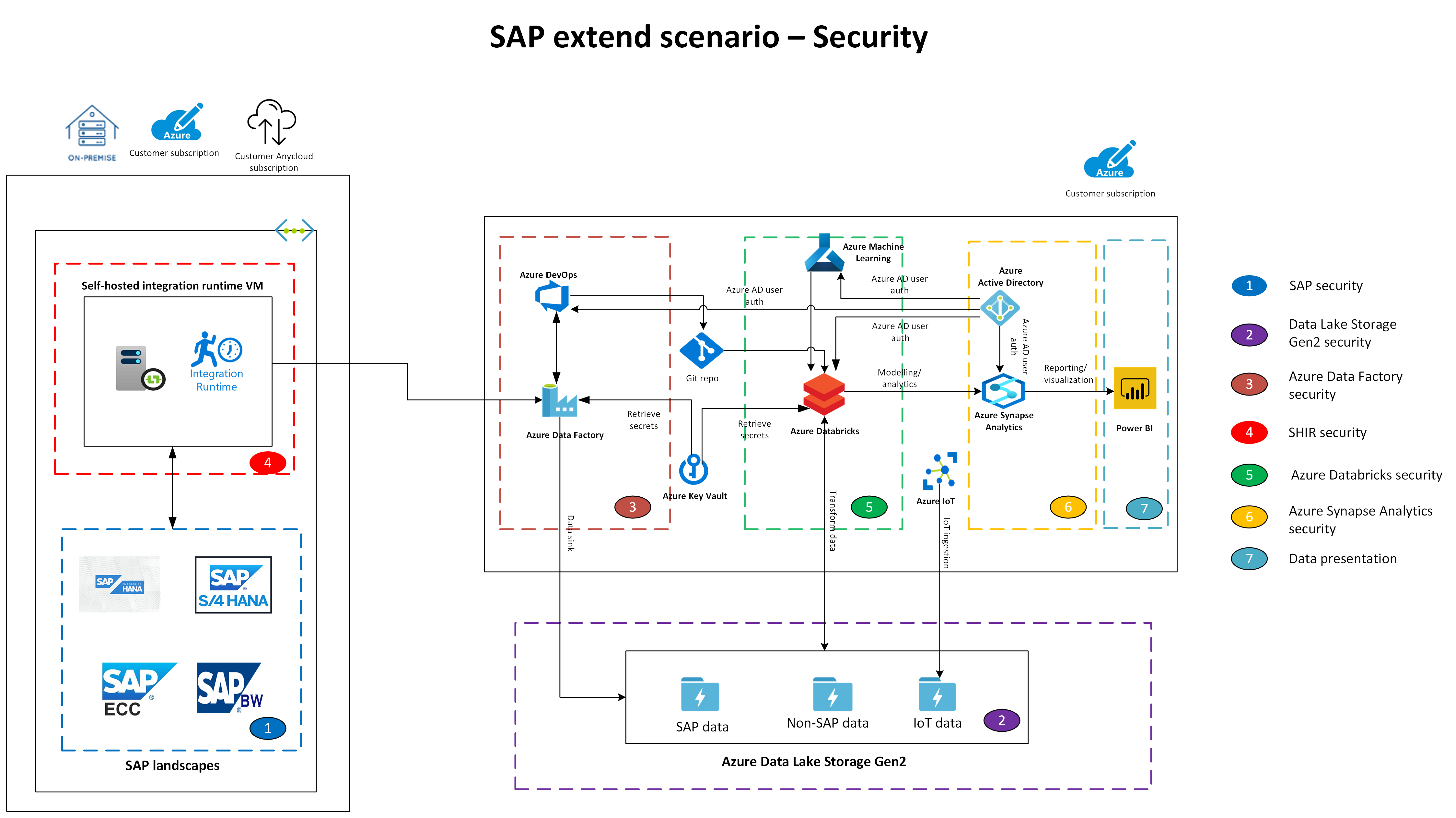

Tento článek popisuje vrstvy zabezpečení pro scénáře rozšíření SAP, poskytuje rozpis jednotlivých komponent a nabízí důležité informace a doporučení. Prostředky správy služby Azure Data Factory jsou založené na infrastruktuře zabezpečení Azure a používají bezpečnostní opatření Azure.

Vrstva příjmu dat se skládá z těchto:

- SAP S/4HANA, SAP BW/4HANA nebo SAP HANA Enterprise Edition

- Azure Data Lake Storage Gen2

- Data Factory

- Virtuální počítač s místním prostředím Integration Runtime (SHIR)

Následující diagram je příkladem architektury zabezpečení integrace dat SAP v Azure. Jako výchozí bod použijte ukázkovou architekturu.

Stáhněte si soubor aplikace Visio s touto architekturou.

Stáhněte si soubor aplikace Visio s touto architekturou.

Důležité informace a doporučení

Následující části popisují aspekty zabezpečení integrace dat a doporučení pro SAP v Azure.

Zabezpečení SAP

Průvodce zabezpečením SAP obsahuje podrobné pokyny k produktům SAP.

Zabezpečení Data Lake Storage Gen2

Podívejte se na následující aspekty zabezpečení Data Lake Storage Gen2.

Autorizace přístupu k datům ve službě Azure Storage

Když přistupujete k datům ve svém účtu Úložiště, klientská aplikace odešle požadavek přes HTTP/HTTPS do služby Storage. Ve výchozím nastavení je každý prostředek ve službě Storage zabezpečený a každý požadavek na zabezpečený prostředek musí být autorizovaný. Úložiště nabízí řadu možností pro autorizaci přístupu k datům. Pro zajištění optimálního zabezpečení a jednoduchosti doporučujeme používat přihlašovací údaje Microsoft Entra k autorizaci požadavků na data. Další informace najdete v tématu Ochrana přístupových klíčů.

Řízení přístupu na základě role Azure

Pomocí RBAC můžete spravovat oprávnění objektu zabezpečení k prostředkům objektů blob, front a tabulek v účtu úložiště. K přidání podmínek do přiřazení rolí Azure pro prostředky objektů blob můžete také použít řízení přístupu na základě atributů Azure (ABAC). Další informace najdete v tématu Autorizace přístupu ke službě Azure Blob Storage pomocí podmínek přiřazení rolí Azure.

Zabezpečení úložiště objektů blob

Zvažte doporučení zabezpečení pro úložiště objektů blob, jako je ochrana dat, správa identit a přístupu, sítě, protokolování a monitorování. Další informace najdete v tématu Doporučení zabezpečení pro úložiště objektů blob.

Řízení přístupu k Data Lake Storage Gen2

Data Lake Storage Gen2 podporuje následující strategie autorizace:

- RBAC

- Seznamy ACL

- Skupiny zabezpečení

- Autorizace sdíleného klíče a sdíleného přístupového podpisu (SAS)

Data Lake Storage Gen2 obsahuje dva druhy seznamů ACL:

- Přístup k seznamům ACL řídí přístup k objektu. Soubory a adresáře mají přístupové seznamy ACL.

- Výchozí seznamy ACL jsou šablony seznamů ACL , které jsou přidružené k adresáři. Určí přístupové seznamy ACL pro všechny podřízené položky vytvořené v daném adresáři. Soubory nemají výchozí seznamy ACL.

V položce seznamu ACL nepřiřazujte přímo jednotlivé uživatele ani instanční objekty. Jako přiřazený objekt zabezpečení vždy používejte skupiny zabezpečení Microsoft Entra. Tento postup umožňuje přidávat a odebírat uživatele nebo instanční objekty bez opětovného použití seznamů ACL pro celou adresářovou strukturu. Místo toho můžete přidat nebo odebrat uživatele a instanční objekty z příslušné skupiny zabezpečení Microsoft Entra. Další informace najdete v tématu Seznamy řízení přístupu.

Zabezpečení služby Data Factory

Podívejte se na následující aspekty zabezpečení služby Data Factory.

Pohyb dat

Existují dva scénáře přesunu dat: scénář cloudu a hybridní scénář. Informace o zabezpečení přesunu dat najdete v tématu Aspekty zabezpečení pro přesun dat ve službě Data Factory.

Ve scénáři cloudu je váš zdroj a cíl veřejně přístupné přes internet. Zdrojem nebo cílem můžou být spravované cloudové služby úložiště, jako jsou Azure Storage, Azure Synapse Analytics, Azure SQL Database, Data Lake Storage Gen2, Amazon S3, Amazon Redshift, služby SaaS (software jako služba), jako jsou Salesforce nebo webové protokoly, jako je protokol FTP (File Transfer Protocol) a otevřený datový protokol (OData). Úplný seznam podporovaných zdrojů dat najdete v podporovaných úložištích a formátech dat.

V hybridním scénáři je váš zdroj nebo cíl za bránou firewall nebo uvnitř místní podnikové sítě. Nebo úložiště dat je v privátní síti nebo virtuální síti a není veřejně přístupné. V takovém případě je úložiště dat obvykle zdrojem. Hybridní scénář zahrnuje také databázové servery hostované na virtuálních počítačích.

Strategie přístupu k datům

Vaše organizace chce chránit svá úložiště dat, jako jsou místní úložiště dat nebo úložiště dat SaaS, před neoprávněným přístupem přes internet. Přístup ke cloudovému úložišti dat můžete řídit pomocí:

- Privátní propojení z virtuální sítě ke zdroji dat s povoleným privátním koncovým bodem

- Pravidla brány firewall, která omezují připojení pomocí IP adresy.

- Strategie ověřování, které vyžadují, aby uživatelé prokázali svou identitu.

- Strategie autorizace, které omezují uživatele na konkrétní akce a data.

Další informace najdete v tématu Strategie přístupu k datům.

Uložení přihlašovacích údajů v Azure Key Vault

Přihlašovací údaje pro úložiště dat a výpočetní prostředky můžete ukládat ve službě Key Vault. Služba Data Factory načte přihlašovací údaje při spuštění aktivity, která používá úložiště dat nebo výpočetní prostředky. Další informace najdete v tématu Ukládání přihlašovacích údajů ve službě Key Vault a použití tajných kódů služby Key Vault v aktivitách kanálu.

Šifrování přihlašovacích údajů

Ve službě Data Factory zvažte šifrování přihlašovacích údajů pro místní úložiště dat. Na počítači s prostředím SHIR můžete šifrovat a ukládat přihlašovací údaje pro všechna vaše místní úložiště dat, jako jsou propojené služby s citlivými informacemi. Další informace najdete v tématu Šifrování přihlašovacích údajů pro místní úložiště dat ve službě Data Factory.

Použití spravované identity

Když používáte spravovanou identitu, nemusíte spravovat přihlašovací údaje. Spravovaná identita poskytuje identitu instance služby při připojení k prostředkům, které podporují ověřování Microsoft Entra. Existují dva typy podporovaných spravovaných identit: spravované identity přiřazené systémem a spravované identity přiřazené uživatelem. Další informace najdete v tématu Spravovaná identita služby Data Factory.

Šifrování pomocí klíčů spravovaných zákazníkem

V závislosti na vašich zásadách zabezpečení zvažte šifrování služby Data Factory pomocí klíčů spravovaných zákazníkem. Další informace najdete v tématu Šifrování služby Data Factory pomocí klíčů spravovaných zákazníkem.

Použití spravované virtuální sítě

Při vytváření prostředí Azure Integration Runtime ve virtuální síti spravované službou Data Factory se prostředí Integration Runtime zřídí se spravovanou virtuální sítí. K zabezpečenému připojení k podporovaným úložištům dat používá privátní koncové body. Privátní koncový bod je privátní IP adresa v rámci konkrétní virtuální sítě a podsítě. Spravovaná virtuální síť se podporuje pouze ve stejné oblasti jako oblast Služby pro vytváření dat. Další informace najdete v tématu Spravovaná virtuální síť služby Data Factory.

Použití služby Azure Private Link

Když používáte Službu Private Link, můžete se připojit k nasazením paaS (platforma jako služba) v Azure prostřednictvím privátního koncového bodu. Seznam nasazení PaaS, která podporují službu Private Link, najdete v tématu Private Link pro službu Data Factory.

Připojení a zabezpečení virtuálních počítačů SHIR

Informace o připojeních a zabezpečení virtuálních počítačů SHIR najdete v následujících aspektech.

Přihlašovací údaje místního úložiště dat

Přihlašovací údaje k místnímu úložišti dat můžete ukládat ve službě Data Factory nebo odkazovat na přihlašovací údaje pomocí služby Data Factory během modulu runtime ze služby Key Vault. Pokud přihlašovací údaje ukládáte ve službě Data Factory, vždy je zašifrujte v prostředí SHIR. Další informace najdete v tématu Přihlašovací údaje k místnímu úložišti dat.

Nastavení prostředí SHIR na základě konfigurace sítě

V případě hybridního přesunu dat následující tabulka shrnuje doporučení konfigurace sítě a prostředí SHIR na základě různých kombinací zdrojových a cílových umístění.

| Source | Cíl | Konfigurace sítě | Nastavení prostředí Integration Runtime |

|---|---|---|---|

| Místní | Virtuální počítače a cloudové služby nasazené ve virtuálních sítích | IPSec VPN (point-to-site nebo site-to-site) | Instalace prostředí SHIR na virtuální počítač Azure ve virtuální síti |

| Místní | Virtuální počítače a cloudové služby nasazené ve virtuálních sítích | Azure ExpressRoute (privátní partnerský vztah) | Instalace prostředí SHIR na virtuální počítač Azure ve virtuální síti |

| Místní | Služby založené na Azure, které mají veřejný koncový bod | ExpressRoute (partnerský vztah Microsoftu) | Instalace místního prostředí SHIR nebo na virtuální počítač Azure |

ExpressRoute nebo IPSec VPN

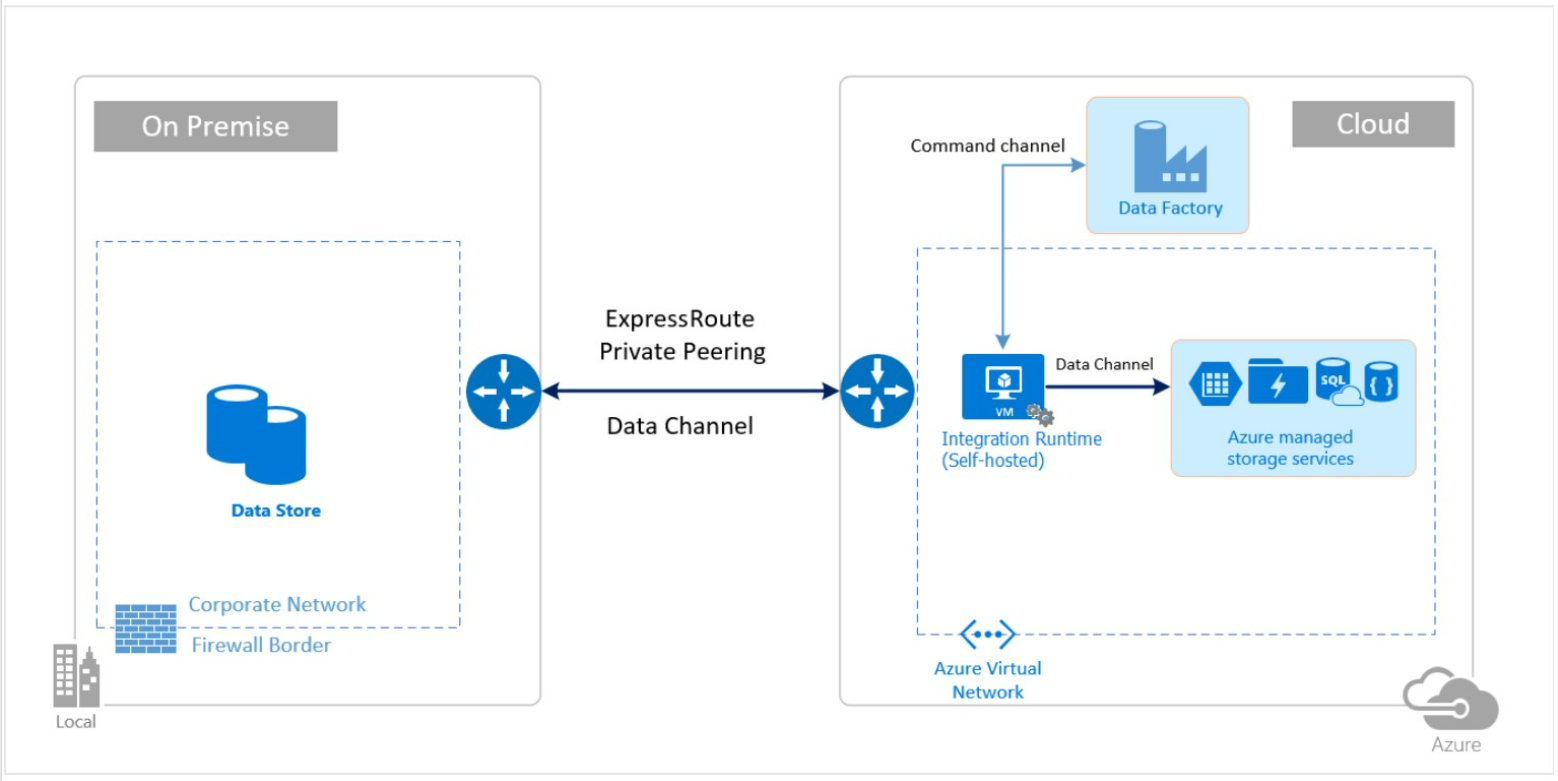

Následující obrázky ukazují, jak pomocí prostředí SHIR přesouvat data mezi místní databází a službou Azure pomocí azure Virtual Network a ExpressRoute nebo IPSec VPN.

Informace o konfiguracích brány firewall a nastavení seznamu povolených pro IP adresy najdete v tématu Aspekty zabezpečení pro přesun dat ve službě Data Factory.

Tento diagram ukazuje, jak přesunout data pomocí privátního partnerského vztahu ExpressRoute:

Tento diagram ukazuje, jak přesouvat data pomocí sítě VPN PROTOKOLU IPSec:

V bráně firewall se ujistěte, že je IP adresa počítače SHIR povolená a správně nakonfigurovaná. Následující cloudová úložiště dat vyžadují, abyste povolili IP adresu počítače SHIR. Některá z těchto úložišť dat nemusí ve výchozím nastavení vyžadovat seznam povolených.

- SQL Database

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

Další informace najdete v tématu Aspekty zabezpečení pro přesun dat ve službě Data Factory a vytvoření a konfigurace prostředí SHIR.

Zabezpečení Azure Databricks

Podívejte se na následující aspekty zabezpečení Azure Databricks.

Standardní hodnoty zabezpečení Azure pro Azure Databricks

Zvažte standardní hodnoty zabezpečení Azure pro Azure Databricks. Tento směrný plán zabezpečení používá pokyny z srovnávacího testu zabezpečení cloudu Microsoftu verze 1.0 na Azure Databricks. Srovnávací test zabezpečení cloudu Microsoftu poskytuje doporučení týkající se zabezpečení cloudových řešení v Azure.

Zabezpečení Služby Azure Synapse Analytics

Azure Synapse Analytics implementuje vícevrstvý architekturu zabezpečení pro komplexní ochranu vašich dat. Existuje pět vrstev:

Ochrana dat identifikuje a klasifikuje citlivá data a šifruje neaktivní uložená data a přenášená data. Informace o zjišťování a klasifikaci dat, zásadách správného řízení a šifrování najdete v tématu Ochrana dat.

Řízení přístupu určuje právo uživatele na interakci s daty. Azure Synapse Analytics podporuje širokou škálu funkcí pro řízení, kdo má přístup k jakým datům. Další informace najdete v tématu Řízení přístupu.

Ověřování prokáže identitu uživatelů a aplikací. Auditování Azure SQL může protokolovat aktivity ověřování a správce IT může nakonfigurovat sestavy a výstrahy pokaždé, když dojde k pokusu o přihlášení z podezřelého umístění. Další informace najdete v tématu Ověřování.

Zabezpečení sítě izoluje síťový provoz pomocí privátních koncových bodů a virtuálních privátních sítí. Azure Synapse Analytics nabízí řadu možností zabezpečení sítě. Další informace najdete v tématu Zabezpečení sítě.

Detekce hrozeb identifikuje potenciální bezpečnostní hrozby, jako jsou neobvyklá umístění přístupu, útoky prostřednictvím injektáže SQL a ověřovací útoky. Další informace najdete v tématu Detekce hrozeb.

Vrstva prezentace dat

Zvažte, jak můžete pomocí možností zabezpečení chránit prezentační vrstvu, včetně Power BI. Další informace najdete v tématu Plánování zabezpečení Power BI a implementace Power BI: Zabezpečení.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro