Řízení přístupu

Řízení přístupu je součástí zabezpečení, které lidé zaznají jako první a nejčastěji. Uvidí ho, když se přihlásí ke svým počítačům a mobilním telefonům, když sdílí soubor nebo se pokusí o přístup k aplikaci a když k zadání budovy nebo místnosti použije klíč s ID. I když řízení přístupu není všechno v zabezpečení, je velmi důležité a vyžaduje správnou pozornost, aby uživatelské prostředí i bezpečnostní záruky byly správné.

V následujícím videu se dozvíte, jak můžete vyvíjet strategii řízení přístupu, která vyhovuje vašim konkrétním potřebám.

Od hranice zabezpečení po nulovou důvěryhodnost

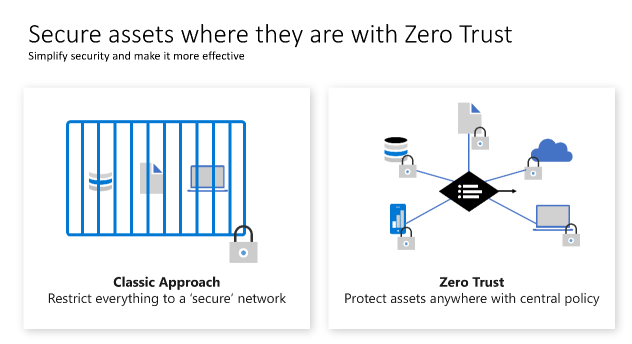

Tradiční přístup řízení přístupu pro IT je založený na omezení přístupu k podnikové síti a jeho následném doplnění o další kontroly podle potřeby. Tento model omezuje všechny prostředky na síťové připojení vlastněné společností a stal se příliš omezující, aby splňoval potřeby dynamického podniku.

Organizace musí přistupovat k řízení přístupu bez důvěry, protože využívají vzdálenou práci a používají cloudové technologie k digitální transformaci obchodního modelu, modelu zapojení zákazníků, zapojení zaměstnanců a modelu posílení postavení.

Principy nulové důvěry pomáhají vytvářet a průběžně zlepšovat záruky zabezpečení a současně udržovat flexibilitu pro udržení tempa s tímto novým světem. Většinacestýchch technologiím začíná s řízením přístupu a zaměřuje se na identitu jako na preferovanou a primární kontrolu, zatímco Síťové technologie a taktika hraniční sítě jsou stále přítomny v moderním modelu řízení přístupu, ale nejsou dominantním a upřednostňovaným přístupem v úplné strategii řízení přístupu.

Moderní řízení přístupu

Organizace by měly vytvořit strategii řízení přístupu, která:

- Je komplexní a konzistentní.

- V celém technologickém zásobníku důsledně platí zásady zabezpečení.

- Je dostatečně flexibilní, aby vyhovoval potřebám organizace.

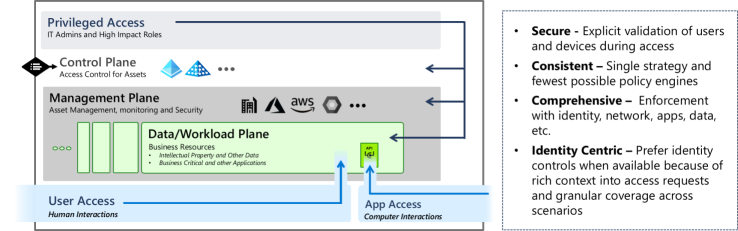

Tento diagram znázorňuje všechny různé prvky, které organizace musí zvážit pro strategii řízení přístupu pro více úloh, více cloudů, různé úrovně citlivosti firmy a přístup lidí i zařízení.

Dobrá strategie řízení přístupu přesahuje jednu taktiku nebo technologii. Vyžaduje praktický přístup, který pro každý scénář zahrnuje správnou technologii a taktiku.

Moderní řízení přístupu musí splňovat požadavky organizace na produktivitu a také:

- Zabezpečení: Explicitně ověřte důvěryhodnost uživatelů a zařízení během žádostí o přístup pomocí všech dostupných dat a telemetrie. Tato konfigurace znesnadňuje útočníkům zosobnit legitimní uživatele bez zjištění. Strategie řízení přístupu by se také měla zaměřit na odstranění neoprávněné eskalace oprávnění, například udělení oprávnění, které lze použít k získání vyšších oprávnění. Další informace o ochraně privilegovaného přístupu najdete v tématu Zabezpečení privilegovaného přístupu.

- Konzistentní: Zajistěte, aby se záruky zabezpečení používaly konzistentně a bezproblémově v celém prostředí. Tento standard vylepšuje uživatelské prostředí a odstraňuje příležitosti pro útočníky, aby se prolížili slabými místy v oddělené nebo vysoce složité implementaci řízení přístupu. Měli byste mít jednu strategii řízení přístupu, která používá nejmenší počet modulů zásad, abyste se vyhnuli nekonzistenci konfigurace a posunu konfigurace.

- Komplexní: Vynucování zásad přístupu by mělo být co nejblíže prostředkům a přístupům. Tato konfigurace zlepšuje pokrytí zabezpečení a pomáhá bezproblémově zapadají do scénářů a očekávání uživatelů. Využijte výhod bezpečnostních prvků pro data, aplikace, identitu, sítě a databáze, aby bylo vynucení zásad blíže obchodním prostředkům hodnoty.

- Zaměření na identitu: Určete prioritu použití identit a souvisejících ovládacích prvků, pokud jsou k dispozici. Ovládací prvky identit poskytují bohatý kontext pro žádosti o přístup a kontext aplikace, který není dostupný z nezpracovaného síťového provozu. Ovládací prvky sítě jsou stále důležité a někdy jedinou dostupnou možností (například v prostředích provozní technologie), ale identita by měla být vždy první volbou, pokud je k dispozici. Dialogové okno selhání během přístupu k aplikaci z vrstvy identity bude přesnější a informativní než blok síťového provozu, což bude pravděpodobnější, že uživatel může problém opravit bez nákladného volání helpdesku.

Model podnikového přístupu

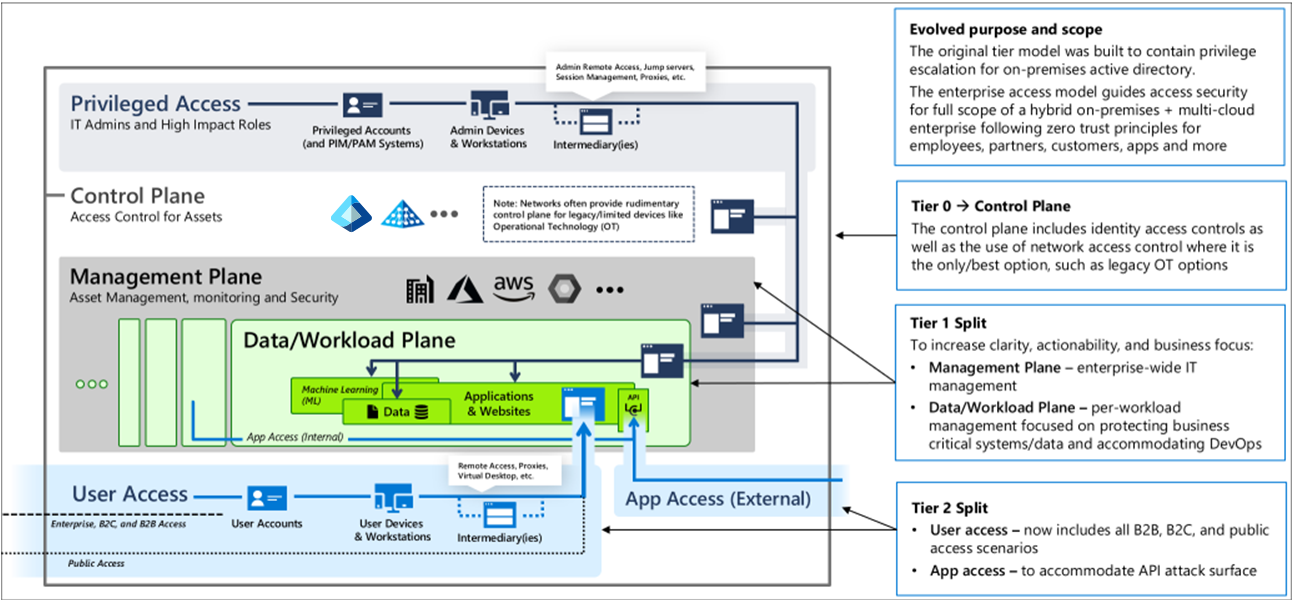

Model podnikového přístupu je komplexní model přístupu založený na nulové důvěryhodnosti. Tento model řeší všechny typy přístupu interními a externími uživateli, službami, aplikacemi a privilegovanými účty s přístupem správce k systémům.

Model podnikového přístupu je podrobně popsaný v modelu podnikového přístupu.

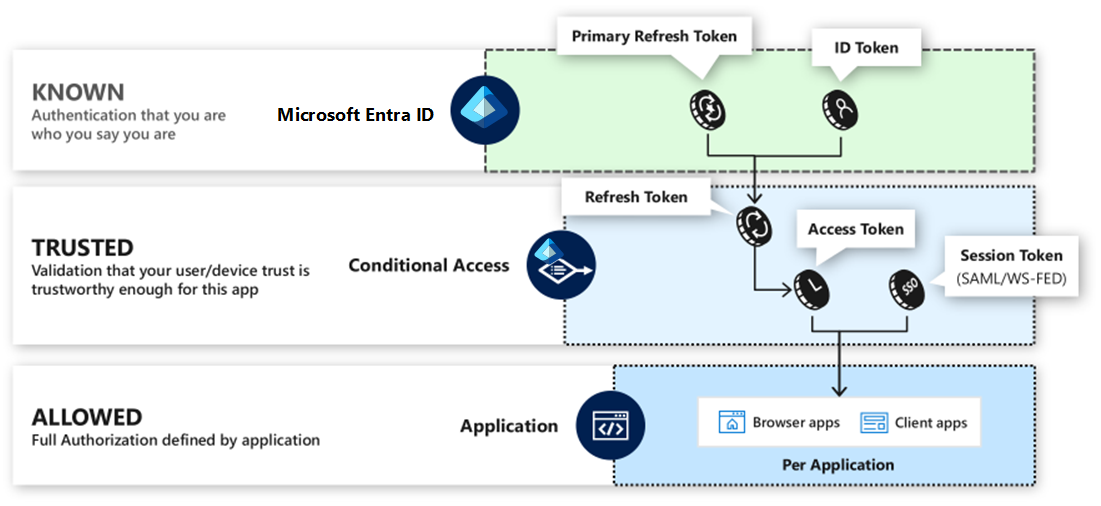

Známé, důvěryhodné, povolené

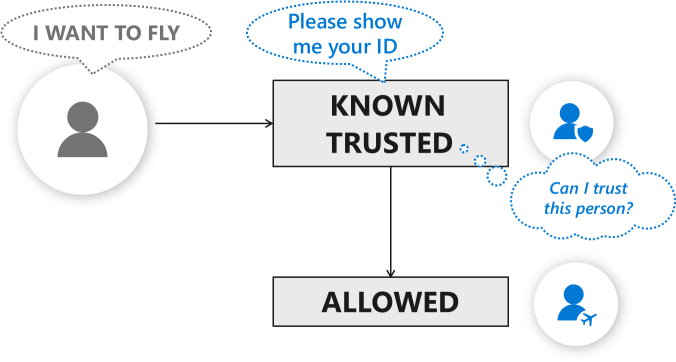

Jedním z užitečných pohledů na transformaci nulové důvěryhodnosti řízení přístupu je, že se přesune ze statického dvoustupňového procesu ověřování a autorizace na dynamický třístupňový proces označovaný jako známý, důvěryhodný, povolený:

- Známé: Ověřování, které zajišťuje, že jste tím, kdo jste. Tento proces je podobný fyzickému procesu kontroly vládního identifikačního dokladu o fotografiích.

- Důvěryhodné: Ověření, že je uživatel nebo zařízení dostatečně důvěryhodný pro přístup k prostředku. Tento proces je podobný zabezpečení na letišti, které před povolením vstupu na letiště zasílají všechny cestující bezpečnostní rizika.

- Povoleno: Udělení konkrétních práv a oprávnění pro aplikaci, službu nebo data. Tento proces je podobný letecké společnosti, která spravuje, kde cestující cestují, v jaké kabině sedí (první třída, obchodní třída nebo trenér) a zda musí platit za zavazadla.

Klíčové technologie řízení přístupu

Mezi klíčové technické funkce, které umožňují moderní řízení přístupu, patří:

- Modul zásad: Komponenta, ve které organizace konfigurují zásady technického zabezpečení tak, aby splňovaly cíle produktivity a zabezpečení organizace.

- Body vynucení zásad: Body, které vynucují prostředky organizace, centrální rozhodnutí o zásadách modulu zásad. Mezi prostředky patří data, aplikace, identita, síť a databáze.

Tento diagram znázorňuje, jak Microsoft Entra ID poskytuje modul zásad a bod vynucení zásad, aby protokoly zabezpečení mohly implementovat známý, důvěryhodný a povolený přístup.

Modul zásad Microsoft Entra lze rozšířit na další body vynucení zásad, včetně:

- Moderní aplikace: Aplikace, které používají moderní ověřovací protokoly.

- Starší verze aplikací: Prostřednictvím proxy aplikací Microsoft Entra.

- Řešení vpn a vzdáleného přístupu: Například Cisco Any Připojení, Palo Alto Networks, F5, Fortinet, Citrix a Zscaler.

- Dokumenty, e-maily a další soubory: Prostřednictvím služby Microsoft Purview Information Protection.

- Aplikace SaaS: Další informace najdete v kurzech pro integraci aplikací SaaS s Microsoft Entra ID.

Rozhodnutí o přístupu řízená daty

Aby bylo možné splnit princip nulové důvěryhodnosti explicitního ověření, je důležité učinit informované rozhodnutí. Modul zásad nulové důvěryhodnosti by měl mít přístup k různorodým datům na uživatelích a zařízeních, aby bylo možné provádět zvuková rozhodnutí o zabezpečení. Tato rozmanitost pomáhá identifikovat tyto aspekty s větší jistotou:

- Určuje, jestli má skutečný uživatel kontrolu nad účtem.

- Jestli je zařízení ohroženo útočníkem.

- Určuje, jestli má uživatel příslušné role a oprávnění.

Microsoft vytvořil systém analýzy hrozeb, který integruje kontext zabezpečení z mnoha různých zdrojů signálů. Další informace najdete v tématu Souhrn analýzy hrozeb od Microsoftu.

Segmentace: Oddělení ochrany

Organizace se často rozhodnou vytvořit hranice pro rozdělení interního prostředí do samostatných segmentů v rámci přístupu k řízení přístupu. Tato konfigurace má obsahovat poškození úspěšného útoku na napadený segment. Segmentace se tradičně provádí s branami firewall nebo jinou technologií filtrování sítě, i když se koncept dá použít i na identity a další technologie.

Informace o použití segmentace v prostředích Azure najdete v tématu Komponenty Azure a referenční model.

Izolace: Vyhněte se bráně firewall a zapomeňte

Izolace je extrémní forma segmentace, která se někdy vyžaduje pro ochranu kriticky důležitých prostředků. Izolace se nejčastěji používá pro prostředky, které jsou důležité pro chod firmy a obtížně se používají k aktuálním zásadám a standardům. Třídy prostředků, které mohou vyžadovat izolaci, zahrnují operační systémy (OT), jako jsou:

- Kontrola dohledu a získávání dat (SCADA)

- Průmyslové řídicí systémy (ICS)

Izolace musí být navržena jako kompletní systém lidí/ procesů/technologií a musí být integrována s obchodními procesy, aby byly úspěšné a udržitelné. Tento přístup obvykle přebírá služby při selhání v průběhu času, pokud je implementovaný jako čistě technologický přístup bez procesů a trénování k ověření a udržení obrany. Je snadné spadnout do brány firewall a zapomenout pasti definováním problému jako statické a technické.

Ve většině případů jsou procesy potřeba k implementaci izolace, procesů, které musí dodržovat různé týmy, jako jsou zabezpečení, IT, provozní technologie (OT) a někdy i obchodní operace. Úspěšná izolace se obvykle skládá z:

- Lidé: Vytrénujte všechny zaměstnance, dodavatele a zúčastněné strany na strategii izolace a jejich části. Uveďte, proč je důležité, například hrozby, rizika a potenciální obchodní dopad, co mají dělat, a jak to udělat.

- Proces: Stanovte jasné zásady a standardy a procesy dokumentů pro obchodní a technické zúčastněné strany pro všechny scénáře, jako je přístup dodavatele, proces správy změn, postupy reakce na hrozby, včetně správy výjimek. Monitorujte, abyste zajistili, že se konfigurace nesnáší a že ostatní procesy jsou správně a důkladně sledovány.

- Technologie: Implementujte technické kontroly, které blokují neoprávněnou komunikaci, detekují anomálie a potenciální hrozby, a posílení přemostění a přenosových zařízení, která komunikují s izolovaným prostředím, například konzoly operátorů pro systémy operačních technologií (OT).

Další informace najdete v tématu Ochrana prostředků: izolace sítě.

Další kroky

Bez ohledu na vaše požadavky na řízení přístupu by vaše strategie měla být zakotvena ve správných základech. Pokyny uvedené v těchto článcích a v rámci architektury přechodu na cloud můžou organizacím pomoct najít a implementovat správný přístup.

Další disciplínou je modernizace operací zabezpečení.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro