Konfigurace pravidel pro přístup ke službě Azure Container Registry za bránou firewall

Tento článek vysvětluje, jak v bráně firewall nakonfigurovat pravidla pro povolení přístupu k registru kontejneru Azure. Například zařízení Azure IoT Edge za bránou firewall nebo proxy serverem může potřebovat přístup k registru kontejneru, aby si mohlo vyžádat image kontejneru. Nebo uzamčený server v místní síti může potřebovat přístup k odeslání image.

Pokud místo toho chcete nakonfigurovat příchozí síťový přístup k registru kontejneru pouze v rámci virtuální sítě Azure, projděte si téma Konfigurace Azure Private Link pro registr kontejneru Azure.

Informace o koncových bodech registru

Pokud chcete do registru kontejneru Azure načíst image nebo jiné artefakty nebo je odeslat, musí klient, jako je démon Dockeru, interagovat přes protokol HTTPS se dvěma různými koncovými body. Pro klienty, kteří přistupují k registru zpoza brány firewall, je potřeba nakonfigurovat pravidla přístupu pro oba koncové body. Oba koncové body jsou dostupné přes port 443.

Koncový bod rozhraní REST API registru – Operace ověřování a správy registru se zpracovávají prostřednictvím veřejného koncového bodu rozhraní REST API registru. Tento koncový bod je název přihlašovacího serveru registru. Příklad:

myregistry.azurecr.io- Koncový bod rozhraní REST API registru pro certifikáty – Azure Container Registry používá pro všechny subdomény certifikát SSL se zástupným znakem. Při připojování k registru kontejneru Azure pomocí PROTOKOLU SSL musí být klient schopný stáhnout certifikát pro metodu handshake protokolu TLS. V takových případech

azurecr.iomusí být také přístupné.

- Koncový bod rozhraní REST API registru pro certifikáty – Azure Container Registry používá pro všechny subdomény certifikát SSL se zástupným znakem. Při připojování k registru kontejneru Azure pomocí PROTOKOLU SSL musí být klient schopný stáhnout certifikát pro metodu handshake protokolu TLS. V takových případech

Koncový bod úložiště (data) – Azure přiděluje úložiště objektů blob v účtech Azure Storage jménem každého registru ke správě dat pro image kontejnerů a další artefakty. Když klient přistupuje k vrstvám imagí v registru kontejneru Azure, provádí požadavky pomocí koncového bodu účtu úložiště, který poskytuje registr.

Pokud je váš registr geograficky replikovaný, klient může potřebovat interakci s datovým koncovým bodem v konkrétní oblasti nebo ve více replikovaných oblastech.

Povolení přístupu ke koncovým bodům REST a datovým koncovým bodům

- Koncový bod REST – Povolení přístupu k plně kvalifikovanému názvu

<registry-name>.azurecr.iopřihlašovacího serveru registru nebo přidruženému rozsahu IP adres - Koncový bod úložiště (data) – Povolí přístup ke všem účtům služby Azure Blob Storage pomocí zástupné řady

*.blob.core.windows.netnebo přidruženého rozsahu IP adres.

Poznámka

Azure Container Registry zavádí vyhrazené datové koncové body, které umožňují úzce vymezit pravidla brány firewall klienta pro úložiště registru. Volitelně můžete pomocí formuláře <registry-name>.<region>.data.azurecr.iopovolit datové koncové body ve všech oblastech, kde se registr nachází nebo replikuje.

Informace o plně kvalifikovaném názvu domény registru

Registr obsahuje dva plně kvalifikované názvy domén, přihlašovací adresu URL a datový koncový bod.

- Přihlašovací adresa URL i datový koncový bod jsou přístupné z virtuální sítě pomocí privátních IP adres povolením privátního propojení.

- Registr, který nepoužívá datové koncové body, musí přistupovat k datům z koncového bodu formuláře

*.blob.core.windows.neta neposkytuje izolaci vyžadovanou při konfiguraci pravidel brány firewall. - Registr s povoleným privátním propojením získá vyhrazený datový koncový bod automaticky.

- Pro každou oblast registru se vytvoří vyhrazený datový koncový bod.

- Přihlašovací adresa URL zůstane stejná bez ohledu na to, jestli je datový koncový bod povolený nebo zakázaný.

Povolit přístup podle rozsahu IP adres

Pokud má vaše organizace zásady pro povolení přístupu jenom ke konkrétním IP adresám nebo rozsahům adres, stáhněte si Rozsahy IP adres Azure a značky služeb – Veřejný cloud.

Pokud chcete najít rozsahy IP adres koncových bodů REST služby ACR, pro které potřebujete povolit přístup, vyhledejte v souboru JSON AzureContainerRegistry .

Důležité

Rozsahy IP adres pro služby Azure se můžou měnit a aktualizace se publikují každý týden. Pravidelně si stáhněte soubor JSON a proveďte nezbytné aktualizace pravidel přístupu. Pokud váš scénář zahrnuje konfiguraci pravidel skupiny zabezpečení sítě ve virtuální síti Azure nebo používáte Azure Firewall, použijte místo toho značku službyAzureContainerRegistry.

IP adresy REST pro všechny oblasti

{

"name": "AzureContainerRegistry",

"id": "AzureContainerRegistry",

"properties": {

"changeNumber": 10,

"region": "",

"platform": "Azure",

"systemService": "AzureContainerRegistry",

"addressPrefixes": [

"13.66.140.72/29",

[...]

IP adresy REST pro konkrétní oblast

Vyhledejte konkrétní oblast, například AzureContainerRegistry.AustraliaEast.

{

"name": "AzureContainerRegistry.AustraliaEast",

"id": "AzureContainerRegistry.AustraliaEast",

"properties": {

"changeNumber": 1,

"region": "australiaeast",

"platform": "Azure",

"systemService": "AzureContainerRegistry",

"addressPrefixes": [

"13.70.72.136/29",

[...]

IP adresy úložiště pro všechny oblasti

{

"name": "Storage",

"id": "Storage",

"properties": {

"changeNumber": 19,

"region": "",

"platform": "Azure",

"systemService": "AzureStorage",

"addressPrefixes": [

"13.65.107.32/28",

[...]

IP adresy úložiště pro konkrétní oblasti

Vyhledejte konkrétní oblast, například Storage.AustraliaCentral.

{

"name": "Storage.AustraliaCentral",

"id": "Storage.AustraliaCentral",

"properties": {

"changeNumber": 1,

"region": "australiacentral",

"platform": "Azure",

"systemService": "AzureStorage",

"addressPrefixes": [

"52.239.216.0/23"

[...]

Povolit přístup podle značky služby

Ve virtuální síti Azure použijte pravidla zabezpečení sítě k filtrování provozu z prostředku, jako je virtuální počítač, do registru kontejneru. Pokud chcete zjednodušit vytváření pravidel sítě Azure, použijte značku službyAzureContainerRegistry. Značka služby představuje skupinu předpon IP adres pro globální přístup ke službě Azure nebo pro každou oblast Azure. Značka se automaticky aktualizuje, když se změní adresy.

Vytvořte například odchozí pravidlo skupiny zabezpečení sítě s cílovým registrem AzureContainerRegistry , které povolí provoz do registru kontejneru Azure. Pokud chcete povolit přístup ke značce služby pouze v konkrétní oblasti, zadejte oblast v následujícím formátu: AzureContainerRegistry. [název oblasti].

Povolení vyhrazených datových koncových bodů

Upozornění

Pokud jste dříve nakonfigurovali přístup brány firewall klienta k existujícím *.blob.core.windows.net koncovým bodům, přepnutí na vyhrazené datové koncové body ovlivní připojení klienta a způsobí selhání vyžádání. Pokud chcete zajistit, aby klienti měli konzistentní přístup, přidejte do pravidel brány firewall klienta nová pravidla datových koncových bodů. Po dokončení povolte vyhrazené datové koncové body pro vaše registry pomocí Azure CLI nebo jiných nástrojů.

Vyhrazené datové koncové body jsou volitelnou funkcí úrovně služby registru kontejnerů Premium . Informace o úrovních a limitech služby registru najdete v tématu Azure Container Registry úrovní služby.

Vyhrazené datové koncové body můžete povolit pomocí Azure Portal nebo Azure CLI. Datové koncové body se řídí regionálním vzorem <registry-name>.<region>.data.azurecr.io. Povolení datových koncových bodů v geograficky replikovaném registru povolí koncové body ve všech oblastech repliky.

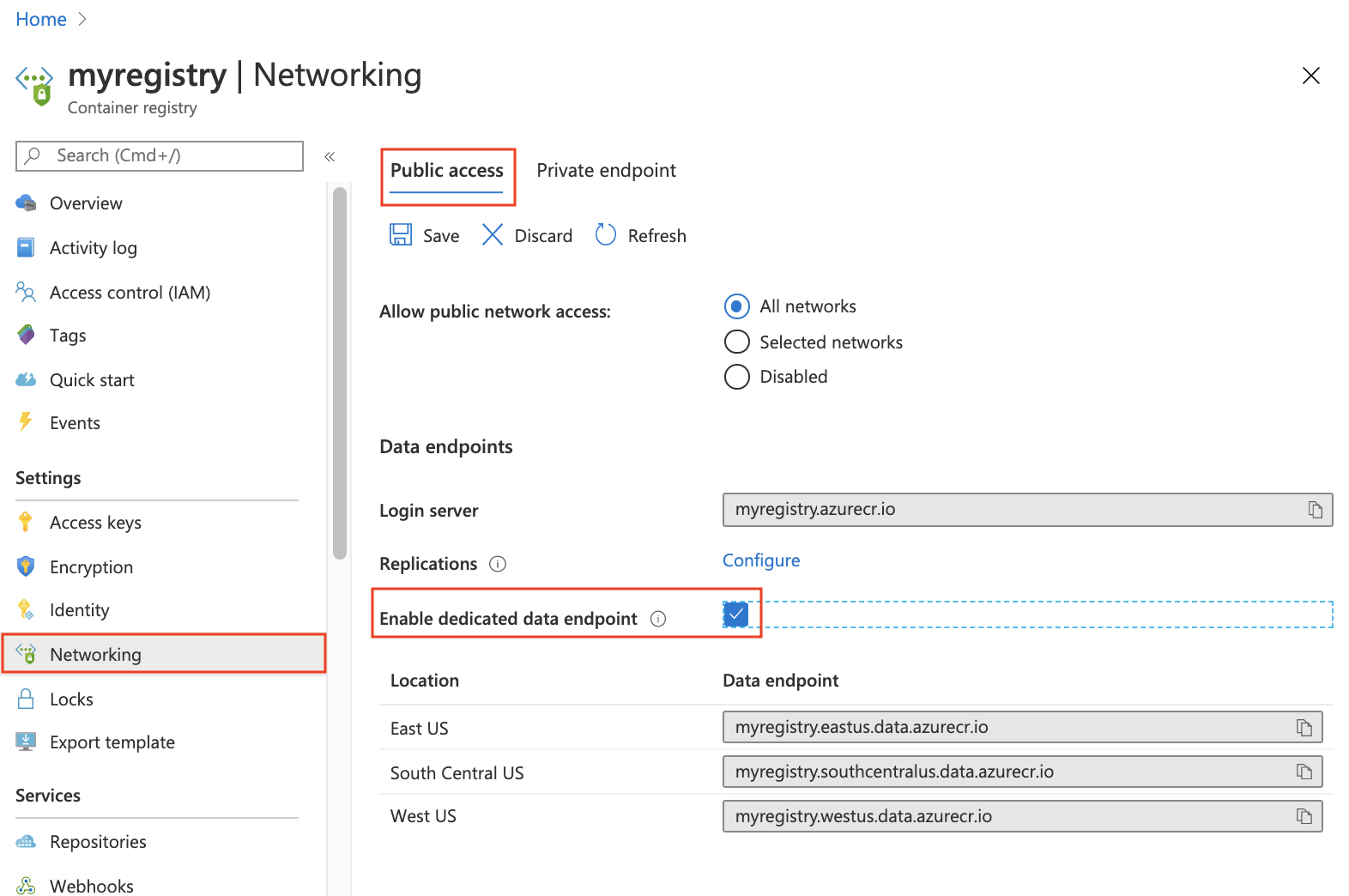

Portál

Povolení datových koncových bodů pomocí portálu:

- Přejděte do registru kontejneru.

- VyberteVeřejný přístup k sítím>.

- Zaškrtněte políčko Povolit vyhrazený datový koncový bod .

- Vyberte Uložit.

Datový koncový bod nebo koncové body se zobrazí na portálu.

Azure CLI

Pokud chcete povolit datové koncové body pomocí Azure CLI, použijte Azure CLI verze 2.4.0 nebo vyšší. Pokud potřebujete instalaci nebo upgrade, přečtěte si téma Instalace Azure CLI.

Následující příkaz az acr update povolí vyhrazené datové koncové body v registru myregistry.

az acr update --name myregistry --data-endpoint-enabled

Pokud chcete zobrazit datové koncové body, použijte příkaz az acr show-endpoints :

az acr show-endpoints --name myregistry

Výstup pro demonstrační účely ukazuje dva regionální koncové body

{

"loginServer": "myregistry.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "myregistry.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "myregistry.westus.data.azurecr.io",

}

]

}

Po nastavení vyhrazených datových koncových bodů pro registr můžete pro datové koncové body povolit pravidla přístupu brány firewall klienta. Povolte pravidla přístupu k datovým koncovým bodům pro všechny požadované oblasti registru.

Konfigurace pravidel brány firewall klienta pro MCR

Pokud potřebujete přístup ke službě Microsoft Container Registry (MCR) zpoza brány firewall, projděte si doprovodné materiály ke konfiguraci pravidel brány firewall klienta MCR. MCR je primární registr pro všechny image Dockeru publikované Microsoftem, jako jsou image Windows Serveru.

Další kroky

Seznamte se s osvědčenými postupy Azure pro zabezpečení sítě.

Další informace o skupinách zabezpečení ve virtuální síti Azure

Další informace o nastavení Private Link pro registr kontejneru

Další informace o vyhrazených datových koncových bodech pro Azure Container Registry