Konfigurace společně používaných připojení typu Site-to-Site a ExpressRoute (Classic)

Tento článek vám pomůže nakonfigurovat expressroute a připojení VPN typu Site-to-Site, která existují vedle sebe. Možnost konfigurace VPN typu site-to-site a ExpressRoute má několik výhod. Vpn typu Site-to-Site můžete nakonfigurovat jako zabezpečenou cestu převzetí služeb při selhání pro ExpressRoute nebo můžete použít sítě VPN typu Site-to-Site pro připojení k webům, které nejsou připojené přes ExpressRoute. V tomto článku nabízíme postupy konfigurace pro oba scénáře. Tento článek se týká modelu nasazení Classic. Tato konfigurace není k dispozici na portálu.

Důležité

Od 1. března 2017 už v modelu nasazení Classic není možné vytvářet nové okruhy ExpressRoute.

- Stávající okruh ExpressRoute můžete z modelu nasazení Classic do modelu nasazení Resource Manager přesunout, aniž by došlo k výpadku připojení. Další informace najdete v tématu věnovaném přesunu stávajících okruhů.

- K virtuálním sítím v modelu nasazení Classic se můžete připojit tak, že nastavíte allowClassicOperations na TRUE.

K vytvoření a správě okruhů ExpressRoute v modelu nasazení Resource Manager použijte následující odkazy:

O modelech nasazení Azure

Azure v současné době používá dva modely nasazení: Resource Manager a Classic. Tyto dva modely nejsou navzájem zcela kompatibilní. Než začnete, musíte vědět, ve kterém modelu chcete pracovat. Informace o modelech nasazení najdete v tématu Vysvětlení modelů nasazení. Pokud s Azure začínáte, doporučujeme vám použít model nasazení Resource Manager.

Důležité

Než budete postupovat podle pokynů v tomto článku, musí být okruh ExpressRoute předem nakonfigurovaný. Než budete pokračovat, ujistěte se, že jste postupovali podle pokynů k vytvoření okruhu ExpressRoute a konfiguraci směrování .

Omezení

- Směrování provozu není podporováno. Nemůžete směrovat (přes Azure) mezi místní sítí připojenou přes vpn typu site-to-site a místní sítí připojenou přes ExpressRoute.

- Typ point-to-site není podporován. Nemůžete povolit připojení VPN typu point-to-site ke stejné virtuální síti, která je připojená k ExpressRoute. Vpn typu point-to-site a ExpressRoute nemůžou existovat současně pro stejnou virtuální síť.

- Na bráně VPN typu site-to-site nelze povolit vynucené tunelové propojení. Můžete pouze „vynutit“ veškerý provoz směřující na internet zpět do místní sítě prostřednictvím ExpressRoute.

- Základní brána SKU není podporována. Pro bránu ExpressRoute a bránu VPN je nutné použít jinou než základní bránu SKU.

- Podporována je pouze brána VPN na základě tras. Je nutné použít službu VPN Gateway na základě tras.

- Pro vaši bránu VPN by měla být nakonfigurována statická trasa. Pokud je vaše místní síť připojená k ExpressRoute a síti VPN typu site-to-site, musíte mít v místní síti konfigurovanou statickou trasu, abyste mohli směrovat připojení VPN typu site-to-site do veřejného internetu.

Návrhy konfigurace

Konfigurace VPN typu site-to-site jako cesty převzetí služeb při selhání pro ExpressRoute

Můžete nakonfigurovat připojení VPN typu site-to-site jako záložní pro ExpressRoute. Toto nastavení platí jenom pro virtuální sítě propojené s cestou privátního partnerského vztahu Azure. Neexistuje řešení převzetí služeb při selhání založené na VPN pro služby přístupné prostřednictvím veřejných partnerských vztahů Azure a partnerských vztahů Microsoftu. Okruh ExpressRoute je vždy primárním propojením. Data procházejí cestou VPN typu Site-to-Site pouze v případě, že okruh ExpressRoute selže.

Poznámka

I když v případě, že jsou obě trasy stejné, je okruh ExpressRoute upřednostněný před VPN typu Site-to-Site, Azure k výběru trasy směrem k cíli paketu použije nejdelší shodu předpony.

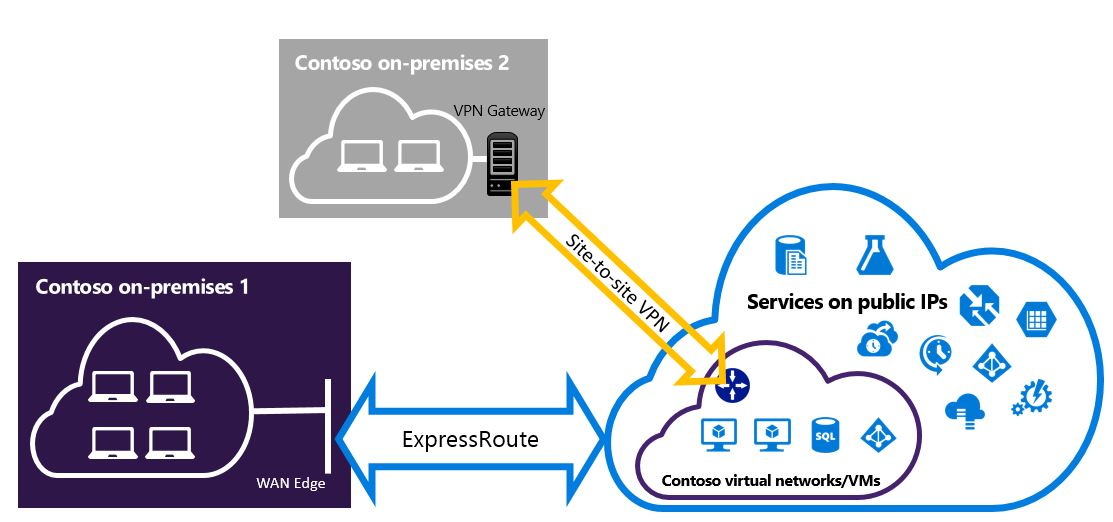

Konfigurace VPN typu site-to-site pro připojení webů, které nejsou připojené prostřednictvím ExpressRoute

Svoji síť můžete nakonfigurovat tak, že některé weby jsou připojené přímo k Azure prostřednictvím VPN typu site-to-site a některé weby přes ExpressRoute.

Poznámka

Virtuální síť nemůžete nakonfigurovat jako směrovač provozu.

Výběr kroků k použití

Existují dvě sady postupů, ze kterých si můžete vybrat, když konfigurujete připojení, která můžou existovat společně. Postup konfigurace, který vyberete, závisí na tom, jestli máte existující virtuální síť, ke které se chcete připojit, nebo chcete vytvořit novou virtuální síť.

Nemám virtuální síť a potřebuji ji vytvořit.

Pokud ještě nemáte virtuální síť, tento postup vás provede vytvořením nové virtuální sítě pomocí modelu nasazení Classic a vytvořením nových připojení ExpressRoute a VPN typu Site-to-Site. Konfiguraci provedete podle kroků v části Vytvoření nové virtuální sítě a koexistujících připojení.

Už mám virtuální síť modelu nasazení Classic.

Už můžete mít virtuální síť s existujícím připojením VPN typu site-to-site nebo připojením ExpressRoute. Část článku Konfigurace současně existujících připojení pro již existující virtuální síť vás provede odstraněním brány a následným vytvořením nových připojení VPN ExpressRoute a Site-to-Site. Při vytváření nových připojení musí být kroky dokončeny v určitém pořadí. Nepoužívejte pro vytvoření připojení a bran pokyny z jiných článků.

V tomto postupu bude vytvoření připojení, která mohou existovat současně, vyžadovat, abyste odstranili bránu a pak nakonfigurovali nové brány. Během odstraňování a opětovného vytvoření brány a připojení dojde k výpadku připojení mezi různými místy, ale nemusíte migrovat žádné virtuální počítače ani služby do nové virtuální sítě. Vaše virtuální počítače a služby můžou i během konfigurace brány komunikovat prostřednictvím nástroje pro vyrovnávání zatížení, pokud jsou tak nakonfigurované.

Instalace rutin PowerShellu

Nainstalujte nejnovější verze modulů PowerShellu pro správu služeb Azure (SM) a modul ExpressRoute. Ke spouštění modulů SM nemůžete použít prostředí Azure CloudShell.

Podle pokynů v článku Instalace modulu Správa služeb nainstalujte modul Správy služeb Azure. Pokud už máte nainstalovaný modul Az nebo RM, nezapomeňte použít -AllowClobber.

Importujte nainstalované moduly. Při použití následujícího příkladu upravte cestu tak, aby odrážela umístění a verzi nainstalovaných modulů PowerShellu.

Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\Azure.psd1' Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\ExpressRoute\ExpressRoute.psd1'Pokud se chcete přihlásit ke svému účtu Azure, otevřete konzolu PowerShellu se zvýšenými oprávněními a připojte se ke svému účtu. Následující příklad vám pomůže připojit se pomocí modulu Správa služeb:

Add-AzureAccount

Vytvoření nové virtuální sítě a koexistujících připojení

Tento postup vás provede vytvořením virtuální sítě a vytvoří připojení Site-to-Site a ExpressRoute, která existují společně.

Musíte nainstalovat nejnovější verzi rutin Azure PowerShell. Rutiny, které použijete pro tuto konfiguraci, se můžou mírně lišit od těch, co znáte. Ujistěte se, že používáte rutiny určené v těchto pokynech.

Vytvořte schéma pro virtuální síť. Další informace o schématu konfigurace najdete v tématu Azure Virtual Network configuration schema (Schéma konfigurace Azure Virtual Network).

Při vytváření schématu použijte následující hodnoty:

- Podsíť brány pro virtuální síť musí být /27 nebo kratší předpona (například /26 nebo /25).

- Typ připojení brány je Dedicated.

<VirtualNetworkSite name="MyAzureVNET" Location="Central US"> <AddressSpace> <AddressPrefix>10.17.159.192/26</AddressPrefix> </AddressSpace> <Subnets> <Subnet name="Subnet-1"> <AddressPrefix>10.17.159.192/27</AddressPrefix> </Subnet> <Subnet name="GatewaySubnet"> <AddressPrefix>10.17.159.224/27</AddressPrefix> /Subnet> </Subnets> <Gateway> <ConnectionsToLocalNetwork> <LocalNetworkSiteRef name="MyLocalNetwork"> <Connection type="Dedicated" /> </LocalNetworkSiteRef> </ConnectionsToLocalNetwork> </Gateway> </VirtualNetworkSite>Po vytvoření a konfiguraci souboru schématu XML nahrajte soubor a vytvořte virtuální síť.

Použijte následující rutinu k odeslání souboru (po náhradě vlastní hodnotou).

Set-AzureVNetConfig -ConfigurationPath 'C:\NetworkConfig.xml'Vytvořte bránu ExpressRoute. Je nutné zadat GatewaySKU jako Standard, HighPerformance nebo UltraPerformance a GatewayType jako DynamicRouting.

Použijte následující příklad a nahraďte v něm hodnoty vlastními.

New-AzureVNetGateway -VNetName MyAzureVNET -GatewayType DynamicRouting -GatewaySKU HighPerformancePropojte bránu ExpressRoute s okruhem ExpressRoute. Po dokončení tohoto kroku bude připojení mezi místní sítí a Azure prostřednictvím ExpressRoute vytvořeno.

New-AzureDedicatedCircuitLink -ServiceKey <service-key> -VNetName MyAzureVNETDále vytvořte bránu VPN typu site-to-site. GatewaySKU musí být Standard, HighPerformance nebo UltraPerformance a GatewayType musí být DynamicRouting.

New-AzureVirtualNetworkGateway -VNetName MyAzureVNET -GatewayName S2SVPN -GatewayType DynamicRouting -GatewaySKU HighPerformancePokud chcete načíst nastavení brány virtuální sítě, včetně ID brány a veřejné IP adresy, použijte rutinu

Get-AzureVirtualNetworkGateway.Get-AzureVirtualNetworkGateway GatewayId : 348ae011-ffa9-4add-b530-7cb30010565e GatewayName : S2SVPN LastEventData : GatewayType : DynamicRouting LastEventTimeStamp : 5/29/2015 4:41:41 PM LastEventMessage : Successfully created a gateway for the following virtual network: GNSDesMoines LastEventID : 23002 State : Provisioned VIPAddress : 104.43.x.y DefaultSite : GatewaySKU : HighPerformance Location : VnetId : 979aabcf-e47f-4136-ab9b-b4780c1e1bd5 SubnetId : EnableBgp : False OperationDescription : Get-AzureVirtualNetworkGateway OperationId : 42773656-85e1-a6b6-8705-35473f1e6f6a OperationStatus : SucceededVytvořte entitu brány VPN místního webu. Tento příkaz neprovede konfiguraci vaší místní brány VPN. Místo toho umožní zadat nastavení místní brány, jako je například veřejná IP adresa a místní adresní prostor, aby se brána Azure VPN k nim mohla připojit.

Důležité

Místní web připojení VPN typu site-to-site není v souboru netcfg definován. Místo toho musíte k určení parametrů místního webu použít tuto rutinu. Nelze je definovat pomocí portálu nebo souboru netcfg.

Použijte následující příklad a nahraďte v něm hodnoty vlastními.

New-AzureLocalNetworkGateway -GatewayName MyLocalNetwork -IpAddress <MyLocalGatewayIp> -AddressSpace <MyLocalNetworkAddress>Poznámka

Pokud vaše místní síť obsahuje víc tras, můžete je předat všechny najednou jako pole. $MyLocalNetworkAddress = @("10.1.2.0/24","10.1.3.0/24","10.2.1.0/24")

Pokud chcete načíst nastavení brány virtuální sítě, včetně ID brány a veřejné IP adresy, použijte rutinu

Get-AzureVirtualNetworkGateway. Prohlédněte si následující příklad.Get-AzureLocalNetworkGateway GatewayId : 532cb428-8c8c-4596-9a4f-7ae3a9fcd01b GatewayName : MyLocalNetwork IpAddress : 23.39.x.y AddressSpace : {10.1.2.0/24} OperationDescription : Get-AzureLocalNetworkGateway OperationId : ddc4bfae-502c-adc7-bd7d-1efbc00b3fe5 OperationStatus : SucceededNakonfigurujte místní zařízení VPN pro připojení k nové bráně. Při konfiguraci zařízení VPN použijte informace, které jste získali v kroku 6. Další informace o konfiguraci zařízení VPN najdete v tématu Konfigurace zařízení VPN.

Propojte bránu VPN typu site-to-site v Azure s místní bránou.

V tomto příkladu je ID místní brány connectedEntityId, které můžete najít spuštěním rutiny

Get-AzureLocalNetworkGateway. VirtualNetworkGatewayId můžete najít pomocí rutinyGet-AzureVirtualNetworkGateway. Po dokončení tohoto kroku bude připojení mezi místní sítí a Azure prostřednictvím připojení VPN typu site-to-site vytvořeno.New-AzureVirtualNetworkGatewayConnection -connectedEntityId <local-network-gateway-id> -gatewayConnectionName Azure2Local -gatewayConnectionType IPsec -sharedKey abc123 -virtualNetworkGatewayId <azure-s2s-vpn-gateway-id>

Konfigurace současně existujících připojení pro už existující virtuální síť

Pokud máte existující virtuální síť, zkontrolujte velikost podsítě brány. Pokud podsíť brány je /28 nebo /29, musíte nejdřív bránu virtuální sítě odstranit a zvýšit velikost podsítě brány. Postup v této části ukazuje, jak to provést.

Pokud je podsíť brány /27 nebo větší a virtuální síť je připojená přes ExpressRoute, můžete tyto kroky přeskočit a přejít ke kroku 6 – Vytvoření brány VPN typu Site-to-Site v předchozí části.

Poznámka

Pokud odstraníte existující bránu, místní místo ztratí během práce na této konfiguraci připojení k virtuální síti.

Musíte nainstalovat nejnovější verzi rutin Azure Resource Manager PowerShellu. Rutiny, které použijete pro tuto konfiguraci, se můžou mírně lišit od těch, co znáte. Ujistěte se, že používáte rutiny určené v těchto pokynech.

Odstraňte existující bránu ExpressRoute nebo VPN typu site-to-site. Použijte následující rutinu a nahraďte v ní hodnoty vlastními.

Remove-AzureVNetGateway –VnetName MyAzureVNETExportujte schéma virtuální sítě. Použijte následující rutinu PowerShellu a nahraďte v ní hodnoty vlastními.

Get-AzureVNetConfig –ExportToFile "C:\NetworkConfig.xml"Upravte schéma konfiguračního souboru sítě, aby podsíť brány byla /27 nebo kratší předpona (například /26 nebo /25). Prohlédněte si následující příklad.

Poznámka

Pokud vám ve virtuální síti nezbylo dost IP adres pro zvětšení velikosti podsítě brány, budete muset přidat další adresní prostor IP adres. Další informace o schématu konfigurace najdete v tématu Azure Virtual Network configuration schema (Schéma konfigurace Azure Virtual Network).

<Subnet name="GatewaySubnet"> <AddressPrefix>10.17.159.224/27</AddressPrefix> </Subnet>Pokud předchozí brána byla VPN typu site-to-site, musíte změnit taky typ připojení na Dedicated.

<Gateway> <ConnectionsToLocalNetwork> <LocalNetworkSiteRef name="MyLocalNetwork"> <Connection type="Dedicated" /> </LocalNetworkSiteRef> </ConnectionsToLocalNetwork> </Gateway>V tuto chvíli máte virtuální síť, která nemá žádné brány. Abyste vytvořili nové brány a dokončili připojení, můžete pokračovat krokem 4 – Vytvoření brány ExpressRoute, který se nachází v předchozí sadě kroků.

Další kroky

Další informace o ExpressRoute najdete v tématu ExpressRoute – nejčastější dotazy.