Co je Azure Load Balancer?

Vyrovnávání zatížení znamená efektivní distribuci příchozího síťového provozu napříč skupinou back-endových serverů nebo prostředků.

Azure Load Balancer funguje ve vrstvě 4 modelu OSI (Open Systems Interconnection). Je to jediný kontaktní bod pro klienty. Nástroj pro vyrovnávání zatížení distribuuje příchozí toky, které přicházejí na front-end nástroje pro vyrovnávání zatížení do instancí back-endového fondu. Tyto toky jsou podle nakonfigurovaných pravidel vyrovnávání zatížení a sond stavu. Instance back-endového fondu můžou být virtuální počítače Azure nebo instance ve škálovací sadě virtuálních počítačů.

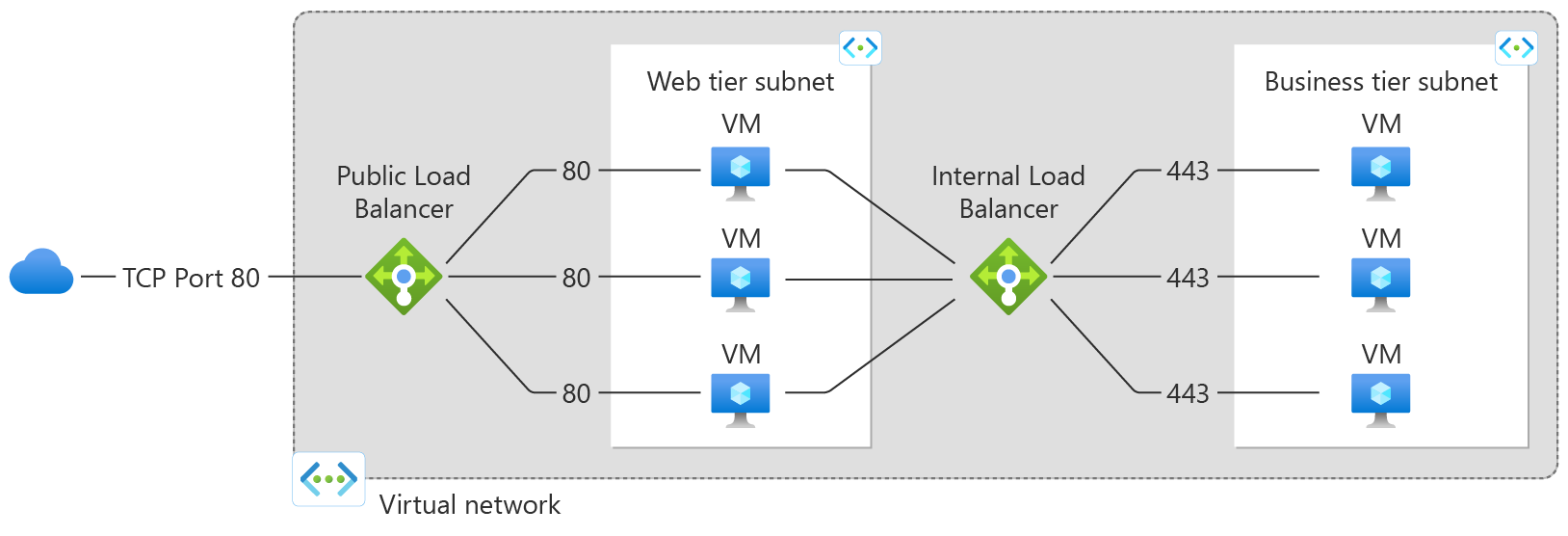

Veřejný nástroj pro vyrovnávání zatížení může poskytovat odchozí připojení pro virtuální počítače ve vaší virtuální síti. Tato připojení se provádějí překladem jejich privátních IP adres na veřejné IP adresy. Veřejné nástroje pro vyrovnávání zatížení slouží k vyrovnávání zatížení internetového provozu do virtuálních počítačů.

Interní (nebo privátní) nástroj pro vyrovnávání zatížení se používá, pokud jsou privátní IP adresy potřeba jenom na front-endu. Interní nástroje pro vyrovnávání zatížení se používají k vyrovnávání zatížení provozu uvnitř virtuální sítě. Front-end nástroje pro vyrovnávání zatížení je přístupný z místní sítě v hybridním scénáři.

Obrázek: Vyrovnávání vícevrstvých aplikací pomocí veřejného i interního Load Balanceru

Další informace o jednotlivých komponentách nástroje pro vyrovnávání zatížení najdete v tématu Komponenty Azure Load Balanceru.

Proč používat Azure Load Balancer?

Pomocí Azure Load Balanceru můžete škálovat aplikace a vytvářet vysoce dostupné služby. Nástroj pro vyrovnávání zatížení podporuje příchozí i odchozí scénáře. Nástroj pro vyrovnávání zatížení poskytuje nízkou latenci a vysokou propustnost a škáluje až miliony toků pro všechny aplikace TCP a UDP.

Mezi klíčové scénáře, které můžete dosáhnout pomocí Azure Standard Load Balanceru, patří:

Vyrovnávání zatížení interního a externího provozu do virtuálních počítačů Azure

Průchozí vyrovnávání zatížení, které má za následek ultra-low latnecy.

Zvýšení dostupnosti distribucí prostředků v rámci zón a napříč zónami

Nakonfigurujte odchozí připojení pro virtuální počítače Azure.

Pomocí sond stavu můžete monitorovat prostředky s vyrovnáváním zatížení.

Používejte přesměrování portů pro přístup k virtuálním počítačům ve virtuální síti pomocí veřejné IP adresy a portu.

Povolte podporu vyrovnávání zatížení protokolu IPv6.

Nástroj pro vyrovnávání zatížení úrovně Standard poskytuje vícerozměrné metriky prostřednictvím služby Azure Monitor. Tyto metriky je možné filtrovat, seskupit a rozdělit pro danou dimenzi. Poskytují aktuální a historický přehled o výkonu a stavu vaší služby. Přehledy pro Azure Load Balancer nabízí předem nakonfigurovaný řídicí panel s užitečnými vizualizacemi pro tyto metriky. Podporuje se také Služba Resource Health. Další podrobnosti najdete v diagnostice nástroje pro vyrovnávání zatížení úrovně Standard.

Vyrovnávání zatížení služeb na více portech, více IP adresách nebo obojím.

Přesun interních a externích prostředků nástroje pro vyrovnávání zatížení napříč oblastmi Azure

Vyrovnávání zatížení toku TCP a UDP na všech portech současně pomocí portů vysoké dostupnosti.

Zřetězte Load Balancer úrovně Standard a Load Balancer brány.

Zabezpečení ve výchozím nastavení

Load Balancer úrovně Standard je založený na modelu zabezpečení sítě s nulovou důvěryhodností.

Load Balancer úrovně Standard je ve výchozím nastavení zabezpečený a součást vaší virtuální sítě. Virtuální síť je privátní a izolovaná síť.

Standardní nástroje pro vyrovnávání zatížení a standardní veřejné IP adresy jsou uzavřeny pro příchozí připojení, pokud nejsou otevřeny skupinami zabezpečení sítě. Skupiny zabezpečení sítě se používají k explicitní povolení povoleného provozu. Pokud nemáte skupinu zabezpečení sítě v podsíti nebo síťové kartě prostředku virtuálního počítače, provoz se k tomuto prostředku nedostane. Další informace o skupinách zabezpečení sítě a jejich použití ve vašem scénáři najdete v tématu Skupiny zabezpečení sítě.

Load Balancer úrovně Basic je ve výchozím nastavení otevřený pro internet.

Nástroj pro vyrovnávání zatížení neukládá zákaznická data.

Ceny a smlouva SLA

Informace o cenách load balanceru úrovně Standard najdete v tématu Ceny nástroje pro vyrovnávání zatížení. Load Balancer úrovně Basic se nabízí bez poplatků. Viz smlouva SLA pro nástroj pro vyrovnávání zatížení. Load Balancer úrovně Basic nemá žádnou smlouvu SLA.

Co je nového?

Přihlaste se k odběru informačního kanálu RSS a podívejte se na nejnovější aktualizace funkcí Azure Load Balanceru na stránce Azure Aktualizace.

Další kroky

Další informace najdete v tématu Vytvoření veřejného load balanceru úrovně Standard, abyste mohli začít používat nástroj pro vyrovnávání zatížení.

Další informace o omezeních a komponentách Azure Load Balanceru najdete v tématu o komponentách Azure Load Balanceru a konceptech Azure Load Balanceru.