Začínáme s Microsoft Defenderem for Cloud Apps

Tento rychlý start popisuje, jak začít pracovat s Aplikací Microsoft Defender for Cloud Apps na portálu Microsoft Defender.

Defender for Cloud Apps vám může pomoct používat výhody cloudových aplikací a současně udržovat kontrolu nad firemními prostředky. Defender for Cloud Apps zlepšuje přehled o aktivitách v cloudu a pomáhá zvýšit ochranu před firemními daty.

Tip

Jako doplněk k tomuto článku doporučujeme používat průvodce automatickým nastavením v programu Microsoft Defender for Cloud Apps při přihlášení k Centrum pro správu Microsoftu 365. Tato příručka přizpůsobí vaše prostředí na základě vašeho prostředí. Pokud chcete zkontrolovat osvědčené postupy bez přihlášení a aktivace automatizovaných funkcí nastavení, přejděte na portál pro nastavení Microsoftu 365.

Požadavky

Pokud chcete nastavit Defender for Cloud Apps, musíte být globální Správa istrator nebo bezpečnostní Správa istrator v Microsoft Entra ID nebo Microsoft 365.

Uživatelé s rolemi správce mají stejná oprávnění správce ve všech cloudových aplikacích, ke kterým se vaše organizace přihlašuje, bez ohledu na to, kde jste roli přiřadili. Další informace naleznete v tématu Přiřazení rolí správce a Přiřazení rolí správce v Microsoft Entra ID.

Microsoft Defender for Cloud Apps je nástroj pro zabezpečení, který proto nevyžaduje licence sady Microsoft 365 pro produktivitu. Informace o Microsoft 365 Cloud App Security (Microsoft Defender for Cloud Apps pouze pro Microsoft 365) najdete v tématu Jaké jsou rozdíly mezi Microsoft Defenderem pro Cloud Apps a Microsoft 365 Cloud App Security?

Access Defender for Cloud Apps

Získejte licenci Defender for Cloud Apps pro každého uživatele, kterého chcete chránit defenderem for Cloud Apps. Další informace najdete v datovém listu licencování Microsoftu 365.

Zkušební verze Defenderu for Cloud Apps je dostupná jako součást zkušební verze Microsoftu 365 E5 a licence můžete zakoupit na Centrum pro správu Microsoftu 365 >Marketplace. Další informace najdete v tématu Vyzkoušení nebo zakoupení Microsoftu 365 nebo Získání podpory pro Microsoft 365 pro firmy.

Poznámka:

Microsoft Defender for Cloud Apps je nástroj pro zabezpečení, který proto nevyžaduje licence sady Microsoft 365 pro produktivitu. Další informace najdete v tématu Jaké jsou rozdíly mezi Microsoft Defenderem pro Cloud Apps a Microsoftem 365 Cloud App Security?

Access Defender for Cloud Apps na portálu Microsoft Defenderu v části Cloud Apps Příklad:

Krok 1: Nastavení okamžité viditelnosti, ochrany a akcí zásad správného řízení pro vaše aplikace

Postupy: Nastavení okamžité viditelnosti, ochrany a akcí zásad správného řízení pro vaše aplikace

Požadovaná úloha: Připojení aplikace

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Připojení ed Apps (Aplikace) vyberte Připojení ors (Aplikace).

- Vyberte +Připojení aplikaci, aby se přidala aplikace, a pak vyberte aplikaci.

- Podle kroků konfigurace připojte aplikaci.

Proč připojovat aplikaci? Po připojení aplikace získáte podrobnější přehled a viditelnost, abyste mohli prošetřovat aktivity, soubory a účty pro aplikace v cloudovém prostředí.

Krok 2: Ochrana citlivých informací pomocí zásad ochrany před únikem informací

Postupy: Ochrana citlivých informací pomocí zásad ochrany před únikem informací

Doporučená úloha: Povolení monitorování souborů a vytvoření zásad souborů

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Information Protection vyberte Soubory.

- Vyberte Povolit monitorování souborů a pak vyberte Uložit.

- Pokud používáte popisky citlivosti z Microsoft Purview Information Protection, v části Information Protection vyberte Microsoft Information Protection.

- Vyberte požadovaná nastavení a pak vyberte Uložit.

- V kroku 3 vytvořte zásady souborů, které splňují požadavky vaší organizace.

Tip

Soubory z připojených aplikací můžete zobrazit tak, že přejdete na Cloud Apps>Files na portálu Microsoft Defenderu.

Doporučení k migraci

Doporučujeme používat ochranu citlivých informací v programu Defender for Cloud Apps paralelně s aktuálním řešením CASB (Cloud Access Security Broker). Začněte tím, že připojíte aplikace, které chcete chránit, k Programu Microsoft Defender for Cloud Apps. Vzhledem k tomu, že konektory rozhraní API používají vzdálené připojení, nedojde ke konfliktu. Pak postupně migrujte zásady z aktuálního řešení CASB do Defenderu for Cloud Apps.

Poznámka:

U aplikací třetích stran ověřte, že aktuální zatížení nepřekračuje maximální počet povolených volání rozhraní API aplikace.

Krok 3: Řízení cloudových aplikací pomocí zásad

Postupy: Řízení cloudových aplikací pomocí zásad

Povinný úkol: Vytvoření zásad

Vytvoření zásad

- Na portálu Microsoft Defender v části Cloud Apps zvolte Zásady -> Šablony zásad.

- V seznamu zvolte šablonu zásad a pak vyberte + ikonu pro vytvoření zásady.

- Přizpůsobte zásadu (vyberte filtry, akce a další nastavení) a potom zvolte Vytvořit.

- V části Cloud Apps zvolte Zásady –>Správa zásad, zvolte zásadu a zobrazte odpovídající shody (aktivity, soubory, výstrahy).

Tip

Pokud chcete pokrýt všechny scénáře zabezpečení cloudového prostředí, vytvořte zásadu pro každou kategorii rizik.

Jak můžou zásady pomoct vaší organizaci?

Pomocí zásad můžete sledovat trendy, zobrazit bezpečnostní hrozby a generovat přizpůsobené sestavy a upozornění. Se zásadami můžete vytvářet akce zásad správného řízení a nastavovat kontrolní mechanismy ochrany před únikem informací a sdílení souborů.

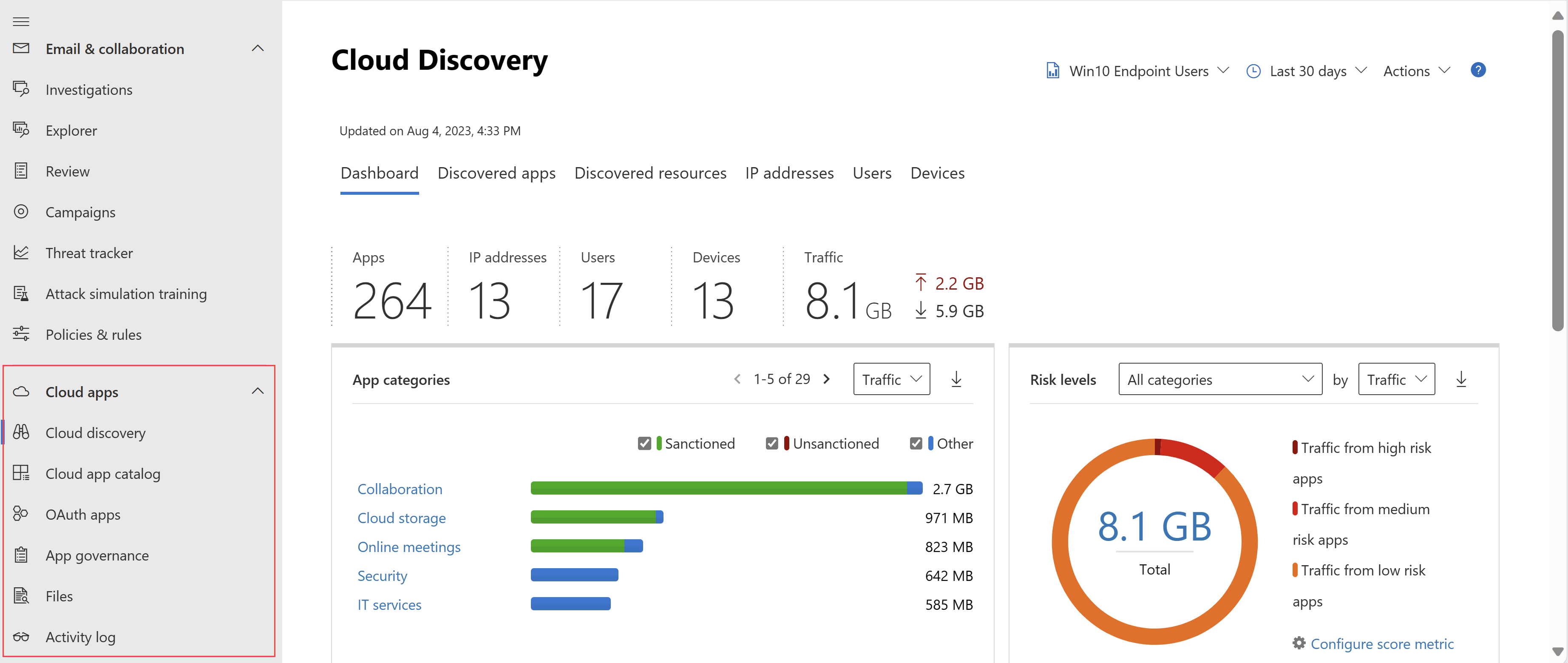

Krok 4: Nastavení Cloud Discovery

Stránka s postupy: Nastavení Cloud Discovery

Požadovaná úloha: Povolení služby Defender for Cloud Apps k zobrazení použití cloudové aplikace

Integrujte se službou Microsoft Defender for Endpoint , abyste automaticky povolili Defender for Cloud Apps, aby monitorovali zařízení s Windows 10 a Windows 11 uvnitř vaší společnosti i mimo vaši společnost.

Pokud používáte Zscaler, integrujte ho s Defenderem pro Cloud Apps.

Pokud chcete dosáhnout plného pokrytí, vytvořte nepřetržitou sestavu Cloud Discovery.

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Cloud Discovery zvolte Automatické nahrávání protokolů.

- Na kartě Zdroje dat přidejte vaše zdroje.

- Na kartě Kolektory protokolů nakonfigurujte konektor protokolů.

Doporučení k migraci

Službu Defender for Cloud Apps discovery doporučujeme používat paralelně s aktuálním řešením CASB. Začněte konfigurací automatického nahrání protokolu brány firewall do kolektorů protokolů Defenderu for Cloud Apps. Pokud používáte Defender for Endpoint, ujistěte se, že v XDR v programu Microsoft Defender zapnete možnost předávání signálů do Defenderu for Cloud Apps. Konfigurace Cloud Discovery nebude v konfliktu s kolekcí protokolů vašeho aktuálního řešení CASB.

Vytvoření sestavy snímku Cloud Discovery

- Na portálu Microsoft Defender v části Cloud Apps zvolte Cloud Discovery.

- V pravém horním rohu vyberte Actions ->Create Cloud Discovery snapshot report.

Proč byste měli nakonfigurovat sestavy Cloud Discovery?

Je důležité mít přehled o stínovém IT ve vaší organizaci. Po analýze protokolů můžete snadno zjistit, které cloudové aplikace se používají, podle kterých lidí a na kterých zařízeních.

Krok 5: Nasazení řízení podmíněného přístupu aplikací pro aplikace katalogu

Stránka s postupy: Nasazení řízení podmíněného přístupu aplikací pro aplikace katalogu s ID Microsoft Entra

Doporučená úloha: Nasazení řízení podmíněného přístupu k aplikacím katalogu

- Nakonfigurujte zprostředkovatele identity tak, aby fungoval s Defenderem for Cloud Apps. Pokud máte ID Microsoft Entra, můžete využít vložené ovládací prvky, jako je monitorování ablokování stahování , které bude fungovat pro libovolnou aplikaci katalogu.

- Onboarding aplikací do řízení přístupu a relací

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Připojení ed apps (Aplikace) vyberte Podmíněné řízení aplikací*.

- Přihlaste se k jednotlivým aplikacím pomocí uživatele s vymezeným oborem zásad.

- Aktualizujte stránku aplikací řízení podmíněného přístupu a zobrazte aplikaci.

- Ověřte, že jsou aplikace nakonfigurované tak, aby používaly řízení přístupu a relací.

Pokud chcete nakonfigurovat řízení relací pro vlastní obchodní aplikace, aplikace SaaS, které nejsou doporučené a místní aplikace, přečtěte si téma Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace pomocí ID Microsoft Entra.

Doporučení k migraci

Paralelní použití řízení podmíněného přístupu k aplikacím s jiným řešením CASB může potenciálně vést k dvojímu směrování aplikace, což může způsobit latenci nebo jiné chyby. Proto doporučujeme postupně migrovat aplikace a zásady do řízení podmíněného přístupu k aplikacím, vytvářet relevantní zásady relace nebo přístupu v defenderu pro Cloud Apps během přechodu.

Krok 6: Přizpůsobení prostředí

Postupy: Přizpůsobení prostředí

Doporučený úkol: Přidání podrobností o organizaci

Zadání nastavení e-mailu

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Systém vyberte Nastavení pošty.

- V části Identita odesílatele e-mailu zadejte e-mailové adresy a zobrazované jméno.

- V části Návrh e-mailu nahrajte e-mailovou šablonu vaší organizace.

Nastavení oznámení správce

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte XDR v programu Microsoft Defender.

- Vyberte E-mailová oznámení.

- Nakonfigurujte metody, které chcete nastavit pro systémová oznámení.

Přizpůsobení metriky skóre

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Cloud Discovery zvolte Metriky skóre.

- Nakonfigurujte důležitost různých rizikových hodnot.

- Vyberte Uložit.

Skóre rizik udělené zjištěným aplikacím je teď nakonfigurované přesně podle potřeb a priorit vaší organizace.

Proč si přizpůsobovat prostředí?

Některé funkce fungují nejlépe, když jsou přizpůsobené vašim potřebám. Poskytněte uživatelům lepší prostředí s vlastními e-mailovými šablonami. Rozhodněte, jaká oznámení obdržíte, a přizpůsobte metriku skóre rizika tak, aby vyhovovala preferencím vaší organizace.

Krok 7: Uspořádání dat podle vašich potřeb

Postupy: Práce s rozsahy IP adres a značkami

Doporučená úloha: Konfigurace důležitých nastavení

Vytvoření značek IP adres

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Systém vyberte rozsahy IP adres.

Vyberte + Přidat rozsah IP adres a přidejte rozsah IP adres.

Zadejte název rozsahu IP adres, rozsahy IP adres, kategorie a značky.

Zvolte Vytvořit.

Značky IP adres teď můžete použít při vytváření zásad a při filtrování a vytváření průběžných sestav.

Vytváření průběžných sestav

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Cloud Discovery zvolte Průběžné sestavy.

- Zvolte Vytvořit sestavu.

- Postupujte podle kroků konfigurace.

- Zvolte Vytvořit.

Teď můžete zobrazit zjištěná data na základě vašich vlastních předvoleb, například obchodní jednotky nebo rozsahy IP adres.

Přidání domén

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Systém zvolte Podrobnosti o organizaci.

- Přidejte interní domény vaší organizace.

- Vyberte Uložit.

Proč byste měli nakonfigurovat tato nastavení?

Tato nastavení vám umožňují mít lepší kontrolu nad funkcemi v konzole. Díky značkám IP je snazší vytvářet zásady, které odpovídají vašim potřebám, filtrovat přesně data a dělat spoustu dalších věcí. Pomocí zobrazení dat si můžete data seskupit do logických kategorií.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.