Použití ovládacích prvků Microsoft Defender for Cloud Apps v Power BI

Pomocí Defenderu pro Cloud Apps s Power BI můžete chránit sestavy, data a služby Power BI před neúmyslným únikem nebo porušením zabezpečení. Pomocí Programu Defender for Cloud Apps můžete vytvořit zásady podmíněného přístupu pro data vaší organizace pomocí ovládacích prvků relací v reálném čase v Microsoft Entra ID, které pomáhají zajistit zabezpečení analýz Power BI. Po nastavení těchto zásad můžou správci monitorovat přístup uživatelů a aktivitu, provádět analýzu rizik v reálném čase a nastavovat ovládací prvky specifické pro popisky.

Poznámka:

Microsoft Defender for Cloud Apps je teď součástí XDR v programu Microsoft Defender. Další informace najdete v tématu Microsoft Defender for Cloud Apps v XDR v programu Microsoft Defender.

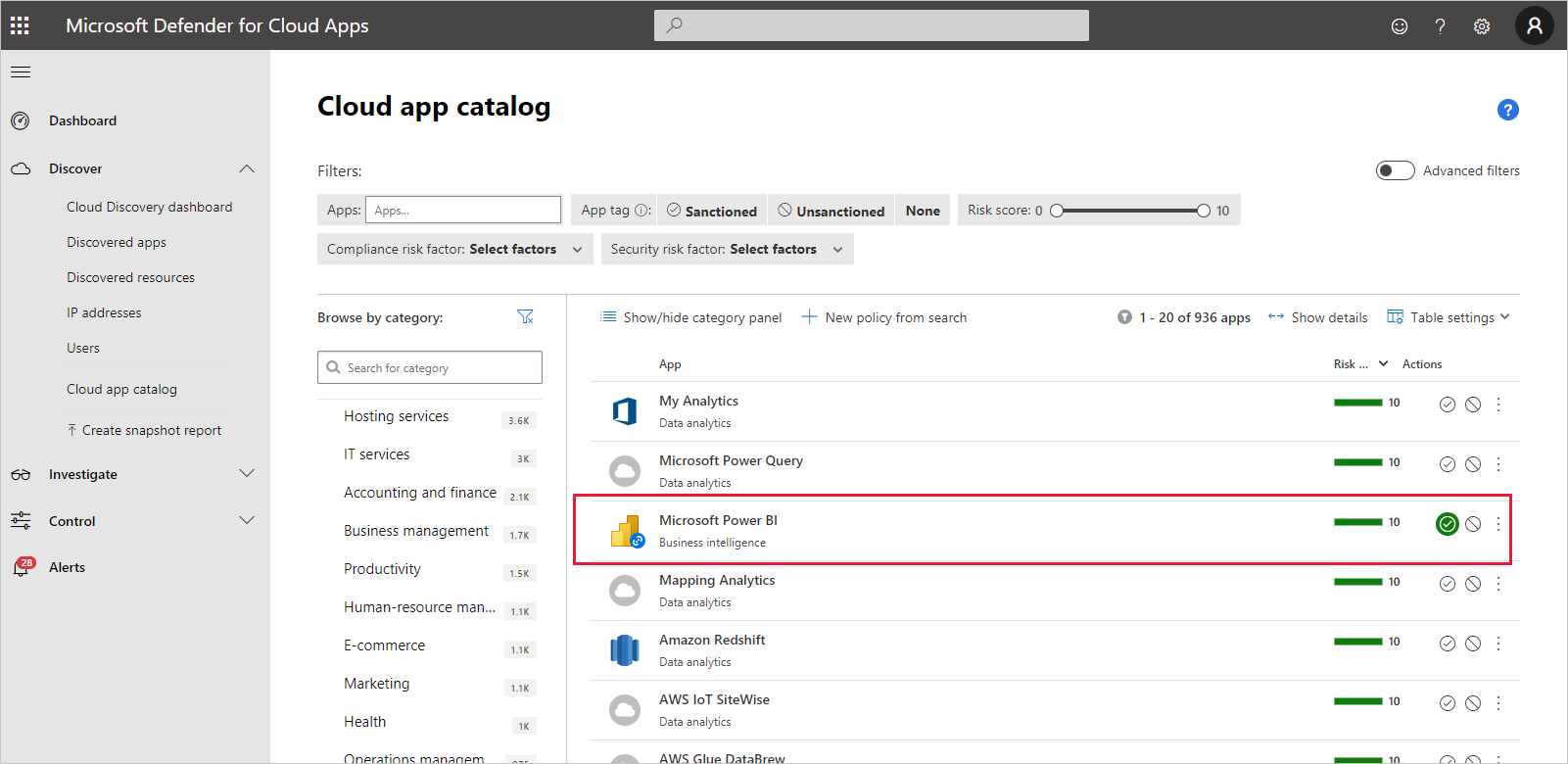

Defender for Cloud Apps můžete nakonfigurovat pro nejrůznější aplikace a služby, nejen Pro Power BI. Budete muset nakonfigurovat Defender for Cloud Apps tak, aby fungoval s Power BI, aby využíval ochranu Defenderu for Cloud Apps pro vaše data a analýzy Power BI. Další informace o programu Defender for Cloud Apps, včetně přehledu o tom, jak funguje, řídicí panel a skóre rizika aplikací, najdete v dokumentaci k Defenderu for Cloud Apps .

Licencování Defenderu for Cloud Apps

Pokud chcete používat Defender for Cloud Apps s Power BI, musíte použít a nakonfigurovat relevantní služby zabezpečení Microsoftu, z nichž některé jsou nastavené mimo Power BI. Abyste měli v tenantovi Defender for Cloud Apps, musíte mít jednu z následujících licencí:

- Microsoft Defender for Cloud Apps: Poskytuje možnosti Defenderu for Cloud Apps pro všechny podporované aplikace, součást sad EMS E5 a Microsoft 365 E5.

- Office 365 Cloud App Security: Poskytuje defender for Cloud Apps jenom pro Office 365, součást sady Office 365 E5.

Konfigurace ovládacích prvků v reálném čase pro Power BI pomocí Defenderu pro Cloud Apps

Poznámka:

K získání výhod ovládacích prvků Defender for Cloud Apps v reálném čase se vyžaduje licence Microsoft Entra ID P1.

Následující části popisují postup konfigurace ovládacích prvků v reálném čase pro Power BI pomocí Defenderu pro Cloud Apps.

Nastavení zásad relace v Microsoft Entra ID (povinné)

Kroky potřebné k nastavení ovládacích prvků relace se dokončí na portálech Microsoft Entra ID a Defender for Cloud Apps. V Centru pro správu Microsoft Entra vytvoříte zásady podmíněného přístupu pro Power BI a směrujete relace používané v Power BI prostřednictvím služby Defender for Cloud Apps.

Defender for Cloud Apps funguje v architektuře reverzního proxy serveru a je integrovaný s podmíněným přístupem Microsoft Entra pro monitorování aktivity uživatelů Power BI v reálném čase. Následující kroky vám pomůžou pochopit proces a podrobné pokyny najdete v propojeném obsahu v každém z následujících kroků. Popis celého procesu najdete v programu Defender for Cloud Apps.

- Vytvoření testovací zásady podmíněného přístupu Microsoft Entra

- Přihlaste se k jednotlivým aplikacím pomocí uživatele s vymezeným oborem zásad.

- Ověřte, že jsou aplikace nakonfigurované tak, aby používaly řízení přístupu a relací.

- Povolení použití aplikace ve vaší organizaci

- Otestování nasazení

Proces nastavení zásad relace je podrobně popsán v zásadách relace.

Nastavení zásad detekce anomálií pro monitorování aktivit Power BI (doporučeno)

Můžete definovat zásady detekce anomálií Power BI, které se dají nezávisle vymezit, aby se v zásadách vztahovaly jenom na uživatele a skupiny, které chcete zahrnout a vyloučit. Další informace najdete v tématu Zásady detekce anomálií.

Defender for Cloud Apps má dvě vyhrazené integrované detekce pro Power BI. Viz integrované detekce Defenderu pro Cloud Apps pro Power BI.

Použití popisků citlivosti z Microsoft Purview Information Protection (doporučeno)

Popisky citlivosti umožňují klasifikovat a chránit citlivý obsah, aby lidé ve vaší organizaci mohli spolupracovat s partnery mimo vaši organizaci, ale stále buďte opatrní a uvědomujte si citlivý obsah a data.

Informace o procesu používání popisků citlivosti pro Power BI najdete v tématu Popisky citlivosti v Power BI. Podívejte se na příklad dále v tomto článku o zásadách Power BI na základě popisků citlivosti.

Vlastní zásady pro upozorňování na podezřelou aktivitu uživatelů v Power BI

Zásady aktivit Defenderu for Cloud Apps umožňují správcům definovat vlastní pravidla, která pomáhají zjišťovat chování uživatelů, které se odchyluje od normy, a dokonce i automaticky reagovat, pokud se zdá být příliš nebezpečné. Příklad:

Masivní odebrání popisku citlivosti. Upozornit mě například na odebrání popisků citlivosti jednoho uživatele z 20 různých sestav v časovém intervalu kratším než 5 minut.

Šifrování downgradu popisku citlivosti Upozornit mě například, když je sestava s popiskem vysoce důvěrné citlivosti klasifikovaná jako veřejná.

Poznámka:

Jedinečné identifikátory (ID) artefaktů a popisků citlivosti Power BI najdete pomocí rozhraní REST API Power BI. Viz Získání sémantických modelů nebo Získání sestav.

Vlastní zásady aktivit se konfigurují na portálu Defender for Cloud Apps. Další informace najdete v tématu Zásady aktivit.

Integrované detekce Defenderu pro Cloud Apps pro Power BI

Detekce Defenderu for Cloud Apps umožňují správcům monitorovat konkrétní aktivity monitorované aplikace. Pro Power BI jsou aktuálně k dispozici dvě vyhrazené integrované detekce Defenderu pro Cloud Apps:

Podezřelá sdílená složka – zjistí, kdy uživatel sdílí citlivou sestavu s neznámým e-mailem (externím pro organizaci). Citlivá sestava je sestava, jejíž popisek citlivosti je nastavený na HODNOTU INTERNAL-ONLY nebo vyšší.

Hromadný podíl sestav – zjistí, kdy uživatel sdílí obrovský počet sestav v jedné relaci.

Nastavení pro tyto detekce se konfigurují na portálu Defender for Cloud Apps. Další informace najdete v tématu Neobvyklé aktivity (uživatelem).

Role správce Power BI v Defenderu pro Cloud Apps

Při použití Defenderu pro Cloud Apps s Power BI se vytvoří nová role pro správce Power BI. Když se k portálu Defender for Cloud Apps přihlásíte jako správce Power BI, máte omezený přístup k datům, upozorněním, uživatelům s rizikem, protokolům aktivit a dalším informacím relevantním pro Power BI.

Úvahy a omezení

Použití Defenderu pro Cloud Apps s Power BI je navržené tak, aby pomohlo zabezpečit obsah a data vaší organizace díky detekcím, které monitorují relace uživatelů a jejich aktivity. Pokud používáte Defender for Cloud Apps s Power BI, měli byste mít na paměti několik aspektů a omezení:

- Defender for Cloud Apps může pracovat jenom se soubory Excelu, PowerPointu a PDF.

- Pokud chcete v zásadách relace pro Power BI používat funkce popisků citlivosti, potřebujete licenci Azure Information Protection Premium P1 nebo Premium P2. Microsoft Azure Information Protection je možné zakoupit samostatně nebo prostřednictvím některé z licenčních sad Microsoftu. Další informace najdete v tématu o cenách služby Azure Information Protection. Popisky citlivosti se navíc musí použít u prostředků Power BI.

- Řízení relací je k dispozici pro jakýkoli prohlížeč na libovolné hlavní platformě v jakémkoli operačním systému. Doporučujeme používat nejnovější verzi prohlížečů Microsoft Edge, Google Chrome, Mozilla Firefox nebo Apple Safari. Volání veřejného rozhraní API Power BI a další relace, které nejsou založené na prohlížeči, nejsou podporovány jako součást řízení relací Defenderu for Cloud Apps. Další informace najdete v tématu Podporované aplikace a klienti.

- Pokud dojde k potížím s přihlášením, jako je třeba přihlášení více než jednou, může to souviset se způsobem, jakým některé aplikace zpracovávají ověřování. Další informace najdete v článku o řešení potíží s pomalým přihlášením.

Upozornění

V zásadách relace v části Akce funguje funkce "chránit" pouze v případě, že u položky neexistuje žádný popisek. Pokud popisek již existuje, akce "chránit" se nepoužije; Existující popisek, který už byl použit pro položku v Power BI, nemůžete přepsat.

Příklad

Následující příklad ukazuje, jak vytvořit novou zásadu relace pomocí Defenderu pro Cloud Apps s Power BI.

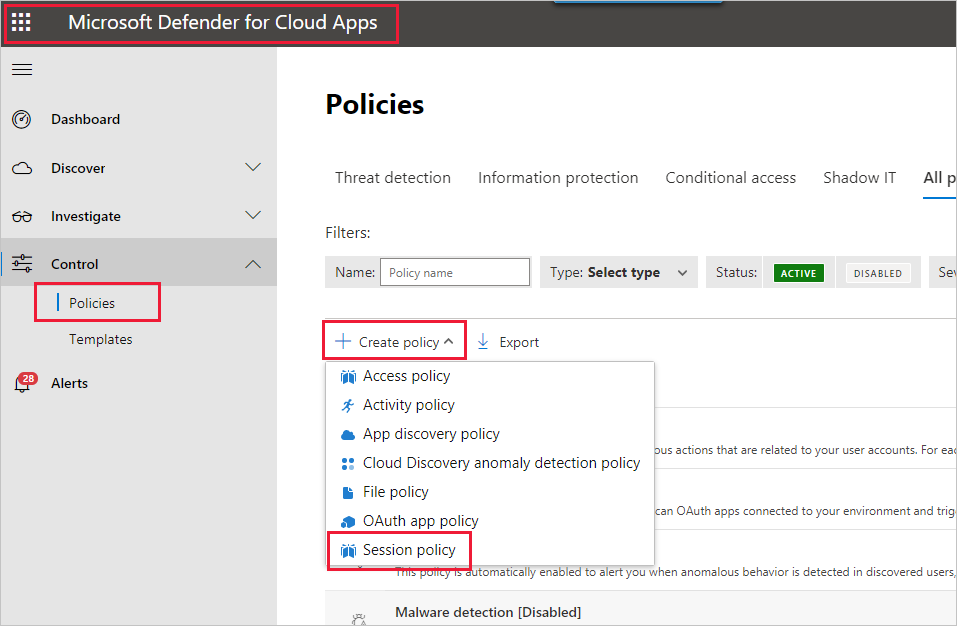

Nejprve vytvořte novou zásadu relace. Na portálu Defender for Cloud Apps vyberte v navigačním podokně zásady . Pak na stránce zásady vyberte Vytvořit zásadu a zvolte Zásady relace.

V zobrazeném okně vytvořte zásadu relace. Číslovaný postup popisuje nastavení pro následující obrázek.

V rozevíracím seznamu Šablona zásad zvolte Možnost Žádná šablona.

Jako název zásady zadejte příslušný název zásady relace.

U typu řízení relace vyberte Možnost Stažení řídicího souboru (s kontrolou) (pro DLP).

V části Zdroj aktivity zvolte relevantní zásady blokování. Doporučujeme blokovat nespravovaná a nevyhovující zařízení. Pokud se relace nachází v Power BI, zvolte blokování stahování.

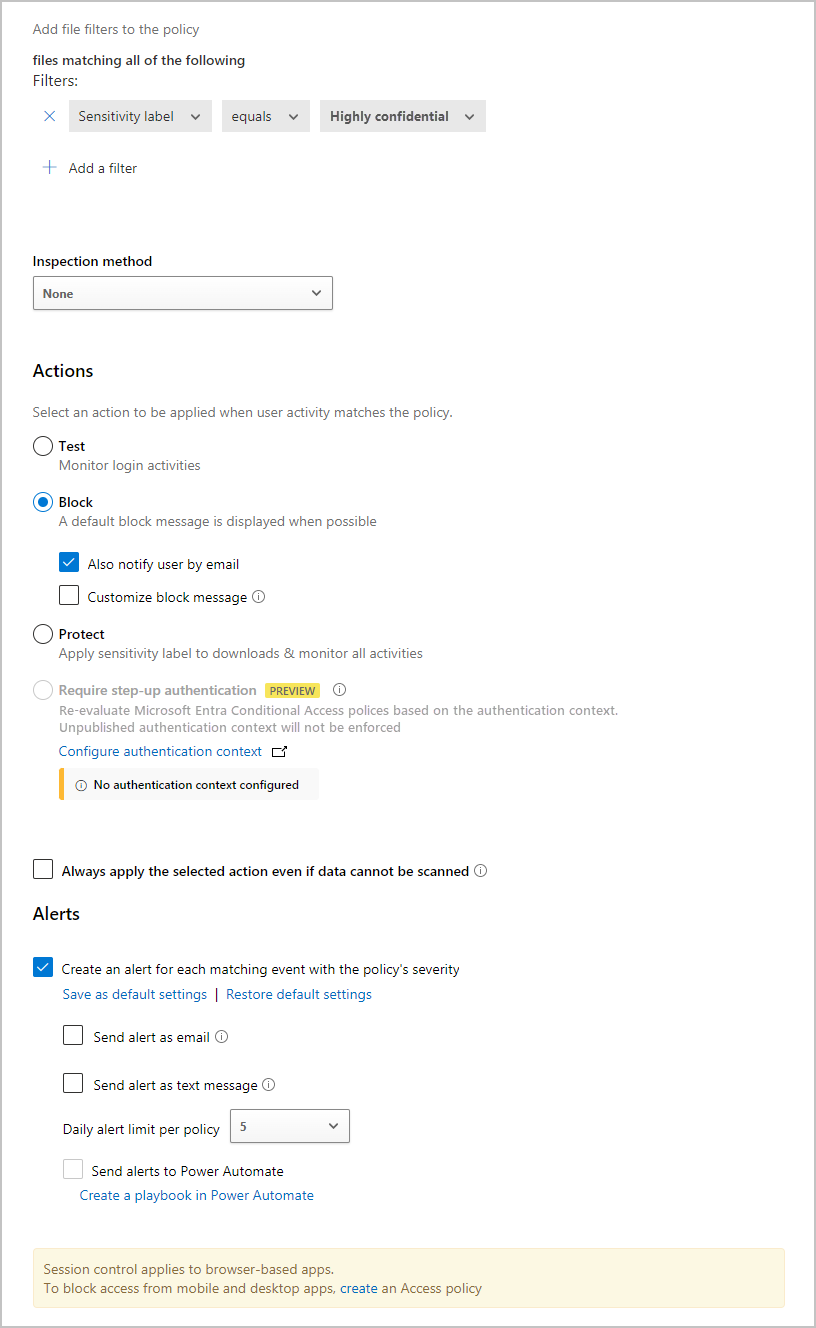

Když se posunete dolů, zobrazí se další možnosti. Následující obrázek ukazuje tyto možnosti s dalšími příklady.

Vytvořte filtr popisku citlivosti a zvolte Vysoce důvěrné nebo cokoli, co nejlépe vyhovuje vaší organizaci.

Změňte metodu Kontroly na žádnou.

Zvolte možnost Blokovat, která vyhovuje vašim potřebám.

Vytvořte upozornění pro takovou akci.

Výběrem možnosti Vytvořit dokončete zásady relace.

Související obsah

Tento článek popisuje, jak Může Defender for Cloud Apps poskytovat ochranu dat a obsahu pro Power BI. Další informace o ochraně dat pro Power BI a podpůrném obsahu pro služby Azure, které je umožňují, najdete tady:

- Popisky citlivosti v Power BI

- Povolení popisků citlivosti v Power BI

- Jak používat popisky citlivosti v Power BI

Informace o Azure a článcích o zabezpečení najdete tady:

- Ochrana aplikací s využitím Řízení podmíněného přístupu k aplikacím Microsoft Defenderu for Cloud Apps

- Nasazení řízení podmíněného přístupu aplikací pro aplikace katalogu s ID Microsoft Entra

- Zásady relací

- Informace o popiscích citlivosti

- Sestava metrik ochrany dat

- Plánování implementace Power BI: Defender for Cloud Apps for Power BI

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro