Krok 3: Ochrana uživatelských účtů Microsoft 365

Podívejte se na veškerý náš obsah pro malé firmy na Nápověda a vzdělávání pro malé firmy.

Zvýšení zabezpečení přihlašování uživatelů:

- Použití Windows Hello pro firmy

- Použití ochrany heslem Microsoft Entra

- Použití vícefaktorového ověřování (MFA)

- Nasazení konfigurací identit a přístupu k zařízením

- Ochrana před zneužitím přihlašovacích údajů pomocí Microsoft Entra ID Protection

Windows Hello pro firmy

Windows Hello pro firmy v Windows 11 Enterprise při přihlašování na zařízení s Windows nahrazuje hesla silným dvojúrovňovým ověřováním. Dvěma faktory jsou nový typ přihlašovacích údajů uživatele, které jsou svázané se zařízením, a biometrický kód nebo PIN kód.

Další informace najdete v tématu přehled Windows Hello pro firmy.

ochrana heslem Microsoft Entra

Microsoft Entra Ochrana heslem detekuje a blokuje známá slabá hesla a jejich varianty a může také blokovat další slabé termíny, které jsou specifické pro vaši organizaci. Výchozí globální seznamy zakázaných hesel se automaticky použijí pro všechny uživatele v tenantovi Microsoft Entra. Další položky můžete definovat ve vlastním seznamu zakázaných hesel. Když uživatelé změní nebo resetují svá hesla, zaškrtnou se tyto seznamy zakázaných hesel, aby se vynutila použití silných hesel.

Další informace najdete v tématu Konfigurace ochrany Microsoft Entra heslem.

MFA

Vícefaktorové ověřování vyžaduje, aby přihlášení uživatelů podléhala dodatečnému ověření nad rámec hesla uživatelského účtu. I když uživatel se zlými úmysly určí heslo k uživatelskému účtu, musí být také schopný odpovědět na další ověření, například na textovou zprávu poslanou na smartphone před udělením přístupu.

Prvním krokem při používání vícefaktorového ověřování je vyžadovat ho pro všechny účty správců, označované také jako privilegované účty. Kromě tohoto prvního kroku Microsoft doporučuje MFA všem uživatelům.

Existují tři způsoby, jak vyžadovat, aby uživatelé používali vícefaktorové ověřování na základě vašeho plánu Microsoft 365.

| Plán | Doporučení |

|---|---|

| Všechny plány Microsoft 365 (bez licencí Microsoft Entra ID P1 nebo P2) | Povolte výchozí nastavení zabezpečení v Microsoft Entra ID. Mezi výchozí hodnoty zabezpečení v Microsoft Entra ID patří vícefaktorové ověřování pro uživatele a správce. |

| Microsoft 365 E3 (zahrnuje licence Microsoft Entra ID P1) | Pomocí běžných zásad podmíněného přístupu nakonfigurujte následující zásady: - Vyžadovat vícefaktorové ověřování pro správce - Vyžadovat vícefaktorové ověřování pro všechny uživatele - Blokovat starší verzi ověřování |

| Microsoft 365 E5 (zahrnuje licence Microsoft Entra ID P2) | Když využijete Microsoft Entra ID Protection, začněte implementovat doporučenou sadu podmíněného přístupu od Microsoftu a souvisejících zásad vytvořením těchto dvou zásad: - Vyžadování vícefaktorového ověřování, pokud je riziko přihlášení střední nebo vysoké - Vysoce rizikoví uživatelé musí změnit heslo |

Výchozí hodnoty zabezpečení

Výchozí nastavení zabezpečení je nová funkce pro Microsoft 365 a Office 365 placená nebo zkušební předplatná vytvořená po 21. říjnu 2019. Tato předplatná mají zapnuté výchozí nastavení zabezpečení, což vyžaduje, aby všichni uživatelé používali vícefaktorové ověřování s aplikací Microsoft Authenticator.

Uživatelé mají 14 dní na to, aby se v aplikaci Microsoft Authenticator zaregistrovali k vícefaktorovém ověřování ze svých chytrých telefonů, což začíná od prvního přihlášení po povolení výchozího nastavení zabezpečení. Po uplynutí 14 dnů se uživatel nebude moct přihlásit, dokud se nedokončí registrace vícefaktorového ověřování.

Výchozí nastavení zabezpečení zajišťuje, že všechny organizace mají základní úroveň zabezpečení pro přihlašování uživatelů, která je ve výchozím nastavení povolená. Výchozí nastavení zabezpečení můžete zakázat ve prospěch vícefaktorového ověřování pomocí zásad podmíněného přístupu nebo pro jednotlivé účty.

Další informace najdete v přehledu výchozích hodnot zabezpečení.

Zásady podmíněného přístupu

Zásady podmíněného přístupu jsou sada pravidel, která určují podmínky, za kterých se vyhodnocují přihlášení a uděluje se přístup. Můžete například vytvořit zásadu podmíněného přístupu, která uvádí:

- Pokud je název uživatelského účtu členem skupiny pro uživatele, kteří mají přiřazené role Exchange, uživatele, hesla, zabezpečení, SharePointu, správce Exchange, správce SharePointu nebo globálního správce , před povolením přístupu vyžadujte vícefaktorové ověřování.

Tato zásada umožňuje vyžadovat vícefaktorové ověřování na základě členství ve skupinách a nepokoušejte se konfigurovat jednotlivé uživatelské účty pro vícefaktorové ověřování, když jsou přiřazené nebo nepřiřazené z těchto rolí správce.

Zásady podmíněného přístupu můžete použít také pro pokročilejší funkce, jako je vyžadování přihlášení ze vyhovujícího zařízení, jako je přenosný počítač se systémem Windows 11.

Podmíněný přístup vyžaduje licence Microsoft Entra ID P1, které jsou součástí Microsoft 365 E3 a E5.

Další informace najdete v přehledu podmíněného přístupu.

Použití těchto metod společně

Mějte na paměti následující:

- Pokud máte povolené zásady podmíněného přístupu, nemůžete povolit výchozí nastavení zabezpečení.

- Pokud máte povolené výchozí nastavení zabezpečení, nemůžete povolit žádné zásady podmíněného přístupu.

Pokud jsou povolené výchozí hodnoty zabezpečení, zobrazí se všem novým uživatelům výzva k registraci vícefaktorového ověřování a k použití aplikace Microsoft Authenticator.

Tato tabulka ukazuje výsledky povolení vícefaktorového ověřování s výchozími nastaveními zabezpečení a zásadami podmíněného přístupu.

| Metoda | Povoleno | Zakázáno | Další metoda ověřování |

|---|---|---|---|

| Výchozí hodnoty zabezpečení | Nejde použít zásady podmíněného přístupu | Může používat zásady podmíněného přístupu | Aplikace Microsoft Authenticator |

| Zásady podmíněného přístupu | Pokud jsou některé povolené, nemůžete povolit výchozí nastavení zabezpečení. | Pokud jsou všechny zakázané, můžete povolit výchozí nastavení zabezpečení. | Uživatel určuje při registraci vícefaktorového ověřování |

Konfigurace přístupu k identitám a zařízením s nulovou důvěryhodností (Zero Trust).

nulová důvěra (Zero Trust) identita a zásady přístupu k zařízením jsou doporučené požadované funkce a jejich nastavení v kombinaci se zásadami podmíněného přístupu, Intune a Microsoft Entra ID Protection, které určují, jestli má být daná žádost o přístup udělena a za jakých podmínek. Toto určení vychází z uživatelského účtu přihlášení, používaného zařízení, aplikace, kterou uživatel používá pro přístup, umístění, ze kterého se žádost o přístup vytvoří, a posouzení rizika žádosti. Tato funkce pomáhá zajistit, aby k vašim důležitým prostředkům měli přístup jenom schválení uživatelé a zařízení.

Poznámka

Microsoft Entra ID Protection vyžaduje licence Microsoft Entra ID P2, které jsou součástí Microsoft 365 E5.

Zásady přístupu k identitám a zařízením jsou definované tak, aby se používaly ve třech úrovních:

- Základní ochrana je minimální úroveň zabezpečení pro vaše identity a zařízení, která přistupuje k vašim aplikacím a datům.

- Citlivá ochrana poskytuje další zabezpečení pro konkrétní data. Na identity a zařízení se vztahují vyšší úrovně požadavků na zabezpečení a stav zařízení.

- Ochrana prostředí s vysoce regulovanými nebo utajovanými daty se obvykle týká malých objemů dat, která jsou vysoce klasifikovaná, obsahují obchodní tajemství nebo se na ně vztahují předpisy o datech. Na identity a zařízení se vztahují mnohem vyšší úrovně požadavků na zabezpečení a stav zařízení.

Tyto úrovně a jejich odpovídající konfigurace poskytují konzistentní úrovně ochrany vašich dat, identit a zařízení.

Microsoft důrazně doporučuje nakonfigurovat a zavádět zásady nulová důvěra (Zero Trust) identit a přístupu zařízení ve vaší organizaci, včetně konkrétních nastavení pro Microsoft Teams, Exchange Online a SharePoint. Další informace najdete v tématu konfigurace nulová důvěra (Zero Trust) identity a přístupu zařízení.

Microsoft Entra ID Protection

V této části se dozvíte, jak nakonfigurovat zásady, které chrání před zneužitím přihlašovacích údajů, kdy útočník určí název a heslo účtu uživatele, aby získal přístup ke cloudovým službám a datům organizace. Microsoft Entra ID Protection nabízí řadu způsobů, jak zabránit útočníkovi v ohrožení přihlašovacích údajů uživatelského účtu.

Pomocí Microsoft Entra ID Protection můžete:

| Schopnosti | Popis |

|---|---|

| Určení a řešení potenciálních ohrožení zabezpečení v identitách vaší organizace | Microsoft Entra ID strojové učení používá k detekci anomálií a podezřelých aktivit, jako jsou přihlášení a aktivity po přihlášení. Pomocí těchto dat Microsoft Entra ID Protection generuje sestavy a výstrahy, které vám pomůžou vyhodnotit problémy a provést akci. |

| Detekce podezřelých akcí souvisejících s identitami vaší organizace a automatická reakce na ně | Můžete nakonfigurovat zásady založené na rizicích, které automaticky reagují na zjištěné problémy při dosažení zadané úrovně rizika. Tyto zásady, kromě dalších řízení podmíněného přístupu poskytovaných Microsoft Entra ID a Microsoft Intune, můžou buď automaticky blokovat přístup, nebo provádět opravné akce, včetně resetování hesla a vyžadování Microsoft Entra vícefaktorového ověřování pro následná přihlášení. |

| Prošetřujte podezřelé incidenty a vyřešte je pomocí akcí správy. | Rizikové události můžete prozkoumat pomocí informací o incidentu zabezpečení. Základní pracovní postupy jsou k dispozici pro sledování vyšetřování a zahájení nápravných akcí, jako je resetování hesla. |

Další informace o Microsoft Entra ID Protection.

Projděte si postup povolení Microsoft Entra ID Protection.

Správa technických prostředků pro vícefaktorové ověřování a zabezpečená přihlášení

- MFA pro Microsoft 365

- Nasazení identity pro Microsoft 365

- Školicí videa ke službě Azure Academy Microsoft Entra ID

- Konfigurace zásad registrace vícefaktorového ověřování Microsoft Entra

- Konfigurace přístupu k identitám a zařízením

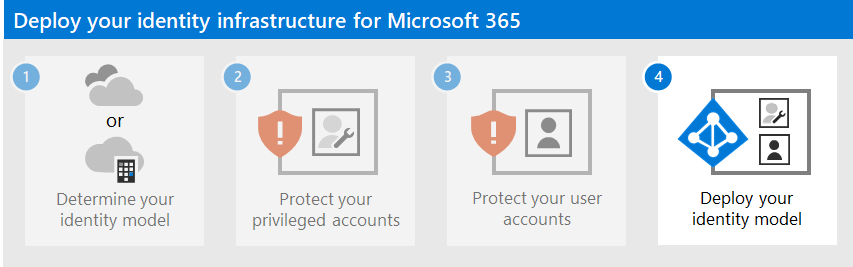

Další krok

Pokračujte krokem 4 a nasaďte infrastrukturu identit na základě zvoleného modelu identit:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro