Konfigurace domény pro scénář skupinových účtů spravované služby (gMSA)

Důležité

Tento článek se týká jenom MIM 2016 SP2.

Microsoft Identity Manager (MIM) pracuje s doménou služby Active Directory (AD). Službu AD už byste měli mít nainstalovanou. Ujistěte se, že máte ve svém prostředí řadič domény pro doménu, kterou můžete spravovat. Tento článek popisuje, jak nastavit skupinové účty spravované služby v této doméně pro použití v MIM.

Přehled

Skupinové účty spravované služby eliminují nutnost pravidelně měnit hesla účtů služby. Ve verzi MIM 2016 SP2 můžou mít následující komponenty MIM účty gMSA nakonfigurované tak, aby se používaly během procesu instalace:

- Synchronizační služba MIM (FIMSynchronizationService)

- Služba MIM (FIMService)

- Fond webových aplikací pro registraci hesel MIM

- Fond aplikací webu MIM pro resetování hesel

- Fond webových aplikací rozhraní REST API PAM

- Služba monitorování PAM (PamMonitoringService)

- Služba komponent PAM (PrivilegeManagementComponentService)

Následující komponenty MIM nepodporují spuštění jako účty gMSA:

- Portál MIM. Důvodem je to, že portál MIM je součástí prostředí SharePointu. Místo toho můžete nasadit SharePoint v režimu farmy a Nakonfigurovat automatickou změnu hesla na SharePoint Serveru.

- Všichni agenti pro správu

- Správa certifikátů Microsoftu

- BHOLD

Další informace o gMSA najdete v těchto článcích:

Vytvoření uživatelských účtů a skupin

Všechny komponenty vašeho nasazení MIM vyžadují v doméně svoje vlastní identity. Platí to pro komponenty MIM, jako je Service a Sync, a také pro SharePoint a SQL.

Poznámka

Tento návod používá vzorové názvy a hodnoty ze společnosti nazývané Contoso. Nahraďte je vlastními. Příklad:

- Název řadiče domény – řadič domény

- Název domény – contoso

- Název serveru služby MIM – mimservice

- Název synchronizačního serveru MIM – mimsync

- název SQL Server – SQL

- Heslo – Pass@word1

Přihlaste se k řadiči domény jako správce domény (např. Contoso\Administrator).

Vytvořte následující uživatelské účty pro služby MIM. Spusťte PowerShell a zadejte následující skript PowerShellu pro vytvoření nových uživatelů domény AD (ne všechny účty jsou povinné, i když je skript k dispozici pouze pro informační účely, osvědčeným postupem je použít vyhrazený účet MIMAdmin pro proces instalace MIM a SharePointu).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Vytvořte skupiny zabezpečení pro všechny skupiny.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminPřidání názvů SPN kvůli povolení ověřování protokolu Kerberos pro účty služeb

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolNezapomeňte zaregistrovat následující záznamy DNS A pro správný překlad NÁZVŮ (za předpokladu, že služba MIM, portál MIM, resetování hesel a registrace hesel budou hostované na stejném počítači).

- mim.contoso.com – odkaz na fyzickou IP adresu portálového serveru a služby MIM

- passwordreset.contoso.com – odkaz na fyzickou IP adresu portálového serveru služby a portálu MIM

- passwordregistration.contoso.com – odkaz na fyzickou IP adresu portálového serveru služby a portálu MIM

Vytvoření kořenového klíče služby distribuce klíčů

Ujistěte se, že jste přihlášeni k řadiči domény jako správce, abyste mohli připravit službu distribuce klíčů skupiny.

Pokud už existuje kořenový klíč pro doménu (ke kontrole použijte Get-KdsRootKey ), pokračujte k další části.

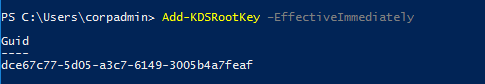

V případě potřeby vytvořte kořenový klíč služby KDS (Key Distribution Services) (pro každou doménu pouze jednou). Kořenový klíč se používá službou KDS na řadičích domény (spolu s dalšími informacemi) ke generování hesel. Jako správce domény zadejte následující příkaz PowerShellu:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately may a delay až ~10 hours, protože se bude muset replikovat na všechny řadiče domény. Toto zpoždění bylo přibližně 1 hodinu u dvou řadičů domény.

Poznámka

V testovacím nebo testovacím prostředí se můžete vyhnout 10hodinovému zpoždění replikace spuštěním následujícího příkazu:

Add-KDSRootKey -EffectiveTime ((Get-Date). Přidat hodiny(-10))

Vytvoření účtu synchronizační služby MIM, skupiny a instančního objektu

Ujistěte se, že všechny účty počítačů, na kterých se má nainstalovat software MIM, jsou už připojené k doméně. Pak proveďte tyto kroky v PowerShellu jako správce domény.

Vytvořte skupinu MIMSync_Servers a přidejte do této skupiny všechny synchronizační servery MIM. Zadáním následujícího příkazu vytvořte novou skupinu AD pro synchronizační servery MIM. Potom přidejte účty počítačů Active Directory synchronizačního serveru MIM, například contoso\MIMSync$, do této skupiny.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Vytvořte synchronizační službu MIM gMSA. Zadejte následující PowerShell.

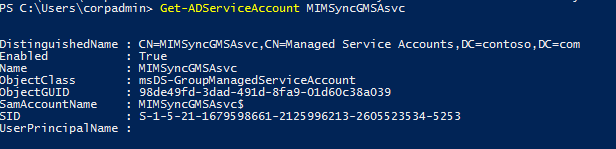

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Zkontrolujte podrobnosti o vytvořeném gsma spuštěním příkazu PowerShellu Get-ADServiceAccount :

Pokud plánujete spustit službu Password Change Notification Service, musíte zaregistrovat hlavní název služby spuštěním tohoto příkazu PowerShellu:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Restartováním synchronizačního serveru MIM aktualizujte token Kerberos přidružený k serveru, protože se změnilo členství ve skupině "MIMSync_Server".

Vytvoření účtu služby agenta správy služby MIM

- Při instalaci služby MIM obvykle vytvoříte nový účet pro agenta správy služby MIM (účet MIM MA). S gMSA jsou k dispozici dvě možnosti:

Použijte skupinový účet spravované služby MIM Synchronization Service a nevytvařujte samostatný účet.

Vytvoření účtu služby agenta správy služeb MIM můžete přeskočit. V tomto případě při instalaci služby MIM POUŽIJTE místo účtu MIM MA název gMSA, například contoso\MIMSyncGMSAsvc$. Později v konfiguraci agenta pro správu služeb MIM povolte možnost Použít účet MIMSync .

Nepovolujte možnost Odepřít přihlášení ze sítě pro synchronizační službu MIM gMSA, protože účet MIM MA vyžaduje oprávnění Povolit přihlášení k síti.

Použití běžného účtu služby pro účet služby agenta správy služeb MIM

Spusťte PowerShell jako správce domény a zadáním následujícího příkazu vytvořte nového uživatele domény AD:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Pro účet MIM MA nepovolujte možnost Odepřít přihlášení ze sítě, protože vyžaduje oprávnění Povolit přihlášení k síti.

Vytvoření účtů, skupin a instančního objektu služby MIM

Pokračujte v používání PowerShellu jako správce domény.

Vytvořte skupinu MIMService_Servers a přidejte do této skupiny všechny servery služby MIM. Zadáním následujícího PowerShellu vytvořte novou skupinu AD pro servery služby MIM a přidejte do této skupiny účet počítače Active Directory serveru služby MIM, například contoso\MIMPortal$.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Vytvořte gMSA služby MIM.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Zaregistrujte hlavní název služby a povolte delegování kerberos spuštěním tohoto příkazu PowerShellu:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Ve scénářích SSPR potřebujete, aby účet služby MIM mohl komunikovat se synchronizační službou MIM, proto musí být účet služby MIM členem skupiny MIMSyncAdministrators nebo skupiny MIM Sync Pro resetování hesel a procházení:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Restartováním serveru služby MIM aktualizujte token Kerberos přidružený k serveru, protože se změnilo členství ve skupině MIMService_Servers.

V případě potřeby vytvořte další účty a skupiny MIM.

Pokud konfigurujete MIM SSPR a pak postupujte podle stejných pokynů jako výše pro synchronizační službu MIM a službu MIM, můžete vytvořit další gMSA pro:

- Fond aplikací webu MIM pro resetování hesel

- Fond webových aplikací pro registraci hesel MIM

Pokud konfigurujete MIM PAM a pak postupujte podle stejných pokynů, které jsou popsané výše pro synchronizační službu MIM a službu MIM, můžete vytvořit další gMSA pro:

- Fond webových aplikací rozhraní REST API MIM PAM

- Služba komponent MIM PAM

- Monitorovací služba MIM PAM

Zadání gMSA při instalaci MIM

Obecně platí, že ve většině případů při použití instalačního programu MIM chcete určit, že chcete místo běžného účtu použít účet gMSA, připojte znak dolaru k názvu gMSA, například contoso\MIMSyncGMSAsvc$, a pole pro heslo nechte prázdné. Jednou z výjimek je nástrojmiisactivate.exe , který přijímá název gMSA bez symbolu dolaru.