průvodce Správa: Použití PowerShellu s klientem Azure Information Protection Classic

Při instalaci klasického klienta Azure Information Protection se automaticky nainstalují příkazy PowerShellu. To vám umožní spravovat klienta spuštěním příkazů, které můžete vložit do skriptů pro automatizaci.

Rutiny se instalují pomocí modulu PowerShellu AzureInformationProtection. Tento modul obsahuje všechny rutiny služby Rights Management z nástroje RMS Protection Tool (už se nepodporuje). Existují také rutiny, které k popisování používají Azure Information Protection. Příklad:

| Rutina popisování | Příklad použití |

|---|---|

| Get-AIPFileStatus | Pro sdílenou složku; všechny soubory se označují určitým popiskem |

| Set-AIPFileClassification | Pro sdílenou složku; obsah souborů se zkontroluje a potom se neoznačené soubory automaticky označí popiskem podle vámi specifikovaných podmínek. |

| Set-AIPFileLabel | Pro sdílenou složku; u všech souborů, které nemají popisek, se použije určený popisek |

| Set-AIPAuthentication | Soubory označte neinteraktivně, například pomocí skriptu, který běží podle plánu. |

Tip

Pokud chcete použít rutiny s délkou cesty větší než 260 znaků, použijte následující nastavení zásad skupiny, které je dostupné od Windows 10 verze 1607:

Zásady> místního počítačeKonfigurace> počítačeŠablony pro správu>Všechna nastavení>Povolení dlouhých cest Win32

Pro Windows Server 2016 můžete stejné nastavení zásad skupiny použít při instalaci nejnovějších šablon pro správu (.admx) pro Windows 10.

Další informace najdete v části Omezení maximální délky cesty v dokumentaci pro vývojáře Windows 10.

Skener Azure Information Protection používá rutiny z modulu AzureInformationProtection k instalaci a konfiguraci služby na Windows Serveru. Tento skener pak umožňuje zjišťovat, klasifikovat a chránit soubory v úložištích dat.

Seznam všech rutin a příslušnou nápovědu najdete v článku o modulu AzureInformationProtection. V relaci PowerShellu zadejte Get-Help <cmdlet name> -online a podívejte se na nejnovější nápovědu.

Tento modul se nainstaluje do složky \ProgramFiles (x86)\Microsoft Azure Information Protection a tato složka se přidá do proměnné systému PSModulePath. Soubor .dll pro tento modul má název AIP.dll.

V současné době platí, že pokud modul nainstalujete jako jeden uživatel a spustíte rutiny na stejném počítači jako jiný uživatel, musíte nejprve spustit Import-Module AzureInformationProtection příkaz. V tomto scénáři se modul automaticky nenačte při prvním spuštění rutiny.

Než začnete používat tyto rutiny, podívejte se na další požadavky a pokyny, které odpovídají vašemu nasazení:

Azure Information Protection a služba Azure Rights Management

- Dá se použít, když používáte jenom klasifikaci nebo klasifikaci s ochranou Rights Management: Máte předplatné, které zahrnuje službu Azure Information Protection (například Enterprise Mobility + Security).

- Dá se použít, když používáte jenom ochranu se službou Azure Rights Management: Máte předplatné, které zahrnuje službu Azure Rights Management (například Office 365 E3 a Office 365 E5).

AD RMS (Active Directory Rights Management Services)

- Dá se použít, když používáte jenom ochranu s místní verzí služby Azure Rights Management – Active Directory Rights Management Services (AD RMS).

Další informace najdete v příslušné kolekci Azure Information Protection známých problémů.

Azure Information Protection a služba Azure Rights Management

Než začnete používat příkazy PowerShellu, přečtěte si tuto část, když vaše organizace ke klasifikaci a ochraně používá Azure Information Protection, nebo jenom službu Azure Rights Management pro ochranu dat.

Požadavky

Kromě požadavků pro instalaci modulu AzureInformationProtection existují další požadavky na popisování azure Information Protection a službu ochrany dat Azure Rights Management:

Služba Azure Rights Management musí být aktivovaná.

Odebrání ochrany souborů pro ostatní uživatele s pomocí vlastního účtu:

- V organizaci musíte mít aktivovanou funkci superuživatele a váš účet musí být nakonfigurovaný tak, aby se jednalo o superuživatele pro Azure Rights Management.

Přímá ochrana nebo zrušení ochrany souborů bez zásahu uživatele:

- Vytvořte instanční objekt, spusťte Set-RMSServerAuthentication a zvažte možnost nastavení tohoto instančního objektu jako superuživatele pro Azure Rights Management.

Pro oblasti mimo Severní Ameriku:

- Upravte registr pro zjišťování služeb.

Požadavek 1: Musí být aktivovaná služba Azure Rights Management

Tento požadavek platí, ať používáte ochranu dat pomocí popisků, nebo ochranu na základě přímého připojování ke službě Azure Rights Management.

Pokud váš tenant Azure Information Protection není aktivovaný, projděte si pokyny k aktivaci služby ochrany z Azure Information Protection.

Požadavek 2: Odebrání ochrany souborů pro ostatní uživatele s pomocí vlastního účtu

Typické scénáře pro odebrání ochrany u souborů pro ostatní uživatele zahrnují zjišťování nebo obnovení dat. Pokud používáte ochranu založenou na popiscích, měli byste tuto ochranu odebrat tak, že nastavíte nový popisek, u kterého se nepoužije ochrana, nebo tak, že odeberete příslušný popisek. Pravděpodobně se ale pro účely odebrání ochrany připojíte přímo ke službě Azure Rights Management.

Abyste mohli odebrat ochranu u souborů, musíte mít právo k používání Rights Management nebo být superuživatel. Pro zjišťování nebo obnovení dat se obvykle používá funkce superuživatele. Pokud chcete povolit tuto funkci a nakonfigurovat svůj účet jako superuživatele, přečtěte si informace v části Konfigurace superuživatelů pro Azure Rights Management a služby zjišťování nebo obnovení dat.

Požadavek 3: Ochrana nebo zrušení ochrany souborů bez zásahu uživatele

Pokud chcete chránit nebo zrušit ochranu souborů, můžete se neinteraktivně připojit přímo ke službě Azure Rights Management.

K neinteraktivnímu připojení ke službě Azure Rights Management musíte použít účet instančního objektu, což děláte pomocí rutiny Set-RMSServerAuthentication . Musíte to udělat pro každou relaci Windows PowerShellu, která spouští rutiny, které se připojují přímo ke službě Azure Rights Management. Před spuštěním této rutiny musíte mít tyto tři identifikátory:

BposTenantId

AppPrincipalId

Symetrický klíč

Pomocí následujících příkazů PowerShellu a komentovaných pokynů můžete automaticky získat hodnoty identifikátorů a spustit rutinu Set-RMSServerAuthentication. Nebo můžete hodnoty získat a zadat ručně.

Automatické získání hodnot a spuštění příkazu Set-RMSServerAuthentication:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

V dalších částech se dozvíte, jak tyto hodnoty ručně získat a zadat, s dalšími informacemi o každé z nich.

Získání BposTenantId

Spusťte rutinu Get-AipServiceConfiguration z modulu azure RMS Windows PowerShell:

Pokud tento modul ještě není na vašem počítači nainstalovaný, přečtěte si téma Instalace modulu PowerShellu služby AIPService.

Spusťte Windows PowerShell s možností Spustit jako správce.

Pomocí rutiny

Connect-AipServicese připojte ke službě Azure Rights Management:Connect-AipServicePo zobrazení výzvy zadejte přihlašovací údaje správce tenanta Azure Information Protection. Obvykle používáte účet, který je globálním správcem pro Azure Active Directory nebo Microsoft 365.

Spusťte

Get-AipServiceConfigurationa vytvořte kopii hodnoty BPOSId.Příklad výstupu z Get-AipServiceConfiguration:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationOdpojte se od služby:

Disconnect-AipService

Získání AppPrincipalId a symetrického klíče

Vytvořte nový instanční objekt spuštěním rutiny New-MsolServicePrincipal z powershellového modulu MSOnline pro Azure Active Directory a postupujte podle následujících pokynů.

Důležité

K vytvoření tohoto instančního objektu nepoužívejte novější rutinu Azure AD PowerShellu New-AzureADServicePrincipal. Služba Azure Rights Management nepodporuje rutinu New-AzureADServicePrincipal.

Pokud ještě na počítači nemáte nainstalovaný modul MSOnline, spusťte

Install-Module MSOnline.Spusťte Windows PowerShell s možností Spustit jako správce.

K připojení k Azure AD použijte rutinu Connect-MsolService:

Connect-MsolServicePo zobrazení výzvy zadejte přihlašovací údaje správce tenanta Azure AD (obvykle používáte účet, který je globálním správcem pro Azure Active Directory nebo Microsoft 365).

Spusťte rutinu New-MsolServicePrincipal a vytvořte nový instanční objekt:

New-MsolServicePrincipalPo zobrazení výzvy zadejte svůj název zobrazení pro tento instanční objekt, který vám pomůže později identifikovat jeho účel jako účet pro připojení ke službě Azure Rights Management, abyste mohli soubory chránit a jejich ochranu zrušit.

Příklad výstupu rutiny New-MsolServicePrincipal:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyZ tohoto výstupu si poznamenejte symetrický klíč a AppPrincialId.

Je důležité, abyste teď vytvořili kopii tohoto symetrického klíče. Tento klíč nebudete moct později načíst, takže pokud ho při příštím ověření ve službě Azure Rights Management neznáte, budete muset vytvořit nový instanční objekt.

Z těchto pokynů a našich příkladů máme tři identifikátory, které jsou nutné ke spuštění příkazu Set-RMSServerAuthentication:

ID tenanta: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Symetrický klíč: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

Příkaz v našem příkladu by pak vypadal takto:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Jak je znázorněno v předchozím příkazu, můžete hodnoty zadat jedním příkazem, který byste udělali ve skriptu, aby se neinteraktivně spustil. Pro účely testování ale stačí zadat Set-RMSServerAuthentication a po zobrazení výzvy zadat hodnoty 1 po jednom. Po dokončení příkazu teď klient pracuje v režimu serveru, který je vhodný pro neinteraktivní použití, jako jsou skripty a infrastruktura klasifikace souborů Systému Windows Server.

Zvažte nastavení tohoto instančního účtu jako superuživatele: Pokud chcete zajistit, aby tento instanční účet mohl vždy odemknout soubory pro ostatní, můžete ho nakonfigurovat jako superuživatele. Stejně jako nakonfigurujete standardní uživatelský účet jako superuživatel, použijete stejnou rutinu Služby RMS Add-AipServiceSuperUser, ale parametr ServicePrincipalId zadáte hodnotou AppPrincipalId.

Další informace o superuživatelích najdete v tématu Konfigurace superuživatelů pro služby Azure Information Protection a zjišťování nebo obnovení dat.

Poznámka

Pokud chcete použít svůj vlastní účet pro ověření pro službu Azure Rights Management, není nutné spouštět Set-RMSServerAuthentication, než nastavíte nebo zrušíte ochranu souborů nebo získáte šablony.

Požadavek 4: Pro oblasti mimo Severní Ameriku

Pokud k ochraně souborů a stahování šablon mimo oblast Azure Severní Amerika používáte účet instančního objektu, musíte upravit registr:

Znovu spusťte rutinu Get-AipServiceConfiguration a poznamenejte si hodnoty pro CertificationExtranetDistributionPointUrl a LicensingExtranetDistributionPointUrl.

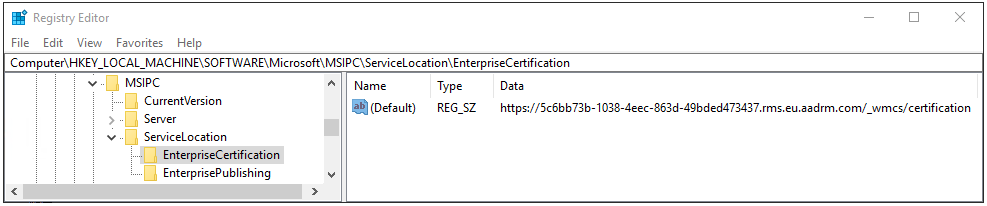

Na každém počítači, na kterém budete spouštět rutiny AzureInformationProtection, otevřete editor registru.

Přejděte na následující cestu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.Pokud nevidíte klíč MSIPC nebo klíč ServiceLocation , vytvořte je.

Pro klíč ServiceLocation vytvořte dva klíče, pokud neexistují, s názvem EnterpriseCertification a EnterprisePublishing.

Pro hodnotu řetězce, která se pro tyto klíče automaticky vytvoří, neměňte název "(Default)", ale upravte řetězec tak, aby nastavil data Hodnoty:

Pro EnterpriseCertification vložte svoji hodnotu CertificationExtranetDistributionPointUrl.

Pro EnterprisePublishing vložte svoji hodnotu LicensingExtranetDistributionPointUrl.

Například položka registru pro EnterpriseCertification by měla vypadat nějak takto:

Zavřete editor registru. Není nutné restartovat počítač. Pokud ale používáte účet instančního objektu, a ne vlastní uživatelský účet, musíte po provedení této úpravy registru spustit příkaz Set-RMSServerAuthentication.

Příklad scénářů použití rutin pro službu Azure Information Protection a Azure Rights Management

Ke klasifikaci a ochraně souborů je efektivnější používat popisky, protože potřebujete jenom dvě rutiny, které můžete spustit samostatně nebo společně: Get-AIPFileStatus a Set-AIPFileLabel. Další informace a příklady pro obě tyto rutiny najdete v nápovědě.

Pokud ale chcete nastavit nebo zrušit ochranu souborů přímo na základě připojení ke službě Azure Rights Management, je obvykle potřeba spustit sérii rutin, jak je popsané dále.

Pokud se nejprve potřebujete ověřit ve službě Azure Rights Management pomocí instančního účtu místo použití vlastního účtu, zadejte v relaci PowerShellu:

Set-RMSServerAuthentication

Po zobrazení výzvy zadejte tři identifikátory, jak je popsáno v části Požadavek 3: Ochrana nebo zrušení ochrany souborů bez zásahu uživatele.

Než budete moct nastavit ochranu souborů, musíte do počítače stáhnout šablony služby Rights Management, abyste mohli určit, kterou použít a jaké je její odpovídající číslo ID. Z výstupu pak můžete zkopírovat ID šablony:

Get-RMSTemplate

Výstup může vypadat přibližně takto:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Upozorňujeme, že pokud jste nespustili příkaz Set-RMSServerAuthentication, ověření své identity ve službě Azure Rights Management provedete pomocí vlastního uživatelského účtu. V počítači připojeném k doméně se vždy použijí automaticky vaše aktuální přihlašovací údaje. Pokud používáte počítač v pracovní skupině, zobrazí se výzva k přihlášení k Azure a tyto přihlašovací údaje se pak zapíší do mezipaměti pro následné příkazy. Pokud se budete potřebovat v tomto scénáři později přihlásit jako jiný uživatel, použijte rutinu Clear-RMSAuthentication.

Teď znáte ID šablony a můžete ho použít s rutinou Protect-RMSFile k ochraně jednoho nebo všech souborů ve složce. Pokud například chcete chránit jenom jeden soubor a přepsat původní pomocí šablony Contoso, Ltd – důvěrné:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Výstup může vypadat přibližně takto:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Když budete chtít nastavit ochranu pro všechny soubory ve složce, použijte parametr -Folder s písmenem jednotky a cestou nebo cestu UNC. Příklad:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Výstup může vypadat přibližně takto:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Pokud se přípona názvu souboru po použití ochrany nezmění, můžete vždycky později použít rutinu Get-RMSFileStatus a zkontrolovat, jestli je soubor chráněný. Příklad:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

Výstup může vypadat přibližně takto:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Pokud chcete zrušit ochranu souboru, musíte mít práva vlastníka nebo extrahování z toho, kdy byl soubor chráněný. Nebo musíte rutiny spustit jako superuživatel. Potom použijte rutinu Unprotect. Příklad:

Unprotect-RMSFile C:\test.docx -InPlace

Výstup může vypadat přibližně takto:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Mějte na paměti, že pokud se šablony služby Rights Management změní, musíte je znovu stáhnout pomocí Get-RMSTemplate -force.

AD RMS (Active Directory Rights Management Services)

Přečtěte si informace v této části před tím, než začnete používat příkazy PowerShellu k ochraně nebo zrušení ochrany souborů, když vaše organizace používá jenom službu Active Directory Rights Management Services (AD RMS).

Požadavky

Kromě požadavků pro instalaci modulu AzureInformationProtection musí mít účet použitý k ochraně nebo zrušení ochrany souborů oprávnění číst a spustit pro přístup k serveru ServerCertification.asmx:

Přihlaste se k serveru služby AD RMS.

Klikněte na tlačítko Start a potom na Počítač.

V Průzkumník souborů přejděte na %systemdrive%\Initpub\wwwroot_wmsc\Certification.

Klikněte pravým tlačítkem myši na ServerCertification.asmx a potom na Vlastnosti.

V dialogovém okně s vlastnostmi serveru pro správu klikněte na kartu Zabezpečení.

Klikněte na tlačítko Pokračovat nebo Upravit.

V dialogovém okně Oprávnění pro ServerCertification.asmx klikněte na Přidat.

Přidejte název účtu. Pokud tyto rutiny budou k ochraně a zrušení ochrany souborů používat i jiní správci služby AD RMS nebo účty služeb, přidejte také tyto účty.

Pokud chcete soubory chránit nebo odemknout neinteraktivně, přidejte příslušný účet počítače nebo účty. Přidejte například účet počítače s Windows Serverem, který je nakonfigurovaný pro infrastrukturu klasifikace souborů a bude k ochraně souborů používat skript PowerShellu.

Ve sloupci Povolit musí být zaškrtnutá políčka Číst a spustit a Číst.

10. Dvakrát klikněte na OK.

Ukázkové scénáře pro použití rutin pro službu AD RMS (Active Directory Rights Management Services)

Typický scénář pro tyto rutiny je ochrana všech souborů ve složce pomocí šablony zásad práv nebo zrušení ochrany souboru.

Pokud máte více než jedno nasazení služby AD RMS, jako první věc budete potřebovat názvy serverů AD RMS. Zjistíte je tak, že pomocí rutiny Get-RMSServer zobrazíte seznam dostupných serverů:

Get-RMSServer

Výstup může vypadat přibližně takto:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Než budete moct nastavit ochranu souborů, je nutné získat seznam šablon RMS, abyste mohli určit, kterou použít a jaké je její odpovídající identifikační číslo. Pouze v případech, kdy máte více než jedno nasazení služby AD RMS, je nutné zadat také server RMS.

Z výstupu pak můžete zkopírovat ID šablony:

Get-RMSTemplate -RMSServer RmsContoso

Výstup může vypadat přibližně takto:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Teď znáte ID šablony a můžete ho použít s rutinou Protect-RMSFile k ochraně jednoho nebo všech souborů ve složce. Pokud například chcete chránit jenom jeden soubor a nahradit původní pomocí šablony Contoso, Ltd – důvěrné:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Výstup může vypadat přibližně takto:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Pokud chcete chránit všechny soubory ve složce, použijte parametr -Folder s písmenem jednotky a cestou nebo cestu UNC. Příklad:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Výstup může vypadat přibližně takto:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

Pokud se přípona názvu souboru po použití ochrany nezmění, můžete kdykoli později použít rutinu Get-RMSFileStatus a zkontrolovat, jestli je soubor chráněný. Příklad:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

Výstup může vypadat přibližně takto:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Chcete-li zrušit ochranu souboru, musíte mít práva vlastníka nebo extrahovat práva k použití z data, kdy byl soubor chráněný, nebo musíte být superuživatelem služby AD RMS. Potom použijte rutinu Unprotect. Příklad:

Unprotect-RMSFile C:\test.docx -InPlace

Výstup může vypadat přibližně takto:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Postup pro neinteraktivní popisování souborů pro účely služby Azure Information Protection

Rutiny popisování můžete spouštět neinteraktivně pomocí rutiny Set-AIPAuthentication . Neinteraktivní operace se vyžaduje také pro skener Azure Information Protection.

Ve výchozím nastavení platí, že když spustíte rutiny pro popisování, příkazy se spustí ve vašem vlastním uživatelském kontextu v interaktivní relaci PowerShellu. Pokud je chcete spustit bezobslužně, vytvořte pro tento účel nový uživatelský účet služby Azure AD. Pak v kontextu daného uživatele spusťte rutinu Set-AIPAuthentication, která nastaví a uloží přihlašovací údaje pomocí přístupového tokenu z Azure AD. Tento uživatelský účet pak bude ověřený a spuštěný, takže na něm můžete používat službu Azure Rights Management. Účet stáhne zásahy služby Azure Information Protection a všechny šablony řešení Rights Management, které používají dané popisky.

Poznámka

Pokud používáte vymezené zásady, nezapomeňte, že možná budete muset přidat tento účet do vymezených zásad.

Při prvním spuštění této rutiny se zobrazí výzva, abyste se přihlásili k řešení Azure Information Protection. Zadejte název a heslo uživatelského účtu, které jste pro bezobslužného uživatele vytvořili. Tento účet pak může neinteraktivně spouštět rutiny popisování, dokud nevyprší platnost tokenu zabezpečení.

Aby se uživatelský účet mohl poprvé přihlásit interaktivně, musí mít oprávnění Přihlásit se místně . Toto právo je standardní pro uživatelské účty, ale zásady vaší společnosti můžou tuto konfiguraci účtů služeb zakázat. V takovém případě můžete spustit Set-AIPAuthentication s parametrem Token , aby se ověřování dokončilo bez výzvy k přihlášení. Tento příkaz můžete spustit jako naplánovanou úlohu a udělit účtu vpravo dole možnost Přihlásit se jako dávková úloha. Další informace najdete v následujících částech.

Po vypršení platnosti tokenu znovu spusťte rutinu a získejte nový token.

Pokud tuto rutinu spustíte bez parametrů, účet získá přístupový token, který bude platit 90 dní nebo tak dlouho, dokud nevyprší platnost hesla.

Pokud chcete mít kontrolu nad tím, kdy vyprší platnost přístupového tokenu, spusťte tuto rutinu s parametry. Díky tomu můžete nakonfigurovat přístupový token na jeden nebo dva roky nebo tak, aby jeho platnost nikdy nevypršela. Pro tuto konfiguraci musíme mít v Azure Active Directory zaregistrované dvě aplikace: webovou aplikaci / webové rozhraní API a nativní aplikaci . Parametry pro tuto rutinu pracují s hodnotami z těchto aplikací.

Po spuštění této rutiny můžete v kontextu uživatelského účtu, který jste vytvořili, spustit rutiny popisování.

Vytvoření a konfigurace aplikací v Azure AD pro rutinu Set-AIPAuthentication

V novém okně prohlížeče se přihlaste k webu Azure Portal.

Pro Azure AD tenanta, kterého používáte se službou Azure Information Protection, přejděte naSpráva>Azure Active Directory>Registrace aplikací.

Vyberte + Nová registrace a vytvořte webovou aplikaci /aplikaci API. V podokně Zaregistrovat aplikaci zadejte následující hodnoty a pak klikněte na Zaregistrovat:

Název:

AIPOnBehalfOfPokud chcete, zadejte jiný název. V rámci tenanta musí být jedinečný.

Podporované typy účtů: Účty pouze v tomto organizačním adresáři

Identifikátor URI pro přesměrování (volitelné):Web a

http://localhost

V podokně AIPOnBehalfOf zkopírujte hodnotu ID aplikace (klienta). Hodnota vypadá podobně jako v následujícím příkladu:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Tato hodnota se používá pro parametr WebAppId při spuštění rutiny Set-AIPAuthentication. Vložte a uložte hodnotu pro pozdější referenci.Zůstaňte v podokně AIPOnBehalfOf a v nabídce Spravovat vyberte Ověřování.

V podokně AIPOnBehalfOf – Ověřování v části Upřesnit nastavení zaškrtněte políčko Tokeny ID a pak vyberte Uložit.

Zůstaňte v podokně AIPOnBehalfOf – Ověřování a v nabídce Spravovat vyberte Certifikáty & tajné kódy.

V podokně AIPOnBehalfOf – Certifikáty & tajné kódy v části Tajné kódy klienta vyberte + Nový tajný klíč klienta.

V části Přidat tajný klíč klienta zadejte následující a pak vyberte Přidat:

- Popis:

Azure Information Protection client - Vyprší: Zadejte dobu trvání (1 rok, 2 roky nebo nikdy nevyprší).

- Popis:

Vraťte se do podokna AIPOnBehalfOf – Certifikáty & tajné kódy a v části Tajné kódy klienta zkopírujte řetězec hodnoty VALUE. Tento řetězec vypadá podobně jako v následujícím příkladu:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Abyste měli jistotu, že jste zkopírovali všechny znaky, vyberte ikonu Kopírovat do schránky.Tento řetězec si musíte uložit, protože už se nezobrazí a nelze ho zpětně načíst. Stejně jako u citlivých informací, které používáte, uložte uloženou hodnotu bezpečně a omezte k ní přístup.

Stále v podokně AIPOnBehalfOf – Certifikáty & tajných kódů v nabídce Spravovat vyberte Vystavit rozhraní API.

V podokně AIPOnBehalfOf – Zveřejnění rozhraní API vyberte Nastavit u možnosti Identifikátor URI ID aplikace a v hodnotě identifikátoru URI ID aplikace změňte api na http. Tento řetězec vypadá podobně jako v následujícím příkladu:

http://d244e75e-870b-4491-b70d-65534953099e.Vyberte Uložit.

Zpět v podokně AIPOnBehalfOf – Zveřejnění rozhraní API vyberte + Přidat obor.

V podokně Přidat obor zadejte následující příkaz s použitím navrhovaných řetězců jako příkladů a pak vyberte Přidat obor:

- Název oboru:

user-impersonation - Kdo může vyjádřit souhlas:Správci a uživatelé

- zobrazovaný název souhlasu Správa:

Access Azure Information Protection scanner - Správa popis souhlasu:

Allow the application to access the scanner for the signed-in user - Zobrazované jméno souhlasu uživatele:

Access Azure Information Protection scanner - Popis souhlasu uživatele:

Allow the application to access the scanner for the signed-in user - Stav: Povoleno (výchozí)

- Název oboru:

Zpět v podokně AIPOnBehalfOf – Zveřejnění rozhraní API zavřete toto podokno.

Vyberte Oprávnění rozhraní API.

V podokněOprávnění rozhraní APIAIPOnBehalfOf | vyberte + Přidat oprávnění.

Zvolte Azure Right Management, vyberte Delegovaná oprávnění a pak vyberte Vytvořit a přistupovat k chráněnému obsahu pro uživatele.

Klikněte na Přidat oprávnění.

Zpět v podokně Oprávnění rozhraní API v části Udělit souhlas vyberte

Grant admin consent for <your tenant name>a vyberte Ano u výzvy k potvrzení.V podokně Registrace aplikací vyberte + Registrace nové aplikace a vytvořte nativní aplikaci.

V podokně Zaregistrovat aplikaci zadejte následující nastavení a pak vyberte Zaregistrovat:

- Název:

AIPClient - Podporované typy účtů: Účty pouze v tomto organizačním adresáři

- Identifikátor URI pro přesměrování (volitelné):Veřejný klient (mobilní & desktop) a

http://localhost

- Název:

V podokně AIPClient zkopírujte hodnotu ID aplikace (klienta). Hodnota vypadá podobně jako v následujícím příkladu:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Tato hodnota se používá pro parametr NativeAppId při spuštění rutiny Set-AIPAuthentication. Vložte a uložte hodnotu pro pozdější referenci.

Zůstaňte v podokně AIPClient a v nabídce Spravovat vyberte Ověřování.

V podokně AIPClient – Ověřování v nabídce Spravovat vyberte Oprávnění rozhraní API.

V podokně AIPClient – oprávnění vyberte + Přidat oprávnění.

V podokně Požadovat oprávnění rozhraní API vyberte Moje rozhraní API.

V části Vyberte rozhraní API vyberte APIOnBehalfOf a pak jako oprávnění zaškrtněte políčko pro zosobnění uživatele. Vyberte Přidat oprávnění.

Zpět v podokně Oprávnění rozhraní API v části Udělit souhlas vyberte Udělit souhlas správce pro <vaše jméno> tenanta a vyberte Ano pro výzvu k potvrzení.

Dokončili jste konfiguraci těchto dvou aplikací a máte hodnoty, které potřebujete ke spuštění Set-AIPAuthentication s parametry WebAppId, WebAppKey a NativeAppId. Z našich příkladů:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Spusťte tento příkaz v kontextu účtu, který bude označovat a chránit dokumenty neinteraktivně. Například uživatelský účet pro skripty PowerShellu nebo účet služby pro spuštění skeneru Azure Information Protection.

Při prvním spuštění tohoto příkazu se zobrazí výzva k přihlášení, což vytvoří a bezpečně uloží přístupový token pro váš účet do umístění %localappdata%\Microsoft\MSIP. Po tomto počátečním přihlášení můžete soubory v počítači neinteraktivně označovat popisky a chránit je. Pokud ale k označování a ochraně souborů používáte účet služby a tento účet služby se nemůže přihlašovat interaktivně, postupujte podle pokynů v následující části, aby se účet služby mohl ověřit pomocí tokenu.

Zadání a použití parametru tokenu pro rutinu Set-AIPAuthentication

Pomocí následujících dodatečných kroků a pokynů se vyhnete počátečnímu interaktivnímu přihlášení k účtu, který soubory označuje a chrání. Tyto další kroky jsou obvykle vyžadovány pouze v případě, že tomuto účtu nelze udělit právo Přihlásit se místně , ale je mu uděleno právo Přihlásit se jako dávková úloha . Může to být například případ vašeho účtu služby, na kterém běží skener Azure Information Protection.

Základní kroky:

Vytvořte skript PowerShellu na místním počítači.

Spuštěním Set-AIPAuthentication získejte přístupový token a zkopírujte ho do schránky.

Upravte skript PowerShellu tak, aby zahrnoval token.

Vytvořte úlohu, která spustí skript PowerShellu v kontextu účtu služby, který bude soubory označovat popisky a chránit je.

Ověřte, že je token pro účet služby uložený, a odstraňte skript PowerShellu.

Krok 1: Vytvoření skriptu PowerShellu na místním počítači

Na počítači vytvořte nový skript PowerShellu s názvem Aipauthentication.ps1.

Zkopírujte a vložte do tohoto skriptu následující příkaz:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Podle pokynů v předchozí části upravte tento příkaz zadáním vlastních hodnot pro parametry WebAppId, WebAppkey a NativeAppId . V tuto chvíli nemáte hodnotu parametru Token , kterou zadáte později.

Příklad:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

Krok 2: Spuštěním Set-AIPAuthentication získejte přístupový token a zkopírujte ho do schránky.

Otevřete relaci Windows PowerShellu.

Pomocí stejných hodnot, které jste zadali ve skriptu, spusťte následující příkaz:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipPříklad:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

Krok 3: Úprava skriptu PowerShellu pro dodání tokenu

Ve skriptu PowerShellu zadejte hodnotu tokenu vložením řetězce ze schránky a uložte soubor.

Podepište skript. Pokud skript nepodepíšete (bezpečnější), musíte nakonfigurovat Windows PowerShell v počítači, na který se spustí příkazy pro popisování. Spusťte například relaci Windows PowerShell s možností Spustit jako správce a zadejte:

Set-ExecutionPolicy RemoteSigned. Tato konfigurace však umožňuje spustit všechny nepodepsané skripty, pokud jsou uloženy v tomto počítači (méně bezpečné).Další informace o podepisování skriptů prostředí Windows PowerShell naleznete v tématu about_Signing v knihovně dokumentace k prostředí PowerShell.

Zkopírujte tento powershellový skript do počítače, který bude soubory označovat popisky a chránit je, a odstraňte původní skript v počítači. Například zkopírujete skript PowerShellu do C:\Scripts\Aipauthentication.ps1 na počítači s Windows Serverem.

Krok 4: Vytvoření úlohy, která spouští skript PowerShellu

Ujistěte se, že účet služby, který bude soubory popisovat a chránit, má správné přihlášení jako dávkovou úlohu .

Na počítači, který bude soubory popisovat a chránit, otevřete Plánovač úloh a vytvořte nový úkol. Nakonfigurujte tuto úlohu tak, aby běžela jako účet služby, který bude soubory označovat popisky a chránit je, a pak pro akce nakonfigurujte následující hodnoty:

Akce:

Start a programProgram nebo skript:

Powershell.exePřidání argumentů (volitelné):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"Pro řádek argumentu zadejte vlastní cestu a název souboru, pokud se liší od příkladu.

Tuto úlohu spusťte ručně.

Krok 5: Potvrďte, že je token uložený, a odstraňte skript PowerShellu.

Ověřte, že je token nyní uložený ve složce %localappdata%\Microsoft\MSIP pro profil účtu služby. Tato hodnota je chráněna účtem služby.

Odstraňte skript PowerShellu, který obsahuje hodnotu tokenu (například Aipauthentication.ps1).

Volitelně můžete úkol odstranit. Pokud platnost vašeho tokenu vyprší, musíte tento proces zopakovat. V takovém případě může být vhodnější nechat nakonfigurovanou úlohu, aby byla připravená k opětovnému spuštění při kopírování přes nový skript PowerShellu s novou hodnotou tokenu.

Další kroky

Nápovědu k rutině získáte v relaci PowerShellu tak, že napíšete Get-Help <cmdlet name> cmdlet a pomocí online parametru přečtete nejnovější informace. Příklad:

Get-Help Get-RMSTemplate -online

Další informace, které byste mohli potřebovat pro podporu klienta Azure Information Protection, získáte v následující části: