Udrul din identitetsinfrastruktur til Microsoft 365

Se alt vores indhold til små virksomheder i Hjælp til og læring for små virksomheder.

I Microsoft 365 for enterprise baner en veltilrettelagt og udført identitetsinfrastruktur vejen for stærkere sikkerhed, herunder begrænsning af adgang til dine produktivitetsarbejdsbelastninger og deres data til kun godkendte brugere og enheder. Sikkerhed for identiteter er et nøgleelement i en Nul tillid udrulning, hvor alle forsøg på at få adgang til ressourcer både i det lokale miljø og i cloudmiljøet godkendes og godkendes.

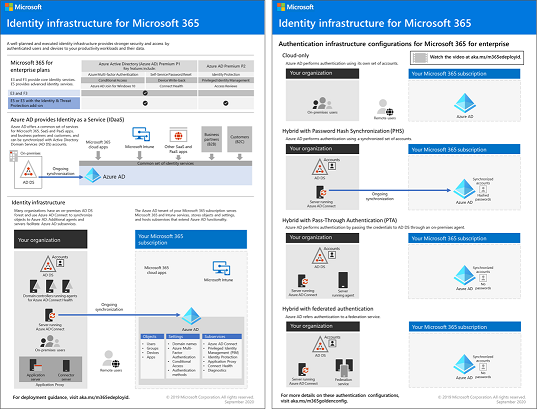

Du kan få oplysninger om identitetsfunktionerne for hver Microsoft 365 for enterprise, rollen for Microsoft Entra ID, komponenter i det lokale miljø og cloudbaserede komponenter og de mest almindelige godkendelseskonfigurationer på plakaten Identitetsinfrastruktur.

Gennemse denne plakat med to sider for hurtigt at få oplysninger om identitetsbegreber og -konfigurationer til Microsoft 365 for enterprise.

Du kan downloade denne plakat og kan udskrive den i brev-, juridiske eller tabloid-format (11 x 17).

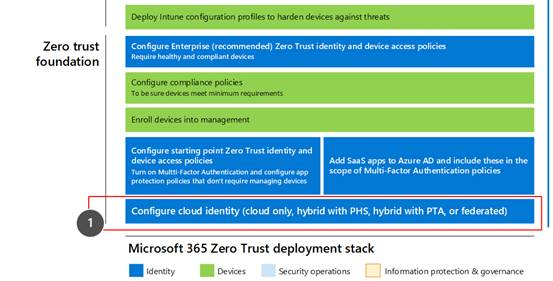

Denne løsning er det første trin til at bygge Udrulningsstakken til Microsoft 365 Nul tillid.

Du kan få flere oplysninger i Udrulningsplanen for Microsoft 365 Nul tillid.

Hvad er der i denne løsning

Denne løsning hjælper dig gennem udrulningen af en identitetsinfrastruktur for din Microsoft 365-lejer for at give dine medarbejdere adgang og beskyttelse mod identitetsbaserede angreb.

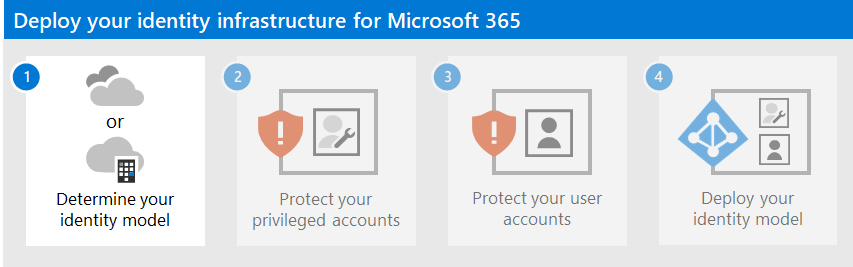

Trinnene i denne løsning er:

- Bestem din identitetsmodel.

- Beskyt dine privilegerede Microsoft 365-konti.

- Beskyt dine Microsoft 365-brugerkonti.

- Udrul din identitetsmodel.

Denne løsning understøtter nøgleprincipperne i Nul tillid:

- Bekræft eksplicit: Godkend og godkend altid baseret på alle tilgængelige datapunkter.

- Brug adgang med færrest rettigheder: Begræns brugeradgang med Just-In-Time og Just-Enough-Access (JIT/JEA), risikobaserede tilpassede politikker og databeskyttelse.

- Antag brud: Minimer eksplosionsradius og segmentadgang. Bekræft kryptering fra slutpunkt til slutpunkt, og brug analyser til at få synlighed, skabe trusselsregistrering og forbedre forsvaret.

I modsætning til almindelig intranetadgang, der har tillid til alt bag en organisations firewall, behandler Nul tillid hvert enkelt logon og adgang, som om det stammer fra et ikke-kontrolleret netværk, uanset om det er bag organisationens firewall eller på internettet. Nul tillid kræver beskyttelse af netværket, infrastrukturen, identiteter, slutpunkter, apps og data.

Microsoft 365-funktioner og -funktioner

Microsoft Entra ID indeholder en komplet pakke med identitetsstyring og sikkerhedsfunktioner til din Microsoft 365-lejer.

| Funktionalitet eller funktion | Beskrivelse | Licensering |

|---|---|---|

| Multifaktorgodkendelse (MFA) | MFA kræver, at brugerne angiver to former for bekræftelse, f.eks. en brugeradgangskode plus en meddelelse fra Appen Microsoft Authenticator eller et telefonopkald. MFA reducerer i høj grad risikoen for, at stjålne legitimationsoplysninger kan bruges til at få adgang til dit miljø. Microsoft 365 bruger Microsoft Entra multifaktorgodkendelsestjeneste til MFA-baserede logons. | Microsoft 365 E3 eller E5 |

| Betinget adgang | Microsoft Entra ID evaluerer betingelserne for brugerens logon og bruger politikker for betinget adgang til at bestemme den tilladte adgang. I denne vejledning viser vi f.eks., hvordan du opretter en politik for betinget adgang for at kræve overholdelse af angivne standarder for enheden for at få adgang til følsomme data. Dette reducerer i høj grad risikoen for, at en hacker med deres egen enhed og stjålne legitimationsoplysninger kan få adgang til dine følsomme data. Den beskytter også følsomme data på enhederne, fordi enhederne skal opfylde specifikke krav til tilstand og sikkerhed. | Microsoft 365 E3 eller E5 |

| Microsoft Entra grupper | Politikker for betinget adgang, enhedshåndtering med Intune og endda tilladelser til filer og websteder i din organisation er afhængige af tildelingen til brugerkonti eller Microsoft Entra grupper. Vi anbefaler, at du opretter Microsoft Entra grupper, der svarer til de beskyttelsesniveauer, du implementerer. For eksempel er medlemmer af din ledelsespersonale sandsynligvis højere værdimål for hackere. Det giver derfor mening at føje disse medarbejderes brugerkonti til en Microsoft Entra gruppe og tildele denne gruppe til politikker for betinget adgang og andre politikker, der gennemtvinger et højere niveau af beskyttelse af adgang. | Microsoft 365 E3 eller E5 |

| Microsoft Entra ID-beskyttelse | Giver dig mulighed for at registrere potentielle sikkerhedsrisici, der påvirker din organisations identiteter, og konfigurere politikken for automatisk afhjælpning til lav, mellem og høj logonrisiko og brugerrisiko. Denne vejledning er afhængig af denne risikoevaluering for at anvende politikker for betinget adgang til multifaktorgodkendelse. Denne vejledning indeholder også en politik for betinget adgang, der kræver, at brugerne ændrer deres adgangskode, hvis der registreres højrisikoaktivitet for deres konto. | Microsoft 365 E5, Microsoft 365 E3 med E5 Security-tilføjelsesprogrammet, EMS E5- eller Microsoft Entra ID P2-licenser |

| Selvbetjeningstjenesten til nulstilling af adgangskode (SSPR) | Tillad, at brugerne nulstiller deres adgangskoder sikkert og uden indgriben fra helpdesk ved at kontrollere flere godkendelsesmetoder, som administratoren kan kontrollere. | Microsoft 365 E3 eller E5 |

| Microsoft Entra adgangskodebeskyttelse | Registrer og bloker kendte svage adgangskoder og deres varianter og yderligere svage ord, der er specifikke for din organisation. Standardlister over globale forbudte adgangskoder anvendes automatisk på alle brugere i en Microsoft Entra lejer. Du kan definere yderligere poster på en brugerdefineret liste over forbudte adgangskoder. Når brugerne ændrer eller nulstiller deres adgangskoder, kontrolleres disse lister over forbudte adgangskoder for at gennemtvinge brugen af stærke adgangskoder. | Microsoft 365 E3 eller E5 |

Næste trin

Brug disse trin til at installere en identitetsmodel og en godkendelsesinfrastruktur for din Microsoft 365-lejer:

- Bestem din cloudidentitetsmodel.

- Beskyt dine privilegerede Microsoft 365-konti.

- Beskyt dine Microsoft 365-brugerkonti.

- Udrul din cloudidentitetsmodel: kun cloud eller hybrid.

Yderligere ressourcer til Microsofts cloudidentitet

Administrer

Hvis du vil administrere installationen af din Microsoft-cloudidentitet, skal du se:

Sådan gør Microsoft identitet for Microsoft 365

Få mere at vide om, hvordan it-eksperter hos Microsoft administrerer identiteter og sikker adgang.

Bemærk!

Denne IT Showcase-ressource er kun tilgængelig på engelsk.

Sådan klarede Contoso identitet for Microsoft 365

Du kan se et eksempel på, hvordan en fiktiv, men repræsentativ multinational organisation har udrullet en hybrid identitetsinfrastruktur til Microsoft 365-cloudtjenester, under Identitet for Contoso Corporation.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om