Konfigurer Defender for Endpoint på Android-funktioner

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Betinget adgang med Defender for Endpoint på Android

Microsoft Defender for Endpoint på Android gør det sammen med Microsoft Intune og Microsoft Entra ID muligt at gennemtvinge enhedsoverholdelse og politikker for betinget adgang baseret på enhedens risikoniveauer. Defender for Endpoint er en MTD-løsning (Mobile Threat Defense), som du kan udrulle via Intune.

Du kan finde flere oplysninger om, hvordan du konfigurerer Defender for Endpoint på Android og betinget adgang, under Defender for Endpoint og Intune.

Konfigurer brugerdefinerede indikatorer

Bemærk!

Defender for Endpoint på Android understøtter kun oprettelse af brugerdefinerede indikatorer for IP-adresser og URL-adresser/domæner.

Defender for Endpoint på Android giver administratorer mulighed for at konfigurere brugerdefinerede indikatorer, så de også understøtter Android-enheder. Du kan få mere at vide om, hvordan du konfigurerer brugerdefinerede indikatorer, under Administrer indikatorer.

Konfigurer webbeskyttelse

Defender for Endpoint på Android giver it-administratorer mulighed for at konfigurere webbeskyttelsesfunktionen. Denne funktion er tilgængelig i Microsoft Intune Administration.

Webbeskyttelse hjælper med at beskytte enheder mod webtrusler og beskytte brugerne mod phishingangreb. Anti-phishing- og brugerdefinerede indikatorer (URL-adresser og IP-adresser) understøttes som en del af webbeskyttelse. Filtrering af webindhold understøttes ikke i øjeblikket på mobilplatforme.

Bemærk!

Defender for Endpoint på Android ville bruge en VPN-forbindelse for at levere webbeskyttelsesfunktionen. Denne VPN er ikke en almindelig VPN. Det er i stedet en lokal/selvløkket VPN, der ikke tager trafik uden for enheden.

Du kan få flere oplysninger under Konfigurer webbeskyttelse på enheder, der kører Android.

Netværksbeskyttelse

Denne funktion giver beskyttelse mod rogue Wi-Fi relaterede trusler og rogue certifikater, som er den primære angrebsvektor for Wi-Fi netværk. Administratorer kan få vist rodnøglecenteret og private rodnøglecentercertifikater i Microsoft Intune Administration og etablere tillid med slutpunkter. Det giver brugeren en guidet oplevelse til at oprette forbindelse til sikre netværk og giver dem også besked, hvis der registreres en relateret trussel.

Den indeholder flere administratorkontrolelementer, der giver fleksibilitet, f.eks. muligheden for at konfigurere funktionen fra Microsoft Intune Administration og tilføje certifikater, der er tillid til. Administratorer kan aktivere kontrolelementer til beskyttelse af personlige oplysninger for at konfigurere de data, der sendes til Defender for Endpoint fra Android-enheder.

Netværksbeskyttelse i Microsoft Defender for slutpunkt er som standard deaktiveret. Administratorer kan bruge følgende trin til at konfigurere Netværksbeskyttelse på Android-enheder.

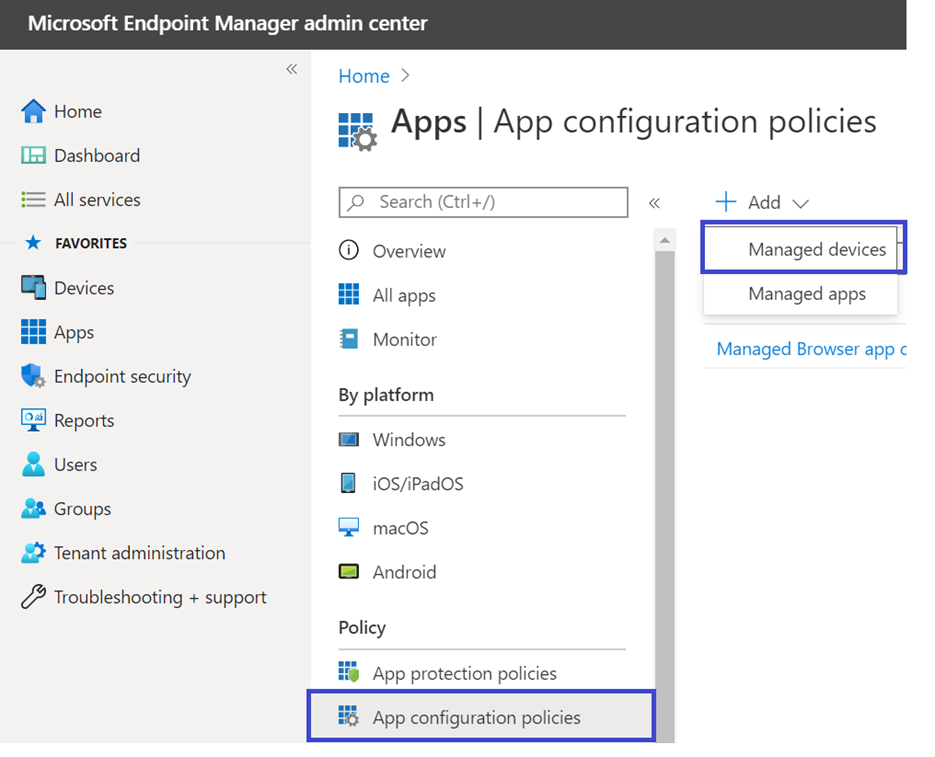

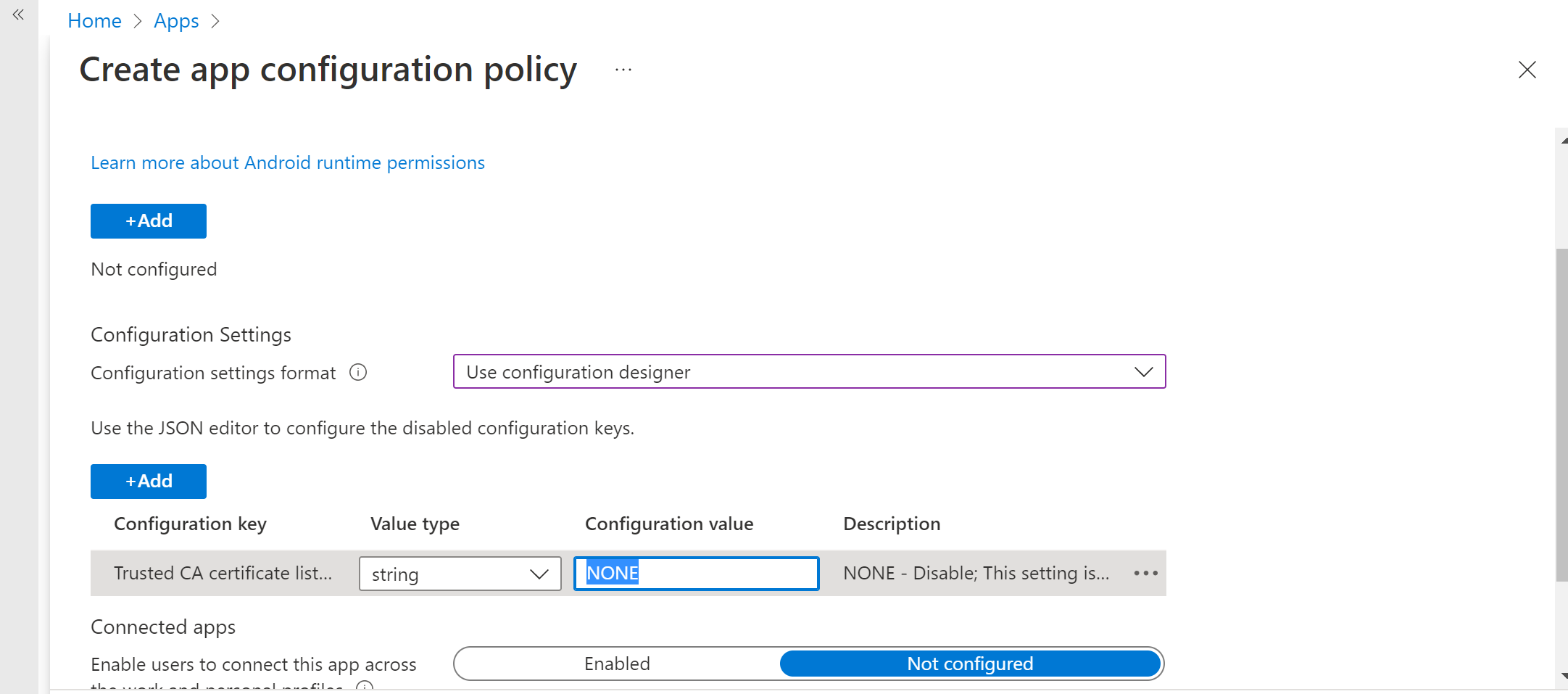

Gå til Konfigurationspolitikker for apps > i Microsoft Intune Administration. Create en ny appkonfigurationspolitik.

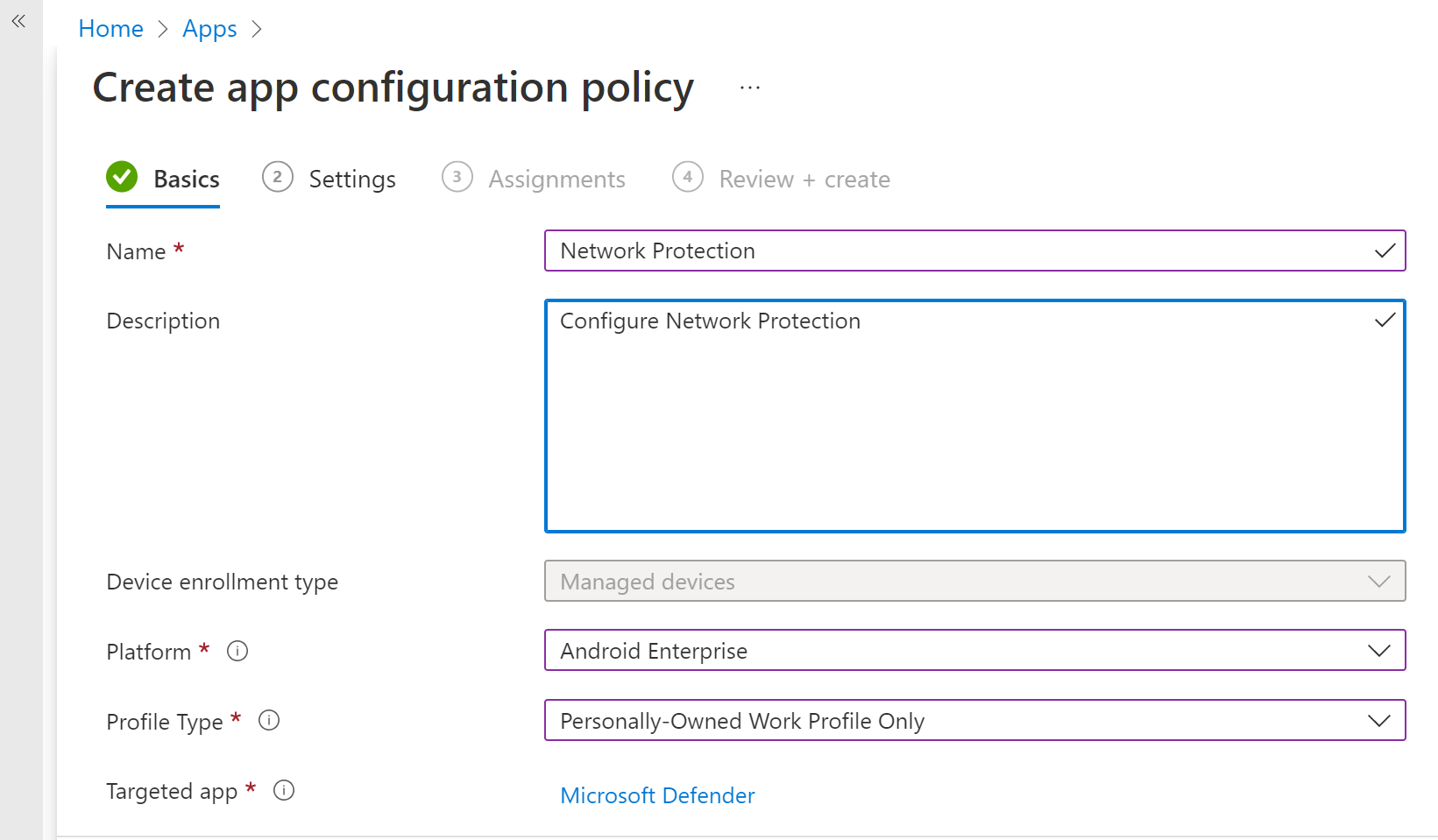

Angiv et navn og en beskrivelse for entydigt at identificere politikken. Vælg "Android Enterprise" som platform og "Kun personligt ejet arbejdsprofil" som profiltype og "Microsoft Defender" som appen Målrettet.

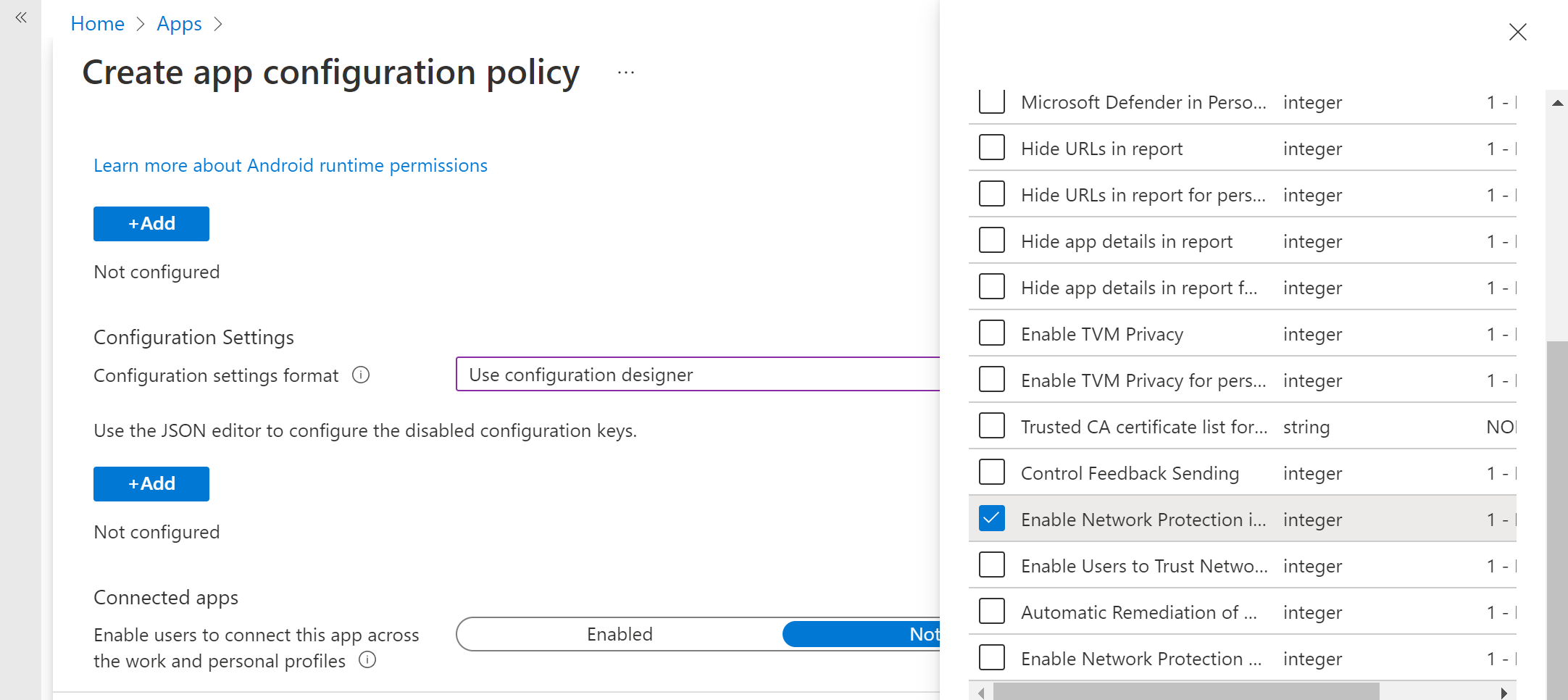

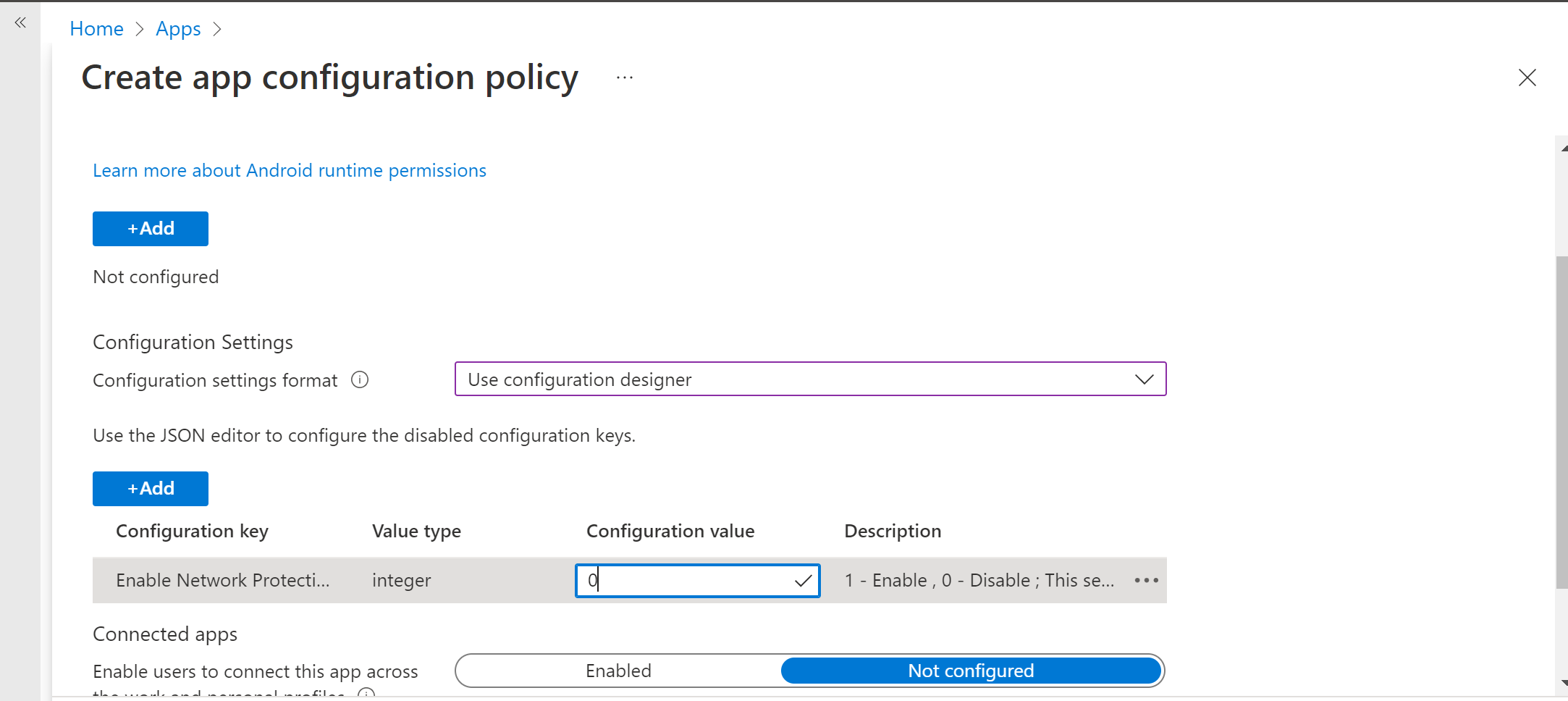

På siden Indstillinger skal du vælge 'Brug konfigurationsdesigner' og tilføje 'Aktivér netværksbeskyttelse i Microsoft Defender' som nøgle og værdi som '1' for at aktivere Netværksbeskyttelse. (Netværksbeskyttelse er deaktiveret som standard)

Hvis din organisation bruger rodnøglecentre, der er private, skal du etablere eksplicit tillid mellem Intune (MDM-løsning) og brugerenheder. Oprettelse af tillid hjælper med at forhindre Defender i at markere rodnøglecentre som rogue-certifikater.

Hvis du vil have tillid til rodnøglecentrene, skal du bruge 'Liste over nøglecentre, der er tillid til for Network Protection' som nøgle. I værdien skal du tilføje 'kommasepareret liste over certifikataftryk (SHA 1)'.

Eksempel på aftryksformat, der skal tilføjes:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Vigtigt!

Certifikat-SHA-1-aftrykstegn skal enten være adskilt af blanktegn eller ikke-adskilte tegn.

Formatet er ugyldigt:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Alle andre separationstegn er ugyldige.

I forbindelse med andre konfigurationer, der er relateret til Netværksbeskyttelse, skal du tilføje følgende nøgler og den relevante tilsvarende værdi.

Konfigurationsnøgle Beskrivelse Liste over nøglecentercertifikater, der er tillid til, for Network Protection Sikkerhedsadministratorer administrerer denne indstilling for at etablere tillid til rodnøglecenter og selvsignerede certifikater. Aktivér netværksbeskyttelse i Microsoft Defender 1 – Aktivér, 0 - Deaktiver (standard). Denne indstilling bruges af it-administratoren til at aktivere eller deaktivere netværksbeskyttelsesfunktionerne i Defender-appen. Aktivér beskyttelse af personlige oplysninger for netværk 1 – Aktivér (standard), 0 – Deaktiver. Sikkerhedsadministratorer administrerer denne indstilling for at aktivere eller deaktivere beskyttelse af personlige oplysninger i netværksbeskyttelse. Giv brugere tilladelse til at have tillid til netværk og certifikater 1 – Aktivér, 0 – Deaktiver (standard). Sikkerhedsadministratorer administrerer denne indstilling for at aktivere eller deaktivere slutbrugerens oplevelse i appen for at have tillid til og ikke have tillid til usikre og mistænkelige netværk og ondsindede certifikater. Automatisk afhjælpning af beskeder om netværksbeskyttelse 1 – Aktivér (standard), 0 – Deaktiver. Sikkerhedsadministratorer administrerer denne indstilling for at aktivere eller deaktivere de afhjælpningsbeskeder, der sendes, når en bruger udfører afhjælpningsaktiviteter, f.eks. at skifte til et sikrere Wi-Fi adgangspunkt eller slette mistænkelige certifikater, der er registreret af Defender. Administrer registrering af netværksbeskyttelse for åbne netværk 0 – Deaktiver (standard), 1 – Overvågningstilstand, 2 – Aktivér. Sikkerhedsadministratorer administrerer denne indstilling for henholdsvis at deaktivere, overvåge eller aktivere åben netværksregistrering. I overvågningstilstand sendes beskeder kun til ATP-portalen uden slutbrugeroplevelse. For brugeroplevelsen skal du angive konfigurationen til 'Aktivér'-tilstand. Administrer registrering af netværksbeskyttelse for certifikater 0 – Deaktiver, 1 – Overvågningstilstand (standard), 2 – Aktivér. Når netværksbeskyttelse er aktiveret, er overvågningstilstanden for certifikatregistrering aktiveret som standard. I overvågningstilstand sendes der beskedbeskeder til SOC-administratorer, men der vises ingen slutbrugermeddelelser til brugeren, når Defender registrerer et ugyldigt certifikat. Administratorer kan dog deaktivere denne registrering med 0 som værdien og aktivere fuld funktionsfunktionalitet ved at angive 2 som værdien. Når funktionen er aktiveret med værdien 2, sendes slutbrugermeddelelser til brugeren, når Defender registrerer et ugyldigt certifikat, og der sendes også beskeder til SOC-Administration. Tilføj de påkrævede grupper, som politikken skal anvendes på. Gennemse og opret politikken.

Konfigurationsnøgle Beskrivelse Aktivér netværksbeskyttelse i Microsoft Defender 1: Aktivér

0: Deaktiver (standard)

Denne indstilling bruges af it-administratoren til at aktivere eller deaktivere netværksbeskyttelsesfunktionerne i Defender-appen.Aktivér beskyttelse af personlige oplysninger for netværk 1: Aktivér (standard)

0: Deaktiver

Sikkerhedsadministratorer administrerer denne indstilling for at aktivere eller deaktivere beskyttelse af personlige oplysninger i netværksbeskyttelse.Giv brugere tilladelse til at have tillid til netværk og certifikater 1

Aktiverer

0:Deaktiver (standard)

Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere slutbrugerens oplevelse i appen for at have tillid til og ikke have tillid til de usikre og mistænkelige netværk og skadelige certifikater.Automatisk afhjælpning af beskeder om netværksbeskyttelse 1: Aktivér (standard)

0: Deaktiver

Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere de afhjælpningsbeskeder, der sendes, når en bruger udfører afhjælpningsaktiviteter. Brugeren skifter f.eks. til et sikrere Wi-Fi adgangspunkt eller sletter mistænkelige certifikater, der blev registreret af Defender.Administrer registrering af netværksbeskyttelse for åbne netværk 0: Deaktiver (standard)

1: Overvågningstilstand

Sikkerhedsadministratorer administrerer denne indstilling for at aktivere eller deaktivere åbning af netværksregistrering.Administrer registrering af netværksbeskyttelse for certifikater 0: Deaktiver

1: Overvågningstilstand (standard)

2: Aktivér

Når netværksbeskyttelse er aktiveret, er overvågningstilstanden for certifikatregistrering aktiveret som standard. I overvågningstilstand sendes beskedbeskeder til SOC-administratorer, men der vises ingen slutbrugermeddelelser, når Defender registrerer et ugyldigt certifikat. Administratorer kan deaktivere denne registrering med værdien 0 eller aktivere fuld funktionsfunktionalitet ved at angive værdien 2. Når værdien er 2, sendes slutbrugermeddelelser til brugere, og der sendes beskeder til SOC-administratorer, når Defender registrerer et ugyldigt certifikat.Tilføj de påkrævede grupper, som politikken skal anvendes på. Gennemse og opret politikken.

Bemærk!

Brugerne skal aktivere placeringstilladelser (som er en valgfri tilladelse). Dette gør det muligt for Defender for Endpoint at scanne deres netværk og advare dem, når der er WI-FI-relaterede trusler. Hvis placeringstilladelsen nægtes af brugeren, kan Defender for Endpoint kun yde begrænset beskyttelse mod netværkstrusler og vil kun beskytte brugerne mod rogue-certifikater.

Konfigurer onboarding med lavt tryk

Administratorer kan konfigurere Microsoft Defender for Endpoint i onboardingtilstand med lavt tryk. I dette scenarie opretter administratorer en installationsprofil, og brugeren skal blot angive et reduceret sæt tilladelser for at fuldføre onboarding.

Onboarding med lavt android-touch er deaktiveret som standard. Administratorer kan aktivere den via politikker for appkonfiguration på Intune ved at følge disse trin:

Push defender-appen til destinationsbrugergruppen ved at følge disse trin.

Push en VPN-profil til brugerens enhed ved at følge vejledningen her.

I Apps > Politikker for konfiguration af program skal du vælge Administrerede enheder.

Angiv et navn for entydigt at identificere politikken. Vælg 'Android Enterprise' som platform, den påkrævede profiltype og 'Microsoft Defender: Antivirus' som målrettet app. Klik på Næste.

Tilføj kørselstilladelser. Vælg Placeringsadgang (fint)(Denne tilladelse understøttes ikke for Android 13 og nyere), POST_NOTIFICATIONS og skift tilladelsestilstanden til "Automatisk tildeling".

Under konfigurationsindstillinger skal du vælge 'Brug konfigurationsdesigner' og klikke på Tilføj.

Vælg Onboarding med lavt tryk og Bruger-UPN. For bruger-UPN skal du ændre værditypen til 'Variabel' og Konfigurationsværdi til 'Brugerens hovednavn' på rullelisten Aktivér onboarding af Low Touch ved at ændre konfigurationsværdien til 1.

Tildel politikken til destinationsbrugergruppen.

Gennemse og opret politikken.

Kontrolelementer til beskyttelse af personlige oplysninger

Følgende kontrolelementer til beskyttelse af personlige oplysninger er tilgængelige til konfiguration af de data, der sendes af Defender for Endpoint fra Android-enheder:

| Trusselsrapport | Detaljer |

|---|---|

| Malwarerapport | Administratorer kan konfigurere kontrolelementet til beskyttelse af personlige oplysninger for malwarerapport. Hvis beskyttelse af personlige oplysninger er aktiveret, sender Defender for Endpoint ikke navnet på malwareappen og andre appoplysninger som en del af rapporten med malwarebeskeder. |

| Phish-rapport | Administratorer kan konfigurere kontrolelementet til beskyttelse af personlige oplysninger for phishingrapporter. Hvis beskyttelse af personlige oplysninger er aktiveret, sender Defender for Endpoint ikke domænenavnet og oplysningerne om det usikre websted som en del af rapporten med phishingbeskeder. |

| Vurdering af sårbarheder i forbindelse med apps | Som standard sendes der kun oplysninger om de apps, der er installeret i arbejdsprofilen, til vurdering af sårbarheder. Administratorer kan deaktivere beskyttelse af personlige oplysninger for at inkludere personlige apps |

| Network Protection (prøveversion) | Administratorer kan aktivere eller deaktivere beskyttelse af personlige oplysninger i netværksbeskyttelse. Hvis indstillingen er aktiveret, sender Defender ikke netværksoplysninger. |

Konfigurer rapport over beskeder om beskyttelse af personlige oplysninger

Administratorer kan nu aktivere styring af beskyttelse af personlige oplysninger for phishingrapporten, malwarerapporten og netværksrapport, der sendes af Microsoft Defender for Endpoint på Android. Denne konfiguration sikrer, at henholdsvis domænenavnet, appoplysningerne og netværksoplysningerne ikke sendes som en del af beskeden, når der registreres en tilsvarende trussel.

Administration Kontrolelementer til beskyttelse af personlige oplysninger (MDM) Brug følgende trin til at aktivere beskyttelse af personlige oplysninger.

I Microsoft Intune Administration skal du gå til Apps > Appkonfigurationspolitikker > Tilføj > administrerede enheder.

Giv politikken et navn, Platform > Android Enterprise, vælg profiltypen.

Vælg Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og derefter vælge Tilføj.

Vælg den påkrævede indstilling for beskyttelse af personlige oplysninger –

- Skjul URL-adresser i rapporten

- Skjul URL-adresser i rapporten for personlig profil

- Skjul appdetaljer i rapport

- Skjul appdetaljer i rapporten for personlig profil

- Aktivér beskyttelse af personlige oplysninger for netværk

Hvis du vil aktivere beskyttelse af personlige oplysninger, skal du angive heltalsværdien som 1 og tildele denne politik til brugerne. Denne værdi er som standard angivet til 0 for MDE i arbejdsprofilen og 1 for MDE på personlig profil.

Gennemse og tildel denne profil til målrettede enheder/brugere.

Kontrolelementer til beskyttelse af personlige oplysninger for slutbrugere

Disse kontrolelementer hjælper slutbrugeren med at konfigurere de oplysninger, der deles med deres organisation.

- For Android Enterprise-arbejdsprofilen er slutbrugerkontrolelementer ikke synlige. Administratorer styrer disse indstillinger.

- For den personlige Android Enterprise-profil vises kontrolelementet under Indstillinger> Beskyttelse af personlige oplysninger.

- Brugerne får vist en til/fra-knap for oplysninger om usikre websteder, skadeligt program og netværksbeskyttelse.

Disse til/fra-knapper er kun synlige, hvis de er aktiveret af administratoren. Brugerne kan beslutte, om de vil sende oplysningerne til deres organisation eller ej.

Aktivering/deaktivering af ovenstående kontrolelementer til beskyttelse af personlige oplysninger påvirker ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang.

Konfigurer vurdering af sårbarheder for apps til BYOD-enheder

Fra version 1.0.3425.0303 af Microsoft Defender for Endpoint på Android kan du køre sårbarhedsvurderinger af operativsystemet og apps, der er installeret på de onboardede mobilenheder.

Bemærk!

Vurdering af sårbarheder er en del af Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender i Microsoft Defender for Endpoint.

Noter om beskyttelse af personlige oplysninger for apps fra personlige enheder (BYOD):

- For Android Enterprise med en arbejdsprofil understøttes kun apps, der er installeret på arbejdsprofilen.

- I andre BYOD-tilstande aktiveres vurdering af sårbarheder som standard ikke for apps. Men når enheden er i administratortilstand, kan administratorer eksplicit aktivere denne funktion via Microsoft Intune for at få vist listen over apps, der er installeret på enheden. Du kan finde flere oplysninger i detaljer nedenfor.

Konfigurer beskyttelse af personlige oplysninger for enhedens administratortilstand

Brug følgende trin til at aktivere vurdering af sårbarheder for apps fra enheder i enhedsadministratortilstand for målrettede brugere.

Bemærk!

Denne indstilling er som standard slået fra for de enheder, der er tilmeldt enhedens administratortilstand.

I Microsoft Intune Administration skal du gå tilProfiler> til enhedskonfiguration>Create profil og angive følgende indstillinger:

- Platform: Vælg Android-enhedsadministrator

- Profil: Vælg "Brugerdefineret", og vælg Create.

I afsnittet Grundlæggende skal du angive et navn og en beskrivelse af profilen.

Under Konfigurationsindstillinger skal du vælge Tilføj OMA-URI-indstilling :

- Navn: Angiv et entydigt navn og en beskrivelse til denne OMA-URI-indstilling, så du nemt kan finde den senere.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Datatype: Vælg Heltal på rullelisten.

- Værdi: Angiv 0 for at deaktivere indstillingen for beskyttelse af personlige oplysninger (værdien er som standard 1)

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Konfigurer beskyttelse af personlige oplysninger for Android Enterprise-arbejdsprofil

Defender for Endpoint understøtter vurdering af sårbarheder for apps i arbejdsprofilen. Hvis du vil deaktivere denne funktion for målrettede brugere, kan du dog bruge følgende trin:

- I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker \>Tilføj>administrerede enheder.

- Giv politikken et navn. Platform > Android Enterprise; vælg profiltypen.

- Vælg Microsoft Defender for Endpoint som destinationsapp.

- På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje DefenderTVMPrivacyMode som nøgle- og værditype som Heltal

- Hvis du vil deaktivere sårbarheder for apps i arbejdsprofilen, skal du angive værdi som

1og tildele denne politik til brugere. Denne værdi er som standard angivet til0. - For brugere med nøgle angivet som

0sender Defender for Endpoint listen over apps fra arbejdsprofilen til backendtjenesten med henblik på vurdering af sårbarheder.

- Hvis du vil deaktivere sårbarheder for apps i arbejdsprofilen, skal du angive værdi som

- Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Hvis du slår ovenstående kontrolelementer til beskyttelse af personlige oplysninger til eller fra, påvirker det ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang.

Konfigurer rapporten om beskyttelse af personlige oplysninger for phishingbeskeder

Kontrolelementet til beskyttelse af personlige oplysninger for phish-rapporten kan bruges til at deaktivere samlingen af domænenavne eller webstedsoplysninger i phish threat-rapporten. Denne indstilling giver organisationer fleksibilitet til at vælge, om de vil indsamle domænenavnet, når et skadeligt eller phish-websted registreres og blokeres af Defender for Endpoint.

Konfigurer rapporten om beskyttelse af personlige oplysninger for phishingbeskeder på enheder, der er tilmeldt af Android-enhedsadministratorer:

Brug følgende trin til at slå den til for målrettede brugere:

I Microsoft Intune Administration skal du gå tilProfiler> til enhedskonfiguration>Create profil og angive følgende indstillinger:

- Platform: Vælg Android-enhedsadministrator.

- Profil: Vælg "Brugerdefineret", og vælg Create.

I afsnittet Grundlæggende skal du angive et navn og en beskrivelse af profilen.

Under Konfigurationsindstillinger skal du vælge Tilføj OMA-URI-indstilling :

- Navn: Angiv et entydigt navn og en beskrivelse til denne OMA-URI-indstilling, så du nemt kan finde den senere.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Datatype: Vælg Heltal på rullelisten.

- Værdi: Angiv 1 for at aktivere indstillingen for beskyttelse af personlige oplysninger. Standardværdien er 0.

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Brug af dette kontrolelement til beskyttelse af personlige oplysninger påvirker ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang.

Konfigurer rapport om beskyttelse af personlige oplysninger for phishingbeskeder på Android Virksomhedsarbejdsprofil

Brug følgende trin til at aktivere beskyttelse af personlige oplysninger for målrettede brugere i arbejdsprofilen:

- I Microsoft Intune Administration, og gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

- Giv politikken et navn, Platform > Android Enterprise, vælg profiltypen.

- Vælg Microsoft Defender for Endpoint som destinationsapp.

- På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje DefenderExcludeURLInReport som nøgle- og værditype som Heltal.

- Angiv 1 for at aktivere beskyttelse af personlige oplysninger. Standardværdien er 0.

- Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Hvis du slår ovenstående kontrolelementer til beskyttelse af personlige oplysninger til eller fra, påvirker det ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang.

Konfigurer beskyttelse af personlige oplysninger for malwaretrusselrapport

Kontrolelementet til beskyttelse af personlige oplysninger for malwaretrusselrapporten kan bruges til at deaktivere indsamlingen af appoplysninger (navn og pakkeoplysninger) fra malwaretrusselrapporten. Denne indstilling giver organisationer fleksibilitet til at vælge, om de vil indsamle appnavnet, når der registreres en skadelig app.

Konfigurer rapporten over beskeder om beskyttelse af personlige oplysninger for malware på de enheder, der er tilmeldt af Android-enhedsadministratoren:

Brug følgende trin til at slå den til for målrettede brugere:

I Microsoft Intune Administration skal du gå tilProfiler> til enhedskonfiguration>Create profil og angive følgende indstillinger:

- Platform: Vælg Android-enhedsadministrator.

- Profil: Vælg "Brugerdefineret", og vælg Create.

I afsnittet Grundlæggende skal du angive et navn og en beskrivelse af profilen.

Under Konfigurationsindstillinger skal du vælge Tilføj OMA-URI-indstilling :

- Navn: Angiv et entydigt navn og en beskrivelse til denne OMA-URI-indstilling, så du nemt kan finde den senere.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Datatype: Vælg Heltal på rullelisten.

- Værdi: Angiv 1 for at aktivere indstillingen for beskyttelse af personlige oplysninger. Standardværdien er 0.

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Brug af dette kontrolelement til beskyttelse af personlige oplysninger påvirker ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang. Enheder med en skadelig app vil f.eks. altid have risikoniveauet "Mellem".

Konfigurer rapport om beskyttelse af personlige oplysninger for malwarebeskeder på Android Enterprise-arbejdsprofil

Brug følgende trin til at aktivere beskyttelse af personlige oplysninger for målrettede brugere i arbejdsprofilen:

- I Microsoft Intune Administration, og gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

- Giv politikken et navn, Platform > Android Enterprise, vælg profiltypen.

- Vælg Microsoft Defender for Endpoint som destinationsapp.

- På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje DefenderExcludeAppInReport som nøgle- og værditype som heltal

- Angiv 1 for at aktivere beskyttelse af personlige oplysninger. Standardværdien er 0.

- Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Brug af dette kontrolelement til beskyttelse af personlige oplysninger påvirker ikke kontrollen af enhedens overholdelse af angivne standarder eller betinget adgang. Enheder med en skadelig app vil f.eks. altid have risikoniveauet "Mellem".

Deaktiver logon

Defender for Endpoint understøtter installation uden knappen log af i appen for at forhindre brugere i at logge af Defender-appen. Dette er vigtigt for at forhindre brugere i at manipulere med enheden. Brug følgende trin til at konfigurere Deaktiver logon:

- I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

- Giv politikken et navn, vælg Platform > Android Enterprise, og vælg profiltypen.

- Vælg Microsoft Defender for Endpoint som destinationsapp.

- På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje Deaktiver log af som nøgle og Heltal som værditype.

- Som standard deaktiver log af = 1 for personligt ejede Android Enterprise-arbejdsprofiler, fuldt administrerede, virksomhedsejede personligt aktiverede profiler og 0 for enhedens administratortilstand.

- Administratorer skal deaktivere Log af = 0 for at aktivere logonknappen i appen. Brugerne kan se logonknappen, når politikken er pushet.

- Vælg Næste , og tildel denne profil til målrettede enheder og brugere.

Vigtigt!

Denne funktion er i offentlig prøveversion. Følgende oplysninger er relateret til et forhåndsudgivet produkt, som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

Enhedsmærkning

Defender for Endpoint på Android gør det muligt at massemærke mobilenhederne under onboarding ved at give administratorerne mulighed for at konfigurere mærker via Intune. Administration kan konfigurere enhedskoderne via Intune via konfigurationspolitikker og pushe dem til brugerens enheder. Når brugeren installerer og aktiverer Defender, overfører klientappen enhedskoderne til sikkerhedsportalen. Enhedskoderne vises i forhold til enhederne i enhedsoversigten.

Brug følgende trin til at konfigurere enhedskoder:

I Microsoft Intune Administration skal du gå til Apps>Appkonfigurationspolitikker>Tilføj>administrerede enheder.

Giv politikken et navn, vælg Platform > Android Enterprise, og vælg profiltypen.

Vælg Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje DefenderDeviceTag som nøgle- og værditype som streng.

- Administration kan tildele et nyt mærke ved at tilføje nøglen DefenderDeviceTag og angive en værdi for enhedskoden.

- Administration kan redigere et eksisterende mærke ved at ændre værdien af nøglen DefenderDeviceTag.

- Administration kan slette en eksisterende kode ved at fjerne nøglen DefenderDeviceTag.

Klik på Næste, og tildel denne politik til målrettede enheder og brugere.

Bemærk!

Defender-appen skal åbnes, for at mærker kan synkroniseres med Intune og overføres til Sikkerhedsportal. Det kan tage op til 18 timer, før mærkerne afspejles på portalen.

Relaterede artikler

- Oversigt over Microsoft Defender for Endpoint på Android

- Installér Microsoft Defender for Endpoint på Android med Microsoft Intune

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om