Dieser Artikel bietet Richtlinien für die Verwendung von Azure Private Link in einer Hub-and-Spoke-Netzwerktopologie. Die Zielgruppe umfasst Netzwerkarchitekten und Cloudlösungsarchitekten. In diesem Leitfaden wird insbesondere besprochen, wie Sie einen privaten Azure-Endpunkt für den privaten Zugriff auf PaaS-Ressourcen (Platform-as-a-Service) verwenden.

Dieser Leitfaden deckt nicht die Integration virtueller Netzwerke, von Dienstendpunkten und anderen Lösungen zum Verbinden von IaaS-Komponenten (Infrastructure-as-a-Service) mit Azure PaaS-Ressourcen ab. Weitere Informationen zu diesen Lösungen finden Sie unter Integrieren von Azure-Diensten in virtuelle Netzwerke für die Netzwerkisolation.

Übersicht

Die folgenden Abschnitte enthalten allgemeine Informationen zu Private Link und dessen Umgebung.

Azure-Hub-and-Spoke-Topologien

Hub-and-Spoke ist eine Netzwerktopologie, die Sie in Azure verwenden können. Diese Topologie funktioniert gut für die effiziente Verwaltung von Kommunikationsdiensten und die Erfüllung von Sicherheitsanforderungen im großen Stil. Weitere Informationen zu Hub-and-Spoke-Netzwerkmodellen finden Sie unter Hub-and-Spoke-Netzwerktopologie.

Durch die Verwendung einer Hub-and-Spoke-Architektur können Sie diese Vorteile nutzen:

- Bereitstellen einzelner Workloads zwischen zentralen IT-Teams und für Workloads zuständigen Teams

- Einsparen von Kosten durch Minimierung redundanter Ressourcen

- Effizientes Verwalten von Netzwerken durch Zentralisierung von Diensten, die von mehreren Workloads gemeinsam genutzt werden

- Überwinden von Grenzwerten, die mit einzelnen Azure-Abonnements einhergehen

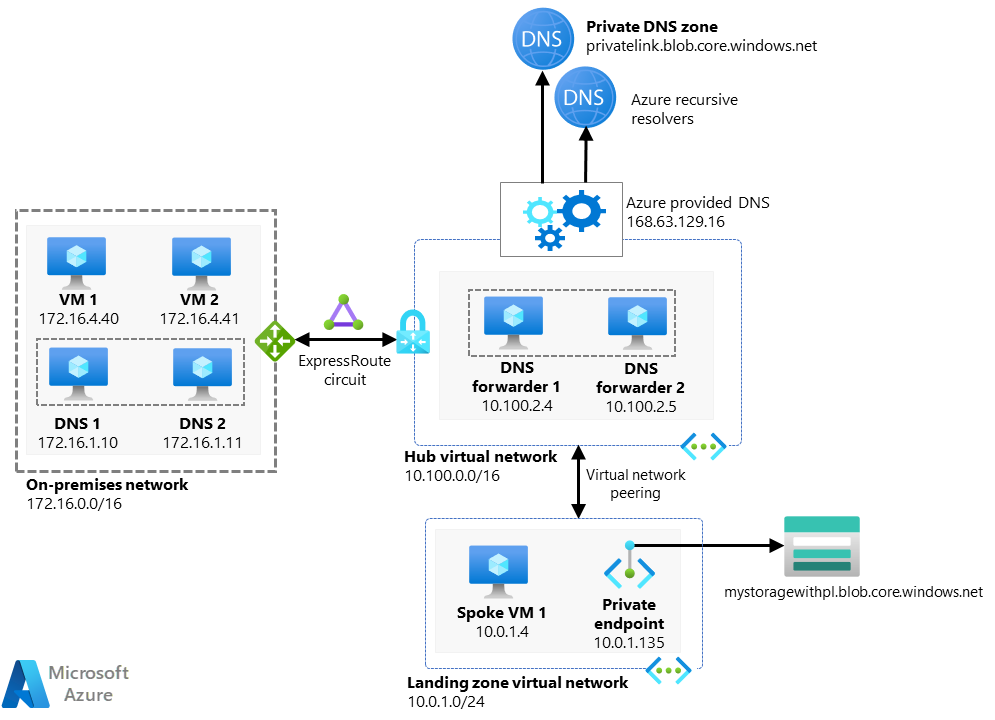

Dieses Diagramm zeigt eine typische Hub-and-Spoke-Topologie, die Sie in Azure bereitstellen können:

Auf der linken Seite enthält das Diagramm einen gepunkteten Kasten mit der Bezeichnung „Lokales Netzwerk“. Es enthält Symbole für virtuelle Computer und Domänennamenserver. Ein bidirektionaler Pfeil verbindet diesen Kasten mit einem gepunkteten Kasten auf der rechten Seite, der die Bezeichnung „Virtuelles Hubnetzwerk“ trägt. Ein Symbol oberhalb dieses Pfeils trägt die Bezeichnung „Azure ExpressRoute“. Der Hubkasten enthält Symbole für DNS-Weiterleitungen. Vom Hubkasten weg zeigen Pfeile zu Symbolen für private DNS-Zonen. Ein bidirektionaler Pfeil verbindet den Hubkasten mit einem Kasten darunter mit der Bezeichnung „Virtuelles Zielzonennetzwerk“. Rechts neben dem Pfeil ist ein Symbol als „Peering virtueller Netzwerke“ bezeichnet. Der Kasten für die Zielzone enthält Symbole für einen virtuellen Computer und einen privaten Endpunkt. Ein Pfeil zeigt vom privaten Endpunkt auf ein Speichersymbol, das sich außerhalb des Zielzonenkastens befindet.

Laden Sie eine PowerPoint-Datei zu dieser Architektur herunter.

Diese Architektur ist eine von zwei Optionen für die Netzwerktopologie, die von Azure unterstützt wird. Bei diesem klassischen Referenzentwurf werden grundlegende Netzwerkkomponenten wie Azure Virtual Network, Peering virtueller Netzwerke und benutzerdefinierte Routen (User-Defined Routes, UDRs) verwendet. Wenn Sie Hub-and-Spoke verwenden, sind Sie für die Konfiguration der Dienste verantwortlich. Außerdem müssen Sie sicherstellen, dass das Netzwerk die Sicherheits- und Routinganforderungen erfüllt.

Azure Virtual WAN stellt eine Alternative für Bereitstellungen im großen Stil dar. Dieser Dienst verwendet einen vereinfachten Netzwerkentwurf. Virtual WAN reduziert auch den Konfigurationsaufwand im Zusammenhang mit Routing und Sicherheit.

Private Link unterstützt verschiedene Optionen für herkömmliche Hub-and-Spoke-Netzwerke und Virtual WAN-Netzwerke.

Private Link

Private Link bietet Zugriff auf Dienste über die Netzwerkschnittstelle des privaten Endpunkts. Der private Endpunkt verwendet eine private IP-Adresse aus Ihrem virtuellen Netzwerk. Sie können über diese private IP-Adresse auf verschiedene Dienste zugreifen:

- Azure PaaS-Dienste

- Von Azure gehostete kundeneigene Dienste

- Von Azure gehostete Partnerdienste

Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst, auf den Sie zugreifen, wird über den Azure-Netzwerk-Backbone übertragen. Daraus folgt, dass Sie nicht mehr über einen öffentlichen Endpunkt auf den Dienst zugreifen. Weitere Informationen finden Sie unter Was ist Azure Private Link?.

Das folgende Diagramm zeigt, wie lokale Benutzer eine Verbindung mit einem virtuellen Netzwerk herstellen und Private Link für den Zugriff auf PaaS-Ressourcen verwenden:

Das Diagramm enthält auf der linken Seite einen gepunkteten Kasten mit der Bezeichnung „Consumernetzwerk“. An seinem Rand befindet sich ein Symbol mit der Bezeichnung „Azure ExpressRoute“. Außerhalb des Kastens auf der linken Seite befinden sich Symbole für lokale Benutzer und ein privates Peering. Innerhalb des Kastens befindet sich ein kleinerer gepunkteter Kasten mit der Bezeichnung „Subnetz“, der Symbole für Computer und private Endpunkte enthält. Der Rahmen des kleineren Kastens enthält ein Symbol für eine Netzwerksicherheitsgruppe. Aus dem inneren Kasten fließen zwei gepunktete Pfeile heraus. Sie durchlaufen auch den Rahmen des äußeren Kastens. Einer zeigt auf einen gepunkteten Kasten auf der rechten Seite, der mit Symbolen für Azure-Dienste gefüllt ist. Der andere Pfeil zeigt auf einen gepunkteten Kasten auf der rechten Seite mit der Bezeichnung „Anbieternetzwerk“. Der Anbieternetzwerkkasten enthält einen kleineren gepunkteten Kasten sowie ein Symbol für Azure Private Link. Der kleinere gepunktete Kasten enthält Symbole für Computer. Sein Rahmen enthält zwei Symbole: eins für einen Lastenausgleich und eins für eine Netzwerksicherheitsgruppe.

Laden Sie eine PowerPoint-Datei zu dieser Architektur herunter.

Entscheidungsstruktur für die Private Link-Bereitstellung

Sie können private Endpunkte entweder in einem Hub oder in einer Spoke bereitstellen. Einige Faktoren bestimmen, welcher Standort in der jeweiligen Situation am besten funktioniert. Die Faktoren sind für Azure-PaaS-Dienste sowie für kundeneigene Dienste und Partnerdienste relevant, die von Azure gehostet werden.

Zu berücksichtigende Fragen

Verwenden Sie die folgenden Fragen, um die beste Konfiguration für Ihre Umgebung zu ermitteln:

Ist Virtual WAN Ihre Netzwerkkonnektivitätslösung?

Wenn Sie Virtual WAN verwenden, können Sie nur private Endpunkte in virtuellen Spoke-Netzwerken bereitstellen, die Sie mit Ihrem virtuellen Hub verbinden. Sie können keine Ressourcen in Ihrem virtuellen oder sicheren Hub bereitstellen.

Weitere Informationen zum Integrieren eines privaten Endpunkts in Ihr Netzwerk finden Sie in den folgenden Artikeln:

Verwenden Sie ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA) wie Azure Firewall?

Der Datenverkehr zum privaten Endpunkt verwendet den Azure-Netzwerk-Backbone und wird verschlüsselt. Möglicherweise müssen Sie diesen Datenverkehr protokollieren oder filtern. Sie können auch eine Firewall verwenden, um den Datenverkehr zu analysieren, der an den privaten Endpunkt fließt, wenn Sie eine Firewall in einem der folgenden Bereiche verwenden:

- Spokes-übergreifend

- Zwischen Ihrem Hub und den Spokes

- Zwischen lokalen Komponenten und Ihren Azure-Netzwerken

Stellen Sie in diesem Fall private Endpunkte in Ihrem Hub in einem dedizierten Subnetz bereit. Diese Anordnung:

- Vereinfacht die Konfiguration Ihrer SNAT-Regel (Secure Network Address Translation, sichere Netzwerkadressenübersetzung). Sie können eine einzelne SNAT-Regel in Ihrem virtuellen Netzwerkgerät (NVA) für Datenverkehr an das dedizierte Subnetz erstellen, das Ihre privaten Endpunkte enthält. Sie können Datenverkehr an andere Anwendungen routen, ohne SNAT anzuwenden.

- Vereinfacht die Konfiguration Ihrer Routingtabelle. Für Datenverkehr, der an private Endpunkte fließt, können Sie eine Regel hinzufügen, um diesen Datenverkehr über Ihr NVA weiter zu routen. Sie können diese Regel für alle Spokes, VPN-Gateways (virtuelles privates Netzwerk) und Azure ExpressRoute-Gateways wiederverwenden.

- Ermöglicht die Anwendung von Netzwerksicherheitsgruppen-Regeln für eingehenden Datenverkehr in dem Subnetz, das Sie für den privaten Endpunkt bestimmen. Diese Regeln filtern den Datenverkehr zu Ihren Ressourcen. Sie bieten einen einzigen Ort zum Kontrollieren des Zugriffs auf Ihre Ressourcen.

- Zentralisiert die Verwaltung privater Endpunkte. Wenn Sie alle privaten Endpunkte an einem Ort bereitstellen, können Sie sie effizienter in allen Ihren virtuellen Netzwerken und Abonnements verwalten.

Wenn alle Ihre Workloads Zugriff auf jede PaaS-Ressource benötigen, die Sie mit Private Link schützen, ist diese Konfiguration geeignet. Wenn Ihre Workloads aber auf verschiedene PaaS-Ressourcen zugreifen, stellen Sie keine privaten Endpunkte in einem dedizierten Subnetz zur Verfügung. Verbessern Sie stattdessen die Sicherheit, indem Sie das Prinzip der geringsten Rechte einhalten:

- Platzieren Sie jeden privaten Endpunkt in einem separaten Subnetz.

- Gewähren Sie nur Workloads, die eine geschützte Ressource verwenden, Zugriff auf diese Ressource.

Verwenden Sie einen privaten Endpunkt aus einem lokalen System?

Wenn Sie planen, private Endpunkte für den Zugriff auf Ressourcen von einem lokalen System aus zu verwenden, stellen Sie die Endpunkte in Ihrem Hub bereit. Mit dieser Anordnung können Sie einige der Vorteile nutzen, die im vorherigen Abschnitt beschrieben sind:

- Verwendung von Netzwerksicherheitsgruppen zum Kontrollieren des Zugriffs auf Ihre Ressourcen

- Verwalten Ihrer privaten Endpunkte an einem zentralen Ort

Wenn Sie den Zugriff auf Ressourcen aus Anwendungen planen, die Sie in Azure bereitgestellt haben, ist die Situation anders:

- Wenn nur eine Anwendung Zugriff auf Ihre Ressourcen benötigt, stellen Sie den privaten Endpunkt in der Spoke dieser Anwendung bereit.

- Wenn mehr als eine Anwendung Zugriff auf Ihre Ressourcen benötigt, stellen Sie den privaten Endpunkt in Ihrem Hub bereit.

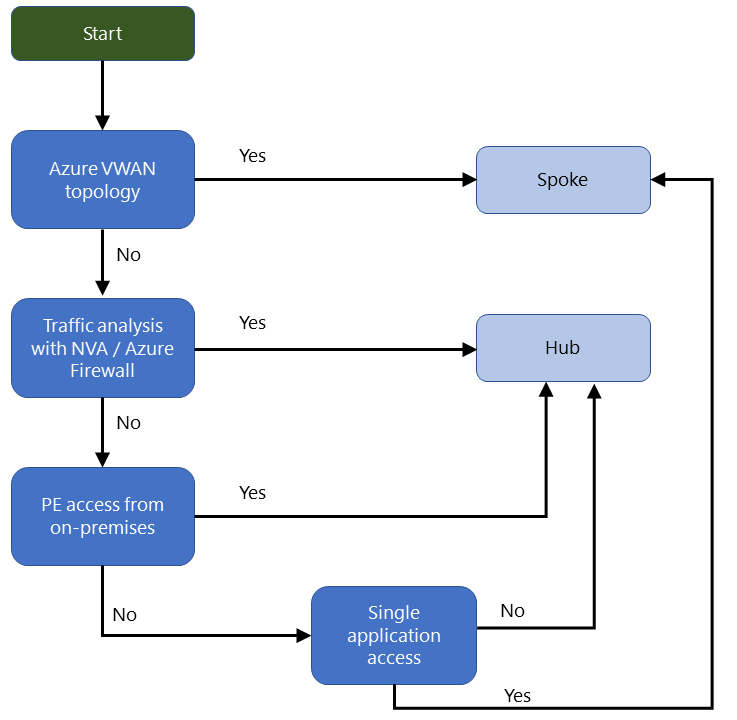

Flussdiagramm

Das folgende Flussdiagramm fasst die verschiedenen Optionen und Empfehlungen zusammen. Da jeder Kunde über eine einzigartige Umgebung verfügt, sollten Sie bei der Entscheidung, wo private Endpunkte platziert werden sollen, die Anforderungen Ihres Systems berücksichtigen.

Oben im Flussdiagramm befindet sich ein grüner Kasten mit der Bezeichnung „Start“. Ein Pfeil zeigt von diesem Kasten aus auf einen blauen Kasten mit der Bezeichnung „Azure Virtual WAN-Topologie“. Aus diesem Kasten fließen zwei Pfeile heraus. Einer mit der Bezeichnung „Ja“ zeigt auf einen orangen Kasten mit der Bezeichnung „Spoke“. Der zweite Pfeil hat die Bezeichnung „Nein“. Er zeigt auf einen blauen Kasten mit der Bezeichnung „Datenverkehrsanalyse mit NVA oder Azure Firewall“. Außerdem fließen zwei Pfeile aus dem Datenverkehrsanalysekasten heraus. Einer mit der Bezeichnung „Ja“ zeigt auf einen orangen Kasten mit der Bezeichnung „Hub“. Der zweite Pfeil hat die Bezeichnung „Nein“. Er zeigt auf einen blauen Kasten mit der Bezeichnung „Privater Endpunktzugriff aus der lokalen Umgebung“. Aus dem Feld „Privater Endpunkt“ fließen zwei Pfeile heraus. Einer mit der Bezeichnung „Ja“ zeigt auf den orangen Kasten mit der Bezeichnung „Hub“. Der zweite Pfeil hat die Bezeichnung „Nein“. Er zeigt auf einen blauen Kasten mit der Bezeichnung „Einzelanwendungszugriff“. Aus diesem Kasten fließen zwei Pfeile heraus. Einer mit der Bezeichnung „Nein“ zeigt auf den orangen Kasten mit der Bezeichnung „Hub“. Der zweite Pfeil hat die Bezeichnung „Ja“. Er zeigt auf den orangen Kasten mit der Bezeichnung „Spoke“.

Laden Sie eine PowerPoint-Datei zu dieser Architektur herunter.

Überlegungen

Einige Faktoren können sich auf die Implementierung Ihres privaten Endpunkts auswirken. Sie gelten für Azure PaaS-Dienste sowie kundeneigene Dienste und Partnerdienste, die von Azure gehostet werden. Berücksichtigen Sie diese Aspekte beim Bereitstellen eines privaten Endpunkts:

Netzwerk

Wenn Sie einen privaten Endpunkt in einem virtuellen Spoke-Netzwerk verwenden, enthält die Standardroutingtabelle des Subnetzes eine /32-Route mit dem „Nächster Hop“-Typ InterfaceEndpoint.

Bei Verwendung einer herkömmlichen Hub-and-Spoke-Topologie:

- Sehen Sie diese effektive Route auf der Netzwerkschnittstellenebene Ihrer virtuellen Computer.

- Weitere Informationen finden Sie unter Diagnose des Routingproblems einer VM.

Bei Verwendung von Virtual WAN:

- Sehen Sie diese Route in den effektiven Routen des virtuellen Hubs.

- Weitere Informationen finden Sie unter Anzeigen effektiver Routen eines virtuellen Hubs.

Die /32-Route wird in die folgenden Bereiche verteilt:

- Jedes Peering virtueller Netzwerke, das Sie konfiguriert haben

- Jede VPN- oder ExpressRoute-Verbindung mit einem lokalen System

Um den Zugriff von Ihrem Hub oder lokalen System auf den privaten Endpunkt einzuschränken, verwenden Sie eine Netzwerksicherheitsgruppe in dem Subnetz, in dem Sie den privaten Endpunkt bereitgestellt haben. Konfigurieren Sie entsprechende Eingangsregeln.

Namensauflösung

Komponenten in Ihrem virtuellen Netzwerk ordnen jedem privaten Endpunkt eine private IP-Adresse zu. Diese Komponenten können diese private IP-Adresse nur auflösen, wenn Sie ein bestimmtes DNS-Setup (Domain Name System) verwenden. Wenn Sie eine benutzerdefinierte DNS-Lösung verwenden, ist es am besten, DNS-Zonengruppen zu verwenden. Integrieren Sie einen privaten Endpunkt in eine zentrale private Azure DNS-Zone. Es spielt keine Rolle, ob Sie Ressourcen in einem Hub oder einer Spoke bereitgestellt haben. Verknüpfen Sie die private DNS-Zone mit allen virtuellen Netzwerken, die den DNS-Namen Ihres privaten Endpunkts auflösen müssen.

Bei diesem Ansatz können lokale und Azure DNS-Clients den Namen auflösen und auf die private IP-Adresse zugreifen. Eine Referenzimplementierung finden Sie unter Private Link und DNS-Integration im großen Stil.

Kosten

- Wenn Sie einen privaten Endpunkt über ein regionales Peering virtueller Netzwerke hinweg verwenden, werden Ihnen keine Peeringgebühren für den Datenverkehr zum und vom privaten Endpunkt in Rechnung gestellt.

- Peeringkosten fallen weiterhin für anderen Infrastrukturressourcen-Datenverkehr an, der über ein Peering virtueller Netzwerke fließt.

- Wenn Sie private Endpunkte über verschiedene Regionen hinweg bereitstellen, gelten die Gebühren für Private Link sowie für eingehendes und ausgehendes globales Peering.

Weitere Informationen finden Sie unter Bandbreite – Preisdetails.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Jose Angel Fernandez Rodrigues | Senior Specialist GBB

Andere Mitwirkende:

- Ivens Applyrs | Product Manager 2

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Hub-Spoke-Netzwerktopologie in Azure

- Azure Private Link-Verfügbarkeit

- Was ist der private Azure-Endpunkt?

- Was ist Azure Virtual Network?

- Was ist Azure DNS?

- Was ist eine private Azure DNS-Zone?

- Verwenden der Azure Firewall zum Überprüfen des Datenverkehrs für einen privaten Endpunkt

- Filtern von Netzwerkdatenverkehr mit Netzwerksicherheitsgruppen

Zugehörige Ressourcen

- Serverlose Ereignisdatenstromverarbeitung in einem VNet mit privaten Endpunkten

- Schützen Ihres Microsoft Teams-Kanalbots und Ihrer Web-App hinter einer Firewall

- Private Konnektivität von Web-Apps mit Azure SQL-Datenbank

- [Multi-Region-Web-App mit privater Konnektivität zur Datenbank] [Multi-Region-Web-App mit privater Konnektivität zur Datenbank]