Hinzufügen von Google als Identitätsanbieter für B2B-Gastbenutzer

Tipp

In diesem Artikel wird das Hinzufügen von Google als Identitätsanbieter für die B2B-Zusammenarbeit beschrieben. Wenn Ihr Mandant für die Kundenidentitäts- und Zugriffsverwaltung konfiguriert ist, finden Sie weitere Informationen unter Hinzufügen von Google als Identitätsanbieter für Kunden.

Durch die Einrichtung eines Verbunds mit Google können Sie eingeladenen Benutzern ermöglichen, sich bei Ihren freigegebenen Apps und Ressourcen mit ihren eigenen Gmail-Konten anzumelden, ohne dass sie Microsoft-Konten erstellen müssen. Nachdem Sie Google als Anmeldeoption für Ihre Anwendung hinzugefügt haben, können Benutzer*innen auf der Anmeldeseite ihre Gmail-Adresse eingeben, mit der sie sich bei Google anmelden.

Hinweis

Der Google-Verbund wurde speziell für Gmail-Benutzer konzipiert. Verwenden Sie für einen Verbund mit Google Workspace-Domänen den SAML-/WS-Fed-Identitätsanbieterverbund.

Wichtig

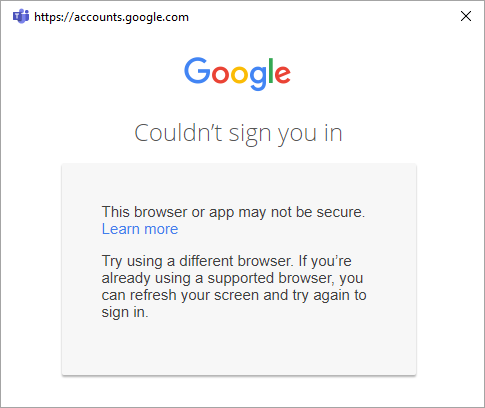

- Wenn Microsoft Entra B2B-Kund*innen nach dem 12. Juli 2021 neue Google-Integrationen zur Verwendung mit Self-Service-Registrierung oder zum Einladen externer Benutzer*innen für ihre benutzerdefinierten oder branchenspezifischen Apps einrichten, kann die Authentifizierung für Gmail-Benutzer*innen blockiert werden (im folgenden Fehlerbildschirm Was ist zu erwarten?). Dieses Problem tritt nur auf, wenn Sie Benutzerflows für die Google-Integration zur Self-Service-Registrierung oder Einladungen nach dem 12. Juli 2021 erstellen und Gmail-Authentifizierungen in Ihren benutzerdefinierten oder branchenspezifischen Anwendungen nicht in Systemwebansichten verschoben wurden. Da Systemwebansichten standardmäßig aktiviert sind, sind die meisten Apps nicht betroffen. Um das Problem zu vermeiden, sollten Sie unbedingt Gmail-Authentifizierungen in Systembrowser verschieben, bevor Sie neue Google-Integrationen zur Self-Service-Registrierung erstellen. Weitere Informationen finden Sie unter Für eingebettete Webansichten erforderliche Aktion.

- Ab dem 30. September 2021 wird Google die Unterstützung für die Anmeldung in der Webansicht einstellen. Wenn Ihre Apps Benutzer*innen mit einer eingebetteten Webansicht authentifizieren und Sie den Google-Verbund mit Azure AD B2C oder Microsoft Entra B2B für das Einladen externer Benutzer*innen oder die Self-Service-Registrierung verwenden, können sich Google Gmail-Benutzer*innen nicht authentifizieren. Weitere Informationen

Wie läuft der Vorgang für Google-Benutzer ab?

Sie können einen Google-Benutzer auf verschiedene Weise zur B2B-Zusammenarbeit einladen. Sie können sie beispielsweise über das Microsoft Entra Admin Center Ihrem Verzeichnis hinzufügen. Wenn sie Ihre Einladung einlösen, hängt die Benutzererfahrung davon ab, ob sie schon bei Google angemeldet sind:

- Gastbenutzer*innen, die nicht bei Google angemeldet sind, werden aufgefordert, sich anzumelden.

- Gastbenutzer*innen, die bereits bei Google angemeldet sind, werden aufgefordert, das zu verwendende Konto auszuwählen. Er muss das Konto auswählen, das Sie für die Einladung verwendet haben.

Gastbenutzer, bei denen ein Fehler aufgrund eines zu langen Headers angezeigt wird, können Cookies löschen oder ein privates oder Inkognito-Fenster öffnen und sich erneut anmelden.

Endpunkte für die Anmeldung

Google-Gastbenutzer*innen können sich nun mithilfe eines gemeinsamen Endpunkts (d.h. mit einer allgemeinen App-URL, die Ihren Mandantenkontext nicht enthält) bei Ihren mehrmandantenfähigen Anwendungen oder bei Microsoft-Erstanbieter-Apps anmelden. Beim Anmeldevorgang wählt der Gastbenutzer zuerst Anmeldeoptionen und dann Bei einer Organisation anmelden aus. Der Benutzer gibt dann den Namen Ihres Unternehmens ein und setzt den Vorgang mit seinen Google-Anmeldeinformationen fort.

Google-Gastbenutzer können auch Anwendungsendpunkte verwenden, die Ihre Mandanteninformationen enthalten, z. B.:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Sie können Google-Gastbenutzern auch einen direkten Link zu einer Anwendung oder Ressource zur Verfügung stellen und Ihre Mandanteninformationen einfügen, z. B. https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Einstellung der Unterstützung für die WebView-Anmeldung

Ab dem 30. September 2021 wird Google die Unterstützung für die Anmeldung in der eingebetteten Webansicht einstellen. Wenn Ihre Apps Benutzer mit einer eingebetteten Webansicht authentifizieren und Sie den Google-Verbund mit Azure AD B2C oder Microsoft Entra B2B für externe Benutzereinladungen oder die Self-Service-Registrierung verwenden, können sich Google Gmail-Benutzer nicht authentifizieren.

Im Folgenden sind bekannte Szenarien aufgeführt, die sich auf Gmail-Benutzer auswirken:

- Microsoft-Apps (z. B. Teams und Power Apps) unter Windows

- Windows-Apps, die das WebView-Steuerelement WebView2 oder das ältere WebBrowser-Steuerelement für die Authentifizierung verwenden. Diese Apps sollten mithilfe des WAM-Flows (Web Account Manager) migriert werden.

- Android-Anwendungen, die das WebView-Benutzeroberflächenelement verwenden

- iOS-Anwendungen, die UIWebView/WKWebview verwenden

- Apps, die ADAL verwenden

Diese Änderung wirkt sich nicht auf Folgendes aus:

- Web-Apps

- Microsoft 365-Dienste, auf die über eine Website zugegriffen wird (z. B. SharePoint Online, Office-Web-Apps und Teams-Web-App)

- Mobile Apps, die Systemwebansichten für die Authentifizierung verwenden (SFSafariViewController unter iOS, Benutzerdefinierte Registerkarten unter Android).

- Google Workspace-Identitäten, z. B. bei Verwendung eines SAML-basierten Verbunds mit Google Workspace

- Windows-Apps, die WAM (Web Account Manager) oder WAB (Web Authentication Broker) verwenden.

Für eingebettete Webansichten erforderliche Aktion

Ändern Sie Ihre Apps so, dass diese den Systembrowser für die Anmeldung verwenden. Weitere Informationen finden Sie in der MSAL.NET-Dokumentation unter Embedded web view vs system browser (Eingebettete Webansicht im Vergleich zum Systembrowser). Alle MSAL-SDKs verwenden standardmäßig den Systembrowser.

Ausblick

Seit dem 30. September führt Microsoft global einen Geräteanmeldungsflow als Problemumgehung für Apps ein, die noch immer eingebettete Webansichten verwenden, um sicherzustellen, dass die Authentifizierung nicht blockiert wird.

Anmelden mit dem Geräteanmeldungsflow

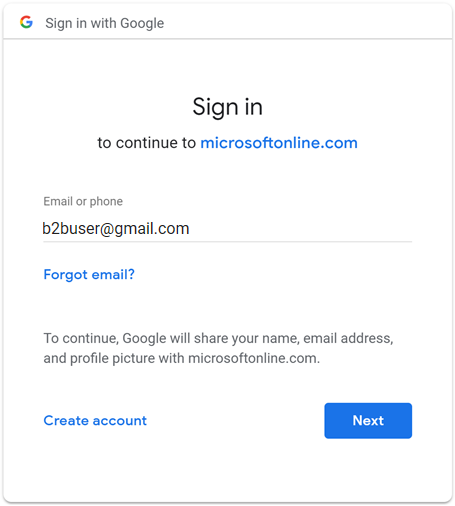

Der Geräteanmeldungsflow fordert Benutzer, die sich über ein Gmail-Konto in einer eingebetteten Webansicht anmelden, zur Eingabe eines Code in einem separaten Browser auf, um die Anmeldung abzuschließen. Wenn sich Benutzer*innen zum ersten Mal mit ihrem Gmail-Konto anmelden, ohne dass Sitzungen im Browser aktiv sind, wird die folgende Abfolge von Bildschirmen angezeigt. Wenn ein vorhandenes Gmail-Konto bereits angemeldet ist, können einige dieser Schritte möglicherweise entfallen.

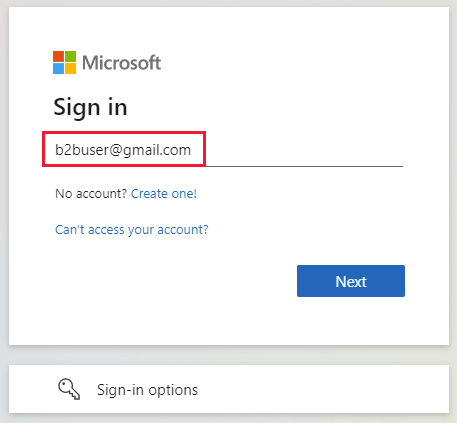

Im Bildschirm Anmelden gibt der Benutzer seine Gmail-Adresse ein und klickt auf Weiter.

Der folgende Bildschirm wird angezeigt, in dem der Benutzer bzw. die Benutzerin aufgefordert wird, ein neues Fenster zu öffnen, zu https://microsoft.com/devicelogin zu navigieren und den angezeigten neunstelligen Code aus Ziffern und Buchstaben einzugeben.

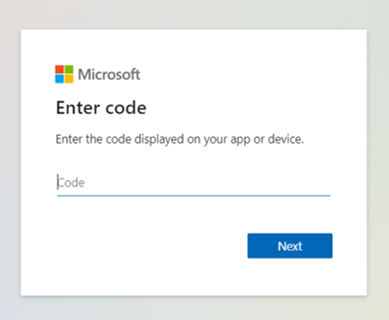

Die Seite für die Geräteanmeldung wird geöffnet, auf der der Benutzer den Code eingeben kann.

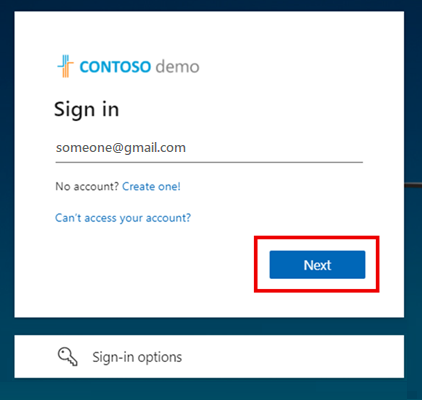

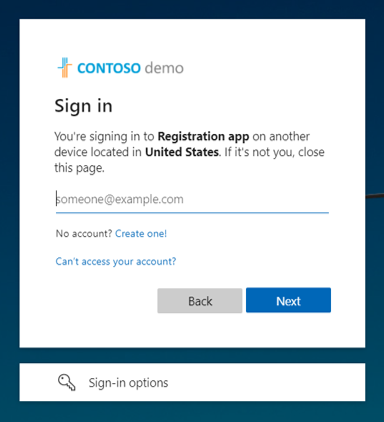

Wenn die Codes übereinstimmen, wird der Benutzer bzw. die Benutzerin aufgefordert, die E-Mail-Adresse erneut einzugeben, um die App und den Anmeldeort zu bestätigen.

Der Benutzer meldet sich mit seiner E-Mail-Adresse und dem Kennwort bei Google an.

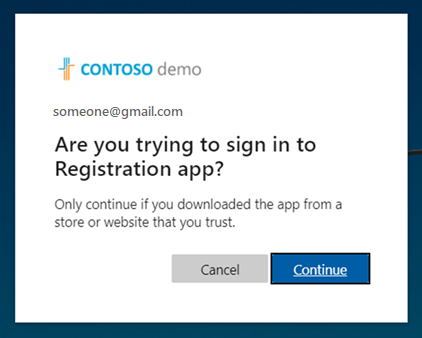

Er wird erneut aufgefordert, die App zu bestätigen, bei der er sich anmelden möchte.

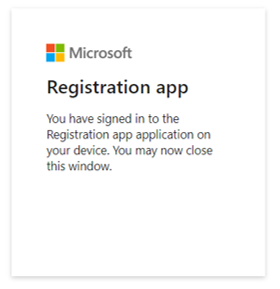

Der Benutzer klickt auf Weiter. Eine Meldung bestätigt die Anmeldung. Der Benutzer schließt die Registerkarte oder das Fenster und kehrt zum ersten Bildschirm zurück, auf dem er nun bei der App angemeldet ist.

Alternativ können Sie ihre vorhandenen und neuen Gmail-Benutzer mit Einmalkennung anmelden. So lassen Sie Ihre Gmail-Benutzer eine Einmalkennung verwenden:

- Aktivieren der Einmalkennung per E-Mail.

- Entfernen eines Verbunds mit Google.

- Setzen Sie den Einlösungsstatus Ihrer Gmail-Benutzer zurück, damit sie in Zukunft eine Einmalkennung verwenden können.

Wenn Sie eine Verlängerung anfordern möchten, sollten Kund*innen mit betroffenen OAuth-Client-IDs eine E-Mail von Google Developers mit den folgenden Informationen zu einer einmaligen Verlängerung der Richtlinienerzwingung erhalten haben, die bis zum 31. Januar 2022 abgeschlossen sein muss:

- „Bei Bedarf können Sie für jede aufgelistete OAuth-Client-ID eine einmalige Verlängerung der Richtlinienerzwingung für eingebettete Webansichten bis zum 31. Januar 2022 anfordern. Wir möchten darauf hinweisen, dass die Richtlinie für eingebettete Webansichten am 1. Februar 2022 ohne Ausnahmen oder weitere Verlängerung durchgesetzt wird.“

Anwendungen, die zu einer zulässigen Webansicht für die Authentifizierung migriert werden, sind nicht betroffen, und Benutzer können sich wie gewohnt über Google authentifizieren.

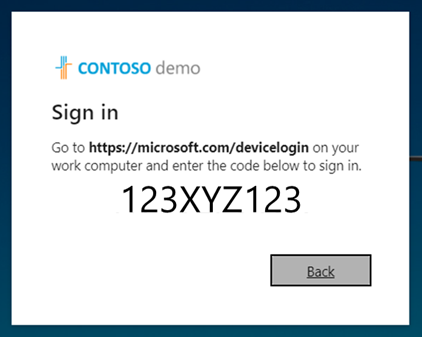

Wenn Anwendungen nicht zu einer zulässigen Webansicht für die Authentifizierung migriert werden, wird den betroffenen Gmail-Benutzer*innen der folgende Bildschirm angezeigt.

Unterscheiden zwischen CEF/Electron und eingebetteten Webansichten

Neben der Unterstützung für eingebettete Webansichten und Frameworkanmeldungen stellt Google auch die CEF-basierte Gmail-Authentifizierung (Chromium Embedded Framework) ein. Für CEF-basierte Anwendungen wie z. B. Electron-Apps wird die Authentifizierung von Google am 30. Juni 2021 deaktiviert. Betroffene Anwendungen wurden direkt von Google benachrichtigt und werden in dieser Dokumentation nicht behandelt. Dieses Dokument bezieht sich auf die zuvor beschriebenen eingebetteten Webansichten, die von Google am 30. September 2021 eingeschränkt werden.

Für eingebettete Frameworks erforderliche Aktion

Ermitteln Sie anhand des Google-Leitfadens, ob Ihre Apps betroffen sind.

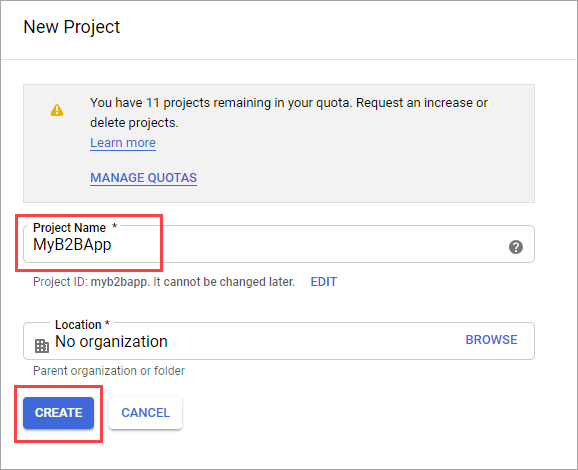

Schritt 1: Konfigurieren eines Google-Entwicklerprojekts

Erstellen Sie zunächst ein neues Projekt in der Google Developers Console, um eine Client-ID und einen geheimen Clientschlüssel abzurufen. Beides fügen Sie später in Microsoft Entra External ID hinzu.

Wechseln Sie zur Google-APIs unter https://console.developers.google.com, und melden Sie sich mit Ihrem Google-Konto an. Es wird empfohlen, ein freigegebenes Google-Teamkonto zu verwenden.

Stimmen Sie den Vertragsbedingungen zu, wenn Sie dazu aufgefordert werden.

Neues Projekt erstellen: Wählen Sie oben auf der Seite das Projektmenü aus, um die Seite Projekt auswählen zu öffnen. Wählen Sie Neues Projekt aus.

Geben Sie auf der Seite Neues Projekt einen Namen (z. B.

MyB2BApp) für das Projekt ein, und wählen Sie dann Erstellen aus:

Öffnen Sie das neue Projekt über den Link Benachrichtigungen im Meldungsfeld oder das Projektmenü oben auf der Seite.

Wählen Sie im linken Menü APIs & Dienste und dann OAuth-Zustimmungsbildschirm aus.

Wählen Sie unter Benutzertyp die Option Extern und dann Erstellen aus.

Geben Sie auf dem OAuth-Zustimmungsbildschirm unter App-Informationen einen App-Namen ein.

Wählen Sie unter Benutzersupport-E-Mail eine E-Mail-Adresse aus.

Wählen Sie unter Autorisierte Domänen die Option Domäne hinzufügen aus, und fügen Sie dann die Domäne

microsoftonline.comhinzu.Geben Sie unter Kontaktdaten des Entwicklers eine E-Mail-Adresse an.

Wählen Sie Speichern und fortfahren aus.

Wählen Sie im linken Menü Anmeldeinformationen aus.

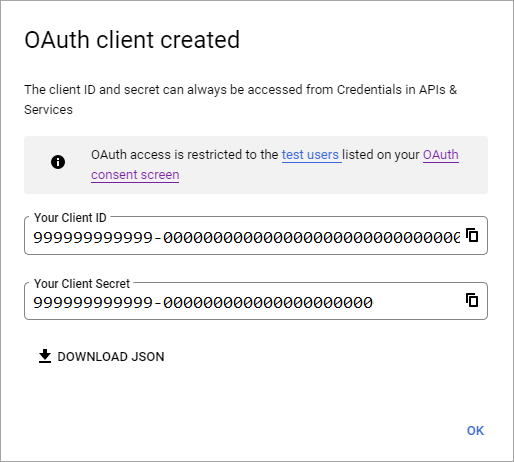

Wählen Sie Anmeldeinformationen erstellen und dann OAuth-Client-ID aus.

Wählen Sie im Menü „Anwendungstyp“ die Option Webanwendung aus. Geben Sie der Anwendung einen geeigneten Namen, z. B.

Microsoft Entra B2B. Fügen Sie unter Autorisierte Weiterleitungs-URIs die folgenden URIs hinzu:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(<tenant ID>ist Ihre Mandanten-ID.)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(<tenant name>ist Ihr Mandantenname.)

Hinweis

Um Ihre Mandanten-ID zu ermitteln, melden Sie sich beim Microsoft Entra Admin Center an. Wählen Sie unter Identität die Option Übersicht und kopieren Sie die Mandanten-ID.

Klicken Sie auf Erstellen. Kopieren Sie Ihre Client-ID und den geheimen Clientschlüssel. Sie verwenden sie, wenn Sie den Identitätsanbieter im Microsoft Entra Admin Center hinzufügen.

Sie können Ihr Projekt im Veröffentlichungsstatus Testen belassen und Testbenutzer dem OAuth-Zustimmungsbildschirm hinzufügen. Alternativ können Sie auf dem OAuth-Zustimmungsbildschirm die Schaltfläche App veröffentlichen auswählen, um die App für jeden Benutzer mit einem Google-Konto verfügbar zu machen.

Hinweis

In einigen Fällen erfordert Ihre App möglicherweise eine Überprüfung durch Google (z. B. beim Aktualisieren des Anwendungslogos). Weitere Informationen finden Sie in der Hilfe zum Überprüfungsstatus von Google.

Konfigurieren des Verbunds mit Google in Microsoft Entra External ID für Kunden

Sie legen nun die Google-Client-ID und den geheimen Clientschlüssel fest. Dazu können Sie das Microsoft Entra Admin Center oder PowerShell verwenden. Testen Sie unbedingt die Konfiguration des Google-Verbunds, indem Sie sich selbst einladen. Verwenden Sie eine Gmail-Adresse, und versuchen Sie, die Einladung mit Ihrem eingeladenen Google-Konto einzulösen.

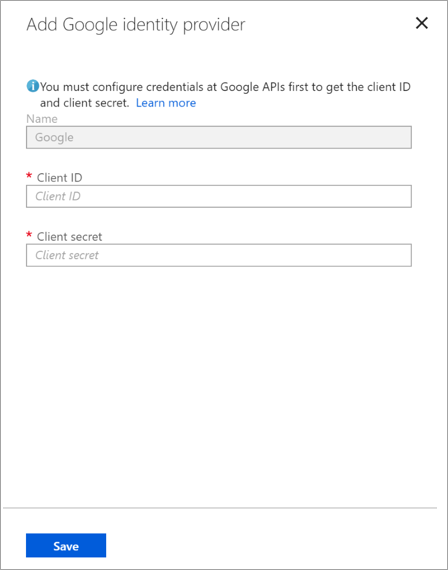

So konfigurieren Sie einen Google-Verbund im Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Externer Identitätsanbieteradministrator an.

Navigieren Sie zu Identität>Externe Identitäten>Alle Identitätsanbieter, und wählen Sie dann die Schaltfläche Google aus.

Geben Sie die Client-ID und den geheimen Clientschlüssel ein, die Sie zuvor erhalten haben. Wählen Sie Speichern aus:

So konfigurieren Sie den Google-Verbund mithilfe von PowerShell

Installieren der aktuellen Version des Microsoft Graph PowerShell-Moduls.

Verbinden mit dem Befehl Connect-MgGraph an Ihren Mandanten.

Melden Sie sich an der Anmeldeaufforderung mit dem verwalteten globalen Administratorkonto an.

Führen Sie die folgenden Befehle aus:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsHinweis

Verwenden Sie die Client-ID und den geheimen Clientschlüssel aus der App, die Sie in „Schritt 1: Konfigurieren eines Google-Entwicklerprojekts“ erstellt haben. Weitere Informationen finden Sie unter New-MgIdentityProvider.

Hinzufügen von Google als Identitätsanbieter zu einem Benutzerflow

Zu diesem Zeitpunkt ist der Google-Identitätsanbieter in Ihrem Microsoft Entra-Mandanten eingerichtet. Benutzer*innen, die Einladungen von Ihnen einlösen, können Google verwenden, um sich anzumelden. Wenn Sie jedoch Benutzer-Flows für die Selbstregistrierung erstellt haben, müssen Sie auch Google zu Ihren Benutzer-Flow-Anmeldeseiten hinzufügen. So fügen Sie den Google-Identitätsanbieter einem Benutzerflow hinzu:

Browsen Sie zu Identität>External Identities>Benutzerflows.

Wählen Sie den Benutzerflow aus, dem Sie Google als Identitätsanbieter hinzufügen möchten.

Wählen Sie unter „Einstellungen“ die Option Identitätsanbieter aus.

Wählen Sie in der Identitätsanbieter-Liste die Option Google aus.

Wählen Sie Speichern.

Wie entferne ich einen Google Verbund?

Sie können Ihre Google-Verbundeinrichtung löschen. Wenn Sie dies tun, können sich Google-Gastbenutzer*innen, die ihre Einladungen bereits eingelöst haben, nicht mehr anmelden. Sie können ihnen jedoch den Zugriff auf ihre Ressourcen zurückgeben, indem Sie ihren Einlösungsstatus zurücksetzen.

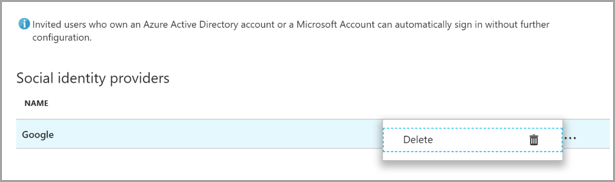

So löschen Sie einen Google-Verbund im Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Externer Identitätsanbieteradministrator an.

Browsen Sie zu Identität>External Identities>Alle Identitätsanbieter.

Wählen Sie in der Zeile Google die Schaltfläche mit den Auslassungspunkten ( ... ) und dann Löschen aus.

Wählen Sie Ja aus, um den Löschvorgang zu bestätigen.

So löschen Sie den Google-Verbund mithilfe von PowerShell

Installieren der aktuellen Version des Microsoft Graph PowerShell-Moduls.

Verbinden mit dem Befehl Connect-MgGraph an Ihren Mandanten.

Melden Sie sich an der Anmeldeaufforderung mit dem verwalteten globalen Administratorkonto an.

Geben Sie den folgenden Befehl ein:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHHinweis

Weitere Informationen finden Sie unter Remove-MgIdentityProvider.