In diesem Artikel erhalten AWS-Identitätsarchitekten, -Administratoren und Sicherheitsanalysten sofortige Erkenntnisse und ausführliche Anweisungen für die Bereitstellung von Microsoft Entra-Identitäts- und Zugriffslösungen für AWS. Sie können diese Microsoft-Sicherheitslösungen konfigurieren und testen, ohne Ihre vorhandenen Identitätsanbieter und AWS-Kontobenutzer zu beeinträchtigen, bis Sie für den Umstieg bereit sind.

Architektur

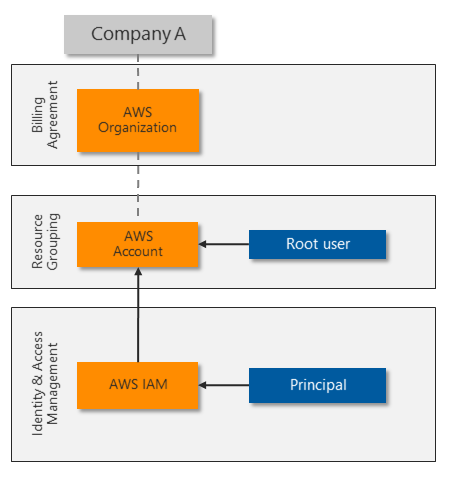

AWS erstellt einen separaten IAM-Speicher (Identity & Access Management) für jedes erstellte Konto. Im folgenden Diagramm wird das Standardsetup für eine AWS-Umgebung mit einem einzigen AWS-Konto veranschaulicht:

Der Stammbenutzer verfügt über die vollständige Kontrolle über das AWS-Konto und delegiert den Zugriff auf andere Identitäten. Der IAM-Prinzipal von AWS bietet eine eindeutige Identität für jede Rolle und jeden Benutzer, die bzw. der Zugriff auf das AWS-Konto benötigt. Das AWS-IAM kann jeden Stamm, Prinzipal und jedes Benutzerkonto mit einem komplexen Kennwort und einer einfachen mehrstufigen Authentifizierung schützen.

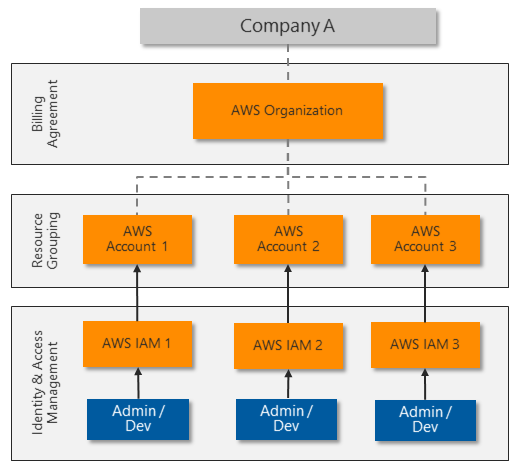

Viele Organisationen benötigen mehrere AWS-Konten, was zu Identitätssilos führt, die komplex zu verwalten sind:

Für die meisten Organisationen wird die Verwendung von SSO für Plattformressourcen empfohlen, um die zentralisierte Identitätsverwaltung zu ermöglichen und die Verwaltung mehrerer Identitäten und Kennwörter zu vermeiden. Einige AWS-Kunden nutzen eine serverbasierte Microsoft Active Directory-Lösung für die SSO-Integration. Andere Kunden investieren in Drittanbieterlösungen, um ihre Identitäten zu synchronisieren oder zu verbünden und SSO bereitzustellen.

Microsoft Entra ID bietet zentralisierte Identitätsverwaltung mit starker SSO-Authentifizierung. Fast jede App oder Plattform, die gängigen Webauthentifizierungsstandards unterliegt, einschließlich AWS, kann Microsoft Entra ID für die Identitäts- und Zugriffsverwaltung verwenden.

Viele Organisationen verwenden Microsoft Entra ID bereits, um Microsoft 365- oder Hybrid Cloud-Identitäten zuzuweisen und zu schützen. Mitarbeitende verwenden ihre Microsoft Entra ID-Identitäten, um auf E-Mails, Dateien, Instant Messaging, Cloudanwendungen und lokale Ressourcen zuzugreifen. Sie können Microsoft Entra ID schnell und mühelos mit Ihren AWS-Konten integrieren, damit Administrator*innen und Entwickler*innen sich mit ihren vorhandenen Identitäten bei Ihrer AWS-Umgebung anmelden können.

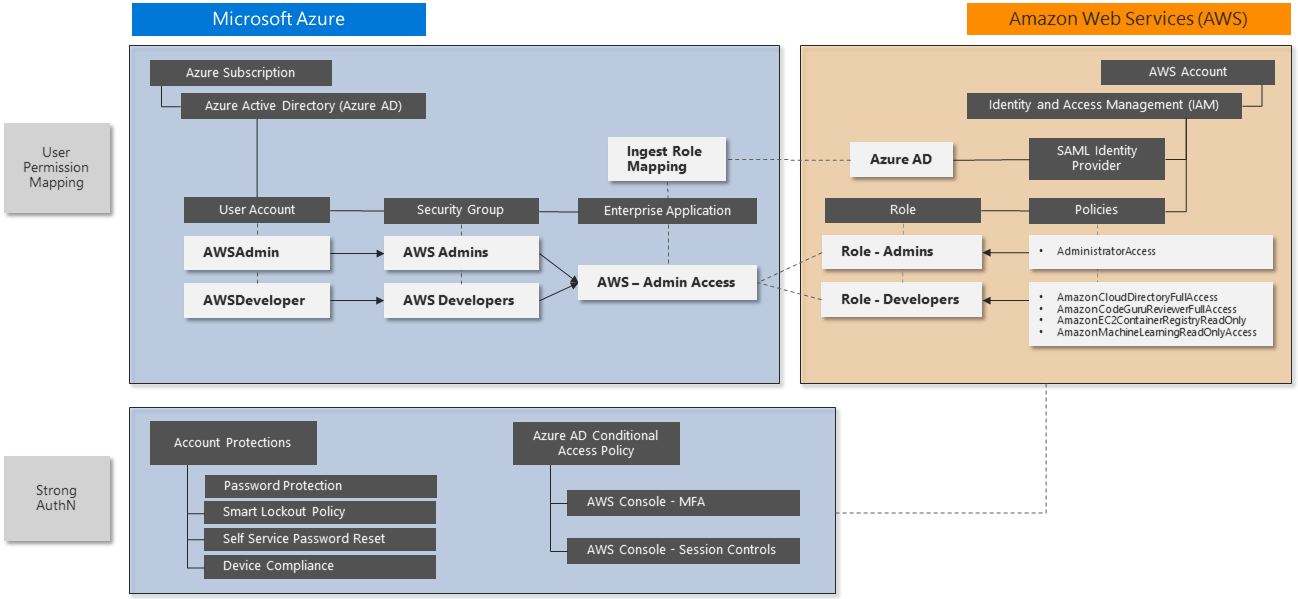

Im folgenden Diagramm wird veranschaulicht, wie Microsoft Entra ID mit mehreren AWS-Konten integriert werden kann, um zentralisierte Identitäts- und Zugriffsverwaltung bereitzustellen:

Microsoft Entra ID bietet mehrere Möglichkeiten für die Integration mit AWS:

- SSO für ältere, herkömmliche und moderne Authentifizierungslösungen

- MFA, einschließlich der Integration mit mehreren Drittanbieterlösungen von MISA-Partnern (Microsoft Intelligent Security Association)

- Leistungsstarke Features für bedingten Zugriff für starke Authentifizierung und strikte Governance: Microsoft Entra ID verwendet Richtlinien für den bedingten Zugriff und risikobasierte Bewertungen, um den Benutzerzugriff auf die AWS Verwaltungskonsole und AWS-Ressourcen zu authentifizieren und zu autorisieren.

- Umfangreiche Bedrohungserkennung und automatisierte Reaktionen: Microsoft Entra ID verarbeitet täglich mehr als 30 Milliarden Authentifizierungsanforderungen mit Billionen Signalen zu Bedrohungen weltweit.

- Privileged Access Management (PAM) zum Aktivieren der JIT-Bereitstellung (Just-In-Time) für spezifische Ressourcen

Erweiterte Microsoft Entra ID-Identitätsverwaltung mit AWS-Konten

Andere erweiterte Microsoft Entra-Features können zusätzliche Kontrollebenen für die meisten vertraulichen AWS-Konten bereitstellen. Microsoft Entra ID P2-Lizenzen umfassen die folgenden erweiterten Features:

Privileged Identity Management (PIM) zum Bereitstellen erweiterter Kontrollen für alle delegierten Rollen in Azure und Microsoft 365: Anstatt dass ein Administrator beispielsweise immer die globale Administratorrolle verwendet, kann dieser über die Berechtigung verfügen, die Rolle bei Bedarf zu aktivieren. Diese Berechtigung wird nach einem festgelegten Zeitlimit deaktiviert (z. B. nach einer Stunde). PIM protokolliert alle Aktivierungen und verfügt über weitere Kontrollen, mit denen die Aktivierungsfunktionen weiter eingeschränkt werden können. PIM schützt Ihre Identitätsarchitektur weiter, indem zusätzliche Governance- und Schutzebenen gewährleistet werden, bevor Administratoren Änderungen vornehmen können.

Sie können PIM auf eine beliebige delegierte Berechtigung erweitern, indem Sie den Zugriff auf benutzerdefinierte Gruppen kontrollieren, z. B. die Gruppen, die Sie für den Zugriff auf AWS-Rollen erstellt haben. Weitere Informationen über die Bereitstellung von PIM finden Sie unter Bereitstellen von Microsoft Entra Privileged Identity Management.

Der erweiterte Identitätsschutz erhöht die Microsoft Entra-Anmeldesicherheit, indem Benutzer- oder Sitzungsrisiken überwacht werden. Das Benutzerrisiko definiert die Möglichkeit einer Kompromittierung von Anmeldeinformationen, z. B., dass Benutzer-IDs und -kennwörter in einer öffentlich freigegebenen Liste gestohlener Daten abrufbar sind. Das Sitzungsrisiko bestimmt, ob die Anmeldeaktivität von einem risikobehafteten Standort, einer risikobehafteten IP-Adresse oder einem anderen Anzeichen für eine Gefährdung stammt. Beide Erkennungstypen nutzen die umfassenden Threat Intelligence-Funktionen von Microsoft.

Weitere Informationen über den erweiterten Identitätsschutz finden Sie in der Microsoft Entra ID Protection-Sicherheitsübersicht.

Microsoft Defender for Identity schützt Identitäten und Dienste, die auf Active Directory-Domänencontrollern ausgeführt werden, indem alle Aktivitäten und Bedrohungssignale überwacht werden. Defender for Identity identifiziert Bedrohungen auf Grundlage echter Erfahrungen von Untersuchungen und Sicherheitsverletzungen bei Kunden. Defender for Identity überwacht das Benutzerverhalten und empfiehlt Verringerungen der Angriffsfläche, um fortgeschrittene Angriffe wie Reconnaissance, Lateral Movement und Domain Dominance.

Weitere Informationen über Defender for Identity finden Sie unter Was ist Microsoft Defender for Identity.

Szenariodetails

AWS-Konten (Amazon Web Services), die unternehmenskritische Workloads und hochgradig vertrauliche Informationen unterstützen, benötigen starken Identitätsschutz und Zugriffssteuerung. Die AWS-Identitätsverwaltung wird verbessert, wenn Sie mit Microsoft Entra ID kombiniert wird. Microsoft Entra ID ist eine cloudbasierte, umfassende und zentralisierte Identitäts- und Zugriffsverwaltungslösung, die zum Schutz von AWS-Konten und -Umgebungen beitragen kann. Microsoft Entra ID bietet zentralisiertes einmaliges Anmelden (SSO, Single Sign-On) und starke Authentifizierung über die Multi-Faktor-Authentifizierung und Richtlinien für bedingten Zugriff. Microsoft Entra ID unterstützt AWS-Identitätsverwaltung, rollenbasierte Identitäten und Zugriffssteuerung.

Viele Organisationen, die bereits AWS verwenden, nutzen Microsoft Entra ID für Microsoft 365 oder Hybrid Cloud-Identitätsverwaltung und Zugriffsschutz. Diese Organisationen können Microsoft Entra ID schnell und mühelos mit ihren AWS-Konten verwenden, oft ohne dass zusätzliche Kosten anfallen. Andere erweiterte Microsoft Entra-Features wie Privileged Identity Management (PIM) und der erweiterte Identitätsschutz können zum Schutz vertraulichster AWS-Konten beitragen.

Microsoft Entra ID lässt sich problemlos mit anderen Microsoft-Sicherheitslösungen wie Microsoft Defender for Cloud-Apps und Microsoft Sentinel integrieren. Weitere Informationen finden Sie unter Defender für Cloud-Apps und Microsoft Sentinel für AWS. Microsoft-Sicherheitslösungen sind erweiterbar und verfügen über mehrere Schutzebenen. Organisationen können eine oder mehrere dieser Lösungen zusammen mit anderen Arten von Schutz implementieren und so eine vollständige Sicherheitsarchitektur erhalten, die bereits vorhandene und zukünftige AWS-Bereitstellungen schützt.

Empfehlungen

Sicherheit

Die folgenden Prinzipien und Richtlinien sind wichtig für alle Cloudsicherheitslösungen:

Stellen Sie sicher, dass die Organisation den Benutzerzugriff und den programmgesteuerten Zugriff auf Cloudumgebungen überwachen, erkennen und automatisch schützen kann.

Überprüfen Sie kontinuierlich aktuelle Konten, um die Identitäts- und Berechtigungsgovernance und -steuerung sicherzustellen.

Wenden Sie die Regel der geringsten Rechte sowie das Zero-Trust-Prinzip an. Stellen Sie sicher, dass jeder Benutzer nur auf die Ressourcen zugreifen kann, die er benötigt, und nur über vertrauenswürdige Geräte und von bekannten Standorten aus. Erteilen Sie allen Administratoren und Entwicklern weniger Berechtigungen, sodass diese nur über die Rechte verfügen, die sie für ihre jeweilige Rolle benötigen. Überprüfen Sie dies regelmäßig.

Überwachen Sie kontinuierlich Änderungen an der Plattformkonfiguration, insbesondere, wenn diese eine Rechteausweitung oder das Andauern eines Angriffs ermöglichen.

Verhindern Sie nicht autorisierte Datenexfiltrationen durch aktives Überprüfen und Kontrollieren von Inhalten.

Nutzen Sie Lösungen, über die Sie möglicherweise bereits verfügen, z. B. Microsoft Entra ID P2, womit Sie die Sicherheit ohne weitere Kosten erhöhen können.

Grundlegende Sicherheit für AWS-Konten

So stellen Sie eine grundlegende Sicherheitshygiene für AWS-Konten und -Ressourcen sicher:

Sehen Sie sich den AWS-Sicherheitsleitfaden mit bewährten Methoden für das Schützen von AWS-Konten und -Ressourcen an.

Verringern Sie das Risiko, dass Schadsoftware und andere schädliche Inhalte hoch- oder heruntergeladen werden, indem Sie alle Datenübertragungen über die AWS-Managementkonsole aktiv überprüfen. Für Inhalte, die Daten direkt in Ressourcen innerhalb der AWS-Plattform hochladen oder direkt darin herunterladen, z. B. Webserver oder Datenbanken, ist möglicherweise mehr Schutz erforderlich.

Ziehen Sie in Betracht, den Zugriff auf andere Ressourcen zu schützen, z. B. auf die folgenden:

- Im AWS-Konto erstellte Ressourcen

- Bestimmte Workloadplattformen, z. B. Windows Server, Linux-Server oder Container

- Geräte, mit denen Administratoren und Entwickler auf die AWS-Managementkonsole zugreifen

AWS-IAM-Sicherheit

Ein wichtiger Aspekt des Schutzes der AWS-Verwaltungskonsole besteht darin, zu steuern, wer sensible Konfigurationsänderungen vornehmen kann. Das AWS-Stammbenutzerkonto verfügt über uneingeschränkten Zugriff. Das Sicherheitsteam sollte das Stammbenutzerkonto vollständig steuern, um es daran zu hindern, sich bei der AWS-Verwaltungskonsole anzumelden oder mit AWS-Ressourcen zu arbeiten.

So steuern Sie das Stammbenutzerkonto:

- Ändern Sie ggf. die Anmeldeinformationen für das Stammbenutzerkonto von der E-Mail-Adresse einer Person in ein Dienstkonto, das vom Sicherheitsteam kontrolliert wird.

- Stellen Sie sicher, dass das Kennwort des Stammbenutzerkontos komplex ist, und erzwingen Sie die Multi-Faktor-Authentifizierung für den Stammbenutzer.

- Überwachen Sie Protokolle für die Instanzen des Stammbenutzerkontos, die für die Anmeldung verwendet werden.

- Verwenden Sie das Stammbenutzerkonto nur in Notfällen.

- Verwenden Sie Microsoft Entra ID, um delegierten Administratorzugriff zu implementieren, anstatt das Stammbenutzerkonto für administrative Aufgaben zu verwenden.

Sie sollten andere AWS-IAM-Kontokomponenten für entsprechende Zuordnungen und Zuweisungen verstehen und überprüfen.

Ein AWS-Konto umfasst standardmäßig keine IAM-Benutzer, bis der Stammbenutzer eine oder mehrere Identitäten zum Delegieren des Zugriffs erstellt. Eine Lösung, die vorhandene Benutzer aus einem anderen Identitätssystem synchronisiert (z. B. Microsoft Active Directory), kann ebenfalls IAM-Benutzer automatisch bereitstellen.

IAM-Richtlinien bieten delegierte Zugriffberechtigungen für AWS-Kontoressourcen. AWS bietet mehr als 750 einzigartige IAM-Richtlinien. Außerdem können Kunden benutzerdefinierte Richtlinien definieren.

IAM-Rollen fügen spezifische Richtlinien an Identitäten an. Mithilfe von Rollen wird die rollenbasierte Zugriffssteuerung (RBAC) angewendet. Die aktuelle Lösung verwendet External Identities, um Microsoft Entra-Identitäten durch die Annahme von IAM-Rollen zu implementieren.

IAM-Gruppen können ebenfalls zum Anwenden der rollenbasierten Zugriffssteuerung verwendet werden. Anstatt IAM-Richtlinien direkt einzelnen IAM-Benutzern zuzuweisen, erstellen Sie eine IAM-Gruppe, weisen Sie Berechtigungen zu, indem Sie eine oder mehrere IAM-Richtlinien anfügen, und fügen Sie IAM-Benutzer zur Gruppe hinzu, die die entsprechenden Berechtigungen für den Zugriff auf Ressourcen erben sollen.

Einige IAM-Dienstkonten müssen weiterhin in AWS-IAM ausgeführt werden, um programmgesteuerten Zugriff bereitzustellen. Stellen Sie sicher, dass Sie diese Konten überprüfen, die zugehörigen Sicherheitsanmeldeinformationen sicher speichern und den Zugriff auf diese einschränken sowie die Anmeldeinformationen regelmäßig rotieren.

Bereitstellen dieses Szenarios

In diesem nächsten Abschnitt wird gezeigt, wie Sie Microsoft Entra ID für einmaliges Anmelden in einem einzelnen AWS-Konto bereitstellen.

Planen und Vorbereiten

Überprüfen Sie zur Vorbereitung auf die Bereitstellung von Azure-Sicherheitslösungen die aktuellen AWS- und Microsoft Entra-Kontoinformationen, und halten Sie diese fest. Wenn mehr als ein AWS-Konto bereitgestellt wird, wiederholen Sie diese Schritte für jedes Konto.

Erfassen Sie über die AWS-Abrechnungsverwaltungskonsole die folgenden aktuellen AWS-Kontoinformationen:

- AWS-Konto-ID: Ein eindeutiger Bezeichner

- Kontoname oder Root-Benutzer

- Zahlungsmethode: Ob dem Konto eine Kreditkarte oder ein Firmenabrechnungsvertrag zugewiesen ist

- Alternative Kontakte, die Zugriff auf AWS-Kontoinformationen haben

- Sicherheitsfragen, die sicher aktualisiert und für Zugriff im Notfall festgehalten wurden

- AWS-Regionen, die aktiviert oder deaktiviert sind, um die Datensicherheitsrichtlinien einzuhalten

Überprüfen Sie die folgenden AWS-IAM-Komponenten in der AWS-IAM-Verwaltungskonsole, und notieren Sie diese:

- Erstellte Gruppen, einschließlich ausführlicher Mitgliedschaft und angefügter rollenbasierter Zuordnungsrichtlinien

- Erstellte Benutzer, einschließlich des Kennwortalters für Benutzerkonten, und das Zugriffsschlüsselalter für Dienstkonten (Stellen Sie außerdem sicher, dass die mehrstufige Authentifizierung für alle Benutzer aktiviert ist.)

- Rollen: Es gibt zwei mit dem Dienst verknüpfte Standardrollen, AWSServiceRoleForSupport und AWSServiceRoleForTrustedAdvisor. Notieren Sie alle anderen Rollen, bei denen es sich um benutzerdefinierte Rollen handelt. Diese Rollen sind mit Berechtigungsrichtlinien verknüpft, die zum Zuordnen von Rollen in Microsoft Entra ID verwendet werden können.

- Richtlinien. Vordefinierte Richtlinien enthalten AWS managed (von AWS verwaltet), Job function (Auftragsfunktion) oder Customer managed (kundenseitig verwaltet) in der Spalte Type (Typ). Notieren Sie alle anderen Richtlinien, bei denen es sich um benutzerdefinierte Richtlinien handelt. Notieren Sie auch, wo die Richtlinien zugewiesen sind,anhand der Einträge in der Spalte Used as (verwendet als).

- Identitätsanbieter: Überprüfen Sie diese, um die vorhandenen SAML-Identitätsanbieter (Security Assertion Markup Language) besser zu verstehen. Planen Sie, wie Sie die vorhandenen Identitätsanbieter durch den einzelnen Microsoft Entra-Identitätsanbieter ersetzen.

Überprüfen Sie im Azure-Portal den Microsoft Entra-Mandanten:

- Sehen Sie sich die Mandanteninformationen an, um zu überprüfen, ob der Mandant über eine Microsoft Entra ID P1- oder P2-Lizenz verfügt. Eine P2-Lizenz bietet Features für die erweiterte Microsoft Entra-Identitätsverwaltung.

- Sehen Sie sich Unternehmensanwendungen an, um zu überprüfen, ob vorhandene Anwendungen den AWS-Anwendungstyp verwenden (

http://aws.amazon.com/in der Spalte URL für Startseite).

Planen der Microsoft Entra-Bereitstellung

Bei den Microsoft Entra-Bereitstellungsverfahren wird davon ausgegangen, dass Microsoft Entra ID bereits für die Organisation konfiguriert wurde, z. B. für eine Microsoft 365-Implementierung. Konten können über eine Active Directory-Domäne synchronisiert werden. Es können auch Cloudkonten verwendet werden, die direkt in Microsoft Entra ID erstellt werden.

Planen der rollenbasierten Zugriffssteuerung (RBAC)

Wenn für die AWS-Installation IAM-Gruppen und -Rollen für RBAC verwendet werden, können Sie die vorhandene RBAC-Struktur neuen Microsoft Entra-Benutzerkonten und Sicherheitsgruppen zuordnen.

Wenn das AWS-Konto über keine starke RBAC-Implementierung verfügt, beginnen Sie mit dem vertraulichsten Zugriff:

Ändern Sie den AWS-Stammkontobenutzer.

Überprüfen Sie die AWS-IAM-Benutzer, -Gruppen und -Rollen, die an die IAM-Richtlinie AdministratorAccess angefügt sind.

Arbeiten Sie sich durch die anderen zugewiesenen IAM-Richtlinien, indem Sie mit den Richtlinien beginnen, die Ressourcen und andere Konfigurationselemente anpassen, erstellen oder löschen können. Sie können die verwendeten Richtlinien identifizieren, indem Sie die Spalte Used as (verwendet als) untersuchen.

Planen der Migration

Microsoft Entra ID zentralisiert die gesamte Authentifizierung und Autorisierung Sie können die Benutzerzuordnung und die rollenbasierte Zugriffssteuerung planen und konfigurieren, ohne Administratoren und Entwickler zu beeinträchtigen, bis Sie bereit sind, die neuen Methoden durchzusetzen.

Der allgemeine Prozess für die Migration von AWS IAM-Konten zu Microsoft Entra ID lautet wie folgt. Ausführliche Anweisungen finden Sie unter Bereitstellung.

Ordnen Sie IAM-Richtlinien zu Microsoft Entra-Rollen zu, und verwenden Sie den rollenbasierten Zugriff, um die Rollen zu Sicherheitsgruppen zuzuordnen.

Ersetzen Sie jede*n IAM-Benutzer*in durch eine*n Microsoft Entra-Benutzer*in, der bzw. die Mitglied der entsprechenden Sicherheitsgruppen für die Anmeldung und die entsprechenden Berechtigungen ist.

Testen Sie dies, indem Sie alle Benutzer*innen dazu auffordern, sich mit ihrem Microsoft Entra-Konto bei AWS anzumelden und zu überprüfen, dass sie über die entsprechende Zugriffsebene verfügen.

Sobald der*die Benutzer*innen den Microsoft Entra ID-Zugriff bestätigt, entfernen Sie das AWS-IAM-Benutzerkonto. Wiederholen Sie diesen Prozess für jeden Benutzer, bis alle migriert wurden.

Verwenden Sie denselben Ansatz für Dienstkonten und den programmgesteuerten Zugriff. Passen Sie alle Anwendungen an, die die Konten verwenden, sodass stattdessen ein entsprechendes Microsoft Entra-Benutzerkonto verwendet wird.

Stellen Sie sicher, dass alle verbleibenden AWS-IAM-Benutzer über komplexe Kennwörter mit aktivierter Multi-Faktor-Authentifizierung oder einen Zugriffsschlüssel verfügen, der regelmäßig ersetzt wird.

Im folgenden Diagramm wird ein Beispiel der Konfigurationsschritte und der finalen Richtlinien- und Rollenzuordnung in Microsoft Entra ID und AWS-IAM veranschaulicht:

Integration für einmaliges Anmelden (Single Sign-On, SSO)

Microsoft Entra ID unterstützt die Integration von einmaligem Anmelden in AWS SSO. Sie können Microsoft Entra ID an einem Ort mit AWS verbinden und den Zugriff auf Hunderte von Konten und AWS SSO-integrierten Anwendungen zentral steuern. Diese Funktion ermöglicht nahtlose Microsoft Entra-Anmeldefunktionen für Benutzer*innen zur Verwendung der AWS CLI.

Mithilfe des folgenden Microsoft-Sicherheitslösungsverfahrens wird SSO für die Beispielrollen AWS Administrators und AWS Developers implementiert. Wiederholen Sie dieses Verfahren für alle anderen Rollen, die Sie benötigen.

Dieses Verfahren umfasst die folgenden Schritte:

- Erstellen einer neuer Microsoft Entra-Unternehmensanwendung

- Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra für AWS

- Aktualisieren Sie die Rollenzuordnung.

- Testen des einmaligen Anmeldens von Microsoft Entra in der AWS-Verwaltungskonsole

Unter den folgenden Links finden Sie ausführliche Implementierungsschritte und Problembehandlungsschritte:

- Microsoft-Tutorial: Integration des einmaligen Anmeldens von Microsoft Entra mit AWS

- AWS-Tutorial: Microsoft Entra ID zu AWS SSO mithilfe des SCIM-Protokolls

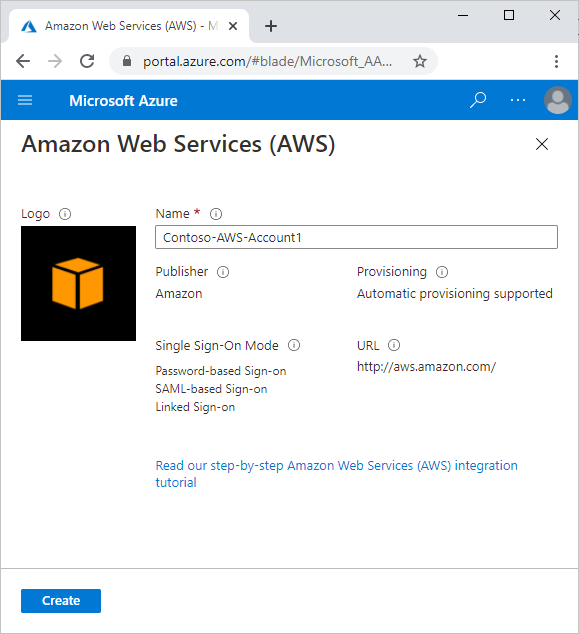

Hinzufügen einer AWS-App zu Ihren Microsoft Entra-Unternehmensanwendungen

AWS-Administrator*innen und -Entwickler*innen verwenden eine Unternehmensanwendung für die Authentifizierung bei der Anmeldung bei Microsoft Entra ID und leiten dann für die Autorisierung und den Zugriff auf AWS-Ressourcen an AWS um. Die einfachste Methode zum Anzeigen der Anwendung besteht darin, sich bei https://myapps.microsoft.com anzumelden. Sie können aber auch die eindeutige URL an einem beliebigen Ort veröffentlichen, der einfachen Zugriff bietet.

Führen Sie die Anweisungen unter Hinzufügen von Amazon Web Services (AWS) über den Katalog aus, um die Unternehmensanwendung einzurichten. In diesen Anweisungen ist aufgeführt, welche AWS-App zu Ihren Microsoft Entra-Unternehmensanwendungen hinzugefügt werden soll.

Wenn mehr als ein AWS-Konto verwaltet werden muss, z. B. DevTest und Production, verwenden Sie einen eindeutigen Namen für die Unternehmensanwendung, der einen Bezeichner für das Unternehmen und das spezifische AWS-Konto enthält.

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra für AWS

Führen Sie die folgenden Schritte aus, um Microsoft Entra-SSO (einmaliges Anmelden) für AWS zu konfigurieren:

Führen Sie im Azure-Portal die Schritte unter Konfigurieren von Microsoft Entra-SSO aus, um die von Ihnen erstellte Unternehmensanwendung für das einmalige Anmelden bei AWS zu konfigurieren.

Führen Sie in der AWS-Konsole die Schritte unter Konfigurieren von AWS-SSO aus, um Ihr AWS-Konto für einmaliges Anmelden zu konfigurieren. Im Rahmen dieser Konfiguration erstellen Sie einen neuen IAM-Benutzer, der im Namen des Agents für die Microsoft Entra-Bereitstellung agiert, um die Synchronisierung aller verfügbaren AWS-IAM-Rollen mit Microsoft Entra ID zu ermöglichen. AWS benötigt diesen IAM-Benutzer zum Zuordnen von Benutzern zu Rollen, bevor sie sich bei der AWS-Verwaltungskonsole anmelden können.

- Vereinfachen Sie die Identifizierung der Komponenten, die Sie zur Unterstützung dieser Integration erstellen. Benennen Sie Dienstkonten beispielsweise anhand einer Standardnamenskonvention wie „Svc-“.

- Stellen Sie sicher, dass Sie alle neuen Elemente dokumentieren.

- Achten Sie darauf, dass alle neuen Anmeldeinformationen über komplexe Kennwörter verfügen, die Sie für die sichere Lebenszyklusverwaltung zentral speichern.

Basierend auf diesen Konfigurationsschritten, können die Interaktionen wie folgt grafisch dargestellt werden:

Führen Sie in der AWS-Konsole die folgenden Schritte aus, um mehr Rollen zu erstellen.

Wählen Sie in AWS-IAM die Option Roles -> Create Role (Rollen -> Rolle erstellen) aus.

Führen Sie auf der Seite Create Role (Rolle erstellen) die folgenden Schritte aus:

- Wählen Sie unter Select type of trusted entity (Art der vertrauenswürdigen Entität auswählen) die Option SAML 2.0 federation (SAML 2.0-Verbund) aus.

- Wählen Sie unter Choose a SAML 2.0 Provider (SAML 2.0-Anbieter auswählen) den SAML-Anbieter aus, den Sie im vorherigen Schritt erstellt haben.

- Wählen Sie Programmgesteuerten und AWS Management Console-Zugriff zulassen aus.

- Klicken Sie auf Weiter: Permissions (Weiter: Berechtigungen).

Wählen Sie im Dialogfeld Attach permissions policies (Berechtigungsrichtlinien anfügen) die Option AdministratorAccess (Administratorzugriff) aus. Wählen Sie anschließend Next: Tags.

Lassen Sie das Dialogfeld Add Tags (Tags hinzufügen) leer, und wählen Sie Next: Review (Weiter: Überprüfen) aus.

Führen Sie im Dialogfeld Review (Überprüfen) die folgenden Schritte aus:

- Geben Sie unter Role name (Rollenname) Ihren Rollennamen (Administrator) ein.

- Geben Sie unter Role Description (Rollenbeschreibung) die Beschreibung ein.

- Wählen Sie Rolle erstellen.

Erstellen Sie eine weitere Rolle, indem Sie die oben aufgeführten Schritte ausführen. Weisen Sie der Rolle die Bezeichnung Developer (Entwickler) zu und erteilen Sie ihr einige ausgewählte Berechtigungen Ihrer Wahl (z. B. AmazonS3FullAccess).

Sie haben erfolgreich die Rollen Administrator und Developer (Entwickler) in AWS erstellt.

Erstellen Sie die folgenden Benutzer*innen und Gruppen in Microsoft Entra ID:

- Benutzer 1: Test-AWSAdmin

- Benutzer 2: Test-AWSDeveloper

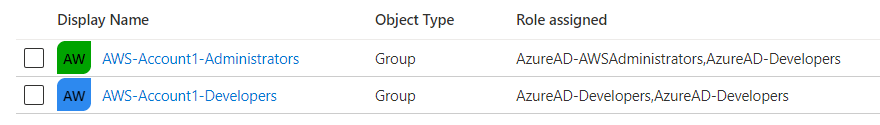

- Gruppe 1: AWS-Account1-Administrators

- Gruppe 2: AWS-Account1-Developers

- Fügen Sie „Test-AWSAdmin“ als Mitglied von AWS-Account1-Administrators hinzu.

- Fügen Sie „Test-AWSDeveloper“ als Mitglied von AWS-Account1-Developers hinzu.

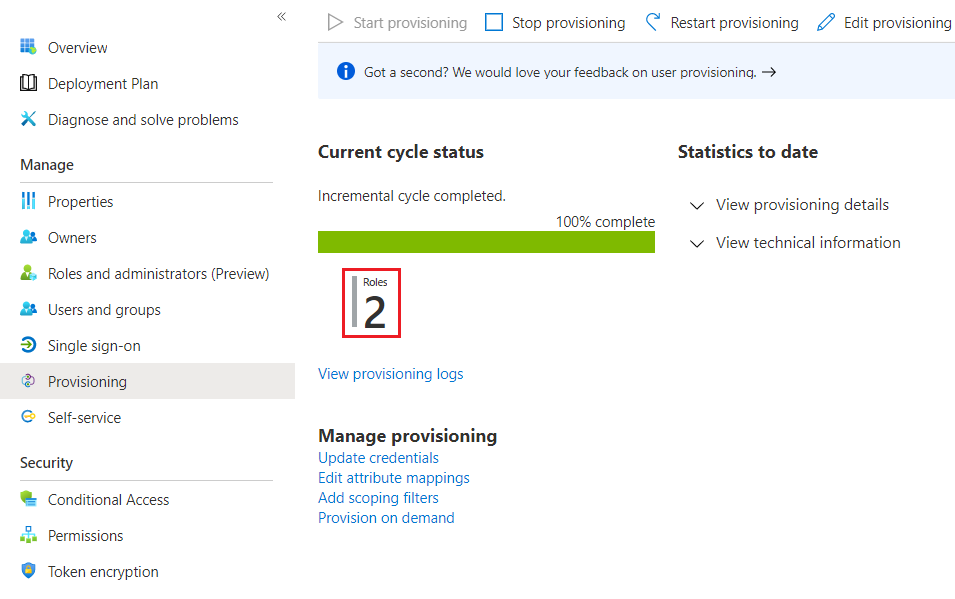

Führen Sie die Schritte unter Konfigurieren der Rollenbereitstellung in AWS Single-Account Access aus, um die automatisierte Rollenbereitstellung zu konfigurieren. Es kann bis zu einer Stunde dauern, bis der erste Bereitstellungszyklus abgeschlossen ist.

Aktualisieren der Rollenzuordnung

Da Sie zwei Rollen verwenden, führen Sie diese zusätzlichen Schritte aus:

Stellen Sie sicher, dass der Bereitstellungs-Agent mindestens zwei Rollen anzeigen kann:

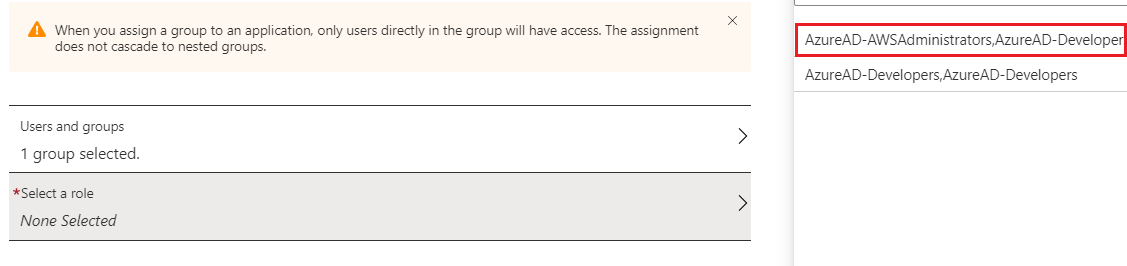

Navigieren Sie zu Benutzer und Gruppen, und klicken Sie dann auf Benutzer hinzufügen.

Wählen Sie die Option AWS-Account1-Administrators aus.

Wählen Sie die zugehörige Rolle aus.

Wiederholen Sie die vorherigen Schritte für jede Zuordnung von Gruppe und Rolle. Anschließend sollten Sie über zwei Microsoft Entra-Gruppen verfügen, die ordnungsgemäß den AWS-IAM-Rollen zugeordnet sind:

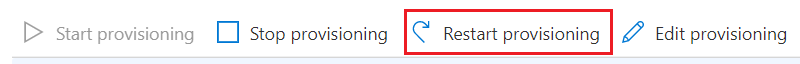

Wenn Sie eine Rolle nicht anzeigen oder auswählen können, wechseln Sie zur Seite Bereitstellung zurück, um die ordnungsgemäße Bereitstellung im Microsoft Entra-Bereitstellungs-Agent zu überprüfen. Stellen Sie außerdem sicher, dass das IAM-Benutzerkonto über die richtigen Berechtigungen verfügt. Sie können die Bereitstellungs-Engine auch neu starten, um den Importvorgang noch mal zu versuchen:

Testen des einmaligen Anmeldens von Microsoft Entra in der AWS-Verwaltungskonsole

Testen Sie die Anmeldung mit allen Testbenutzerkonten, um zu überprüfen, ob das einmalige Anmelden funktioniert.

Starten Sie eine neue private Browsersitzung, um sicherzustellen, dass andere gespeicherte Anmeldeinformationen nicht im Konflikt mit den Tests stehen.

Rufen Sie

https://myapps.microsoft.commithilfe des zuvor erstellten Microsoft Entra-Benutzerkontos „Test-AWSAdmin“ oder „Test-AWSDeveloper“ auf.Sie sollten das neue Symbol für die AWS-Konsolen-App sehen können. Klicken Sie auf das Symbol, und führen Sie alle Authentifizierungseingabeaufforderungen aus:

Sobald Sie sich bei der AWS-Konsole angemeldet haben, können Sie die Features durchsuchen, um sicherzustellen, dass das Konto über den entsprechenden delegierten Zugriff verfügt.

Beachten Sie das Namensformat für die Benutzersitzung:

Rolle/UPN/AWS-Kontonummer

Sie können diese Benutzer-Anmeldesitzungsinformationen zum Nachverfolgen von Benutzer-Anmeldeaktivitäten in Defender für Cloud-Apps oder Microsoft Sentinel verwenden.

Melden Sie sicher ab, und wiederholen Sie den Prozess für das andere Testbenutzerkonto, um die Unterschiede bei der Rollenzuweisung und den Berechtigungen zu überprüfen.

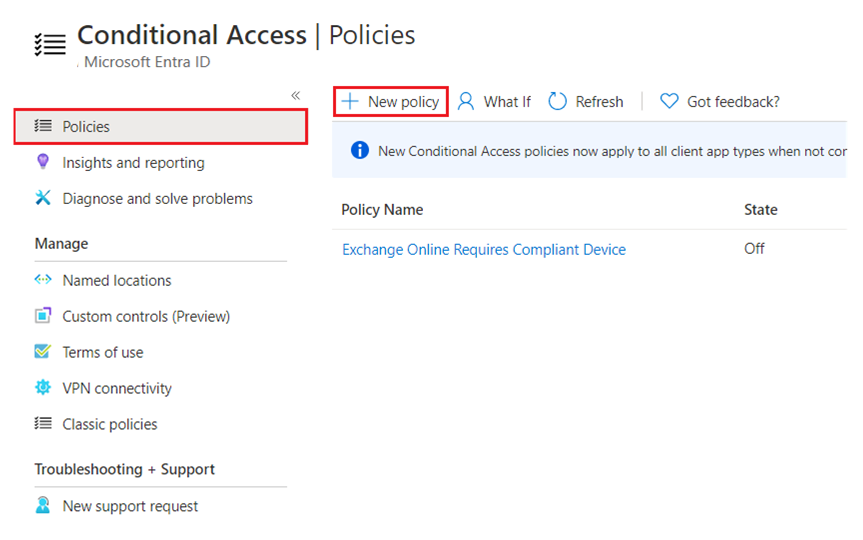

Aktivieren des bedingten Zugriffs

So erstellen Sie eine neue Richtlinie für bedingten Zugriff, die die mehrstufige Authentifizierung erfordert:

Navigieren Sie im Azure-Portal zu Microsoft Entra ID>Sicherheit, und wählen Sie dann die Option Bedingter Zugriff aus.

Klicken Sie im linken Navigationsbereich auf Richtlinien.

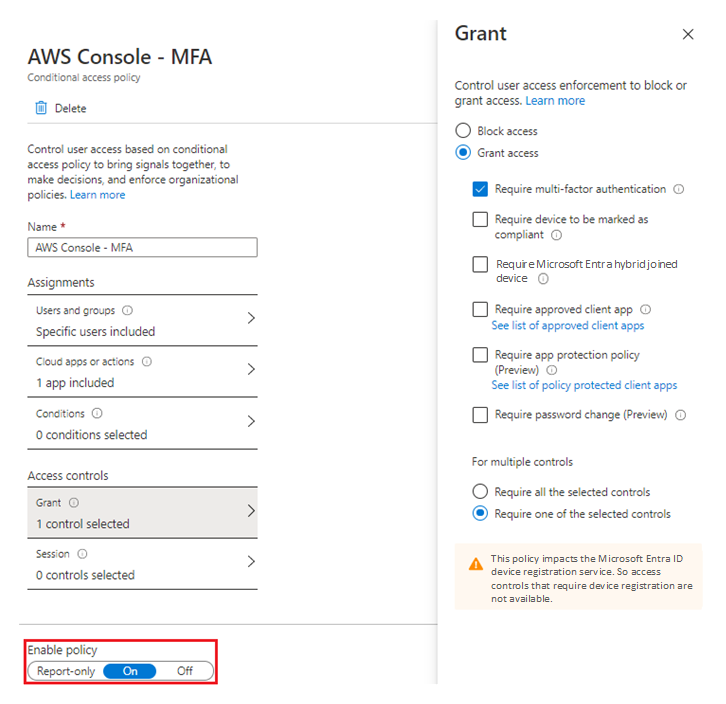

Klicken Sie auf Neue Richtlinie, und füllen Sie das Formular wie folgt aus:

- Name: Geben Sie AWS Console – MFA ein.

- Benutzer und Gruppen: Wählen Sie die zwei Rollengruppen aus, die Sie zuvor erstellt haben:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Zuweisung: Wählen Sie die Option Multi-Factor Authentication erforderlich aus.

Legen Sie Richtlinie aktivieren auf Ein fest.

Klicken Sie auf Erstellen. Die Richtlinie ist sofort wirksam.

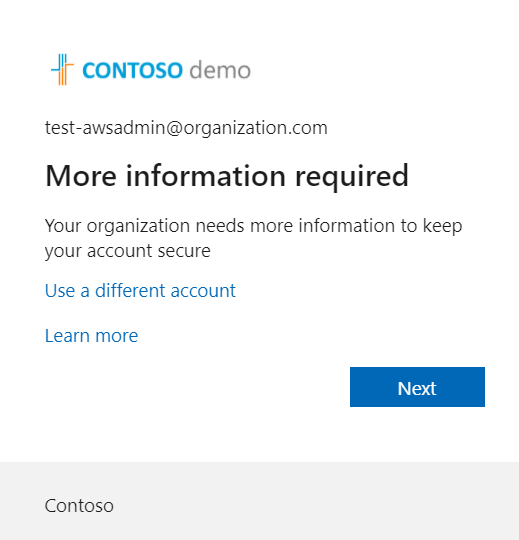

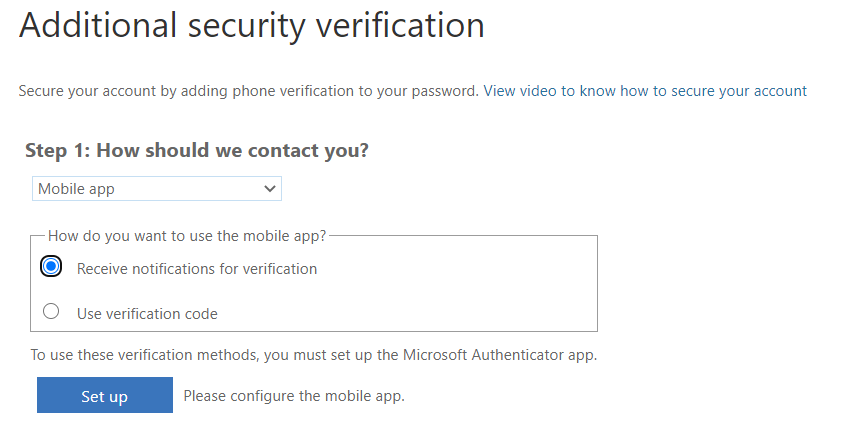

Melden Sie sich von den Testkonten ab, öffnen Sie eine neue private Browsersitzung, und melden Sie sich mit einem der Rollengruppenkonten an, um die Richtlinie für bedingten Zugriff zu testen. Ihnen wird die MFA-Eingabeaufforderung angezeigt:

Schließen Sie den MFA-Setupprozess ab. Es empfiehlt sich, die mobile App anstelle von SMS für die Authentifizierung zu verwenden.

Möglicherweise müssen Sie mehrere Richtlinien für den bedingten Zugriff erstellen, um die Geschäftsanforderungen für die strenge Authentifizierung zu erfüllen. Beachten Sie beim Erstellen der Richtlinien die Namenskonvention, die Sie verwenden, um die einfache Identifikation und fortlaufende Wartung sicherzustellen. Stellen Sie außerdem sicher, dass die Richtlinie nur die vorgesehenen Benutzer betrifft, sofern die Multi-Faktor-Authentifizierung nicht bereits weit verbreitet ist. Andere Richtlinien sollten die Anforderungen anderer Benutzergruppen abdecken.

Sobald Sie den bedingten Zugriff aktivieren, können Sie weitere Kontrollen wie PAM und die JIT-Bereitstellung (Just-In-Time) erzwingen. Weitere Informationen finden Sie unter Was versteht man unter der automatischen Bereitstellung von SaaS-App-Benutzern in Microsoft Entra ID?.

Wenn Sie über Defender für Cloud-Apps verfügen, können Sie mithilfe des bedingten Zugriffs Defender für Cloud Apps-Sitzungsrichtlinien konfigurieren. Weitere Informationen finden Sie unter Konfigurieren von Microsoft Entra-Sitzungsrichtlinien für AWS-Aktivitäten.

Nächste Schritte

- Einen Sicherheitsleitfaden für AWS finden Sie in den bewährten Methoden für das Schützen von AWS-Konten und -Ressourcen.

- Die neuesten Sicherheitsinformationen von Microsoft finden Sie unter www.microsoft.com/security.

- Umfassende Informationen zur Implementierung und Verwaltung von Microsoft Entra ID finden Sie unter Schützen von Azure-Umgebungen mit Microsoft Entra ID.

- AWS-Tutorial: Microsoft Entra ID mit IDP-SSO

- Microsoft-Tutorial: SSO für AWS

- PIM-Bereitstellungsplan

- Übersicht über Identitätsschutz und -sicherheit

- Was ist Microsoft Defender for Identity?

- Herstellen einer Verbindung zwischen AWS und Microsoft Defender for Cloud Apps

- Wie Defender for Cloud Apps Sie beim Schutz Ihrer AWS-Umgebung (Amazon Web Services) unterstützt

Zugehörige Ressourcen

- Ausführliche Informationen sowie einen Vergleich der Features von Azure und AWS finden Sie in den Artikeln zu Azure für AWS-Spezialisten.

- Sicherheit und Identität in Azure und AWS

- Defender for Cloud Apps und Microsoft Sentinel für AWS