In diesem Leitfaden erfahren Sie, wie Microsoft Defender for Cloud Apps und Microsoft Sentinel Ihnen helfen, den Zugriff auf und die Umgebungen von Amazon Web Services-Konten (AWS) zu sichern und zu schützen.

AWS-Organisationen, die Microsoft Entra ID für Microsoft 365 oder den Identitäts- und Zugriffsschutz für Hybrid Clouds verwenden, können schnell und einfach Microsoft Entra ID für AWS-Konten bereitstellen, oft ohne dass dadurch zusätzliche Kosten entstehen.

Aufbau

Das folgende Diagramm fasst zusammen, wie AWS-Installationen von wichtigen Microsoft-Sicherheitskomponenten profitieren können:

Laden Sie eine PowerPoint-Datei zu dieser Architektur herunter.

Workflow

Microsoft Entra ID bietet zentralisiertes einmaliges Anmelden (SSO, Single Sign-On) sowie starke Authentifizierung über die Funktionen für Multi-Faktor-Authentifizierung und den bedingten Zugriff. Microsoft Entra ID unterstützt rollenbasierte AWS-Identitäten und Autorisierung für den Zugriff auf AWS-Ressourcen. Weitere Informationen und ausführliche Anweisungen finden Sie unter Identitäts- und Zugriffsverwaltung für AWS in Microsoft Entra. Microsoft Entra-Berechtigungsverwaltung ist ein Cloud Infrastructure Entitlement Management (CIEM)-Produkt, das umfassende Transparenz und Kontrolle über Berechtigungen für jede Identität und Ressource in AWS bietet. Sie können Microsoft Entra Permissions Management verwenden zwecks:

- Erhalten einer mehrdimensionalen Ansicht Ihres Risikos durch Bewerten von Identitäten, Berechtigungen und Ressourcen.

- Automatisieren der Erzwingung der Richtlinie der geringsten Rechte in Ihrer gesamten Multicloudinfrastruktur.

- Verwenden Sie eine Anomalie- und Ausreißererkennung, um Datenpannen zu verhindern, die durch Missbrauch und die böswillige Ausnutzung von Berechtigungen verursacht werden.

Weitere Informationen sowie detaillierte Onboardinganweisungen finden Sie unter Onboarding eines AWS-Kontos (Amazon Web Services).

Defender for Cloud-Apps:

- Integriert mit der Microsoft Entra Conditional Access Funktion, um zusätzliche Einschränkungen durchzusetzen.

- Hilft bei der Überwachung und dem Schutz von Sitzungen nach der Anmeldung.

- Verwendet die Benutzerverhaltensanalyse (UBA, User Behavior Analytics) und andere AWS-APIs, um Sitzungen und Benutzer zu überwachen und den Schutz von Informationen zu unterstützen.

Microsoft Defender for Cloud zeigt AWS-Sicherheitsempfehlungen im Defender for Cloud-Portal zusammen mit Azure-Empfehlungen an. Defender for Cloud bietet mehr als 160 vordefinierte Empfehlungen für IaaS (Infrastructure-as-a-Service)- und PaaS (Platform-as-a-Service)-Dienste. Es bietet ferner Unterstützung für gesetzliche Standards, einschließlich Center for Internet Security (CIS)- und Payment Card Industry (PCI)-Standards sowie für den „AWS Foundational Security Best Practices“-Standard. Defender for Cloud bietet außerdem Cloud Workload Protection (CWP, Cloudworkloadschutz) für Amazon EKS-Cluster, AWS EC2-Instanzen und SQL-Server, die in AWS EC2 ausgeführt werden.

Microsoft Sentinel kann mit Defender for Cloud Apps und AWS integriert werden, um Bedrohungen zu erkennen und automatisch darauf zu reagieren. Microsoft Sentinel überwacht die AWS-Umgebung auf Fehlkonfigurationen, potenzielle Schadsoftware und komplexe Bedrohungen für AWS-Identitäten, -Geräte, -Anwendungen und -Daten.

Komponenten

- Microsoft Defender für Cloud-Apps

- Microsoft Defender für Cloud

- Microsoft Sentinel

- Microsoft Entra ID

Defender for Cloud Apps für Sichtbarkeit und Steuerung

Wenn mehrere Benutzer oder Rollen administrative Änderungen vornehmen, kann eine Konsequenz davon Konfigurationsdrift (Konfigurationsabweichung) weg von der beabsichtigten Sicherheitsarchitektur und den vorgesehenen Standards sein. Außerdem können sich Sicherheitsstandards im Laufe der Zeit auch ändern. Das Sicherheitspersonal muss ständig und konsistent neue Risiken erkennen, Möglichkeiten für deren Minderung bewerten und die Sicherheitsarchitektur aktualisieren, um potenzielle Sicherheitsverletzungen zu verhindern. Die gemeinsame Sicherheitsverwaltung für mehrere öffentliche Cloud- und private Infrastrukturumgebungen kann mühsam werden.

Microsoft Defender for Cloud Apps ist eine CASB-Plattform (Cloud Access Security Broker) mit Funktionen für Cloud Security Posture Management (CSPM). Defender for Cloud Apps kann eine Verbindung mit mehreren Clouddiensten und -anwendungen herstellen, um Sicherheitsprotokolle zu erfassen, das Benutzerverhalten zu überwachen und Einschränkungen festzulegen, die die jeweiligen Plattformen selbst ggf. nicht bieten.

Defender for Cloud Apps bietet verschiedene Funktionen, die mit AWS integriert werden können, um sofortige Vorteile zu erhalten:

- Der Defender for Cloud Apps-App-Connector verwendet mehrere AWS-APIs, einschließlich der UBA, um auf der AWS-Plattform nach Konfigurationsproblemen und Bedrohungen zu suchen.

- AWS Access Controls (Zugriffssteuerungen) können Anmeldebeschränkungen basierend auf Anwendungen, Geräten, IP-Adressen, Orten, registrierten ISPs und bestimmten Benutzerattributen erzwingen.

- Session Controls (Sitzungssteuerungen) für AWS blockieren potenzielle Schadsoftwareuploads und -downloads, basierend auf Threat Intelligence von Microsoft oder Echtzeitüberprüfung von Inhalten.

- Sitzungssteuerungen können auch die Echtzeitüberprüfung von Inhalten sowie die Erkennung vertraulicher Daten nutzen, um Regeln für die Verhinderung von Datenverlust (DLP, Data Loss Prevention) zu erzwingen, die Ausschneide-, Kopier-, Einfügungs- oder Druckvorgänge verhindern.

Defender für Cloud Apps ist als Einzelprodukt oder als Teil von Microsoft Enterprise Mobility + Security E5 erhältlich, das Microsoft Entra ID P2 enthält. Informationen zu Preisen und Lizenzen finden Sie unter Preisoptionen für Enterprise Mobility + Security.

Defender for Cloud für CSPM- und CWP-Plattformen (CWPP)

Cloudworkloads umfassen in der Regel mehrere Cloudplattformen, daher muss das auch für Cloudsicherheitsdienste gelten. Defender for Cloud schützt Workloads in Azure, AWS und Google Cloud Platform (GCP).

Defender for Cloud bietet eine Verbindung mit Ihrem AWS-Konto ohne Agents. Defender for Cloud bietet ferner Pläne zum Schutz Ihrer AWS-Ressourcen:

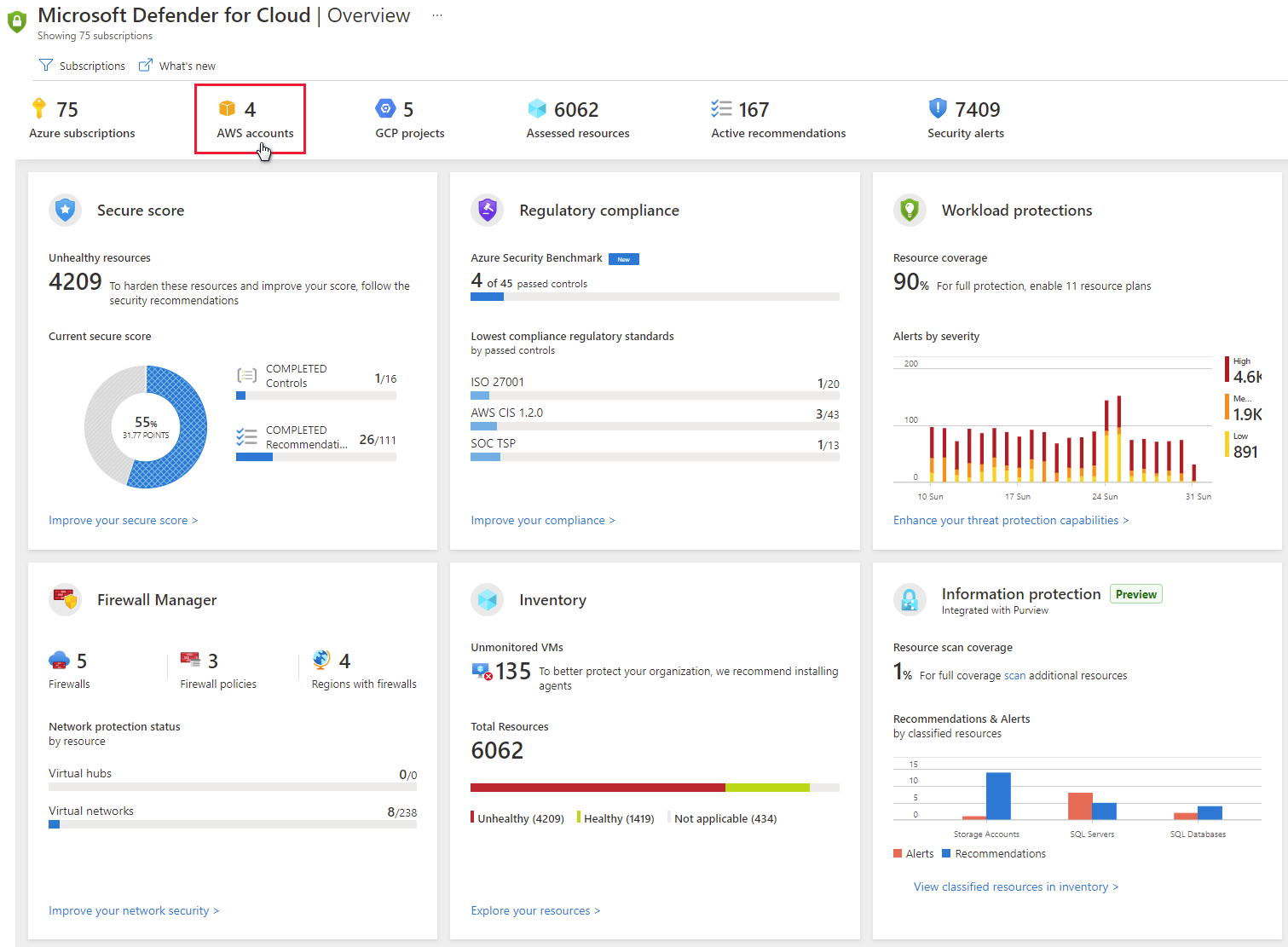

- Auf der Übersichtsseite von Defender for Cloud werden CSPM-Metriken, -Warnungen und -Erkenntnisse angezeigt. Defender for Cloud bewertet Ihre AWS-Ressourcen auf der Grundlage AWS-spezifischer Sicherheitsempfehlungen und integriert Ihren Sicherheitsstatus in Ihre Sicherheitsbewertung. Der Ressourcenbestand bietet Ihnen einen zentralen Ort, an dem Sie alle Ihre geschützten AWS-Ressourcen anzeigen können. Das Dashboard für die Einhaltung gesetzlicher Bestimmungen gibt den Status Ihrer Compliance mit integrierten Standards wieder, die für AWS spezifisch sind. Beispiele umfassen AWS CIS-Standards, PCI-DSS-Standards (Payment Card Industry Data Security Standards, Datensicherheitsstandards) sowie den AWS Foundational Security Best Practices-Standard.

- Microsoft Defender für Server bietet Bedrohungserkennung und erweiterte Schutzmaßnahmen für unterstützte Windows- und Linux-EC2-Instanzen.

- Microsoft Defender für Container bietet Bedrohungserkennung und erweiterte Schutzmaßnahmen für unterstützte Amazon EKS-Cluster.

- Microsoft Defender for SQL stattet Ihre SQL-Server, die auf AWS EC2 und AWS RDS Custom for SQL Server ausgeführt werden, mit Bedrohungserkennung und erweiterten Schutzfunktionen aus.

Microsoft Sentinel für erweiterte Bedrohungserkennung

Bedrohungen können von vielen verschiedenen Geräten, Anwendungen, Orten und Benutzertypen stammen. Die Verhinderung von Datenverlust (DLP) erfordert die Überprüfung von Inhalten während des Uploads oder Downloads, da eine spätere Überprüfung möglicherweise zu spät ist. AWS verfügt über keine nativen Funktionen für die Geräte- und Anwendungsverwaltung, risikobasierten bedingten Zugriff, sitzungsbasierte Steuerelemente oder Inline-UBA.

Es ist von kritischer Bedeutung, dass Sicherheitslösungen die Komplexität verringern und einen umfassenden Schutz liefern, unabhängig davon, ob sich Ressourcen in Multicloud-, lokalen oder Hybridumgebungen befinden. Defender for Cloud bietet CSPM und CWP. Defender for Cloud identifiziert Schwachpunkte in der Konfiguration in AWS, um Ihren Gesamtsicherheitsstatus zu stärken. Ferner hilft es dabei, Bedrohungsschutz für Amazon EKS Linux-Cluster, AWS EC2-Instanzen und SQL-Server in AWS EC2 bereitzustellen.

Microsoft Sentinel ist eine Lösung für SIEM (Security Information & Event Management) und für SOAR (Security Orchestration, Automation and Response), die die Bedrohungserkennung und Reaktionsautomatisierung für moderne Sicherheitsvorgänge (SecOps) zentralisiert und koordiniert. Microsoft Sentinel kann AWS-Konten überwachen, um Ereignisse für mehrere Firewalls, Netzwerkgeräte und Server zu vergleichen. Microsoft Sentinel kombiniert die Überwachung von Daten mit Threat Intelligence, Analyseregeln und maschinellem Lernen, um komplexe Angriffstechniken zu erkennen und darauf zu reagieren.

Sie können AWS und Defender for Cloud Apps mit Microsoft Sentinel verbinden. Anschließend werden Ihnen Defender for Cloud Apps-Warnungen angezeigt, und Sie können zusätzliche Bedrohungsüberprüfungen ausführen, die mehrere Defender Threat Intelligence-Feeds verwenden. Microsoft Sentinel kann eine koordinierte Reaktion initiieren, die außerhalb von Defender for Cloud Apps erfolgt. Microsoft Sentinel kann sich außerdem in IT-Service-Management-Lösungen (ITSM) integrieren und Daten zu Compliancezwecken langfristig aufbewahren.

Szenariodetails

Microsoft bietet verschiedene Sicherheitslösungen, die dabei helfen können, AWS-Konten und -Umgebungen zu schützen.

Andere Sicherheitskomponenten von Microsoft können mit Microsoft Entra ID integriert werden, um zusätzliche Sicherheit für AWS-Konten zu bieten:

- Defender für Cloud Apps unterstützt Microsoft Entra ID mit Sitzungsschutz und Überwachung des Benutzerverhaltens.

- Defender for Cloud bietet Bedrohungsschutz für AWS-Workloads. Es hilft ferner bei der proaktiven Stärkung der Sicherheit von AWS-Umgebungen und verwendet einen Ansatz ohne Agents, um eine Verbindung mit diesen Umgebungen herzustellen.

- Microsoft Sentinel lässt sich mit Microsoft Entra ID und Defender für Cloud Apps integrieren, um Bedrohungen für AWS-Umgebungen zu erkennen und automatisch darauf zu reagieren.

Diese Sicherheitslösungen von Microsoft sind erweiterbar und bieten mehrere Schutzebenen. Sie können eine oder mehrere dieser Lösungen zusammen mit anderen Arten von Schutz implementieren und so eine vollständige Sicherheitsarchitektur erhalten, die bereits vorhandene und zukünftige AWS-Bereitstellungen schützt.

Mögliche Anwendungsfälle

In diesem Artikel erhalten AWS-Identitätsarchitekten, -Administratoren und Sicherheitsanalysten sofortige Erkenntnisse und ausführliche Anweisungen für die Bereitstellung verschiedener Microsoft-Sicherheitslösungen.

Empfehlungen

Beachten Sie die folgenden Punkte, wenn Sie eine Sicherheitslösung entwickeln.

Sicherheitsempfehlungen

Die folgenden Prinzipien und Richtlinien sind wichtig für alle Cloudsicherheitslösungen:

- Stellen Sie sicher, dass die Organisation den Benutzerzugriff und den programmgesteuerten Zugriff auf Cloudumgebungen überwachen, erkennen und automatisch schützen kann.

- Überprüfen Sie kontinuierlich aktuelle Konten, um die Identitäts- und Berechtigungsgovernance und -steuerung sicherzustellen.

- Wenden Sie die Regel der geringsten Rechte sowie das Zero-Trust-Prinzip an. Stellen Sie sicher, dass jeder Benutzer nur auf die spezifischen Ressourcen zugreifen kann, die er benötigt, und zwar nur über vertrauenswürdige Geräte und von bekannten Standorten aus. Erteilen Sie allen Administratoren und Entwicklern weniger Berechtigungen, sodass sie nur über die Rechte verfügen, die sie für ihre jeweilige ausgeübte Rolle benötigen. Überprüfen Sie dies regelmäßig.

- Überwachen Sie kontinuierlich Änderungen an der Plattformkonfiguration, insbesondere, wenn diese eine Rechteausweitung oder das Andauern eines Angriffs ermöglichen.

- Verhindern Sie nicht autorisierte Datenexfiltrationen durch aktives Überprüfen und Kontrollieren von Inhalten.

- Nutzen Sie die Vorteile von Lösungen, die Sie vielleicht schon besitzen, wie Microsoft Entra ID P2, welche die Sicherheit ohne zusätzliche Kosten erhöhen können.

Grundlegende Sicherheit für AWS-Konten

So stellen Sie eine grundlegende Sicherheitshygiene für AWS-Konten und -Ressourcen sicher:

- Sehen Sie sich den AWS-Sicherheitsleitfaden mit bewährten Methoden für das Schützen von AWS-Konten und -Ressourcen an.

- Verringern Sie das Risiko, dass Schadsoftware und andere schädliche Inhalte hoch- oder heruntergeladen werden, indem Sie alle Datenübertragungen über die AWS-Managementkonsole aktiv überprüfen. Für Inhalte, die Daten direkt in Ressourcen innerhalb der AWS-Plattform hochladen oder direkt darin herunterladen, z. B. Webserver oder Datenbanken, ist möglicherweise zusätzlicher Schutz erforderlich.

- Ziehen Sie in Betracht, den Zugriff auf andere Ressourcen zu schützen, z. B. auf die folgenden:

- Im AWS-Konto erstellte Ressourcen

- Bestimmte Workloadplattformen, z. B. Windows Server, Linux-Server oder Container

- Geräte, mit denen Administratoren und Entwickler auf die AWS-Managementkonsole zugreifen

Bereitstellen dieses Szenarios

Zum Implementieren einer Sicherheitslösung führen Sie die Schritte in den folgenden Abschnitten aus.

Planen und Vorbereiten

Um sich auf die Bereitstellung von Azure-Sicherheitslösungen vorzubereiten, überprüfen und erfassen Sie die aktuellen AWS- und Microsoft Entra-Kontoinformationen. Wenn Sie mehr als ein AWS-Konto bereitgestellt haben, wiederholen Sie diese Schritte für jedes Konto.

Erfassen Sie über die AWS-Abrechnungsverwaltungskonsole die folgenden aktuellen AWS-Kontoinformationen:

- AWS-Konto-ID: ein eindeutiger Bezeichner.

- Kontoname oder root-Benutzer.

- Zahlungsmethode: Ob dem Konto eine Kreditkarte oder eine Firmenabrechnungsvereinbarung zugewiesen ist.

- Alternative Kontakte, die Zugriff auf AWS-Kontoinformationen haben.

- Sicherheitsfragen, die sicher aktualisiert und für Zugriff im Notfall aufgezeichnet wurden.

- AWS-Regionen, die aktiviert oder deaktiviert sind, um die Datensicherheitsrichtlinien einzuhalten.

Überprüfen Sie im Azure-Portal den Microsoft Entra-Mandanten:

- Sehen Sie sich die Mandanteninformationen an, um zu überprüfen, ob der Mandant über eine Microsoft Entra ID P1- oder P2-Lizenz verfügt. Eine P2-Lizenz bietet Funktionen für die erweiterte Microsoft Entra-Identitätsverwaltung.

- Sehen Sie sich Unternehmensanwendungen an, um zu überprüfen, ob vorhandene Anwendungen den AWS-Anwendungstyp verwenden (

http://aws.amazon.com/in der Spalte URL für Startseite).

Bereitstellen von Defender for Cloud Apps

Nachdem Sie die zentrale Verwaltung und die starke Authentifizierung bereitgestellt haben, die für die moderne Identitäts- und Zugriffsverwaltung erforderlich sind, können Sie Defender for Cloud Apps für Folgendes implementieren:

- Sammeln von Sicherheitsdaten und Durchführen von Bedrohungserkennungen für AWS-Konten

- Implementieren erweiterter Steuerungen, um Risiken zu mindern und Datenverlust zu verhindern

So stellen Sie Defender for Cloud Apps bereit

- Hinzufügen eines Defender for Cloud Apps-App-Connectors für AWS

- Konfigurieren von Defender for Cloud Apps-Überwachungsrichtlinien für AWS-Aktivitäten

- Erstellen Sie eine Unternehmensanwendung für einmaliges Anmelden (SSO) bei AWS.

- Erstellen Sie eine Anwendung zur Steuerung des bedingten Zugriffs von Apps in Defender for Cloud Apps.

- Konfigurieren Sie Microsoft Entra-Sitzungsrichtlinien für AWS-Aktivitäten.

- Testen der Defender for Cloud Apps-Richtlinien für AWS

Hinzufügen eines AWS-App-Connectors

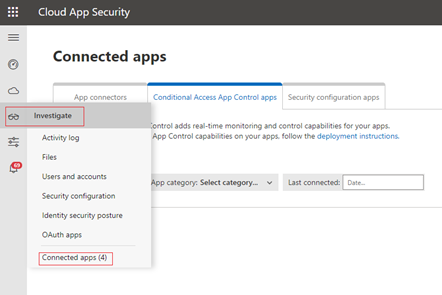

Erweitern Sie im Defender for Cloud Apps-Portal die Option Investigate (Untersuchen), und wählen Sie anschließend Connected apps (Verbundene Apps) aus.

Wählen Sie auf der Seite App-Connectors das Pluszeichen (+) aus und dann in der Liste Amazon Web Services.

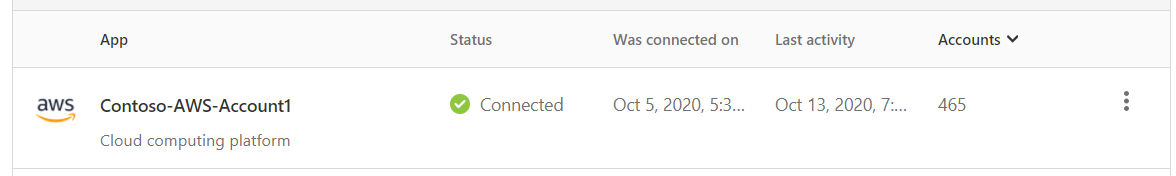

Verwenden Sie als Connector einen eindeutigen Namen. Nehmen Sie in den Namen einen Bezeichner für das Unternehmen und ein bestimmtes AWS-Konto auf, z. B. Contoso-AWS-Account1 (Contoso-AWS-Konto1).

Befolgen Sie die Anweisungen unter Herstellen einer Verbindung zwischen AWS und Microsoft Defender for Cloud Apps, um einen passenden AWS IAM-Benutzer (Identity & Access Management) zu erstellen.

- Definieren Sie eine Richtlinie für eingeschränkte Berechtigungen.

- Erstellen Sie ein Dienstkonto, das diese Berechtigungen für den Defender for Cloud Apps-Dienst verwenden soll.

- Stellen Sie dem App-Connector die Anmeldeinformationen zur Verfügung.

Wie lange die Herstellung der erstmaligen Verbindung dauert, hängt von der Größe der Protokolle für das AWS-Konto ab. Sobald die Verbindung hergestellt wurde, wird eine Verbindungsbestätigung angezeigt:

Konfigurieren von Defender for Cloud Apps-Überwachungsrichtlinien für AWS-Aktivitäten

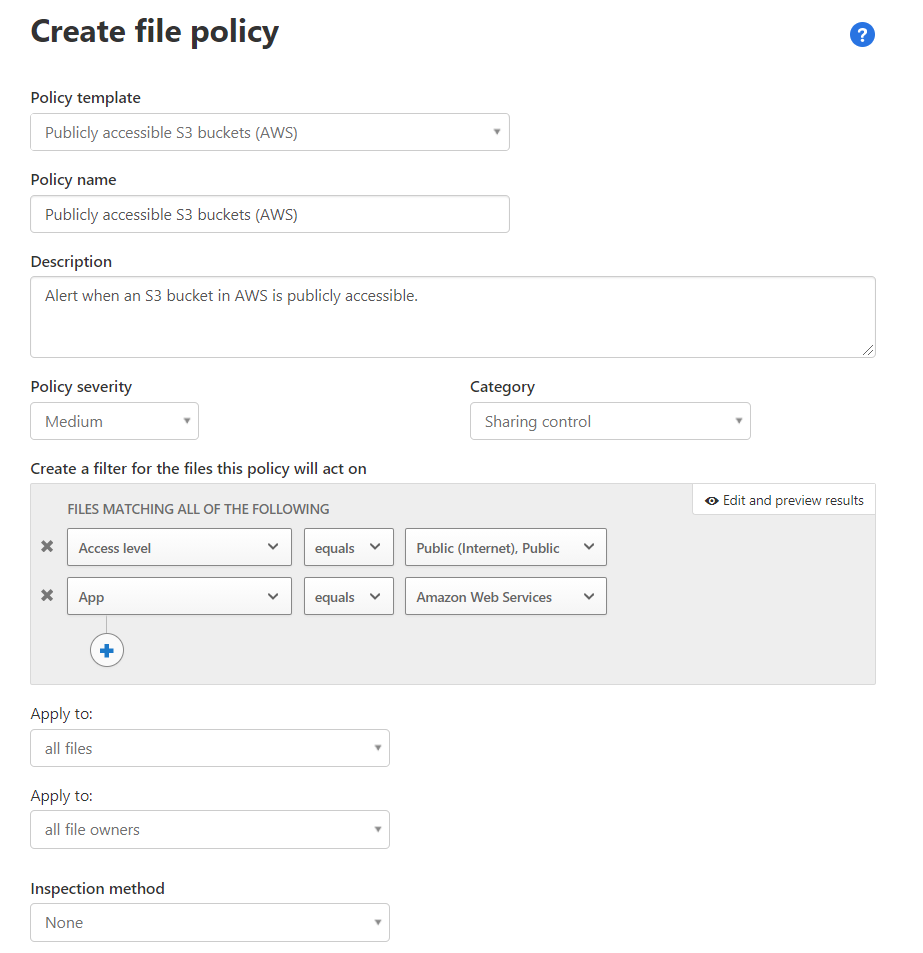

Nachdem Sie den App-Connector aktiviert haben, zeigt Defender for Cloud Apps neue Vorlagen und Optionen im Richtlinienkonfigurations-Generator an. Sie können Richtlinien direkt aus den Vorlagen erstellen und sie Ihren Anforderungen entsprechend ändern. Sie können eine Richtlinie auch ohne Verwendung der Vorlagen entwickeln.

So implementieren Sie Richtlinien mithilfe der Vorlagen

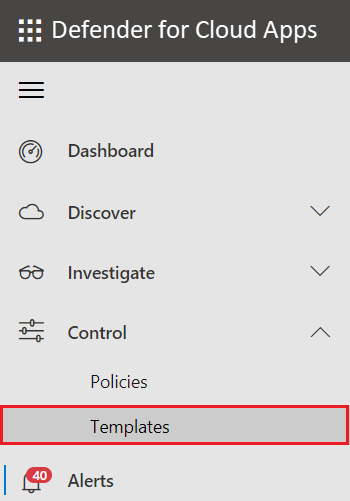

Erweitern Sie in Defender for Cloud Apps im linken Navigationsbereich Steuerung, und wählen Sie Vorlagen aus.

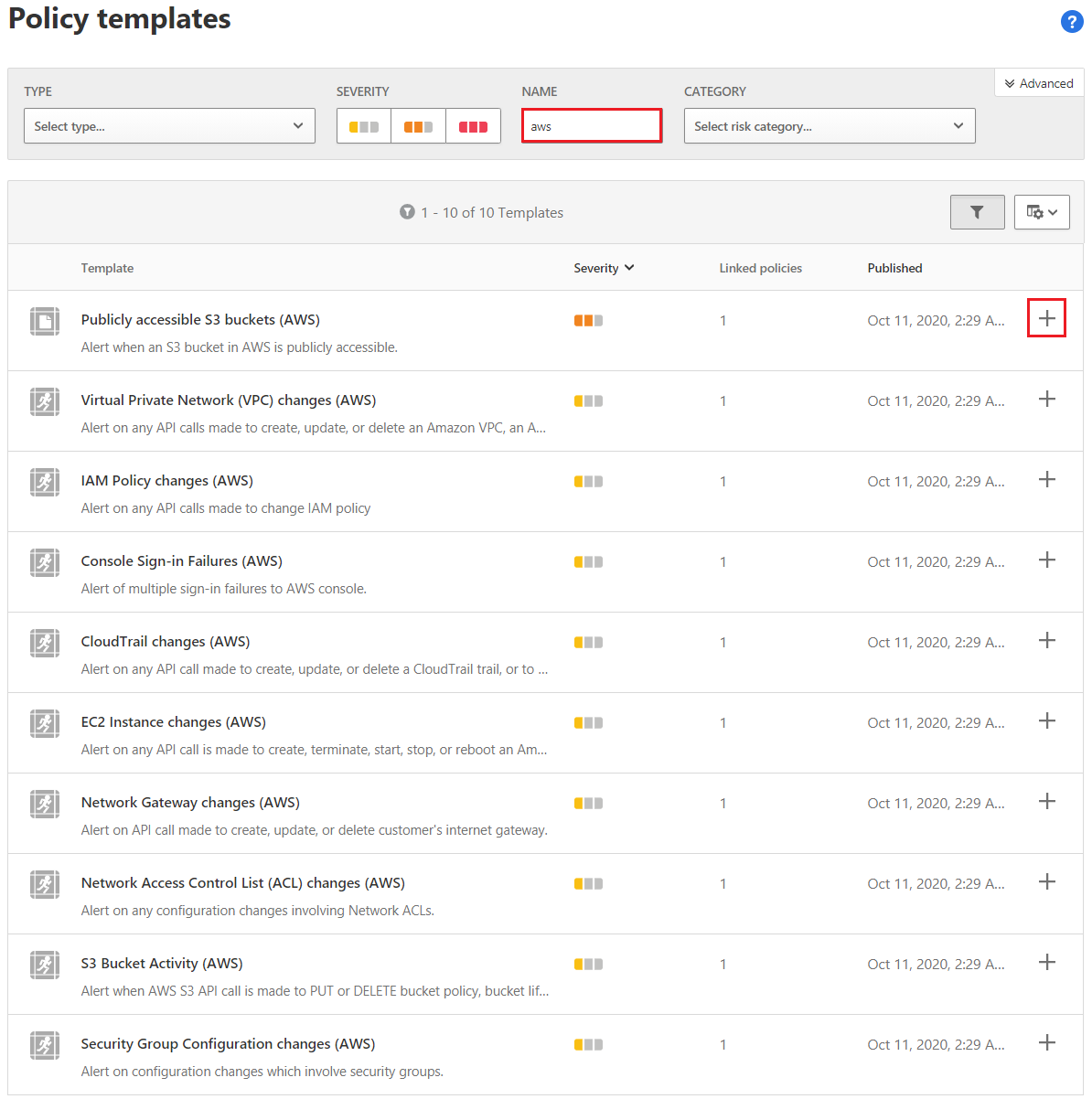

Suchen Sie nach aws, und sehen Sie sich die verfügbaren Richtlinienvorlagen für AWS an.

Wenn Sie eine Vorlage verwenden möchten, wählen Sie rechts neben dem Vorlagenelement das Pluszeichen (+) aus.

Die Optionen unterscheiden sich je nach Richtlinientyp. Überprüfen Sie die Konfigurationseinstellungen, und speichern Sie die Richtlinie. Wiederholen Sie diesen Schritt für jede Vorlage.

Um Dateirichtlinien zu verwenden, stellen Sie sicher, dass die Einstellung für die Dateiüberwachung in den Defender for Cloud Apps-Einstellungen aktiviert ist:

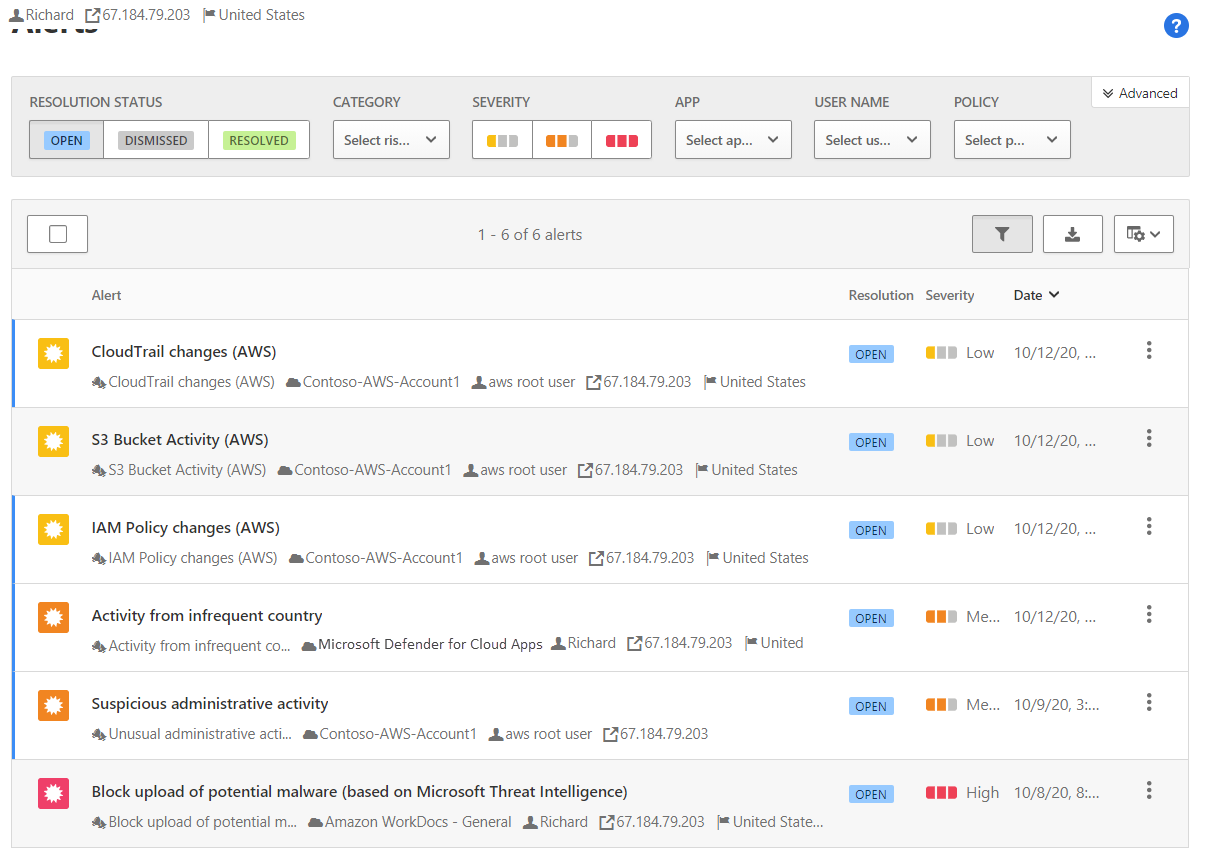

Wenn Defender for Cloud Apps Warnungen erkennt, werden diese im Defender for Cloud Apps-Portal auf der Seite Alerts (Warnungen) angezeigt:

Erstellen einer Unternehmensanwendung für einmaliges Anmelden (SSO) bei AWS

Befolgen Sie die Anweisungen unter Tutorial: Integration von Microsoft Entra Single Sign-On in AWS SSO (Single Sign-On, einmaliges Anmelden), um eine Unternehmensanwendung für einmaliges Anmelden bei AWS zu erstellen. Hier finden Sie eine Zusammenfassung des Verfahrens:

- Fügen Sie AWS SSO aus dem Katalog hinzu.

- Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für AWS SSO:

- Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra.

- Konfigurieren Sie AWS SSO.

- Erstellen Sie einen AWS SSO-Testbenutzer.

- Testen Sie das einmalige Anmelden.

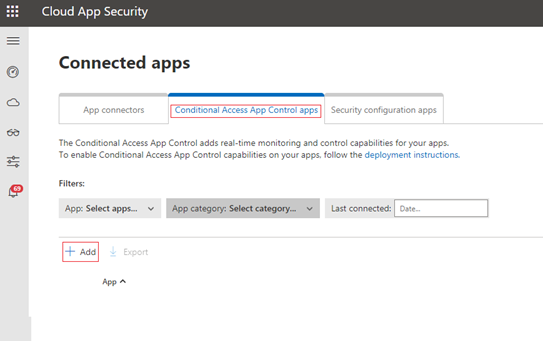

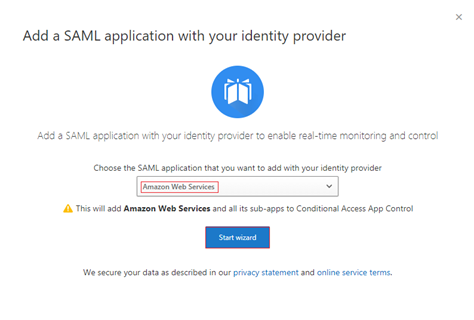

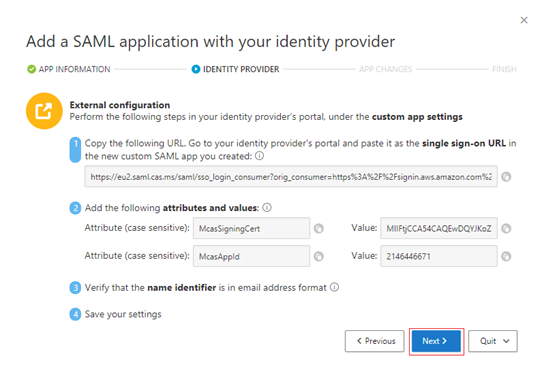

Erstellen einer Anwendung zur Steuerung des bedingten Zugriffs von Apps in Defender for Cloud Apps

Wechseln Sie zum Defender for Cloud Apps-Portal, wählen Sie Untersuchen und anschließend Verbundene Apps aus.

Wählen Sie Apps der App-Steuerung für bedingten Zugriff und dann Hinzufügen aus.

Geben Sie im Feld Nach einer App suchen die Zeichenfolge Amazon Web Services ein, und wählen Sie dann die Anwendung aus. Wählen Sie Assistenten starten aus.

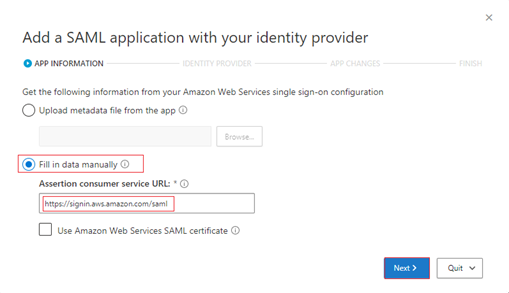

Wählen Sie Daten manuell eingeben aus. Geben Sie den Wert von Assertionsverbraucherdienst-URL ein, der im folgenden Screenshot gezeigt wird, und wählen Sie dann Weiter aus.

Ignorieren Sie auf der nächsten Seite die Schritte für Externe Konfiguration. Wählen Sie Weiter aus.

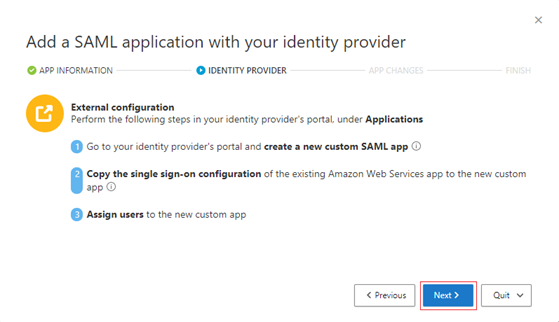

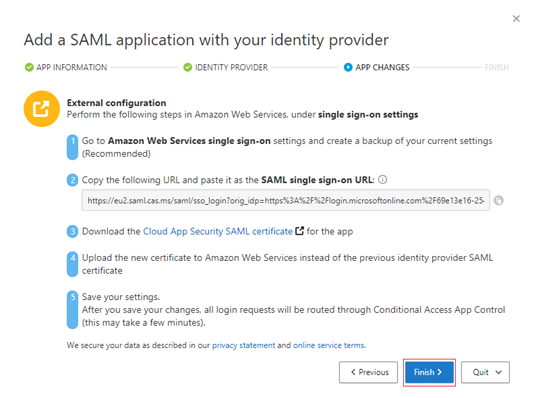

Wählen Sie Daten manuell eingeben aus, und führen Sie dann die folgenden Schritte aus, um die Daten einzugeben:

- Geben Sie unter Dienst-URL für einmaliges Anmelden den Anmelde-URL-Wert für die Unternehmensanwendung ein, die Sie für AWS erstellt haben.

- Wählen Sie unter SAML-Zertifikat des Identitätsanbieters hochladen die Option Durchsuchen aus.

- Suchen Sie das Zertifikat für die von Ihnen erstellte Unternehmensanwendung.

- Laden Sie das Zertifikat auf Ihr lokales Gerät herunter, und laden Sie es dann in den Assistenten hoch.

- Wählen Sie Weiter aus.

Ignorieren Sie auf der nächsten Seite die Schritte für Externe Konfiguration. Wählen Sie Weiter aus.

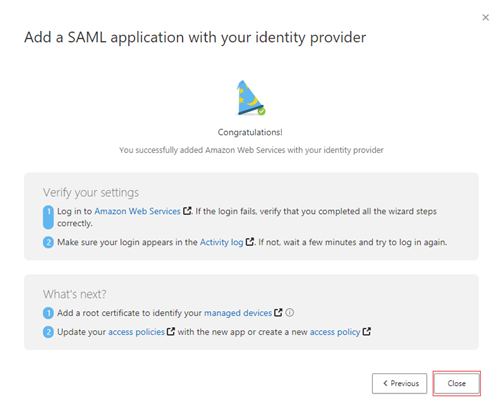

Ignorieren Sie auf der nächsten Seite die Schritte für Externe Konfiguration. Klicken Sie auf Fertig stellen.

Ignorieren Sie auf der nächsten Seite die Einstellungen überprüfen-Schritte. Wählen Sie Schließen aus.

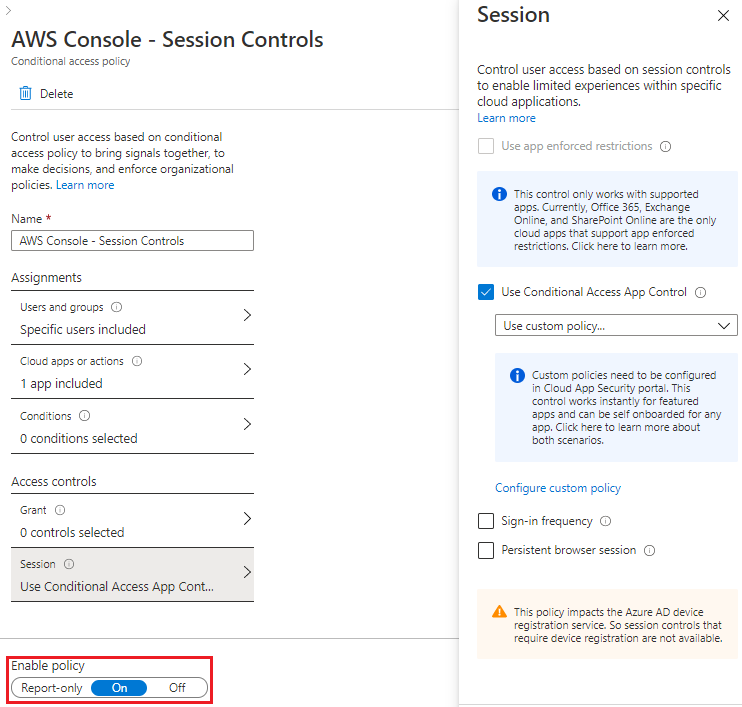

Konfigurieren von Microsoft Entra-Sitzungsrichtlinien für AWS-Aktivitäten

Sitzungsrichtlinien sind eine leistungsstarke Kombination aus Microsoft Entra Richtlinien für bedingten Zugriff und der Reverse-Proxy-Funktion von Defender für Cloud Apps. Diese Richtlinien stellen Überwachung und Kontrolle von verdächtigem Verhalten in Echtzeit bereit.

Erstellen Sie in Microsoft Entra ID eine neue Richtlinie für bedingten Zugriff mit den folgenden Einstellungen:

- Geben Sie unter Name den Wert AWS Console – Session Controls (AWS-Konsole – Sitzungssteuerungen) ein.

- Wählen Sie unter Benutzer und Gruppen die zwei Rollengruppen aus, die Sie zuvor erstellt haben:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Wählen Sie unter Cloud-Apps oder -Aktionen die zuvor von Ihnen erstellte Unternehmensanwendung aus, z. B. Contoso-AWS-Account 1 (Contoso-AWS-Konto 1).

- Wählen Sie unter Sitzung die Option App-Steuerung für bedingten Zugriff verwenden aus.

Wählen Sie unter Richtlinie aktivieren die Option An aus.

Klicken Sie auf Erstellen.

Richten Sie nach der Erstellung der Microsoft Entra-Richtlinie für bedingten Zugriff eine Defender für Cloud Apps-Sitzungsrichtlinie ein, um das Benutzerverhalten während AWS-Sitzungen zu kontrollieren.

Erweitern Sie im Defender for Cloud Apps-Portal die Option Control (Steuerung), und wählen Sie anschließend Policies (Richtlinien) aus.

Klicken Sie auf der Seite Policies (Richtlinien) auf Create policy (Richtlinie erstellen), und wählen Sie dann in der Liste Session policy (Sitzungsrichtlinie) aus.

Wählen Sie auf der Seite Create session policy (Sitzungsrichtlinie erstellen) unter Policy template (Richtlinienvorlage) Block upload of potential malware (based on Microsoft Threat Intelligence) (Hochladen potenzieller Schadsoftware blockieren (basierend auf Microsoft Threat Intelligence)) aus.

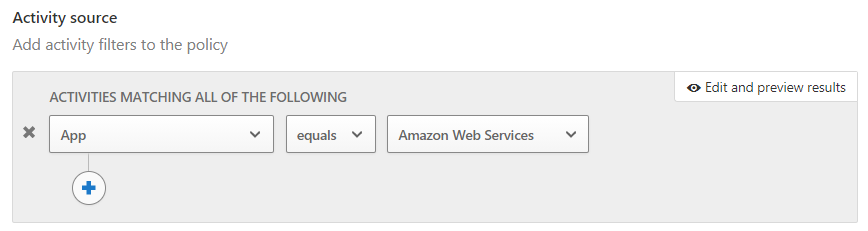

Ändern Sie unter Aktivitäten, die alles Folgende erfüllen den Aktivitätsfilter so, dass er App, equals (ist gleich) und Amazon Web Services enthält. Entfernen Sie die Standardgeräteauswahl.

Überprüfen Sie die restlichen Einstellungen, und klicken Sie dann auf Create (Erstellen).

Testen der Defender for Cloud Apps-Richtlinien für AWS

Testen Sie alle Richtlinien regelmäßig, um sicherzustellen, dass sie weiterhin wirksam und relevant sind. Hier sind einige empfohlene Tests:

IAM-Richtlinienänderungen: Diese Richtlinie wird jedes Mal ausgelöst, wenn Sie versuchen, die Einstellungen in AWS IAM zu ändern. Wenn Sie beispielsweise das weiter unten im Abschnitt „Bereitstellung“ beschriebene Verfahren befolgen, um eine neue IAM-Richtlinie mit Konto zu erstellen, wird eine Warnung angezeigt.

Console sign-in failures (Fehler bei der Anmeldung über die Konsole): Diese Richtlinie wird durch alle Anmeldeversuche bei einem der Testkonten ausgelöst, bei denen ein Fehler auftritt. Die Warnungsdetails zeigen, dass der Versuch in einem der regionalen Azure-Rechenzentren vorgenommen wurde.

S3-Bucketaktivitätsrichtlinie: Wenn Sie versuchen, ein neues AWS S3-Speicherkonto zu erstellen und so einzustellen, dass es öffentlich verfügbar ist, lösen Sie diese Richtlinie aus.

Richtlinie für Schadsoftwareerkennung: Wenn Sie die Erkennung von Schadsoftware als Sitzungsrichtlinie konfigurieren, können Sie diese mithilfe der folgenden Schritte testen:

- Laden Sie eine sichere Testdatei bei European Institute for Computer Anti-Virus Research (EICAR) herunter.

- Versuchen Sie, diese Datei in ein AWS S3-Speicherkonto hochzuladen.

Die Richtlinie blockiert den Uploadversuch sofort, und im Defender for Cloud Apps-Portal wird eine Warnung angezeigt.

Bereitstellen von Defender for Cloud

Sie können einen nativen Cloudconnector verwenden, um ein AWS-Konto mit Defender for Cloud zu verbinden. Der Connector bietet eine Verbindung mit Ihrem AWS-Konto ohne Agents. Sie können diese Verbindung nutzen, um CSPM-Empfehlungen zu sammeln. Mithilfe von Defender for Cloud-Plänen können Sie Ihre AWS-Ressourcen mit CWP schützen.

Um Ihre AWS-basierten Ressourcen zu schützen, führen Sie diese Schritte aus, die im folgenden Abschnitt detailliert beschrieben werden:

- Stellen Sie eine Verbindung mit einem AWS-Konto her.

- Überwachen Sie AWS.

Herstellen einer Verbindung mit Ihrem AWS-Konto

Um Ihr AWS-Konto mithilfe eines nativen Connectors mit Defender for Cloud zu verbinden, führen Sie diese Schritte aus:

Überprüfen Sie die Voraussetzungen für das Verbinden eines AWS-Kontos. Bevor Sie fortfahren, stellen Sie sicher, dass Sie sie erfüllen.

Wenn Sie über klassische Connectors verfügen, entfernen Sie diese mithilfe der Schritte unter Entfernen klassischer Connectors. Die parallele Verwendung des klassischen und des nativen Connectors kann zur Generierung doppelter Empfehlungen führen.

Melden Sie sich beim Azure-Portal an.

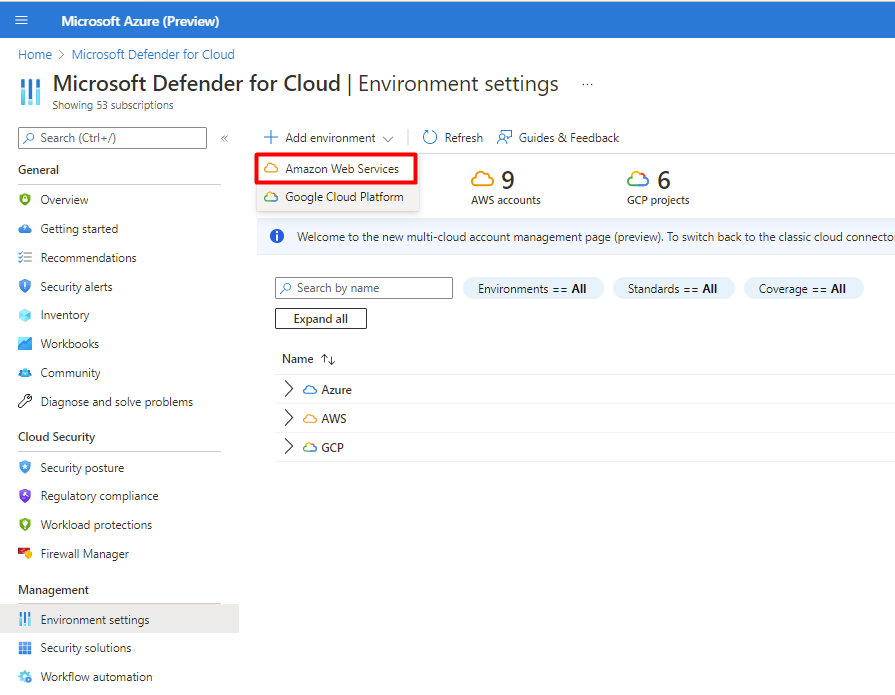

Wählen Sie Microsoft Defender for Cloud und dann Umgebungseinstellungen aus.

Wählen Sie Umgebung hinzufügen>Amazon Web Services aus.

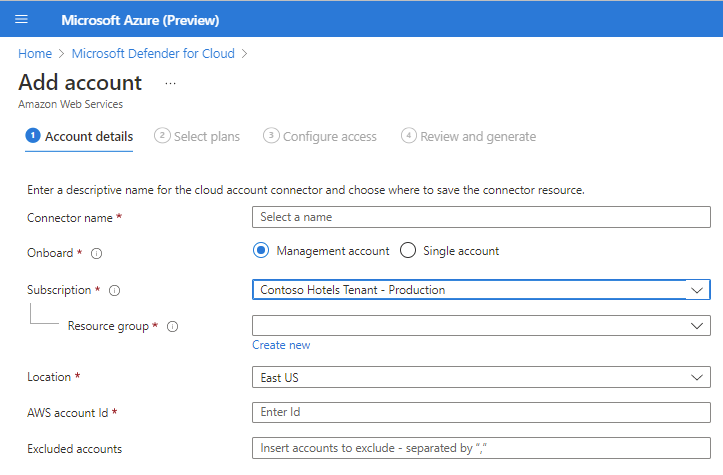

Geben Sie die Details des AWS-Kontos ein, einschließlich des Speicherstandorts der Connectorressource. Wählen Sie optional Verwaltungskonto aus, um einen Connector zu einem Verwaltungskonto zu erstellen. Connectors werden für jedes Mitgliedskonto erstellt, das unter dem bereitgestellten Verwaltungskonto ermittelt wird. Die automatische Bereitstellung wird für alle neu integrierten Konten aktiviert.

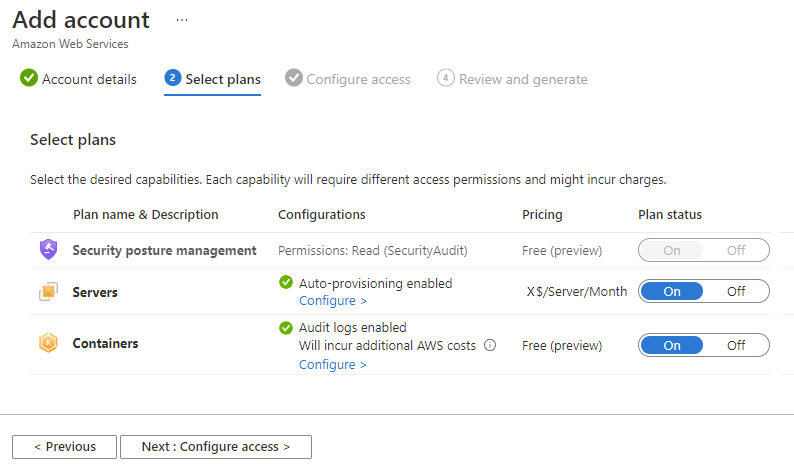

Klicken Sie auf Weiter: Pläne auswählen.

Der Plan „Server“ ist standardmäßig aktiviert. Diese Einstellung ist erforderlich, um die Abdeckung von Defender for Servers auf AWS EC2 zu erweitern. Stellen Sie sicher, dass Sie die Netzwerkanforderungen für Azure Arc erfüllt haben. Wählen Sie optional zum Bearbeiten der Konfiguration Konfigurieren aus.

Der Plan „Container“ ist standardmäßig deaktiviert. Diese Einstellung ist erforderlich, damit Defender for Containers-Schutz für Ihre AWS EKS-Cluster besteht. Stellen Sie sicher, dass die Netzwerkanforderungen für den Microsoft Defender für Container-Plan erfüllt sind. Wählen Sie optional Konfigurieren aus, um die Konfiguration zu bearbeiten. Wenn Sie diese Konfiguration bearbeiten, wird die Bedrohungserkennungsfunktion für die Steuerungsebene deaktiviert. Eine Liste der Features finden Sie unter Verfügbarkeit von Defender for Containers-Features.

Der Plan „Datenbanken“ ist standardmäßig aktiviert. Diese Einstellung ist erforderlich, um die Abdeckung von Defender for SQL auf Ihre AWS EC2- und RDS Custom for SQL Server-Instanzen zu erweitern. Wählen Sie optional Konfigurieren aus, um die Konfiguration zu bearbeiten. Es wird empfohlen, die Standardkonfiguration zu verwenden.

Wählen Sie Weiter: Zugriff konfigurieren aus.

Laden Sie die Vorlage „CloudFormation“ herunter.

Befolgen Sie die Anweisungen auf dem Bildschirm, um mithilfe der heruntergeladenen CloudFormation-Vorlage den Stapel in AWS zu erstellen. Wenn Sie das Onboarding für ein Verwaltungskonto durchführen, müssen Sie die CloudFormation-Vorlage sowohl als Stack als auch als StackSet ausführen. Connectors werden für die Mitgliederkonten innerhalb von 24 Stunden nach dem Onboarding erstellt.

Wählen Sie Weiter: Überprüfen und generieren aus.

Klicken Sie auf Erstellen.

Defender for Cloud beginnt sofort mit der Überprüfung Ihrer AWS-Ressourcen. Innerhalb weniger Stunden werden Ihnen Sicherheitsempfehlungen angezeigt. Eine Liste aller Empfehlungen, die Defender for Cloud für AWS-Ressourcen bietet, finden Sie unter Sicherheitsempfehlungen für AWS-Ressourcen: Referenzleitfaden.

Überwachen Ihrer AWS-Ressourcen

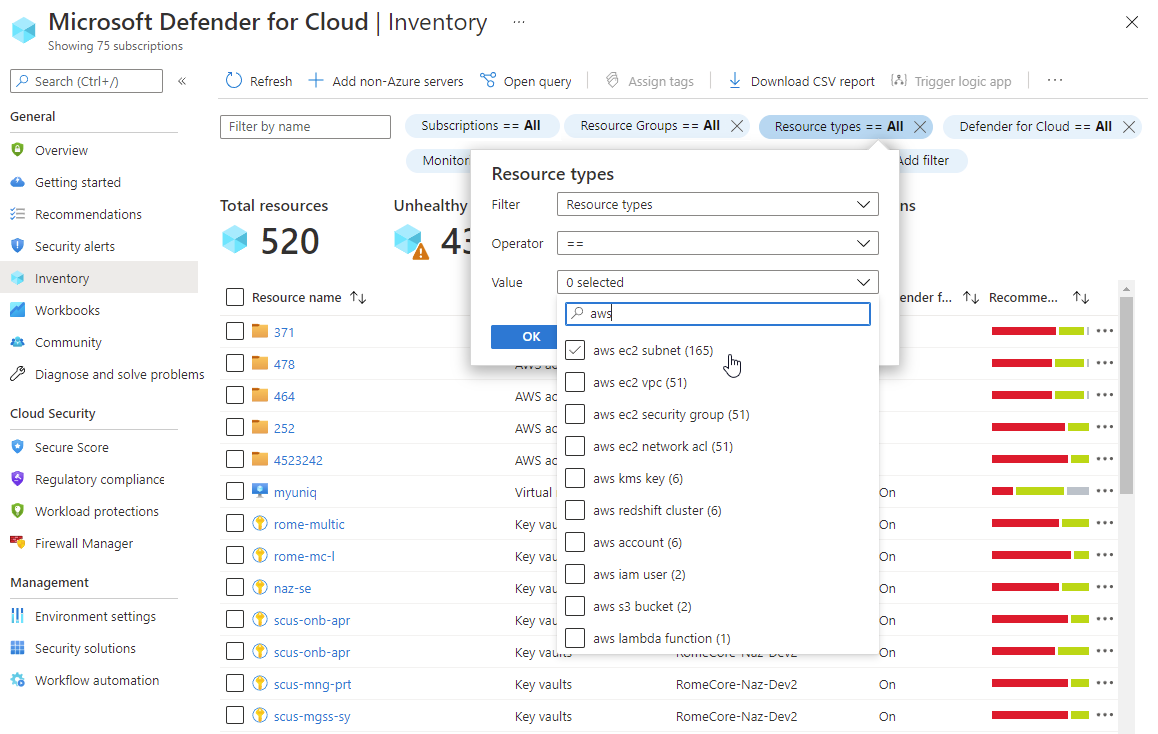

Auf der Seite „Sicherheitsempfehlungen“ von Defender for Cloud werden Ihre AWS-Ressourcen angezeigt. Sie können den Umgebungsfilter verwenden, um die Multicloud-Funktionen von Defender for Cloud zu nutzen, z. B. gemeinsames Anzeigen der Empfehlungen für Azure-, AWS- und GCP-Ressourcen.

Zum Anzeigen aller aktiven Empfehlungen für Ihre Ressourcen nach Ressourcentyp verwenden Sie die Ressourcenbestandsseite von Defender for Cloud. Legen Sie den Filter fest, um den AWS-Ressourcentyp anzuzeigen, der Sie interessiert.

Bereitstellen von Microsoft Sentinel

Wenn Sie ein AWS-Konto und Defender for Cloud Apps mit Microsoft Sentinel verbinden, können Sie Überwachungsfunktionen nutzen, die Ereignisse mehrerer Firewalls, Netzwerkgeräte und Server vergleichen.

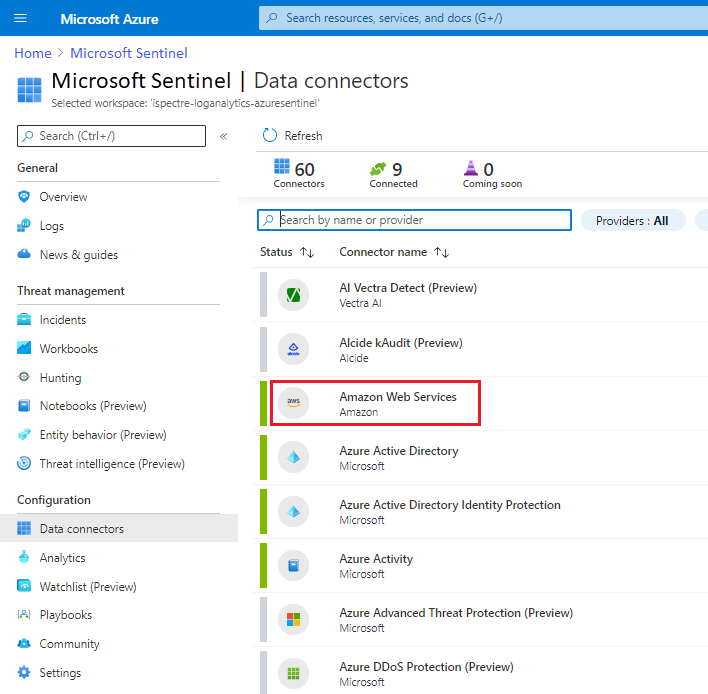

Aktivieren des Microsoft Sentinel-Connectors für AWS

Nach der Aktivierung des Microsoft Sentinel-Connectors für AWS können Sie Incidents und die Datenerfassung für AWS überwachen.

Wie bei der Defender for Cloud Apps-Konfiguration muss für diese Verbindung AWS IAM so konfiguriert werden, dass Anmeldeinformationen und Berechtigungen bereitgestellt werden.

Führen Sie in AWS IAM die unter Verbinden von AWS CloudTrail mit Microsoft Sentinel beschriebenen Schritte aus.

Wählen Sie im Azure-Portal unter Microsoft Sentinel>Datenconnectors den Connector Amazon Web Services aus, um die Konfiguration abzuschließen.

Wählen Sie Connectorseite öffnen aus.

Geben Sie unter Konfiguration den Rollen-ARN-Wert aus der AWS IAM-Konfiguration in das Feld Hinzuzufügende Rolle ein, und wählen Sie Hinzufügen aus.

Wählen Sie Nächste Schritte und dann AWS-Netzwerkaktivitäten sowie AWS-Benutzeraktivitäten als Aktivitäten aus, die überwacht werden sollen.

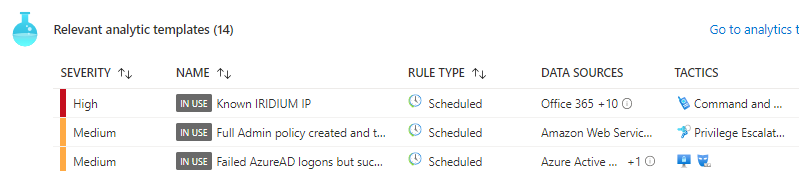

Wählen Sie unter Relevante Analysevorlagen neben den AWS-Analysevorlagen, die Sie aktivieren möchten, Regel erstellen aus.

Richten Sie die einzelnen Regeln ein, und klicken Sie auf Erstellen.

Die folgende Tabelle zeigt die Regelvorlagen, die für die Überprüfung von AWS-Entitätsverhalten und Bedrohungsindikatoren verfügbar sind. Die Regelnamen beschreiben ihren jeweiligen Zweck, und in der Liste der potenziellen Datenquellen werden die Datenquellen aufgeführt, die von jeder Regel verwendet werden können.

| Name der Analysevorlage | Datenquellen |

|---|---|

| Known IRIDIUM IP (Bekannte IRIDIUM-IP-Adresse) | DNS, Azure Monitor, Cisco ASA, Palo Alto Networks, Microsoft Entra ID, Azure Activity, AWS |

| Full Admin policy created and then attached to Roles, Users, or Groups (Vollständige erstellte und dann an Rollen, Benutzer oder Gruppen angefügte Administratorrichtlinie) | AWS |

| Failed AzureAD logons but success logon to AWS Console (Anmeldungen mit Fehler in Azure AD, aber erfolgreiche Anmeldung bei der AWS-Konsole) | Microsoft Entra ID, AWS |

| Failed AWS Console logons but success logon to AzureAD (Anmeldungen mit Fehler bei der AWS-Konsole, aber erfolgreiche Anmeldung bei Azure AD) | Microsoft Entra ID, AWS |

| Multifactor authentication disabled for a user (Multi-Faktor-Authentifizierung für einen Benutzer deaktiviert) | Microsoft Entra ID, AWS |

| Changes to AWS Security Group ingress and egress settings (Änderungen an Einstellungen für eingehenden und ausgehenden Datenverkehr für AWS-Sicherheitsgruppe) | AWS |

| Monitor AWS Credential abuse or hijacking (Überwachung auf Missbrauch oder Hijacking von AWS-Anmeldeinformationen) | AWS |

| Changes to AWS Elastic Load Balancer security groups (Änderungen an AWS Elastic Load Balancer-Sicherheitsgruppen) | AWS |

| Changes to Amazon VPC settings (Änderungen an Amazon VPC-Einstellungen) | AWS |

| New UserAgent observed in last 24 hours (Neuer UserAgent in den letzten 24 Stunden beobachtet) | Microsoft 365, Azure Monitor, AWS |

| Login to AWS Management Console without multifactor authentication (Anmeldung bei der AWS-Managementkonsole ohne Multi-Faktor-Authentifizierung) | AWS |

| Changes to internet facing AWS RDS Database instances (Änderungen an AWS RDS-Datenbankinstanzen mit Internetanbindung) | AWS |

| Changes made to AWS CloudTrail logs (An AWS CloudTrail-Protokollen vorgenommene Änderungen) | AWS |

| Defender Threat Intelligence map IP entity to AWS CloudTrail (Defender Threat Intelligence: Zuordnung von IP-Entität zu AWS CloudTrail) | Defender Threat Intelligence-Plattformen, AWS |

Aktivierte Vorlagen verfügen auf der Seite mit den Connectordetails über den Indikator IN VERWENDUNG.

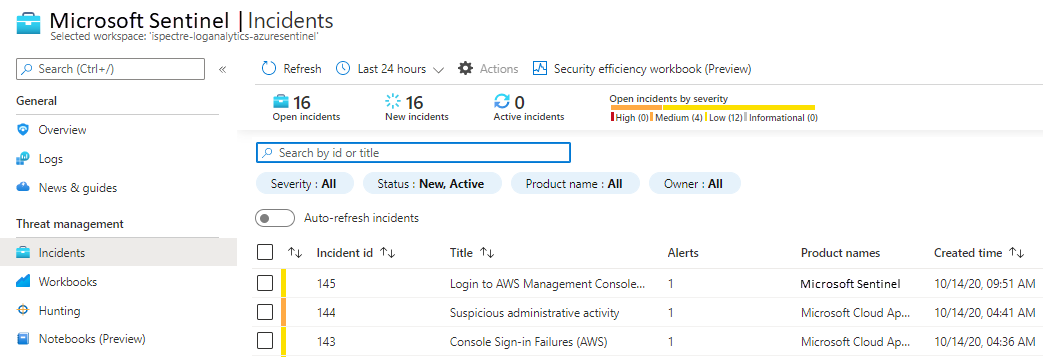

Überwachen von AWS-Incidents

Microsoft Sentinel erstellt Incidents basierend auf den von Ihnen aktivierten Analysen und Erkennungen. Jeder Incident kann ein oder mehrere Ereignisse einschließen, wodurch sich die Gesamtanzahl der für die Erkennung und Reaktion auf potenzielle Bedrohungen erforderlichen Untersuchungen verringert.

Microsoft Sentinel zeigt Incidents, die von Defender for Cloud Apps generiert werden (sofern eine Verbindung besteht), sowie Incidents, die von Microsoft Sentinel erstellt werden. In der Spalte Produktnamen wird die Quelle des Incidents angezeigt.

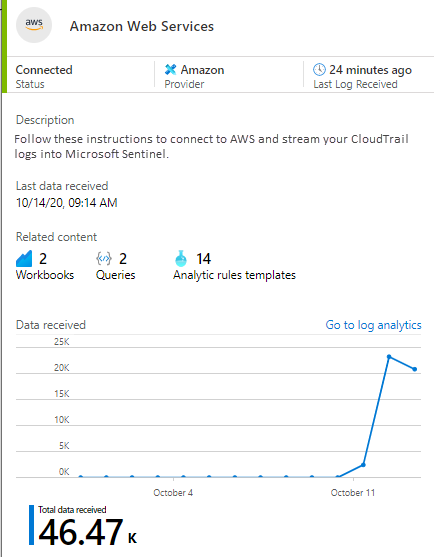

Überprüfen der Datenerfassung

Überprüfen Sie, ob fortlaufend Daten in Microsoft Sentinel erfasst werden, indem Sie sich regelmäßig die Connectordetails ansehen. Das folgende Diagramm zeigt eine neue Verbindung.

Wenn der Connector die Erfassung von Daten beendet und der Liniendiagrammwert abfällt, überprüfen Sie die Anmeldeinformationen, die Sie zum Herstellen einer Verbindung mit dem AWS-Konto verwenden. Überprüfen Sie außerdem, ob AWS CloudTrail immer noch die Ereignisse sammeln kann.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben.

Hauptautor:

- Lavanya Murthy | Senior Cloud Solution Architect

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Einen Sicherheitsleitfaden für AWS finden Sie in den bewährten Methoden für das Schützen von AWS-Konten und -Ressourcen.

- Die neuesten Sicherheitsinformationen von Microsoft finden Sie unter Microsoft Security.

- Umfassende Informationen zur Implementierung und Verwaltung von Microsoft Entra ID finden Sie unter Schützen von Azure-Umgebungen mit Microsoft Entra ID.

- Eine Übersicht von AWS-Ressourcenbedrohungen und entsprechenden Schutzmaßnahmen finden Sie unter Wie Defender for Cloud Apps Sie beim Schutz Ihrer AWS-Umgebung (Amazon Web Services) unterstützt.

- Informationen zu Connectors und wie Sie Verbindungen herstellen, finden Sie in diesen Ressourcen:

Zugehörige Ressourcen

- Ausführliche Informationen sowie einen Vergleich der Features von Azure und AWS finden Sie in den Artikeln zu Azure für AWS-Spezialisten.

- Anleitungen für die Bereitstellung von Microsoft Entra-Identitäts- und Zugriffslösungen für AWS finden Sie unter Microsoft Entra Identity and Access Management für AWS.