Konfigurieren und Installieren des klassischen Azure Information Protection-Scanners

Bevor Sie mit der Konfiguration und Installation des Azure Information Protection-Scanners beginnen, überprüfen Sie, ob Ihr System die erforderlichen Voraussetzungen erfüllt.

Wenn Sie bereit sind, fahren Sie mit den folgenden Schritten fort:

Führen Sie die folgenden zusätzlichen Konfigurationsverfahren durch, die für Ihr System erforderlich sind:

| Verfahren | BESCHREIBUNG |

|---|---|

| Ändern Sie, welche Dateitypen geschützt werden sollen | Möglicherweise möchten Sie verschiedene Dateitypen scannen, klassifizieren oder schützen als die Standardeinstellung. Weitere Informationen finden Sie unter AIP-Scanvorgang. |

| Aufrüstung des Scanners | Aktualisieren Sie Ihren Scanner, um die neuesten Features und Verbesserungen zu nutzen. |

| Massenbearbeitung von Datenrepositoryeinstellungen | Verwenden Sie Import- und Exportoptionen, um Änderungen in Massen für mehrere Datenrepositorys vorzunehmen. |

| Benutzung des Scanners mit alternativen Konfigurationen | Verwenden Des Scanners ohne Konfigurieren von Bezeichnungen mit Bedingungen |

| Optimieren der Leistung | Anleitung zur Optimierung der Scannerleistung |

Für weitere Informationen siehe auch Liste der Cmdlets für den Scanner.

Konfigurieren des Scanners im Azure-Portal

Bevor Sie den Scanner installieren oder von einer älteren, allgemein verfügbaren Version des Scanners aktualisieren, erstellen Sie im Azure-Portal einen Cluster- und Inhaltsscanauftrag für den Scanner.

Konfigurieren Sie dann den Cluster- und Inhaltsscanauftrag mit Scannereinstellungen und den Datenrepositorys zum Scannen.

So konfigurieren Sie Ihren Scanner:

Melden Sie sich beim Azure-Portal an und navigieren Sie zum Bereich Azure Information Protection.

Geben Sie im Suchfeld für Ressourcen, Dienste und Dokumente zunächst Information ein, und klicken Sie dann auf Azure Information Protection.

Suchen Sie die Menüoptionen Scanner, und wählen Sie Cluster.

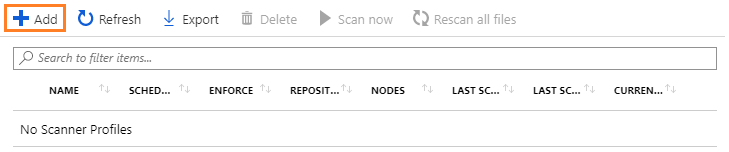

Wählen Sie im Bereich Azure Information Protection - Cluster die Option Hinzufügen:

Im Fenster Neuen Cluster hinzufügen:

Geben Sie einen aussagekräftigen Namen für den Scanner an. Dieser Name wird verwendet, um die Konfigurationseinstellungen des Scanners und die zu scannenden Datenrepositorys zu identifizieren.

Sie können beispielsweise Europa angeben, um den geografischen Standort der Datenrepositorys anzugeben, für die Ihr Scanner zuständig ist. Wenn Sie den Scanner später installieren oder aktualisieren, müssen Sie denselben Clusternamen angeben.

Geben Sie optional eine Beschreibung für administrative Zwecke an, damit Sie den Clusternamen des Scanners identifizieren können.

Wählen Sie Speichern aus.

Suchen Sie die Menüoptionen Scanner, und wählen Sie Inhaltsscanaufträge.

Wählen Sie im Bereich Azure Information Protection - Inhaltsscanaufträge die Option Hinzufügen.

Konfigurieren Sie für diese Erstkonfiguration die folgenden Einstellungen und wählen Sie dann Speichern, aber schließen Sie das Fenster nicht.

`Section` Einstellungen Einstellungen für den Inhaltsscanauftrag - Zeitplan: Behalten Sie die Standardeinstellung Manuelle

- Infotypen, die entdeckt werden sollen: Wechseln Sie zu Nur Richtlinie

- Repositorys konfigurieren: Konfigurieren Sie zu diesem Zeitpunkt noch nicht, da der Inhaltsscanauftrag erst gespeichert werden muss.Vertraulichkeitsrichtlinie - Erzwingung: Wählen Sie Aus

- Dateien nach Inhalt bezeichnen: Behalten Sie die Standardeinstellung Ein

- Standardetikett bei: Behalten Sie die Standardeinstellung von Richtlinienstandard

- Dateien erneut bezeichnen bei: Behalten Sie den Standardwert Aus beiDateieinstellungen konfigurieren - Behalten Sie "Änderungsdatum", "Zuletzt geändert" und "Geändert von“ bei: Behalten Sie die Standardeinstellung Ein

- Dateitypen zu scannen bei: Behalten Sie die Standarddateitypen für Ausschließen

- Standardbesitzer: Behalten Sie die Voreinstellung von Scannerkonto beiNachdem der Auftrag zum Scannen von Inhalten erstellt und gespeichert wurde, können Sie nun zur Option Repositorys konfigurieren zurückkehren, um die zu scannenden Datenspeicher anzugeben.

Geben Sie UNC-Pfade und SharePoint Server-URLs für SharePoint-Dokumentenbibliotheken und -ordner vor Ort an.

Hinweis

SharePoint Server 2019, SharePoint Server 2016 und SharePoint Server 2013 werden für SharePoint unterstützt. Ferner wird SharePoint Server 2010 unterstützt, wenn Sie über erweiterten Support für diese Version von SharePoint verfügen.

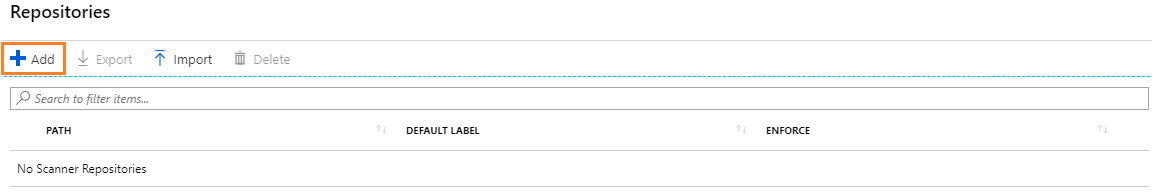

Um Ihren ersten Datenspeicher hinzuzufügen, wählen Sie auf der Seite Neuen Inhaltsscanauftrag hinzufügen die Option Repositorys konfigurieren, um die Seite Repositorys zu öffnen:

Klicken Sie im Bereich Repositorys auf die Option Hinzufügen:

Geben Sie im Bereich Repository den Pfad für das Daten-Repository an, und wählen Sie dann Speichern.

Beispiel:

- Für eine Netzwerkfreigabe verwenden Sie

\\Server\Folder. - Verwenden Sie

http://sharepoint.contoso.com/Shared%20Documents/Folderfür eine SharePoint-Bibliothek

Hinweis

Platzhalter und WebDav-Speicherorte werden nicht unterstützt.

Verwenden Sie die folgende Syntax beim Hinzufügen von SharePoint Pfaden:

Pfad Syntax Stammpfad: http://<SharePoint server name>

Scannt alle Websites, einschließlich aller für den Scanner-Benutzer zugelassenen Websitesammlungen. Erfordert

zusätzliche Berechtigungen zur automatischen Erkennung von StamminhaltenSpezifische SharePoint-Unterwebsite oder -Sammlung Eine der folgenden Optionen:

-http://<SharePoint server name>/<subsite name>

-http://SharePoint server name>/<site collection name>/<site name>

Erfordert zusätzliche Berechtigungen zur automatischen Ermittlung von WebsitesammlungsinhaltenSpezifische SharePoint-Bibliothek Einer der folgenden:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Spezifischer SharePoint-Ordner http://<SharePoint server name>/.../<folder name>Ändern Sie die übrigen Einstellungen in diesem Bereich für diese Erstkonfiguration nicht, sondern belassen Sie sie als Inhaltsscanauftrag-Standard. Die Standardeinstellung bedeutet, dass das Datenrepository die Einstellungen vom Inhaltsscanauftrag erbt.

- Für eine Netzwerkfreigabe verwenden Sie

Wenn Sie ein weiteres Datenrepository hinzufügen möchten, wiederholen Sie die Schritte 8 und 9.

Schließen Sie das Fenster Repositorys und das Fenster Inhaltsscanauftrag.

Zurück im Fenster Azure Information Protection - Inhaltsscanauftrag wird der Name Ihres Inhaltsscans angezeigt, und in der Spalte ZEITPLAN steht Manuell und die Spalte ERZWINGUNG ist leer.

Jetzt können Sie den Scanner mit dem von Ihnen erstellten Auftrag für den Inhaltsscanner installieren. Fahren Sie fort mit Scanner installieren.

Installieren der Überprüfung

Nachdem Sie den Azure Information Protection-Scanner im Azure-Portal konfiguriert haben, führen Sie die folgenden Schritte aus, um den Scanner zu installieren.

Melden Sie sich bei dem Windows Server-Computer an, auf dem die Überprüfung ausgeführt werden soll. Verwenden Sie ein Konto mit lokalen Administratorrechten und den Berechtigungen zum Schreiben in die SQL Server-Masterdatenbank.

Wichtig

Weitere Informationen finden Sie unter Voraussetzungen für die Installation und Bereitstellung des Azure Information Protection-Scanners.

Starten Sie eine Windows PowerShell-Sitzung mit der Option Als Administrator ausführen.

Führen Sie das Cmdlet Install-AIPScanner aus und geben Sie Ihre SQL Server-Instanz an, auf der eine Datenbank für den Azure Information Protection-Scanner erstellt werden soll, sowie den Namen des Scanner-Clusters, den Sie im vorangegangenen Abschnitt angegeben haben:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Beispiele, in denen der Profilname Europa verwendet wird:

Für eine Standardinstanz:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropeFür eine benannte Instanz:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropeFür SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Wenn Sie dazu aufgefordert werden, geben Sie die Anmeldedaten für das Scannerdienstkonto (

\<domain\user name>) und das Passwort ein.Überprüfen Sie, ob der Dienst jetzt installiert ist, indem Sie Verwaltungstools>Dienste verwenden.

Der installierte Dienst trägt den Namen Azure Information Protection Scanner und ist so konfiguriert, dass er über das von Ihnen erstellte Konto für den Scannerdienst ausgeführt wird.

Nachdem Sie den Scanner installiert haben, müssen Sie ein Azure AD-Token für das Dienstkonto des Scanners erhalten, um sich zu authentifizieren, so dass der Scanner unbeaufsichtigt laufen kann.

Abrufen eines Azure AD-Tokens für die Überprüfung

Ein Azure AD-Token ermöglicht es dem Scanner, sich beim Azure Information Protection-Dienst zu authentifizieren.

Abrufen eines Azure AD-Tokens:

Kehren Sie zum Azure-Portal zurück, um zwei Azure AD-Anwendungen zu erstellen und ein Zugriffstoken für die Authentifizierung anzugeben. Dieses Token lässt den Scanner nicht-interaktiv laufen.

Weitere Informationen finden Sie unter Unbeaufsichtigtes Bezeichnen von Dateien für Azure Information Protection.

Melden Sie sich auf dem Windows Server-Computer mit diesem Konto an und starten Sie eine PowerShell-Sitzung, wenn Ihrem Scannerdienstkonto das Recht Lokal anmelden für die Installation erteilt wurde.

Führen Sie Set-AIPAuthentication aus, und geben Sie die Werte an, die Sie aus dem vorherigen Schritt kopiert haben:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Wenn Sie dazu aufgefordert werden, geben Sie das Kennwort für Ihr Azure AD-Dienstkonto an, und klicken Sie dann auf Akzeptieren.

Beispiel:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Tipp

Wenn Ihrem Scannerdienstkonto das Recht Lokal anmelden nicht gewährt werden kann, bestimmen und verwenden Sie den Parameter Token für Set-AIPAuthentication.

Der Scanner verfügt nun über ein Token zur Authentifizierung bei Azure AD, das je nach Konfiguration der Web-App /API in Azure AD ein Jahr, zwei Jahre oder nie gültig ist.

Wenn das Token abgelaufen ist, müssen Sie die Schritte 1 und 2 wiederholen.

Nun können Sie den ersten Scanvorgang im Ermittlungsmodus ausführen. Weitere Informationen finden Sie unter Ausführen eines Erkennungszyklus und Anzeigen von Berichten für den Scanner.

Wenn Sie bereits eine Erkennungsprüfung durchgeführt haben, fahren Sie mit Konfigurieren Sie den Scanner für die Anwendung von Klassifizierung und Schutz fort.

Konfigurieren der Überprüfung zum Anwenden von Klassifizierung und Schutz

Die Standardeinstellungen konfigurieren den Scanner einmal und im Modus „Nur melden“.

Um diese Einstellungen zu ändern, bearbeiten Sie den Inhaltsscanauftrag:

Wählen Sie im Azure-Portal im Bereich Azure Information Protection - Inhaltsscanaufträge den Cluster und den Inhaltsscanauftrag, um ihn zu bearbeiten.

Ändern Sie im Fenster "Inhaltsscanauftrag" die folgenden Einstellungen und wählen Sie dann Speichern:

- Im Abschnitt Inhaltsscanauftrag: Ändern Sie den Zeitplan in Immer

- Aus dem Abschnitt Vertraulichkeitsrichtlinie: Ändern Sie Erzwingung in Ein

Tipp

Möglicherweise möchten Sie andere Einstellungen in diesem Bereich ändern, z. B. ob Dateiattribute geändert werden und ob der Scanner Dateien neu beschriften kann. Weitere Informationen zu den einzelnen Konfigurationseinstellungen finden Sie in der Popuphilfe mit Informationen.

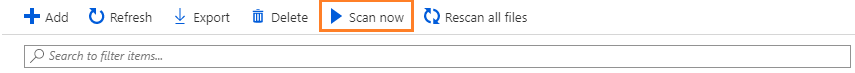

Notieren Sie sich die aktuelle Zeit und starten Sie den Scanner erneut im Fenster Azure Information Protection - Inhaltsscanaufträge:

Führen Sie alternativ den folgenden Befehl in Ihrer PowerShell-Sitzung aus:

Start-AIPScanUm Berichte über gekennzeichnete Dateien, die angewandte Klassifizierung und den angewandten Schutz anzuzeigen, überwachen Sie das Ereignisprotokoll auf den Informationstyp 911 und den letzten Zeitstempel.

Überprüfen Sie Berichte nach Details, oder verwenden Sie die Azure-Portal, um diese Informationen zu finden.

Der Scanner wird jetzt kontinuierlich ausgeführt. Wenn sich der Scanner durch alle konfigurierten Dateien gearbeitet hat, startet er automatisch einen neuen Zyklus, damit alle neuen und geänderten Dateien entdeckt werden.

Ändern der zu schützenden Dateitypen

Standardmäßig schützt der AIP-Scanner nur Office-Dateitypen und PDF-Dateien. Um dieses Verhalten zu ändern, z. B. zum Konfigurieren des Scanners zum Schutz aller Dateitypen, genauso wie der Client, oder um bestimmte zusätzliche Dateitypen zu schützen, bearbeiten Sie die Registrierung wie folgt:

- Geben Sie die zusätzlichen Dateitypen an, die geschützt werden sollen

- Geben Sie die Art des Schutzes an, den Sie anwenden möchten (nativ oder generisch)

Allgemeiner Schutz wird in dieser Dokumentation für Entwickler als „PFile“ bezeichnet.

Um die unterstützten Dateitypen mit dem Client auszurichten, wobei alle Dateien automatisch mit systemeigenem oder generischem Schutz geschützt werden:

Angeben:

- Der Platzhalter

*als Registrierungsschlüssel Encryptionals Wert (REG_SZ)Defaultals die Wertdaten

- Der Platzhalter

Überprüfen Sie, ob die Schlüssel MSIPC und FileProtection existieren. Erstellen Sie sie manuell, wenn sie nicht vorhanden sind, und erstellen Sie dann einen Unterschlüssel für jede Dateinamenerweiterung.

Wenn der Scanner beispielsweise neben Office-Dateien und PDFs auch TIFF-Bilder schützen soll, sieht die Registrierung nach der Bearbeitung ähnlich aus wie die folgende:

Hinweis

Als Bilddatei unterstützen TIFF-Dateien den nativen Schutz, und die entsprechende Dateinamenerweiterung lautet .ptiff.

Geben Sie für Dateien, die den nativen Schutz nicht unterstützten, die Erweiterung als einen neuen Schlüssel und PFILE für den generischen Schutz an. Die resultierende Dateinamenerweiterung für die geschützte Datei ist .pfile.

Eine Liste der Text- und Bilddateitypen, die ebenfalls einen nativen Schutz unterstützen, aber in der Registrierung angegeben werden müssen, finden Sie unter Unterstützte Dateitypen für Klassifizierung und Schutz.

Aufrüstung des Scanners

Wenn Sie den Scanner bereits installiert haben und ein Upgrade durchführen möchten, siehe Aufrüstung des Azure Information Protection-Scanners.

Dann konfigurieren und benutzen Sie Ihren Scanner wie gewohnt, wobei Sie die Schritte zur Installation des Scanners überspringen.

Hinweis

Wenn Sie eine Version des Scanners haben, die älter als 1.48.204.0 ist, und Sie nicht bereit sind, sie zu aktualisieren, lesen Sie bitte Die Bereitstellung früherer Versionen des Azure Information Protection-Scanners zur automatischen Klassifizierung und zum Schutz von Dateien.

Massenbearbeitung von Datenrepositoryeinstellungen

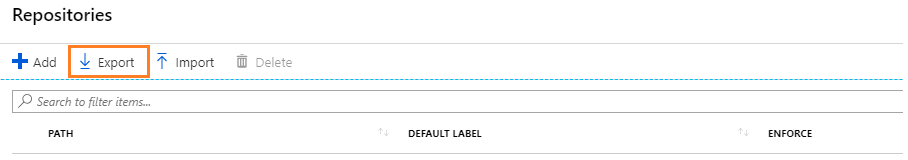

Verwenden Sie die Schaltflächen Exportieren und Importieren, um Änderungen für Ihren Scanner in mehreren Repositorys vorzunehmen.

Auf diese Weise müssen Sie nicht mehrmals dieselben Änderungen vornehmen, manuell im Azure-Portal.

Wenn Sie beispielsweise über einen neuen Dateityp in mehreren SharePoint Datenrepositorys verfügen, können Sie die Einstellungen für diese Repositorys in Massen aktualisieren.

Um Änderungen in großen Mengen über Repositorys hinweg vorzunehmen:

Wählen Sie im Azure-Portal auf der Registerkarte Repositorys die Option Export. Beispiel:

Bearbeiten Sie die exportierte Datei manuell, um Ihre Änderung vorzunehmen.

Verwenden Sie die Option Import auf derselben Seite, um die Aktualisierungen wieder in Ihre Repositorys zu importieren.

Verwenden der Überprüfung mit alternativen Konfigurationen

Der Azure Information Protection-Scanner sucht in der Regel nach Bedingungen, die für Ihre Bezeichnungen angegeben sind, um Ihre Inhalte nach Bedarf zu klassifizieren und zu schützen.

In den folgenden Szenarien ist der Azure-Information Protection-Scanner auch in der Lage, Ihre Inhalte zu scannen und Bezeichnungen zu verwalten, ohne dass Bedingungen konfiguriert sind:

- Anwendung eines Standardetiketts auf alle Dateien in einem Datenrepository

- Identifizieren Sie alle benutzerdefinierten Bedingungen und bekannten sensiblen Informationstypen

Anwenden eines Standardetiketts auf alle Dateien in einem Datenrepository

In dieser Konfiguration werden alle nicht gekennzeichneten Dateien im Repository mit der Standardbezeichnung gekennzeichnet, die für das Repository oder den Inhaltsscanauftrag angegeben ist. Dateien werden ohne Überprüfung gekennzeichnet.

Konfigurieren Sie die folgenden Einstellungen:

- Bezeichnung von Dateien anhand des Inhalts: Eingestellt auf Aus

- Standardbezeichnung: Stellen Sie auf Benutzerdefiniert, und wählen Sie dann das zu verwendende Etikett

Identifizieren Sie alle benutzerdefinierten Bedingungen und bekannten sensiblen Informationstypen

Diese Konfiguration ermöglicht es Ihnen, sensible Informationen zu finden, von denen Sie vielleicht nicht wussten, dass Sie sie haben, und zwar auf Kosten der Scanraten des Scanners.

Setzen Sie die zu ermittelnden Infotypen auf Alle.

Um Bedingungen und Informationstypen für die Bezeichnung zu identifizieren, verwendet der Scanner benutzerdefinierte Bedingungen, die für Bezeichnungen angegeben sind, und die Liste der Informationstypen, die für Bezeichnungen verfügbar sind, wie in der Azure Information Protection-Richtlinie aufgeführt.

Weitere Informationen finden Sie unter Schnellstart: Finden Sie heraus, welche vertraulichen Informationen Sie haben.

Optimieren der Scannerleistung

Hinweis

Wenn Sie eher die Reaktionsfähigkeit des Scanner-Computers als die Leistung des Scanners verbessern möchten, verwenden Sie eine erweiterte Client-Einstellung, um die Anzahl der vom Scanner verwendeten Threads zu begrenzen.

Verwenden Sie die folgenden Optionen und Anleitungen, um die Leistung des Scanners zu optimieren:

| Option | Beschreibung |

|---|---|

| Verwenden Sie eine schnelle und zuverlässige Netzwerkverbindung zwischen dem Überprüfungscomputer und dem überprüften Datenspeicher | Stellen Sie beispielsweise den Scanner-Computer in dasselbe LAN oder vorzugsweise in dasselbe Netzwerksegment wie den gescannten Datenspeicher. Die Qualität der Netzwerkverbindung wirkt sich auf die Leistung des Scanners aus, da der Scanner zur Überprüfung der Dateien den Inhalt der Dateien an den Computer überträgt, auf dem der Scannerdienst ausgeführt wird. Durch die Verringerung bzw. Eliminierung der für die Datenübermittlung erforderlichen Netzwerksprünge wird auch die Belastung Ihres Netzwerks verringert. |

| Achten Sie darauf, dass der überprüfende Computer verfügbare Prozessorressourcen aufweist | Das Prüfen des Dateiinhalts und das Ver- und Entschlüsseln von Dateien sind prozessorintensive Vorgänge. Überwachen Sie die typischen Scanzyklen für die von Ihnen angegebenen Datenspeicher, um festzustellen, ob ein Mangel an Prozessorressourcen die Leistung des Scanners negativ beeinflusst. |

| Installieren Sie mehrere Instanzen des Scanners | Der Azure Information Protection-Scanner unterstützt mehrere Konfigurationsdatenbanken auf derselben SQL-Serverinstanz, wenn Sie einen benutzerdefinierten Clusternamen (Profil) für den Scanner angeben. |

| Besondere Rechte erteilen und niedrige Integritätsstufe deaktivieren | Vergewissern Sie sich, dass das Dienstkonto, unter dem der Scanner läuft, nur die in Dienstkontoanforderungen dokumentierten Rechte besitzt. Dann konfigurieren Sie die erweiterte Client-Einstellung, um das niedrige Integritätsniveau für den Scanner zu deaktivieren. |

| Prüfen Sie Ihre alternative Konfigurationsverwendung | Die Überprüfung wird schneller ausgeführt, wenn Sie die alternative Konfiguration verwenden, bei der eine Standardbezeichnung auf alle Dateien angewendet wird, ohne dass die Dateiinhalte überprüft werden. Der Scanner läuft langsamer, wenn Sie die alternative Konfiguration verwenden, um alle benutzerdefinierten Bedingungen und bekannte sensible Informationstypen zu identifizieren. |

| Scanner-Zeitüberschreitungen verringern | Verringern Sie die Scanner-Zeitüberschreitungen mit den erweiterten Client-Einstellungen.Verringerte Scanner-Zeitüberschreitungen bieten bessere Scan-Raten und einen geringeren Speicherverbrauch. Hinweis: Die Verringerung der Scanner-Zeitüberschreitungen bedeutet, dass einige Dateien übersprungen werden können. |

Zusätzliche Faktoren, die sich auf die Leistung auswirken

Weitere Faktoren, die die Leistung des Scanners beeinflussen, sind:

| Faktor | BESCHREIBUNG |

|---|---|

| Lade-/Antwortzeiten | Die aktuelle Auslastung und die Antwortzeiten der Datenspeicher, die die zu scannenden Dateien enthalten, beeinflussen ebenfalls die Leistung des Scanners. |

| Scanner-Modus (Entdeckung / Durchsetzung) | Der Ermittlungsmodus verfügt in der Regel über eine höhere Scanrate als den Erzwingungsmodus. Die Erkennung erfordert eine einzige Leseaktion, während der Erzwingungsmodus Lese- und Schreibaktionen erfordert. |

| Richtlinienänderungen | Ihre Scannerleistung kann beeinträchtigt werden, wenn Sie Änderungen an den Bedingungen in der Azure Information Protection-Richtlinie vorgenommen haben. Ihr erster Scanzyklus, bei dem der Scanner jede Datei überprüfen muss, dauert länger als die nachfolgenden Scanzyklen, die standardmäßig nur neue und geänderte Dateien überprüfen. Wenn Sie die Bedingungen ändern, werden alle Dateien erneut gescannt. Weitere Informationen finden Sie unter Dateien neu scannen. |

| Regex-Konstruktionen | Die Scannerleistung ist davon betroffen, wie Ihre RegEx-Ausdrücke für benutzerdefinierte Bedingungen erstellt werden. Überprüfen Sie Ihre regulären Ausdrücke für einen effizienten Musterabgleich, um eine hohe Arbeitsspeichernutzung und das Risiko von Timeouts (15 Minuten pro Datei) zu vermeiden. Zum Beispiel: - Vermeiden Sie gierige Quantoren - Verwenden Sie nicht-erfassende Gruppen wie (?:expression) anstelle von (expression) |

| Log level | Die Optionen für die Protokollierungsebene umfassen Debuggen, Info, Fehler und Aus für die Scannerberichte. - Aus ergibt die beste Leistung - Debuggen verlangsamt den Scanner beträchtlich und sollte nur für die Fehlersuche verwendet werden. Weitere Informationen finden Sie beim Parameter ReportLevel für das Cmdlet Set-AIPScannerConfiguration. |

| Dateien werden gescannt | - Mit Ausnahme von Excel Dateien werden Office Dateien schneller gescannt als PDF-Dateien.

- Ungeschützte Dateien können schneller gescannt werden als geschützte Dateien. - Bei großen Dateien dauert das Scannen natürlich länger als bei kleinen Dateien. |

Auflisten der Cmdlets für die Überprüfung

In diesem Abschnitt werden PowerShell-Cmdlets aufgeführt, die für den Azure Information Protection-Scanner unterstützt werden.

Hinweis

Der Azure Information Protection-Scanner wird aus dem Azure-Portal konfiguriert. Daher sind die in früheren Versionen verwendeten Cmdlets zur Konfiguration von Datenrepositorys und der Liste der gescannten Dateitypen jetzt veraltet.

Unterstützte Cmdlets für den Scanner umfassen:

Nächste Schritte

Sobald Sie Ihren Scanner installiert und konfiguriert haben, beginnen Sie mit dem Scannen Ihrer Dateien.

Weitere Informationen:

Interessiert es Sie, wie das Core Services Engineering and Operations-Team bei Microsoft diese Überprüfung implementiert hat? Lesen Sie die technische Fallstudie Automatisieren des Datenschutzes mit der Azure Information Protection-Überprüfung.

Vielleicht fragen Sie sich: Was ist der Unterschied zwischen der Windows Server-Dateiklassifizierungsinfrastruktur und der Azure Information Protection-Überprüfung?

Sie können Dateien auch mit PowerShell interaktiv klassifizieren und von Ihrem Desktopcomputer aus schützen. Weitere Informationen finden Sie unter Verwenden von PowerShell mit dem Azure Information Protection-Client.