Erhöhen der Zugriffsrechte zum Verwalten aller Azure-Abonnements und Verwaltungsgruppen

Als globaler Administrator in Microsoft Entra ID haben Sie möglicherweise keinen Zugriff auf alle Abonnements und Verwaltungsgruppen in Ihrem Verzeichnis. In diesem Artikel erfahren Sie, wie Sie Ihren Zugriff auf alle Abonnements und Verwaltungsgruppen erhöhen.

Hinweis

Informationen über Anzeigen oder Löschen von personenbezogenen Daten finden Sie unter Anträge betroffener Personen für Azure im Rahmen der DSGVO. Weitere Informationen zur DSGVO finden Sie im Abschnitt zur DSGVO im Microsoft Trust Center und im Abschnitt zur DSGVO im Service Trust Portal.

In welchen Fällen müssen Sie Ihren Zugriff erhöhen?

Wenn Sie globaler Administrator sind, müssen Sie unter Umständen folgende Aktionen ausführen:

- Wiedererlangen des Zugriffs auf ein Azure-Abonnement oder eine Verwaltungsgruppe, wenn ein Benutzer keinen Zugriff mehr hat

- Gewähren von Zugriff auf ein Azure-Abonnement oder eine Azure-Verwaltungsgruppe für einen anderen Benutzer oder sich selbst

- Anzeigen aller Azure-Abonnements oder Verwaltungsgruppen in einer Organisation

- Zulassen des Zugriffs auf alle Azure-Abonnements oder Verwaltungsgruppen für eine Automation-App (etwa eine App für die Rechnungsstellung oder Überwachung)

Wie erhöhe ich den Zugriff?

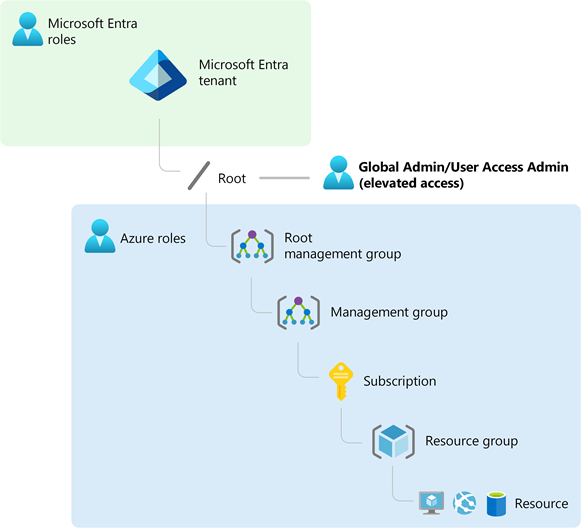

Microsoft Entra ID und Azure-Ressourcen werden unabhängig voneinander geschützt. Das heißt, Microsoft Entra-Rollenzuweisungen gewähren keinen Zugriff auf Azure-Ressourcen, und Azure-Rollenzuweisungen gewähren keinen Zugriff auf Microsoft Entra-ID. Wenn Sie jedoch die globale Administratorrolle in Microsoft Entra ID besitzen, können Sie sich selbst Zugriff auf alle Azure-Abonnements und Verwaltungsgruppen in Ihrem Verzeichnis zuweisen. Verwenden Sie diese Funktion, wenn Sie keinen Zugriff auf Azure-Abonnementressourcen wie virtuelle Computer oder Speicherkonten haben und Ihre globalen Administratorrechte verwenden möchten, um Zugriff auf diese Ressourcen zu erhalten.

Wenn Sie Ihre Zugriffsrechte erhöhen, wird Ihnen die Rolle Benutzerzugriffsadministrator in Azure für den Stammbereich (/) zugewiesen. Auf diese Weise können Sie alle Ressourcen anzeigen und den Zugriff in jeder Abonnement- oder Verwaltungsgruppe im Verzeichnis zuweisen. Die Rollenzuweisung „Benutzerzugriffsadministrator“ kann mit Azure PowerShell, der Azure-Befehlszeilenschnittstelle oder der REST-API entfernt werden.

Sie sollten dieses erhöhte Zugriffsrecht entfernen, sobald Sie die Änderungen vorgenommen haben, die im Stammbereich erforderlich sind.

Führen Sie die Schritten auf Stammverzeichnis-Ebene aus.

Schritt 1: Erhöhen der Zugriffsrechte für einen Globalen Admin

Führen Sie diese Schritte aus, um die Zugriffsrechte für einen globalen Administrator mit dem Azure-Portal zu erhöhen.

Melden Sie sich als globaler Administrator am Azure-Portal an.

Wenn Sie Microsoft Entra Privileged Identity Management verwenden, aktivieren Sie Ihre Rollenzuweisung „Globaler Admin“.

Öffnen Sie Microsoft Entra ID.

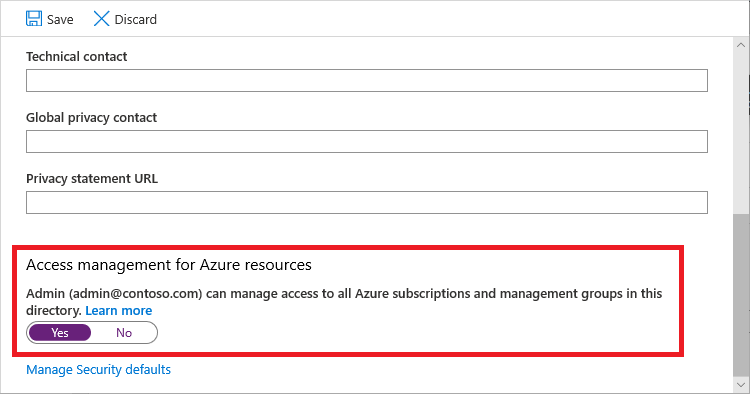

Wählen Sie unter Verwalten die Option Eigenschaften aus.

Wählen Sie unter Zugriffsverwaltung für Azure-Ressourcen die Option Ja.

Wenn Sie Ja auswählen, wird Ihnen in Azure RBAC im Stammbereich (/) die Rolle „Benutzerzugriffsadministrator“ zugewiesen. Dadurch erhalten Sie die Berechtigung, Rollen in allen Azure-Abonnements und Verwaltungsgruppen zuzuweisen, die diesem Microsoft Entra-Verzeichnis zugeordnet sind. Diese Option ist nur für Benutzer*innen verfügbar, denen in Microsoft Entra ID die globale Administratorrolle zugewiesen wurde.

Wenn Sie Nein festlegen, wird die Rolle „Benutzerzugriffsadministrator“ in Azure RBAC aus Ihrem Benutzerkonto entfernt. Sie können in allen Azure-Abonnements und Verwaltungsgruppen, die diesem Microsoft Entra-Verzeichnis zugeordnet sind, keine Rollen mehr zuweisen. Sie können nur die Azure-Abonnements und Verwaltungsgruppen anzeigen und verwalten, für die Ihnen der Zugriff gewährt wurde.

Hinweis

Wenn Sie Privileged Identity Management verwenden, ändert die Deaktivierung Ihrer Rollenzuweisung den Umschalter Zugriffsverwaltung für Azure-Ressourcen nicht in Nein. Um den Zugriff mit den geringsten Rechten zu gewähren, empfehlen wir Ihnen das Festlegen dieses Umschalters auf Nein, bevor Sie Ihre Rollenzuweisung deaktivieren.

Klicken Sie auf Speichern, um Ihre Einstellung zu speichern.

Diese Einstellung ist keine globale Eigenschaft und gilt nur für den aktuell angemeldeten Benutzer. Sie können den Zugriff nicht für alle Mitglieder der globalen Administratorrolle erhöhen.

Melden Sie sich ab und wieder an, um den Zugriff zu aktualisieren.

Sie sollten jetzt auf alle Azure-Abonnements und Verwaltungsgruppen in Ihrem Verzeichnis zugreifen können. Wenn Sie den Bereich „Zugriffssteuerung (IAM)“ anzeigen, werden Sie feststellen, dass Ihnen die Rolle „Benutzerzugriffsadministrator“ im Stammbereich zugewiesen wurde.

Führen Sie die erforderlichen Änderungen für erhöhte Zugriffsrechte durch.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zuweisen von Azure-Rollen mit dem Azure-Portal. Wenn Sie Privileged Identity Management verwenden, lesen Sie Ermitteln von Azure-Ressourcen zur Verwaltung oder Zuweisen von Azure-Ressourcenrollen.

Führen Sie die Schritte im folgenden Abschnitt aus, um die erhöhten Zugriffsrechte zu entfernen.

Schritt 2: Entfernen von erhöhten Zugriffsrechte

Führen Sie die folgenden Schritte aus, um die Zuweisung der Rolle „Benutzerzugriffsadministrator“ im Stammbereich (/) zu entfernen.

Melden Sie sich als derselbe Benutzer an, mit dem der Zugriff erhöht wurde.

Klicken Sie in der Navigationsliste auf Microsoft Entra-ID und dann auf Eigenschaften.

Ändern Sie die Option Zugriffsverwaltung für Azure-Ressourcen wieder in Nein. Da es sich um eine benutzerspezifische Einstellung handelt, müssen Sie als der Benutzer angemeldet sein, der den Zugriff erhöht hat.

Wenn Sie versuchen, die Rollenzuweisung „Benutzerzugriffsadministrator“ im Bereich „Zugriffssteuerung (IAM)“ zu entfernen, wird die folgende Meldung angezeigt. Um die Rollenzuweisung zu entfernen, müssen Sie den Umschalter wieder auf Nein festlegen oder Azure PowerShell, die Azure-Befehlszeilenschnittstelle oder die REST-API verwenden.

Melden Sie sich als „Globaler Administrator“ ab.

Wenn Sie Privileged Identity Management verwenden, aktivieren Sie Ihre Rollenzuweisung „Globaler Administrator“.

Hinweis

Wenn Sie Privileged Identity Management verwenden, ändert die Deaktivierung Ihrer Rollenzuweisung den Umschalter Zugriffsverwaltung für Azure-Ressourcen nicht in Nein. Um den Zugriff mit den geringsten Rechten zu gewähren, empfehlen wir Ihnen das Festlegen dieses Umschalters auf Nein, bevor Sie Ihre Rollenzuweisung deaktivieren.

Anzeigen von Protokolleinträgen für den erhöhten Zugriff in den Verzeichnisaktivitätsprotokollen

Wenn das Zugriffsrecht erhöht wird, wird den Protokollen ein Eintrag hinzugefügt. Als Globaler Admin in Microsoft Entra ID sollten Sie überprüfen, ob das Zugriffsrecht erhöht wurde und wer diesen Vorgang ausgeführt hat. Protokolleinträge zu erhöhten Zugriffsrechten werden nicht in den Standardaktivitätsprotokollen, sondern in den Aktivitätsprotokollen des Verzeichnisses angezeigt. In diesem Abschnitt werden verschiedene Möglichkeiten beschrieben, wie Sie die Protokolleinträge zu erhöhten Zugriffsrechten anzeigen können.

Anzeigen von Protokolleinträgen zu erhöhten Zugriffsrechten im Azure-Portal

Melden Sie sich als globaler Administrator am Azure-Portal an.

Öffnen Sie Monitor>Aktivitätsprotokoll.

Ändern Sie die Liste Aktivität zu Verzeichnisaktivität.

Suchen Sie nach dem folgenden Vorgang, der auf eine Aktion zum Erhöhen von Zugriffsrechten hinweist.

Assigns the caller to User Access Administrator role

Anzeigen von Protokolleinträgen zu erhöhten Zugriffsrechten mithilfe der Azure CLI

Verwenden Sie den Befehl az login, um sich als globaler Administrator anzumelden.

Verwenden Sie den Befehl az rest, um folgenden Aufruf auszuführen. Dabei müssen Sie nach einem Datum filtern – wie im Beispielzeitstempel gezeigt – und einen Dateinamen angeben, unter dem die Protokolle gespeichert werden sollen.

urlruft eine API auf, mit der die Protokolle in Microsoft.Insights abgerufen werden. Die Ausgabe wird in Ihrer Datei gespeichert.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtSuchen Sie in der Ausgabedatei nach

elevateAccess.Das Protokoll ähnelt der folgenden Ausgabe, in der Sie ablesen können, wann und durch wen die Aktion ausgeführt wurde.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegieren des Zugriffs an eine Gruppe zum Anzeigen von Protokolleinträgen zu erhöhten Zugriffsrechten mithilfe der Azure CLI

Wenn Sie die Protokolleinträge zu erhöhten Zugriffsrechten regelmäßig abrufen möchten, können Sie den Zugriff an eine Gruppe delegieren und dann die Azure CLI verwenden.

Öffnen Sie Microsoft Entra ID>Gruppen.

Erstellen Sie eine neue Sicherheitsgruppe, und notieren Sie sich die Gruppenobjekt-ID.

Verwenden Sie den Befehl az login, um sich als globaler Administrator anzumelden.

Verwenden Sie den Befehl az role assignment create, um der Gruppe die Rolle Leser zuzuweisen. Diese kann nur Protokolle auf Verzeichnisebene lesen, die sich unter

Microsoft/Insightsbefinden.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Fügen Sie einen Benutzer hinzu, der Protokolle für die zuvor erstellte Gruppe liest.

Ein Mitglied der Gruppe kann jetzt regelmäßig den Befehl az rest ausführen, um Protokolleinträge zu erhöhten Zugriffsrechten anzuzeigen.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt