Was ist Microsoft Sentinel?

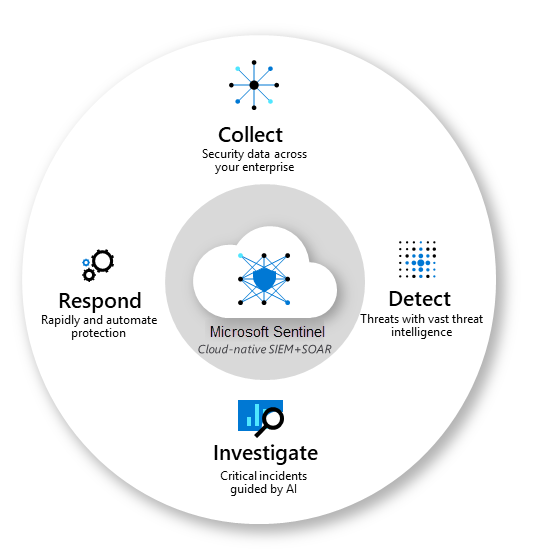

Microsoft Sentinel ist eine skalierbare, cloudnative Lösung, die Folgendes bietet:

- SIEM-Lösung (Security Information and Event Management)

- Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR)

Microsoft Sentinel bietet intelligente Sicherheitsanalysen und Threat Intelligence im gesamten Unternehmen. Mit Microsoft Sentinel erhalten Sie eine einzige Lösung zur Angriffserkennung, für Einblicke in Bedrohungen, proaktives Hunting und für die Reaktion auf Bedrohungen.

Mit Microsoft Sentinel können Sie Ihr gesamtes Unternehmen sozusagen aus der Vogelperspektive beobachten und die immer komplexeren Angriffe mit Unmengen von Warnungen und lang andauernden Lösungsversuchen leichter in den Griff bekommen.

Hinweis

Microsoft Sentinel erbt die Methoden zur Manipulationsprüfung und Unveränderlichkeit von Azure Monitor. Azure Monitor ist eine ausschließlich anfügbare Datenplattform, die allerdings Vorkehrungen zum Löschen von Daten für Compliancezwecke bietet.

Sammeln Sie Daten auf Cloudebene über alle Benutzer, Geräte, Anwendungen und Infrastrukturen hinweg, lokal und in mehreren Clouds.

Ermitteln Sie bisher unentdeckte Bedrohungen, und minimieren Sie falsch positive Ergebnisse mithilfe der Analysefunktionen und unvergleichlichen Informationen zu Bedrohungen von Microsoft.

Untersuchen Sie Bedrohungen mit künstlicher Intelligenz (KI) , und verfolgen Sie verdächtige Aktivitäten in großem Stil. Dabei profitieren Sie von der jahrelangen Erfahrung von Microsoft in Sachen Cybersicherheit.

Reagieren Sie dank der integrierten Orchestrierung und Automatisierung häufiger Aufgaben schnell auf Incidents.

Microsoft Sentinel umfasst bewährte Azure-Konzepte wie Log Analytics und Logic Apps. Microsoft Sentinel erweitert Ihre Untersuchung und Erkennung mit KI. Es enthält den Datenstrom zu den Bedrohungsinformationen und ermöglicht Ihnen die Nutzung Ihrer eigenen Bedrohungsinformationen.

Hinweis

Dieser Dienst unterstützt Azure Lighthouse. Dies ermöglicht es Dienstanbietern, sich bei ihrem eigenen Mandanten anzumelden, um von Kunden delegierte Abonnements und Ressourcengruppen zu verwalten.

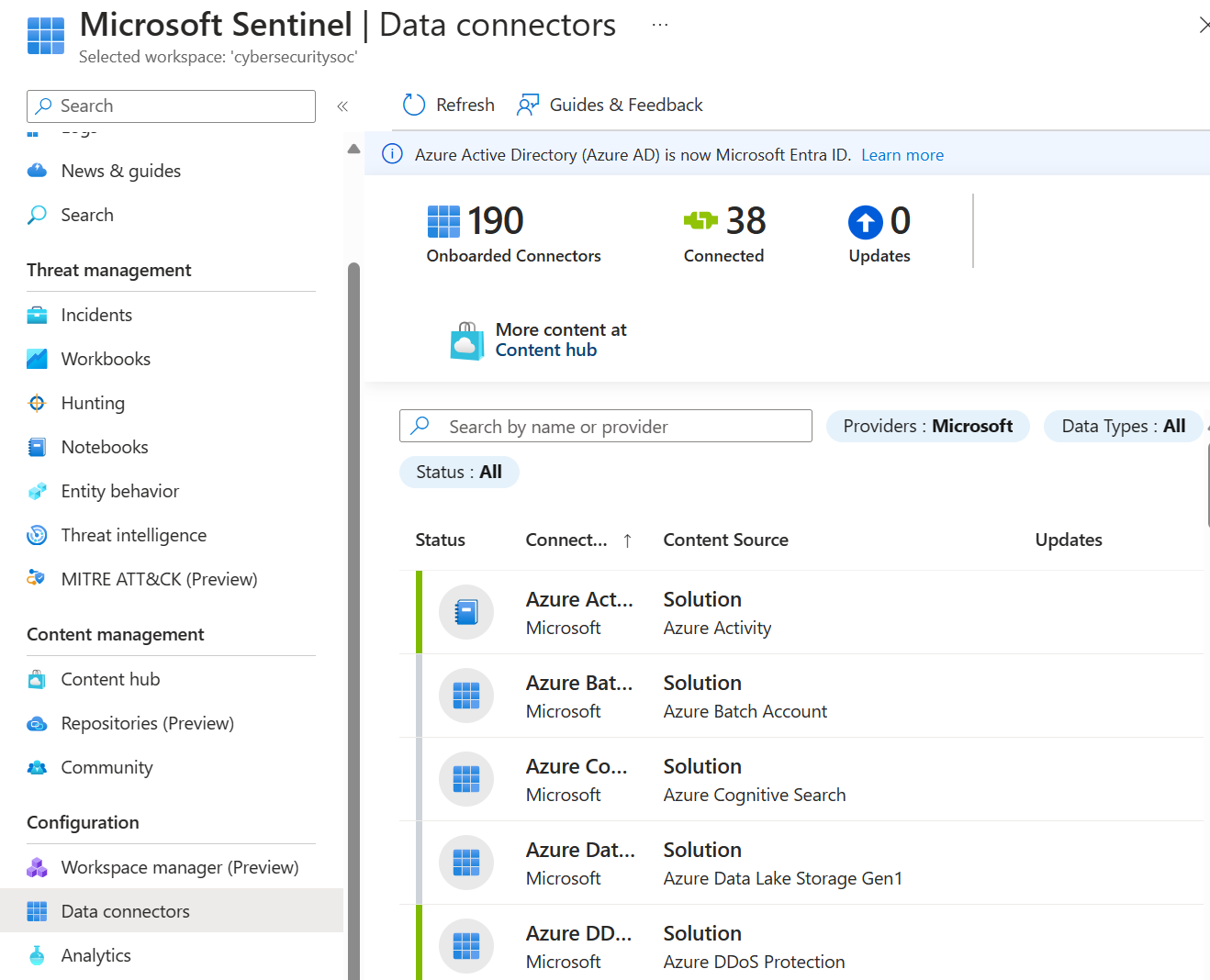

Sammeln von Daten mithilfe von Datenconnectors

Zum Integrieren von Microsoft Sentinel müssen Sie zunächst eine Verbindung mit Ihren Datenquellen herstellen.

Microsoft Sentinel verfügt über viele Connectors für Microsoft-Lösungen, die sofort verfügbar sind und Echtzeitintegration bieten. Zu diesen Connectors zählen beispielsweise:

Microsoft-Quellen wie Microsoft Defender XDR, Microsoft Defender für Cloud, Office 365, Microsoft Defender für IoT und vieles mehr.

Azure-Dienstquellen wie Microsoft Entra ID, Azure Activity, Azure Storage, Azure Key Vault, Azure Kubernetes-Dienst und vieles mehr.

Microsoft Sentinel verfügt über integrierte Connectors zu den umfassenderen Sicherheits- und Anwendungsökosystemen für Nicht-Microsoft-Lösungen. Sie können auch Common Event Format (CEF), Syslog oder eine REST-API verwenden, um Ihre Datenquellen mit Microsoft Sentinel zu verbinden.

Weitere Informationen finden Sie in den folgenden Artikeln:

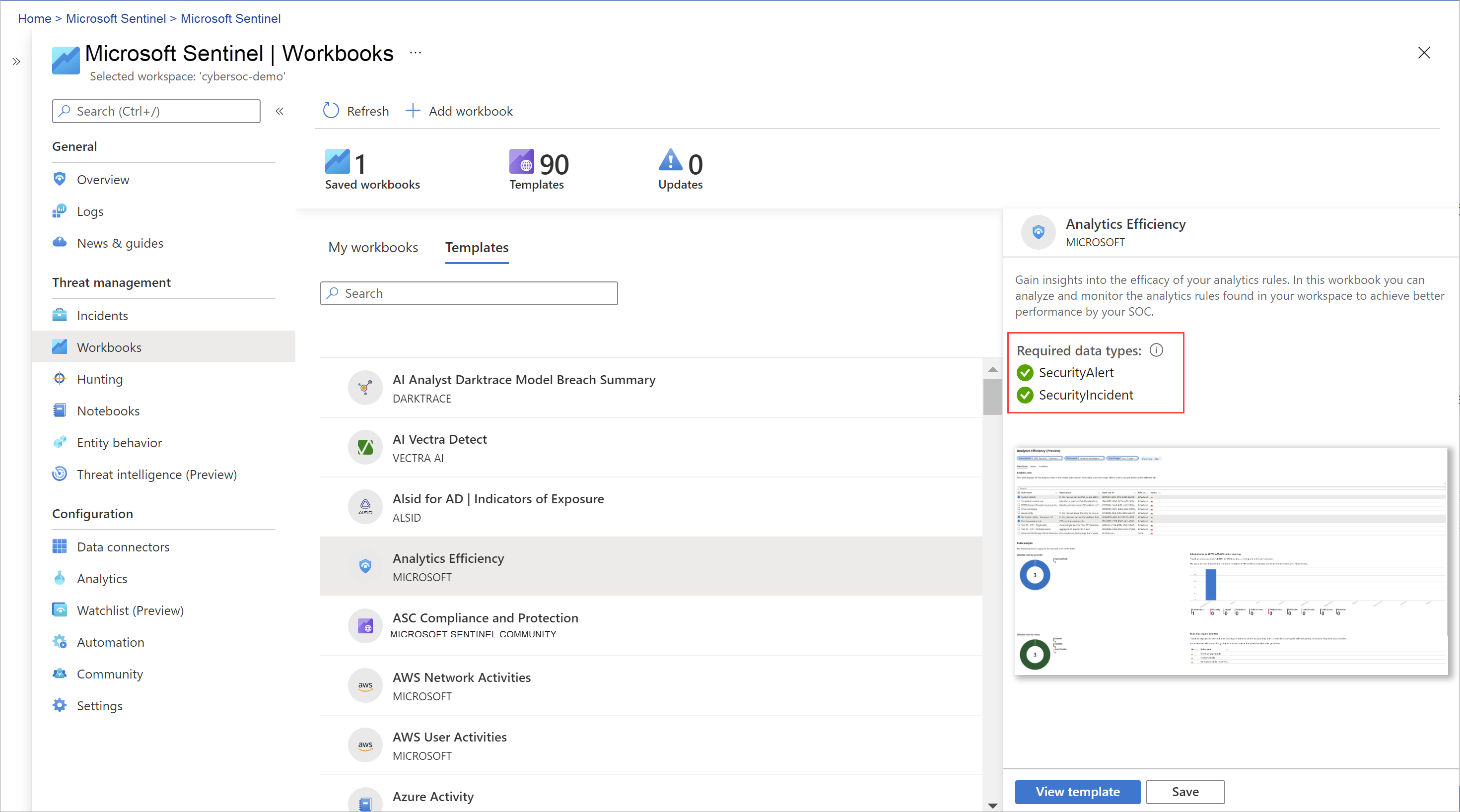

Erstellen interaktiver Berichte mit Arbeitsmappen

Nachdem Sie sich bei Microsoft Sentinel registriert haben, überwachen Sie Ihre Daten mithilfe der Integration mit Azure Monitor-Arbeitsmappen.

Arbeitsmappen werden in Microsoft Sentinel anders angezeigt als in Azure Monitor. Es kann jedoch hilfreich sein, sich anzusehen, wie Sie eine Arbeitsmappe in Azure Monitor erstellen. Mit Microsoft Sentinel können Sie benutzerdefinierte Arbeitsmappen für alle Ihre Daten erstellen. Microsoft Sentinel verfügt außerdem über integrierte Arbeitsmappenvorlagen, mit denen Sie schnell Einblicke in Ihre Daten gewinnen können, sobald Sie eine Verbindung mit einer Datenquelle herstellen.

Arbeitsmappen sind für SOC-Techniker und Analysten aller Ebenen bestimmt, damit diese Daten visualisieren können.

Arbeitsmappen werden am besten für allgemeine Ansichten von Microsoft Sentinel-Daten verwendet und erfordern keine Kodierungskenntnisse. Sie können Arbeitsmappen jedoch nicht in externe Daten integrieren.

Korrelieren von Warnungen in Vorfälle mithilfe von Analyseregeln

Um Fehlinformationen zu reduzieren und die Anzahl von Warnungen zu minimieren, die Sie überprüfen und untersuchen müssen, werden in Microsoft Sentinel Warnungen mithilfe von Analysen zu Incidents korreliert. Incidents sind Gruppen von verwandten Warnungen, die zusammen eine handlungsrelevante mögliche Bedrohung darstellen, die Sie untersuchen und beseitigen können. Verwenden Sie die integrierten Korrelationsregeln in unveränderter Form, oder nutzen Sie sie als Ausgangspunkt zum Erstellen eigener Regeln. Microsoft Sentinel bietet auch Regeln für maschinelles Lernen, mit denen Sie das Netzwerkverhalten abbilden und anschließend nach Anomalien bei Ihren Ressourcen suchen können. Diese Analysen stellen einen Zusammenhang her, indem sie zu verschiedenen Entitäten ausgegebene Warnungen mit geringer Genauigkeit zu Sicherheitsincidents mit hoher Genauigkeit kombinieren.

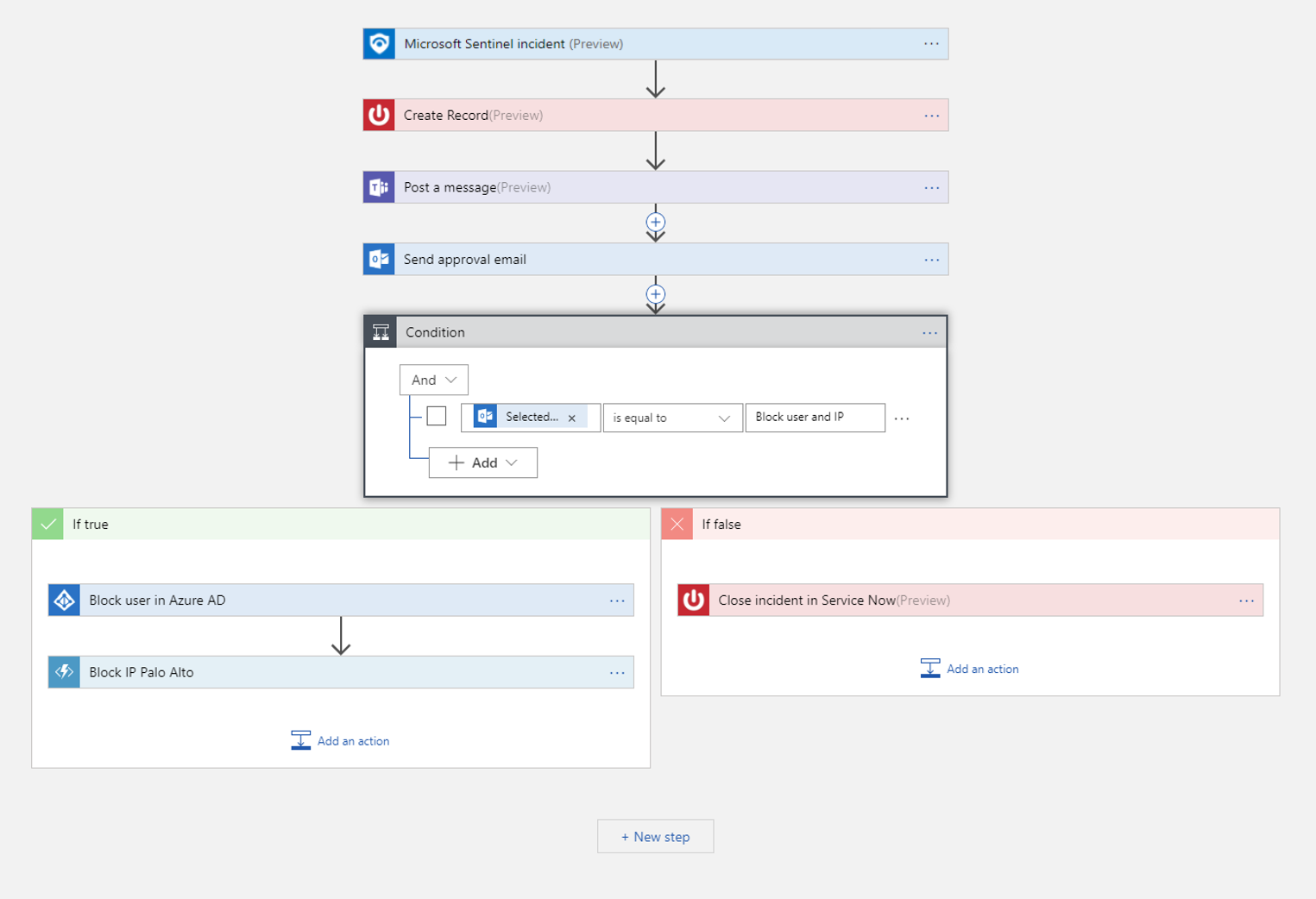

Automatisieren und Ordnen von allgemeinen Aufgaben mithilfe von Playbooks

Automatisieren Sie häufige Aufgaben, und vereinfachen Sie die Sicherheitsorchestrierung mit Playbooks, die in Azure-Dienste und Ihre vorhandenen Tools integriert werden können.

Die Automatisierungs- und Orchestrierungslösung von Microsoft Sentinel verfügt über eine hochgradig erweiterbare Architektur, die eine skalierbare Automatisierung zur Berücksichtigung neuer Technologien und Bedrohungen ermöglicht. Um Playbooks mit Azure Logic Apps zu erstellen, können Sie aus einem sich ständig vergrößernden Katalog mit vielen hundert Connectors für verschiedene Dienste und Systeme wählen. Mit diesen Connectors können Sie eine beliebige benutzerdefinierte Logik in Ihrem Workflow anwenden, beispielsweise:

- ServiceNow

- Jira

- Zendesk

- HTTP-Anforderungen

- Microsoft Teams

- Slack

- Microsoft Entra ID

- Microsoft Defender für Endpunkt

- Microsoft Defender für Cloud-Apps

Wenn Sie beispielsweise das ServiceNow-Ticketsystem verwenden, verwenden Sie Azure Logic Apps, um Ihre Workflows zu automatisieren und bei jeder Generierung bestimmter Warnungen oder Incidents ein Ticket in ServiceNow zu öffnen.

Playbooks sind für SOC-Techniker und Analysten aller Ebenen bestimmt, damit diese Aufgaben wie Datenerfassung, Anreicherung, Untersuchung und Korrektur automatisieren und vereinfachen können.

Playbooks funktionieren am besten für einzelne, wiederholbare Aufgaben und erfordern keine Programmierkenntnisse. Für Ad-hoc-Aufgaben oder komplexe Aufgabenfolgen oder zum Dokumentieren und Freigeben von Beweisen sind Playbooks nicht geeignet.

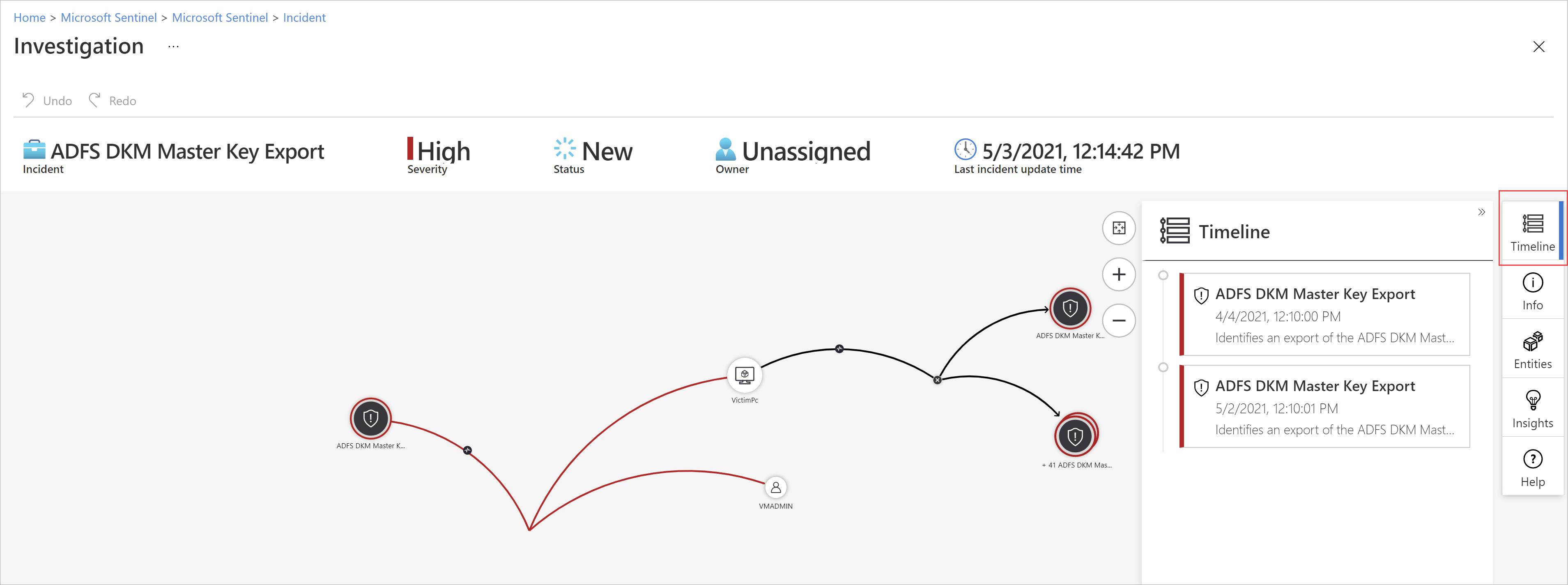

Untersuchen des Bereichs und der Grundursache von Sicherheitsbedrohungen

Die Microsoft Sentinel-Tools zur detaillierten Untersuchung helfen Ihnen, den Umfang einer potenziellen Sicherheitsbedrohung zu verstehen und ihre Grundursache zu ermitteln. Zum Ermitteln der Grundursache einer Bedrohung können Sie eine Entität im interaktiven Diagramm auswählen, um relevante Fragen zu stellen sowie Detailinformationen für diese Entität und ihre Verbindungen anzuzeigen.

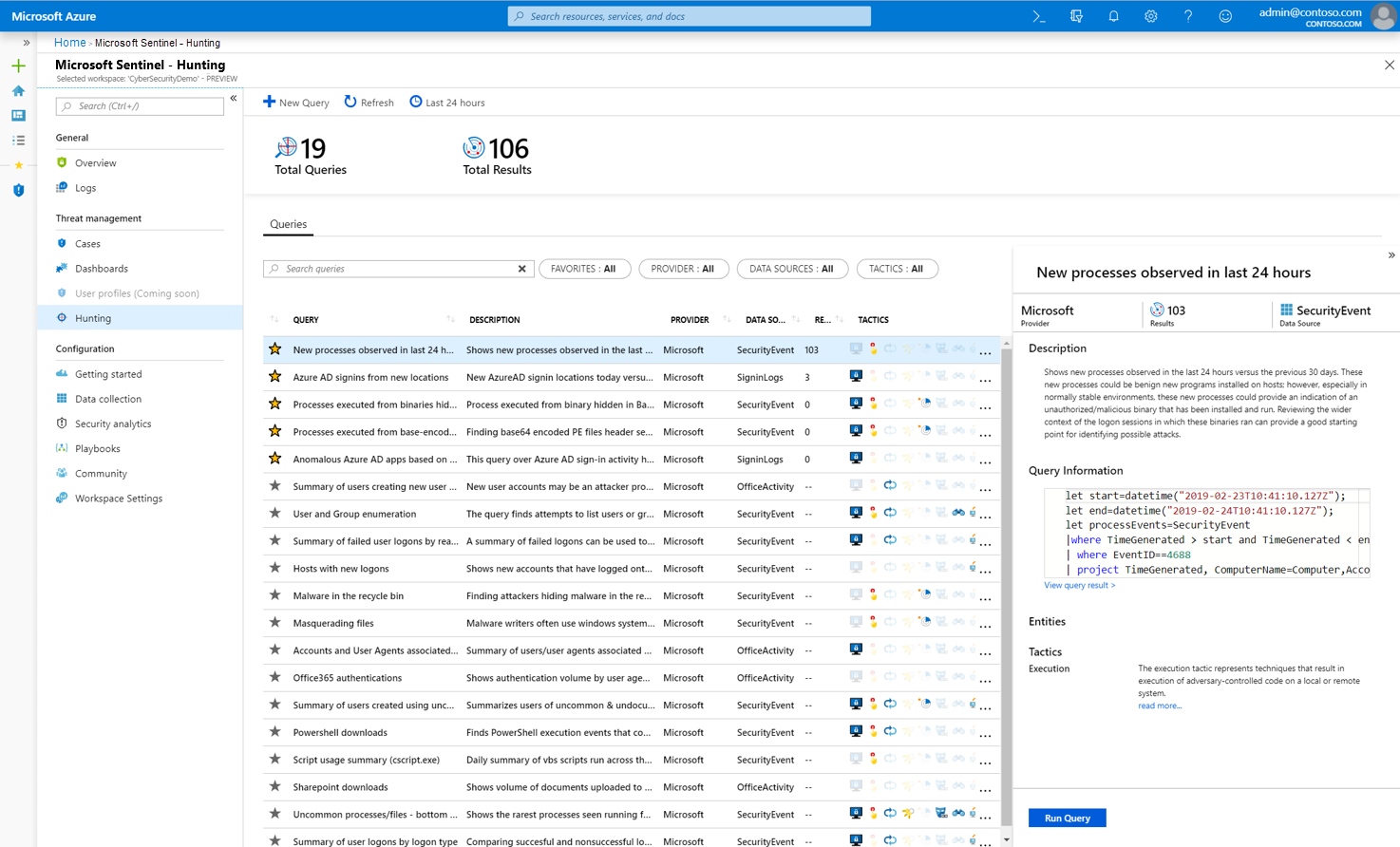

Suchen nach Sicherheitsbedrohungen mithilfe von integrierten Abfragen

Verwenden Sie die auf dem MITRE-Framework basierenden leistungsstarken Such- und Abfragetools von Microsoft Sentinel. Mit diesen Tools können Sie Sicherheitsbedrohungen für die Datenquellen Ihres Unternehmens proaktiv erkennen, bevor eine Warnung ausgelöst wird. Erstellen Sie benutzerdefinierte Erkennungsregeln basierend auf Ihrer Suchabfrage. Zeigen Sie diese Erkenntnisse dann den Zuständigen für Sicherheitsvorfälle als Warnungen.

Erstellen Sie während der Suche Textmarken, um später zu interessanten Ereignissen zurückzukehren. Verwenden Sie eine Textmarke, um ein Ereignis für andere Personen freizugeben. Oder gruppieren Sie Ereignisse mit anderen korrelierenden Ereignissen, um einen überzeugenden Vorfall für die Untersuchung zu erstellen.

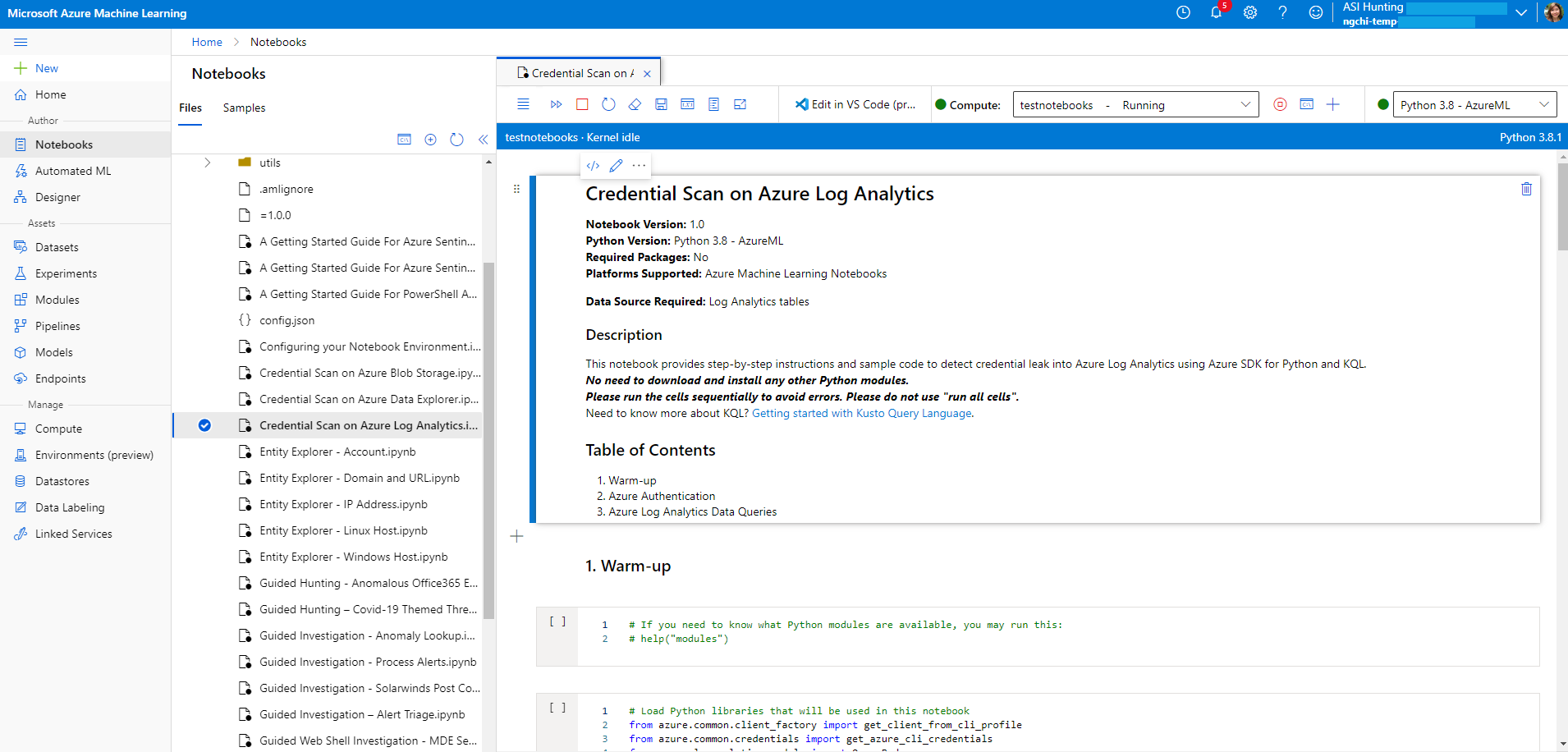

Erweitern der Bedrohungssuche durch Notebooks

Microsoft Sentinel unterstützt Jupyter Notebooks in Azure Machine Learning-Arbeitsbereichen, z. B. umfassende Bibliotheken für maschinelles Lernen, Visualisierung und Datenanalyse.

Verwenden Sie Notebooks in Microsoft Sentinel, um die Möglichkeiten zu erweitern, die Ihnen für Microsoft Sentinel-Daten zur Verfügung stehen. Beispiel:

- Führen Sie Analysen durch, die nicht in Microsoft Sentinel integriert sind, z. B. einige Python-Features für maschinelles Lernen.

- Erstellen Sie Datenvisualisierungen, die nicht in Azure Sentinel integriert sind, z. B. benutzerdefinierte Zeitachsen und Prozessstrukturen.

- Integrieren von Datenquellen, die sich außerhalb von Microsoft Sentinel befinden, z. B. eines lokalen Datasets

Notebooks sind für Personen bestimmt, die nach Bedrohungen suchen bzw. Analysen auf Ebene 2 und 3 durchführen, die Incidents untersuchen, Data Science betreiben oder im Bereich der Sicherheit forschen. Sie erfordern einen größeren Lernaufwand und Programmierkenntnisse. Sie verfügen über eingeschränkte Automatisierungsunterstützung.

Notizbücher in Microsoft Sentinel bieten:

- Abfragen an Microsoft Sentinel und externe Daten

- Features zur Datenanreicherung, Untersuchung, Visualisierung, Hunting, maschinelles Lernen und Big Data-Analysen

Notebooks eignen sich am besten für:

- Komplexere Serien sich wiederholender Aufgaben

- Ad-hoc-Verfahrenskontrollen

- Maschinelles Lernen und benutzerdefinierte Analysen

Notebooks unterstützen umfangreiche Python-Bibliotheken zum Bearbeiten und Visualisieren von Daten. Sie sich hilfreich beim Dokumentieren und Freigeben von Analysebeweisen.

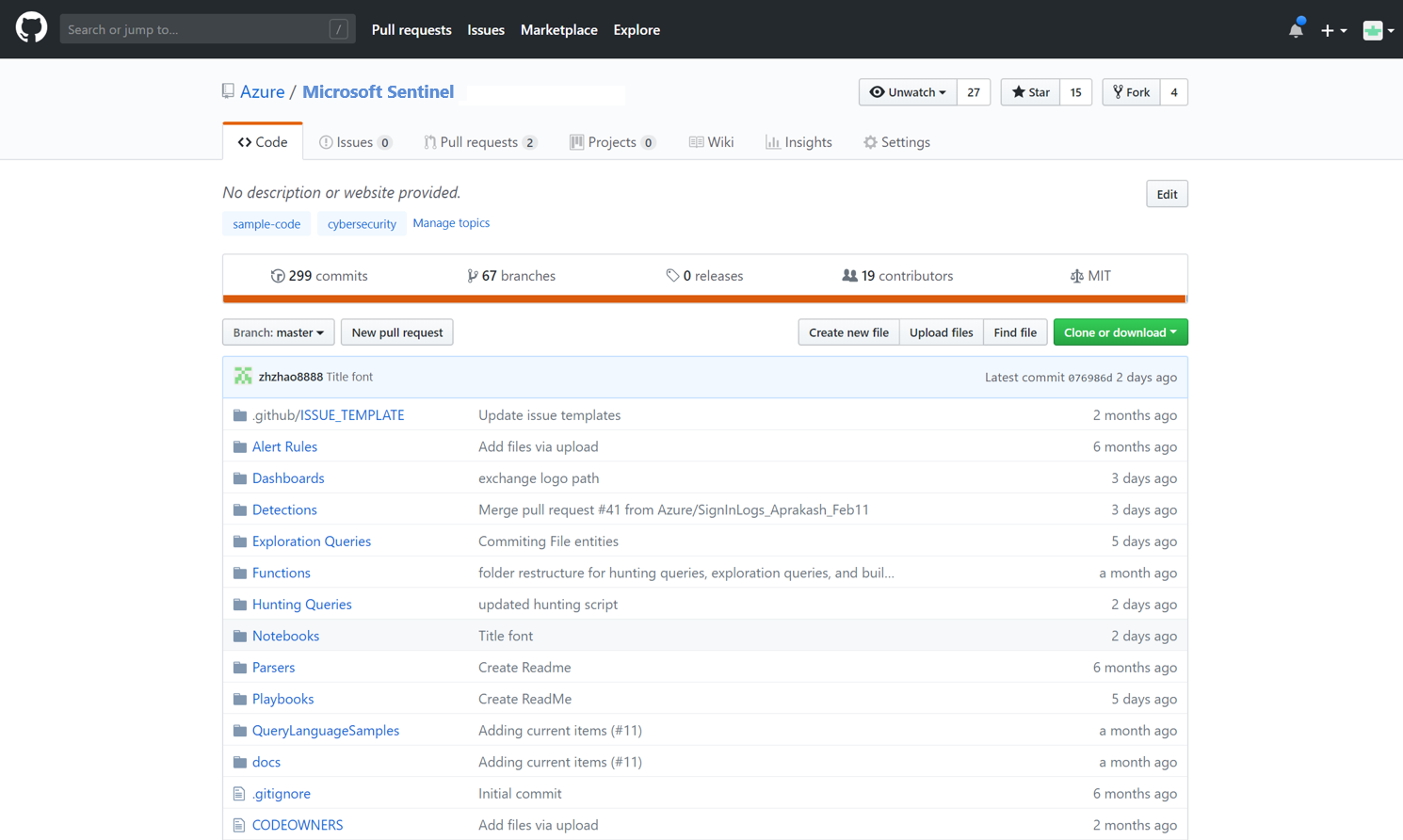

Herunterladen von Sicherheitsinhalten aus der Community

Die Microsoft Sentinel-Community ist eine hervorragende Ressource für die Bedrohungserkennung und Automatisierung. Unsere Microsoft-Sicherheitsexperten erstellen unter anderem neue Arbeitsmappen, Playbooks und Suchabfragen. Sie posten diese Inhaltselemente in der Community, damit Sie sie in Ihrer Umgebung verwenden können. Sie laden Beispielinhalte aus dem privaten GitHub-Repository der Community herunter, um benutzerdefinierte Arbeitsmappen, Suchabfragen, Notebooks und Playbooks für Microsoft Sentinel zu erstellen.

Nächste Schritte

- Für den Einstieg in Microsoft Sentinel benötigen Sie ein Microsoft Azure-Abonnement. Wenn Sie über kein Abonnement verfügen, können Sie sich für ein kostenloses Testabonnement registrieren.

- Hier erfahren Sie, wie Sie ein Onboarding Ihrer Daten in Microsoft Sentinel durchführen und Einblicke in Daten und potenzielle Bedrohungen erhalten.