Replizieren von lokalen Computern mit privaten Endpunkten

Mit Azure Site Recovery können Sie private Azure Private Link-Endpunkte für die Replikation Ihrer lokalen Computer in virtuelle Azure-Netzwerke verwenden. Der Zugriff auf einen Wiederherstellungstresor über private Endpunkte wird in allen kommerziellen Azure-Regionen und Azure Government-Regionen unterstützt.

Hinweis

Automatische Upgrades werden für private Endpunkte nicht unterstützt. Weitere Informationen

In diesem Tutorial lernen Sie, wie die folgenden Aufgaben ausgeführt werden:

- Erstellen eines Azure Backup Recovery Services-Tresors, um Ihre Computer zu schützen

- Aktivieren Sie eine verwaltete Identität für den Tresor. Gewähren Sie die für den Zugriff auf Speicherkonten erforderlichen Berechtigungen, um die Replikation des Datenverkehrs von lokalen zu Azure-Zielen zu aktivieren. Für Private Link-Zugriff auf den Tresor ist Speicherzugriff über eine verwaltete Identität erforderlich.

- Nehmen Sie die für private Endpunkte erforderlichen DNS-Änderungen vor.

- Erstellen und genehmigen Sie private Endpunkte für einen Tresor innerhalb eines virtuellen Netzwerks.

- Erstellen privater Endpunkte für Speicherkonten: Sie können nach Bedarf weiterhin öffentlichen Zugriff oder Firewallzugriff auf den Speicher zulassen. Das Erstellen eines privaten Endpunkts für den Speicherzugriff ist für Azure Site Recovery nicht erforderlich.

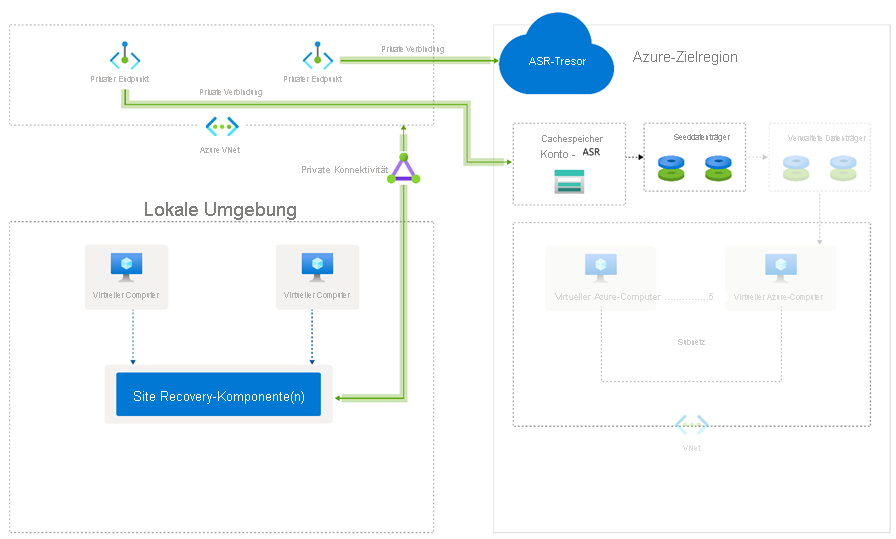

Auf der folgenden Abbildung sehen Sie den Replikationsworkflow für eine hybride Notfallwiederherstellung mit privaten Endpunkten. Private Endpunkte können nicht in Ihrem lokalen Netzwerk erstellt werden. Damit Sie private Links verwenden können, müssen Sie ein virtuelles Azure-Netzwerk (in diesem Artikel als Umgehungsnetzwerk bezeichnet) erstellen, private Konnektivität zwischen dem lokalen Netzwerk und dem Umgehungsnetzwerk einrichten und dann private Endpunkte im Umgehungsnetzwerk erstellen. Sie können eine beliebige Form privater Konnektivität wählen.

Voraussetzungen und Einschränkungen

Bevor Sie beginnen, beachten Sie Folgendes:

- Private Links werden ab Site Recovery 9.35 unterstützt.

- Private Endpunkte können nur für neue Recovery Services-Tresore erstellt werden, bei denen keine Elemente im Tresor registriert sind. Daher müssen Sie private Endpunkte erstellen, bevor dem Tresor Elemente hinzugefügt werden. Preisinformationen finden Sie unter Azure Private Link – Preise.

- Sobald ein privater Endpunkt für einen Tresor erstellt ist, wird der Tresor gesperrt. Der Zugriff ist nur über Netzwerke möglich, die über private Endpunkte verfügen.

- Microsoft Entra ID unterstützt derzeit keine privaten Endpunkte. Daher müssen Sie den ausgehenden Zugriff vom gesicherten virtuellen Azure-Netzwerk auf IP-Adressen und vollqualifizierte Domänennamen zulassen, die erforderlich sind, damit Microsoft Entra ID in einer Region verwendet werden kann. Sie können das Netzwerksicherheitsgruppen-Tag „Microsoft Entra ID“ und die Azure Firewall-Tags verwenden, um den Zugriff auf Microsoft Entra ID ggf. zuzulassen.

- In dem Umgehungsnetzwerk, in dem Ihr privater Endpunkt erstellt wird, sind fünf IP-Adressen erforderlich. Wenn Sie einen privaten Endpunkt für den Tresor erstellen, erstellt Site Recovery fünf private Links für den Zugriff auf die zugehörigen Microservices.

- Für die Konnektivität privater Endpunkte mit einem Cachespeicherkonto ist eine zusätzliche IP-Adresse im Umgehungsnetzwerk erforderlich. Sie können zwischen einem lokalen und Ihrem Speicherkontoendpunkt eine beliebige Konnektivitätsmethode verwenden. Sie können beispielsweise das Internet oder Microsoft Azure ExpressRoute verwenden. Das Einrichten eines privaten Links ist optional. Sie können private Endpunkte als Speicher nur für Speicherkonten des Typs „Universell v2“ erstellen. Unter Azure-Seitenblobs: Preise finden Sie Informationen zu den Preisen für die Datenübertragung für Speicherkonten des Typs „Universell v2“.

Hinweis

Beim Einrichten privater Endpunkte zum Schutz von VMware und physischen Computern müssen Sie MySQL manuell auf dem Konfigurationsserver installieren. Führen Sie die hier beschriebenen Schritte aus, um die manuelle Installation durchzuführen.

Zulässige URLs

Wenn Sie die private Verbindung mit modernisierter Benutzeroberfläche für VMware-VMs verwenden, ist für einige wenige Ressourcen öffentlicher Zugriff erforderlich. Im Folgenden sind alle URLs aufgeführt, die auf die Positivliste gesetzt werden müssen. Wenn eine proxybasierte Konfiguration verwendet wird, stellen Sie sicher, dass der Proxy beim Lookup der URLs alle empfangenen CNAME-Einträge auflöst.

| URL | Details |

|---|---|

| portal.azure.com | Navigieren Sie zum Azure-Portal. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

So melden Sie sich bei Ihrem Azure-Abonnement an. |

*.microsoftonline.com *.microsoftonline-p.com |

Erstellen von Microsoft Entra-Apps für die Kommunikation zwischen der Appliance und Azure Site Recovery. |

management.azure.com |

Wird für Azure Resource Manager Bereitstellungen und -Vorgänge verwendet. |

*.siterecovery.windowsazure.com |

Verwendet zum Herstellen einer Verbindung mit Site Recovery-Diensten. |

Stellen Sie sicher, dass die folgenden URLs zulässig und von der Azure Site Recovery-Replikationsappliance aus erreichbar sind, um kontinuierliche Konnektivität zu gewährleisten, wenn Sie die Replikation in einer Cloud für Regierungsbehörden ermöglichen:

| URL für Fairfax | URL für Mooncake | Details |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

So melden Sie sich bei Ihrem Azure-Abonnement an. |

*.portal.azure.us |

*.portal.azure.cn |

Navigieren Sie zum Azure-Portal. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Erstellen von Microsoft Entra-Apps, damit die Appliance mit dem Azure Site Recovery-Dienst kommunizieren kann. |

Erstellen und Verwenden privater Endpunkte für Site Recovery

In den folgenden Abschnitten werden die Schritte beschrieben, die Sie durchführen müssen, um private Endpunkte für Site Recovery in Ihren virtuellen Netzwerken zu erstellen und zu verwenden.

Hinweis

Sie sollten diese Schritte in der hier angezeigten Reihenfolge ausführen. Tun Sie dies nicht, können Sie private Endpunkte im Tresor möglicherweise nicht verwenden, und möglicherweise müssen Sie den Prozess mit einem neuen Tresor neu starten.

Erstellen eines Recovery Services-Tresors

Ein Recovery Services-Tresor enthält die Replikationsinformationen des Computers. Er wird verwendet, um Site Recovery-Vorgänge auszulösen. Weitere Informationen zum Erstellen eines Recovery Services-Tresors in der Azure-Region, in der Sie im Falle eines Notfalls ein Failover ausführen möchten, finden Sie unter Erstellen eines Recovery Services-Tresors.

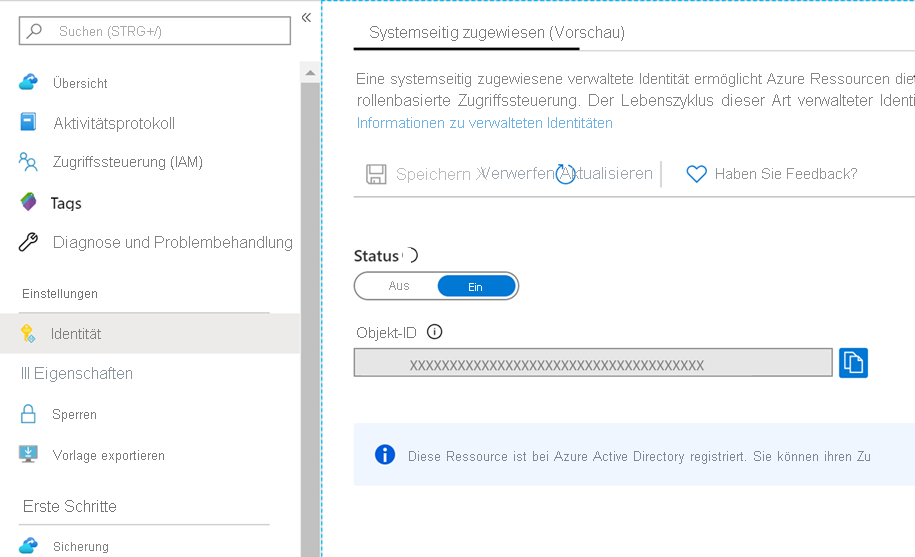

Aktivieren der verwalteten Identität für den Tresor

Eine verwaltete Identität ermöglicht es dem Tresor, auf Ihre Speicherkonten zuzugreifen. Je nach Szenario benötigt Site Recovery möglicherweise Zugriff auf das Zielspeicherkonto und die Cache- und Protokollspeicherkonten. Der Zugriff auf verwaltete Identitäten wird benötigt, wenn Sie den Private Link-Dienst für den Tresor verwenden.

Navigieren Sie zu Ihrem Recovery Services-Tresor. Klicken Sie unter Einstellungen auf Identität:

Ändern Sie den Status in Ein, und klicken Sie auf Speichern.

Eine Objekt-ID wird erzeugt. Der Tresor ist jetzt mit Microsoft Entra ID registriert.

Erstellen privater Endpunkte für den Recovery Services-Tresor

Sie benötigen einen privaten Endpunkt für den Tresor im Umgehungsnetzwerk, der zum Schutz der Computer im lokalen Quellnetzwerk dient. Sie können den privaten Endpunkt über das Private Link Center im Azure-Portal oder mit Azure PowerShell erstellen.

Führen Sie die folgenden Schritte aus, um einen privaten Endpunkt zu erstellen:

Klicken Sie im Azure-Portal auf Ressource erstellen.

Suchen Sie im Azure Marketplace nach Private Link.

Wählen Sie in den Suchergebnissen Private Link dann auf der Seite „Backup & Site Recovery“ die Option Erstellen aus.

Klicken Sie im linken Bereich auf Private Endpunkte. Wählen Sie auf der Seite Private Endpunkte die Option Erstellen aus, um mit der Erstellung eines privaten Endpunkts für Ihren Tresor zu beginnen:

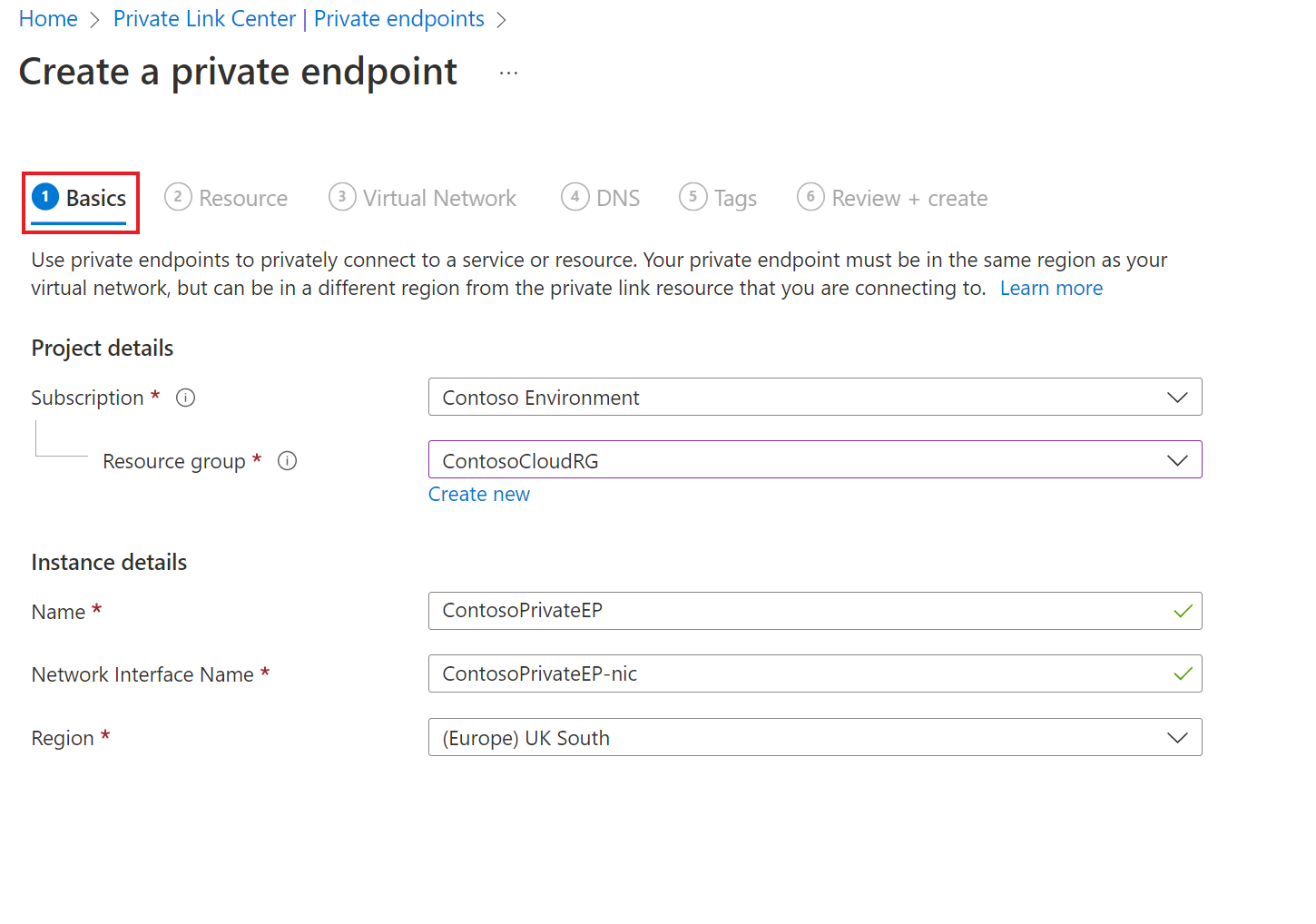

Führen Sie auf der Seite Privaten Endpunkt erstellen im Abschnitt Grundeinstellungen>Projektdetails folgende Schritte aus:

- Wählen Sie unter Abonnement die Option Contoso-Umgebung aus.

- Wählen Sie in Ressourcengruppe eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue. Beispiel: ContosoCloudRG.

Führen Sie auf der Seite Privaten Endpunkt erstellen im Abschnitt Grundeinstellungen>Instanzdetails folgende Schritte aus:

- Geben Sie unter Nameeinen Anzeigenamen ein, über den der Tresor identifiziert wird. Beispiel: ContosoPrivateEP.

- Der Name der Netzwerkschnittstelle wird basierend auf Ihrer Namensauswahl im vorherigen Schritt automatisch ausgefüllt.

- Verwenden Sie unter Region die Region aus, die Sie für Ihr Umgehungsnetzwerk verwendet haben. Beispiel: (Europa) Vereinigtes Königreich, Süden.

- Klicken Sie auf Weiter.

Führen Sie im Abschnitt Ressource die folgenden Schritte aus:

- Wählen Sie unter Verbindungsmethode die Option Verbindung mit einer Azure-Ressource in meinem Verzeichnis herstellen aus.

- Wählen Sie unter Abonnement die Option Contoso-Umgebung aus.

- Wählen Sie unter Ressourcentyp für Ihr ausgewähltes Abonnement Microsoft.RecoveryServices/vaults aus.

- Wählen Sie unter Ressource den Namen Ihres Recovery Services-Tresor aus.

- Wählen Sie als Untergeordnete Zielressource die Option Azure Site Recovery aus.

- Klicken Sie auf Weiter.

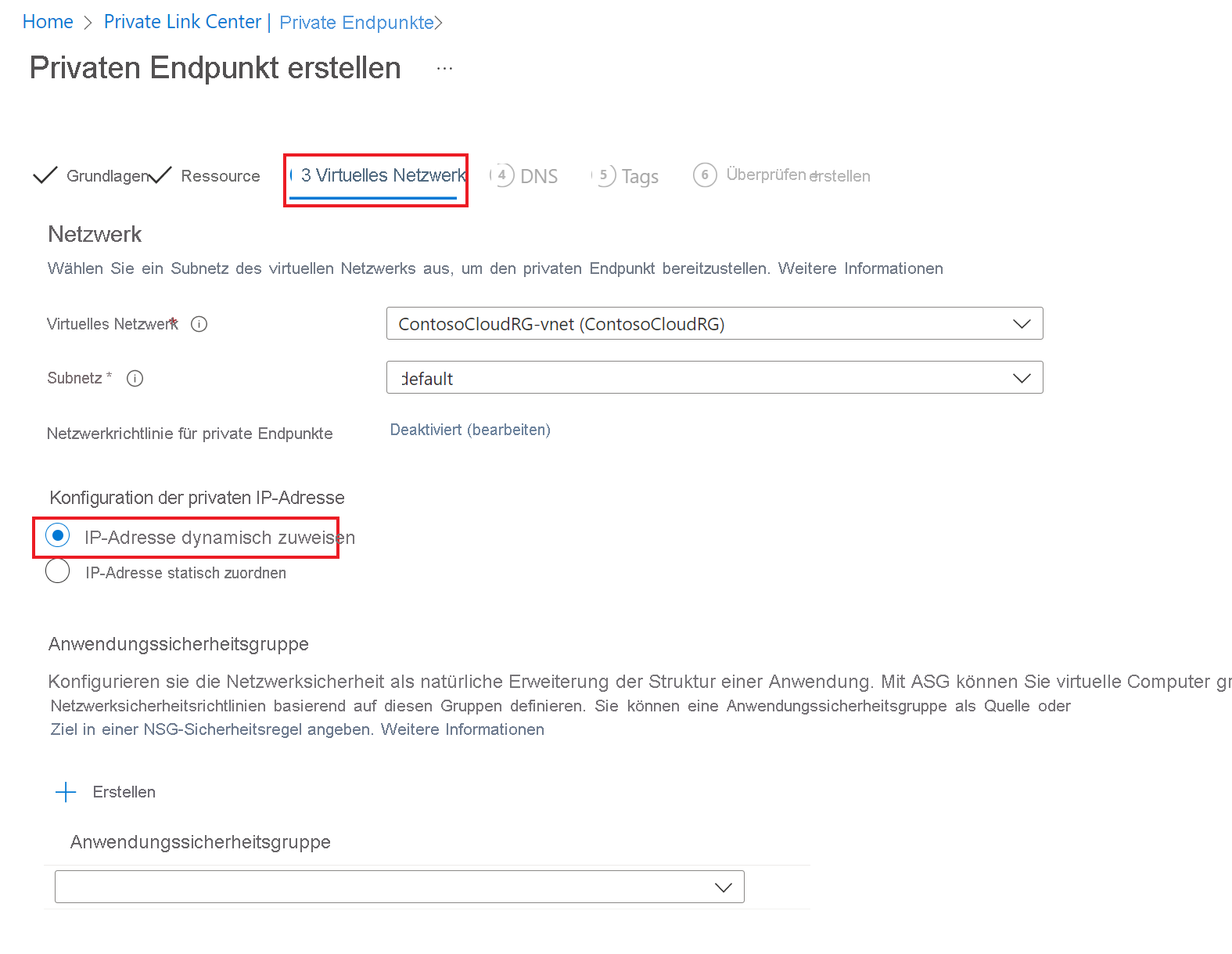

Führen Sie im Abschnitt Virtual Network die folgenden Schritte aus:

- Wählen Sie unter Virtuelles Netzwerk ein Umgehungsnetzwerk aus.

- Geben Sie unter Subnetz das Subnetz an, in dem der private Endpunkt erstellt werden soll.

- Behalten Sie unter Konfiguration der privaten IP-Adresse die Standardauswahl bei.

- Klicken Sie auf Weiter.

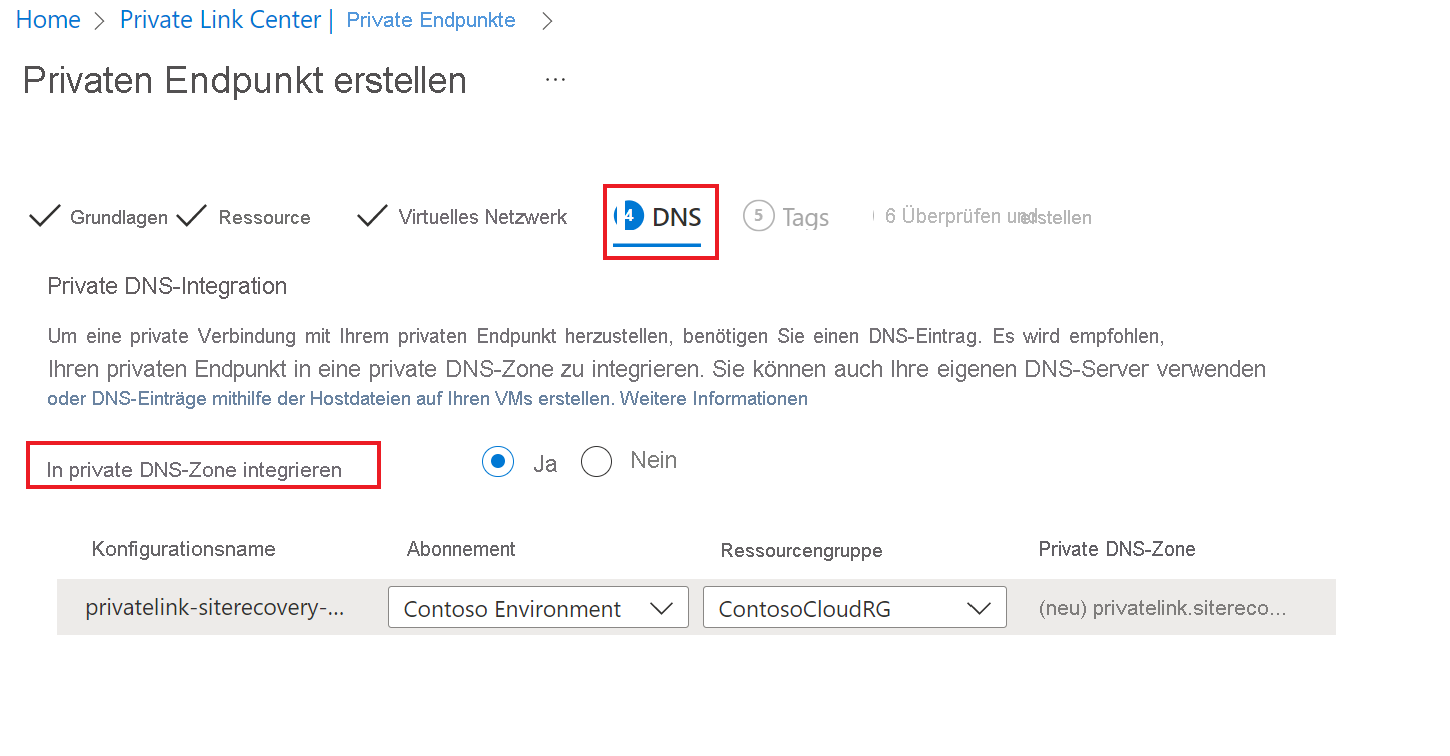

Führen Sie im Abschnitt DNS die folgenden Schritte aus:

- Aktivieren Sie die Integration mit einer privaten DNS-Zone, indem Sie auf Ja klicken.

Hinweis

Wenn Sie auf Ja klicken, wird die Zone automatisch mit dem Umgehungsnetzwerk verknüpft. Diese Aktion fügt außerdem die DNS-Einträge für die DNS-Auflösung der neuen IP-Adressen und vollqualifizierte Domänennamen hinzu, die für den privaten Endpunkt erstellt wurden.

- Wählen Sie eine vorhandene DNS-Zone aus, oder erstellen Sie eine neue.

Stellen Sie sicher, dass Sie für jeden neuen privaten Endpunkt, der eine Verbindung mit dem gleichen Tresor herstellt, eine neue DNS-Zone erstellen. Wenn Sie eine vorhandene private DNS-Zone auswählen, werden die vorherigen CNAME-Einträge überschrieben. Lesen Sie die Informationen unter Eigenschaften eines privaten Endpunkts, bevor Sie fortfahren.

Wenn Ihre Umgebung auf einem Hub-Spoke-Modell basiert, benötigen Sie nur einen privaten Endpunkt und eine private DNS-Zone für das gesamte Setup. Dies liegt daran, dass das Peering für alle virtuellen Netzwerke bereits aktiviert ist. Weitere Informationen finden Sie unter DNS-Konfiguration für private Azure-Endpunkte.

Befolgen Sie die Schritte unter Erstellen privater DNS-Zonen und manuelles Hinzufügen von DNS-Einträgen, um die private DNS-Zone manuell zu erstellen.

- Aktivieren Sie die Integration mit einer privaten DNS-Zone, indem Sie auf Ja klicken.

Im Abschnitt Tags können Sie Tags für Ihren privaten Endpunkt hinzufügen.

Überprüfen und erstellen Klicken Sie nach Abschluss der Validierung auf Erstellen, um den privaten Endpunkt zu erstellen.

Nachdem der private Endpunkt erstellt wurde, werden dem privaten Endpunkt fünf vollqualifizierte Domänennamen (FQDNs) hinzugefügt. Diese Links ermöglichen den Computern im lokalen Netzwerk über das Umgehungsnetzwerk den Zugriff auf alle erforderlichen Site Recovery-Microservices im Kontext des Tresors. Der gleiche private Endpunkt kann für den Schutz aller Azure-Computer im Umgehungsnetzwerk und in allen Netzwerken mit Peering verwendet werden.

Die fünf Domänennamen werden nach folgendem Muster formatiert:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

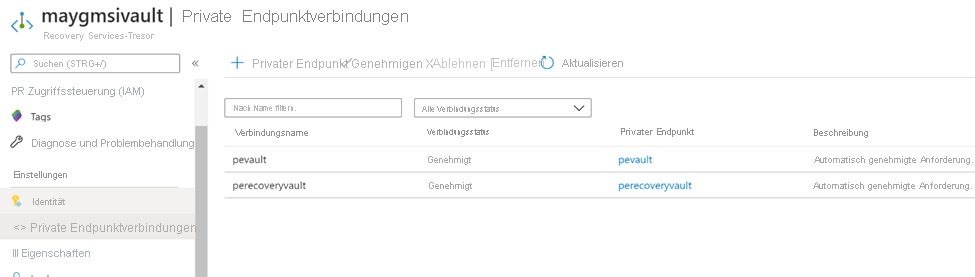

Genehmigen privater Endpunkte für Site Recovery

Wenn Sie den privaten Endpunkt erstellt und auch Besitzer des Recovery Services-Tresors sind, wird der zuvor erstellte private Endpunkt innerhalb weniger Minuten automatisch genehmigt. Andernfalls muss der Besitzer des Tresors den privaten Endpunkt genehmigen, bevor Sie diesen nutzen können. Navigieren Sie auf der Seite des Wiederherstellungstresors unter Einstellungen zu Verbindungen mit privatem Endpunkt, um eine angeforderte private Endpunktverbindung zu genehmigen oder zu verweigern.

Sie können zur privaten Endpunktressource wechseln, um den Status der Verbindung zu überprüfen, bevor Sie fortfahren:

(Optional) Erstellen privater Endpunkte für das Cachespeicherkonto

Es kann ein privater Endpunkt für Azure Storage verwendet werden. Das Erstellen privater Endpunkte für den Speicherzugriff ist für die Azure Site Recovery-Replikation optional. Wenn Sie einen privaten Speicherendpunkt erstellen, benötigen Sie einen privaten Endpunkt für das Cache- oder Protokollspeicherkonto in Ihrem virtuellen Umgehungsnetzwerk.

Hinweis

Auch wenn keine privaten Endpunkte im Speicherkonto aktiviert sind, wäre der Schutz erfolgreich. Der Replikationsdatenverkehr würde jedoch über das Internet zu den öffentlichen Endpunkten von Azure Site Recovery geleitet. Um sicherzustellen, dass der Replikationsdatenverkehr über private Links fließt, müssen private Endpunkte für das Speicherkonto aktiviert sein.

Hinweis

Private Speicherendpunkte können nur in Speicherkonten des Typs „Universell v2“ erstellt werden. Informationen zu den Preisen finden Sie unter Azure-Seitenblobs: Preise.

Befolgen Sie die Schritte unter Erstellen Ihres privaten Endpunkts, um ein Speicherkonto mit einem privaten Endpunkt zu erstellen. Klicken Sie unter In private DNS-Zone integrieren auf Ja. Wählen Sie eine vorhandene DNS-Zone aus, oder erstellen Sie eine neue.

Erteilen der erforderlichen Berechtigungen für den Tresor

Je nach Setup benötigen Sie ein oder mehrere Speicherkonten in der Azure-Zielregion. Erteilen Sie der verwalteten Identität als Nächstes die Berechtigungen für alle Cache- und Protokollspeicherkonten, die für Site Recovery erforderlich sind. In diesem Fall müssen Sie die erforderlichen Speicherkonten im Voraus erstellen.

Bevor Sie die Replikation virtueller Computer aktivieren, benötigt die verwaltete Identität des Tresors je nach Art des Speicherkontos folgende Rollenberechtigungen.

- Resource Manager-basierte Speicherkonten (Standard):

- Resource Manager-basierte Speicherkonten (Premium):

- Klassische Speicherkonten:

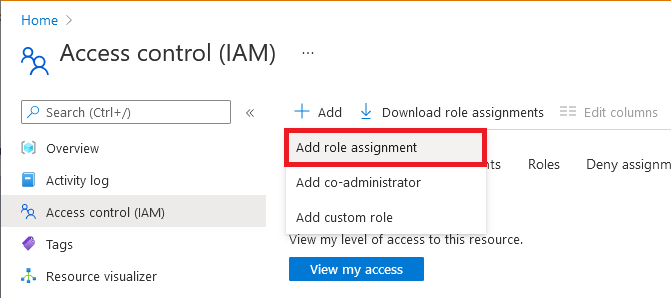

In den folgenden Schritten wird beschrieben, wie Sie Ihren Speicherkonten eine Rollenzuweisung hinzufügen. Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Navigieren Sie zum Speicherkonto.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen > Rollenzuweisung hinzufügen aus.

Wählen Sie auf der Registerkarte Rolle eine der Rollen aus, die am Anfang dieses Abschnitts aufgeführt sind.

Wählen Sie auf der Registerkarte Mitglieder die Option Verwaltete Identität und dann Mitglieder auswählen aus.

Wählen Sie Ihr Azure-Abonnement.

Wählen Sie Systemseitig zugewiesene verwaltete Identität aus, suchen Sie nach einem Tresor, und wählen Sie diesen aus.

Wählen Sie auf der Registerkarte Überprüfen und zuweisen die Option Überprüfen und zuweisen aus, um die Rolle zuzuweisen.

Zusätzlich zu diesen Berechtigungen müssen Sie auch den Zugriff auf vertrauenswürdige Microsoft-Dienste zulassen. Gehen Sie dazu folgendermaßen vor:

- Wechseln Sie zu Firewalls und virtuelle Netzwerke.

- Wählen Sie unter Ausnahmen die Option Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben aus.

Schützen Ihrer virtuellen Computer

Nach Abschluss der vorherigen Aufgaben fahren Sie mit der Einrichtung Ihrer lokalen Infrastruktur fort. Fahren Sie fort, indem Sie eine der folgenden Aufgaben erledigen:

Nach Abschluss der Einrichtung können Sie die Replikation für Ihre Quellcomputer aktivieren. Richten Sie die Infrastruktur erst ein, wenn die privaten Endpunkte für den Tresor im Umgehungsnetzwerk erstellt wurden.

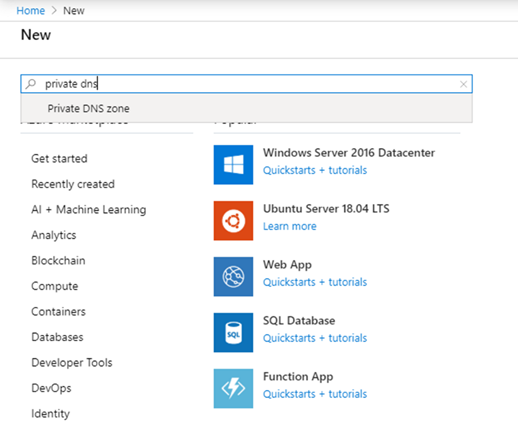

Erstellen privater DNS-Zonen und manuelles Hinzufügen von DNS-Einträgen

Wenn Sie die Option für die Integration mit privaten DNS-Zonen nicht bei der Erstellung des privaten Endpunkts für den Tresor ausgewählt haben, befolgen Sie die Schritte in diesem Abschnitt.

Erstellen Sie eine private DNS-Zone, damit der Site Recovery-Anbieter (für Hyper-V-Computer) oder der Prozessserver (für VMware- und physische Computer) vollqualifizierte Domänennamen für private Links in private IP-Adressen auflösen kann.

Erstellen Sie eine private DNS-Zone.

Suchen Sie auf der Suchleiste Alle Dienste nach Private DNS-Zone, und wählen Sie in den Ergebnissen Private DNS-Zone aus:

Klicken Sie auf der Seite Private DNS-Zonen auf die Schaltfläche Hinzufügen, um mit dem Erstellen einer neuen Zone zu beginnen.

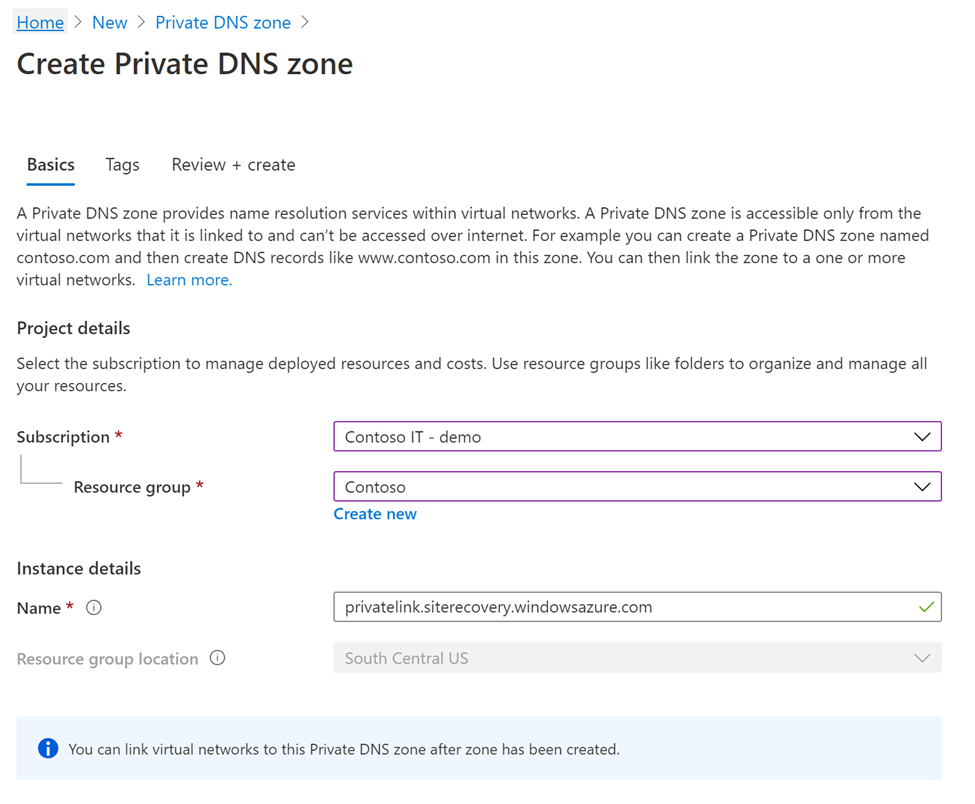

Geben Sie auf der Seite Private DNS-Zone erstellen die erforderlichen Details ein. Geben Sie als Name für die private DNS-Zone privatelink.siterecovery.windowsazure.com ein. Sie können eine beliebige Ressourcengruppe und ein beliebiges Abonnement auswählen.

Überprüfen und erstellen Sie die DNS-Zone anschließend über die Registerkarte Überprüfen + erstellen.

Wenn Sie eine modernisierte Architektur für den Schutz von VMware-Computern oder physischen Computern verwenden, stellen Sie sicher, eine weitere private DNS-Zone für privatelink.prod.migration.windowsazure.com zu erstellen. Dieser Endpunkt wird von Site Recovery verwendet, um die Ermittlung der lokalen Umgebung durchzuführen.

Wichtig

Fügen Sie für Azure Gov-Benutzer

privatelink.prod.migration.windowsazure.usin der DNS-Zone hinzu.

Führen Sie die folgenden Schritte aus, um die private DNS-Zone mit Ihrem virtuellen Netzwerk zu verknüpfen:

Wechseln Sie zu der privaten DNS-Zone, die Sie im vorherigen Schritt erstellt haben, und navigieren Sie dann auf der linken Seite zu VNET-Verknüpfungen. Wählen Sie Hinzufügen.

Geben Sie die erforderlichen Details ein. Wählen Sie in den Listen Abonnement und Virtuelles Netzwerk die Details aus, die dem Umgehungsnetzwerk entsprechen. Behalten Sie für die übrigen Felder den Standardwert bei.

Fügen Sie DNS-Einträge hinzu.

Sobald Sie die erforderliche private DNS-Zone und den privaten Endpunkt erstellt haben, müssen Sie Ihrer DNS-Zone DNS-Einträge hinzufügen.

Hinweis

Wenn Sie eine benutzerdefinierte private DNS-Zone verwenden, sollten Sie dafür sorgen, ähnliche Einträge zu erstellen. Sehen Sie sich dazu den folgenden Schritt an.

In diesem Schritt müssen Sie Einträge für die einzelnen FQDNs in Ihrem privaten Endpunkt in Ihrer privaten DNS-Zone vornehmen.

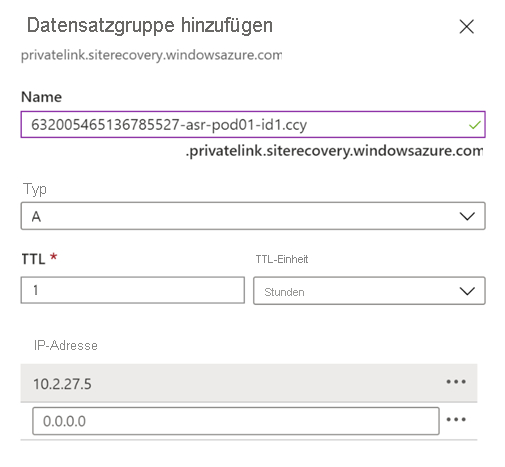

Wechseln Sie zu Ihrer privaten DNS-Zone, und navigieren Sie im linken Bereich zu Übersicht. Klicken Sie dort auf Datensatzgruppe, um mit dem Hinzufügen von Einträgen zu beginnen.

Fügen Sie auf der Seite Datensatzgruppe hinzufügen für jeden vollqualifizierten Domänennamen und jede private IP-Adresse einen A-Eintrag hinzu. Die Liste der vollqualifizierten Domänennamen und IP-Adressen finden Sie auf der Seite Privater Endpunkt unter Übersicht. Wie im nachstehenden Screenshot veranschaulicht wird, wird der erste vollqualifizierte Domänenname aus dem privaten Endpunkt der in der privaten DNS-Zone festgelegten Datensatzgruppe hinzugefügt.

Diese vollqualifizierten Domänennamen entsprechen folgendem Muster:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Nächste Schritte

Sie haben Ihre privaten Endpunkte jetzt erfolgreich für die Replikation virtueller Computer aktiviert. Weitere Informationen finden Sie in den folgenden Artikeln: