Warnungsrichtlinien in Microsoft 365

Sie können Warnungsrichtlinien und die warnungs-Dashboard im Microsoft Purview-Complianceportal- oder Microsoft Defender-Portal verwenden, um Warnungsrichtlinien zu erstellen und dann die Warnungen anzuzeigen, die generiert werden, wenn Benutzer Aktivitäten ausführen, die den Bedingungen einer Warnungsrichtlinie entsprechen. Es gibt mehrere Standardwarnungsrichtlinien, mit denen Sie Aktivitäten wie das Zuweisen von Administratorberechtigungen in Exchange Online, Schadsoftwareangriffe, Phishingkampagnen und ungewöhnliche Ebenen von Dateilöschungen und externer Freigabe überwachen können.

Tipp

Eine Liste und Beschreibung der verfügbaren Warnungsrichtlinien finden Sie im Abschnitt Standardwarnungsrichtlinien in diesem Artikel.

Mit Warnungsrichtlinien können Sie die von einer Richtlinie ausgelösten Warnungen kategorisieren, die Richtlinie auf alle Benutzer in Ihrer Organisation anwenden, einen Schwellenwert für das Auslösen einer Warnung festlegen und entscheiden, ob Sie E-Mail-Benachrichtigungen erhalten möchten, wenn Warnungen ausgelöst werden. Es gibt auch eine Seite Warnungen, auf der Sie Warnungen anzeigen und filtern, eine Warnung status festlegen können, um Sie bei der Verwaltung von Warnungen zu unterstützen, und dann Warnungen schließen können, nachdem Sie den zugrunde liegenden Incident behoben oder behoben haben.

Hinweis

Warnungsrichtlinien sind in den folgenden Organisationen verfügbar:

- Microsoft 365 Enterprise.

- Office 365 Enterprise.

- Office 365 U.S. Government E1/F1/G1, E3/F3/G3 oder E5/G5.

Erweiterte Funktionen sind nur in den folgenden Organisationen verfügbar:

- E5/G5.

- E1/F1/G1 oder E3/F3/G3 und eines der folgenden Add-On-Abonnements:

- Microsoft Defender for Office 365 Plan 2.

- Microsoft 365 E5 Compliance.

- E5 eDiscovery- und Audit-Add-On.

Erweiterte Funktionen, die E5/G5 oder ein Add-On-Abonnement erfordern, werden in diesem Artikel hervorgehoben.

Warnungsrichtlinien sind in US-Regierungsbehörden (Office 365 GCC, GCC High und DoD) verfügbar.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Funktionsweise von Warnungsrichtlinien

Hier finden Sie einen schnellen Überblick über die Funktionsweise von Warnungsrichtlinien und die Warnungen, die ausgelöst werden, wenn benutzer- oder administratoraktivitäten den Bedingungen einer Warnungsrichtlinie entsprechen.

Ein Administrator in Ihrem organization erstellt, konfiguriert und aktiviert eine Warnungsrichtlinie mithilfe der Seite Warnungsrichtlinien im Complianceportal oder im Microsoft Defender-Portal. Sie können Warnungsrichtlinien auch mithilfe des Cmdlets New-ProtectionAlert in Security & Compliance PowerShell erstellen.

Zum Erstellen von Warnungsrichtlinien muss Ihnen im Complianceportal oder im Defender-Portal die Rolle Warnungen verwalten oder Organisationskonfiguration zugewiesen sein.

Hinweis

Es dauert bis zu 24 Stunden nach dem Erstellen oder Aktualisieren einer Warnungsrichtlinie, bis Warnungen durch die Richtlinie ausgelöst werden können. Dies liegt daran, dass die Richtlinie mit der Warnungserkennungs-Engine synchronisiert werden muss.

Ein Benutzer führt eine Aktivität aus, die den Bedingungen einer Warnungsrichtlinie entspricht. Im Falle von Schadsoftwareangriffen lösen infizierte E-Mail-Nachrichten, die an Benutzer in Ihrer organization eine Warnung aus.

Microsoft 365 generiert eine Warnung, die auf der Seite Warnungen im Complianceportal oder im Defender-Portal angezeigt wird. Wenn E-Mail-Benachrichtigungen für die Warnungsrichtlinie aktiviert sind, sendet Microsoft eine Benachrichtigung an eine Liste von Empfängern. Die Warnungen, die ein Administrator oder andere Benutzer auf der Seite Warnungen sehen können, werden durch die dem Benutzer zugewiesenen Rollen bestimmt. Weitere Informationen finden Sie unter RBAC-Berechtigungen, die zum Anzeigen von Warnungen erforderlich sind.

Ein Administrator verwaltet Warnungen im Microsoft Purview-Complianceportal. Die Verwaltung von Warnungen besteht aus dem Zuweisen einer Warnung status, um jede Untersuchung nachzuverfolgen und zu verwalten.

Warnungsrichtlinieneinstellungen

Eine Warnungsrichtlinie besteht aus einer Reihe von Regeln und Bedingungen, in denen Folgendes definiert wird: die Benutzer- oder Administratoraktivität, für die eine Warnung generiert wird; eine Liste der Benutzer, für die die Warnung ausgelöst wird, wenn sie die Aktivität ausführen; und der Schwellenwert, der festlegt, wie oft die Aktivität erfolgen muss, bevor eine Warnung ausgelöst wird. Außerdem kategorisieren Sie die Richtlinie und weisen ihr einen Schweregrad zu. Diese beiden Einstellungen helfen Ihnen beim Verwalten von Warnungsrichtlinien (und der Warnungen, die ausgelöst werden, wenn die Richtlinienbedingungen übereinstimmen), da Sie nach diesen Einstellungen filtern können, wenn Sie Richtlinien verwalten und Warnungen im Microsoft Purview-Complianceportal anzeigen. Sie können z. B. Warnungen anzeigen, die den Bedingungen derselben Kategorie entsprechen, oder Warnungen mit demselben Schweregrad anzeigen.

So zeigen Sie Warnungsrichtlinien an und erstellen sie:

Microsoft Purview-Complianceportal:

Wechseln Sie zum Complianceportal, und wählen SierichtlinienWarnungswarnungsrichtlinien> aus>.

Microsoft Defender Portal:

Wechseln Sie zum Microsoft Defender-Portal, und wählen Sie unter Email & Zusammenarbeitdie Option Richtlinien & Regeln>Warnungsrichtlinie aus. Oder wechseln Sie direkt zu https://security.microsoft.com/alertpolicies.

Hinweis

Ihnen muss die Rolle View-Only Warnungen verwalten zugewiesen sein, um Warnungsrichtlinien im Microsoft Purview-Complianceportal oder im Microsoft Defender-Portal anzuzeigen. Ihnen muss die Rolle Warnungen verwalten zugewiesen sein, um Warnungsrichtlinien zu erstellen und zu bearbeiten. Weitere Informationen finden Sie unter Berechtigungen im Microsoft Purview-Complianceportal.

Eine Warnungsrichtlinie besteht aus den folgenden Einstellungen und Bedingungen.

Aktivität, die von der Warnung nachverfolgt wird. Sie erstellen eine Richtlinie zum Nachverfolgen einer Aktivität oder in einigen Fällen einiger verwandter Aktivitäten, z. B. zum Freigeben einer Datei für einen externen Benutzer, indem Sie sie freigeben, Zugriffsberechtigungen zuweisen oder einen anonymen Link erstellen. Wenn ein Benutzer die in der Richtlinie definierte Aktivität ausführt, wird entsprechend den Einstellungen der Warnungsschwellenwerte eine Warnung ausgelöst.

Hinweis

Welche Aktivitäten Sie nachverfolgen können, hängt von der Office 365 Enterprise Ihres organization oder Office 365 Plan der US-Regierung ab. Im Allgemeinen erfordern Aktivitäten im Zusammenhang mit Schadsoftwarekampagnen und Phishingangriffen ein E5/G5-Abonnement oder ein E1/F1/G1- oder E3/F3/G3-Abonnement mit einem Defender for Office 365 Plan 2-Add-On-Abonnement.

Aktivitätsbedingungen. Für die meisten Aktivitäten können Sie zusätzliche Bedingungen definieren, die erfüllt sein müssen, um eine Warnung auszulösen. Häufige Bedingungen sind IP-Adressen (sodass eine Warnung ausgelöst wird, wenn der Benutzer die Aktivität auf einem Computer mit einer bestimmten IP-Adresse oder innerhalb eines IP-Adressbereichs ausführt), ob eine Warnung ausgelöst wird, wenn ein bestimmter Benutzer oder Benutzer diese Aktivität ausführt, und ob die Aktivität für einen bestimmten Dateinamen oder eine BESTIMMTE URL ausgeführt wird. Sie können auch eine Bedingung konfigurieren, die eine Warnung auslöst, wenn die Aktivität von einem beliebigen Benutzer in Ihrem organization ausgeführt wird. Die verfügbaren Bedingungen hängen von der ausgewählten Aktivität ab.

Sie können Benutzertags auch als Bedingung einer Warnungsrichtlinie definieren. Dies führt dazu, dass die von der Richtlinie ausgelösten Warnungen den Kontext des betroffenen Benutzers einschließen. Sie können Systembenutzertags oder benutzerdefinierte Benutzertags verwenden. Weitere Informationen finden Sie unter Benutzertags in Microsoft Defender for Office 365.

Wenn die Warnung ausgelöst wird. Sie können eine Einstellung konfigurieren, die definiert, wie oft eine Aktivität auftreten kann, bevor eine Warnung ausgelöst wird. Auf diese Weise können Sie eine Richtlinie einrichten, um jedes Mal eine Warnung zu generieren, wenn eine Aktivität den Richtlinienbedingungen entspricht, wenn ein bestimmter Schwellenwert überschritten wird oder wenn das Auftreten der Aktivität, die von der Warnung nachverfolgt wird, für Ihre organization ungewöhnlich ist.

Wenn Sie die Einstellung basierend auf ungewöhnlichen Aktivitäten auswählen, legt Microsoft einen Baselinewert fest, der die normale Häufigkeit für die ausgewählte Aktivität definiert. Die Erstellung dieser Baseline dauert bis zu sieben Tage, während derer keine Warnungen generiert werden. Nachdem die Baseline eingerichtet wurde, wird eine Warnung ausgelöst, wenn die Häufigkeit der von der Warnungsrichtlinie nachverfolgten Aktivität den Baselinewert erheblich überschreitet. Für überwachungsbezogene Aktivitäten (z. B. Datei- und Ordneraktivitäten) können Sie eine Baseline basierend auf einem einzelnen Benutzer oder basierend auf allen Benutzern in Ihrem organization einrichten. Für Aktivitäten im Zusammenhang mit Schadsoftware können Sie eine Baseline basierend auf einer einzelnen Schadsoftwarefamilie, einem einzelnen Empfänger oder allen Nachrichten in Ihrem organization.

Hinweis

Die Möglichkeit, Warnungsrichtlinien basierend auf einem Schwellenwert oder basierend auf ungewöhnlichen Aktivitäten zu konfigurieren, erfordert ein E5/G5-Abonnement oder ein E1/F1/G1- oder E3/F3/G3-Abonnement mit einem Microsoft Defender for Office 365 P2-, Microsoft 365 E5 Compliance- oder Microsoft 365 eDiscovery- und Überwachungs-Add-On-Abonnement. Organisationen mit einem E1/F1/G1- und E3/F3/G3-Abonnement können nur Warnungsrichtlinien erstellen, bei denen bei jeder Aktivität eine Warnung ausgelöst wird.

Warnungskategorie. Um die Nachverfolgung und Verwaltung der von einer Richtlinie generierten Warnungen zu unterstützen, können Sie einer Richtlinie eine der folgenden Kategorien zuweisen.

- Verhinderung von Datenverlust

- Informationsverwaltung

- Nachrichtenübermittlung

- Berechtigungen

- Bedrohungsverwaltung

- Sonstige

Wenn eine Aktivität auftritt, die den Bedingungen der Warnungsrichtlinie entspricht, wird die generierte Warnung mit der in dieser Einstellung definierten Kategorie gekennzeichnet. Auf diese Weise können Sie Warnungen mit der gleichen Kategorieeinstellung auf der Seite Warnungen im Microsoft Purview-Portal nachverfolgen und verwalten, da Sie Warnungen nach Kategorie sortieren und filtern können.

Warnungsschweregrad. Ähnlich wie bei der Warnungskategorie weisen Sie Warnungsrichtlinien ein Schweregrad-Attribut (Niedrig, Mittel, Hoch oder Information) zu. Tritt eine Aktivität auf, die den Bedingungen der Warnungsrichtlinie entspricht, wird die generierte Warnung, ähnlich wie mit der Warnungskategorie, mit dem Schweregrad markiert, der für die Warnungsrichtlinie festgelegt ist. Auch hier können Sie Warnungen nachverfolgen und verwalten, die auf der Seite Warnungen die gleiche Einstellung für den Schweregrad aufweisen. Beispielsweise können Sie die Liste der Warnungen so filtern, dass nur Warnungen mit einem hohen Schweregrad angezeigt werden.

Tipp

Erwägen Sie beim Einrichten einer Warnungsrichtlinie, Aktivitäten einen höheren Schweregrad zuzuweisen, die zu schwerwiegenden negativen Folgen führen können, z. B. erkennung von Schadsoftware nach der Übermittlung an Benutzer, Anzeigen vertraulicher oder klassifizierter Daten, Freigeben von Daten für externe Benutzer oder andere Aktivitäten, die zu Datenverlusten oder Sicherheitsbedrohungen führen können. Dies kann Ihnen helfen, Warnungen und die Aktionen zu priorisieren, die Sie ergreifen, um die zugrunde liegenden Ursachen zu untersuchen und zu beheben.

Automatisierte Untersuchungen. Einige Warnungen lösen automatisierte Untersuchungen aus, um potenzielle Bedrohungen und Risiken zu identifizieren, die eine Korrektur oder Entschärfung erfordern. In den meisten Fällen werden diese Warnungen durch die Erkennung schädlicher E-Mails oder Aktivitäten ausgelöst, aber in einigen Fällen werden die Warnungen durch Administratoraktionen im Sicherheitsportal ausgelöst. Weitere Informationen zu automatisierten Untersuchungen finden Sie unter Automatisierte Untersuchung und Reaktion (Air) in Microsoft Defender for Office 365.

Email Benachrichtigungen. Sie können die Richtlinie so einrichten, dass E-Mail-Benachrichtigungen an eine Liste von Benutzern gesendet (oder nicht gesendet) werden, wenn eine Warnung ausgelöst wird. Sie können auch ein tägliches Benachrichtigungslimit festlegen, sodass an diesem Tag keine weiteren Benachrichtigungen mehr gesendet werden, sobald die maximale Anzahl von Benachrichtigungen erreicht wurde. Zusätzlich zu E-Mail-Benachrichtigungen können Sie oder andere Administratoren die Warnungen anzeigen, die von einer Richtlinie ausgelöst werden, auf der Seite Warnungen . Erwägen Sie die Aktivierung von E-Mail-Benachrichtigungen für Warnungsrichtlinien einer bestimmten Kategorie oder einer Einstellung mit einem höheren Schweregrad.

Standardwarnungsrichtlinien

Microsoft bietet integrierte Warnungsrichtlinien, die dabei helfen, Missbrauch von Exchange-Administratorberechtigungen, Schadsoftwareaktivitäten, potenzielle externe und interne Bedrohungen sowie Informationsgovernancerisiken zu identifizieren. Auf der Seite Warnungsrichtlinien sind die Namen dieser integrierten Richtlinien fett formatiert, und der Richtlinientyp ist als System definiert. Diese Richtlinien sind standardmäßig aktiviert. Sie können diese Richtlinien deaktivieren (oder wieder aktivieren), eine Liste der Empfänger einrichten, an die E-Mail-Benachrichtigungen gesendet werden sollen, und ein tägliches Benachrichtigungslimit festlegen. Die anderen Einstellungen für diese Richtlinien können nicht bearbeitet werden.

In den folgenden Tabellen sind die verfügbaren Standardwarnungsrichtlinien und die Kategorie aufgeführt und beschrieben, der jede Richtlinie zugewiesen ist. Die Kategorie wird verwendet, um zu bestimmen, welche Warnungen ein Benutzer auf der Seite Warnungen anzeigen kann. Weitere Informationen finden Sie unter RBAC-Berechtigungen, die zum Anzeigen von Warnungen erforderlich sind.

In den Tabellen sind auch die Office 365 Enterprise und Office 365 US-Regierungsplan angegeben, die für jeden plan erforderlich sind. Einige Standardwarnungsrichtlinien sind verfügbar, wenn Ihr organization zusätzlich zu einem E1/F1/G1- oder E3/F3/G3-Abonnement über das entsprechende Add-On-Abonnement verfügt.

Hinweis

Die ungewöhnliche Aktivität, die von einigen der integrierten Richtlinien überwacht wird, basiert auf demselben Prozess wie die zuvor beschriebene Einstellung des Warnungsschwellenwerts. Microsoft legt einen Baselinewert fest, der die normale Häufigkeit für "normale" Aktivitäten definiert. Warnungen werden dann ausgelöst, wenn die Häufigkeit der von der integrierten Warnungsrichtlinie nachverfolgten Aktivitäten den Baselinewert erheblich überschreitet.

Informationsgovernancewarnungsrichtlinien

Hinweis

Die Warnungsrichtlinien in diesem Abschnitt werden derzeit aufgrund von Kundenfeedback als falsch positive Ergebnisse als veraltet gekennzeichnet. Um die Funktionalität dieser Warnungsrichtlinien beizubehalten, können Sie benutzerdefinierte Warnungsrichtlinien mit den gleichen Einstellungen erstellen.

| Name | Beschreibung | Severity | Automatisierte Untersuchung | Abonnement |

|---|---|---|---|---|

| Ungewöhnliches Volumen externer Dateifreigaben | Generiert eine Warnung, wenn eine ungewöhnlich große Anzahl von Dateien in SharePoint oder OneDrive für Benutzer außerhalb Ihrer organization freigegeben wird. | Mittel | Nein | E5/G5 oder Defender for Office 365 Plan 2-Add-On-Abonnement. |

Richtlinien für Nachrichtenflusswarnungen

| Name | Beschreibung | Severity | Automatisierte Untersuchung | Erforderliches Abonnement |

|---|---|---|---|---|

| Nachrichten wurden verzögert | Generiert eine Warnung, wenn Microsoft mithilfe eines Connectors keine E-Mail-Nachrichten an Ihre lokale organization oder einen Partnerserver übermitteln kann. In diesem Fall wird die Nachricht in Office 365 in die Warteschlange gestellt. Diese Warnung wird ausgelöst, wenn mehr als 2.000 Nachrichten mehr als eine Stunde lang in die Warteschlange eingereiht wurden. | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| "Reply-All Storm" erkannt | Diese Warnung wird ausgelöst, wenn ein "Reply-All"-Storm erkannt wird und mindestens eine Antwort an den E-Mail-Thread blockiert wurde. Weitere Informationen finden Sie im Bericht "Reply-all storm protection". | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

Berechtigungswarnungsrichtlinien

| Name | Beschreibung | Severity | Automatisierte Untersuchung | Erforderliches Abonnement |

|---|---|---|---|---|

| Erhöhung der Exchange-Administratorrechte | Generiert eine Warnung, wenn einer Person Administratorberechtigungen in Ihrem Exchange Online organization zugewiesen sind. Beispielsweise, wenn ein Benutzer der Rollengruppe "Organisationsverwaltung" in Exchange Online hinzugefügt wird. | Niedrig | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

Warnungsrichtlinien für die Bedrohungsverwaltung

| Name | Beschreibung | Severity | Automatisierte Untersuchung | Erforderliches Abonnement |

|---|---|---|---|---|

| Ein potenziell schädlicher URL-Klick wurde erkannt. | Generiert eine Warnung, wenn ein Benutzer, der durch sichere Links in Ihrem organization geschützt ist, auf einen schädlichen Link klickt. Diese Warnung wird generiert, wenn ein Benutzer auf einen Link klickt und dieses Ereignis eine URL-Bewertungsänderungsidentifikation durch Microsoft Defender for Office 365 auslöst. Außerdem wird überprüft, ob in den letzten 48 Stunden nach dem Erkennen der schädlichen URL-Bewertung geklickt wurde, und es werden Warnungen für die Klicks generiert, die im 48-Stunden-Zeitrahmen für diesen schädlichen Link aufgetreten sind. Diese Warnung löst automatisch eine automatisierte Untersuchung und Reaktion in Defender for Office 365 Plan 2 aus. Weitere Informationen zu Ereignissen, die diese Warnung auslösen, finden Sie unter Einrichten von Richtlinien für sichere Links. | Hoch | Ja | E5/G5 oder Defender for Office 365 Plan 2-Add-On-Abonnement. |

| Ein Eintrag für die Liste der zulässigen Mandantensperren wurde als böswillig erkannt. | Generiert eine Warnung, wenn Microsoft feststellt, dass die Administratorübermittlung, die einem Zulassungseintrag in der Zulassungs-/Sperrliste des Mandanten entspricht, als bösartig eingestuft wird. Dieses Ereignis wird ausgelöst, sobald die Übermittlung von Microsoft analysiert wurde. Der Zulassungseintrag bleibt für die festgelegte Dauer bestehen. Weitere Informationen zu Ereignissen, die diese Warnung auslösen, finden Sie unter Verwalten der Zulassungs-/Sperrliste für Mandanten. |

Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Ein Benutzer, der auf eine potenziell schädliche URL geklickt hat | Generiert eine Warnung, wenn ein Benutzer, der durch sichere Links in Ihrem organization geschützt ist, auf einen schädlichen Link klickt. Dieses Ereignis wird ausgelöst, wenn der Benutzer auf eine URL klickt (die als bösartig oder ausstehende Überprüfung identifiziert wird) und die Warnseite für sichere Links überschreibt (basierend auf der Microsoft 365 Business-Richtlinie für sichere Links Ihres organization), um mit der gehosteten URL-Seite bzw. dem Inhalt fortzufahren. Diese Warnung löst automatisch eine automatisierte Untersuchung und Reaktion in Defender for Office 365 Plan 2 aus. Weitere Informationen zu Ereignissen, die diese Warnung auslösen, finden Sie unter Einrichten von Richtlinien für sichere Links. | Hoch | Ja | E5/G5 oder Defender for Office 365 Plan 2-Add-On-Abonnement. |

| Admin Übermittlungsergebnis abgeschlossen | Generiert eine Warnung, wenn eine Admin Übermittlung das erneute Scannen der übermittelten Entität abgeschlossen hat. Eine Warnung wird jedes Mal ausgelöst, wenn ein Ergebnis der erneuten Überprüfung aus einer Admin-Übermittlung gerendert wird. Diese Warnungen sollen Sie daran erinnern, die Ergebnisse früherer Übermittlungen zu überprüfen, vom Benutzer gemeldete Nachrichten zu übermitteln, um die neuesten Richtlinienüberprüfungen zu erhalten und Bewertungen erneut zu überprüfen, und Ihnen zu helfen, festzustellen, ob die Filterrichtlinien in Ihrem organization die beabsichtigten Auswirkungen haben. |

Zur Information | Nein | E1/F1, E3/F3 oder E5 |

| Admin ausgelöste manuelle Untersuchung von E-Mails | Generiert eine Warnung, wenn ein Administrator die manuelle Untersuchung einer E-Mail von Threat Explorer auslöst. Weitere Informationen finden Sie unter Beispiel: Ein Sicherheitsadministrator löst eine Untersuchung von Threat Explorer aus. Diese Warnung benachrichtigt Ihre organization, dass die Untersuchung gestartet wurde. Die Warnung enthält Informationen darüber, wer sie ausgelöst hat, und enthält einen Link zur Untersuchung. |

Zur Information | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Admin ausgelöste Untersuchung der Benutzerkompromittierung | Generiert eine Warnung, wenn ein Administrator die manuelle Untersuchung der Benutzerkompromittierung eines E-Mail-Absenders oder Empfängers von Threat Explorer auslöst. Weitere Informationen finden Sie unter Beispiel: Ein Sicherheitsadministrator löst eine Untersuchung von Threat Explorer aus, die die entsprechende manuelle Auslösung einer Untersuchung für eine E-Mail zeigt. Diese Warnung benachrichtigt Ihre organization, dass die Untersuchung der Benutzerkompromittierung gestartet wurde. Die Warnung enthält Informationen darüber, wer sie ausgelöst hat, und enthält einen Link zur Untersuchung. |

Mittel | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Erstellung einer Weiterleitungs-/Umleitungsregel | Generiert eine Warnung, wenn eine Person in Ihrem organization eine Posteingangsregel für ihr Postfach erstellt, die Nachrichten an ein anderes E-Mail-Konto weiterleitet oder umleitet. Diese Richtlinie verfolgt nur Posteingangsregeln nach, die mit Outlook im Web (früher als Outlook Web App bezeichnet) oder Exchange Online PowerShell erstellt wurden. Weitere Informationen zur Verwendung von Posteingangsregeln zum Weiterleiten und Umleiten von E-Mails in Outlook im Web finden Sie unter Verwenden von Regeln in Outlook im Web zum automatischen Weiterleiten von Nachrichten an ein anderes Konto. | Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| eDiscovery-Suche gestartet oder exportiert | Generiert eine Warnung, wenn jemand das Tool für die Inhaltssuche im Microsoft Purview-Portal verwendet. Eine Warnung wird ausgelöst, wenn die folgenden Inhaltssuchaktivitäten ausgeführt werden:

Warnungen werden auch ausgelöst, wenn die vorherigen Inhaltssuchaktivitäten in Verbindung mit einem eDiscovery-Fall ausgeführt werden. Weitere Informationen zu Inhaltssuchaktivitäten finden Sie unter Search für eDiscovery-Aktivitäten im Überwachungsprotokoll. |

Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| E-Mail-Nachrichten mit schädlicher Datei wurden nach der Übermittlung entfernt | Generiert eine Warnung, wenn Nachrichten, die eine schädliche Datei enthalten, an Postfächer in Ihrem organization übermittelt werden. Wenn dieses Ereignis auftritt, entfernt Microsoft die infizierten Nachrichten aus Exchange Online Postfächern mithilfe der automatischen Null-Stunden-Bereinigung. Diese Richtlinie löst automatisch eine automatisierte Untersuchung und Reaktion in Office 365 aus. Weitere Informationen zu dieser neuen Richtlinie finden Sie unter Neue Warnungsrichtlinien in Defender for Office 365. | Zur Information | Ja | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| E-Mail-Nachrichten mit schädlicher URL wurden nach der Zustellung entfernt | Generiert eine Warnung, wenn Nachrichten, die eine schädliche URL enthalten, an Postfächer in Ihrem organization übermittelt werden. Wenn dieses Ereignis auftritt, entfernt Microsoft die infizierten Nachrichten aus Exchange Online Postfächern mithilfe der automatischen Null-Stunden-Bereinigung. Diese Richtlinie löst automatisch eine automatisierte Untersuchung und Reaktion in Office 365 aus. Weitere Informationen zu dieser neuen Richtlinie finden Sie unter Neue Warnungsrichtlinien in Defender for Office 365. | Zur Information | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| E-Mail-Nachrichten mit Schadsoftware wurden nach der Zustellung entfernt | Hinweis: Diese Warnungsrichtlinie wurde durch Email Nachrichten mit schädlichen Dateien ersetzt, die nach der Übermittlung entfernt wurden. Diese Warnungsrichtlinie wird irgendwann entfernt, daher wird empfohlen, sie zu deaktivieren und stattdessen Email Nachrichten zu verwenden, die schädliche Dateien enthalten, die nach der Übermittlung entfernt wurden. Weitere Informationen finden Sie unter Neue Warnungsrichtlinien in Defender for Office 365. | Zur Information | Ja | E5/G5 oder Defender for Office 365 Plan 2-Add-On-Abonnement. |

| E-Mail-Nachrichten mit Phishing-URLs wurden nach der Zustellung entfernt | Hinweis: Diese Warnungsrichtlinie wurde durch Email Nachrichten mit schädlicher URL ersetzt, die nach der Übermittlung entfernt wurden. Diese Warnungsrichtlinie wird irgendwann entfernt. Daher wird empfohlen, sie zu deaktivieren und stattdessen Email Nachrichten zu verwenden, die eine schädliche URL enthalten, die nach der Übermittlung entfernt wurden. Weitere Informationen finden Sie unter Neue Warnungsrichtlinien in Defender for Office 365. | Zur Information | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Email Nachrichten aus einer Kampagne, die nach der Zustellung entfernt wurden | Generiert eine Warnung, wenn nachrichten, die einer Kampagne zugeordnet sind, an Postfächer in Ihrem organization übermittelt werden. Wenn dieses Ereignis auftritt, entfernt Microsoft die infizierten Nachrichten aus Exchange Online Postfächern mithilfe der automatischen Null-Stunden-Bereinigung. Diese Richtlinie löst automatisch eine automatisierte Untersuchung und Reaktion in Office 365 aus. Weitere Informationen zu dieser neuen Richtlinie finden Sie unter Neue Warnungsrichtlinien in Defender for Office 365. | Zur Information | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Nachrichten, die nach der Zustellung entfernt wurden | Generiert eine Warnung, wenn alle schädlichen Nachrichten, die keine schädliche Entität (URL oder Datei) enthalten oder einer Kampagne zugeordnet sind, an Postfächer in Ihrem organization übermittelt werden. Wenn dieses Ereignis auftritt, entfernt Microsoft die infizierten Nachrichten aus Exchange Online Postfächern mithilfe der automatischen Null-Stunden-Bereinigung. Diese Richtlinie löst automatisch eine automatisierte Untersuchung und Reaktion in Office 365 aus. Weitere Informationen zu dieser neuen Richtlinie finden Sie unter Neue Warnungsrichtlinien in Defender for Office 365. | Zur Information | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Email vom Benutzer als Junk-E-Mail gemeldet | Generiert eine Warnung, wenn Benutzer in Ihrem organization Nachrichten mithilfe der integrierten Schaltfläche Bericht in Outlook oder dem Add-In Nachricht melden als Junk-Nachrichten melden. Weitere Informationen zu den Add-Ins finden Sie unter Verwenden des Berichtsnachrichten-Add-Ins. | Niedrig | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Vom Benutzer als Schadsoftware oder Phishing-Mail gemeldete E-Mails | Generiert eine Warnung, wenn Benutzer in Ihrem organization Nachrichten mithilfe der integrierten Schaltfläche Bericht in Outlook oder den Add-Ins "Nachricht melden" oder "Phishing melden" als Phishing melden. Weitere Informationen zu den Add-Ins finden Sie unter Verwenden des Berichtsnachrichten-Add-Ins. Für Defender for Office 365 Plan 2-, E5- und G5-Kunden löst diese Warnung automatisch eine automatisierte Untersuchung und Reaktion in Defender for Office 365 Plan 2 aus. | Niedrig | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Email vom Benutzer als nicht junk gemeldet | Generiert eine Warnung, wenn Benutzer in Ihrem organization Nachrichten nicht als Junk-E-Mail über die integrierte Berichtsschaltfläche in Outlook oder das Add-In "Nachricht melden" melden. Weitere Informationen zu den Add-Ins finden Sie unter Verwenden des Berichtsnachrichten-Add-Ins. | Niedrig | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Email Sendegrenzwert überschritten | Generiert eine Warnung, wenn jemand in Ihrem organization mehr E-Mails gesendet hat, als dies durch die Richtlinie für ausgehende Spam zulässig ist. Dies ist in der Regel ein Hinweis darauf, dass der Benutzer zu viele E-Mails sendet oder dass das Konto kompromittiert ist. Wenn Sie eine Warnung erhalten, die von dieser Warnungsrichtlinie generiert wird, empfiehlt es sich, zu überprüfen, ob das Benutzerkonto kompromittiert ist. | Mittel | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Fehler beim Hochladen der genauen Datengleichung | Generiert eine Warnung, wenn ein Benutzer beim Hochladen eines auf genauen Daten match basierenden vertraulichen Informationstyps den folgenden Fehler erhält: Fehler beim Hochladen neuer vertraulicher Informationen. Versuchen Sie es später erneut. | Hoch | Nein | E5/G5. |

| Formular, das wegen eines potenziellen Phishingversuchs blockiert wurde | Generiert eine Warnung, wenn eine Person in Ihrem organization aufgrund des erkannten wiederholten Phishingversuchsverhaltens daran gehindert wurde, Formulare freizugeben und Antworten mithilfe von Microsoft Forms zu sammeln. | Hoch | Nein | E1, E3/F3 oder E5 |

| Formular, das als Phishing gekennzeichnet und bestätigt ist | Generiert eine Warnung, wenn ein Formular, das in Microsoft Forms aus Ihrem organization erstellt wurde, durch Missbrauch melden als potenzielles Phishing identifiziert und von Microsoft als Phishing bestätigt wurde. | Hoch | Nein | E1, E3/F3 oder E5 |

| Schadsoftware wurde nicht gezapft, weil ZAP deaktiviert ist | Generiert eine Warnung, wenn Microsoft erkennt, dass eine Schadsoftwarenachricht an ein Postfach übermittelt wird, da Zero-Hour Automatische Bereinigung für Phish-Nachrichten deaktiviert ist. | Zur Information | Nein | E5/G5 oder Defender for Office 365 Plan 2-Add-On-Abonnement. |

| Nachrichten, die eine schädliche Entität enthalten, wurden nach der Übermittlung nicht entfernt | Generiert eine Warnung, wenn jede Nachricht mit schädlichem Inhalt (Datei, URL, Kampagne, keine Entität) an Postfächer in Ihrem organization übermittelt wird. Wenn dieses Ereignis auftritt, hat Microsoft versucht, die infizierten Nachrichten mithilfe der automatischen Null-Stunden-Bereinigung aus Exchange Online Postfächern zu entfernen, aber die Nachricht wurde aufgrund eines Fehlers nicht entfernt. Weitere Untersuchungen werden empfohlen. Diese Richtlinie löst automatisch eine automatisierte Untersuchung und Reaktion in Office 365 aus. | Mittel | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| MIP AutoLabel-Simulation abgeschlossen | Generiert eine Warnung, wenn einedienstseitige Richtlinie für die automatische Bezeichnung im Simulationsmodus abgeschlossen wurde. | Niedrig | Nein | E5/G5. |

| Phish aufgrund einer ETR-Außerkraftsetzung geliefert¹ | Generiert eine Warnung, wenn Microsoft eine Exchange-Transportregel (auch als Nachrichtenflussregel bezeichnet) erkennt, die die Zustellung einer Phishing-Nachricht mit hoher Zuverlässigkeit an ein Postfach ermöglicht. Weitere Informationen zu Exchange-Transportregeln (Nachrichtenflussregeln) finden Sie unter Nachrichtenflussregeln (Transportregeln) in Exchange Online. | Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Phish aufgrund einer IP-Zulassungsrichtlinie geliefert¹ | Generiert eine Warnung, wenn Microsoft eine IP-Zulassungsrichtlinie erkennt, die die Zustellung einer Phishingnachricht mit hoher Zuverlässigkeit an ein Postfach zulässt. Weitere Informationen zur IP-Zulassungsrichtlinie (Verbindungsfilterung) finden Sie unter Konfigurieren der Standardverbindungsfilterrichtlinie – Office 365. | Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Phish nicht gezapft, weil ZAP deaktiviert ist¹ | Generiert eine Warnung, wenn Microsoft erkennt, dass eine phishing-Nachricht mit hoher Zuverlässigkeit an ein Postfach übermittelt wird, da Zero-Hour automatische Bereinigung für Phish-Nachrichten deaktiviert ist. | Zur Information | Nein | E5/G5 oder Defender for Office 365 Plan 2-Add-On-Abonnement. |

| Potenzielle nationalstaatliche Aktivitäten | Microsoft Threat Intelligence Center hat einen Versuch erkannt, Konten von Ihrem Mandanten zu kompromittieren. | Hoch | Nein | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Purview-Richtliniensimulation abgeschlossen | Generiert eine Warnung, um Administratoren zu benachrichtigen, wenn die Simulation für eine Purview-Richtlinie abgeschlossen ist, die den Simulationsmodus unterstützt. | Niedrig | Nein | E5/G5 |

| Korrekturmaßnahme, die vom Administrator für E-Mails oder URL oder Absender ausgeführt wird | Hinweis: Diese Warnungsrichtlinie wurde durch administrative Aktion ersetzt, die von einem Administrator übermittelt wurde. Diese Warnungsrichtlinie wird irgendwann weggelöst. Daher wird empfohlen, sie zu deaktivieren und stattdessen administrative Aktionen zu verwenden, die von einem Administrator übermittelt wurden . Diese Warnung wird ausgelöst, wenn ein Administrator eine Korrekturaktion für die ausgewählte Entität ausführt. |

Zur Information | Ja | Microsoft 365 Business Premium Defender for Office 365 Add-On Plan 1, E5/G5 oder Defender for Office 365 Plan 2-Add-On. |

| Eintrag in der Zulassungs-/Sperrliste des Mandanten entfernt | Generiert eine Warnung, wenn ein Zulassungseintrag in der Zulassungs-/Sperrliste des Mandanten durch Filtersystem gelernt und entfernt wird. Dieses Ereignis wird ausgelöst, wenn der Zulassungseintrag für die betroffene Domäne oder E-Mail-Adresse, Datei oder URL (Entität) entfernt wird. Sie benötigen den betroffenen Zulassungseintrag nicht mehr. Email Nachrichten, die die betroffenen Entitäten enthalten, werden an den Posteingang übermittelt, wenn nichts anderes in der Nachricht als fehlerhaft festgestellt wird. URLs und Dateien sind zum Zeitpunkt des Klickens zulässig. Weitere Informationen zu Ereignissen, die diese Warnung auslösen, finden Sie unter Verwalten der Zulassungs-/Sperrliste für Mandanten. |

Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Simulation der Richtlinie zur automatischen Bezeichnung der Aufbewahrung abgeschlossen | Generiert eine Warnung, wenn eine Richtlinie zur automatischen Bezeichnung der Aufbewahrung abgeschlossen wurde. | Niedrig | Nein | E5/G5 |

| Erfolgreicher Upload der genauen Daten | Generiert eine Warnung, nachdem ein Benutzer erfolgreich einen auf datenbezogenen Übereinstimmung basierenden vertraulichen Informationstyp hochgeladen hat. | Niedrig | Nein | E5/G5 |

| Verdächtige Connectoraktivität | Generiert eine Warnung, wenn eine verdächtige Aktivität für einen eingehenden Connector in Ihrem organization erkannt wird. Die Verwendung des eingehenden Connectors für E-Mails wird blockiert. Der Administrator erhält eine E-Mail-Benachrichtigung und eine Warnung. Diese Warnung enthält Anleitungen zum Untersuchen, rückgängig machen Änderungen und Aufheben der Blockierung eines eingeschränkten Connectors. Informationen zum Reagieren auf diese Warnung finden Sie unter Reagieren auf einen kompromittierten Connector. | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Verdächtige E-Mail-Weiterleitunsaktivitäten | Generiert eine Warnung, wenn jemand in Ihrem organization automatisch E-Mails an ein verdächtiges externes Konto gesendet hat. Dies ist eine frühzeitige Warnung für Verhalten, die darauf hindeuten kann, dass das Konto kompromittiert ist, aber nicht schwerwiegend genug ist, um den Benutzer einzuschränken. Obwohl dies selten ist, kann eine von dieser Richtlinie generierte Warnung eine Anomalie sein. Es empfiehlt sich, zu überprüfen, ob das Benutzerkonto kompromittiert ist. | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Verdächtige E-Mail-Sendemuster erkannt | Generiert eine Warnung, wenn jemand in Ihrem organization verdächtige E-Mails gesendet hat und Gefahr besteht, dass das Senden von E-Mails eingeschränkt wird. Dies ist eine frühzeitige Warnung für Verhalten, die darauf hindeuten kann, dass das Konto kompromittiert ist, aber nicht schwerwiegend genug, um den Benutzer einzuschränken. Obwohl dies selten ist, kann eine von dieser Richtlinie generierte Warnung eine Anomalie sein. Es empfiehlt sich jedoch, zu überprüfen, ob das Benutzerkonto kompromittiert ist. | Mittel | Ja | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Verdächtige Mandanten-Sendemuster beobachtet | Generiert eine Warnung, wenn verdächtige Sendemuster in Ihrem organization beobachtet wurden, was dazu führen kann, dass Ihr organization am Senden von E-Mails gehindert wird. Untersuchen Sie potenziell kompromittierte Benutzer- und Administratorkonten, neue Connectors oder offene Relays, um zu vermeiden, dass Mandanten schwellenwerte überschritten werden. Weitere Informationen dazu, warum Organisationen blockiert werden, finden Sie unter Beheben von Problemen bei der E-Mail-Übermittlung für Fehlercode 5.7.7xx in Exchange Online. | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Vom Benutzer gemeldete Teams-Nachricht als Sicherheitsrisiko | Diese Warnung wird ausgelöst, wenn Benutzer eine Teams-Nachricht als Sicherheitsrisiko melden. | Niedrig | Nein | E5/G5 oder Defender for Office 365-Add-On. |

| Eintrag "Mandanten zulassen/blockierende Liste" läuft bald ab | Generiert eine Warnung, wenn ein Zulassungs- oder Blockeintrag im Eintrag Mandanten-Zulassungs-/Sperrliste entfernt werden soll. Dieses Ereignis wird 7 Tage vor dem Ablaufdatum ausgelöst, das darauf basiert, wann der Eintrag erstellt oder zuletzt aktualisiert wurde. Sowohl für Zulassungseinträge als auch für Blockeinträge können Sie das Ablaufdatum verlängern. Weitere Informationen zu Ereignissen, die diese Warnung auslösen, finden Sie unter Verwalten der Zulassungs-/Sperrliste für Mandanten. |

Zur Information | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Der Mandant ist auf das Senden von E-Mails beschränkt | Generiert eine Warnung, wenn der größte Teil des E-Mail-Datenverkehrs von Ihrem organization als verdächtig erkannt wurde und Microsoft das Senden von E-Mails durch Ihre organization eingeschränkt hat. Untersuchen Sie potenziell kompromittierte Benutzer- und Administratorkonten, neue Connectors oder offene Relays, und wenden Sie sich dann an Microsoft-Support, um die Blockierung Ihrer organization aufzuheben. Weitere Informationen dazu, warum Organisationen blockiert werden, finden Sie unter Beheben von Problemen bei der E-Mail-Übermittlung für Fehlercode 5.7.7xx in Exchange Online. | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Der Mandant kann nicht bereitgestellte E-Mails nicht senden. | Generiert eine Warnung, wenn zu viele E-Mails von nicht registrierten Domänen (auch als nicht bereitgestellte Domänen bezeichnet) gesendet werden. Office 365 erlaubt eine angemessene Menge an E-Mails von nicht registrierten Domänen, aber Sie sollten jede Domäne, die Sie zum Senden von E-Mails verwenden, als akzeptierte Domäne konfigurieren. Diese Warnung gibt an, dass alle Benutzer im organization keine E-Mails mehr senden können. Weitere Informationen dazu, warum Organisationen blockiert werden, finden Sie unter Beheben von Problemen bei der E-Mail-Übermittlung für Fehlercode 5.7.7xx in Exchange Online. | Hoch | Nein | E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Benutzer, der zum Freigeben einer in Quarantäne befindlichen Nachricht aufgefordert wurde | Generiert eine Warnung, wenn ein Benutzer die Freigabe für eine unter Quarantäne gestellte Nachricht anfordert. Um die Freigabe von unter Quarantäne geschalteten Nachrichten anzufordern, ist die Berechtigung Empfängern erlauben, eine Nachricht aus der Quarantäne zu entlassen (PermissionToRequestRelease) in der Quarantänerichtlinie erforderlich (z. B. aus der Gruppe der voreingestellten Berechtigungen für eingeschränkten Zugriff ). Weitere Informationen finden Sie unter Zulassen, dass Empfänger eine Nachricht anfordern, die aus der Quarantäneberechtigung freigegeben wird. | Zur Information | Nein | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Benutzer, der auf das Senden von E-Mails beschränkt ist | Generiert eine Warnung, wenn jemand in Ihrem organization das Senden ausgehender E-Mails eingeschränkt ist. Dies führt in der Regel dazu, wenn ein Konto kompromittiert wird und der Benutzer auf der Seite Eingeschränkte Entitäten unter https://security.microsoft.com/restrictedentitiesaufgeführt wird. Weitere Informationen zu eingeschränkten Benutzern finden Sie unter Entfernen blockierter Benutzer von der Seite Eingeschränkte Entitäten. | Hoch | Ja | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 oder E5/G5 |

| Benutzer, der keine Formulare teilen und keine Antworten sammeln darf | Generiert eine Warnung, wenn eine Person in Ihrem organization aufgrund des erkannten wiederholten Phishingversuchsverhaltens daran gehindert wurde, Formulare freizugeben und Antworten mithilfe von Microsoft Forms zu sammeln. | Hoch | Nein | E1, E3/F3 oder E5 |

¹ Diese Warnungsrichtlinie ist Teil der Ersetzungsfunktionalität für die Phish-Richtlinie, die aufgrund von Mandanten- oder Benutzerüberschreibung übermittelt wurde, und Der Benutzeridentitätswechsel, der an posteingangs-/ordnerwarnungsrichtlinien übermittelt wurde, die basierend auf Benutzerfeedback entfernt wurden. Weitere Informationen zu Antiphishing in Office 365 finden Sie unter Antiphishingrichtlinien.

Warnungen anzeigen

Wenn eine aktivität, die von Benutzern in Ihrem organization mit den Einstellungen einer Warnungsrichtlinie übereinstimmt, wird eine Warnung generiert und auf der Seite Warnungen im Microsoft Purview-Portal oder im Defender-Portal angezeigt. Abhängig von den Einstellungen einer Warnungsrichtlinie wird eine E-Mail-Benachrichtigung auch an eine Liste der angegebenen Benutzer gesendet, wenn eine Warnung ausgelöst wird. Für jede Warnung zeigt die Dashboard auf der Seite Warnungen den Namen der entsprechenden Warnungsrichtlinie, den Schweregrad und die Kategorie für die Warnung (definiert in der Warnungsrichtlinie) und die Häufigkeit an, mit der eine Aktivität aufgetreten ist, die zum Generieren der Warnung geführt hat. Dieser Wert basiert auf der Schwellenwerteinstellung der Warnungsrichtlinie. Die Dashboard zeigt auch die status für jede Warnung an. Weitere Informationen zur Verwendung der status-Eigenschaft zum Verwalten von Warnungen finden Sie unter Verwalten von Warnungen.

So zeigen Sie Warnungen an:

Microsoft Purview-Complianceportal

Wechseln Sie zu , https://compliance.microsoft.com und wählen Sie dann Warnungen aus. Oder wechseln Sie direkt zu https://compliance.microsoft.com/compliancealerts.

Microsoft Defender-Portal

Wechseln Sie zu https://security.microsoft.com , und wählen Sie dann Incidents & Warnungen>aus. Oder wechseln Sie direkt zu https://security.microsoft.com/alerts.

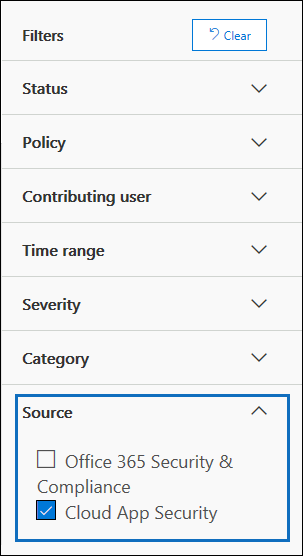

Sie können die folgenden Filter verwenden, um eine Teilmenge aller Warnungen auf der Seite Warnungen anzuzeigen:

- Status: Zeigt Warnungen an, denen ein bestimmter status zugewiesen ist. Der Standard status ist Aktiv. Sie oder andere Administratoren können den status Wert ändern.

- Richtlinie: Zeigt Warnungen an, die der Einstellung einer oder mehrerer Warnungsrichtlinien entsprechen. Alternativ können Sie alle Warnungen für alle Warnungsrichtlinien anzeigen.

- Zeitbereich: Zeigt Warnungen an, die innerhalb eines bestimmten Datums- und Zeitbereichs generiert wurden.

- Schweregrad: Zeigt Warnungen an, denen ein bestimmter Schweregrad zugewiesen ist.

- Kategorie: Zeigt Warnungen aus einer oder mehreren Warnungskategorien an.

- Tags:Anzeigen von Warnungen von einem oder mehreren Benutzertags. Tags werden basierend auf markierten Postfächern oder Benutzern widergespiegelt, die in den Warnungen angezeigt werden. Weitere Informationen finden Sie unter Benutzertags in Defender for Office 365.

- Quelle: Verwenden Sie diesen Filter, um Warnungen anzuzeigen, die von Warnungsrichtlinien im Microsoft Purview-Portal ausgelöst werden, oder warnungen, die von Microsoft Defender for Cloud Apps Richtlinien oder beidem ausgelöst werden. Weitere Informationen zu Defender für Cloud Apps-Warnungen finden Sie im Abschnitt Anzeigen von Defender for Cloud Apps-Warnungen in diesem Artikel.

Wichtig

Das Filtern und Sortieren nach Benutzertags befindet sich derzeit in der öffentlichen Vorschau und kann erheblich geändert werden, bevor sie allgemein verfügbar ist. Microsoft übernimmt keine Gewährleistungen, weder ausdrücklich noch konkludent, in Bezug auf die bereitgestellten Informationen.

Warnungsaggregation

Wenn mehrere Ereignisse, die den Bedingungen einer Warnungsrichtlinie entsprechen, in kurzer Zeit auftreten, werden sie einer vorhandenen Warnung durch einen Prozess hinzugefügt , der als Warnungsaggregation bezeichnet wird. Wenn ein Ereignis eine Warnung auslöst, wird die Warnung generiert und auf der Seite Warnungen angezeigt, und eine Benachrichtigung wird gesendet. Wenn dasselbe Ereignis innerhalb des Aggregationsintervalls auftritt, fügt Microsoft 365 der vorhandenen Warnung Details zum neuen Ereignis hinzu, anstatt eine neue Warnung auszulösen. Das Ziel der Warnungsaggregation besteht darin, die "Ermüdung von Warnungen" zu reduzieren und Es Ihnen zu ermöglichen, sich auf weniger Warnungen für dasselbe Ereignis zu konzentrieren und Maßnahmen zu ergreifen.

Die Länge des Aggregationsintervalls hängt von Ihrem Office 365- oder Microsoft 365-Abonnement ab.

| Abonnement | Aggregation Intervall |

|---|---|

| Office 365 oder Microsoft 365 E5/G5 | 1 Minute |

| Microsoft Defender für Office 365 Plan 2 | 1 Minute |

| E5 Compliance-Add-On oder E5-Ermittlungs- und Überwachungs-Add-On | 1 Minute |

| Office 365 oder Microsoft 365 E1/F1/G1 oder E3/F3/G3 | 15 Minuten |

| Defender for Office 365 Plan 1 oder Exchange Online Protection | 15 Minuten |

Wenn Ereignisse, die der gleichen Warnungsrichtlinie entsprechen, innerhalb des Aggregationsintervalls auftreten, werden der ursprünglichen Warnung Details zum nachfolgenden Ereignis hinzugefügt. Für alle Ereignisse werden Informationen zu aggregierten Ereignissen im Detailfeld angezeigt, und die Häufigkeit, wie oft ein Ereignis mit dem Aggregationsintervall aufgetreten ist, wird im Feld Aktivitäts-/Trefferanzahl angezeigt. Sie können weitere Informationen zu allen aggregierten Ereignisinstanzen anzeigen, indem Sie die Aktivitätsliste anzeigen.

Der folgende Screenshot zeigt eine Warnung mit vier aggregierten Ereignissen. Die Aktivitätsliste enthält Informationen zu den vier E-Mail-Nachrichten, die für die Warnung relevant sind.

Beachten Sie bei der Warnungsaggregation folgendes:

Warnungen, die durch den Klick auf eine potenziell schädliche URL ausgelöst werden, wurden erkanntStandardwarnungen sind nicht aggregiert. Dies liegt daran, dass von dieser Richtlinie ausgelöste Warnungen für jeden Benutzer und jede E-Mail-Nachricht eindeutig sind.

Derzeit gibt die Warnungseigenschaft Trefferanzahl nicht die Anzahl aggregierter Ereignisse für alle Warnungsrichtlinien an. Für Warnungen, die durch diese Warnungsrichtlinien ausgelöst werden, können Sie die aggregierten Ereignisse anzeigen, indem Sie auf Nachrichtenliste anzeigen oder Aktivität anzeigen für die Warnung klicken. Wir arbeiten daran, die Anzahl der aggregierten Ereignisse, die in der Warnungseigenschaft Trefferanzahl aufgeführt sind, für alle Warnungsrichtlinien verfügbar zu machen.

RBAC-Berechtigungen, die zum Anzeigen von Warnungen erforderlich sind

Die RBAC-Berechtigungen (Role Based Access Control), die Benutzern in Ihrem organization zugewiesen sind, bestimmen, welche Warnungen einem Benutzer auf der Seite Warnungen angezeigt werden können. Wie wird dies erreicht? Die Verwaltungsrollen, die Benutzern zugewiesen sind (basierend auf ihrer Mitgliedschaft in Rollengruppen im Complianceportal oder im Microsoft Defender-Portal), bestimmen, welche Warnungskategorien einem Benutzer auf der Seite Warnungen angezeigt werden können. Hier sind einige Beispiele:

- Mitglieder der Rollengruppe "Datensatzverwaltung" können nur die Warnungen anzeigen, die von Warnungsrichtlinien generiert werden, denen die Kategorie Information Governance zugewiesen ist.

- Mitglieder der "Complianceadministratorrollengruppen" können keine Warnungen anzeigen, die von Warnungsrichtlinien generiert werden, denen die Kategorie Bedrohungsmanagement zugewiesen ist.

- Mitglieder der Rollengruppe "eDiscovery-Manager" können keine Warnungen anzeigen, da keine der zugewiesenen Rollen die Berechtigung zum Anzeigen von Warnungen aus einer Warnungskategorie bereitstellt.

Mit diesem Design (basierend auf RBAC-Berechtigungen) können Sie bestimmen, welche Warnungen von Benutzern in bestimmten Auftragsrollen in Ihrem organization angezeigt (und verwaltet) werden können.

In der folgenden Tabelle sind die Rollen aufgeführt, die zum Anzeigen von Warnungen aus den sechs verschiedenen Warnungskategorien erforderlich sind. Ein Häkchen gibt an, dass ein Benutzer, dem diese Rolle zugewiesen ist, Warnungen aus der entsprechenden Warnungskategorie anzeigen kann, die in der Titelzeile aufgeführt ist.

Informationen dazu, welcher Kategorie eine Standardwarnungsrichtlinie zugewiesen ist, finden Sie in den Tabellen unter Standardwarnungsrichtlinien.

Tipp

Informationen zu Berechtigungen in Microsoft Defender XDR vereinheitlichten rollenbasierten Zugriffssteuerung (RBAC) finden Sie unter Warnungsrichtlinien im Microsoft Defender-Portal.

| Rolle | Information Governance |

Datenverlust Prävention |

E-Mail Fluss |

Berechtigungen | Bedrohung Management |

Sonstige |

|---|---|---|---|---|---|---|

| Complianceadministrator | ✔ | ✔ | ✔ | ✔ | ||

| DLP-Complianceverwaltung | ✔ | |||||

| Information Protection-Administrator | ✔ | |||||

| Information Protection-Analyst | ✔ | |||||

| Information Protection-Ermittler | ✔ | |||||

| Benachrichtigungen verwalten | ✔ | |||||

| Organisationskonfiguration | ✔ | |||||

| Datenschutzverwaltung | ||||||

| Quarantäne | ||||||

| Datensatzverwaltung | ✔ | |||||

| Aufbewahrungsverwaltung | ✔ | |||||

| Rollenverwaltung | ✔ | |||||

| Sicherheitsadministrator | ✔ | ✔ | ✔ | ✔ | ||

| Sicherheitsleseberechtigter | ✔ | ✔ | ✔ | ✔ | ||

| Transporthygiene | ||||||

| View-Only DLP Compliance Management | ✔ | |||||

| Schreibgeschützte Konfiguration | ||||||

| View-Only Verwalten von Warnungen | ✔ | |||||

| Schreibgeschützte Empfänger | ✔ | |||||

| View-Only Datensatzverwaltung | ✔ | |||||

| View-Only-Aufbewahrungsverwaltung | ✔ |

Tipp

Führen Sie die folgenden Befehle in Security & Compliance PowerShell aus, um die Rollen anzuzeigen, die jeder der Standardrollengruppen zugewiesen sind:

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

Sie können die einer Rollengruppe zugewiesenen Rollen auch im Complianceportal oder im Microsoft Defender-Portal anzeigen. Wechseln Sie zur Seite Berechtigungen , und wählen Sie eine Rollengruppe aus. Die zugewiesenen Rollen werden auf der Flyoutseite aufgeführt.

Verwalten von Warnungen

Nachdem Warnungen generiert und auf der Seite Warnungen im Microsoft Purview-Portal angezeigt wurden, können Sie sie selektieren, untersuchen und auflösen. Die gleichen RBAC-Berechtigungen , die Benutzern Zugriff auf Warnungen gewähren, geben ihnen auch die Möglichkeit, Warnungen zu verwalten.

Im Folgenden finden Sie einige Aufgaben, die Sie zum Verwalten von Warnungen ausführen können.

Zuweisen einer status zu Warnungen: Sie können Warnungen einen der folgenden Status zuweisen: Aktiv (Standardwert), Untersuchend, Aufgelöst oder Geschlossen. Anschließend können Sie nach dieser Einstellung filtern, um Warnungen mit der gleichen status-Einstellung anzuzeigen. Diese status Einstellung kann helfen, den Prozess der Verwaltung von Warnungen nachzuverfolgen.

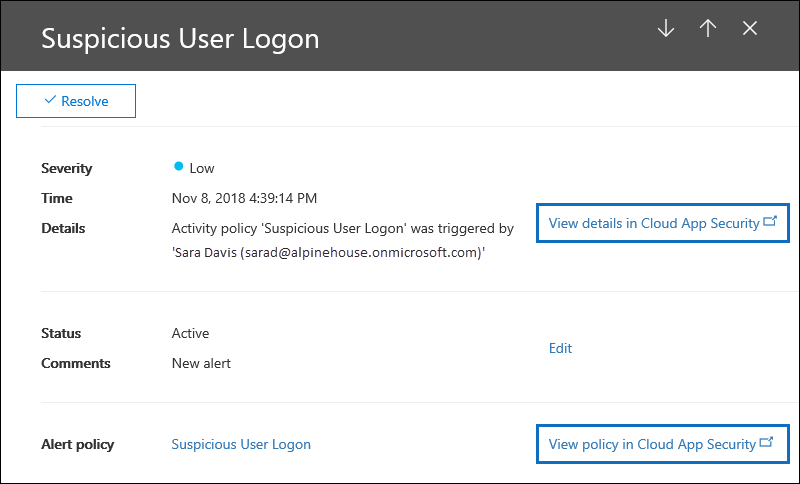

Anzeigen von Warnungsdetails: Sie können eine Warnung auswählen, um eine Flyoutseite mit Details zur Warnung anzuzeigen. Die detaillierten Informationen hängen von der entsprechenden Warnungsrichtlinie ab, enthalten aber in der Regel die folgenden Informationen:

- Der Name des tatsächlichen Vorgangs, der die Warnung ausgelöst hat, z. B. ein Cmdlet oder ein Überwachungsprotokollvorgang.

- Eine Beschreibung der Aktivität, die die Warnung ausgelöst hat.

- Der Benutzer (oder die Liste der Benutzer), der die Warnung ausgelöst hat. Dies ist nur für Warnungsrichtlinien enthalten, die zum Nachverfolgen eines einzelnen Benutzers oder einer einzelnen Aktivität eingerichtet sind.

- Gibt an, wie oft die von der Warnung nachverfolgte Aktivität ausgeführt wurde. Diese Zahl entspricht möglicherweise nicht der tatsächlichen Anzahl verwandter Warnungen, die auf der Seite Warnungen aufgeführt sind, da möglicherweise weitere Warnungen ausgelöst wurden.

- Ein Link zu einer Aktivitätsliste, die ein Element für jede Aktivität enthält, die ausgeführt wurde, die die Warnung ausgelöst hat. Jeder Eintrag in dieser Liste gibt an, wann die Aktivität aufgetreten ist, den Namen des tatsächlichen Vorgangs (z. B. "FileDeleted"), den Benutzer, der die Aktivität ausgeführt hat, das Objekt (z. B. eine Datei, einen eDiscovery-Fall oder ein Postfach), auf dem die Aktivität ausgeführt wurde, und die IP-Adresse des Computers des Benutzers. Bei Warnungen im Zusammenhang mit Schadsoftware wird mit einer Nachrichtenliste verknüpft.

- Der Name (und Link) der entsprechenden Warnungsrichtlinie.

Unterdrücken von E-Mail-Benachrichtigungen: Sie können E-Mail-Benachrichtigungen auf der Flyoutseite für eine Warnung deaktivieren (oder unterdrücken). Wenn Sie E-Mail-Benachrichtigungen unterdrücken, sendet Microsoft keine Benachrichtigungen, wenn Aktivitäten oder Ereignisse auftreten, die den Bedingungen der Warnungsrichtlinie entsprechen. Warnungen werden jedoch ausgelöst, wenn die von Benutzern ausgeführten Aktivitäten den Bedingungen der Warnungsrichtlinie entsprechen. Sie können auch E-Mail-Benachrichtigungen deaktivieren, indem Sie die Warnungsrichtlinie bearbeiten.

Warnungen auflösen: Sie können eine Warnung auf der Flyoutseite für eine Warnung als aufgelöst markieren (wodurch die status der Warnung auf Gelöst festgelegt wird). Wenn Sie den Filter nicht ändern, werden aufgelöste Warnungen nicht auf der Seite Warnungen angezeigt.

Anzeigen von Defender for Cloud Apps-Warnungen

Warnungen, die von Defender for Cloud Apps-Richtlinien ausgelöst werden, werden jetzt auf der Seite Warnungen im Microsoft Purview-Portal angezeigt. Dies umfasst Warnungen, die durch Aktivitätsrichtlinien und Warnungen ausgelöst werden, die durch Anomalieerkennungsrichtlinien in Defender for Cloud Apps ausgelöst werden. Dies bedeutet, dass Sie alle Warnungen im Microsoft Purview-Portal anzeigen können. Defender for Cloud Apps ist nur für Organisationen mit einem Office 365 Enterprise E5- oder Office 365 G5-Abonnement der US-Regierung verfügbar. Weitere Informationen finden Sie unter Übersicht über Defender für Cloud-Apps.

Organisationen, die über Microsoft Defender for Cloud Apps als Teil eines Enterprise Mobility + Security E5-Abonnements oder als eigenständiger Dienst verfügen, können auch Defender for Cloud Apps-Warnungen anzeigen, die sich auf Microsoft 365-Apps und -Dienste beziehen, im Complianceportal oder unter Microsoft Defender Portal.

Um nur Defender für Cloud Apps-Warnungen im Microsoft Purview-Portal oder im Defender-Portal anzuzeigen, verwenden Sie den Filter Quelle , und wählen Sie Defender for Cloud Apps aus.

Ähnlich wie bei einer Warnung, die durch eine Warnungsrichtlinie im Microsoft Purview-Portal ausgelöst wird, können Sie eine Defender for Cloud Apps-Warnung auswählen, um eine Flyoutseite mit Details zur Warnung anzuzeigen. Die Warnung enthält einen Link zum Anzeigen der Details und Zum Verwalten der Warnung im Defender for Cloud Apps-Portal sowie einen Link zu der entsprechenden Defender für Cloud Apps-Richtlinie, die die Warnung ausgelöst hat. Weitere Informationen finden Sie unter Überwachen von Warnungen in Defender for Cloud Apps.

Wichtig

Wenn Sie die status einer Defender for Cloud Apps-Warnung im Microsoft Purview-Portal ändern, wird die Auflösung status für dieselbe Warnung im Defender for Cloud Apps-Portal nicht aktualisiert. Wenn Sie beispielsweise die status der Warnung im Microsoft Purview-Portal als Gelöst markieren, bleibt die status der Warnung im Defender for Cloud Apps-Portal unverändert. Um eine Defender for Cloud Apps-Warnung aufzulösen oder zu schließen, verwalten Sie die Warnung im Defender for Cloud Apps-Portal.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für