Sicherheitsübersicht für Surface Hub

Surface Hub und Surface Hub 2S bieten eine gesperrte Anwendung mit benutzerdefinierter Plattformfirmware, auf der das Windows 10 Team Betriebssystem ausgeführt wird. Das resultierende Gerät übernimmt den traditionellen, "Single-Use" sicheren Kiosk, "nur ausführen, was Sie brauchen" Philosophie und liefert eine moderne Auffassung davon. Der Surface Hub wurde zur Unterstützung der Zusammenarbeit der Benutzer entwickelt und ist gegen die sich ständig weiterentwickelnden Sicherheitsbedrohungen geschützt.

Das auf Windows 10 basierende Sufrace Hub bietet moderne Sicherheit auf Unternehmensniveau, die IT-Administratoren das Erzwingen des Datenschutzes durch BitLocker, Trusted Platform Module 2.0 (TPM) und Cloud-basierte Sicherheit mit Windows Defender (auch bekannt als Microsoft Defender) ermöglicht.

Tipp

Informationen zu Surface Hub 3 finden Sie unter Bewährte Sicherheitsmethoden für Surface Hub 3.

Defense-in-Depth-Sicherheit

Die Sicherheitsprotokolle starten, sobald Surface Hub eingeschaltet ist. Von der Firmware-Ebene ausgehend, lädt Surface Hub das Betriebssystem und seine Komponenten nur als Reaktion auf mehrere Sicherheitsprüfungen. Surface Hub verwendet eine Defense-in-Depth-Strategie, die die Überschichtung unabhängiger defensiver Unterkomponenten umfasst, um das gesamte System im Falle eines Teilausfalls zu schützen. Diese Branchenpraxis hat sich als äußerst effektiv bei der Abmilderung potenzieller einseitiger Exploits und Schwächen in Teilkomponenten erwiesen.

Das moderne Unified Extensible Firmware Interface (UEFI) wird von Microsoft statisch und sicher konfiguriert, sodass nur ein authentifiziertes Windows 10 Team-Betriebssystem vom internen Speicher gestartet wird. Jede Codezeile, die auf Surface Hub ausgeführt wird, wird vor der Ausführung ihrer Signatur überprüft. Nur Anwendungen, die von Microsoft signiert wurden, entweder als Teil des Betriebssystems oder über den Microsoft Store installiert sind, können auf dem Surface Hub ausgeführt werden. Code oder Apps, die diese Anforderungen nicht erfüllen, werden blockiert.

Zu den Sicherheitssystemen von Surface Hub gehören:

- Startzeitschutz. Lädt nur vertraute Surface Hub-Betriebssystemkomponenten.

- Betriebssystemschutzmaßnahmen. Schützt vor der Ausführung von unbeabsichtigter oder bösartiger Software oder Code.

- Schutzmaßnahmen für die Benutzeroberfläche. Bietet eine Benutzeroberfläche, die für Endbenutzer sicher ist, und den Zugriff auf potenziell riskante Aktivitäten wie das Ausführen von ausführbaren Dateien über die Befehlszeile verhindern.

Startzeitschutz

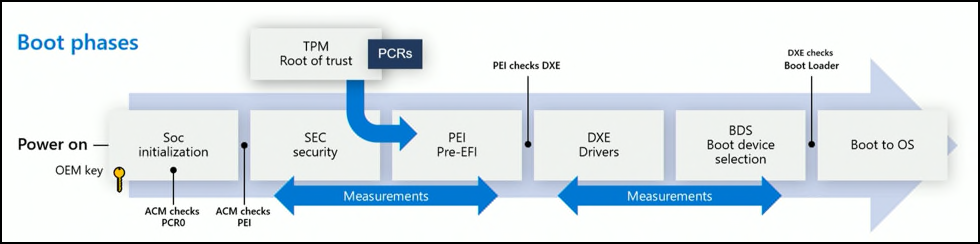

Das SoC hat einen Sicherheitsprozessor, der von jedem anderen Kern getrennt ist. Wenn Sie Surface Hub zum ersten Mal starten, wird der Sicherheitsprozessor gestartet, bevor etwas anderes geladen werden kann.

Sicherer Start

Der sichere Start wird verwendet, um zu überprüfen, ob die Komponenten des Startprozesses, einschließlich der Treiber und des Betriebssystems, anhand einer Datenbank mit gültigen und bekannten Signaturen überprüft werden. Auf Surface Hub muss eine plattformspezifische Signatur zuerst überprüft werden, bevor das autorisierte Windows Team Betriebssystem geladen werden kann. Auf diese Weise kann verhindert werden, dass Angriffe durch ein geklontes oder geändertes System bösartigen Code ausführen, der in einer ansonsten normalen Benutzeroberfläche angezeigt wird. Weitere Informationen finden Sie unter Übersicht des sicheren Starts.

Betriebssystemschutzmaßnahmen

Sobald das Betriebssystem als von Microsoft stammend verifiziert ist und Surface Hub den Startvorgang erfolgreich abgeschlossen hat, überprüft das Gerät den ausführbaren Code. Unser Ansatz zur Sicherung des Betriebssystems umfasst die Identifizierung der Codesignatur aller ausführbaren Dateien, so dass nur diejenigen in die Laufzeit geladen werden können, die unseren Einschränkungen entsprechen. Diese Codesignaturmethode ermöglicht es dem Betriebssystem, den Autor zu überprüfen und zu bestätigen, dass der Code vor der Ausführung auf dem Gerät nicht geändert wurde.

Surface Hub verwendet eine Funktion zum Codesignieren, das als "User Mode Code Integrity" (UMCI) im Windows Application Control (vormals Device Guard) bezeichnet wird. Richtlinieneinstellungen sind so konfiguriert, dass nur Apps zulässig sind, die eine der folgenden Bedingungen erfüllen:

- Apps von der Universal Windows Platform (Microsoft Store), die offiziell zertifiziert sind.

- Apps, die mit der eindeutigen Microsoft Production Root Certification Authority (CA) signiert wurden, die nur von Microsoft-Mitarbeitern mit autorisiertem Zugriff auf diese Zertifikate signiert werden kann.

- Apps, die mit dem eindeutigen Surface Hub Production Root C signiert sind.

Die Konfigurationsdatei wird mithilfe des Microsoft Production Root CA signiert, um zu verhindern, dass Beschränkungen durch Dritte entfernt oder geändert werden. Alle anderen ausführbaren Dateien an diesem Punkt werden nur auf der Laufzeitebene des Betriebssystems blockiert und am Zugriff auf die Rechenleistung gehindert. Diese Reduzierung der Angriffsfläche bietet folgende Schutzmaßnahmen:

- Keine älteren Dokumentmodi

- Keine älteren Skriptmodule

- Keine Vector Markup Language

- Keine Browserhilfsobjekte

- Keine ActiveX-Steuerelemente

Zusätzlich zum Blockieren von nicht signiertem oder falsch signiertem Code über UMCI verwendet Surface Hub Windows Application Control zum Blockieren von Windows-Komponenten wie der Eingabeaufforderung, PowerShell und Task-Manager. Diese Sicherheitsvorkehrungen stellen eine wichtige Entwurfsfunktion von Surface Hub als sicheres EDV-Gerät dar. Weitere Informationen finden Sie in den folgenden Themen:

Schutzmaßnahmen für die Benutzeroberfläche

Neben den Abwehrmechanismen für die Startzeit und den Sperrmechanismen des Betriebssystems, die eine grundlegende Sicherheit bieten, bietet die Benutzeroberfläche eine zusätzliche Schicht, die das Risiko weiter reduziert. Um zu verhindern, dass bösartiger Code das Gerät über Treiber erreicht, lädt Surface Hub keine erweiterten Treiber für PNP-Geräte. Geräte, die grundlegende Treiber nutzen, z. B. USB-Speichersticks oder zertifizierte Surface Hub-Peripheriegeräte (Lautsprecher, Mikrofone, Kameras), funktionieren wie erwartet, fortgeschrittene Systeme wie Drucker hingegen nicht.

Außerdem wird die Benutzeroberfläche durch die Schutzmaßnahmen vereinfacht, wodurch die Ausführung von bösartiger Software oder Code weiter verhindert wird. Die folgenden Surface Hub-Oberflächenelemente bilden die Kernsicherheit, die durch Codesignierung bereitgestellt wird:

Datei-Explorer. Surface Hub hat einen benutzerdefinierten Datei-Explorer, der den schnellen Zugriff auf die Ordner "Musik", "Videos", "Dokumente", "Bilder" und "Downloads" ermöglicht, ohne dass die Benutzer Zugriff auf System- oder Programmdateien erhalten. Andere Speicherorte auf der lokalen Festplatte sind im Datei-Explorer nicht verfügbar. Darüber hinaus können viele ausgeführte Dateitypen, z. B. .exe und .msi Installationsdateien, nicht ausgeführt werden, was eine weitere Sicherheitsebene vor potenziell schädlichen ausführbaren Dateien bietet.

Start & alle Apps. Mit den Komponenten "Start" und "Alle Apps" von Surface Hub wird der Zugriff auf Eingabeaufforderung, PowerShell oder andere Windows-Komponenten, die über die Anwendungssteuerung blockiert sind, nicht angezeigt. Darüber hinaus ist die Windows-Ausführungsfunktionalität, auf die normalerweise auf PCs über das Suchfeld zugegriffen wird, für den Surface Hub deaktiviert.

Sicherheitsverbesserungen in Surface Hub 2S

Obwohl Surface Hub und Surface Hub 2S beide dieselbe Betriebssystemsoftware ausführen, bieten einige Features, die für Surface Hub 2S einzigartig sind, zusätzliche Verwaltungs- und Sicherheitsfunktionen, sodass IT-Administratoren die folgenden Aufgaben ausführen können:

- Verwalten von UEFI-Einstellungen mit SEMM

- Recover Hub mit startbaren USB-Laufwerken

- Härten des Gerätekontos über eine Kennwort-Rotation

Verwalten von UEFI-Einstellungen mit SEMM

UEFI ist eine Schnittstelle zwischen den zugrunde liegenden Hardwareplattformen und dem Betriebssystem. Eine benutzerdefinierte UEFI-Implementierung in Surface Hub ermöglicht eine granulare Kontrolle über diese Einstellungen und verhindert, dass nicht von Microsoft stammende Entitäten die UEFI-Einstellungen des Geräts ändern oder auf einem Wechseldatenträger starten, um das Betriebssystem zu modifizieren oder zu ändern.

Auf hoher Ebene ist Surface Hub UEFI während des Werkbereitstellungsprozesses vorkonfiguriert, um einen sicheren Start zu ermöglichen, und ist so festgelegt, dass nur vom internen Solid-State-Laufwerk (SSD) gestartet wird, und der Zugriff auf die UEFI-Menüs wird gesperrt und die Verknüpfungen entfernt. Damit wird der UEFI-Zugriff versiegelt und es wird sichergestellt, dass das Gerät nur in das Windows Team-Betriebssystem starten kann, das auf Surface Hub installiert ist.

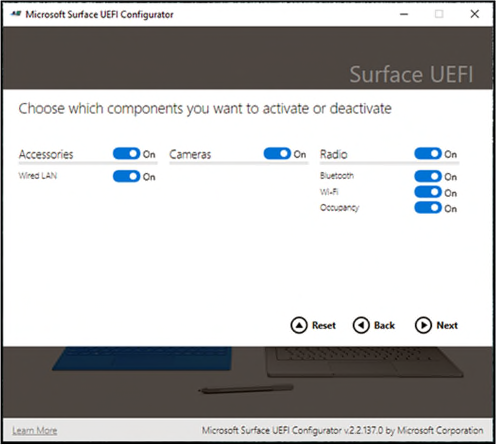

Bei der Verwaltung über den Microsoft Surface Enterprise Management Mode (SEMM) können IT-Administratoren UEFI-Einstellungen auf Hub-Geräten in der gesamten Organisation bereitstellen. Dazu gehört auch die Möglichkeit, integrierte Hardwarekomponenten zu aktivieren oder zu deaktivieren, die UEFI-Einstellungen vor nicht autorisierten Benutzern zu ändern und die Starteinstellungen anzupassen.

Administratoren können SEMM und registrierte Surface Hub 2S-Geräte mithilfe des herunterladbaren Microsoft Surface UEFI-Konfigurators implementieren. Weitere Informationen finden Sie unter Sichern und Verwalten von Surface Hub mit SEMM.

Recover Hub mit startbaren USB-Laufwerken

Surface Hub 2S ermöglicht Administratoren das erneute Installieren des Geräts auf Werkseinstellungen mithilfe eines Wiederherstellungsbilds in nur 20 Minuten. Dies ist normalerweise nur erforderlich, wenn Ihr Surface Hub nicht mehr funktioniert. Die Wiederherstellung ist auch hilfreich, wenn Sie den BitLocker-Schlüssel verloren haben oder keine Administratoranmeldeinformationen für die App "Einstellungen" besitzen.

Härten des Gerätekontos über eine Kennwort-Rotation

Surface Hub verwendet ein Gerätekonto, das auch als "Raumkonto" bezeichnet wird, um sich bei Exchange, Microsoft Teams und anderen Diensten zu authentifizieren. Wenn Sie die Kennwortrotation aktivieren, generiert Hub 2S automatisch alle sieben Tage ein neues Kennwort, bestehend aus 15 bis 32 Zeichen mit einer Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen. Da niemand das Kennwort kennt, verringert die Kennwortrotation des Gerätekontos die damit verbundenen Risiken durch menschliche Fehler und potenzielle Social-Engineering-Sicherheitsangriffe.

Sicherheit auf Unternehmensniveau

Zusätzlich zu den spezifischen Konfigurationen und Funktionen von Surface Hub, die in diesem Dokument behandelt werden, verwendet Surface Hub auch standardmäßige Sicherheitsfunktionen von Windows. Dazu gehören:

- BitLocker. Das Surface Hub-SSD ist mit BitLocker ausgerüstet, um die Daten auf dem Gerät zu schützen. Seine Konfiguration folgt den Branchenstandards. Weitere Informationen finden Sie unter Übersicht über BitLocker.

- Windows Defender. Die Windows Defender Engine zur Bekämpfung von schädlicher Software läuft kontinuierlich auf dem Surface Hub und arbeitet an der automatischen Behebung von Bedrohungen, die auf dem Surface Hub gefunden werden. Die Windows Defender-Engine empfängt Updates automatisch und kann über Fernverwaltungstools für IT-Administratoren verwaltet werden. Die Windows Defender-Engine ist ein perfektes Beispiel für unseren Ansatz der tiefgreifende Abwehr: Wenn Schadsoftware einen Weg um unsere grundlegende Codesignierungsbasierte Sicherheitslösung findet, wird sie hier abgefangen. Weitere Informationen hierzu finden Sie unter Windows Defender-Anwendungssteuerung und virtualisierungsbasierter Schutz der Codeintegrität.

- Plug & Play-Treiber. Um zu verhindern, dass bösartiger Code das Gerät über Treiber erreicht, lädt Surface Hub keine erweiterten Treiber für PNP-Geräte. Auf diese Weise können Geräte, die grundlegende Treiber nutzen, wie USB-Laufwerke, erwartungsgemäß funktionieren, während fortgeschrittene Systeme wie Drucker blockiert werden.

- Trusted Platform Module 2.0. Surface Hub verfügt über ein branchenweites, diskretes Trusted Platform Module (dTPM) zum Generieren und Speichern von kryptografischen Schlüsseln und Hashes. Das dTPM schützt die für die Überprüfung von Startphasen verwendeten Schlüssel, den BitLocker-Hauptschlüssel, Anmeldeschlüssel ohne Kennwortschutz und vieles mehr. Der dTPM erfüllt den Anforderungen der FIPS 140-2, Stufe 2-Zertifizierung, den US-amerikanischen Sicherheitsstandard für Computersicherheit und entspricht den Anforderungen der weltweiten Common Criteria Zertifizierung.

Drahtlose Sicherheit für Surface Hub

Surface Hub verwendet eine Wi-Fi Direct- / Miracast-Technologie und dem zugehörigen 802.11, Wi-Fi Protected Access (WPA2) und Wireless Protected Setup (WPS)-Standard. Da das Gerät nur WPS (im Gegensatz zu WPA2 vorinstallierter Schlüssel (PSK) oder WPA2-Enterprise) unterstützt, werden die Probleme mit der 802.11-Verschlüsselung entwurfsbedingt vereinfacht.

Surface Hub arbeitet auf dem Niveau des Felds der Miracast-Empfänger. Daher ist es anfällig für einen ähnlichen Satz von Exploits wie alle WPS-basierten Drahtlosnetzwerkgeräte. Für die Surface Hub-Implementierung von WPS sind jedoch zusätzliche Vorsichtsmaßnahmen integriert. Darüber hinaus verhindert die interne Architektur, dass ein Angreifer, der die Wi-Fi Direct/Miracast-Ebene kompromittiert hat, über die Netzwerkschnittstelle hinaus auf andere Angriffsflächen und verbundene Unternehmensnetzwerke wechselt.

Miracast ist Teil des WLAN-Anzeigestandards, der wiederum vom Wi-Fi Direct-Protokoll unterstützt wird. Diese Standards werden in modernen Mobilgeräten für die Bildschirmfreigabe und Zusammenarbeit unterstützt. Wi-Fi Direct oder Wi-Fi „Peer-zu-Peer” (P2P) ist ein Standard, der von der Wi-Fi Alliance für „Ad-hoc”-Netzwerke freigegeben wird. Dadurch können unterstützte Geräte direkt kommunizieren und Netzwerkgruppen erstellen, ohne dass ein herkömmlicher WLAN-Zugriffspunkt oder eine Internetverbindung benötigt wird.

Sicherheit für Wi-Fi Direct wird von WPA2 mithilfe des WPS-Standards bereitgestellt. Authentifizierungsmechanismen für Geräte können aus einem numerischen Pin, einer physischen oder virtuellen Schaltfläche oder einer Out-of-Band-Nachricht wie Near Field Communication bestehen. Surface Hub unterstützt standardmäßig sowohl die Schaltfläche als auch die Pin-Methode.

Beheben von Wi-Fi Direct-Sicherheitsrisiken durch Surface Hub

Sicherheitsrisiken und Angriffe im Wi-Fi Direkten Einladungs-, Broadcast- und Ermittlungsprozess: Wi-Fi Direct/Miracast-Angriffe können Schwachstellen in den Prozessen der Gruppeneinrichtung, Peerermittlung, Geräteübertragung oder Einladung betreffen.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Der Ermittlungsprozess bleibt möglicherweise über einen längeren Zeitraum aktiv, sodass Einladungen und Verbindungen ohne Genehmigung des Gerätebesitzers hergestellt werden können. | Surface Hub fungiert nur als Gruppenbesitzer, der keine Clientermittlungs- oder GO-Aushandlungsprozesse ausführt. Sie können die drahtlose Projektion vollständig deaktivieren, um die Übertragung zu deaktivieren. |

| Einladung und Ermittlung über PBC ermöglichen es einem nicht authentifizierten Angreifer, wiederholte Verbindungsversuche durchzuführen, oder nicht authentifizierte Verbindungen werden automatisch akzeptiert. | Durch die Anforderung der WPS-PIN-Sicherheit können Administratoren das Potenzial für solche nicht autorisierten Verbindungen oder "Einladungsbomben" verringern, bei denen Einladungen wiederholt gesendet werden, bis ein Benutzer versehentlich eine akzeptiert. |

Wlan Protected Setup (WPS) Per Knopfdruck verbinden (PBC) vs. PIN-Eingabe: Öffentliche Schwächen wurden beim Entwurf und der Implementierung der WPS-PIN-Methode nachgewiesen. WPS-PBC weist weitere Sicherheitsrisiken auf, die aktive Angriffe auf ein Protokoll ermöglichen können, das für die einmalige Verwendung konzipiert ist.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| WPS-PBC ist anfällig für aktive Angreifer. Die WPS-Spezifikation besagt: "Die PBC-Methode hat keine Bits der Entropie und schützt nur vor passiven Lauschangriffen. PBC schützt vor Lauschangriffen und ergreift Maßnahmen, um zu verhindern, dass ein Gerät einem Netzwerk beitritt, das nicht vom Gerätebesitzer ausgewählt wurde. Das Fehlen einer Authentifizierung bedeutet jedoch, dass PBC nicht vor aktiven Angriffen schützt." Angreifer können selektives Drahtloses Jamming oder andere Denial-of-Service-Techniken verwenden, um eine unbeabsichtigte Wi-Fi Direct GO oder eine Verbindung auszulösen. Außerdem kann ein aktiver Angreifer, der nur über physische Nähe verfügt, wiederholt jede Wi-Fi Direkte Gruppe abreißen und den Angriff versuchen, bis er erfolgreich ist. | Aktivieren Sie die WPS-PIN-Sicherheit in der Surface Hub-Konfiguration. Die Wi-Fi WPS-Spezifikation besagt: "Die PBC-Methode sollte nur verwendet werden, wenn keine PIN-fähige Registrierungsstelle verfügbar ist und der WLAN-Benutzer bereit ist, die mit PBC verbundenen Risiken zu akzeptieren." |

| WPS-PIN-Implementierungen können Brute-Force-Angriffen unterliegen, die auf ein Sicherheitsrisiko im WPS-Standard abzielen. Das Design der geteilten PIN-Überprüfung führte in den letzten Jahren zu mehreren Implementierungsrisiken in einer Reihe von Wi-Fi Hardwareherstellern. Im Jahr 2011 veröffentlichten die Forscher Stefan Viehböck und Craig Heffner Informationen zu dieser Schwachstelle und Tools wie "Reaver" als Proof of Concept. | Die Microsoft-Implementierung von WPS in Surface Hub ändert die PIN alle 30 Sekunden. Um die PIN zu knacken, muss ein Angreifer den gesamten Exploit in weniger als 30 Sekunden abschließen. Angesichts des aktuellen Standes von Tools und Forschung in diesem Bereich ist ein Brute-Force-PIN-Cracking-Angriff durch WPS unwahrscheinlich. |

| WPS-PIN kann aufgrund einer schwachen Anfangsschlüssel-Entropie (E-S1, E-S2) durch einen Offlineangriff geknackt werden. Im Jahr 2014 beschrieb Dominique Bongard einen "Pixie Dust"-Angriff, bei dem die schlechte anfängliche Zufälligkeit für den Pseudozufälligkeitszahlengenerator (PSEUDORANDOM Number Generator, PRNG) im drahtlosen Gerät einen Offline-Brute-Force-Angriff zuließ. | Die Microsoft-Implementierung von WPS in Surface Hub ist nicht anfällig für diesen Offline-PIN-Brute-Force-Angriff. Die WPS-PIN wird für jede Verbindung zufällig festgelegt. |

Unbeabsichtigte Offenlegung von Netzwerkdiensten: Netzwerkdaemons, die für Ethernet- oder WLAN-Dienste vorgesehen sind, können aufgrund von Fehlkonfigurationen (z. B. bindung an alle/0.0.0.0-Schnittstellen) versehentlich verfügbar gemacht werden. Andere mögliche Ursachen sind eine schlecht konfigurierte Gerätefirewall oder fehlende Firewallregeln.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Eine fehlerhafte Konfiguration bindet anfällige oder nicht authentifizierte Netzwerkdienste auf „alle” Schnittstellen, darunter auch die Wi-Fi Direct-Schnittstelle. Dadurch können Dienste verfügbar gemacht werden, auf die nicht für Wi-Fi Direct-Clients zugegriffen werden sollte, die möglicherweise schwach oder automatisch authentifiziert werden. | In Surface Hub lassen die Standardfirewallregeln nur die erforderlichen TCP- und UDP-Netzwerkports zu und verweigern standardmäßig alle eingehenden Verbindungen. Konfigurieren Sie eine starke Authentifizierung, indem Sie den WPS-PIN-Modus aktivieren. |

Überbrücken von Wi-Fi Direct und anderen kabelgebundenen oder drahtlosen Netzwerken: Die Netzwerküberbrückung zwischen WLAN- oder Ethernet-Netzwerken ist ein Verstoß gegen die Wi-Fi Direct-Spezifikation. Eine solche Brücke oder Fehlkonfiguration kann die drahtlose Zugriffssteuerung für das interne Unternehmensnetzwerk effektiv verringern oder entfernen.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Wi-Fi Direct-Geräten können nicht authentifizierte oder schlecht authentifizierte Zugriffe auf überbrückte Netzwerkverbindungen ermöglichen. Dadurch kann es Wi-Fi Direct-Netzwerken ermöglichen, Datenverkehr an internes Ethernet-LAN oder eine andere Infrastruktur oder an WLAN-Unternehmensnetzwerke weiterzuleiten, die gegen vorhandene IT-Sicherheitsprotokolle verstoßen. | Surface Hub kann nicht so konfiguriert werden, dass Drahtlosschnittstellen überbrückt oder Routing zwischen unterschiedlichen Netzwerken zugelassen werden. Die Firewall-Standardregeln fügen für ein solche Routing- oder Überbrückungsverbindungen detaillierte Verteidigungsmaßnahmen hinzu. |

Die Verwendung von Wi-Fi Direkten "Legacy"-Modus: Unbeabsichtigte Netzwerke oder Geräte können auftreten, wenn Sie im Legacymodus arbeiten. Gerätespoofing oder unbeabsichtigte Verbindungen können auftreten, wenn WPS-PIN nicht aktiviert ist.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Durch die Unterstützung von Wi-Fi Direct und 802.11-Infrastruktur-Clients, wird das System im „Legacy”-Unterstützungsmodus ausgeführt. Dies kann die Verbindungsphase auf unbestimmte Zeit verfügbar machen, sodass Gruppen oder Geräte, die nach Dem Beenden der vorgesehenen Setupphase zur Verbindung eingeladen werden, zur Verbindung eingeladen werden können. | Surface Hub unterstützt keine Wi-Fi Direct-Legacyclients. Es können nur Wi-Fi Direct-Verbindungen zur Surface Hub aufgestellt werden, auch wenn der WPS-PIN-Modus aktiviert ist. |

Wi-Fi Direct GO-Aushandlung während der Verbindungseinrichtung: Der Gruppenbesitzer in Wi-Fi Direct entspricht dem "Zugriffspunkt" in einem herkömmlichen 802.11-Drahtlosnetzwerk. Die Aushandlung kann von einem böswilligen Gerät manipuliert werden.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Wenn Gruppen dynamisch eingerichtet werden oder das Wi-Fi Direct-Gerät zum Beitreten zu neuen Gruppen eingerichtet werden kann, kann die Gruppenbesitzeraushandlung durch ein schädliches Gerät gewonnen werden, das immer den maximalen Wert für die Gruppenbesitzerabsicht von 15 angibt. (Die Verbindung schlägt jedoch fehl, wenn das Gerät so konfiguriert ist, dass es immer ein Gruppenbesitzer ist.) | Surface Hub nutzt Wi-Fi direkten "autonomen Modus", der die GO-Aushandlungsphase der Verbindungseinrichtung überspringt. Und Surface Hub ist immer der Gruppenbesitzer. |

Unbeabsichtigte oder böswillige Wi-Fi Deauthentication: Wi-Fi-Deauthentication ist ein alter Angriff, bei dem ein lokaler Angreifer Informationslecks im Verbindungseinrichtungsprozess beschleunigen, neue Vier-Wege-Handshakes auslösen, Wi-Fi Direct WPS-PBC für aktive Angriffe als Ziel verwenden oder Denial-of-Service-Angriffe auslösen kann.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Deauthentication-Pakete können von einem nicht authentifizierten Angreifer gesendet werden, um die erneute Authentifizierung der Station zu veranlassen und dann den resultierenden Handshake zu ermitteln. Kryptografische oder Brute-Force-Angriffe können auf den resultierenden Handshake ausgeführt werden. Zur Entschärfung dieser Angriffe gehören das Erzwingen von Längen- und Komplexitätsrichtlinien für vorinstallierte Schlüssel, das Konfigurieren des Zugriffspunkts (falls zutreffend) zum Erkennen böswilliger Deauthentication-Pakete und die Verwendung von WPS zum automatischen Generieren starker Schlüssel. Im PBC-Modus interagiert der Benutzer mit einer physischen oder virtuellen Schaltfläche, um eine beliebige Gerätezuordnung zuzulassen. Dieser Vorgang sollte nur beim Setup innerhalb eines kurzen Fensters erfolgen. Nachdem die Taste automatisch "gedrückt" wurde, akzeptiert das Gerät jede Station, die über einen kanonischen PIN-Wert (alle Nullen) zugeordnet wird. Deauthentifizierung kann einen wiederholten Einrichtungsprozess erzwingen. | Surface Hub verwendet WPS im PIN- oder PBC-Modus. Es ist keine PSK-Konfiguration zulässig. Diese Methode hilft dabei, die Generierung starker Schlüssel zu erzwingen. Es empfiehlt sich, die WPS-PIN-Sicherheit für Surface Hub zu aktivieren. |

| Zusätzlich zu Denial-of-Service-Angriffen können Deauthentication-Pakete verwendet werden, um eine erneute Verbindung auszulösen, die das Zeitfenster für aktive Angriffe auf WPS-PBC wieder öffnet. | Aktivieren Sie die WPS-PIN-Sicherheit in der Surface Hub-Konfiguration. |

Grundlegende Offenlegung von Drahtlosen Informationen: Drahtlose Netzwerke, 802.11 oder anderweitig, sind grundsätzlich einem Risiko der Offenlegung von Informationen ausgesetzt. Obwohl es sich bei diesen Informationen hauptsächlich um Verbindungs- oder Gerätemetadaten handelt, bleibt dieses Problem für jeden 802.11-Netzwerkadministrator ein bekanntes Risiko. Wi-Fi Direct mit Geräteauthentifizierung über WPS-PIN legt effektiv die gleichen Informationen offen wie ein PSK- oder Enterprise 802.11-Netzwerk.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Während der Übertragung, der Verbindungseinrichtung oder sogar des normalen Betriebs bereits verschlüsselter Verbindungen werden grundlegende Informationen zu Geräten und Paketgrößen drahtlos übertragen. Auf einer grundlegenden Ebene kann ein lokaler Angreifer, der sich in funktechnischer Reichweite befindet, die relevanten 802.11-Informationselemente untersuchen, um die Namen von Drahtlosen Geräten, die MAC-Adressen der kommunizierenden Geräte und möglicherweise andere Details zu ermitteln, z. B. die Version des Drahtlosen Stapels, Paketgrößen oder die konfigurierten Zugriffspunkt- oder Gruppenbesitzeroptionen. | Das Wi-Fi Direct-Netzwerk, das Surface Hub verwendet, kann nicht weiter vor Metadatenlecks geschützt werden, genau wie bei 802.11 Enterprise- oder PSK-Drahtlosnetzwerken. Physische Sicherheit und beseitigung potenzieller Bedrohungen durch drahtlose Nähe können dazu beitragen, potenzielle Informationslecks zu reduzieren. |

Drahtlose böse Zwillings- oder Spoofingangriffe: Das Spoofing des Drahtlosnamens ist ein einfacher, bekannter Exploit, mit dem ein lokaler Angreifer ahnungslose oder falsche Benutzer zum Herstellen einer Verbindung locken kann.

| Wi-Fi Direct-Sicherheitsrisiko | Surface Hub-Entschärfung |

|---|---|

| Durch Spoofing oder Klonen des Drahtlosnamens oder der "SSID" des Zielnetzwerks kann ein Angreifer den Benutzer dazu verleiten, eine Verbindung mit einem gefälschten, schädlichen Netzwerk herzustellen. Durch die Unterstützung nicht authentifizierter, automatischer Einbindung von Miracast könnte ein Angreifer die beabsichtigten Anzeigematerialien erfassen oder Netzwerkangriffe auf das verbindende Gerät starten. | Es gibt zwar keinen spezifischen Schutz vor dem Beitritt zu einem gefälschten Surface Hub, aber diese Sicherheitsanfälligkeit wird auf zwei Arten teilweise entschärft. Erstens muss jeder potenzieller Angriff innerhalb der WLAN-Reichweite erfolgen. Zweitens ist dieser Angriff nur während der ersten Verbindung möglich. Nachfolgende Verbindungen verwenden eine persistente Wi-Fi Direct-Gruppe, und Windows speichert und priorisiert diese vorherige Verbindung bei der zukünftigen Verwendung des Hubs. (Hinweis: Spoofing der MAC-Adresse, Wi-Fi Kanals und der SSID wurde für diesen Bericht nicht berücksichtigt und kann zu inkonsistentem Wi-Fi Verhalten führen.) Insgesamt ist diese Schwäche ein grundlegendes Problem für jedes 802.11-Drahtlosnetzwerk, in dem wpa2-Protokolle für Unternehmen fehlen, z. B. EAP-TLS oder EAP-PWD, die Wi-Fi Direct nicht unterstützt. |

Surface Hub-Sicherungsrichtlinien

Surface Hub dient zum der Zusammenarbeit und ermöglicht dem Benutzer, Besprechungen schnell und effizient zu starten und beizutreten.. Die Standardmäßigen Wi-Fi Direct-Einstellungen für Surface Hub sind für dieses Szenario optimiert.

Um zusätzliche Sicherheit für drahtlose Schnittstellen zu gewährleisten, sollten Surface Hub-Benutzer die WPS-PIN-Sicherheitseinstellung aktivieren. Diese Einstellung deaktiviert den WPS-PBC-Modus und ermöglicht die Clientauthentifizierung. Es bietet die höchste Schutzebene, indem nicht autorisierte Verbindungen mit Surface Hub verhindert werden.

Wenn Sie weiterhin Bedenken hinsichtlich der Authentifizierung und Autorisierung für Surface Hub haben, empfehlen wir Ihnen, das Gerät mit einem separaten Netzwerk zu verbinden. Sie können Wi-Fi (z. B. ein "Gast" Wi-Fi Netzwerk) oder ein separates Ethernet-Netzwerk verwenden, vorzugsweise ein völlig anderes physisches Netzwerk. Ein VLAN kann jedoch auch zusätzliche Sicherheit bieten. Natürlich kann dieser Ansatz Verbindungen mit internen Netzwerkressourcen oder -diensten ausschließen und eine zusätzliche Netzwerkkonfiguration erfordern, um den Zugriff wieder zu erhalten.

Auch empfohlen:

- Installieren regelmäßiger Systemupdates

- Aktualisieren der Miracast-Einstellungen zum Deaktivieren des automatischen Präsentationsmodus

Weitere Informationen

- Übersicht über den sicheren Start

- BitLocker-Übersicht

- Übersicht über die Anwendungssteuerung

- Sichern und verwalten von Surface Hub 2S mit SEMM und UEFI

- Wie Surface Hub Wi-Fi Direct-Sicherheitsprobleme behebt

- Windows Defender-Anwendungssteuerung und virtualisierungsbasierter Schutz der Codeintegrität

- Surface-Tools für IT

- FIPS 140-2, Stufe 2

- Common Criteria-Zertifizierung

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für