Empfehlungen für bedingten Zugriff und mehrstufige Authentifizierung in Microsoft Power Automate (Flow)

Bedingter Zugriff ist ein Feature von Microsoft Entra ID, mit dem Sie steuern können, wie und wann Benutzer auf Anwendungen und Dienste zugreifen können. Trotz seiner Nützlichkeit sollten Sie sich bewusst sein, dass die Verwendung des bedingten Zugriffs negative oder unerwartete Auswirkungen auf Benutzer in Ihrem organization haben kann, die Microsoft Power Automate (Flow) verwenden, um eine Verbindung mit Microsoft-Diensten herzustellen, die für Richtlinien für bedingten Zugriff relevant sind.

Gilt für: Power Automate

Ursprüngliche KB-Nummer: 4467879

Empfehlungen

- Verwenden Sie die mehrstufige Authentifizierung für vertrauenswürdige Geräte nicht, da die Tokengültigkeitsdauer verkürzt und dazu führt, dass Verbindungen in dem konfigurierten Intervall aktualisiert werden müssen und nicht in der standardmäßigen erweiterten Länge.

- Um Richtlinienkonflikte zu vermeiden, stellen Sie sicher, dass Benutzer, die sich bei Power Automate anmelden, Kriterien verwenden, die den Richtlinien für die von einem Flow verwendeten Verbindungen entsprechen.

Details

Richtlinien für bedingten Zugriff werden über die Azure-Portal verwaltet und können mehrere Anforderungen haben, einschließlich (aber nicht beschränkt auf) die folgenden:

- Benutzer müssen sich mit der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) anmelden (in der Regel Kennwort plus biometrisches oder anderes Gerät), um auf einige oder alle Clouddienste zugreifen zu können.

- Benutzer können auf einige oder alle Clouddienste nur über ihr Unternehmensnetzwerk und nicht über ihre Heimnetzwerke zugreifen.

- Benutzer können nur genehmigte Geräte oder Clientanwendungen verwenden, um auf einige oder alle Clouddienste zuzugreifen.

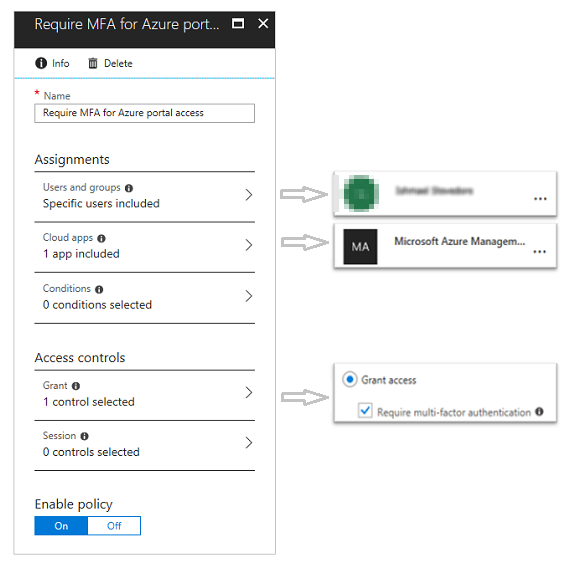

Der folgende Screenshot zeigt ein Beispiel für eine MFA-Richtlinie, die MFA für bestimmte Benutzer erfordert, wenn sie auf das Azure-Verwaltungsportal zugreifen.

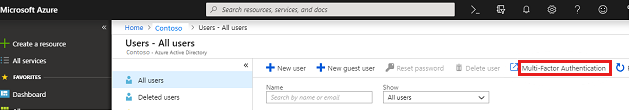

Sie können die MFA-Konfiguration auch über die Azure-Portal öffnen. Wählen Sie hierzu Microsoft Entra ID>Benutzer und Gruppen>Alle Benutzer>Multi-Factor Authentication aus, und konfigurieren Sie dann richtlinien über die Registerkarte Diensteinstellungen.

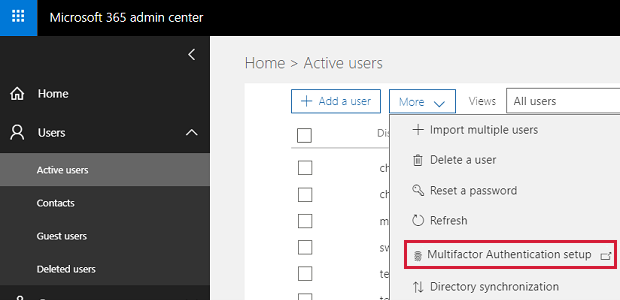

MFA kann auch über Microsoft 365 Admin Center konfiguriert werden. Eine Teilmenge Microsoft Entra Multi-Faktor-Authentifizierungsfunktionen steht Office 365 Abonnenten zur Verfügung. Weitere Informationen zum Aktivieren von MFA finden Sie unter Einrichten der mehrstufigen Authentifizierung für Office 365 Benutzer.

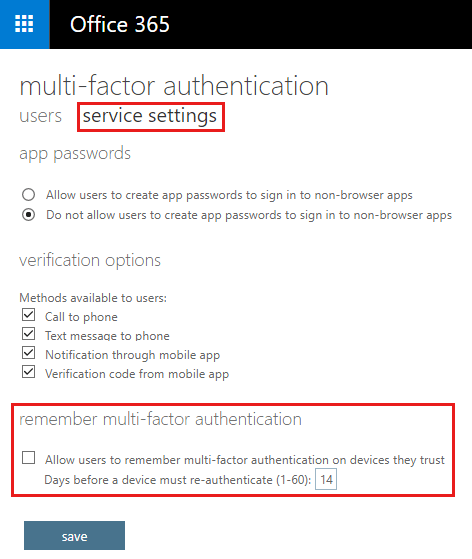

Die Einstellung mehrstufige Authentifizierung speichern kann Ihnen helfen, die Anzahl der Benutzeranmeldungen mithilfe eines persistenten Cookies zu reduzieren. Diese Richtlinie steuert die Microsoft Entra Einstellungen, die unter Speichern der mehrstufigen Authentifizierung für vertrauenswürdige Geräte dokumentiert sind.

Leider ändern diese Einstellung die Tokenrichtlinieneinstellungen, die dazu führen, dass die Verbindungen alle 14 Tage ablaufen. Dies ist einer der häufigsten Gründe, warum Verbindungen häufiger fehlschlagen, nachdem MFA aktiviert wurde. Es wird empfohlen, diese Einstellung nicht zu verwenden.

Auswirkungen auf das Power Automate-Portal und eingebettete Umgebungen

In diesem Abschnitt werden einige der nachteiligen Auswirkungen beschrieben, die der bedingte Zugriff auf Benutzer in Ihrem organization haben kann, die Power Automate verwenden, um eine Verbindung mit Microsoft-Diensten herzustellen, die für eine Richtlinie relevant sind.

Auswirkung 1: Fehler bei zukünftigen Ausführungen

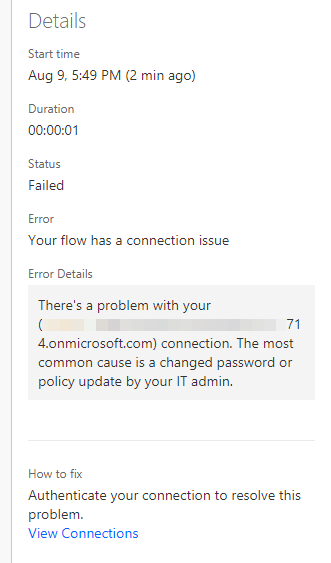

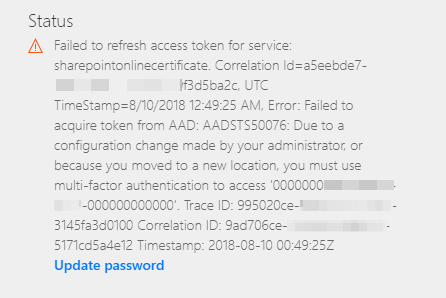

Wenn Sie eine Richtlinie für bedingten Zugriff aktivieren, nachdem Flows und Verbindungen erstellt wurden, schlagen Flows bei zukünftigen Ausführungen fehl. Besitzer der Verbindungen sehen die folgende Fehlermeldung im Power Automate-Portal, wenn sie die fehlerhaften Ausführungen untersuchen:

AADSTS50076: Aufgrund einer Konfigurationsänderung, die von Ihrem Administrator vorgenommen wurde, oder weil Sie an einen neuen Speicherort verschoben haben, müssen Sie die mehrstufige Authentifizierung verwenden, um auf den Dienst> zuzugreifen<.

Wenn Benutzer Verbindungen im Power Automate-Portal anzeigen, wird eine Fehlermeldung angezeigt, die der folgenden ähnelt:

Um dieses Problem zu beheben, müssen sich Benutzer unter Bedingungen beim Power Automate-Portal anmelden, die der Zugriffsrichtlinie des Diensts entsprechen, auf den sie zugreifen möchten (z. B. multi-factor, Unternehmensnetzwerk usw.), und dann die Verbindung reparieren oder neu erstellen.

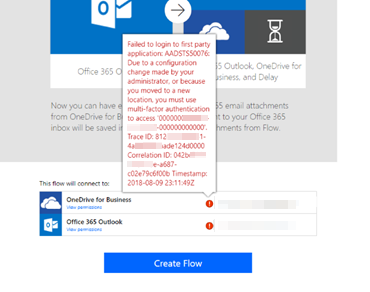

Auswirkung 2: Fehler bei der automatischen Verbindungserstellung

Wenn sich Benutzer nicht mithilfe von Kriterien bei Power Automate anmelden, die den Richtlinien entsprechen, schlägt die automatische Verbindungserstellung mit Erstanbieter-Microsoft-Diensten, die von den Richtlinien für bedingten Zugriff gesteuert werden, fehl. Benutzer müssen die Verbindungen mithilfe von Kriterien manuell erstellen und authentifizieren, die der Richtlinie für bedingten Zugriff des Diensts entsprechen, auf den sie zugreifen möchten. Dieses Verhalten gilt auch für 1-Klick-Vorlagen, die über das Power Automate-Portal erstellt werden.

Um dieses Problem zu beheben, müssen sich Benutzer unter Bedingungen beim Power Automate-Portal anmelden, die der Zugriffsrichtlinie des Diensts entsprechen, auf den sie zugreifen möchten (z. B. mehrstufiges Netzwerk, Unternehmensnetzwerk usw.), bevor sie eine Vorlage erstellen.

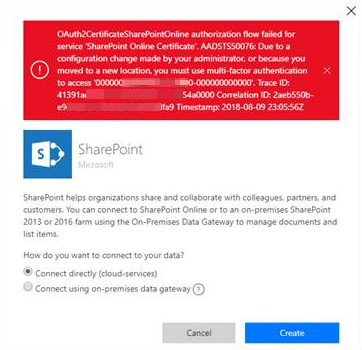

Auswirkung 3: Benutzer können keine direkte Verbindung herstellen

Wenn sich Benutzer nicht mit Kriterien bei Power Automate anmelden, die den Richtlinien entsprechen, können sie keine direkte Verbindung herstellen, weder über Power Apps noch über Flow. Benutzern wird die folgende Fehlermeldung angezeigt, wenn sie versuchen, eine Verbindung herzustellen:

AADSTS50076: Aufgrund einer Konfigurationsänderung, die von Ihrem Administrator vorgenommen wurde, oder weil Sie an einen neuen Speicherort verschoben haben, müssen Sie die mehrstufige Authentifizierung verwenden, um auf den Dienst> zuzugreifen<.

Um dieses Problem zu beheben, müssen sich Benutzer unter Bedingungen anmelden, die der Zugriffsrichtlinie des Diensts entsprechen, auf den sie zugreifen möchten, und dann die Verbindung neu erstellen.

Auswirkung 4: Fehler bei Personen und E-Mail-Auswahl im Power Automate-Portal

Wenn Exchange Online- oder SharePoint-Zugriff durch eine Richtlinie für bedingten Zugriff gesteuert wird und sich Benutzer nicht unter derselben Richtlinie bei Power Automate anmelden, schlagen personen- und E-Mail-Auswahlen im Power Automate-Portal fehl. Benutzer können keine vollständigen Ergebnisse für Gruppen in ihren organization erhalten, wenn sie die folgenden Abfragen ausführen (Office 365 Gruppen werden für diese Abfragen nicht zurückgegeben):

- Versuchen, den Besitz oder nur die Ausführungsberechtigungen für einen Flow freizugeben

- Auswählen von E-Mail-Adressen beim Erstellen eines Flows im Designer

- Auswählen von Personen im Bereich "Flowausführungen " beim Auswählen von Eingaben für einen Flow

Auswirkung 5: Verwenden von Power Automate-Features, die in andere Microsoft-Dienste eingebettet sind

Wenn ein Flow in Microsoft-Dienste wie SharePoint, Power Apps, Excel und Teams eingebettet ist, unterliegen die Power Automate-Benutzer auch bedingten Zugriff und mehrstufigen Richtlinien, je nachdem, wie sie sich beim Hostdienst authentifiziert haben. Wenn sich ein Benutzer beispielsweise mit einstufiger Authentifizierung bei SharePoint anmeldet, aber versucht, einen Flow zu erstellen oder zu verwenden, der mehrstufigen Zugriff auf Microsoft Graph erfordert, erhält der Benutzer eine Fehlermeldung.

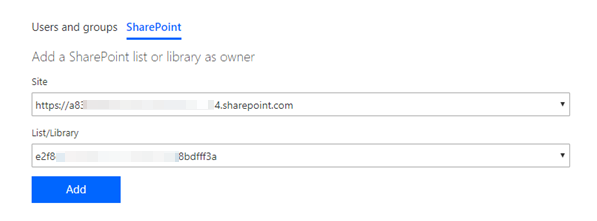

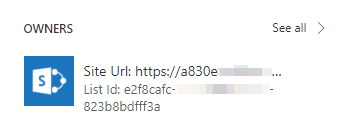

Auswirkung 6: Freigeben von Flows mithilfe von SharePoint-Listen und -Bibliotheken

Wenn Sie versuchen, besitz- oder ausführungsgeschützte Berechtigungen mithilfe von SharePoint-Listen und -Bibliotheken freizugeben, kann Power Automate den Anzeigenamen der Listen nicht angeben. Stattdessen wird der eindeutige Bezeichner einer Liste angezeigt. Die Kacheln "Besitzer" und "Nur ausführen" auf der Seite mit den Datenflussdetails für bereits freigegebene Flows können zwar den Bezeichner, aber nicht den Anzeigenamen anzeigen.

Noch wichtiger ist, dass Benutzer möglicherweise auch nicht in der Lage sind, ihre Flows aus SharePoint zu ermitteln oder auszuführen. Dies liegt daran, dass die Richtlinieninformationen für bedingten Zugriff derzeit nicht zwischen Power Automate und SharePoint übergeben werden, damit SharePoint eine Zugriffsentscheidung treffen kann.

Auswirkung 7: Erstellen von Out-of-Box-Flows in SharePoint

Im Zusammenhang mit Effekt 6 kann die Erstellung und Ausführung von vordefinierten SharePoint-Flows, z. B. der Flows für Anforderungsfreigabe und Seitengenehmigung , durch Richtlinien für bedingten Zugriff blockiert werden. Steuern des Zugriffs auf SharePoint- und OneDrive-Daten basierend auf dem Netzwerkspeicherort gibt an , dass diese Richtlinien Zugriffsprobleme verursachen können, die sich sowohl auf Erstanbieter- als auch auf Drittanbieter-Apps auswirken.

Dieses Szenario gilt sowohl für den Netzwerkspeicherort als auch für Richtlinien für bedingten Zugriff (z. B. Nicht verwaltete Geräte nicht zulassen). Unterstützung für die Erstellung von Out-of-Box-Flows in SharePoint befindet sich derzeit in der Entwicklung. Weitere Informationen werden in diesem Artikel bereitgestellt, sobald dieser Support verfügbar ist.

In der Zwischenzeit empfehlen wir Benutzern, ähnliche Flows selbst zu erstellen und diese Flows manuell für die gewünschten Benutzer freizugeben oder Richtlinien für bedingten Zugriff zu deaktivieren, wenn diese Funktionalität erforderlich ist.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für