Determinación de la posición de seguridad para el acceso externo con Microsoft Entra ID

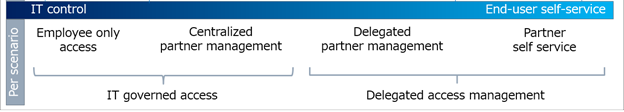

Según considera la gobernanza del acceso externo, valore las necesidades de colaboración y seguridad de su organización, según el escenario. Puede empezar con el nivel de control que el equipo de TI tiene sobre la colaboración diaria de los usuarios finales. Las organizaciones de sectores altamente regulados pueden necesitar más control de equipo de TI. Por ejemplo, los contratistas de defensa pueden tener un requisito para identificar y documentar positivamente a los usuarios externos, su acceso y eliminación de acceso: todo el acceso, basado en escenarios o cargas de trabajo. Las agencias de consultoría pueden usar ciertas características para permitir a los usuarios finales determinar los usuarios externos con los que colaboran.

Nota:

Un grado alto de control sobre la colaboración puede dar lugar a mayores presupuestos de TI, menor productividad y resultados empresariales retrasados. Cuando los canales de colaboración oficiales se perciben como arduos, los usuarios finales tienden a eludir los canales oficiales. Un ejemplo es que los usuarios finales envían documentos sin protección por correo electrónico.

Antes de empezar

Este artículo es el número 1 de una serie de 10 artículos. Se recomienda leer los artículos en orden. Vaya a la sección Pasos siguientes para ver toda la serie.

Planificación basada en escenarios

Los equipos de TI pueden delegar el acceso de asociados para permitir a los empleados colaborar con ellos. Esta delegación puede producirse al tiempo que se mantiene la seguridad suficiente para proteger la propiedad intelectual.

Compile y valore los escenarios de las organizaciones para ayudar a valorar el acceso de los empleados frente a los asociados empresariales a los recursos. Las instituciones financieras pueden tener estándares de cumplimiento que restrinjan el acceso de los empleados a recursos como la información de la cuenta. Por el contrario, las mismas instituciones pueden permitir el acceso delegado de asociados para proyectos como campañas de marketing.

Consideraciones sobre escenarios

Use la lista siguiente para ayudar a medir el nivel de control de acceso.

- Sensibilidad de la información y riesgo asociado de su exposición

- Acceso de asociados a información sobre otros usuarios finales

- Coste de una vulneración frente a los gastos generales del control centralizado y los problemas del usuario final

Las organizaciones pueden empezar con controles altamente administrados para satisfacer los objetivos de cumplimiento y, después, delegar parte del control a los usuarios finales, con el tiempo. Puede haber modelos de administración de acceso simultáneos en una organización.

Nota

Las credenciales administradas por asociados son un método para indicar la terminación del acceso a los recursos, cuando un usuario externo pierde el acceso a los recursos de su propia empresa. Más información: Introducción a la colaboración B2B

Objetivos de seguridad de acceso externo

Los objetivos de acceso delegado y controlado por TI difieren. Los objetivos principales del acceso controlado por TI son los siguientes:

- Cumplir los objetivos de gobernanza, regulación y cumplimiento (GRC)

- Alto nivel de control sobre el acceso de asociados a información sobre usuarios finales, grupos y otros asociados

Los objetivos principales del acceso delegado son los siguientes:

- Permitir que los propietarios de empresas determinen los asociados de colaboración, con restricciones de seguridad

- Permitir a los asociados solicitar acceso según las reglas definidas por los propietarios de la empresa

Objetivos comunes

Control del acceso a aplicaciones, datos y contenido

Los niveles de control pueden realizarse mediante varios métodos, según las versiones de Microsoft Entra ID y Microsoft 365.

Reducción de la superficie expuesta a ataques

- ¿Qué es Microsoft Entra Privileged Identity Management? : administración, control y monitorización del acceso a los recursos de Microsoft Entra ID y otros servicios en línea de Microsoft, como Microsoft 365 o Microsoft Intune

- Prevención de pérdida de datos en Exchange Server

Confirmación del cumplimiento de las revisiones del registro de actividad y auditoría

Los equipos de TI pueden delegar las decisiones de acceso a los propietarios de empresas mediante la administración de derechos, mientras que las revisiones de acceso ayudan a confirmar periódicamente el acceso continuo. Puede usar la clasificación de datos automatizada con etiquetas de confidencialidad para automatizar el cifrado de contenido confidencial, lo que facilita el cumplimiento de los usuarios finales.

Pasos siguientes

Use la siguiente serie de artículos para obtener más información sobre cómo proteger el acceso externo a los recursos. Se recomienda seguir el orden indicado.

Determinación de la posición de seguridad para el acceso externo con Microsoft Entra ID (Está aquí)

Detección del estado actual de la colaboración externa en su organización

Protección del acceso externo con grupos en Microsoft Entra ID y Microsoft 365

Transición a la colaboración controlada con la colaboración B2B de Microsoft Entra

Administración del acceso externo con la administración de derechos de Microsoft Entra

Administración del acceso externo a los recursos mediante directivas de acceso condicional

Conversión de cuentas de invitado locales en cuentas de invitado B2B de Microsoft Entra