Detección del estado actual de la colaboración externa en su organización

Antes de obtener más información sobre el estado actual de su colaboración externa, determine una posición de seguridad. Tenga en cuenta el control centralizado frente al control delegado, así como los objetivos de gobernanza, regulación y cumplimiento.

Más información: Determinación de la posición de seguridad para el acceso externo con Microsoft Entra ID

Es probable que los usuarios de su organización colaboren con usuarios de otras organizaciones. La colaboración se produce con aplicaciones de productividad como Microsoft 365, por correo electrónico o compartiendo recursos con usuarios externos. Estos escenarios incluyen usuarios:

- Iniciar la colaboración externa

- Colaborar con usuarios y organizaciones externas

- Conceder acceso a usuarios externos

Antes de empezar

Este artículo es el número 2 de una serie de 10 artículos. Se recomienda leer los artículos en orden. Vaya a la sección Pasos siguientes para ver toda la serie.

Determinar quién inicia la colaboración externa

Por lo general, los usuarios que buscan colaboración externa conocen las aplicaciones que se van a usar y cuándo finaliza el acceso. Por lo tanto, determina usuarios con permisos delegados para invitar a usuarios externos, crear paquetes de acceso y completar revisiones de acceso.

Para buscar usuarios colaboradores consulte:

- Actividades del registro de auditoría de Microsoft 365: buscar eventos y detectar actividades auditadas en Microsoft 365

- Auditoría e informes de un usuario de colaboración B2B: compruebe el acceso de los usuarios invitados y consulte los registros de actividades del sistema y del usuario

Enumerar usuarios invitados y organizaciones

Los usuarios externos pueden ser usuarios de Microsoft Entra B2B con credenciales administradas por el asociado, o usuarios externos con credenciales aprovisionadas localmente. Normalmente, estos usuarios son UserType de invitado. Para obtener información sobre cómo invitar a usuarios invitados y compartir recursos, consulta Información general sobre la colaboración B2B.

Puede enumerar los usuarios invitados con:

Usa las siguientes herramientas para identificar la colaboración B2B de Microsoft Entra, los inquilinos externos de Microsoft Entra y los usuarios que acceden a las aplicaciones:

- Módulo de PowerShell, Obtener MsIdCrossTenantAccessActivity

- Libro de actividad de acceso entre inquilinos

Descubre los dominios de correo electrónico y la propiedad companyName

Puedes determinar organizaciones externas con los nombres de dominio de las direcciones de correo electrónico de los usuarios externos. Es posible que este descubrimiento no sea posible con los proveedores de identidad del consumidor. Se recomienda escribir el atributo companyName para identificar las organizaciones externas.

Uso de la lista de permitidos, la lista de bloqueados y la administración de derechos

Usa la lista de permitidos o la lista de bloqueados para permitir que tu organización colabore o bloquee las organizaciones en el nivel de inquilino. Controla las invitaciones y canjes B2B independientemente de la fuente (como Microsoft Teams, SharePoint o Azure Portal).

Consulta Permitir o bloquear invitaciones a usuarios B2B procedentes de determinadas organizaciones

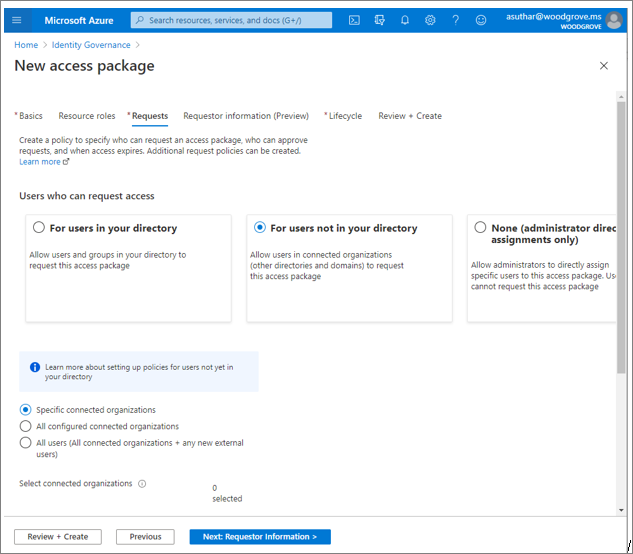

Si usa la administración de derechos, puede limitar los paquetes de acceso a un subconjunto de asociados con la opción Organizaciones conectadas específicas que se encuentra en la sección Nuevo paquete de acceso en Identity Governance.

Determinar el acceso de usuarios externos

Con un inventario de usuarios y organizaciones externas, determina el acceso a otorgar a los usuarios. Puede usar Microsoft Graph API para determinar la pertenencia a grupos de Microsoft Entra o la asignación de aplicaciones.

Enumeración de los permisos de aplicación

Investigue el acceso a sus aplicaciones confidenciales para conocer el acceso externo. Consulte Concesión o revocación de permisos de API mediante programación.

Detección de uso compartido informal

Si el correo electrónico y los planes de red están habilitados, puede investigar el contenido que se comparte a través del correo electrónico o de aplicaciones de software como servicio (SaaS) no autorizadas.

- Identificación, prevención y supervisión del uso compartido accidental

- Obtenga información sobre la prevención de pérdida de datos (DLP).

- Identificación de aplicaciones no autorizadas

Pasos siguientes

Use la siguiente serie de artículos para obtener más información sobre cómo proteger el acceso externo a los recursos. Se recomienda seguir el orden indicado.

Determinación de la posición de seguridad para el acceso externo con Microsoft Entra ID

Detección del estado actual de la colaboración externa en su organización (usted está aquí)

Protección del acceso externo con grupos en Microsoft Entra ID y Microsoft 365

Transición a la colaboración controlada con la colaboración B2B de Microsoft Entra

Administración del acceso externo con la administración de derechos de Microsoft Entra

Administración del acceso externo a los recursos mediante directivas de acceso condicional

Conversión de cuentas de invitado locales en cuentas de invitado B2B de Microsoft Entra