Administrar equipos de grupos

Acerca de los equipos de grupo

Un grupo del equipo Microsoft Entra. Al igual que el equipo de propietarios, un equipo de grupo de Microsoft Entra puede tener registros y roles de seguridad asignados al equipo. Hay dos tipos de equipos de grupo y corresponden directamente a los tipos de grupo de Microsoft Entra – Seguridad y Microsoft 365. El rol de seguridad de grupo solo puede ser para el equipo o para un miembro del equipo con privilegios de usuario Herencia de privilegios del miembro. Los miembros del equipo se derivan dinámicamente (se agregan y eliminan) cuando obtienen acceso al entorno basado en su pertenencia a grupo de Microsoft Entra.

Usar grupos de Microsoft Entra para administrar el acceso a datos y aplicación de un usuario

La administración de la aplicación y el acceso a los datos para Microsoft Dataverse se ha ampliado para que los administradores usen grupos de Microsoft Entra de su organización para administrar los derechos de acceso para los usuarios con licencias de Dataverse.

Ambos tipos de grupos de Microsoft Entra, Seguridad y Microsoft 365, se pueden usar para proteger los derechos de acceso de los usuarios. Usar los grupos permite a los administradores asignar un rol de seguridad con sus privilegios respectivos a todos los integrantes del grupo, en lugar de tener que proporcionar derechos de acceso a un miembro del equipo individual.

Ambos tipos de grupos de Microsoft Entra (Microsoft 365 y seguridad) con el tipo de pertenencia Asignado y Usuario dinámico se pueden usar para proteger los derechos de acceso de usuario. No se admiten los tipos de pertenencia Usuario dinámico. Usar los grupos permite a los administradores asignar un rol de seguridad con sus privilegios respectivos a todos los integrantes del grupo, en lugar de tener que proporcionar derechos de acceso a un miembro del equipo individual.

El administrador puede crear equipos de grupo de Microsoft Entra que están asociados a los grupos de Microsoft Entra en cada uno de los entornos y asignar un rol de seguridad a estos equipos de grupo. Para cada grupo de Microsoft Entra, el administrador puede crear equipos de grupo basados en los tipos de pertenencia a grupo de Microsoft Entra Miembros o Propietarios o Invitados. En cada grupo de Microsoft Entra, un administrador puede crear equipos de grupo independientes para propietarios, miembros, invitados y miembros e invitados, y asignar un rol de seguridad respectivo a cada uno de estos equipos.

Cuando los miembros de estos equipos de grupo obtienen acceso a estos entornos, sus derechos de acceso se conceden automáticamente según el rol de seguridad del equipo de grupo.

Propina

Revise el vídeo siguiente: Grupos de Dynamic Microsoft Entra.

Revise el vídeo siguiente: Grupos de Dynamic Microsoft Entra.

Aprovisionar y desaprovisionar usuarios

Una vez que el equipo del grupo y su rol de seguridad se establecen en un entorno, el acceso del usuario al entorno se basa en la pertenencia del usuario a los grupos de Microsoft Entra. Cuando se crea un nuevo usuario en el inquilino, todo lo que el administrador debe hacer es asignar el usuario al grupo de Microsoft Entra adecuado y asignar licencias de Dataverse. El usuario puede obtener acceso al entorno de inmediato sin necesidad de esperar a que el administrador para agregar al usuario al entorno o asignar un rol de seguridad. El usuario se crea en el entorno de la unidad de negocio raíz.

Cuando se eliminan/deshabilitan usuarios en Microsoft Entra ID o se quitan de los grupos de Microsoft Entra, estos pierden su pertenencia al grupo y no podrán obtener acceso al entorno cuando intentan iniciar sesión.

Nota

El usuario del grupo eliminado o deshabilitado permanece en el entorno Power Platform Dataverse si el usuario no accedió al entorno.

Para quitar al usuario del equipo de grupo de Dataverse:

- Inicie sesión en el Centro de administración de Power Platform.

- Seleccione un entorno y luego seleccione Ajustes>Usuarios y permisos>Usuarios.

- Busque y seleccione al usuario.

- En el formulario Usuario, haga clic en el comando ....

- Seleccione la opción Administrar usuario en Dynamics 365.

- En la página Ususario, seleccione el equipo del grupo de Dataverse del que desea quitar el miembro.

- Seleccione el botón Eliminar.

Tenga en cuenta que si eliminó accidentalmente un usuario activo del grupo, el usuario del grupo se agregará nuevamente al equipo del grupo Dataverse la próxima vez que el usuario acceda al entorno.

Quitar el acceso de usuario en tiempo de ejecución

Cuando un administrador quita un usuario de los grupos de Microsoft Entra, se quitará al usuario del equipo de grupo, y perderá los derechos de acceso la próxima vez que acceda al entorno. Las suscripciones para los grupos de usuarios de Microsoft Entra y los equipos de grupos de Dataverse se sincronizan, y los derechos de acceso del usuario se derivan de forma dinámica en tiempo de ejecución.

Administrar el rol de seguridad del usuario

Los administradores ya no tienen que esperar al usuario en la sincronización al entorno y después asignar un rol de seguridad al usuario de forma individual usando los equipos de grupo de Microsoft Entra. Una vez se establece un equipo del grupo y se crea en un entorno con un rol de seguridad, cualquier usuario con licencia Dataverse que se agregue al grupo Microsoft Entra podrá acceder de inmediato al entorno.

Bloquear acceso de usuario a entornos

Los administradores podrán seguir usando un grupo de seguridad de Microsoft Entra para bloquear totalmente la lista de usuarios están sincronizadas a un entorno. Esto se puede reforzar aún más mediante equipos de grupos de Microsoft Entra. Para bloquear el acceso de aplicaciones o entornos para entornos restringidos, el administrador puede crear grupos de Microsoft Entra independientes para cada entorno y asignar el rol de seguridad adecuado para estos grupos. Solo los miembros del equipo de grupo de Microsoft Entra tienen los derechos de acceso para el entorno.

Compartir Power Apps con los miembros del equipo de un grupo de Microsoft Entra

Cuando la lona y las aplicaciones controladas por modelos se comparten con un equipo de grupo Microsoft Entra, los integrantes del equipo puedan inmediatamente ejecutar las aplicaciones.

Registros propiedad del usuario y del equipo

Una nueva propiedad se ha agregado a la definición del rol de seguridad para proporcionar privilegios especiales del equipo cuando el rol se asigna a los equipos del grupo. Este tipo de rol de seguridad permite a los miembros del equipo recibir privilegios de nivel usuario/básico si el rol de seguridad se les asigna directamente. Los miembros del equipo pueden crear y ser propietarios de registros sin la necesidad de tener asignado un rol de seguridad adicional.

Un equipo de grupo puede poseer uno o más registros. Para convertir un equipo en propietario del registro, debe asignar el registro al equipo.

Aunque los equipos proporcionan acceso a un grupo de usuarios, debe seguir asociando usuarios individuales con roles de seguridad que concedan los privilegios que necesitan para crear, actualizar o eliminar registros propiedad del usuario. Estos privilegios no se pueden aplicar asignando un rol de seguridad heredado del privilegio de un usuario no miembro a un equipo y luego agregando el usuario a ese equipo. Si necesita proporcionar a los integrantes del equipo los privilegios del equipo directamente sin su propio rol de seguridad, puede asignar al equipo un rol de seguridad que tenga herencia de privilegios del integrante.

Para obtener más información, consulte Asignación de registros a usuarios o equipos.

Creación de equipos de grupo

Compruebe que tiene asignado el rol de seguridad Administrador del sistema, Jefe de ventas, Vicepresidente de ventas, Vicepresidente de marketing o Director general o permisos equivalentes.

Compruebe su rol de seguridad:

- Siga los pasos de la sección Visualización del perfil de usuario.

- ¿No tiene los permisos adecuados? Póngase en contacto con el administrador del sistema.

Requisitos previos:

- Se necesita un grupo de Microsoft Entra para cada equipo del grupo.

- Obtenga el ObjectID del grupo de Microsoft Entra del sitio https://portal.azure.com.

- Cree de un rol de seguridad personalizado que contenga privilegios según el requisito de colaboración del equipo. Vea la discusión de privilegios heredados del integrante si necesita extender los privilegios del miembro del equipo directamente a un usuario.

Inicie sesión en el Centro de administración de Power Platform.

Seleccione un entorno y luego seleccione Ajustes>Usuarios y permisos>Equipos.

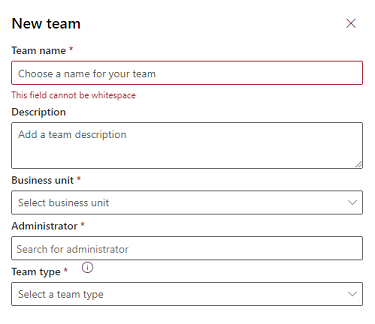

Seleccione + Crear un equipo.

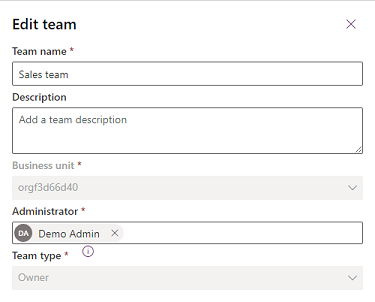

Especifique los siguientes campos:

- Nombre del equipo: asegúrese de que este nombre sea exclusivo dentro de una unidad de negocio.

- Descripción: introduzca una descripción del equipo.

- Unidad de negocio: seleccione la unidad de negocio en la lista desplegable.

- Administrador: busque usuarios en la organización. Empiece a introducir caracteres.

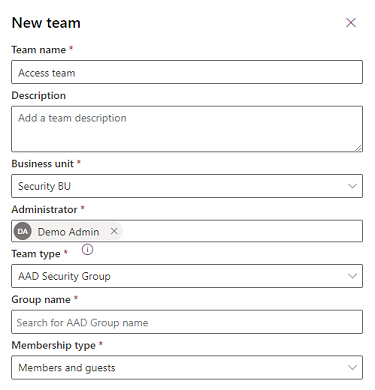

- Tipo de equipo: seleccione el tipo de equipo en la lista desplegable.

Nota

Un equipo puede ser de uno de los siguientes tipos: propietario, acceso, grupo de seguridad de Microsoft Entra o grupo de oficina de Microsoft Entra.

Si el tipo de equipo es el grupo de Seguridad de Microsoft Entra o el grupo de Oficina de Microsoft Entra, también debe introducir estos campos:

- Nombre de grupo: empiece introduciendo texto para seleccionar un nombre de grupo de Microsoft Entra existente. Estos grupos están creados previamente en Microsoft Entra ID.

- Tipo de pertenencia: seleccione el tipo de pertenencia en la lista desplegable. Consulte Cómo los miembros del grupo de seguridad de Microsoft Entra coinciden con los miembros del equipo del grupo de Dataverse.

Cuando haya creado el equipo, puede agregar miembros del equipo y seleccionar los roles de seguridad correspondientes. Este paso es opcional pero recomendado.

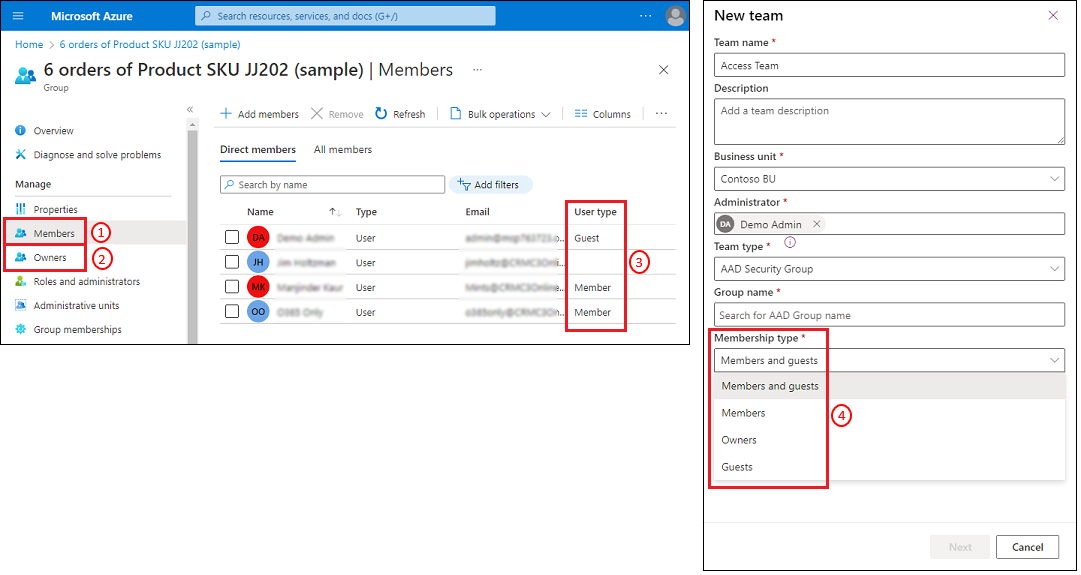

Cómo los miembros del grupo de seguridad de Microsoft Entra coinciden con los miembros del equipo del grupo de Dataverse

Revise la siguiente tabla para ver cómo los miembros de los grupos de Microsoft Entra coinciden con los miembros del equipo del grupo de Dataverse.

| Seleccione el tipo de membresía del equipo del grupo de Dataverse (4) | Membresía resultante |

|---|---|

| Miembros e invitados | Seleccione este tipo para incluir los tipos de usuario Miembro e Invitado (3) de la categoría de grupo Miembros (1) de Microsoft Entra. |

| Miembros | Seleccione este tipo para incluir solo el tipo de usuario Miembros (3) de la categoría de grupo Miembros (1) de Microsoft Entra. |

| Propietarios | Seleccione este tipo para incluir solo el tipo de usuario Miembros (3) de la categoría de grupo Propietarios (2) de Microsoft Entra. |

| Invitados | Seleccione este tipo para incluir solo el tipo de usuario Invitado (3) de la categoría de grupo Miembros (1) de Microsoft Entra. |

Editar un equipo de grupo

Compruebe que tiene asignado el rol de seguridad Administrador del sistema, Jefe de ventas, Vicepresidente de ventas, Vicepresidente de marketing o Director general o permisos equivalentes.

Inicie sesión en el Centro de administración de Power Platform.

Seleccione un entorno y luego seleccione Ajustes>Usuarios y permisos>Equipos.

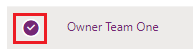

Seleccione la casilla de verificación de un nombre de equipo.

Seleccione Editar equipo. Solo Nombre del equipo, Descripción y Administrador están disponibles para su edición.

Actualice los campos según se requiera y, después seleccione Actualizar.

Nota

- Para editar la unidad de negocio, vea Cambiar la unidad de negocio de un equipo.

- Puede crear equipos de grupo de Dataverse - Miembros, Propietarios, Invitados, y Miembros e invitados por entorno basado en el tipo de membresía de grupo de Microsoft Entra para cada grupo de Microsoft Entra. El ObjectId de Microsoft Entra ID del equipo del grupo no se puede editar una vez creado el equipo del grupo.

- El tipo de pertenencia de Dataverse no se puede cambiar una vez creado el equipo del grupo. Si necesita actualizar este campo, deberá eliminar el equipo del grupo y crear uno nuevo.

- Todos los equipos de grupo existentes creados antes de que se agregue el nuevo campo Tipo de pertenencia se actualizan automáticamente como Miembros e invitados. No hay pérdida de funcionalidad con estos equipos de grupo, ya que el equipo de grupo predeterminado se asigna al tipo de pertenencia Miembros e invitados del grupo de Microsoft Entra.

- Si su entorno tiene un grupo de seguridad, deberá agregar al grupo de Microsoft Entra del equipo del grupo como miembro de dicho grupo de seguridad para que los usuarios del equipo del grupo puedan acceder al entorno.

- La lista de integrantes del equipo enumerados en cada equipo de grupo solo muestra los integrantes del usuario que tienen acceso al entorno. Esta lista no muestra todos los miembros del grupo de Microsoft Entra. Cuando un miembro del grupo de Microsoft Entra obtiene acceso al entorno, el miembro del grupo se agrega al equipo del grupo. Los privilegios del miembro del equipo se derivan de forma dinámica en tiempo de ejecución heredando el rol de seguridad del equipo del grupo. Dado que el rol de seguridad se asigna al equipo del grupo y el miembro del equipo del grupo hereda los privilegios, el rol de seguridad no se asigna directamente al miembro del equipo del grupo. Dado que los privilegios del miembro del equipo se derivan de forma dinámica en tiempo de ejecución, los miembros del grupo de Microsoft Entra se almacenan en caché sobre el inicio de sesión del miembro del equipo. Esto significa que cualquier mantenimiento de membresías del grupo de Microsoft Entra realizado en el miembro del equipo de Microsoft Entra ID no se reflejará hasta la próxima vez que el miembro del equipo inicie sesión o cuando el sistema actualice la caché (tras 8 horas de inicio de sesión continuado).

- Los miembros del grupo de Microsoft Entra también se agregan al equipo del grupo con llamadas de suplantación. Puede utilizar crear miembros de grupo en el equipo del grupo en nombre de otro usuario mediante la suplantación.

- Los miembros del equipo se agregan o eliminan del equipo del grupo en tiempo de ejecución cuando el miembro del grupo inicia sesión en el entorno. Estos eventos de adición y eliminación de miembros del grupo se pueden utilizar para activar operaciones de complementos.

- No tiene que asignar miembros del equipo con un rol de seguridad individual si el rol de seguridad del equipo de su grupo tiene una herencia de privilegios del miembro y el rol de seguridad contiene al menos un privilegio que tiene permiso de nivel de usuario.

- El nombre del equipo del grupo no se actualiza automáticamente cuando se cambia el nombre del grupo Microsoft Entra. No hay ningún impacto en la operación del sistema con los cambios de nombre de grupo, pero le recomendamos que lo actualice en la configuración de Teams del centro de administración de Power Platform.

- Los miembros del grupo AD se crean automáticamente en el entorno cuando acceden al entorno por primera vez. Los usuarios se agregan bajo la unidad de negocio raíz. No necesita mover el usuario a una unidad de negocio diferente si habilitó las Unidades de Negocio Modernizadas para gestionar el acceso a los datos de su usuario.

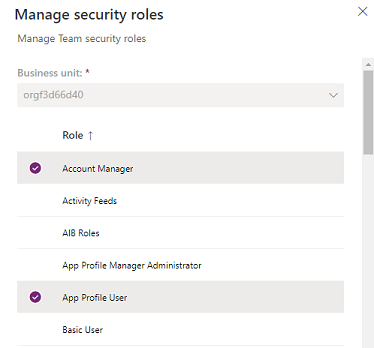

Administrar los roles de seguridad de un equipo

Seleccione la casilla de verificación de un nombre de equipo.

Seleccione Administrar roles de seguridad.

Seleccione el rol o los roles que desee y, a continuación seleccione Guardar.

Cambio de unidades de negocio para un equipo

Vea Cambio de unidades de negocio para un equipo.

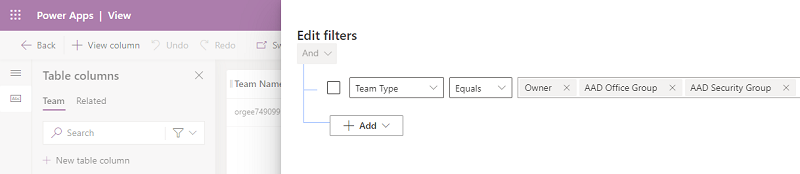

Agregue tipos de equipos de grupo al valor predeterminado vista de búsqueda

Al asignar manualmente un registro o compartir un registro usando el formulario integrado, la lista de opciones predeterminadas no selecciona algunos tipos de equipos de grupo como Microsoft Entra ID. Puede editar el filtro en el vista de búsqueda predeterminado de la tabla de equipos para que incluya estos grupos.

Inicie sesión en Power Apps.

Seleccione Dataverse>Tablas>Equipo>Puntos de vista>Equipos vista de búsqueda>Editar filtros

Establezca Tipo de equipo, Igual a: Grupo de oficinas de AAD, Grupo de seguridad de AAD, Propietario

- Seleccione Aceptar>Guardar>Publicar.

Eliminar miembros del equipo y equipo del grupo

Puede eliminar el equipo del grupo eliminando primero a todos los miembros del equipo del equipo del grupo de Dataverse.

Eliminar grupo de Microsoft Entra

Cuando el grupo de Microsoft Entra se elimina de Azure.portal, todos los miembros se eliminan automáticamente del equipo del grupo de Dataverse en el entorno en un plazo de 24 horas. El equipo del grupo de Dataverse se puede eliminar después de que todos los miembros se hayan eliminado.

Otras operaciones de equipo

Vea:

Consulte también

Administrar equipos

Vídeo: pertenencia de grupo de Microsoft Entra

Crear un grupo básico y agregar miembros usando Microsoft Entra ID

Inicio rápido: consultar los grupos y miembros de su organización en Microsoft Entra ID

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de