Identificar y proteger los datos empresariales confidenciales

Como parte de la guía de adopción de Confianza cero, en este artículo se describe el escenario empresarial para proteger los activos de datos más críticos. Este escenario se centra en cómo identificar y proteger los datos empresariales confidenciales.

La transformación digital ha llevado a las organizaciones a enfrentarse al aumento de los volúmenes de datos. No obstante, colaboradores externos, como asociados, proveedores y clientes, acceden a muchos de esos datos desde fuera de la red corporativa. Este cambio ha creado un panorama de datos complejo, especialmente cuando se considera la proliferación del personal híbrido y las migraciones a la nube, el aumento de las ciberamenazas, la evolución de la seguridad y los cambios en los requisitos normativos en torno a cómo se rigen y protegen los datos.

Con los modelos de trabajo híbrido, los activos corporativos y los datos están en movimiento. Su organización debe controlar dónde se almacenan y transfieren los datos en dispositivos, dentro de aplicaciones y con asociados. Sin embargo, para la seguridad moderna, ya no puede confiar en los controles tradicionales de protección de red.

| Protección de datos tradicional con controles de red | Protección de datos moderna con Confianza cero |

|---|---|

| En las redes tradicionales, el control perimetral de red rige el acceso a datos críticos, no la confidencialidad de los datos. Normalmente, se aplican etiquetas a datos confidenciales manualmente, lo que puede dar lugar a una clasificación de datos incoherente. | Un modelo de Confianza cero aplica una autenticación sólida a las solicitudes de acceso a datos, mediante directivas para comprobar cada identidad y asegurarse de que las identidades tienen acceso a aplicaciones y datos. Un modelo de Confianza cero implica identificar datos confidenciales y aplicar la clasificación y la protección, incluida la prevención de pérdida de datos (DLP). Confianza cero incluye defensas que protegen los datos incluso después de haber salido del entorno controlado. También incluye protección adaptativa para reducir el riesgo interno. Además de estas protecciones, Confianza cero incluye supervisión continua y protección contra amenazas para evitar y limitar el ámbito de una vulneración de datos. |

En el diagrama siguiente se muestra el cambio de la protección tradicional con controles de red a la izquierda (desde ubicaciones conocidas limitadas) a la protección moderna con Confianza cero a la derecha (a ubicaciones desconocidas) en la que se aplica la protección independientemente de dónde se encuentren los usuarios y los dispositivos.

En las instrucciones de este artículo se explica cómo empezar a trabajar y avanzar en su estrategia para identificar y proteger los datos confidenciales. Si su organización está sujeta a normativas que protegen los datos, use el artículo Cumplir los requisitos normativos y de cumplimiento de esta serie para obtener información sobre cómo aplicar lo que aprende en este artículo para proteger los datos regulados.

Qué piensan los líderes empresariales sobre la protección de datos confidenciales

Antes de iniciar cualquier trabajo técnico, es importante comprender las distintas motivaciones para invertir en la protección de los datos empresariales, ya que ayudan a informar de la estrategia, los objetivos y las medidas para el éxito.

En la tabla siguiente se proporcionan razones por las que los líderes empresariales de una organización deben invertir en la protección de datos basada en Confianza cero.

| Role | Por qué es importante proteger los datos confidenciales |

|---|---|

| Director general | La propiedad intelectual e industrial es la base de los modelos empresariales de muchas organizaciones. Impedir que se filtre, al tiempo que permitir una colaboración sin problemas con las partes autorizadas, es esencial para el negocio. En las organizaciones que se encargan de la información de identificación personal (PII) de los clientes, el riesgo de filtración puede dar lugar no solo a sanciones financieras, sino también al deterioro de la reputación de la empresa. Por último, las conversaciones empresariales confidenciales (como fusiones y adquisiciones, reestructuración empresarial, estrategia y asuntos legales) pueden dañar gravemente a una organización si se filtran. |

| Director de marketing | La planificación del producto, la mensajería, la personalización de marca y los anuncios de próximos productos deben publicarse en el momento adecuado y de la manera correcta para maximizar el impacto. La filtración inoportuna puede reducir los retornos de inversión y avisar a los competidores de los próximos planes. |

| Director de información | Aunque los enfoques tradicionales para proteger la información dependían de limitar el acceso a ella, proteger adecuadamente los datos confidenciales mediante tecnologías modernas permite una colaboración más flexible con terceros externos, según sea necesario, sin aumentar el riesgo. Los departamentos de TI pueden cumplir su mandato para garantizar la productividad al tiempo que minimizan el riesgo. |

| Director de seguridad de la información | Como función principal de este rol, proteger los datos empresariales confidenciales es una parte integral de la seguridad de la información. Este resultado afecta directamente a la estrategia de ciberseguridad más amplia de la organización. La tecnología y las herramientas avanzadas de seguridad proporcionan la capacidad de supervisar los datos y evitar filtraciones y pérdidas. |

| Director de tecnología | La propiedad intelectual e industrial puede marcar la diferencia entre un negocio de éxito y uno sin éxito. Proteger estos datos contra el uso compartido excesivo, el acceso no autorizado y el robo es clave para garantizar el crecimiento futuro de la organización. |

| Director de operaciones | Los datos operativos, los procedimientos y los planes de producción son una ventaja estratégica clave para una organización. Estos planes también pueden revelar vulnerabilidades estratégicas que los competidores pueden aprovechar. La protección de estos datos contra el robo, el uso compartido excesivo y el uso indebido es fundamental para el éxito continuo de la empresa. |

| Director financiero | Las empresas que cotizan en bolsa tienen el deber de proteger datos financieros específicos antes de que se hagan públicos. Otros datos financieros pueden revelar planes y puntos fuertes o débiles estratégicos. Estos datos deben protegerse para garantizar el cumplimiento de las normativas existentes y mantener ventajas estratégicas. |

| Responsable de cumplimento normativo | Las normativas de todo el mundo exigen la protección de la PII de clientes o empleados y otros datos confidenciales. El responsable de cumplimiento normativo se encarga de garantizar que la organización cumpla estas normativas. Una estrategia integral de protección de información es clave para lograr ese objetivo. |

| Director de privacidad | Normalmente, un director de privacidad es responsable de garantizar la protección de los datos personales. En las organizaciones que se ocupan de grandes cantidades de datos personales de clientes y organizaciones que operan en regiones con normativas estrictas de privacidad, si no se protegen los datos confidenciales es posible que se impongan multas elevadas. Estas organizaciones también corren el riesgo de perder la confianza de los clientes como consecuencia. Los directores de privacidad también deben impedir que los datos personales se usen incorrectamente de maneras que infrinjan los acuerdos de cliente o las leyes, lo que puede incluir el uso compartido incorrecto de los datos dentro de la organización y con asociados. |

El ciclo de adopción para proteger los datos empresariales críticos

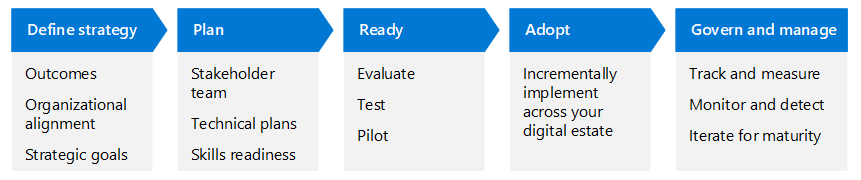

En este artículo se explica este escenario empresarial con las mismas fases del ciclo de vida que Cloud Adoption Framework para Azure: definición de la estrategia, planificación, preparación, adopción y control y administración, pero adaptadas a Confianza cero.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Plan | Ready | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Resultados Alineación de la organización Objetivos estratégicos |

Equipo de partes interesadas Planes técnicos Preparación de las aptitudes |

Evaluación Probar Piloto |

Implementación progresiva en toda la infraestructura digital | Seguimiento y medida Supervisión y detección Iteración con fines de madurez |

Obtenga más información sobre el ciclo de adopción de Confianza cero en Información general sobre el marco de adopción de Confianza cero.

Fase de definición de la estrategia

La fase de definición de la estrategia es fundamental para definir y formalizar nuestros esfuerzos: formaliza el "¿por qué?" de este escenario. En esta fase, comprenderá el escenario a través de perspectivas empresariales, de TI, operativas y estratégicas. Definirá los resultados con los que medir el éxito en el escenario, teniendo en cuenta que la seguridad es un proceso incremental e iterativo.

En este artículo se sugieren motivaciones y resultados pertinentes para muchas organizaciones. Use estas sugerencias para perfeccionar la estrategia de su organización en función de sus necesidades únicas.

Motivaciones de la protección de datos

Las motivaciones para identificar y proteger los datos empresariales confidenciales son sencillas, pero las distintas partes de su organización tienen distintos incentivos para realizar este trabajo. En la tabla siguiente se resumen algunas de estas motivaciones.

| Área | Motivaciones |

|---|---|

| Necesidades empresariales | Proteger los datos empresariales confidenciales, especialmente cuando se comparten con asociados. |

| Necesidades de TI | Un esquema de clasificación de datos estandarizado que se puede aplicar de forma coherente en toda la infraestructura digital. |

| Necesidades operativas | Implemente la protección de datos de forma coherente y estándar mediante la automatización siempre que sea posible. |

| Necesidades estratégicas | Reduzca el daño que puede causar un usuario interno (intencionada o involuntariamente) o un actor incorrecto que obtenga acceso al entorno. |

Tenga en cuenta que cumplir los requisitos normativos podría ser la motivación principal para algunas organizaciones. Si es así para usted, continúe y agregue esto a la estrategia de su organización y use este escenario empresarial junto con el artículo Cumplir los requisitos normativos y de cumplimiento de esta serie.

Resultados de la protección de datos

Aplicar el objetivo general de Confianza cero para "nunca confiar, comprobar siempre" a los datos agrega una capa significativa de protección al entorno. Es importante tener claro los resultados que espera lograr para que pueda alcanzar el equilibrio adecuado de protección y facilidad de uso para todos los equipos implicados, incluidos los usuarios. En la tabla siguiente se proporcionan objetivos y resultados sugeridos.

| Objetivo | Resultado |

|---|---|

| Productividad | Los usuarios pueden colaborar fácilmente en la creación de datos empresariales o realizar sus funciones de trabajo mediante datos empresariales. |

| Acceso seguro | El acceso a datos y aplicaciones se protege en el nivel adecuado. Los datos altamente confidenciales requieren medidas de seguridad más estrictas, pero estas protecciones no deben cargar a los usuarios que se espera que contribuyan a estos datos o los utilicen. Los datos empresariales confidenciales se limitan a los que necesitan usarlos y ha implementado controles para limitar o desalentar a los usuarios de compartir o replicar estos datos fuera del grupo de uso previsto. |

| Soporte para los usuarios finales. | Los controles para proteger los datos se han integrado en la arquitectura general de Confianza cero. Estos controles incluyen el inicio de sesión único, la autenticación multifactor (MFA) y el acceso condicional de Microsoft Entra, de modo que los usuarios no se enfrenten continuamente a solicitudes de autenticación y autorización. Los usuarios reciben formación sobre cómo clasificar y compartir los datos de forma segura. Los usuarios pueden tomar el control de sus datos importantes, lo que les permite revocar el acceso en caso de necesidad o realizar un seguimiento del uso de la información después de que se haya compartido. Las directivas de protección de datos se automatizan siempre que sea posible para reducir la carga de los usuarios. |

| Aumento de la seguridad | La adición de la protección de datos en toda la infraestructura digital protege estos activos empresariales críticos y ayuda a reducir el posible daño de una vulneración de datos. Las protecciones de datos incluyen medidas de seguridad para protegerse frente a infracciones de datos intencionadas, involuntarias o negligentes por parte de los empleados actuales o antiguos y los asociados. |

| Capacitación del equipo de TI | El equipo de TI se capacita con una comprensión clara de lo que se califica como datos empresariales confidenciales. Tienen un esquema bien razonado para alinearse con las herramientas y funcionalidades tecnológicas para implementar los planes y supervisar el estado y el éxito. |

Fase de planeamiento

Los planes de adopción convierten los principios de la estrategia de Confianza cero en un plan accionable. Los equipos colectivos pueden usar el plan de adopción para guiar los trabajos técnicos y alinearlos con la estrategia empresarial de la organización.

Las motivaciones y los resultados que defina, junto con los líderes empresariales y los equipos, respaldan el "¿por qué?" para su organización y se convierten en el eje rector de su estrategia. A continuación, viene la planificación técnica para lograr los objetivos.

La adopción técnica para identificar y proteger los datos empresariales confidenciales implica lo siguiente:

- Detectar e identificar datos confidenciales en la infraestructura digital.

- Seleccionar un esquema de clasificación y protección, incluido DLP.

- Implementar el esquema en toda la infraestructura digital, empezando por los datos de Microsoft 365 y ampliando la protección a todas las aplicaciones SaaS, la infraestructura en la nube y los datos en repositorios en el entorno local. Las aplicaciones SaaS son aplicaciones que están fuera de la suscripción de Microsoft 365, pero que están integradas con el inquilino de Microsoft Entra.

La protección de los datos empresariales confidenciales también implica algunas actividades relacionadas, entre las que se incluyen las siguientes:

- Cifrado de la comunicación de red.

- Administración del acceso externo a Teams y proyectos en los que se comparten datos confidenciales.

- Configuración y uso de equipos dedicados y aislados en Microsoft Teams para proyectos que incluyen datos empresariales altamente confidenciales, que deben ser poco frecuentes. La mayoría de las organizaciones no requieren este nivel de seguridad y aislamiento de datos.

Muchas organizaciones pueden adoptar un enfoque de cuatro fases para estos objetivos de implementación, que se resume en la tabla siguiente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Detectar e identificar datos empresariales confidenciales Detectar aplicaciones SaaS no autorizadas Cifrado de la comunicación de red |

Desarrollar y probar un esquema de clasificación Aplicar etiquetas a los datos en Microsoft 365 Introducir directivas DLP básicas Configurar equipos seguros de Microsoft Teams para compartir datos interna y externamente con asociados comerciales |

Agregar protección a etiquetas específicas (cifrado y otras configuraciones de protección) Introducir el etiquetado automático y recomendado en servicios y aplicaciones de Office Ampliar las directivas DLP en los servicios de Microsoft 365 Implementar directivas de administración de riesgos internos clave |

Ampliar las etiquetas y la protección a los datos en aplicaciones SaaS, incluido DLP Ampliar la clasificación automatizada a todos los servicios Ampliar las etiquetas y la protección a los datos en reposo en repositorios en el entorno local Protección de los datos de la organización en la infraestructura en la nube |

Si este enfoque gradual funciona bien en su organización, utilice:

Esta presentación de PowerPoint descargable para presentar y realizar un seguimiento del progreso a través de estas fases y objetivos para los líderes empresariales y otras partes interesadas. Esta es la diapositiva de este escenario empresarial.

Este libro de Excel para asignar propietarios y realizar un seguimiento del progreso de estas fases, objetivos y sus tareas. Esta es la hoja de cálculo de este escenario empresarial.

Descripción de la organización

Este enfoque por fases recomendado para la implementación técnica puede ayudar a dar contexto al ejercicio de comprensión de su organización. Las necesidades de cada organización para proteger los datos empresariales confidenciales y la composición y el volumen de datos son diferentes.

Un paso fundamental en el ciclo de vida de adopción de Confianza cero para cada escenario empresarial incluye realizar un inventario. Para este escenario empresarial, realizará un inventario de los datos de la organización.

Se aplican las siguientes acciones:

Realice un inventario de los datos.

En primer lugar, tenga en cuenta dónde residen todos los datos, lo que puede ser tan sencillo como enumerar las aplicaciones y repositorios con los datos. Después de implementar tecnologías como el etiquetado de confidencialidad, puede detectar otras ubicaciones en las que se almacenan los datos confidenciales. Estas ubicaciones a veces se conocen como TI oscura o gris.

También resulta útil estimar la cantidad de datos de los que planea realizar el inventario (el volumen). A lo largo del proceso técnico recomendado, se usa el conjunto de herramientas para detectar e identificar datos empresariales. Aprenderá qué tipos de datos tiene y dónde residen estos datos en servicios y aplicaciones en la nube, lo que le permite correlacionar la confidencialidad de los datos con el nivel de exposición de las ubicaciones en las que están presentes.

Por ejemplo, Microsoft Defender for Cloud Apps le ayuda a identificar las aplicaciones SaaS que es posible que no haya tenido en cuenta. El trabajo de detectar dónde reside la información confidencial comienza en la fase 1 de la implementación técnica y se propaga por las cuatro fases.

Documente los objetivos y planifique la adopción incremental en función de las prioridades.

Las cuatro fases recomendadas representan un plan de adopción incremental. Ajuste este plan en función de las prioridades de su organización y la composición de su infraestructura digital. Asegúrese de tener en cuenta los hitos u obligaciones de la escala de tiempo para completar este trabajo.

Realice un inventario de los conjuntos de datos o proyectos dedicados que requieran protección compartimentada (por ejemplo, proyectos provisionales o especiales).

No todas las organizaciones requieren protección compartimentada.

Planificación y alineación de la organización

El trabajo técnico de proteger los datos empresariales confidenciales abarca varias áreas y roles superpuestos:

- Data

- Aplicaciones

- Puntos de conexión

- Red

- Identidades

En esta tabla se resumen los roles que se recomiendan al crear un programa de patrocinio y una jerarquía de administración de proyectos para determinar e impulsar los resultados.

| Líderes de programas y propietarios técnicos | Responsabilidad |

|---|---|

| CISO, CIO o director de seguridad de datos | Patrocinio ejecutivo |

| Liderazgo del programa de Seguridad de lo datos | Impulsar los resultados y la colaboración entre equipos |

| Arquitecto de seguridad | Asesorar sobre la configuración y los estándares, especialmente en torno al cifrado, la administración de claves y otras tecnologías fundamentales |

| Responsables de cumplimiento normativo | Asignar los requisitos y riesgos de cumplimiento a controles específicos y tecnologías disponibles |

| Administradores de Microsoft 365 | Implementar cambios en el inquilino de Microsoft 365 para OneDrive y carpetas protegidas |

| Propietarios de la aplicación | Identificar activos empresariales críticos y garantizar la compatibilidad de las aplicaciones con datos etiquetados, protegidos y cifrados |

| Administrador de seguridad de datos | Implementar cambios de configuración |

| Administrador de TI | Actualizar documentos de directivas y estándares |

| Gobernanza de seguridad o adminsitradores de TI | Supervisar para garantizar el cumplimiento |

| Equipo de educación de usuarios | Garantizar que las instrucciones para los usuarios reflejen las actualizaciones de directivas y proporcionen información sobre la aceptación del usuario de la taxonomía de etiquetado |

El conjunto de PowerPoint de recursos para este contenido de adopción incluye la siguiente diapositiva con una vista de partes interesadas que puede personalizar para su propia organización.

Planificación técnica y preparación de aptitudes

Antes de embarcarse en el trabajo técnico, Microsoft recomienda conocer las funcionalidades, la forma en que funcionan conjuntamente y los procedimientos recomendados para abordar este trabajo. En la tabla siguiente se incluyen varios recursos para ayudar a los equipos a obtener aptitudes.

| Resource | Descripción |

|---|---|

| Guía de aceleración de la implementación: Protección de información y prevención de pérdida de datos | Obtenga información sobre los procedimientos recomendados de los equipos de interacción con los clientes de Microsoft. Esta guía hace madurar a las organizaciones a través de un modelo de gatear, caminar y correr, que se alinea con las fases recomendadas de esta guía de adopción. |

Lista de comprobación de RaMP: Protección de datos  |

Otro recurso para enumerar y priorizar el trabajo recomendado, incluidas las partes interesadas. |

| Introducción a Prevención de pérdida de datos de Microsoft Purview (principiante) | En este recurso, obtendrá información sobre DLP en Microsoft Purview Information Protection. |

Módulo de aprendizaje: icono depara la introducción a la protección de la información y la administración del ciclo de vida de los datos en el módulo Microsoft Learn de Microsoft Purview. (Intermedio) |

Obtenga información sobre las soluciones de administración del ciclo de vida de datos y protección de información de Microsoft 365 que le ayudan a proteger y regular los datos, a lo largo de su ciclo de vida, dondequiera que estén y viajen. |

Certificaciones: icono depara la certificación Microsoft Certified:Administrador de Information Protection Asociado |

Rutas de aprendizaje recomendadas para convertirse en un Certified Information Protection Administrator Associate. |

Fase 1

Los objetivos de implementación de la fase 1 incluyen el proceso de realizar un inventario de los datos. Esto incluye la identificación de aplicaciones SaaS no autorizadas que su organización usa para almacenar, procesar y compartir datos. Puede incluir estas aplicaciones no autorizadas en el proceso de administración de aplicaciones y aplicar protecciones, o bien evitar que los datos empresariales se usen con estas aplicaciones.

Detección e identificación de datos empresariales confidenciales

A partir de Microsoft 365, algunas de las herramientas principales que se usan para identificar información confidencial que debe protegerse son tipos de información confidencial (SIT) y otros clasificadores, incluidos clasificadores y huellas digitales que se pueden entrenar. Estos identificadores ayudan a encontrar tipos de datos confidenciales comunes, como números de tarjetas de crédito o números de identificación gubernamentales, e identificar documentos y correos electrónicos confidenciales mediante el aprendizaje automático y otros métodos. También puede crear SIT personalizados para identificar los datos que son exclusivos de su entorno, incluido el uso de coincidencias exactas de datos para diferenciar los datos pertenecientes a personas específicas (por ejemplo, PII de los clientes) que necesitan protección especial.

Cuando los datos se agregan al entorno de Microsoft 365 o se modifican, se analizan automáticamente para detectar el contenido confidencial mediante cualquier SIT que esté definido actualmente en el inquilino.

Puede usar el explorador de contenido en el portal de cumplimiento Microsoft Purview para ver las apariciones de datos confidenciales detectados en todo el entorno. Los resultados le permiten saber si necesita personalizar o ajustar los SIT de su entorno para obtener mayor precisión. Los resultados también proporcionan una primera imagen de las existencias de datos y el estado de protección de información. Por ejemplo, si recibe demasiados falsos positivos para un SIT o no encuentra datos conocidos, puede crear copias personalizadas de los SIT estándar y modificarlas para que funcionen mejor para su entorno. También puede mejorarlos mediante la coincidencia exacta de datos.

Además, puede usar clasificadores integrados que se pueden entrenar para identificar documentos que pertenecen a determinadas categorías, como contratos o documentos de carga. Si tiene clases específicas de documentos que sabe que tiene que identificar y proteger potencialmente, puede usar ejemplos en el portal de cumplimiento Microsoft Purview para entrenar sus propios clasificadores. Estos ejemplos se pueden usar para detectar la presencia de otros documentos con patrones similares de contenido.

Además del explorador de contenido, las organizaciones tienen acceso a la funcionalidad de búsqueda de contenido para generar búsquedas personalizadas de datos en el entorno, incluido el uso de criterios de búsqueda avanzada y filtros personalizados.

En la tabla siguiente se enumeran los recursos para detectar datos empresariales confidenciales.

| Resource | Descripción |

|---|---|

| Implementación de una solución de protección de la información con Microsoft 365 Purview | Se presenta un marco, un proceso y funcionalidades que puede usar para lograr sus objetivos de negocio específicos en términos de protección de información. |

| Tipos de información confidencial | Comience aquí a trabajar con tipos de información confidencial. En esta biblioteca se incluyen muchos artículos para experimentar con los SIT y optimizarlos. |

| Explorador de contenido | Examine el entorno de Microsoft 365 para ver la aparición de SIT y consulte los resultados en la herramienta del explorador de contenido. |

| Clasificadores que se pueden entrenar | Los clasificadores que se pueden entrenar permiten traer ejemplos del tipo de contenido que desea detectar (propagación) y, a continuación, permitir que el motor de aprendizaje automático aprenda a detectar más datos como estos. Para participar en el entrenamiento de los clasificadores, valide los resultados hasta que se mejore la precisión. |

| Coincidencia exacta de datos | La coincidencia exacta de datos le permite encontrar datos confidenciales que coincidan con los registros existentes (por ejemplo, la PII de los clientes tal como se registra en las aplicaciones de línea de negocio), lo que le permite dirigirse precisamente a estos datos con directivas de protección de información, de modo que prácticamente se eliminan los falsos positivos. |

| Búsqueda de contenido | Use la búsqueda de contenido para búsquedas avanzadas, incluidos los filtros personalizados. Puede usar palabras clave y operadores de búsqueda booleanos. También puede crear consultas de búsqueda mediante el lenguaje de consulta de palabras clave (KQL). |

| Lista de comprobación de RaMP: Protección de datos: Conocer los datos | Lista de comprobación de los pasos de implementación con los propietarios de los pasos y vínculos a la documentación. |

Detección de aplicaciones SaaS no autorizadas

Es probable que su organización se suscriba a muchas aplicaciones SaaS, como Salesforce o aplicaciones específicas de su sector. Las aplicaciones SaaS que conoce y administra se consideran autorizadas. En fases posteriores, ampliará el esquema de protección de datos y las directivas DLP que crea con Microsoft 365 para proteger los datos de estas aplicaciones SaaS autorizadas.

Sin embargo, en esta fase es importante detectar aplicaciones SaaS no autorizadas que use su organización. Esto le permite supervisar el tráfico hacia y desde estas aplicaciones para determinar si los datos empresariales de la organización se comparten con estas aplicaciones. Si es así, puede incorporar estas aplicaciones a la administración y aplicar protección a estos datos, empezando por habilitar el inicio de sesión único con Microsoft Entra ID.

La herramienta para detectar aplicaciones SaaS que usa su organización es Microsoft Defender for Cloud Apps.

| Resource | Descripción |

|---|---|

| Integración de aplicaciones SaaS para Confianza cero con Microsoft 365 | En esta guía de solución se explica el proceso de protección de aplicaciones SaaS con principios de Confianza cero. El primer paso de esta solución incluye agregar las aplicaciones SaaS a Microsoft Entra ID y a los ámbitos de las directivas. Debe ser una prioridad. |

| Evaluación de Microsoft Defender for Cloud Apps | Esta guía le ayuda a poner Microsoft Defender for Cloud Apps en funcionamiento lo más rápido posible. Puede detectar aplicaciones SaaS no autorizadas tan pronto como en las fases de prueba y piloto. |

Cifrado de la comunicación de red

Este objetivo es más como una comprobación para asegurarse de que el tráfico de red está cifrado. Póngase en contacto con el equipo de redes para asegurarse de que se cumplen estas recomendaciones.

| Resource | Descripción |

|---|---|

| Protección de redes con Confianza cero: Objetivo 3: se cifra el tráfico interno de usuario a aplicación | Asegúrese de que el tráfico interno de usuario a aplicación esté cifrado:

|

| Protección de redes con Confianza cero: Objetivo 6: todo el tráfico está cifrado | Cifre el tráfico back-end de la aplicación entre redes virtuales. Cifre el tráfico entre el entorno local y la nube. |

| Mejora de las redes (en la nube): el punto de vista de un arquitecto | En el caso de los arquitectos de red, este artículo ayuda a ver en perspectiva los conceptos de red recomendados. Ed Fisher, Arquitecto de seguridad y cumplimiento en Microsoft, describe cómo optimizar la red para la conectividad en la nube evitando los problemas más comunes. |

Fase 2

Después de haber realizado el inventario y haber descubierto dónde residen los datos confidenciales, vaya a la fase 2 en la que desarrolla un esquema de clasificación y empiece a probarlo con los datos de la organización. Esta fase también incluye la identificación de dónde requieren una mayor protección los datos o los proyectos.

Al desarrollar un esquema de clasificación, resulta tentador crear muchas categorías y niveles. Sin embargo, las organizaciones que tienen más éxito limitan el número de niveles de clasificación a un número pequeño, como 3-5. Cuantos menos, mejor.

Antes de traducir el esquema de clasificación de la organización a etiquetas y agregar protección a las etiquetas, resulta útil pensar en el panorama general. Es mejor ser lo más uniforme posible al aplicar cualquier tipo de protección en toda una organización y especialmente una infraestructura digital grande. Esto también se aplica a los datos.

Por ejemplo, muchas organizaciones están bien atendidas con un modelo de protección de tres niveles entre datos, dispositivos e identidades. En este modelo, la mayoría de los datos se pueden proteger en un nivel de base de referencia. Una cantidad menor de datos puede requerir una mayor protección. Algunas organizaciones tienen una cantidad muy pequeña de datos que requiere protección en niveles mucho más altos. Algunos ejemplos son los datos de secretos empresariales o datos que están altamente regulados debido a la naturaleza extremadamente confidencial de los datos o proyectos.

Si funcionan tres niveles de protección para su organización, se contribuye a simplificar la forma en que traducir esto a etiquetas y la protección que aplica a las etiquetas.

En esta fase, desarrolle las etiquetas de confidencialidad y empiece a usarlas en los datos de Microsoft 365. No se preocupe por agregar protección a las etiquetas en este momento, ya que es mejor hacerlo en una fase posterior una vez que los usuarios estén familiarizados con las etiquetas y las hayan estado aplicando sin preocuparse por sus restricciones durante algún tiempo. La adición de protección a etiquetas se incluye en la siguiente fase. Sin embargo, también se recomienda empezar a trabajar con directivas DLP básicas. Por último, en esta fase aplica protección específica a proyectos o conjuntos de datos que requieren protección altamente confidencial.

Desarrollo y pruebas de un esquema de clasificación

| Resource | Descripción |

|---|---|

| Etiquetas de confidencialidad | Obtenga más información sobre las etiquetas de confidencialidad y empiece a usarlas. La consideración más crítica de esta fase es asegurarse de que las etiquetas reflejen las necesidades de la empresa y el idioma que usan los usuarios. Si los nombres de las etiquetas no les suenan de forma intuitiva a los usuarios o sus significados no se asignan de forma coherente a su uso previsto, la adopción del etiquetado puede acabar siendo complicada y es probable que la precisión de la aplicación de etiquetas se vea afectada. |

Aplicación de etiquetas a los datos en Microsoft 365

| Resource | Descripción |

|---|---|

| Habilitar las etiquetas de confidencialidad para archivos de Office en SharePoint y OneDrive | Habilite el etiquetado integrado para los archivos de Office compatibles en SharePoint y OneDrive para que los usuarios puedan aplicar las etiquetas de confidencialidad en Office para la Web. |

| Administración de etiquetas de confidencialidad para aplicaciones de Office | A continuación, empiece a introducir etiquetas a los usuarios donde puedan verlas y aplicarlas. Cuando haya publicado etiquetas de confidencialidad desde el portal de cumplimiento Microsoft Purview, empiezan a aparecer en aplicaciones de Office para que los usuarios clasifiquen y protejan los datos a medida que se crean o editan. |

| Aplicación de etiquetas en grupos de Microsoft Teams y Microsoft 365 | Cuando tenga todo listo, incluya grupos de Microsoft Teams y Microsoft 365 en el ámbito de la implementación del etiquetado. |

Introducción de directivas DLP básicas

| Resource | Descripción |

|---|---|

| Prevención de pérdida de datos | Introducción a las directivas DLP. Se recomienda empezar con directivas DLP "flexibles", que proporcionan advertencias, pero no bloquean acciones, o como máximo bloquean acciones al tiempo que permiten a los usuarios invalidar la directiva. Esto le permite medir el impacto de estas directivas sin dañar la productividad. Puede ajustar las directivas para que sean más estrictas a medida que obtenga confianza en su precisión y compatibilidad con las necesidades empresariales. |

Configuración de equipos seguros para compartir datos interna y externamente con asociados comerciales

Si ha identificado proyectos o datos que requieren protección altamente confidencial, en estos recursos se describe cómo configurarla en Microsoft Teams. Si los datos se almacenan en SharePoint sin un equipo asociado, use las instrucciones de estos recursos para la configuración de SharePoint.

| Resource | Descripción |

|---|---|

| Configuración de equipos con protección para datos altamente confidenciales | Se proporcionan recomendaciones prescriptivas para proteger proyectos con datos altamente confidenciales, incluida la protección y administración del acceso de invitado (los asociados que podrían colaborar con usted en estos proyectos). |

Fase 3

En esta fase, sigue implementando el esquema de clasificación de datos que ha mejorado. También aplica las protecciones planeadas.

Una vez que agregue protección a una etiqueta (como cifrado y administración de derechos):

- Todos los documentos que reciban la etiqueta incluyen la protección.

- Cualquier documento almacenado en SharePoint Online o OneDrive que recibió la etiqueta antes de agregar la protección tiene aplicada la protección cuando se abre o descarga el documento.

Los archivos en reposo en el servicio o que residen en el ordenador de un usuario no reciben la protección que se agregó a la etiqueta DESPUÉS de que estos archivos recibiesen la etiqueta. En otras palabras, si el archivo se etiqueta anteriormente y, posteriormente, agrega protección a la etiqueta, la protección no se aplica a estos archivos.

Adición de protección a las etiquetas

| Resource | Descripción |

|---|---|

| Información sobre las etiquetas de confidencialidad | Consulte varias maneras de configurar etiquetas específicas para aplicar la protección en este artículo. Se recomienda empezar con directivas básicas como "solo cifrar" para los correos electrónicos y "todos los empleados: control total" para los documentos. Estas directivas proporcionan niveles de protección seguros al tiempo que proporcionan formas sencillas para los usuarios cuando encuentran situaciones en las que la introducción del cifrado provoca problemas de compatibilidad o conflictos con los requisitos empresariales. Puede reforzar incrementalmente las restricciones más adelante a medida que obtenga confianza y comprenda la forma en que los usuarios necesitan consumir los datos confidenciales. |

| Escenarios comunes para las etiquetas de confidencialidad | Consulte esta lista de escenarios que admiten las etiquetas de confidencialidad. |

Introducción del etiquetado automático en aplicaciones de Office

| Resource | Descripción |

|---|---|

| Aplicar automáticamente una etiqueta de confidencialidad al contenido | Asigne automáticamente una etiqueta a archivos y correos electrónicos cuando coincida con las condiciones que especifique. Se recomienda configurar inicialmente las etiquetas para proporcionar una recomendación de etiquetado interactiva a los usuarios. Una vez que confirme que se aceptan con carácter general, cambie para aplicar automáticamente la etiqueta. |

Ampliación de las directivas DLP en Microsoft 365

| Resource | Descripción |

|---|---|

| Prevención de pérdida de datos | Siga usando estos pasos para aplicar DLP en el entorno de Microsoft 365, ampliar las directivas a más ubicaciones y servicios y ajustar las acciones de las reglas mediante la eliminación de excepciones innecesarias. |

Implementación de directivas de administración de riesgos internos básicas

| Resource | Descripción |

|---|---|

| Administración de riesgos internos | Empiece a usar las acciones recomendadas. Puede empezar por usar plantillas de directiva para empezar a trabajar rápidamente, incluido el robo de datos por parte de los usuarios que se marchan. |

Fase 4

En esta fase, amplia las protecciones que desarrolló en Microsoft 365 a los datos de las aplicaciones SaaS. También puede realizar la transición a la automatización de la mayor parte posible de la clasificación y la gobernanza de datos.

Ampliación de las etiquetas y la protección a los datos en aplicaciones SaaS, incluido DLP

| Resource | Descripción |

|---|---|

| Implementación de la protección de la información para aplicaciones SaaS | Con Microsoft Defender for Cloud Apps, amplía el esquema de clasificación que desarrolló con las funcionalidades de Microsoft 365 para proteger los datos de las aplicaciones SaaS. |

Ampliación de la clasificación automatizada

| Resource | Descripción |

|---|---|

| Aplicar automáticamente una etiqueta de confidencialidad al contenido | Continúe con la implementación de los métodos automatizados para aplicar etiquetas a los datos. Amplíelas a los documentos en reposo en SharePoint, OneDrive y Teams y a los correos electrónicos enviados o recibidos por los usuarios. |

Ampliación de las etiquetas y la protección a los datos en repositorios en el entorno local

| Resource | Descripción |

|---|---|

| Analizador de protección de información de Microsoft 365 Purview | Analice los datos en repositorios en el entorno local, incluidos los recursos compartidos de archivos de Microsoft Windows y SharePoint Server. El analizador de protección de información puede inspeccionar los archivos que Windows puede indexar. Si ha configurado etiquetas de confidencialidad para aplicar la clasificación automática, el analizador puede etiquetar los archivos detectados para aplicar esa clasificación y, opcionalmente, aplicar o quitar la protección. |

Protección de los datos de la organización en la infraestructura en la nube

| Resource | Descripción |

|---|---|

| Documentación de gobernanza de datos de Microsoft Purview | Aprenda a usar el portal de gobernanza de Microsoft Purview para que su organización pueda encontrar, conocer, gobernar y consumir orígenes de datos. En los tutoriales, la referencia de la API de REST y otra documentación se muestra cómo planear y configurar un repositorio de datos en el que se pueden detectar orígenes de datos disponibles y administrar el uso correcto. |

Plan de adopción de la nube

Un plan de adopción es un requisito esencial para una adopción de la nube correcta. Entre los atributos clave de un plan de adopción correcto para proteger los datos se incluyen los siguientes:

- La estrategia y el planeamiento están alineados: al redactar los planes de pruebas, pruebas piloto e implementación de funcionalidades de clasificación y protección de datos en toda la infraestructura digital, asegúrese de revisar la estrategia y los objetivos para asegurarse de que los planes estén alineados. Esto incluye la prioridad de los conjuntos de datos, los objetivos de la protección de datos y los hitos de destino.

- El plan es iterativo: a medida que empiece a implementar el plan, aprenderá muchas cosas sobre su entorno y el conjunto de funcionalidades que usa. En cada fase de la implementación, vuelva a consultar los resultados en comparación con los objetivos y ajuste los planes. Esto puede incluir volver a revisar el trabajo anterior para ajustar las directivas, por ejemplo.

- Formar al personal y a los usuarios está bien planificado: desde el personal de administración hasta el departamento de soporte técnico y los usuarios, todos están formados para tener éxito con sus responsabilidades de identificación y protección de datos.

Para obtener más información de Cloud Adoption Framework para Azure, consulte Plan para la adopción de la nube.

Fase de preparación

Use los recursos enumerados anteriormente para priorizar el plan para identificar y proteger los datos confidenciales. El trabajo de proteger los datos empresariales confidenciales representa una de las capas de la estrategia de implementación de Confianza cero de varias capas.

El enfoque por fases recomendado en este artículo incluye la propagación del trabajo de una manera metódica en toda la infraestructura digital. En esta fase de preparación, vuelva a consultar estos elementos del plan para asegurarse de que todo está listo para ponerse en marcha:

- Los datos que son confidenciales para su organización están bien definidos. Es probable que ajuste estas definiciones a medida que busque datos y analice los resultados.

- Tiene un mapa claro de los conjuntos de datos y las aplicaciones con los que empezar y un plan priorizado para aumentar el ámbito del trabajo hasta que abarque toda la infraestructura digital.

- Se han identificado y documentado los ajustes de las instrucciones técnicas prescritas adecuadas para su organización y su entorno.

En esta lista se resume el proceso metódico de alto nivel para realizar este trabajo:

- Conozca las funcionalidades de clasificación de datos, como tipos de información confidencial, clasificadores que se pueden entrenar, etiquetas de confidencialidad y directivas DLP.

- Comience a usar estas funcionalidades con datos en los servicios de Microsoft 365. Esta experiencia le ayuda a mejorar el esquema.

- Introduzca la clasificación en las aplicaciones de Office.

- Continúe con la protección de los datos en los dispositivos experimentando con y, a continuación, implementando DLP del punto de conexión.

- Amplíe las funcionalidades que ha mejorado dentro de los recursos de Microsoft 365 a los datos de las aplicaciones en la nube mediante Defender for Cloud Apps.

- Detecte y aplique protección a los datos del entorno local con el analizador de Microsoft Purview Information Protection.

- Use la gobernanza de datos de Microsoft Purview para detectar y proteger datos en servicios de almacenamiento de datos en la nube, incluidos los repositorios de Azure Blobs, Cosmos DB, SQL Database y Amazon Web Services S3.

En este diagrama se muestra el proceso.

Las prioridades para la detección y protección de datos pueden diferir.

Tenga en cuenta las siguientes dependencias en otros escenarios empresariales:

- La ampliación de la protección de información a los dispositivos de punto de conexión requiere coordinación con Intune (se incluye en el artículo Trabajo remoto e híbrido seguro).

- La ampliación de la protección de información a los datos de aplicaciones SaaS requiere Microsoft Defender for Cloud Apps. La prueba piloto y la implementación de aplicaciones de Defender for Cloud se incluye en el escenario empresarial Evitar o reducir los daños empresariales de una infracción.

A medida que finalice los planes de adopción, asegúrese de volver a visitar la guía de aceleración de la implementación de la protección de información y la prevención de pérdida de datos para revisar las recomendaciones y ajustar la estrategia.

Fase de adopción

Microsoft recomienda un enfoque iterativo y de propagación para detectar y proteger datos confidenciales. Esto le permite mejorar la estrategia y las directivas a medida que avanza para aumentar la precisión de los resultados. Por ejemplo, comience a trabajar en un esquema de clasificación y protección a medida que detecte e identifique datos confidenciales. Los datos que detecta informan al esquema y el esquema le ayuda a mejorar las herramientas y los métodos que usa para detectar datos confidenciales. Del mismo modo, al probar el esquema y hacer pruebas piloto con él, los resultados le ayudarán a mejorar las directivas de protección que creó anteriormente. No es necesario esperar hasta que se complete una fase para comenzar la siguiente. Los resultados son más eficaces si itera.

Fases de gobernanza y administración

La gobernanza de los datos de la organización es un proceso iterativo. Al crear cuidadosamente el esquema de clasificación e implementarlo en su infraestructura digital, ha creado una base. Use los siguientes ejercicios como ayuda para empezar a crear su plan de gobernanza inicial para esta base:

- Establezca su metodología: establezca una metodología básica para revisar el esquema, cómo se aplica en su infraestructura digital y el éxito de los resultados. Decida cómo supervisará y evaluará el éxito del protocolo de protección de información, incluido el estado actual y el estado futuro.

- Establezca una base de gobernanza inicial: comience su recorrido por la gobernanza con un pequeño conjunto de herramientas de gobernanza de fácil implementación. Esta base de gobernanza inicial se denomina producto viable mínimo (MVP).

- Mejore la base de gobernanza inicial: agregue iterativamente controles de gobernanza para abordar los riesgos tangibles a medida que avance hacia el estado final.

Microsoft Purview proporciona varias funcionalidades para ayudarle a controlar los datos, entre las que se incluyen las siguientes:

- Directivas de retención

- Funcionalidades de archivado y retención de buzones

- Administración de registros para directivas y programaciones de retención y eliminación más sofisticadas

Consulte Control de los datos con Microsoft Purview. Además, el explorador de actividades proporciona visibilidad sobre qué contenido se ha detectado y etiquetado, y dónde está. En el caso de las aplicaciones SaaS, Microsoft Defender for Cloud Apps proporciona informes completos para datos confidenciales que entran y salen de las aplicaciones SaaS. Consulte los diversos tutoriales de la biblioteca de contenido de Microsoft Defender for Cloud Apps.

Pasos siguientes

- Información general sobre el marco de adopción de Confianza cero

- Modernización rápida de la posición de seguridad

- Trabajo remoto e híbrido seguro

- Evitar o reducir los daños empresariales de una brecha

- Cumplir los requisitos normativos y de cumplimiento

Recursos de seguimiento de progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento del progreso.

| Recurso de seguimiento del progreso | Eso le ayuda a… | Diseñada para |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan. | Clientes potenciales del proyecto de escenario empresarial, clientes potenciales de TI e implementadores de TI. |

Para obtener más recursos, consulte Evaluación de la Confianza cero y recursos de seguimiento del progreso.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de