Satisfacción de los requisitos normativos y de cumplimiento

Como parte de la guía de adopción de Confianza cero, en este artículo se describe el escenario empresarial de satisfacer los requisitos normativos y de cumplimiento que podrían ser aplicables a su organización.

Independientemente de la complejidad del entorno de TI de su organización o del tamaño de la organización, los nuevos requisitos normativos que podrían afectar a su negocio aumentan continuamente. Estas normativas incluyen el Reglamento general de protección de datos (RGPD) de la Unión Europea, la Ley de privacidad del consumidor de California (CCPA), una gran cantidad de normativas de información sanitaria y financiera y requisitos de residencia de datos.

El proceso de satisfacer los requisitos normativos y de cumplimiento puede ser largo, complejo y tedioso cuando no se administra correctamente. Este desafío ha aumentado considerablemente la carga de trabajo de los equipos de seguridad, cumplimiento y normativas para lograr y demostrar el cumplimiento, prepararse para una auditoría y poner en marcha los procedimientos recomendados continuos.

Un enfoque de Confianza cero suele superar algunos tipos de requisitos impuestos por las normativas de cumplimiento, por ejemplo, aquellos que controlan el acceso a los datos personales. Las organizaciones que han implementado un enfoque de Confianza cero pueden observar que ya cumplen algunas condiciones nuevas o pueden basarse fácilmente en su arquitectura de Confianza cero para satisfacer los requisitos.

| Enfoques tradicionales para satisfacer los requisitos normativos y de cumplimiento | Enfoque moderno para satisfacer los requisitos normativos y de cumplimiento con Confianza cero |

|---|---|

| Muchas organizaciones usan varias soluciones heredadas unidas. Estas soluciones no suelen funcionar juntas a la perfección, de modo que se exponen brechas de infraestructura y aumentan los costes operativos. Algunos "mejores soluciones de raza" independientes pueden incluso evitar el cumplimiento de ciertas regulaciones mientras se usan para cumplir con otro. Un ejemplo generalizado es el uso del cifrado para asegurarse de que las personas autorizadas controlan los datos de forma segura. No obstante, la mayoría de las soluciones de cifrado hacen que los datos sean opacos para servicios como la prevención de pérdida de datos (DLP), eDiscovery o el archivado. El cifrado impide que la organización lleve a cabo la diligencia requerida en las acciones realizadas por los usuarios que usan datos cifrados. Este resultado obliga a las organizaciones a tomar decisiones difíciles y arriesgadas, como prohibir todo el uso del cifrado de nivel de archivo para las transferencias de datos confidenciales o permitir que los datos cifrados salgan de la organización sin inspeccionar. |

Unificar la estrategia y la directiva de seguridad con un enfoque de Confianza cero elimina los silos entre los equipos de TI y los sistemas, lo que permite mejorar la visibilidad y la protección en toda la pila de TI. Las soluciones de cumplimiento integradas de forma nativa, como las de Microsoft Purview, no solo funcionan conjuntamente para satisfacer los requisitos de cumplimiento y los de un enfoque de Confianza cero, sino que lo hacen con total transparencia, lo que permite a cada solución sacar provecho de las ventajas de otras, como el cumplimiento de comunicaciones que saca provecho de las etiquetas de confidencialidad en el contenido. Las soluciones de cumplimiento integradas pueden proporcionar la cobertura necesaria con desventajas mínimas, como el contenido cifrado procesado de forma transparente por soluciones de eDiscovery o DLP. La visibilidad en tiempo real permite la detección automática de activos, incluidos los activos y las cargas de trabajo críticos, mientras que los mandatos de cumplimiento se pueden aplicar a estos activos mediante la clasificación y el etiquetado de confidencialidad. La implementación de una arquitectura de Confianza cero le ayuda a satisfacer los requisitos normativos y de cumplimiento con una estrategia completa. El uso de soluciones de Microsoft Purview en una arquitectura de Confianza cero le ayuda a detectar, controlar, proteger y administrar todo el estado de datos de su organización según las normativas que afectan a su organización. Las estrategias de Confianza cero suelen implicar la implementación de controles que cumplen o superan determinados requisitos normativos, lo que reduce la carga de realizar cambios en todo el sistema para cumplir los nuevos requisitos normativos. |

En la guía de este artículo se explica cómo empezar a trabajar con Confianza cero como marco para satisfacer los requisitos normativos y de cumplimiento con énfasis en cómo comunicarse y trabajar con líderes empresariales y equipos de toda su organización.

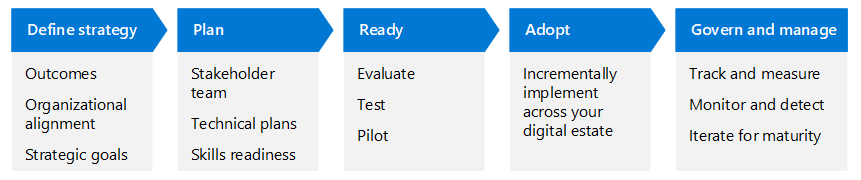

En este artículo se usan las mismas fases del ciclo de vida que Cloud Adoption Framework para Azure: definición de la estrategia, planificación, preparación, adopción y control y administración, pero adaptadas a Confianza cero.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Plan | Ready | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Alineación de la organización Objetivos estratégicos Resultados |

Equipo de partes interesadas Planes técnicos Preparación de las aptitudes |

Evaluación Probar Piloto |

Implementación progresiva en toda la infraestructura digital | Seguimiento y medida Supervisión y detección Iteración con fines de madurez |

Fase de definición de la estrategia

La Definir estrategia fase es fundamental para definir y formalizar los esfuerzos para abordar el "Por qué?" de este escenario. En esta fase, comprenderá el escenario a través de perspectivas normativas, empresariales, de TI, operativas y estratégicas.

A continuación, definirá los resultados con los que medir el éxito en este escenario, teniendo en cuenta que el cumplimiento es un proceso incremental e iterativo.

En este artículo se sugieren motivaciones y resultados pertinentes para muchas organizaciones. Use estas sugerencias para perfeccionar la estrategia de su organización en función de sus necesidades únicas.

Descripción de las motivaciones de los líderes empresariales

Aunque Confianza cero pueden ayudar a simplificar el proceso de satisfacción de los requisitos normativos, quizás el mayor desafío sea obtener apoyo y contribución de los líderes de toda la organización. Esta guía de adopción está diseñada para ayudarle a comunicarse con ellos para que pueda obtener alineación organizativa, definir sus objetivos estratégicos e identificar los resultados.

La obtención de alineación comienza con la comprensión de lo que motiva a los líderes y por qué deben preocuparse por satisfacer los requisitos normativos. En la tabla siguiente se proporcionan perspectivas de ejemplo, pero es importante que pueda reunirse con cada uno de estos líderes y equipos y llegar a una comprensión común de las motivaciones de cada uno.

| Role | Por qué satisfacer los requisitos normativos es importante |

|---|---|

| Director general | Responsable de proteger la estrategia organizativa validada por los organismos de auditoría externos. El director general informa principalmente a un consejo de administración que también puede evaluar el nivel de cumplimiento de los requisitos legislativos en toda la organización y los resultados de auditoría anuales. |

| Director de marketing | Responsable de garantizar que la información confidencial sobre la compañía no se comparta externamente solo con fines de marketing. |

| Director de información | Normalmente es el responsable de información de la organización y se encargará de los reguladores de la información. |

| Director de tecnología | Responsable de mantener el cumplimiento normativo en la infraestructura digital. |

| Director de seguridad de la información | Responsable de la adopción y la conformidad con los estándares del sector que proporcionan controles directamente relacionados con el cumplimiento de la seguridad de la información. |

| Director de operaciones | Garantiza que las directivas y procedimientos de la empresa relacionados con la seguridad de la información, la privacidad de los datos y otras prácticas normativas se mantengan en un nivel operativo. |

| Director financiero | Evalúa los inconvenientes financieros y las ventajas del cumplimiento, como el seguro cibernético y el cumplimiento fiscal. |

| Director de riesgos | Posee el componente de riesgo del marco de cumplimiento y riesgo de gobernanza (GRC) de la organización. Mitiga las amenazas a la falta de conformidad y cumplimiento. |

Diferentes partes de su organización pueden tener diferentes motivaciones e incentivos para realizar el trabajo de los requisitos normativos y de cumplimiento. En la tabla siguiente se resumen algunas de estas motivaciones. Asegúrese de ponerse en contacto con sus partes interesadas para comprender sus motivaciones.

| Área | Motivaciones |

|---|---|

| Necesidades empresariales | Satisfacer los requisitos normativos y legislativos que se aplican. |

| Necesidades de TI | Implementar tecnologías que automatizan la conformidad con los requisitos normativos y de cumplimiento, según lo establecido por su organización dentro del ámbito de las identidades, los datos, los dispositivos (puntos de conexión), las aplicaciones y la infraestructura. |

| Necesidades operativas | Implementar directivas, procedimientos e instrucciones de trabajo a las que se hace referencia y que se alinean con los estándares pertinentes del sector y los requisitos de cumplimiento pertinentes. |

| Necesidades estratégicas | Reducir el riesgo de infringir las leyes nacionales, regionales y locales, así como los posibles daños financieros y de reputación pública que pueden resultar de las infracciones. |

Uso de la pirámide de gobernanza para informar de la estrategia

Lo más importante que hay que recordar con este escenario empresarial es que el marco de Confianza cero actúa como parte de un modelo de gobernanza más grande que establece la jerarquía de diversos requisitos legislativos, legales, normativos, de directivas y de procedimientos dentro de una organización. En el espacio normativo y de cumplimiento, puede haber muchas maneras de lograr el mismo requisito o control. Es importante indicar que este artículo persigue el cumplimiento normativo mediante un enfoque de Confianza cero.

Un modelo de estrategia que a menudo se usa en el cumplimiento normativo es la pirámide de gobernanza que se muestra aquí.

En esta pirámide se ilustran los distintos niveles en los que la mayoría de las organizaciones administran la gobernanza de las tecnologías de la información (TI). Desde la parte superior de la pirámide hasta la parte inferior, estos niveles son legislación, estándares, directivas y procedimientos e instrucciones de trabajo.

La parte superior de la pirámide representa el nivel más importante: legislación. En este nivel, la variación entre organizaciones es menor porque las leyes se aplican ampliamente a muchas organizaciones, aunque las normativas nacionales y específicas de la empresa solo se pueden aplicar a algunas empresas y no a otras. La base de la pirámide, las instrucciones de trabajo, representa el área con la mayor variación y área expuesta de implementación en todas las organizaciones. Este es el nivel que permite a una organización sacar provecho de la tecnología para cumplir los requisitos más importantes para los niveles más altos.

En el lado derecho de la pirámide se proporcionan ejemplos de escenarios en los que el cumplimiento de la organización puede provocar resultados empresariales positivos y ventajas. La relevancia empresarial crea más incentivos para que las organizaciones tengan una estrategia de gobernanza.

En la tabla siguiente se describe cómo los distintos niveles de gobernanza del lado izquierdo de la pirámide pueden proporcionar las ventajas empresariales estratégicas del lado derecho.

| Nivel de gobernanza | Relevancia y resultados empresariales estratégicos |

|---|---|

| Legislación y leyes (consideradas colectivamente) | Superar auditorías legales puede evitar multas y sanciones y genera confianza del consumidor y fidelidad de marca. |

| Los estándares proporcionan una base confiable para que las personas compartan las mismas expectativas sobre un producto o servicio | Los estándares proporcionan garantía de calidad a través de varios controles de calidad del sector. Algunas certificaciones también tienen beneficios de seguros cibernéticos. |

| Las directivas y los procedimientos documentan las funciones y operaciones diarias de una organización | Muchos procesos manuales relacionados con la gobernanza se pueden simplificar y automatizar. |

| En las instrucciones de trabajo se describe cómo realizar un proceso en función de las directivas y procedimientos definidos en pasos detallados | La tecnología puede simplificar los detalles complejos de manuales y documentos de instrucciones. Esto puede reducir considerablemente el error humano y ahorrar tiempo. Un ejemplo es el uso de directivas de acceso condicional de Microsoft Entra como parte del proceso de incorporación de empleados. |

El modelo piramidal de gobernanza ayuda a centrar las prioridades:

Requisitos legislativos y legales

Las organizaciones pueden enfrentarse a graves repercusiones si no se siguen.

Estándares de seguridad y específicos del sector

Las organizaciones pueden tener un requisito del sector para cumplir uno o varios de estos estándares o certificar su cumplimiento. El marco de Confianza cero se puede asignar a varios estándares de seguridad, seguridad de la información y administración de infraestructuras.

Directivas y procedimientos

Son específicos de la organización y rigen los procesos más intrínsecos de la empresa.

Instrucciones de trabajo

Controles detallados que son muy técnicos y personalizados para que las organizaciones cumplan las directivas y los procedimientos.

Hay varios estándares que agregan el máximo valor a las áreas de la arquitectura de Confianza cero. Centrar la atención en los siguientes estándares que se aplican a su caso generará más impacto:

Los puntos de referencia de Center for Internet Security (CIS) proporcionan una guía valiosa para la administración de dispositivos y las directivas de administración de puntos de conexión. Los puntos de referencia de CIS incluyen guías de implementación para Microsoft 365 y Microsoft Azure. Las organizaciones de todos los sectores y segmentos verticales usan puntos de referencia de CIS a modo de ayuda para lograr objetivos de seguridad y cumplimiento, especialmente aquellas que operan en entornos muy regulados.

National Institute of Standards and Technology (NIST) proporciona el documento NIST Special Publication (NIST SP 800-63-4 ipd) Digital Identity Guidelines. En estas directrices se proporcionan requisitos técnicos para los organismos federales que implementan servicios de identidad digital y no están diseñados para restringir el desarrollo o el uso de estándares fuera de este propósito. Es importante tener en cuenta que estos requisitos se establecen para mejorar los protocolos existentes que forman parte de la estrategia de Confianza cero. Tanto las organizaciones gubernamentales como las del sector público, especialmente en Estados Unidos, se suscriben a NIST; sin embargo, las empresas que cotizan en bolsa también pueden utilizar los principios rectores dentro del marco. NIST también ofrece ayuda para implementar una arquitectura de Confianza cero en las publicaciones incluidas con NIST SP 1800-35.

Se recomienda el estándar recién revisado ISO 27002:2022 para la gobernanza general de los datos y la seguridad de la información. Sin embargo, los controles del Anexo A proporcionan una buena base para crear una lista de comprobación de los controles de seguridad, que posteriormente se pueden convertir en objetivos viables.

En el estándar ISO 27001:2022 también se proporcionan instrucciones completas sobre cómo se puede implementar la administración de riesgos en el contexto de la seguridad de la información. Esto puede ser especialmente beneficioso con el número de métricas disponibles para los usuarios en la mayoría de los portales y paneles.

Los estándares como estos se pueden priorizar para proporcionar a su organización una línea base de directivas y controles para cumplir los requisitos comunes.

Microsoft proporciona el Administrador de cumplimiento de Microsoft Purview para ayudarle a planificar y realizar un seguimiento del progreso hacia los estándares de reuniones que se aplican a su organización. El Administrador de cumplimiento lo ayuda a lo largo del recorrido del cumplimiento; por ejemplo, la creación del inventario de los riesgos de protección de datos, la administración de las complejidades de la implementación de controles, la actualización de las regulaciones y las certificaciones y la generación de informes para los auditores.

Definición de la estrategia

Desde una perspectiva de cumplimiento, su organización debe definir su estrategia según su metodología intrínseca de GRC. Si la organización no se suscribe a un estándar, una directiva o un marco específicos, se debe obtener una plantilla de evaluación del Administrador de cumplimiento. A cada suscripción activa de Microsoft 365 se le asigna una base de referencia de protección de datos que se puede asignar a las directrices de implementación de Confianza cero. Esta base de referencia proporciona a los implementadores un excelente punto de partida para el aspecto que debería tener la implementación práctica de Confianza cero desde una perspectiva de cumplimiento. Estos controles documentados se pueden convertir posteriormente en objetivos medibles. Estos objetivos deben ser específicos, medibles, factibles, realistas y de duración limitada (SMART).

La plantilla de base de referencia de protección de datos del Administrador de cumplimiento integra 36 acciones para Confianza cero, alineadas entre las siguientes familias de controles:

- Aplicación de Confianza cero

- Guía de desarrollo de aplicaciones de Confianza cero

- Punto de conexión de Confianza cero

- Datos de Confianza cero

- Identidad de confianza cero

- Infraestructura de Confianza cero

- Red de Confianza cero

- Visibilidad, automatización y orquestación de Confianza cero

Se alinean de forma clara con la arquitectura de referencia de Confianza cero, que se muestra aquí.

Fase de planeamiento

Muchas organizaciones pueden adoptar un enfoque de cuatro fases para estas actividades técnicas, que se resume en la tabla siguiente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Identifique los requisitos normativos que se aplican a su organización. Use el Administrador de cumplimiento para identificar las normativas que podrían afectar a su negocio, evalúe el cumplimiento de los requisitos de alto nivel impuestos por esas normativas y planifique la corrección de las brechas identificadas. Revise las instrucciones actuales sobre las normativas que se aplican a su organización. |

Use el explorador de contenido de Microsoft Purview para identificar los datos que están sujetos a requisitos de regulación y evaluar su riesgo y exposición. Defina clasificadores personalizados para adaptar esta funcionalidad a sus necesidades empresariales. Evalúe los requisitos para la protección de la información, como las directivas de administración de registros y retención de datos, y, a continuación, implemente directivas básicas de protección de información y gobernanza de datos mediante etiquetas de retención y confidencialidad. Implemente directivas DLP básicas para controlar el flujo de información regulada. Implemente directivas de cumplimiento de comunicaciones si las normativas lo requieren. |

Amplíe las directivas de administración del ciclo de vida de datos con automatización. Configure controles de creación de particiones y aislamiento mediante etiquetas de confidencialidad, DLP o barreras de información si lo requieren las normativas. Amplíe las directivas de protección de información mediante la implementación del etiquetado de contenedores, el etiquetado automático y obligatorio y las directivas DLP más estrictas. A continuación, amplíe estas directivas a datos en el entorno local, dispositivos (puntos de conexión) y servicios en la nube de terceros mediante otras funcionalidades de Microsoft Purview. Vuelva a evaluar el cumplimiento mediante el Administrador de cumplimiento e identifique y corrija las brechas que queden. |

Use Microsoft Sentinel para crear informes basados en el registro de auditoría unificado para evaluar e inventariar continuamente el estado de cumplimiento de la información. Siga usando el Administrador de cumplimiento de forma continua para identificar y corregir las brechas que queden y satisfacer los requisitos de las normativas nuevas o actualizadas. |

Si este enfoque gradual funciona bien en su organización, utilice:

Esta presentación de PowerPoint descargable para presentar y realizar un seguimiento del progreso a través de estas fases y objetivos para los líderes empresariales y otras partes interesadas. Esta es la diapositiva de este escenario empresarial.

Este libro de Excel para asignar propietarios y realizar un seguimiento del progreso de estas fases, objetivos y sus tareas. Esta es la hoja de cálculo de este escenario empresarial.

Equipo de partes interesadas

El equipo de partes interesadas de este escenario empresarial incluye a los líderes de toda la organización que invierten en su posición de seguridad y es probable que incluya a los roles siguientes:

| Líderes de programas y propietarios técnicos | Responsabilidad |

|---|---|

| Patrocinador | Administración de coordinación, alineación empresarial, enfoque, escalación, dirección y estrategia. |

| Responsable de proyecto | Administración general de interacción, recursos, escala de tiempo y programación, comunicaciones y otros aspectos. |

| CISO | Protección y gobernanza de activos y sistemas de datos, como la determinación de riesgos y directivas y seguimiento e informes. |

| Administrador de cumplimiento de TI | Determinación de los controles necesarios para abordar los requisitos de cumplimiento y protección. |

| Líder de facilidad de uso y seguridad de los usuarios finales (EUC) | Representación de sus empleados. |

| Roles de investigación y auditoría | Investigación e informes en cooperación con los líderes de cumplimiento y protección. |

| Administrador de protección de información | Clasificación de datos e identificación de datos confidenciales, controles y corrección. |

| Líder de arquitectura | Requisitos técnicos, arquitectura, revisiones, decisiones y priorización. |

| Administradores de Microsoft 365 | Inquilino y entorno, preparación, configuración, pruebas. |

En el conjunto de diapositivas de PowerPoint de recursos para este contenido de adopción se incluye la siguiente diapositiva con una vista de partes interesadas que puede personalizar para su propia organización.

Planes técnicos y preparación de aptitudes

Microsoft proporciona recursos para ayudarle a satisfacer los requisitos normativos y de cumplimiento. En las secciones siguientes se resaltan los recursos para objetivos específicos en las cuatro fases definidas anteriormente.

Fase 1

En la fase 1, identificará las normativas que se aplican a su organización y comenzará a usar el Administrador de cumplimiento. También revisará las normativas que se aplican a su organización.

| Objetivos de la fase 1 | Recursos |

|---|---|

| Identificar los requisitos de cumplimiento mediante la pirámide de gobernanza. | Evaluaciones del Administrador de cumplimiento |

| Usar el Administrador de cumplimiento para evaluar el cumplimiento y la corrección de planes para las brechas identificadas. | Visite el portal de cumplimiento Microsoft Purview y revise todas las acciones de mejora administradas por el cliente pertinentes para su organización. |

| Revise las instrucciones actuales sobre las normativas que se aplican a su organización. | Vea la siguiente tabla. |

En esta tabla se enumeran las normativas o estándares comunes.

| Normativa o estándar | Recursos |

|---|---|

| Instituto Nacional de Estándares y Tecnología (NIST) | Configuración del identificador de Microsoft Entra ID para cumplir los niveles de garantía del autenticador de NIST |

| Federal Risk and Authorization Management Program (FedRAMP) | Configuración de Microsoft Entra ID para cumplir con el nivel de impacto de FedRAMP High |

| Cybersecurity Maturity Model Certification (CMMC) | Configuración de Microsoft Entra ID para el cumplimiento de CMMC |

| Orden ejecutiva sobre la mejora de la ciberseguridad de la nación estadounidense (EO 14028) | Cumplimiento de los requisitos de identidad del memorándum 22-09 con Microsoft Entra ID |

| Ley de Transferencia y Contabilidad de los Seguros de Salud de 1996 (HIPAA) | Configuración de Microsoft Entra ID para el cumplimiento de HIPAA |

| Payment Card Industry Security Standards Council (PCI SSC) | Guía de Microsoft Entra PCI-DSS |

| Normativas de servicios financieros | Consideraciones clave de cumplimiento y seguridad para los mercados bancarios y de capitales de EE. UU.

|

| North America Electric Reliability Corporation (NERC) | Consideraciones clave de cumplimiento y seguridad para el sector energético |

Fase 2

En la fase 2, comenzará a implementar controles para los datos que aún no están aplicados. Encontrará más instrucciones para planificar e implementar controles de protección de información en la guía de adopción de Confianza cero Identificar y proteger los datos empresariales confidenciales.

| Objetivos de la fase 2 | Recursos |

|---|---|

| Usar el explorador de contenido para identificar los datos regulados. | Introducción al explorador de contenido El explorador de contenido puede ayudarle a revisar la exposición actual de los datos regulados y evaluar su cumplimiento con las normativas que dictan dónde se deben almacenar y cómo se deben proteger. Creación de tipos de información confidencial personalizados |

| Implementar directivas básicas de gobernanza de datos y protección de información mediante etiquetas de retención y confidencialidad. | Más información sobre las directivas de retención y etiquetas para conservar o eliminar Información sobre las etiquetas de confidencialidad |

| Comprobar las directivas de cifrado y DLP. | Prevención de pérdida de datos de Purview Cifrado con etiquetado de confidencialidad Cifrado para Office 365 |

| Implementar directivas de comunicación (si procede). | Creación y administración de directivas de cumplimiento de comunicaciones |

Fase 3

En la fase 3, comenzará a automatizar las directivas de gobernanza de datos para la retención y eliminación, incluido el uso de ámbitos adaptables.

Esta fase incluye la implementación de controles para la segregación y el aislamiento. NIST, por ejemplo, ordena que los proyectos se alojen en un entorno aislado si estos proyectos se relacionan con tipos específicos de trabajo clasificado para y con la administración pública de Estados Unidos. En algunos escenarios, las normativas de servicios financieros requieren entornos de creación de particiones para evitar que los empleados de diferentes partes de la empresa se comuniquen entre sí.

| Objetivos de la fase 3 | Recursos |

|---|---|

| Amplíe las directivas de administración del ciclo de vida de datos con automatización. | Administración del ciclo de vida de datos |

| Configurar controles de creación de particiones y aislamiento (si procede). | Barreras de información Prevención de la pérdida de datos Acceso entre inquilinos |

| Ampliar las directivas de protección de información a otras cargas de trabajo. | Más información sobre el analizador de protección de la información Uso de directivas de prevención de pérdida de datos para aplicaciones en la nube que no son de Microsoft Prevención de pérdida de datos y Microsoft Teams Uso de la prevención de pérdida de datos en punto de conexión Uso de etiquetas de confidencialidad para proteger el contenido en Microsoft Teams, grupos de Microsoft 365 y sitios de SharePoint |

| Vuelve a evaluar el cumplimiento mediante el Administrador de cumplimiento. | Administrador de cumplimiento |

Fase 4

Los objetivos de la fase 4 se refieren a la puesta en marcha de este escenario al pasar a un movimiento continuo de evaluación del cumplimiento de los activos según las normativas y estándares aplicables.

| Objetivos de la fase 4 | Recursos |

|---|---|

| Evaluar e inventariar continuamente el estado de cumplimiento de los recursos. | En este artículo se han identificado todas las herramientas necesarias y, para este objetivo, se forma un proceso repetible e iterativo que permite la supervisión continua de recursos y activos de la infraestructura digital. Buscar en el registro de auditoría del portal de cumplimiento |

| Use Microsoft Sentinel para crear informes para medir el cumplimiento. | Use Microsoft Sentinel para crear informes basados en el registro de auditoría unificado para evaluar y medir el cumplimiento y demostrar la eficacia de los controles. Análisis de registros en acción |

| Usar el Administrador de cumplimiento para identificar y corregir nuevas brechas. | Administrador de cumplimiento |

Fase de preparación

La mayoría del trabajo de cumplimiento se produce a través de la aplicación de directivas. Puede determinar qué condiciones deben cumplirse para lograr el cumplimiento y, a continuación, crear una directiva o un conjunto de directivas para automatizar un conjunto de controles. La aplicación de directivas con Confianza cero crea una comprobación repetible para controles de cumplimiento específicos que se implementan. Al crear controles en la tecnología de operaciones con la que interactúa la organización todos los días, se convierte en una tarea más sencilla para lograr la preparación de la auditoría.

Durante la fase de preparación, evaluará, probará y pondrá a prueba las directivas a las que se dirige para asegurarse de que estas actividades logren los resultados previstos. Asegúrese de que no introduzcan nuevos riesgos. Para este escenario empresarial de Confianza cero, es importante trabajar con las partes interesadas que implementan controles de acceso, protección de datos y otras protecciones de infraestructura. Por ejemplo, las recomendaciones para evaluar, probar y poner a prueba las directivas para habilitar el trabajo remoto e híbrido son diferentes de las recomendaciones para identificar y proteger los datos confidenciales de toda la infraestructura digital.

Controles de ejemplo

Cada pilar de Confianza cero se puede asignar a controles específicos dentro de un marco normativo o de estándares.

Ejemplo 1

Confianza cero para identidad se asigna a la administración del control de acceso en el punto de referencia de Center for Internet Security (CIS) y al anexo A.9.2.2 User Access Provisioning en el estándar ISO 27001:2022.

En este diagrama, la administración del control de acceso se define en el anexo 9.2.2 del estándar de requisitos ISO 27001 titulado User Access Provisioning. Los requisitos de esta sección se cumplen al exigir la autenticación multifactor.

La ejecución de cada control, como la aplicación de directivas de acceso condicional, es única para cada organización. El perfil de riesgo de la organización junto con un inventario de activos debe crear un área expuesta precisa y un ámbito de implementación.

Ejemplo 2

Una de las correlaciones más obvias entre la arquitectura de Confianza cero y los estándares del sector incluye la clasificación de información. En el anexo 8.2.1 del estándar ISO 27001 se estipula lo siguiente:

- La información debe clasificarse en términos de requisitos legales, valor, importancia y sensibilidad a cualquier divulgación o modificación no autorizadas, idealmente clasificada para reflejar la actividad empresarial en lugar de impedirlo o complicarlo.

En este diagrama, el servicio de clasificación de datos de Microsoft Purview se usa para definir y aplicar etiquetas de confidencialidad a correos electrónicos, documentos y datos estructurados.

Ejemplo 3

Anexo 8.1.1 En ISO 27001:2022 (Inventario de activos) requiere que "los activos asociados a las instalaciones de información y procesamiento de información deben identificarse y administrarse a lo largo del ciclo de vida, y siempre están actualizados."

El cumplimiento de este requisito de control se puede lograr mediante la implementación de la administración de dispositivos de Intune. Este requisito ofrece una visión clara del inventario e informa del estado de cumplimiento de cada dispositivo con respecto a las directivas definidas de la empresa o del sector.

Para este requisito de control, se usa Microsoft Intune para administrar dispositivos, incluida la configuración de directivas de cumplimiento para informar sobre el cumplimiento de los dispositivos con respecto a las directivas establecidas. También puede usar directivas de acceso condicional para requerir el cumplimiento de los dispositivos durante el proceso de autenticación y autorización.

Ejemplo 4

El ejemplo más completo de un pilar de Confianza cero que se ha asignado a los estándares del sector sería la inteligencia contra amenazas y la respuesta a incidentes. Todos los productos de Microsoft Defender y Microsoft Sentinel se aplican en este escenario para proporcionar análisis detallados, la ejecución de la inteligencia sobre amenazas y la respuesta a incidentes en tiempo real.

En este diagrama, Microsoft Sentinel junto con las herramientas de Microsoft Defender proporcionan inteligencia contra amenazas.

Fase de adopción

En la fase de adopción, implementará incrementalmente los planes técnicos en toda la infraestructura digital. Deberá clasificar los planes técnicos por área y trabajar con los equipos correspondientes para realizar esta fase.

En el caso del acceso de dispositivos e identidades, adopte un enfoque por etapas en el que comience con un pequeño número de usuarios y dispositivos y, a continuación, aumente gradualmente la implementación para incluir todo el entorno. Esto se describe en el escenario de adopción de trabajo remoto e híbrido seguro. Este es un ejemplo.

La adopción para proteger los datos implica la propagación del trabajo y la iteración a medida que avanza para asegurarse de que las directivas que cree se hayan optimizado correctamente para su entorno. Este procedimiento se describe en el escenario de adopción Identificar y proteger datos empresariales confidenciales. Este es un ejemplo.

Gobernanza y administración

Satisfacer los requisitos normativos y de cumplimiento es un proceso continuo. A medida que avance a esta fase, cambie al seguimiento y la supervisión. Microsoft proporciona una serie de herramientas que le ayudarán.

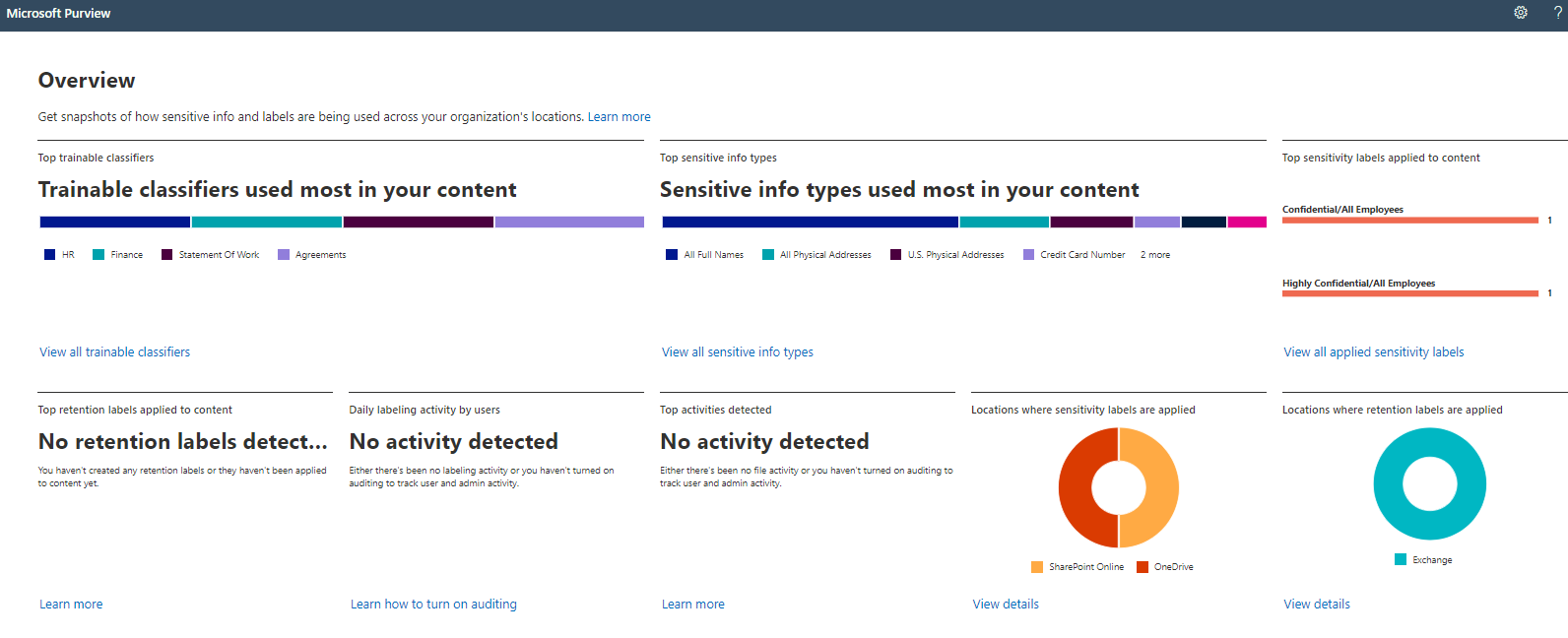

Puede usar el explorador de contenido para supervisar el estado del cumplimiento de la organización. Para la clasificación de datos, el explorador de contenido proporciona una vista del panorama y la propagación de información confidencial dentro de su organización. Desde clasificadores que se pueden entrenar a diferentes tipos de datos confidenciales (ya sea a través de ámbitos adaptables o etiquetas de confidencialidad creadas manualmente), los administradores pueden ver si el esquema de confidencialidad prescrito se aplica correctamente en toda la organización. También es una oportunidad para identificar áreas específicas de riesgo en las que la información confidencial se comparte de forma coherente en Exchange, SharePoint y OneDrive. Este es un ejemplo.

Mediante el uso de la mayor funcionalidad de informes en el portal de cumplimiento de Microsoft Purview, puede crear y cuantificar una vista macro del cumplimiento. Este es un ejemplo.

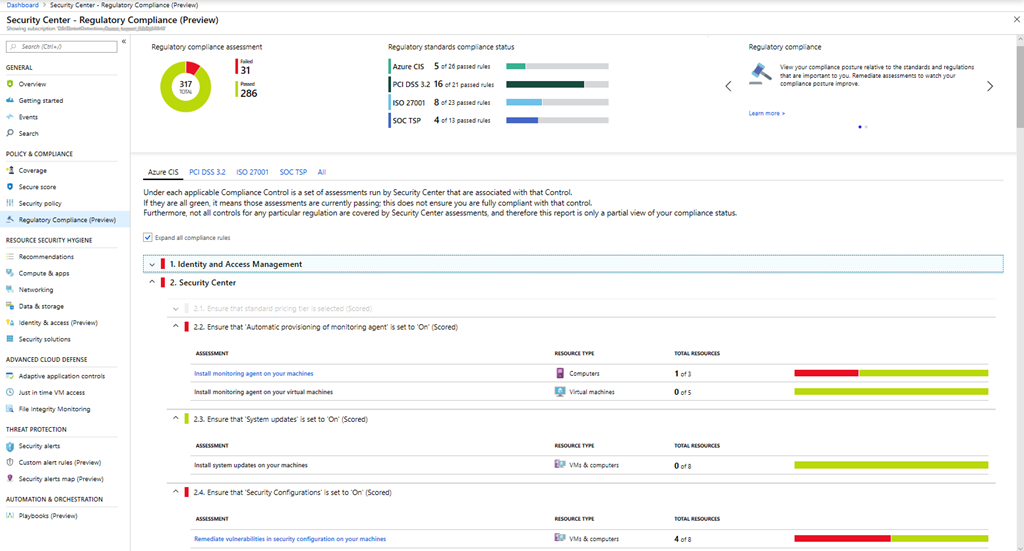

El mismo pensamiento y proceso se puede aplicar a Azure. Use el cumplimiento normativo de Defender for Cloud para determinar una puntuación de cumplimiento similar a la misma puntuación proporcionada en el Administrador de cumplimiento de Purview. La puntuación se alinea con varios marcos y estándares normativos de varios segmentos de mercado verticales. La organización decide saber cuáles de estos estándares y marcos normativos se aplican a la puntuación. El estado que proporciona este panel muestra una evaluación constante en tiempo real de las evaluaciones aprobadas frente a las no aprobadas con cada estándar. Este es un ejemplo.

En los paneles de Purview se proporciona una evaluación amplia que puede ayudar a informar a los líderes empresariales y que puede usarse en los informes departamentales, como una revisión trimestral. A modo más operativo, puede sacar provecho de Microsoft Sentinel mediante la creación de un área de trabajo de Log Analytics para datos unificados del registro de auditoría. Esta área de trabajo se puede conectar a los datos de Microsoft 365 y proporcionar información sobre la actividad del usuario. Este es un ejemplo.

Estos datos son personalizables y se pueden usar junto con los demás paneles para contextualizar el requisito normativo alineado de forma específica con la estrategia de su organización, el perfil de riesgo, las metas y los objetivos.

Pasos siguientes

- Información general sobre el marco de adopción de Confianza cero

- Modernización rápida de la posición de seguridad

- Trabajo remoto e híbrido seguro

- Identificar y proteger los datos empresariales confidenciales

- Evitar o reducir los daños empresariales de una brecha

Recursos de seguimiento del progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento del progreso.

| Recurso de seguimiento del progreso | Eso le ayuda a… | Diseñada para |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan. | Clientes potenciales del proyecto de escenario empresarial, clientes potenciales de TI e implementadores de TI. |

Para obtener más recursos, consulte Evaluación de la Confianza cero y recursos de seguimiento del progreso.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de