Gouverner les applications découvertes

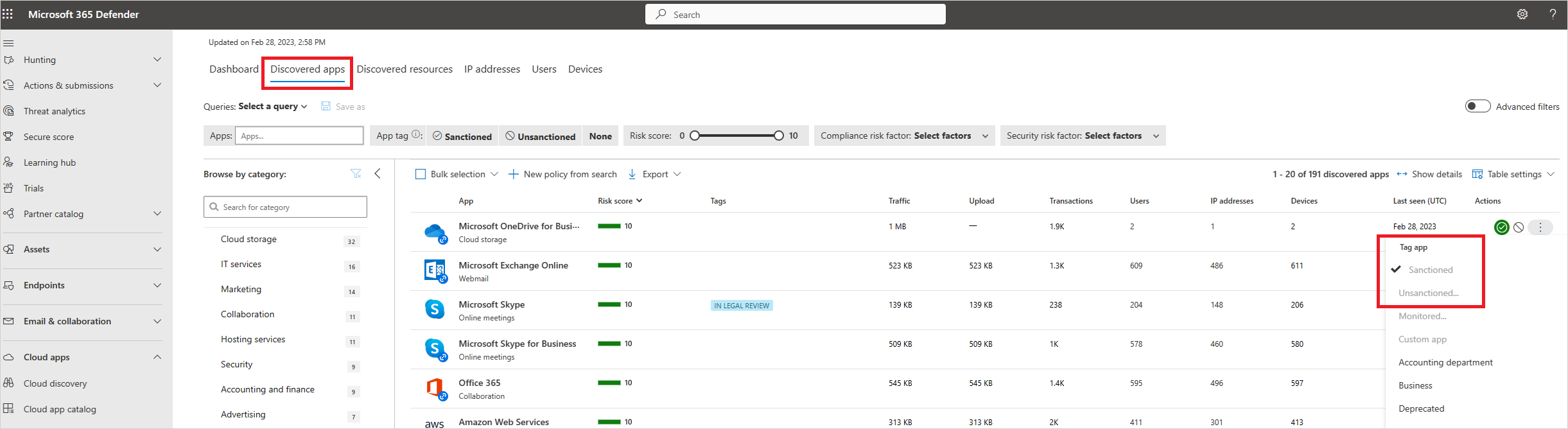

Une fois que vous avez examiné la liste des applications découvertes dans votre environnement, vous pouvez sécuriser en approuvant les applications sécurisées (Approuvées) ou en interdisant les applications indésirables (Non approuvées) des manières suivantes.

Approbation/non-approbation d’une application

Vous pouvez marquer une application présentant un risque spécifique comme non approuvée, cliquez sur les trois points de suspension à la fin de la ligne. Sélectionnez ensuite Non approuvé. Vous avez toujours la possibilité d’utiliser une application non approuvée, mais grâce aux filtres Cloud Discovery vous surveillez plus facilement son utilisation. Vous pouvez ensuite avertir les utilisateurs de l’application non approuvée et suggérer une autre application sécurisée à utiliser, ou générer un script de blocage à l’aide des API Defender for Cloud Apps pour bloquer toutes les applications non approuvées.

Blocage d’applications avec des flux intégrés

Si votre client utilise Microsoft Defender for Endpoint, une fois que vous marquez une application comme non approuvée, elle est automatiquement bloquée. De plus, vous pouvez limiter le blocage à des groupes d’appareils spécifiques Defender for Endpoint, surveiller les applications et utiliser les fonctionnalités d’avertissement et d’éducation. Pour plus d’informations, consultez Gouverner les applications découvertes à l’aide de Microsoft Defender for Endpoint.

Sinon, si votre client utilise Zscaler NSS, iboss, Corrata, Menlo ou Open Systems, vous pouvez toujours bénéficier de fonctionnalités de blocage transparentes lorsqu’une application n’est pas approuvée, mais vous ne pouvez pas utiliser l’étendue par les groupes d’appareils ou les fonctionnalités avertir et éduquer. Pour plus d'informations, consultez les sections Intégrer avec Zscaler, Intégrer avec iboss, Intégrer avec Corrata, Intégrer avec Menlo et Intégrer avec Open Systems.

Bloquer les applications en exportant un script de blocage

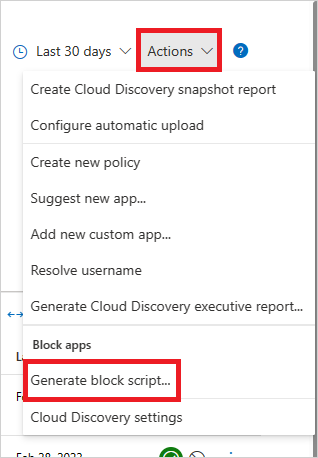

Defender for Cloud Apps vous permet de bloquer l’accès aux applications non approuvées en utilisant vos appliances de sécurité locales existantes. Vous pouvez générer un script de blocage dédié et l’importer dans votre appliance. Pour cette solution, vous n’avez pas besoin de rediriger tout le trafic web de l’organisation vers un proxy.

Dans le tableau de bord Cloud Discovery, marquez toutes les applications que vous souhaitez bloquer comme Non approuvées.

Dans la barre de titre, sélectionnez Actions, puis Générer un script de blocage....

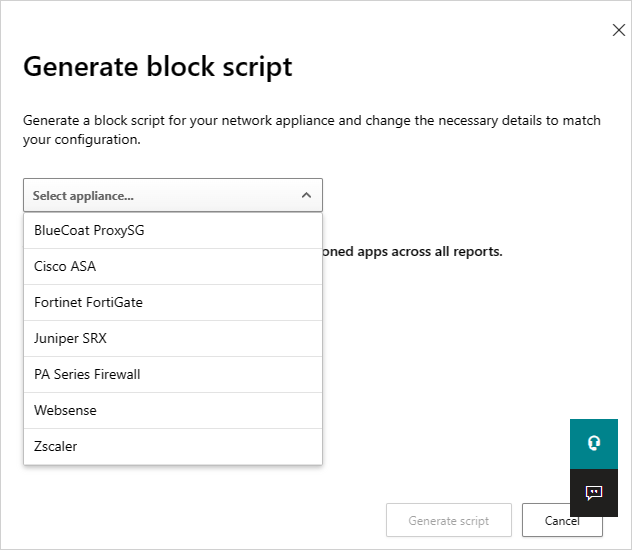

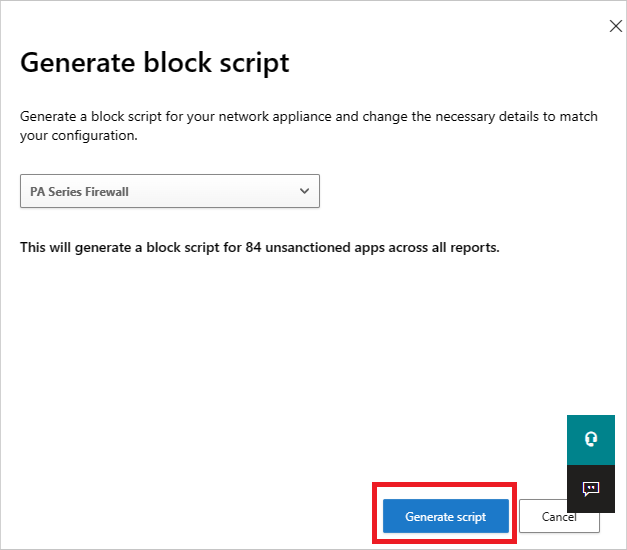

Dans Générer un script de blocage, sélectionnez l’appliance pour laquelle vous souhaitez générer le script de blocage.

Ensuite, cliquez sur le bouton Générer un script afin de créer un script de blocage pour toutes vos applications non approuvées. Par défaut, le fichier est renommé avec la date à laquelle il a été exporté et le type d’appliance sélectionné. 2017-02-19_CAS_Fortigate_block_script.txt serait un exemple de nom de fichier.

Importez le fichier créé dans votre appliance.

Blocage des flux non pris en charge

Si votre locataire n'utilise aucun des flux ci-dessus, vous pouvez toujours exporter une liste de tous les domaines de toutes les applications non sanctionnées et configurer votre appliance tierce non prise en charge pour bloquer ces domaines.

Dans la page Applications découvertes, filtrez toutes les applications non approuvées, puis utilisez la fonctionnalité d’exportation pour exporter tous les domaines.

Applications non bloquables

Pour éviter que les utilisateurs ne bloquent accidentellement des services critiques pour l'entreprise et ne provoquent des temps d'arrêt, les services suivants ne peuvent pas être bloqués à l'aide de Defender pour Cloud Apps, via l'interface utilisateur ou les stratégies :

- Microsoft Defender for Cloud Apps

- Centre de sécurité Microsoft Defender

- Centre de sécurité Microsoft 365

- Microsoft Defender pour Identity

- Microsoft Purview

- Gestion des autorisations Microsoft Entra

- Contrôle d’application par accès conditionnel Microsoft

- Degré de sécurisation Microsoft

- Portail de conformité Microsoft Purview

- Microsoft Intune

- Support Microsoft

- Aide microsoft AD FS

- Support Microsoft

- Microsoft Online Services

Conflits de gouvernance

S’il existe un conflit entre les actions de gouvernance manuelle et la gouvernance définies par la stratégie, la dernière opération appliquée est prioritaire.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour