Déterminez votre niveau de sécurité pour l'accès externe avec Microsoft Entra ID

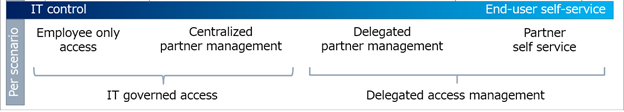

Lorsque vous envisagez la gouvernance de l’accès externe, évaluez les besoins de votre organisation en matière de sécurité et de collaboration, par scénario. Vous pouvez commencer par le niveau de contrôle dont dispose l’équipe informatique sur la collaboration quotidienne des utilisateurs finaux. Les organisations dans des secteurs hautement réglementés peuvent nécessiter davantage de contrôle de la part de l’équipe informatique. Par exemple, les sous-traitants de cyberdéfense peuvent avoir besoin d’identifier et de documenter de manière positive les utilisateurs externes, leur accès et leur suppression : tous les accès, basés sur des scénarios ou des charges de travail. Les agences de conseil peuvent utiliser certaines fonctionnalités pour permettre aux utilisateurs finaux de déterminer les utilisateurs externes avec lesquels ils collaborent.

Remarque

Un contrôle trop strict de la collaboration peut entraîner une augmentation des budgets informatiques, une réduction de la productivité et un retard dans les résultats commerciaux. Lorsque les canaux de collaboration officiels sont perçus comme onéreux, les utilisateurs finaux ont tendance à échapper aux canaux officiels. Par exemple, les utilisateurs finaux envoient des documents non sécurisés par e-mail.

Avant de commencer

Cet article est le numéro 1 d’une série de 10 articles. Nous vous recommandons de consulter les articles dans l’ordre. Accédez à la section Étapes suivantes pour voir la série entière.

Planification basée sur des scénarios

Les équipes informatiques peuvent déléguer l’accès des partenaires pour permettre aux employés de collaborer avec des partenaires. Cette délégation est possible tout en conservant une sécurité suffisante pour protéger la propriété intellectuelle.

Compilez et évaluez les scénarios de votre organisation pour vous aider à évaluer l’accès aux ressources des employés et des partenaires commerciaux. Les institutions financières peuvent avoir des normes de conformité qui limitent l’accès des employés aux ressources telles que les informations de compte. À l’inverse, les mêmes institutions peuvent activer l’accès délégué aux partenaires pour des projets tels que des campagnes marketing.

Considérations relatives au scénario

Utilisez la liste suivante pour mesurer le niveau de contrôle d’accès.

- Informations sur la sensibilité et risque associé à son exposition

- Accès des partenaires aux informations relatives aux autres utilisateurs finaux

- Le coût d’une violation par rapport au poids du contrôle centralisé et aux frictions pour les utilisateurs finaux

Les organisations peuvent également commencer par des contrôles hautement gérés pour atteindre les objectifs de conformité et déléguer le contrôle aux utilisateurs finaux au fil du temps. Il peut y avoir des modèles de gestion des accès simultanés au sein d’une organisation.

Notes

Les informations d’identification gérées par un partenaire sont une méthode permettant de signaler l’arrêt de l’accès aux ressources lorsqu’un utilisateur externe perd l’accès aux ressources de sa propre entreprise. Pour en savoir plus : Vue d’ensemble de la collaboration B2B.

Objectifs de sécurité pour les accès externes

Les objectifs de l’accès régi par informatique et de l'accès délégué diffèrent. Les principaux objectifs de l’accès régi par l’informatique sont les suivants :

- Respectez les cibles de gouvernance, de réglementation et de conformité (GRC)

- Niveau élevé de contrôle sur l’accès des partenaires aux informations sur les utilisateurs finaux, les groupes et d’autres partenaires

Les principaux objectifs de la délégation de l’accès sont les suivants :

- Permettre aux propriétaires d’entreprise de déterminer des partenaires de collaboration, avec des contraintes de sécurité

- Permettre aux partenaires commerciaux de demander l’accès sur la base de règles définies par les propriétaires d’entreprises

Objectifs courants

Contrôler l’accès aux applications, aux données et au contenu

Les niveaux de contrôle peuvent être obtenus via différentes méthodes, en fonction de votre version de Microsoft Entra ID et de Microsoft 365.

Réduire la surface d’attaque

- Qu’est-ce que Microsoft Entra Privileged Identity Management ? – gérer, contrôler et surveiller l'accès aux ressources dans Microsoft Entra ID, Azure et d'autres services en ligne Microsoft tels que Microsoft 365 ou Microsoft Intune

- Protection contre la perte de données dans Exchange Server

Confirmer la conformité avec les révisions des journaux d’activité et d’audit

Les équipes informatiques peuvent déléguer les décisions d’accès aux propriétaires d’entreprises par le biais de la gestion des droits d’utilisation, tandis que les révisions d’accès permettent de confirmer périodiquement le maintien de l’accès. Vous pouvez utiliser la classification automatisée des données avec des étiquettes de confidentialité pour automatiser le chiffrement du contenu sensible, ce qui facilite la conformité pour les utilisateurs finaux.

Étapes suivantes

Utilisez la série d’articles suivante pour découvrir la sécurisation de l’accès externe aux ressources. Nous vous recommandons de suivre l’ordre indiqué.

Déterminez votre niveau de sécurité pour l'accès externe avec Microsoft Entra ID (Vous êtes ici)

Découvrir l’état actuel de la collaboration externe avec votre organisation

Créer un plan de sécurité pour l’accès externe aux ressources

Accès externe sécurisé avec des groupes dans Microsoft Entra ID et Microsoft 365

Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B

Gérer les accès externes avec la gestion des droits Microsoft Entra

Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel

Contrôler l'accès externe aux ressources dans Microsoft Entra ID avec des étiquettes de sensibilité

Accès externe sécurisé à Microsoft Teams, SharePoint et OneDrive Entreprise avec Microsoft Entra ID

Convertir les comptes invités locaux en comptes invités Microsoft Entra B2B