Tutoriel : Configurer AWS IAM Identity Center pour le provisionnement automatique d’utilisateurs

Ce tutoriel décrit les étapes à effectuer dans AWS IAM Identity Center (successeur d’AWS single sign-On) et Microsoft Entra ID pour configurer l’approvisionnement automatique d’utilisateurs. Une fois configuré, Microsoft Entra ID provisionne et désapprovisionne automatiquement les utilisateurs et les groupes sur AWS IAM Identity center à l’aide du service d’approvisionnement Microsoft Entra. Pour découvrir les informations importantes sur ce que fait ce service, comment il fonctionne et consulter le forum aux questions, reportez-vous à l’article Automatiser l’approvisionnement et le désapprovisionnement d’utilisateurs dans les applications SaaS avec Microsoft Entra ID.

Fonctionnalités prises en charge

- Créer des utilisateurs dans AWS IAM Identity Center

- Supprimer des utilisateurs dans AWS IAM Identity Center quand ils n’ont plus besoin d’accès

- Gardez les attributs utilisateur synchronisés entre Microsoft Entra ID et AWS IAM Identity Center

- Provisionner des groupes et des appartenances de groupe dans AWS IAM Identity Center

- IAM Identity Center à AWS IAM Identity Center

Prérequis

Le scénario décrit dans ce tutoriel part du principe que vous disposez des prérequis suivants :

- Un locataire Microsoft Entra

- L’un des rôles suivants : Administrateur d’application, Administrateur d’application cloud ou Propriétaire d’application.

- Une connexion SAML entre votre Microsoft Entra et AWS IAM Identity Center, comme décrit dans le tutoriel

Étape 1 : Planifier votre déploiement de l’approvisionnement

- En savoir plus sur le fonctionnement du service d’approvisionnement.

- Déterminez qui est concerné par l’étendue de l’approvisionnement.

- Déterminez les données à mapper entre Microsoft Entra ID et AWS IAM Identity Center.

Étape 2 : Configurer AWS IAM Identity Center pour prendre en charge l’approvisionnement avec Microsoft Entra ID

Ouvrez AWS IAM Identity Center.

Sélectionnez Settings dans le volet de navigation de gauche.

Dans Paramètres, cliquez sur Activer dans la section de provisionnement automatique.

Dans la boîte de dialogue de provisionnement automatique entrant, copiez et enregistrez le Point de terminaison SCIM et le Jeton d’accès (visibles après avoir cliqué sur Afficher le jeton). Ces valeurs sont entrées dans les champs URL de locataire et Jeton secret sous l’onglet Provisionnement de votre application AWS IAM Identity Center.

Étape 3 : Ajouter AWS IAM Identity Center à partir de la galerie d’applications Microsoft Entra

Ajoutez AWS IAM Identity Center à partir de la galerie d’applications Microsoft Entra pour commencer à gérer l’approvisionnement dans AWS IAM Identity Center. Si vous avez déjà configuré AWS IAM Identity Center pour l’authentification unique, vous pouvez utiliser la même application. En savoir plus sur l’ajout d’une application à partir de la galerie ici.

Étape 4 : Définir qui est concerné par l’approvisionnement

Le service d’approvisionnement Microsoft Entra vous permet de déterminer qui est approvisionné en fonction de l’attribution à l’application et/ou en fonction des attributs de l’utilisateur/du groupe. Si vous choisissez de définir l’étendue de l’approvisionnement pour votre application en fonction de l’attribution, vous pouvez utiliser les étapessuivantes pour affecter des utilisateurs et des groupes à l’application. Si vous choisissez de définir l’étendue de l’approvisionnement en fonction uniquement des attributs de l’utilisateur ou du groupe, vous pouvez utiliser un filtre d’étendue comme décrit ici.

Commencez progressivement. Testez avec un petit ensemble d’utilisateurs et de groupes avant d’effectuer un déploiement général. Lorsque l’étendue de l’approvisionnement est définie sur les utilisateurs et les groupes attribués, vous pouvez contrôler cela en affectant un ou deux utilisateurs ou groupes à l’application. Lorsque l’étendue est définie sur tous les utilisateurs et groupes, vous pouvez spécifier un filtre d’étendue basé sur l’attribut.

Si vous avez besoin de rôles supplémentaires, vous pouvez mettre à jour le manifeste d’application pour ajouter de nouveaux rôles.

Étape 5 : Configurer l’approvisionnement automatique d’utilisateurs dans AWS IAM Identity Center

Cette section vous guide à travers les étapes de configuration du service de provisionnement Microsoft Entra pour créer, mettre à jour et désactiver des utilisateurs et/ou des groupes dans TestApp en fonction des attributions d’utilisateurs et/ou de groupes dans Microsoft Entra ID.

Pour configurer l’approvisionnement automatique d’utilisateurs pour AWS IAM Identity Center dans Microsoft Entra ID :

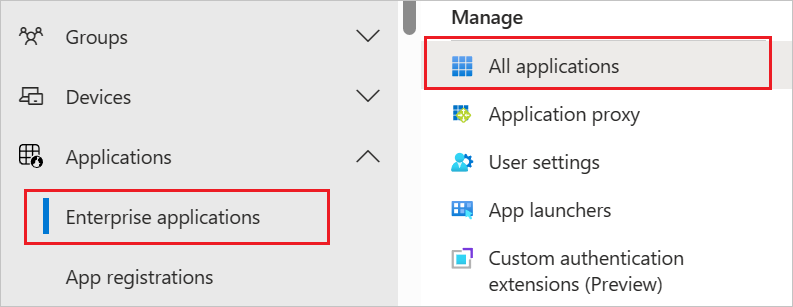

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise.

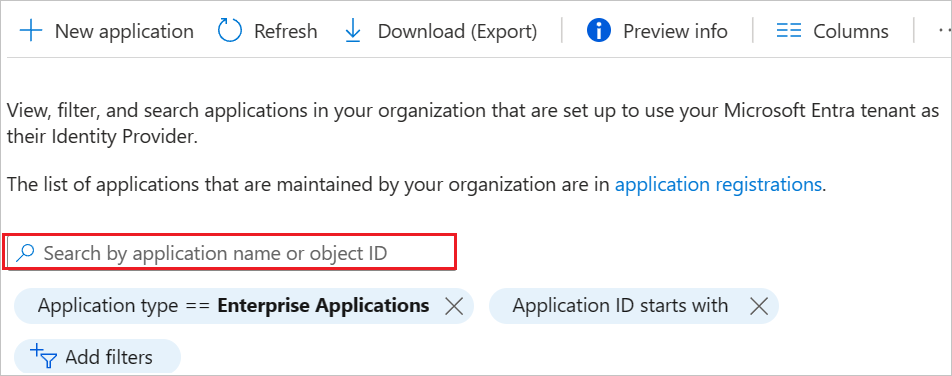

Dans la liste des applications, sélectionnez AWS IAM Identity Center.

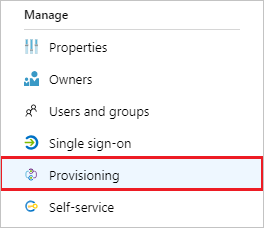

Sélectionnez l’onglet Approvisionnement.

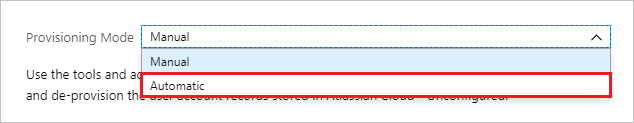

Définissez le Mode d’approvisionnement sur Automatique.

Dans la section Informations d’identification de l’administrateur, renseignez les champs URL de locataire et Jeton secret pour AWS IAM Identity Center avec les valeurs récupérées à l’étape 2. Cliquez sur Tester la connexion pour vérifier que Microsoft Entra ID peut se connecter à AWS IAM Identity Center.

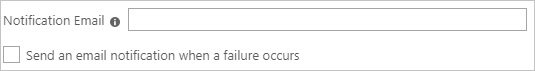

Dans le champ E-mail de notification, entrez l’adresse e-mail de la personne ou du groupe qui doit recevoir les notifications d’erreur de provisionnement et sélectionnez la case à cocher Envoyer une notification par e-mail en cas de défaillance.

Sélectionnez Enregistrer.

Sous la section Mappages, sélectionnez Synchroniser les utilisateurs Microsoft Entra avec AWS IAM Identity Center.

Dans la section Mappages des attributs, passez en revue les attributs utilisateur qui sont synchronisés entre Microsoft Entra ID et AWS IAM Identity Center. Les attributs sélectionnés en tant que propriétés de Correspondance sont utilisés pour faire correspondre les comptes d’utilisateur dans AWS IAM Identity Center pour les opérations de mise à jour. Si vous choisissez de changer l’attribut cible correspondant, vous devez vérifier que l’API AWS IAM Identity Center prend en charge le filtrage des utilisateurs en fonction de cet attribut. Cliquez sur le bouton Enregistrer pour valider les modifications.

Attribut Type Pris en charge pour le filtrage userName String ✓ active Boolean displayName String title String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String externalId String locale String timezone String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Informations de référence Sous la section Mappages, sélectionnez Synchroniser les groupes Microsoft Entra avec AWS IAM Identity Center.

Passez en revue les attributs de groupe qui sont synchronisés entre Microsoft Entra ID et AWS IAM Identity Center dans la section Mappages des attributs. Les attributs sélectionnés comme propriétés de Correspondance sont utilisés pour établir une correspondance avec les groupes dans AWS IAM Identity Center pour les opérations de mise à jour. Cliquez sur le bouton Enregistrer pour valider les modifications.

Attribut Type Pris en charge pour le filtrage displayName String ✓ externalId String membres Informations de référence Pour configurer des filtres d’étendue, reportez-vous aux instructions suivantes fournies dans Approvisionnement d’applications basé sur les attributs avec filtres d’étendue.

Pour activer le service d’approvisionnement Microsoft Entra ID pour AWS IAM Identity Center, définissez le paramètre État de l’approvisionnement sur Activé dans la section Paramètres.

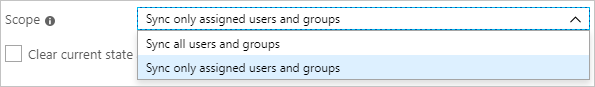

Définissez les utilisateurs et/ou les groupes que vous souhaitez provisionner dans AWS IAM Identity Center en choisissant les valeurs souhaitées dans Étendue dans la section Paramètres.

Lorsque vous êtes prêt à effectuer l’approvisionnement, cliquez sur Enregistrer.

Cette opération démarre le cycle de synchronisation initiale de tous les utilisateurs et groupes définis dans Étendue dans la section Paramètres. L'exécution du cycle initial prend plus de temps que les cycles suivants, qui se produisent environ toutes les 40 minutes tant que le service de provisionnement Microsoft Entra est en cours d'exécution.

Étape 6 : Surveiller votre déploiement

Une fois le provisionnement configuré, utilisez les ressources suivantes pour superviser votre déploiement :

- Utilisez les journaux de provisionnement afin de déterminer pour quels utilisateurs le provisionnement a réussi et pour quels utilisateurs il a échoué

- Consultez la barre de progression pour afficher l’état du cycle d’approvisionnement et quand il se termine

- Si la configuration de l’approvisionnement semble être dans un état non sain, l’application passe en quarantaine. Pour en savoir plus sur les états de quarantaine, cliquez ici.

Accès aux applications juste-à-temps (JIT) avec Azure AD Privileged Identity Management (PIM) pour des groupes

Avec PIM pour les groupes, vous pouvez fournir un accès juste-à-temps aux groupes dans Amazon Web Services et réduire le nombre d’utilisateurs qui ont un accès permanent aux groupes privilégiés dans AWS.

Configurer votre application d’entreprise pour l’authentification unique et l’approvisionnement

- Ajoutez AWS IAM Identity Center à votre locataire, configurez-le pour le provisionnement, comme décrit dans le tutoriel ci-dessus, puis démarrez l’approvisionnement.

- Configurez l’authentification unique pour AWS IAM Identity Center.

- Créez un groupe qui fournira à tous les utilisateurs l’accès à l’application.

- Affectez le groupe à l’application AWS Identity Center.

- Affectez votre utilisateur de test en tant que membre direct du groupe créé à l’étape précédente, ou donnez-lui accès au groupe via un package d’accès. Ce groupe peut être utilisé pour un accès persistant non administrateur dans AWS.

Activer PIM pour les groupes

- Créez un deuxième groupe dans Microsoft Entra ID. Ce groupe fournit l’accès aux autorisations d’administrateur dans AWS.

- Placez le groupe sous gestion dans Microsoft Entra PIM.

- Affectez votre utilisateur de test comme éligible pour le groupe dans PIM avec le rôle défini sur membre.

- Affectez le groupe à l’application AWS IAM Identity Center.

- Utilisez l’approvisionnement à la demande pour créer le groupe dans AWS IAM Identity Center.

- Connectez-vous à AWS IAM Identity Center et attribuez au deuxième groupe les autorisations nécessaires pour effectuer des tâches d’administration.

Désormais, tout utilisateur final qui a été rendu éligible pour le groupe dans PIM peut obtenir l’accès JIT au groupe dans AWS en activant son appartenance au groupe.

Considérations relatives aux clés

- Combien de temps faut-il pour qu’un utilisateur soit approvisionné dans l’application ?

- Lorsqu’un utilisateur est ajouté à un groupe dans Microsoft Entra ID en dehors de l’activation de son appartenance au groupe à l’aide de Microsoft Entra ID Privileged Identity Management (PIM) :

- L’appartenance au groupe est approvisionnée dans l’application lors du prochain cycle de synchronisation. Le cycle de synchronisation s’exécute toutes les 40 minutes.

- Lorsqu’un utilisateur active son appartenance au groupe dans Microsoft Entra ID PIM :

- L’appartenance au groupe est approvisionnée en deux à dix minutes. Lorsque le taux de requêtes simultanées est élevé, les requêtes sont limitées à un taux de cinq requêtes toutes les dix secondes.

- Pour les cinq premiers utilisateurs activant leur appartenance à un groupe pour une application spécifique sur une période de dix secondes, l’appartenance au groupe est approvisionnée dans l’application en deux à dix minutes.

- Pour le sixième utilisateur et les suivants activant leur appartenance à un groupe pour une application spécifique sur une période de dix secondes, l’appartenance au groupe est approvisionnée dans l’application lors du prochain cycle de synchronisation. Le cycle de synchronisation s’exécute toutes les 40 minutes. Les limitations sont propres à chaque application d’entreprise.

- Lorsqu’un utilisateur est ajouté à un groupe dans Microsoft Entra ID en dehors de l’activation de son appartenance au groupe à l’aide de Microsoft Entra ID Privileged Identity Management (PIM) :

- Si les utilisateurs ne parviennent pas à accéder au groupe nécessaire dans AWS, consultez les conseils de dépannage ci-dessous, les journaux PIM et les journaux d’approvisionnement pour vous assurer que l’appartenance au groupe a été correctement mise à jour. En fonction de la manière dont l’application cible a été conçue, l’appartenance au groupe peut prendre un certain temps pour être effective dans l’application.

- Vous pouvez créer des alertes pour les échecs en utilisant Azure Monitor.

- La désactivation est effectuée pendant le cycle incrémentiel normal. Elle n’est pas traitée immédiatement par le biais du provisionnement à la demande.

Conseils de dépannage

Attributs manquants

Lors de l’exportation d’un utilisateur vers AWS, il doit avoir les attributs suivants

- firstName

- lastName

- displayName

- userName

Les utilisateurs qui n’ont pas ces attributs échouent et génèrent l’erreur suivante :

Attributs à valeurs multiples

AWS ne prend pas en charge les attributs à plusieurs valeurs suivants :

- Numéros de téléphone

Si vous tentez de transmettre les attributs à valeurs multiples ci-dessus, le message d’erreur suivant s’affiche :

Il existe deux façons de résoudre cette erreur.

- Vérifiez que l’utilisateur n’a qu’une seule valeur pour phoneNumber/e-mail.

- Supprimez les attributs en double. Par exemple, si deux attributs différents sont mappés à partir de Microsoft Entra ID à « phoneNumber___ » côté AWS, l’erreur est générée si les deux attributs ont des valeurs dans Microsoft Entra ID. Le fait de n’avoir qu’un seul attribut mappé à un attribut « phoneNumber____ » a pour effet de résoudre l’erreur.

Caractères non valides

Actuellement, AWS IAM Identity Center n’autorise pas d’autres caractères pris en charge par Microsoft Entra ID comme les caractères de tabulation (\t), nouvelle ligne (\n), retour chariot (\r) et des caractères comme « <|>|;|:% ».

Vous pouvez également consulter les conseils de dépannage d’AWS IAM Identity Center ici pour plus d’informations.

Ressources supplémentaires

- Gestion de l’approvisionnement de comptes d’utilisateur pour les applications d’entreprise

- Qu’est-ce que l’accès aux applications et AWS IAM Identity Center avec Microsoft Entra ID ?

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour