Corriger des vulnérabilités

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 1 & 2

Regardez cette courte vidéo pour découvrir comment Gestion des vulnérabilités Microsoft Defender détecte les vulnérabilités et les erreurs de configuration sur vos points de terminaison et fournit des insights actionnables qui vous aident à corriger rapidement les menaces et les vulnérabilités dans votre environnement.

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Gestion des vulnérabilités Microsoft Defender ? Découvrez comment vous inscrire à un essai gratuit.

Demander une correction

Les fonctionnalités de gestion des vulnérabilités comblent le fossé entre les administrateurs de la sécurité et les administrateurs informatiques via le flux de travail de demande de correction. Les administrateurs de sécurité comme vous peuvent demander à l’administrateur informatique de corriger une vulnérabilité à partir des pages recommandation pour Intune.

Activer Microsoft Intune connexion

Pour utiliser cette fonctionnalité, activez vos connexions Microsoft Intune. Dans le portail Microsoft Defender, accédez à Paramètres Points>de terminaisonFonctionnalités avancées>générales>. Faites défiler vers le bas et recherchez Microsoft Intune connexion. Par défaut, le bouton bascule est désactivé. Activez le bouton bascule de connexion Microsoft Intune.

Remarque : Si la connexion Intune est activée, vous pouvez créer une tâche de sécurité Intune lors de la création d’une demande de correction. Cette option n’apparaît pas si la connexion n’est pas définie.

Pour plus d’informations, consultez Utiliser Intune pour corriger les vulnérabilités identifiées par Microsoft Defender pour point de terminaison.

Étapes de demande de correction

Accédez au menu de navigation Gestion des vulnérabilités dans le portail Microsoft Defender, puis sélectionnez Recommandations.

Sélectionnez une recommandation de sécurité pour laquelle vous souhaitez demander une correction, puis sélectionnez Options de correction.

Remplissez le formulaire, y compris les éléments pour lesquels vous demandez une correction, les groupes d’appareils applicables, la priorité, la date d’échéance et les notes facultatives.

- Si vous choisissez l’option de correction « attention requise », la sélection d’une date d’échéance n’est pas disponible, car il n’y a aucune action spécifique.

Sélectionnez Envoyer la demande. L’envoi d’une demande de correction crée un élément d’activité de correction dans la gestion des vulnérabilités, qui peut être utilisé pour surveiller la progression de la correction pour cette recommandation. Cela ne déclenche pas de correction ni n’applique des modifications aux appareils.

Informez votre administrateur informatique de la nouvelle demande et demandez-lui de se connecter à Intune pour approuver ou rejeter la demande et démarrer un déploiement de package. Si vous souhaitez case activée comment le ticket s’affiche dans Intune, consultez Utiliser Intune pour corriger les vulnérabilités identifiées par Microsoft Defender pour point de terminaison pour plus d’informations.

Accédez à la page Correction pour afficher les status de votre demande de correction.

Remarque

Si votre demande implique la correction de plus de 10 000 appareils, nous ne pouvons envoyer que 10 000 appareils pour correction à Intune.

Une fois que les faiblesses de cybersécurité de votre organization sont identifiées et mappées aux recommandations de sécurité exploitables, commencez à créer des tâches de sécurité. Vous pouvez créer des tâches via l’intégration à Microsoft Intune où les tickets de correction sont créés.

Réduisez l’exposition de votre organization aux vulnérabilités et augmentez votre configuration de sécurité en appliquant les recommandations de sécurité.

Afficher vos activités de correction

Lorsque vous envoyez une demande de correction à partir de la page Recommandations de sécurité, une activité de correction est lancée. Une tâche de sécurité qui peut être suivie sur une page Correction est créée, et un ticket de correction est créé dans Microsoft Intune.

Si vous avez choisi l’option de correction « attention requise », il n’y aura pas de barre de progression, de status de ticket ou de date d’échéance, car nous ne pouvons surveiller aucune action réelle.

Une fois que vous êtes dans la page Correction, sélectionnez l’activité de correction que vous souhaitez afficher. Vous pouvez suivre les étapes de correction, suivre la progression, afficher la recommandation associée, exporter au format CSV ou marquer comme terminé.

Remarque

Il existe une période de rétention de 180 jours pour les activités de correction terminées. Pour que la page Correction fonctionne de manière optimale, l’activité de correction est supprimée 6 mois après son achèvement.

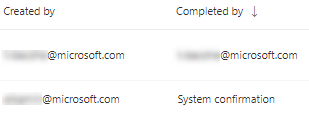

Terminé par colonne

Suivez qui a fermé l’activité de correction avec la colonne « Terminé par » sur la page Correction.

- adresse Email : adresse e-mail de la personne qui a effectué manuellement la tâche

- Confirmation du système : la tâche a été automatiquement terminée (tous les appareils ont été corrigés)

- N/A : Les informations ne sont pas disponibles, car nous ne savons pas comment cette tâche plus ancienne a été effectuée

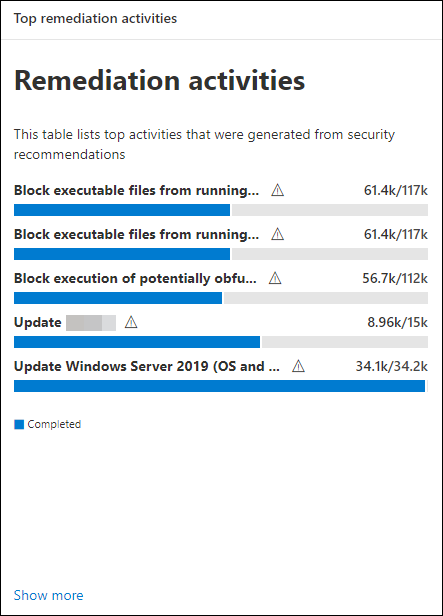

Principales activités de correction dans le tableau de bord

Affichez les principales activités de correction dans le tableau de bord gestion des vulnérabilités. Sélectionnez l’une des entrées pour accéder à la page Correction . Vous pouvez marquer l’activité de correction comme terminée une fois que l’équipe d’administration informatique a corrigé la tâche.

Articles connexes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour