Récupération d’urgence pour une base de données Oracle Database 12c dans votre environnement Azure

S’applique à : ✔️ Machines virtuelles Linux

Hypothèses

- Vous disposez d’une connaissance de la conception d’Oracle Data Guard et des environnements Azure.

Objectifs

- Concevoir la topologie et la configuration adaptées à vos besoins de récupération d’urgence (DR).

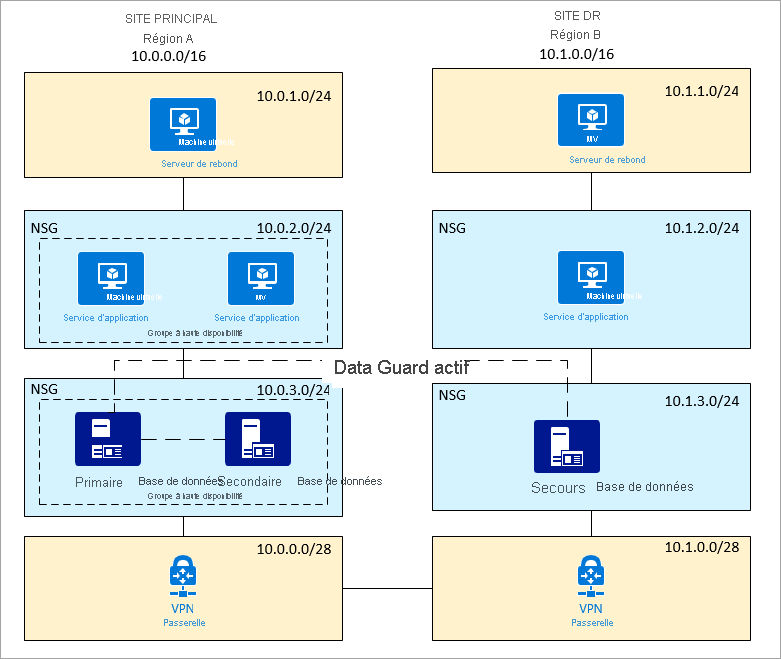

Scénario 1 : site principal et site de récupération d’urgence sur Azure

Un client dispose d’une configuration de base de données Oracle sur le site principal. Un site de récupération d’urgence se trouve dans une autre région. Le client utilise Oracle Data Guard pour une récupération rapide entre ces sites. Le site principal possède également une base de données secondaire pour la création de rapports et d’autres utilisations.

Topologie

Voici un résumé de la configuration Azure :

- Deux sites (un site principal et un site de récupération d’urgence)

- Deux réseaux virtuels

- Deux bases de données Oracle avec Data Guard (primaire et secondaire)

- Deux bases de données Oracle avec Golden Gate ou Data Guard (site principal uniquement)

- Deux services d’application sur le site principal et un sur le site de récupération d’urgence

- Un groupe à haute disponibilité, utilisé pour la base de données et le service d’application sur le site principal

- Une jumpbox sur chaque site, qui limite l’accès au réseau privé et autorise uniquement l’administrateur à se connecter

- Jumpbox, service d’application, base de données et passerelle VPN sur des sous-réseaux distincts

- Le groupe de sécurité réseau est appliqué sur les sous-réseaux d’application et de base de données

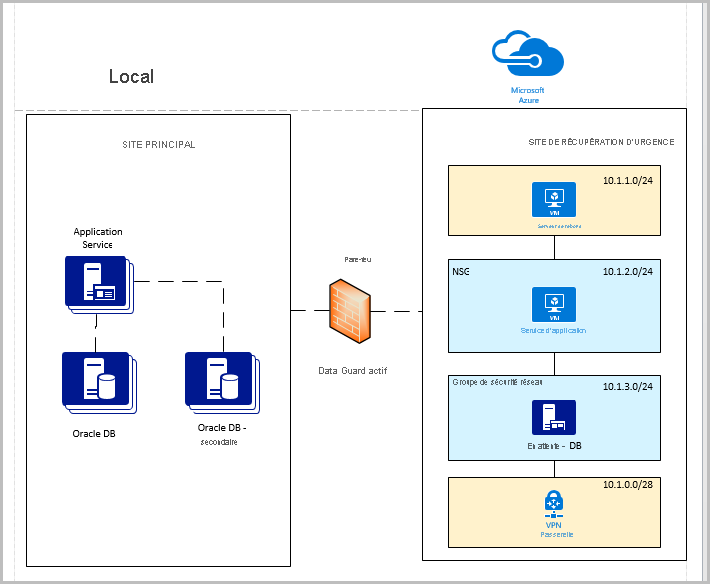

Scénario 2 : site principal local et site de récupération d’urgence sur Azure

Un client dispose d’une configuration de base de données Oracle locale (site principal). Le site de récupération d’urgence est sur Azure. Oracle Data Guard permet une récupération rapide entre ces sites. Le site principal possède également une base de données secondaire pour la création de rapports et d’autres utilisations.

Deux approches sont possibles pour cette configuration.

Approche 1 : connexions directes entre un site local et un site sur Azure, nécessitant des ports TCP ouverts sur le pare-feu

Nous ne recommandons pas des connexions directes, car ils exposent les ports TCP au monde extérieur.

Topologie

Voici un résumé de la configuration Azure :

- Un site de récupération d’urgence

- Un seul réseau virtuel

- Une base de données Oracle avec Data Guard (active)

- Un service d’application sur le site de récupération d’urgence

- Une jumpbox, qui limite l’accès au réseau privé et autorise uniquement l’administrateur à se connecter

- Jumpbox, service d’application, base de données et passerelle VPN sur des sous-réseaux distincts

- Le groupe de sécurité réseau est appliqué sur les sous-réseaux d’application et de base de données

- Une règle/stratégie de groupe de sécurité réseau pour autoriser le port TCP entrant 1521 (ou un port défini par l’utilisateur)

- Une stratégie/règle de groupe de sécurité réseau pour limiter l’accès du réseau virtuel à l’adresse IP/aux adresses locales (base de données ou application) uniquement

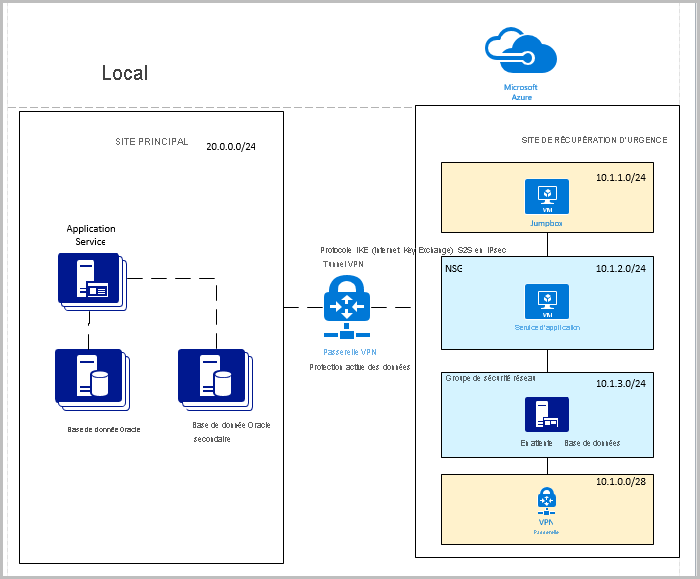

Approche 2 : VPN de site à site

La meilleure approche consiste à utiliser des VPN de site à site. Pour plus d’informations sur la configuration d’un VPN, consultez Créer un réseau virtuel avec une connexion VPN de Site à Site à l’aide de CLI.

Topologie

Voici un résumé de la configuration Azure :

- Un site de récupération d’urgence

- Un seul réseau virtuel

- Une base de données Oracle avec Data Guard (active)

- Un service d’application sur le site de récupération d’urgence

- Une jumpbox, qui limite l’accès au réseau privé et autorise uniquement l’administrateur à se connecter

- Une jumpbox, un service d’application, une base de données et une passerelle VPN se trouvent sur des sous-réseaux distincts

- Le groupe de sécurité réseau est appliqué sur les sous-réseaux d’application et de base de données

- Connexion VPN de site à site entre un site local et un site sur Azure

Documentation supplémentaire

- Concevoir et mettre en œuvre une base de données Oracle sur Azure

- Implémenter Oracle Data Guard sur une machine virtuelle Linux Azure

- Implémenter Oracle Golden Gate sur une machine virtuelle Linux Azure

- Sauvegarde et récupération Oracle