Quelles menaces ATA recherche-t-il ?

S’applique à : Advanced Threat Analytics version 1.9

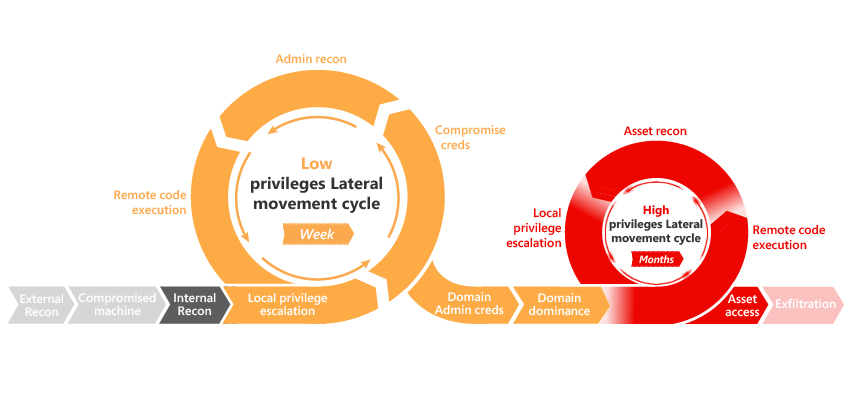

ATA permet la détection des différentes phases suivants une attaque avancée : reconnaissance, compromission des identifiants, mouvement latéral, élévation des privilèges, domination du domaine, etc. Ces détections sont destinées à détecter les attaques avancées et les menaces internes avant qu’elles ne provoquent des dommages à votre organisation. La détection de chaque phase entraîne plusieurs activités suspectes pertinentes pour la phase en question, où chaque activité suspecte est corrélée à différentes versions des attaques possibles. Ces phases de la chaîne de destruction où ATA fournit actuellement des détections sont mises en surbrillance dans l’image suivante :

Pour plus d’informations, consultez Utilisation d’activités suspectes et guide d’activité suspecte ATA.

Quelle est l’étape suivante ?

Pour plus d’informations sur la façon dont ATA s’intègre à votre réseau : architecture ATA

Pour commencer à déployer ATA : Installer ATA